Avanceret installationsvejledning til Microsoft Defender for Endpoint på Linux

Tip

Vi er glade for at kunne dele, at Microsoft Defender for Endpoint på Linux nu udvider understøttelsen af ARM64-baserede Linux-servere som prøveversion! Du kan få flere oplysninger under Microsoft Defender for Endpoint på Linux til ARM64-baserede enheder (prøveversion).

Denne artikel indeholder en avanceret installationsvejledning til Microsoft Defender for Endpoint på Linux. Du får en kort oversigt over udrulningstrinnene, får mere at vide om systemkravene og guides derefter gennem de faktiske udrulningstrin. Du får også mere at vide om, hvordan du bekræfter, at enheden er onboardet korrekt.

Du kan få oplysninger om Microsoft Defender for Endpoint egenskaber under Avancerede Microsoft Defender for Endpoint egenskaber.

Hvis du vil vide mere om andre måder at udrulle Microsoft Defender for Endpoint på Linux på, skal du se:

- Manuel udrulning

- Puppet-baseret udrulning

- Ansible-baseret udrulning

- Udrul Defender for Endpoint på Linux med Chef

- Microsoft Defender for Endpoint på Linux til ARM64-baserede enheder (prøveversion)

Installationsoversigt

Få mere at vide om den generelle vejledning om en typisk Microsoft Defender for Endpoint på Linux-udrulning. Anvendeligheden af nogle trin bestemmes af kravene i dit Linux-miljø. Nogle af trinnene er valgfrie og er ikke specifikke for Defender for Endpoint. Overvej dog at udføre alle trinnene for at opnå de bedste resultater.

(Valgfrit) Kontrollér filsystemets fejl 'fsck' (beslægtet med chkdsk).

(Valgfrit) Opdater drivere til lagerundersystemet.

(Valgfrit) Opdaternic-drivere.

Føj din eksisterende løsning til listen over undtagelser for Microsoft Defender Antivirus.

Konfigurer Microsoft Defender for Endpoint på Linux-indstillinger for antimalware.

Download Microsoft Defender for Endpoint på Linux-onboardingpakken fra Microsoft Defender-portalen.

Brug Ansible, Puppet eller Chef til at administrere Microsoft Defender for Endpoint på Linux.

Foretag fejlfinding af installationsproblemer for Microsoft Defender for Endpoint på Linux.

Bekræft kommunikation med Microsoft Defender for Endpoint backend.

Bekræft, at du kan få "Platform Opdateringer" (agentopdateringer).

Fejlfinding Af høj CPU-udnyttelse af ISV'er, Linux-apps eller scripts.

1. Forbered dit netværksmiljø

Føj Microsoft Defender for Endpoint URL-adresser og/eller IP-adresser til den tilladte liste, og undgå, at trafik inspiceres via SSL.

Netværksforbindelse til Microsoft Defender for Endpoint

Brug følgende trin til at kontrollere netværksforbindelsen for Microsoft Defender for Endpoint:

Se Tillad destinationer for den Microsoft Defender for Endpoint trafik.

Hvis Linux-serverne står bag en proxy, skal du angive proxyindstillinger. Du kan få flere oplysninger under Konfigurer proxyindstillinger.

Bekræft, at trafikken ikke inspiceres af SSL-inspektion (TLS-inspektion). Dette er det mest almindelige netværksrelaterede problem, når du konfigurerer Microsoft Defender Slutpunkt. Se Kontrollér, at SSL-inspektionen ikke udføres på netværkstrafikken.

Bemærk!

- Trafik for Defender for Endpoint bør IKKE inspiceres af SSL-inspektion (TLS-inspektion). Dette gælder for alle understøttede operativsystemer (Windows, Linux og Mac).

- Hvis du vil tillade forbindelse til det konsoliderede sæt URL-adresser eller IP-adresser, skal du kontrollere, at dine enheder kører de nyeste komponentversioner. Se Onboarding-enheder ved hjælp af strømlinet forbindelse for at få Microsoft Defender for Endpoint for at få flere oplysninger.

Du kan finde flere oplysninger under Fejlfinding af problemer med cloudforbindelsen.

Trin 1: Tillad destinationer for den Microsoft Defender for Endpoint trafik

Se Konfigurer dit netværksmiljø for at sikre, at der er forbindelse til Defender for Endpoint-tjenesten for at finde de relevante destinationer, der skal være tilgængelige for enheder i dit netværksmiljø

Konfigurer firewallen/proxyen/netværket for at tillade de relevante URL-adresser og/eller IP-adresser.

Trin 2: Konfigurer proxyindstillinger

Hvis Linux-serverne står bag en proxy, skal du bruge følgende vejledning til indstillinger.

I følgende tabel vises de understøttede proxyindstillinger:

| Understøttes | Understøttes ikke |

|---|---|

| Gennemsigtig proxy | Automatisk konfiguration af proxy (PAC, en type godkendt proxy) |

| Manuel konfiguration af statisk proxy | Webproxyprotokol til automatisk søgning (WPAD, en type godkendt proxy) |

- Netværksforbindelser

- Profil med fuld konfiguration

- Statisk proxykonfiguration

- Fejlfinding af forbindelsesproblemer i et statisk proxyscenarie

Trin 3: Kontrollér, at SSL-inspektionen ikke udføres på netværkstrafikken

For at forhindre man-in-the-middle-angreb bruger al Microsoft Azure-hostet trafik certifikatfastgørelse. Derfor er SSL-inspektioner fra større firewallsystemer ikke tilladt. Du skal tilsidesætte SSL-inspektionen for Microsoft Defender for Endpoint URL-adresser. Du kan finde flere oplysninger om processen til fastgørelse af certifikater under fastgørelse af virksomhedscertifikater.

Fejlfinding af problemer med forbindelse til skyen

Du kan få flere oplysninger under Fejlfinding af problemer med cloudforbindelsen for Microsoft Defender for Endpoint på Linux.

2. Hent ydelsesdata fra slutpunktet

Hent ydelsesdata fra de slutpunkter, hvor Defender for Endpoint er installeret. Disse data omfatter tilgængelig diskplads på alle tilsluttede partitioner, hukommelsesforbrug, procesliste og CPU-forbrug (samlet på tværs af alle kerner).

3. (Valgfrit) Kontrollér filsystemets fejl 'fsck' (beslægtet med chkdsk)

Ethvert filsystem kan ende med at blive beskadiget, så før du installerer ny software, ville det være godt at installere det på et sundt filsystem.

4. (Valgfrit) Opdater drivere til lagring af undersystemer

Nyere driver eller firmware på et lagerundersystem kan hjælpe med ydeevne og/eller pålidelighed.

5. (Valgfrit) Opdaternic-drivere

Nyere driver/firmware på en NIC- eller NIC-teamingsoftware kan hjælpe med ydeevnen og/eller pålideligheden.

6. Bekræft, at systemkrav og ressourceanbefalinger er opfyldt

Følgende afsnit indeholder oplysninger om understøttede Linux-versioner og anbefalinger til ressourcer.

Du kan finde en detaljeret liste over understøttede Linux-distros under Systemkrav.

| Ressource | Anbefaling |

|---|---|

| Diskplads | Minimum: 2 GB BEMÆRK! Der kan være brug for mere diskplads, hvis clouddiagnosticering er aktiveret til samlinger af nedbrud. |

| VÆDDER | 1 GB 4 GB foretrækkes |

| CPU | Hvis Linux-systemet kun kører én vcpu, anbefaler vi, at det øges til to vcpu's Fire kerner foretrækkes |

| Operativsystemversion | Kernefilterdriver | Kommentarer |

|---|---|---|

| RHEL 7.x, RHEL 8.x og RHEL 9.x | Ingen kernefilterdriver. fanotify Kerneindstillingen skal være aktiveret |

beslægtet med Filter Manager (fltmgr, tilgængelig via fltmc.exe) i Windows |

7. Føj din eksisterende løsning til listen over undtagelser for Microsoft Defender Antivirus

Dette trin i konfigurationsprocessen omfatter tilføjelse af Defender for Endpoint til listen over undtagelser for din eksisterende løsning til beskyttelse af slutpunkter og andre sikkerhedsprodukter, som din organisation bruger. Du kan vælge mellem flere metoder til at føje dine udeladelser til Microsoft Defender Antivirus.

Tip

Du kan få hjælp til at konfigurere udeladelser i dokumentationen til din løsningsudbyder.

Din mulighed for at køre Microsoft Defender for Endpoint på Linux sammen med et antimalwareprodukt, der ikke er fra Microsoft, afhænger af implementeringsoplysningerne for det pågældende produkt. Hvis det andet antimalwareprodukt bruger

fanotify, skal det fjernes for at fjerne bivirkningerne for ydeevne og stabilitet som følge af kørsel af to modstridende agenter.Hvis du vil kontrollere, om der kører

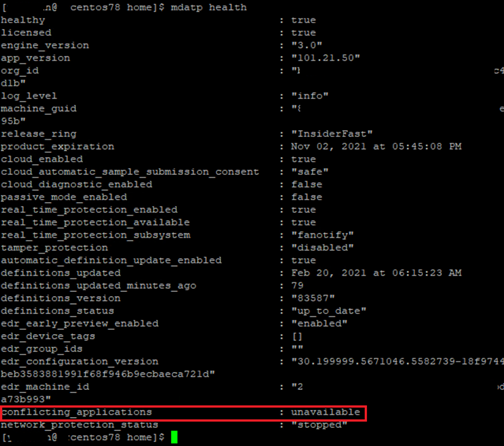

fanotifyet antimalwareprogram, der ikke er fra Microsoft, kan du køremdatp healthog derefter kontrollere resultaterne:

Hvis du under "conflicting_applications" får vist et andet resultat end "utilgængelig", skal du fjerne det antimalware, der ikke er Fra Microsoft.

Hvis du ikke fjerner det antimalwareprodukt, der ikke er fra Microsoft, kan du støde på uventede funktionsmåder, f.eks. problemer med ydeevnen, stabilitetsproblemer, f.eks. hængende systemer eller kerne panik.

Hvis du vil identificere de Microsoft Defender for Endpoint på Linux-processer og -stier, der skal udelades i det ikke-Microsoft antimalware-produkt, skal du køre

systemctl status -l mdatp.Udelad følgende processer fra det antimalwareprodukt, der ikke er fra Microsoft:

wdavdaemon

crashpad_handler

mdatp_audis_plugin

telemetryd_v2Udelad følgende stier fra det ikke-Microsoft antimalware-produkt:

/opt/microsoft/mdatp/

/var/opt/microsoft/mdatp/

/etc/opt/microsoft/mdatp/

8. Vær opmærksom på følgende punkter om undtagelser

Når du føjer udeladelser til Microsoft Defender Antivirus-scanninger, skal du tilføje sti- og procesudeladelser.

Bemærk!

- Antivirusudeladelser gælder for antivirusprogrammet.

- Indikatorer tillader/blokerer gælder for antivirusprogrammet.

Vær opmærksom på følgende punkter:

- Udeladelser af stier udelukker bestemte filer, og hvad disse filer end har adgang til.

- Procesudeladelser udelukker, uanset hvad en proces rører, men udelukker ikke selve processen.

- Angiv dine procesudeladelser ved hjælp af deres fulde sti og ikke kun efter deres navn. (Metoden kun navn er mindre sikker).

- Hvis du angiver hver eksekverbar fil som både en stiudeladelse og en procesudeladelse, udelades processen og det, den berører.

Tip

Gennemse "Almindelige fejl for at undgå, når du definerer udeladelser", især mappeplaceringer og processer, sektionerne til Linux- og macOS-platforme.

9. Opret enhedsgrupper

Konfigurer dine enhedsgrupper, enhedssamlinger og organisationsenheder Enhedsgrupper, enhedssamlinger og organisationsenheder gør det muligt for dit sikkerhedsteam at administrere og tildele sikkerhedspolitikker effektivt og effektivt. I følgende tabel beskrives hver af disse grupper, og hvordan du konfigurerer dem. Din organisation bruger muligvis ikke alle tre samlingstyper.

| Samlingstype | Sådan gør du |

|---|---|

|

Enhedsgrupper (tidligere kaldet computergrupper) gør det muligt for dit team af sikkerhedshandlinger at konfigurere sikkerhedsfunktioner, f.eks. automatiseret undersøgelse og afhjælpning. Enhedsgrupper er også nyttige til at tildele adgang til disse enheder, så dit team af sikkerhedshandlinger kan udføre afhjælpningshandlinger, hvis det er nødvendigt. Der oprettes enhedsgrupper, mens angrebet blev registreret og stoppet. Beskeder, f.eks. en "indledende adgangsbesked", blev udløst og vist på Microsoft Defender-portalen. |

1. Gå til Microsoft Defender-portalen (https://security.microsoft.com). 2. Vælg Indstillinger>Slutpunkter>>Enhedsgrupper i navigationsruden til venstre. 3. Vælg + Tilføj enhedsgruppe. 4. Angiv et navn og en beskrivelse til enhedsgruppen. 5. Vælg en indstilling på listen Automatiseringsniveau . (Vi anbefaler Fuld – afhjælp trusler automatisk). Du kan få mere at vide om de forskellige automatiseringsniveauer under Sådan afhjælpes trusler. 6. Angiv betingelser for en matchende regel for at bestemme, hvilke enheder der tilhører enhedsgruppen. Du kan f.eks. vælge et domæne, os-versioner eller endda bruge enhedskoder. 7. Under fanen Brugeradgang skal du angive roller, der skal have adgang til de enheder, der er inkluderet i enhedsgruppen. 8. Vælg Udført. |

|

Enhedssamlinger gør det muligt for dit team af sikkerhedshandlinger at administrere programmer, installere indstillinger for overholdelse af angivne standarder eller installere softwareopdateringer på enhederne i din organisation. Enhedssamlinger oprettes ved hjælp af Configuration Manager. |

Følg trinnene i Opret en samling. |

|

Organisatoriske enheder gør det muligt for dig at gruppere objekter logisk, f.eks. brugerkonti, tjenestekonti eller computerkonti. Du kan derefter tildele administratorer til bestemte organisationsenheder og anvende gruppepolitik til at gennemtvinge målrettede konfigurationsindstillinger. Organisationsenheder defineres i Microsoft Entra-domæneservices. |

Følg trinnene i Opret en organisationsenhed i et Microsoft Entra-domæneservices administreret domæne. |

10. Konfigurer Microsoft Defender for Endpoint på Linux-indstillinger for antimalware

Før du begynder:

Hvis du allerede bruger et antimalwareprodukt, der ikke er fra Microsoft, til dine Linux-servere, skal du overveje, at du muligvis skal kopiere de eksisterende undtagelser til Microsoft Defender for Endpoint på Linux.

Hvis du ikke bruger et antimalwareprodukt, der ikke er fra Microsoft, til dine Linux-servere, kan du få en liste over alle dine Linux-programmer og kontrollere leverandørernes websted for undtagelser.

Hvis du kører et antimalwareprodukt, der ikke er fra Microsoft, skal du føje processerne/stierne til Microsoft Defender for Endpoint antivirusliste. Du kan få flere oplysninger i dokumentationen til antimalware, der ikke er fra Microsoft, eller kontakte deres support.

Hvis du tester på én computer, kan du bruge en kommandolinje til at konfigurere undtagelserne:

Hvis du tester på flere computere, skal du bruge følgende

mdatp_managed.jsonfil. Hvis du kommer fra Windows, f.eks. en "gruppepolitik" for Defender for Endpoint på Linux.Du kan overveje at ændre filen ud fra dine behov:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/home" }, { "$type":"excludedFileExtension", "extension":"pdf" }, { "$type":"excludedFileName", "name":"cat" } ], "allowedThreats":[ "<EXAMPLE DO NOT USE>EICAR-Test-File (not a virus)" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }Anbefalinger:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/proc" }, { "$type":"excludedPath", "isDirectory":true, "path":"/sys" }, { "$type":"excludedPath", "isDirectory":true, "path":"/dev" }, { "$type":"excludedFileExtension", "extension":"" }, { "$type":"excludedFileName", "name":"" } ], "allowedThreats":[ "" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }

Bemærk!

I Linux (og macOS) understøtter vi stier, hvor det starter med et jokertegn.

I følgende tabel beskrives de indstillinger, der anbefales som en del af mdatp_managed.json filen:

| Indstillinger | Kommentarer |

|---|---|

exclusionsMergePolicy indstilles til admin_only |

Forhindrer, at den lokale administrator kan tilføje de lokale undtagelser (via bash (kommandoprompten)). |

disallowedThreatActions indstilles til allow and restore |

Forhindrer, at den lokale administrator kan gendanne et element i karantæne (via bash (kommandoprompten)). |

threatTypeSettingsMergePolicy indstilles til admin_only |

Forhindrer, at den lokale administrator kan tilføje falske positiver eller sande positiver, der er godartede for trusselstyperne (via bash (kommandoprompten)). |

- Gem indstillingen som

mdatp_managed.jsonfil. - Kopiér indstillingen til denne sti

/etc/opt/microsoft/mdatp/managed/. Du kan få flere oplysninger under Angiv indstillinger for Microsoft Defender for Endpoint på Linux. - Føj dine antimalwareprocesser og -stier, der ikke er fra Microsoft, til listen over undtagelser fra det foregående trin.

- Bekræft, at du har føjet dine aktuelle udeladelser fra din antimalwareløsning, der ikke er fra Microsoft, til det foregående trin.

Programmer, der Microsoft Defender for Endpoint kan påvirke

Høje I/O-arbejdsbelastninger som Postgres, OracleDB, Jira og Jenkins kan kræve andre undtagelser, afhængigt af den aktivitetsmængde, der behandles (og overvåges af Defender for Endpoint). Det er bedst at følge vejledningen fra ikke-Microsoft-programudbydere for deres udeladelser, hvis du oplever forringelse af ydeevnen efter installation af Defender for Endpoint. Husk også almindelige udelukkelsesfejl for Microsoft Defender Antivirus.

Hvis du oplever en forringelse af ydeevnen, kan du se følgende ressourcer:

- Foretag fejlfinding af problemer med ydeevnen for Microsoft Defender for Endpoint på Linux.

- Foretag fejlfinding af problemer med overvåget ydeevne med Microsoft Defender for Endpoint på Linux.

11. Download Microsoft Defender for Endpoint på Linux-onboardingpakken

Du kan få flere oplysninger under Download onboardingpakken fra Microsoft Defender portal.

Bemærk!

Denne download registrerer Microsoft Defender for Endpoint på Linux for at sende dataene til din Microsoft Defender for Endpoint instans.

Når du har downloadet denne pakke, kan du følge vejledningen til manuel installation eller bruge en Linux-administrationsplatform til at udrulle og administrere Defender for Endpoint på Linux.

12. Ansible, Dukkete og Kok eksempler til at styre Microsoft Defender for Endpoint på Linux

Defender for Endpoint på Linux er designet til at gøre det muligt for næsten enhver administrationsløsning nemt at udrulle og administrere Defender for Endpoint-indstillinger på Linux. Nogle få almindelige Linux-administrationsplatforme er Ansible, Puppet og Chef. Følgende dokumenter indeholder eksempler på, hvordan du konfigurerer disse administrationsplatforme til at installere og konfigurere Defender for Endpoint på Linux.

Udrul Microsoft Defender for Endpoint på Linux med Puppet

Udrul Microsoft Defender for Endpoint på Linux med Ansible

Udrul Microsoft Defender for Endpoint på Linux med Chef

Bemærk!

Genstart er IKKE påkrævet efter installation eller opdatering af Microsoft Defender for Endpoint på Linux, undtagen når du kører overvåget i uforanderlig tilstand.

Levér indstillingen for planlagte scanninger på cronjob

Planlæg en antivirusscanning ved hjælp af Anacron i Microsoft Defender for Endpoint på Linux. Du kan få flere oplysninger under Planlæg en antivirusscanning ved hjælp af Anacron i Microsoft Defender for Endpoint på Linux.

Opdater Microsoft Defender for Endpoint på Linux-agentens cronjobindstillinger

Planlæg en opdatering af Microsoft Defender for Endpoint på Linux. Du kan få flere oplysninger under Planlæg en opdatering af Microsoft Defender for Endpoint på Linux.

13. Fejlfinding af installationsproblemer for Microsoft Defender for Endpoint på Linux

Få mere at vide om, hvordan du foretager fejlfinding af problemer, der kan opstå under installationen, i Foretag fejlfinding af installationsproblemer for Microsoft Defender for Endpoint på Linux.

14. Kontrollér statistik for ressourceudnyttelse

Kontrollér ydelsesstatistikken, og sammenlign med udnyttelse af forhåndsudrulning sammenlignet med efterudrulningen.

15. Kontrollér kommunikation med Microsoft Defender for Endpoint backend

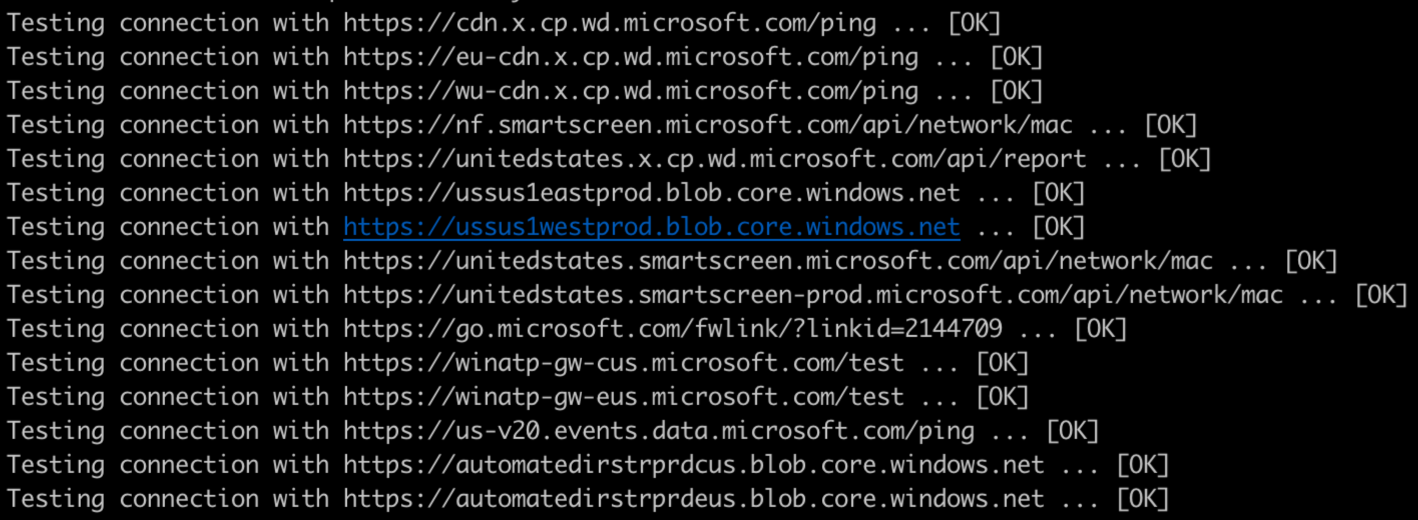

Kør følgende forbindelsestest fra kommandolinjen for at bekræfte Microsoft Defender for Endpoint på Linux-kommunikationen til skyen med de aktuelle netværksindstillinger:

mdatp connectivity test

På følgende billede vises det forventede output fra testen:

Du kan få flere oplysninger under Forbindelsesvalidering.

16. Undersøg agenttilstandsproblemer

Undersøg agenttilstandsproblemer baseret på værdier, der returneres, når du kører kommandoen mdatp health . Du kan få flere oplysninger under Undersøg agenttilstandsproblemer.

17. Kontrollér, at du kan få platformopdateringer (agentopdateringer)

Kør følgende kommandolinje for at bekræfte Microsoft Defender for Endpoint på Linux-platformopdateringer:

sudo yum update mdatp

eller

apt-get update mdatp

afhængigt af din pakkeadministrator.

Du kan få flere oplysninger under Enhedstilstand og Microsoft Defender antimalwaretilstandsrapport.

Hvis du vil finde den nyeste Broad-kanalversion, skal du gå til Nyheder i Microsoft Defender for Endpoint på Linux.

Sådan opdaterer du Microsoft Defender for Endpoint på Linux

Microsoft udgiver jævnligt softwareopdateringer for at forbedre ydeevnen, sikkerheden og levere nye funktioner. Sådan opdaterer du Microsoft Defender for Endpoint på Linux. Du kan få flere oplysninger under Udrul opdateringer til Microsoft Defender for Endpoint på Linux.

Bemærk!

Hvis du har Redhats satellit (beslægtet med WSUS i Windows), kan du få de opdaterede pakker fra den.

Tip

Automatiser agentopdateringen efter en månedlig (anbefalet) tidsplan ved hjælp af et Cron-job. Du kan få flere oplysninger under Planlæg en opdatering af Microsoft Defender for Endpoint på Linux.

Ikke-Windows-slutpunkter

Med macOS og Linux kan du tage et par systemer og køre i betakanalen.

Bemærk!

Ideelt set bør du inkludere en af hver type Linux-system, du kører i prøveversionskanalen, så du kan finde kompatibilitets-, ydeevne- og pålidelighedsproblemer, før buildet gør det til den aktuelle kanal.

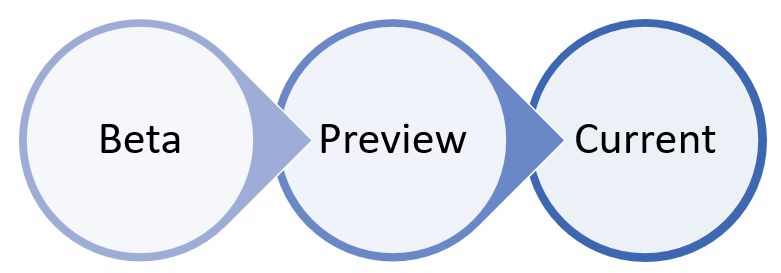

Valget af kanalen bestemmer typen og hyppigheden af opdateringer, der tilbydes til din enhed. Enheder i beta er de første, der modtager opdateringer og nye funktioner, efterfulgt senere af Prøveversion og til sidst af Current.

For at få forhåndsvist nye funktioner og give tidlig feedback anbefales det, at du konfigurerer nogle enheder i din virksomhed til at bruge enten Beta eller Preview.

Advarsel

Hvis du skifter kanal efter den første installation, skal produktet geninstalleres. Hvis du vil skifte produktkanal: Fjern den eksisterende pakke, genkonfigurer enheden, så den bruger den nye kanal, og følg trinnene i dette dokument for at installere pakken fra den nye placering.

18. Kontrollér, at du kan få opdateringer til sikkerhedsintelligens (signaturer/definitionsopdateringer)

Kør følgende kommandolinje for at bekræfte Microsoft Defender for Endpoint på Linux-signaturer/definitionsopdateringer:

mdatp definitions update

Du kan få flere oplysninger under Rapportering af ny enhedstilstand for Microsoft Defender antimalware.

19. Testregistreringer

Kør følgende registreringstest for at sikre, at enheden er onboardet korrekt og rapporteret til tjenesten:

Åbn et terminalvindue, og udfør følgende kommando for at køre en antimalwareregistreringstest:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtDu kan køre yderligere registreringstest på ZIP-filer ved hjælp af en af følgende kommandoer:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipBemærk!

Hvis registreringerne ikke vises, kan det være, at du har angivet "allowedThreats" til at tillade i præferencer via Ansible eller Puppet.

EDR-registreringer (Endpoint Detection and Response), se Experience Microsoft Defender for Endpoint through simulerede angreb. Hvis registreringen ikke vises, kan det være, at vi mangler en eller flere beskeder på portalen. Du kan finde flere oplysninger under Fejlfinding af manglende hændelser eller problemer med beskeder for Microsoft Defender for Endpoint på Linux.

Du kan få flere oplysninger om samlede indsendelser i Microsoft Defender XDR og muligheden for at indsende falske positive og falske negative via portalen under Samlede indsendelser i Microsoft Defender XDR, der nu er offentlig tilgængelig! – Microsoft Tech Community.

20. Fejlfinding af manglende hændelser eller beskeder for Microsoft Defender for Endpoint på Linux

Du kan finde flere oplysninger under Fejlfinding af manglende hændelser eller problemer med beskeder for Microsoft Defender for Endpoint på Linux.

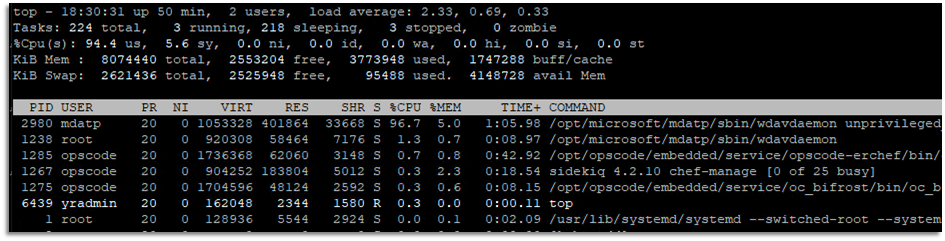

21. Foretag fejlfinding af høj CPU-udnyttelse af ISV'er, Linux-apps eller scripts

Hvis du bemærker, at tredjeparts-ISV'er, internt udviklede Linux-apps eller scripts løber ind i en høj CPU-udnyttelse, skal du udføre følgende trin for at undersøge årsagen.

- Identificer den tråd eller proces, der forårsager symptomet.

- Anvend yderligere diagnosticeringstrin baseret på den identificerede proces for at løse problemet.

Trin 1: Identificer de Microsoft Defender for Endpoint på Linux-tråden, der forårsager symptomet

Brug følgende syntakser til at identificere den proces, der forårsager CPU-udgifter:

Hvis du vil hente Microsoft Defender for Endpoint proces-id, der forårsager problemet, skal du køre:

sudo top -cHvis du vil have flere oplysninger om Microsoft Defender for Endpoint proces, skal du køre:

sudo ps ax --no-headings -T -o user,pid,thcount,%cpu,sched,%mem,vsz,rss,tname,stat,start_time,time,ucmd,command |sort -nrk 3|grep mdatpHvis du vil identificere det specifikke Microsoft Defender for Endpoint tråd-id, der forårsager den højeste CPU-udnyttelse i processen, skal du køre:

sudo ps -T -p <PID> >> Thread_with_highest_cpu_usage.log

I følgende tabel vises de processer, der kan forårsage et højt CPU-forbrug:

| Procesnavn | Komponent, der bruges | MDE anvendte program |

|---|---|---|

| wdavdaemon | FANotify | Antivirus & EDR |

| wdavdaemon ikkeprivilegeret | Antivirusprogram | |

| wdavdaemon edr | EDR-program | |

| mdatp_audisp_plugin | revisionsramme (revideret) | Indtagelse af overvågningslog |

Trin 2: Anvend yderligere diagnosticeringstrin baseret på den identificerede proces

Nu, hvor du har identificeret den proces, der forårsager det høje CPU-forbrug, kan du bruge den tilsvarende diagnosticeringsvejledning i følgende afsnit.

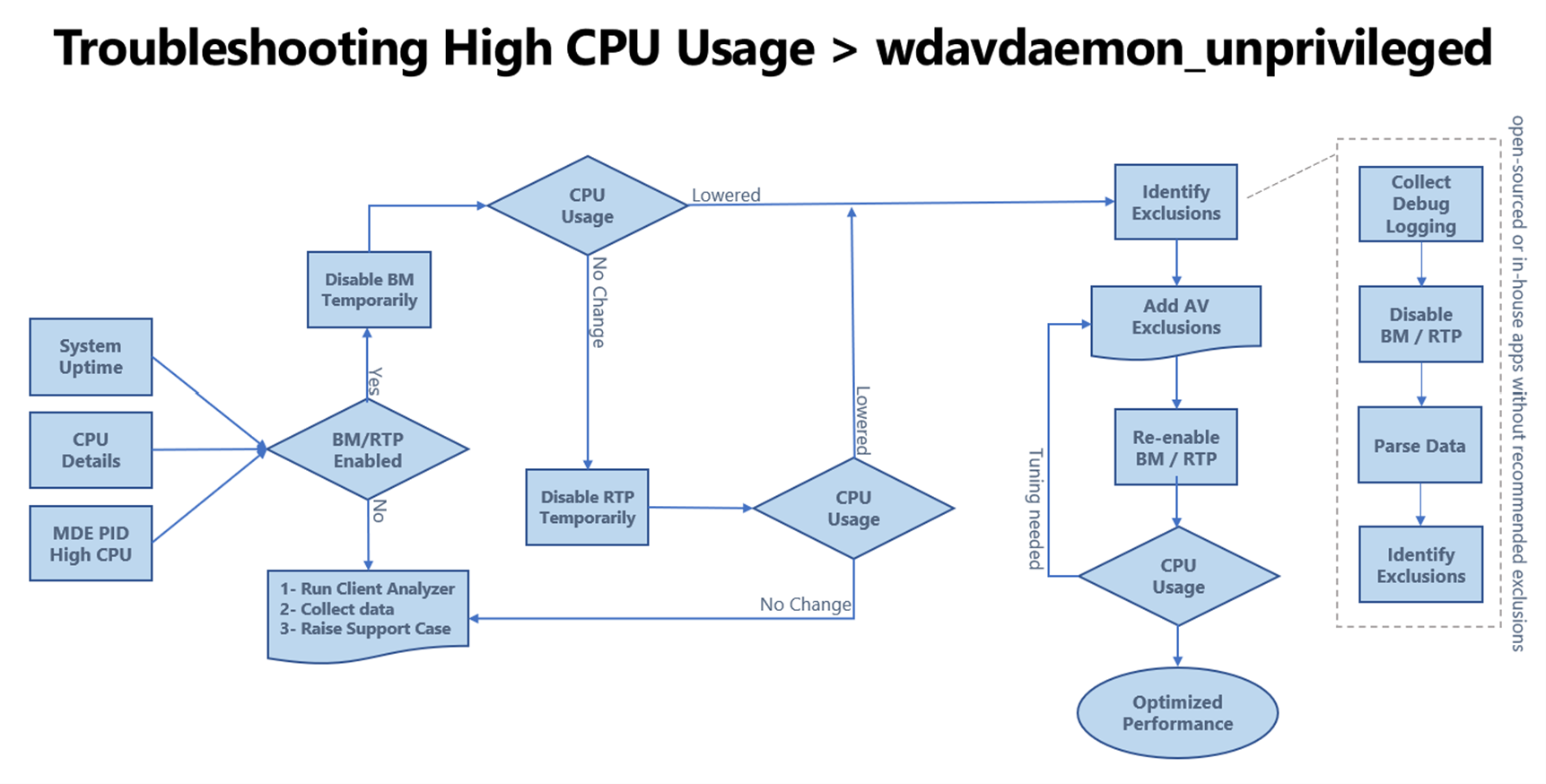

I det forrige trin blev det f.eks. identificeret som den proces, wdavdaemon unprivileged der forårsagede et højt CPU-forbrug. Baseret på resultatet kan du anvende vejledningen til at kontrollere wdavdaemon-processen, der ikke erprivilegeret.

Brug følgende tabel til at foretage fejlfinding af høj CPU-udnyttelse:

| Procesnavn | Komponent, der bruges | Microsoft Defender for Endpoint anvendte program | Trin |

|---|---|---|---|

| wdavdaemon | FANotify | Antivirus & EDR | – Download og kør Microsoft Defender for Endpoint Klientanalyse. Du kan få flere oplysninger under Kør klientanalysen på macOS eller Linux. – Indsaml diagnosticeringsdata ved hjælp af værktøjet Klientanalyse. – Åbn en CSS-supportsag med Microsoft. Du kan få flere oplysninger under SUPPORT-sag om CSS-sikkerhed. |

| wdavdaemon ikkeprivilegeret | NIELSEN | Antivirusprogram | I følgende diagram vises den arbejdsproces og de trin, der kræves for at tilføje antivirusudeladelser.

Generel fejlfindingsvejledning - Hvis du har indbyggede apps/scripts eller en legitim tredjepartsapp/script, der bliver markeret, analyserer Microsofts sikkerhedsforskere mistænkelige filer for at afgøre, om de er trusler, uønskede programmer eller normale filer. Indsend filer, som du mener er malware, eller filer, som du mener er blevet forkert klassificeret som malware, ved hjælp af den samlede indsendelsesoplevelse (du kan få flere oplysninger under Unified-indsendelser) eller Filindsendelser. – Se fejlfinding af problemer med ydeevnen for Microsoft Defender for Endpoint på Linux. – Download og kør Microsoft Defender for Endpoint Klientanalyse. Du kan få flere oplysninger under Kør klientanalysen på macOS eller Linux. – Indsaml diagnosticeringsdata ved hjælp af værktøjet Klientanalyse. – Åbn en CSS-supportsag med Microsoft. Du kan få flere oplysninger under SUPPORT-sag om CSS-sikkerhed. |

| wdavdaemon edr | NIELSEN | EDR-program | I følgende diagram vises arbejdsprocessen og trinnene til fejlfinding af wdavedaemon_edr procesproblemer.

Generel fejlfindingsvejledning - Hvis du har indbyggede apps/scripts eller en legitim tredjepartsapp/script, der bliver markeret, analyserer Microsofts sikkerhedsforskere mistænkelige filer for at afgøre, om de er trusler, uønskede programmer eller normale filer. Indsend filer, som du mener er malware, eller filer, som du mener er forkert klassificeret som malware, ved hjælp af den samlede indsendelsesoplevelse (du kan få flere oplysninger under Unified-indsendelser) eller Filindsendelser. – Se fejlfinding af problemer med ydeevnen for Microsoft Defender for Endpoint på Linux. – Download og kør Microsoft Defender for Endpoint Klientanalyse. Du kan få flere oplysninger under Kør klientanalysen på macOS eller Linux. – Indsaml diagnosticeringsdata ved hjælp af værktøjet Klientanalyse. – Åbn en CSS-supportsag med Microsoft. Du kan få flere oplysninger under SUPPORT-sag om CSS-sikkerhed. |

| mdatp_audisp_plugin | Revisionsramme | Indtagelse af overvågningslog | Se Fejlfinding af problemer med overvåget ydeevne med Microsoft Defender for Endpoint på Linux. |

22. Fjern din ikke-Microsoft-løsning

Hvis du på dette tidspunkt har:

- Har onboardet din organisations enheder til Defender for Endpoint, og

- Microsoft Defender Antivirus er installeret og aktiveret,

Derefter er dit næste trin at fjerne din ikke-Microsoft-antivirus-, antimalware- og slutpunktsbeskyttelsesløsning. Når du fjerner din ikke-Microsoft-løsning, skal du sørge for at opdatere konfigurationen for at skifte fra Passiv tilstand til Aktiv, hvis du angiver Defender for Endpoint til Passiv-tilstand under installationen eller konfigurationen.

Diagnosticerings- og fejlfindingsressourcer

- Foretag fejlfinding af Microsoft Defender for Endpoint på Linux-installationsproblemer.

- Identificer, hvor du kan finde detaljerede logge for installationsproblemer.

- Fejlfindingstrin for miljøer uden proxy eller med gennemsigtig proxy.

- Fejlfindingstrin for miljøer med statisk proxy.

- Indsaml diagnosticeringsoplysninger.

- Fjern Defender for Endpoint på Linux.

- Foretag fejlfinding af problemer med ydeevnen for Microsoft Defender for Endpoint på Linux.

- Foretag fejlfinding af problemer med overvåget ydeevne med Microsoft Defender for Endpoint på Linux.

Avancerede Microsoft Defender for Endpoint funktioner

Forbedrede funktioner til antimalwareprogrammer på Linux og macOS

Øg beskyttelsen af Linux-ejendom med overvågning af adfærd

Bemærk!

Funktionen til overvågning af funktionsmåder supplerer eksisterende stærke indholdsbaserede funktioner, men du bør nøje evaluere denne funktion i dit miljø, før du udruller den bredt, da aktivering af adfærdsovervågning forbruger flere ressourcer og kan medføre problemer med ydeevnen.

Referencer

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.