Microsoft Defender for Endpoint på Linux til ARM64-baserede enheder (prøveversion)

- Microsoft Defender for Endpoint-server

- Microsoft Defender til servere

Oversigt over Defender for Endpoint på Linux til ARM64-baserede enheder

Som du måske allerede ved, er Microsoft Defender for Endpoint på Linux en samlet sikkerhedsløsning til slutpunkter, der hjælper dig med at beskytte dine serverenheder mod avancerede trusler. Defender for Endpoint på Linux udvider nu understøttelsen af ARM64-baserede Linux-servere som prøveversion. På samme måde som x64-baserede Linux-servere (herunder Intel- og AMD 64-bit-platformen), er følgende funktioner inkluderet:

- Microsoft Defender Antivirus

- EDR (Endpoint Detection and Response)

- Live-svar

- Enhedsisolation

- Avanceret jagt

- Håndtering af sikkerhedsrisici

- Centraliseret politikkonfiguration ved hjælp af administration af sikkerhedsindstillinger

Til at starte med understøttes følgende Linux-distributioner som prøveversion:

Ubuntu 20.04 ARM64

Ubuntu 22.04 ARM64

Ubuntu 24.04 ARM64

Amazon Linux 2 ARM64

Amazon Linux 2023 ARM64

RHEL 8.x ARM64

RHEL 9.x ARM64

Oracle Linux 8.x ARM64

Oracle Linux 9.x ARM64

SUSE Linux Enterprise Server 15 (SP5, SP6) ARM64

Bemærk!

Understøttelse af flere Linux-distributioner er planlagt som en del af dette prøveversionsprogram.

Udrul Defender for Endpoint på Linux til ARM64-baserede enheder

Installationsprocedurerne i denne artikel installerer agentversionen 101.24102.0003 fra den insiders-langsomme kanal på den ARM64-baserede enhed. (Se Nyheder i Microsoft Defender for Endpoint på Linux).

Du kan vælge mellem flere metoder til at installere Defender for Endpoint på Linux på din ARM64-baserede enhed:

Før du begynder

Sørg for, at forudsætningerne er opfyldt for Defender for Endpoint på Linux

Hvis du vil føje servere til Defender for Endpoint, skal du have serverlicenser . Du kan vælge mellem disse indstillinger:

- Microsoft Defender for Servers Plan 1 eller Plan 2 (som en del af Defender for Cloud)-tilbuddet, eller

- Microsoft Defender for Endpoint-server

Installer ved hjælp af installationsscriptet

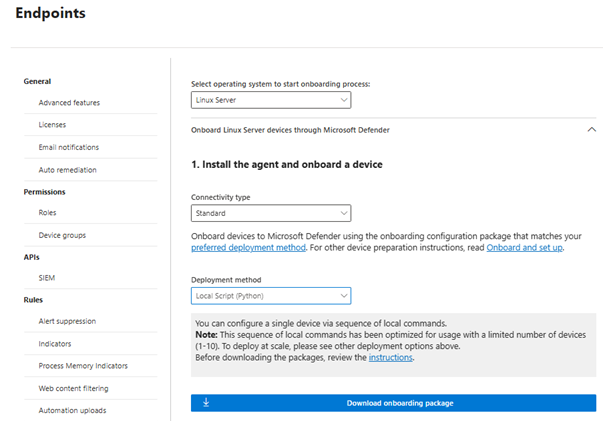

På Microsoft Defender-portalen skal du gå til Indstillinger>Slutpunkter>Onboarding af enhedshåndtering>.

Vælg følgende indstillinger på onboardingskærmen:

Vælg Linux Server på listen Vælg operativsystem for at starte onboardingprocessen.

Vælg Strømlinet på listen Forbindelsestype. Du kan også vælge Standard, hvis det er nødvendigt. (Du kan få flere oplysninger under Onboarding-enheder ved hjælp af strømlinet forbindelse til Microsoft Defender for Endpoint).

Vælg Lokalt script (Python) på listen Installationsmetode.

Vælg Download onboarding-pakke.

I et nyt browservindue skal du downloade Bash-scriptet til Defender for Endpoint-installationsprogrammet.

Brug følgende kommando til at tildele de nødvendige tilladelser til scriptet:

$chmod +x /mde_installer.shKør følgende kommando for at køre installationsscriptet:

$sudo ~/mde_installer.sh --install --channel insiders-slow --onboard ~/MicrosoftDefenderATPOnboardingLinuxServer.pyValider installationen ved at følge disse trin:

Kør følgende kommando på enheden for at kontrollere tilstandsstatussen. En returværdi for

trueangiver, at produktet fungerer som forventet:$ mdatp health --field healthySe efter den Linux-enhed, du lige har onboardet, under Assets>Devices på Microsoft Defender-portalen. Det kan tage ca. 20 minutter, før enheden vises på portalen.

Hvis du støder på et problem, skal du se Fejlfinding af installationsproblemer (i denne artikel).

Installer ved hjælp af installationsscriptet med Ansible

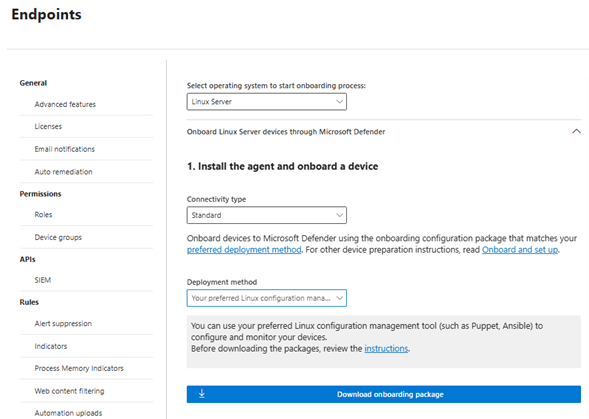

På Microsoft Defender-portalen skal du gå til Indstillinger>Slutpunkter>Onboarding af enhedshåndtering>.

Vælg følgende indstillinger på onboardingskærmen:

Vælg Linux Server på listen Vælg operativsystem for at starte onboardingprocessen.

Vælg Strømlinet på listen Forbindelsestype. Du kan også vælge Standard, hvis det er nødvendigt. (Du kan få flere oplysninger under Onboarding-enheder ved hjælp af strømlinet forbindelse til Microsoft Defender for Endpoint).

På listen Installationsmetode skal du vælge Dit foretrukne Linux-konfigurationsstyringsværktøj.

Vælg Download onboarding-pakke.

I et nyt browservindue skal du downloade Bash-scriptet til Defender for Endpoint-installationsprogrammet.

Opret en YAML-installationsfil på din Ansible-server. Du kan f.eks. bruge den

mde_installer.sh,/etc/ansible/playbooks/install_mdatp.ymldu downloadede i trin 3.name: Install and Onboard MDE hosts: servers tasks: - name: Create a directory if it does not exist ansible.builtin.file: path: /tmp/mde_install state: directory mode: '0755' - name: Copy Onboarding script ansible.builtin.copy: src: "{{ onboarding_script }}" dest: /tmp/mde_install/mdatp_onboard.json - name: Install MDE on host ansible.builtin.script: "{{ mde_installer_script }} --install --channel {{ channel | default('insiders-slow') }} --onboard /tmp/mde_install/mdatp_onboard.json" register: script_output args: executable: sudo - name: Display the installation output debug: msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}" - name: Display any installation errors debug: msg: "{{ script_output.stderr }}"Installer Defender for Endpoint på Linux ved hjælp af følgende kommando. Rediger de tilsvarende stier og kanaler efter behov.

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/install_mdatp.yml --extra-vars "onboarding_script=<path to mdatp_onboard.json > mde_installer_script=<path to mde_installer.sh> channel=<channel to deploy for: insiders-slow > "Valider installationen ved at følge disse trin:

Kør følgende kommandoer på enheden for at kontrollere enhedens tilstand, forbindelse, antivirus og EDR-registreringer:

- name: Run post-installation basic MDE test hosts: myhosts tasks: - name: Check health ansible.builtin.command: mdatp health --field healthy register: health_status - name: MDE health test failed fail: msg="MDE is not healthy. health status => \n{{ health_status.stdout }}\nMDE deployment not complete" when: health_status.stdout != "true" - name: Run connectivity test ansible.builtin.command: mdatp connectivity test register: connectivity_status - name: Connectivity failed fail: msg="Connectivity failed. Connectivity result => \n{{ connectivity_status.stdout }}\n MDE deployment not complete" when: connectivity_status.rc != 0 - name: Check RTP status ansible.builtin.command: mdatp health --field real_time_protection_enabled register: rtp_status - name: Enable RTP ansible.builtin.command: mdatp config real-time-protection --value enabled become: yes become_user: root when: rtp_status.stdout != "true" - name: Pause for 5 second to enable RTP ansible.builtin.pause: seconds: 5 - name: Download EICAR ansible.builtin.get_url: url: https://secure.eicar.org/eicar.com.txt dest: /tmp/eicar.com.txt - name: Pause for 5 second to detect eicar ansible.builtin.pause: seconds: 5 - name: Check for EICAR file stat: path=/tmp/eicar.com.txt register: eicar_test - name: EICAR test failed fail: msg="EICAR file not deleted. MDE deployment not complete" when: eicar_test.stat.exists - name: MDE Deployed debug: msg: "MDE succesfully deployed"Se efter den Linux-enhed, du lige har onboardet, under Assets>Devices på Microsoft Defender-portalen. Det kan tage ca. 20 minutter, før enheden vises på portalen.

Hvis du støder på et problem, skal du se Fejlfinding af installationsproblemer (i denne artikel).

Udrul ved hjælp af installationsscriptet med Dukke

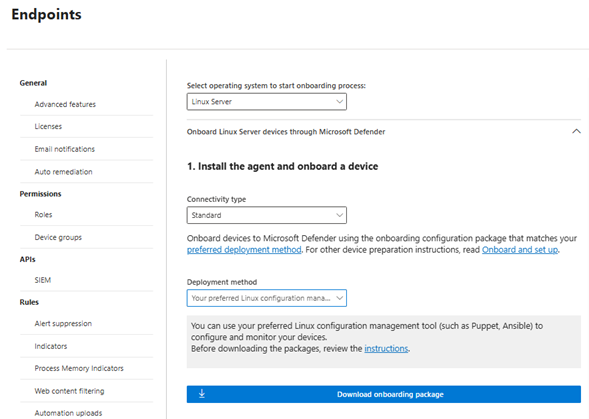

På Microsoft Defender-portalen skal du gå til Indstillinger>Slutpunkter>Onboarding af enhedshåndtering>.

Vælg følgende indstillinger på onboardingskærmen:

Vælg Linux Server på listen Vælg operativsystem for at starte onboardingprocessen.

Vælg Strømlinet på listen Forbindelsestype. Du kan også vælge Standard, hvis det er nødvendigt. (Du kan få flere oplysninger under Onboarding-enheder ved hjælp af strømlinet forbindelse til Microsoft Defender for Endpoint).

På listen Installationsmetode skal du vælge Dit foretrukne Linux-konfigurationsstyringsværktøj.

Vælg Download onboarding-pakke. Gem filen som

WindowsDefenderATPOnboardingPackage.zip.

Udpak indholdet af onboardingpakken ved hjælp af følgende kommando:

unzip WindowsDefenderATPOnboardingPackage.zipDu bør se følgende output:

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.jsonI et nyt browservindue skal du hente Bash-scriptet til installationsprogrammet Defender for Endpoint (dette script kaldes

mde_installer.sh).Opret et dukkemanifest ved hjælp af følgende procedure, som bruger scriptet

mde_installer.shfra trin 4.Opret følgende mapper i mappen med moduler i din dukkeinstallation:

install_mdatp/filesinstall_mdatp/manifests

Mappen med moduler er typisk placeret på

/etc/puppetlabs/code/environments/production/modulesdin dukkeserver.Kopiér den fil,

mdatp_onboard.jsonder blev oprettet tidligere, til mappeninstall_mdatp/files.Kopiér

mde_installer.shtilinstall_mdatp/files folder.Opret en

init.ppfil iinstall_mdatp/manifests, der indeholder følgende installationsanvisninger:tree install_mdatp Output: install_mdatp ├── files │ ├── mdatp_onboard.sh │ └── mde_installer.sh └── manifests └── init.pp

Brug Dukkemanifestet til at installere Defender for Endpoint på Linux på din enhed.

# Puppet manifest to install Microsoft Defender for Endpoint on Linux. # @param channel The release channel based on your environment, insider-fast or prod. class install_mdatp ( $channel = 'insiders-slow', ) { # Ensure that the directory /tmp/mde_install exists file { '/tmp/mde_install': ensure => directory, mode => '0755', } # Copy the installation script to the destination file { '/tmp/mde_install/mde_installer.sh': ensure => file, source => 'puppet:///modules/install_mdatp/mde_installer.sh', mode => '0777', } # Copy the onboarding script to the destination file { '/tmp/mde_install/mdatp_onboard.json': ensure => file, source => 'puppet:///modules/install_mdatp/mdatp_onboard.json', mode => '0777', } #Install MDE on the host using an external script exec { 'install_mde': command => "/tmp/mde_install/mde_installer.sh --install --channel ${channel} --onboard /tmp/mde_install/mdatp_onboard.json", path => '/bin:/usr/bin', user => 'root', logoutput => true, require => File['/tmp/mde_install/mde_installer.sh', '/tmp/mde_install/mdatp_onboard.json'], # Ensure the script is copied before running the installer } }Valider udrulningen. Se efter den Linux-enhed, du lige har onboardet, under Assets>Devices på Microsoft Defender-portalen. Det kan tage ca. 20 minutter, før enheden vises på portalen.

Udrul Defender for Endpoint på Linux ved hjælp af Microsoft Defender til Cloud

Hvis din organisation bruger Defender for Cloud, kan du bruge den til at installere Defender for Endpoint på Linux.

Vi anbefaler, at du aktiverer automatisk installation på dine ARM64-baserede Linux-enheder. Når vm'en er klargjort, skal du definere en variabel under filen

/etc/mde.arm.d/mde.confpå enheden på følgende måde:OPT_FOR_MDE_ARM_PREVIEW=1Vent 1-6 timer på, at onboarding fuldføres.

Se efter de Linux-enheder, du lige har onboardet, under Assets>Devices på portalen Microsoft Defender.

Har du brug for hjælp til Defender for Cloud?

Se disse artikler:

- Aktivér Integration af Defender for Endpoint: Linux

- Slut dine ikke-Azure-maskiner til Microsoft Defender til Cloud: Onboard din Linux-server

Foretag fejlfinding af installationsproblemer

Hvis du støder på problemer med at installere Defender for Endpoint på Linux på dine ARM64-baserede enheder, er der hjælp tilgængelig. Først skal du gennemse vores liste over almindelige problemer, og hvordan du løser dem. Kontakt os, hvis problemet fortsætter.

Almindelige problemer, og hvordan du løser dem

I følgende tabel opsummeres almindelige problemer, og hvordan du løser dem.

| Fejlmeddelelse eller problem | Sådan gør du |

|---|---|

mdatp not found |

Lageret er muligvis ikke konfigureret korrekt. Kontrollér, om kanalen er angivet til insiders-slow i installationsscriptet |

mdatp health angiver en manglende licens |

Sørg for, at du overfører det korrekte onboardingscript eller json-filen til dit automatiseringsscript eller -værktøj |

| Undtagelser fungerer ikke som forventet | Hvis du havde undtagelser, der arbejdede på andre enheder, men de ikke arbejder på dine ARM64-baserede Linux-servere, skal du kontakte os på mdearmsupport@microsoft.com. Du skal bruge dine klientanalyselogge. |

| Du vil have hjælp til at tilpasse mdatp. | Kontakt os på mdearmsupport@microsoft.com. |

Kontakt os, hvis du har brug for hjælp

Når du kontakter os på mdearmsupport@microsoft.com, skal du beskrive problemet detaljeret. Medtag skærmbilleder, hvis det er muligt, og dine klientanalyselogge.

Eksempelvisning af XMDE-klientanalyse

Ved hjælp af Bash kan du downloade XMDE Client Analyzer ARM Preview.

wget --quiet -O XMDEClientAnalyzerARMPreview.zip https://go.microsoft.com/fwlink/?linkid=2299668Kør supportværktøjet.

sudo ./MDESupportTool -d --mdatp-log debugFølg vejledningen på skærmen, og følg derefter op på i slutningen af logsamlingen. Loggene er placeret i mappen

/tmp.Logfilen ejes af rodbrugeren, så du skal muligvis have rodrettigheder til at fjerne logsættet.