Fejlfinding af problemer med ydeevnen for Microsoft Defender for Endpoint på Linux

Gælder for:

- Microsoft Defender for Endpoint-server

- Microsoft Defender til servere

Vil du opleve Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Dette dokument indeholder instruktioner om, hvordan du begrænser ydeevneproblemer, der er relateret til Defender for Endpoint på Linux, ved hjælp af de tilgængelige diagnosticeringsværktøjer for at kunne forstå og afhjælpe den eksisterende ressourcemangel og de processer, der gør systemet til sådanne situationer. Problemer med ydeevnen skyldes hovedsageligt flaskehalse i et eller flere delsystemer til hardware, afhængigt af ressourceudnyttelsens profil i systemet. Nogle gange er programmer følsomme over for disk-I/O-ressourcer og kan have brug for mere CPU-kapacitet, og nogle gange er nogle konfigurationer ikke bæredygtige, og de kan udløse for mange nye processer og åbne for mange filbeskrivelser.

Afhængigt af de programmer, du kører, og dine enhedsegenskaber, kan du opleve en ikke-optimal ydeevne, når du kører Defender for Endpoint på Linux. Især programmer eller systemprocesser, der har adgang til mange ressourcer, f.eks. CPU, disk og hukommelse over et kort tidsrum, kan medføre problemer med ydeevnen i Defender for Endpoint på Linux.

Advarsel

Før du starter, skal du sørge for, at andre sikkerhedsprodukter ikke kører på enheden i øjeblikket. Flere sikkerhedsprodukter kan være i konflikt med og påvirke værtens ydeevne.

Foretag fejlfinding af problemer med ydeevnen ved hjælp af statistik for beskyttelse i realtid

Gælder for:

- Kun problemer med ydeevnen i forbindelse med antivirus

Realtidsbeskyttelse (RTP) er en funktion i Defender for Endpoint på Linux, der løbende overvåger og beskytter din enhed mod trusler. Den består af fil- og procesovervågning og andre heuristik.

Følgende trin kan bruges til at foretage fejlfinding og afhjælpe disse problemer:

Deaktiver beskyttelse i realtid ved hjælp af en af følgende metoder, og se, om ydeevnen forbedres. Denne fremgangsmåde hjælper med at indsnævre, om Defender for Endpoint på Linux bidrager til problemerne med ydeevnen. Hvis enheden ikke administreres af din organisation, kan beskyttelse i realtid deaktiveres fra kommandolinjen:

mdatp config real-time-protection --value disabledConfiguration property updatedHvis enheden administreres af din organisation, kan beskyttelse i realtid deaktiveres af administratoren ved hjælp af vejledningen i Angiv indstillinger for Defender for Endpoint på Linux.

Bemærk!

Hvis problemet med ydeevnen fortsætter, mens beskyttelse i realtid er slået fra, kan problemets oprindelse være EDR-komponenten (Endpoint Detection and Response). I dette tilfælde skal du følge trinnene i afsnittet Foretag fejlfinding af problemer med ydeevnen ved hjælp af Microsoft Defender for Endpoint Klientanalyse i denne artikel.

Hvis du vil finde de programmer, der udløser flest scanninger, kan du bruge statistikker i realtid, der indsamles af Defender for Endpoint på Linux.

Bemærk!

Denne funktion er tilgængelig i version 100.90.70 eller nyere.

Denne funktion er som standard aktiveret på kanalerne

DogfoodogInsiderFast. Hvis du bruger en anden opdateringskanal, kan denne funktion aktiveres fra kommandolinjen:mdatp config real-time-protection-statistics --value enabledDenne funktion kræver, at beskyttelse i realtid er aktiveret. Kør følgende kommando for at kontrollere status for beskyttelse i realtid:

mdatp health --field real_time_protection_enabledKontrollér, at posten

real_time_protection_enabledertrue. Ellers skal du køre følgende kommando for at aktivere den:mdatp config real-time-protection --value enabledConfiguration property updatedHvis du vil indsamle aktuelle statistikker, skal du køre:

mdatp diagnostic real-time-protection-statistics --output jsonBemærk!

Brug

--output json(bemærk dobbelt tankestregen) sikrer, at outputformatet er klar til fortolkning.Outputtet fra denne kommando viser alle processer og deres tilknyttede scanningsaktivitet.

Download Python-eksempelparser high_cpu_parser.py på dit Linux-system ved hjælp af kommandoen:

wget -c https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/linux/diagnostic/high_cpu_parser.pyOutputtet af denne kommando skal ligne følgende:

--2020-11-14 11:27:27-- https://raw.githubusercontent.com/microsoft.mdatp-xplat/master/linus/diagnostic/high_cpu_parser.py Resolving raw.githubusercontent.com (raw.githubusercontent.com)... 151.101.xxx.xxx Connecting to raw.githubusercontent.com (raw.githubusercontent.com)| 151.101.xxx.xxx| :443... connected. HTTP request sent, awaiting response... 200 OK Length: 1020 [text/plain] Saving to: 'high_cpu_parser.py' 100%[===========================================>] 1,020 --.-K/s in 0sSkriv følgende kommandoer:

mdatp diagnostic real-time-protection-statistics --output json | python high_cpu_parser.pyOvenstående output er en liste over de største bidragydere til problemer med ydeevnen. Den første kolonne er proces-id'et (PID), den anden kolonne er procesnavnet, og den sidste kolonne er antallet af scannede filer sorteret efter indvirkning. Outputtet af kommandoen vil f.eks. være noget i stil med nedenstående:

... > mdatp diagnostic real-time-protection-statistics --output json | python high_cpu_parser.py | head 27432 None 76703 73467 actool 1249 73914 xcodebuild 1081 73873 bash 1050 27475 None 836 1 launchd 407 73468 ibtool 344 549 telemetryd_v1 325 4764 None 228 125 CrashPlanService 164Hvis du vil forbedre ydeevnen for Defender for Endpoint på Linux, skal du finde den med det højeste tal under

Total files scannedrækken og tilføje en udeladelse for den. Du kan finde flere oplysninger under Konfigurer og valider udeladelser for Defender for Endpoint på Linux.Bemærk!

Programmet gemmer statistikker i hukommelsen og holder kun styr på filaktivitet, siden det blev startet, og beskyttelse i realtid blev aktiveret. Processer, der blev startet før eller i perioder, hvor beskyttelse i realtid var slået fra, tælles ikke med. Derudover tælles kun hændelser, der udløste scanninger.

Foretag fejlfinding af problemer med ydeevnen ved hjælp af Microsoft Defender for Endpoint Klientanalyse

Gælder for:

- Problemer med ydeevnen for alle tilgængelige Defender for slutpunktskomponenter, f.eks. AV og EDR

MDECA (Microsoft Defender for Endpoint Client Analyzer) kan indsamle sporings-, logge- og diagnosticeringsoplysninger for at foretage fejlfinding af problemer med ydeevnen på onboardede enheder på Linux.

Bemærk!

- Værktøjet Microsoft Defender for Endpoint Klientanalyse bruges jævnligt af Microsoft Customer Support Services (CSS) til at indsamle oplysninger som f.eks. (men ikke begrænset til) IP-adresser, pc-navne, der kan hjælpe med fejlfinding af problemer, du kan opleve med Microsoft Defender for Endpoint. Du kan få flere oplysninger om vores erklæring om beskyttelse af personlige oplysninger under Microsofts erklæring om beskyttelse af personlige oplysninger.

- Generelt anbefales det, at du opdaterer Microsoft Defender for Endpoint agenten til den nyeste tilgængelige version og bekræfter, at problemet stadig er løst, før du undersøger sagen yderligere.

Hvis du vil køre klientanalysen for at foretage fejlfinding af problemer med ydeevnen, skal du se Kør klientanalysen på macOS og Linux.

Konfigurer globale udeladelser for at opnå en bedre ydeevne

Konfigurer Microsoft Defender for Endpoint på Linux med undtagelser for de processer eller diskplaceringer, der bidrager til problemerne med ydeevnen. Du kan finde flere oplysninger under Konfigurer og valider udeladelser for Microsoft Defender for Endpoint på Linux. Hvis du stadig har problemer med ydeevnen, skal du kontakte support for at få yderligere instruktioner og afhjælpning.

Fejlfinding af problemer med AuditD-ydeevnen

Baggrund:

Microsoft Defender for Endpoint på Linux OS-distributioner bruger AuditD framework til at indsamle visse typer telemetrihændelser.

Systemhændelser, der registreres af regler, der føjes til

/etc/audit/rules.d/, føjes til audit.log(e) og kan påvirke værtsovervågning og upstream-samling.Hændelser, der tilføjes af Microsoft Defender for Endpoint på Linux, mærkes med

mdatpnøglen.Hvis tjenesten AuditD er konfigureret forkert eller offline, kan nogle hændelser mangle. Hvis du vil foretage fejlfinding af et sådant problem, skal du se: Foretag fejlfinding af manglende hændelser eller beskeder om problemer med Microsoft Defender for Endpoint på Linux.

I visse serverarbejdsbelastninger kan der være to problemer:

High CPUressourceforbrug framdatp_audisp_pluginprocessen./var/log/audit/audit.logblive stor eller ofte roterende.

Disse problemer kan opstå på servere med mange hændelser oversvømmelser Overvåget. Sådanne problemer kan opstå, hvis der er flere forbrugere af AuditD eller for mange regler med kombinationen af Microsoft Defender for Endpoint og tredjeparters forbrugere eller høj arbejdsbelastning, der genererer mange hændelser. Hvis du vil foretage fejlfinding af sådanne problemer, skal du starte med at indsamle MDEClientAnalyzer-logge på den pågældende eksempelserver.

Det anbefales, at du konfigurerer Overvågningslogge til at rotere, når den maksimale filstørrelse er nået. Denne konfiguration forhindrer, at overvågede logge akkumuleres i en enkelt fil, og de roterede logfiler kan flyttes ud for at spare diskplads. For at opnå dette kan du angive værdien for max_log_file_action til rotate i filen auditd.conf .

Bemærk!

Som en generel bedste praksis anbefales det at opdatere Microsoft Defender for Endpoint agenten til den nyeste tilgængelige version, og bekræftelse af problemet fortsætter, før du undersøger yderligere. At der er yderligere konfigurationer, der kan påvirke CPU-belastningen af auditd-undersystemet. Specifikt kan værdien for disp_qos i auditd.conf indstilles til at lossy reducere det høje CPU-forbrug. Det betyder dog, at nogle hændelser kan blive droppet under spidsbelastning af CPU-forbruget.

XMDEClientAnalyzer

Når du bruger XMDEClientAnalyzer, viser følgende filer output, der giver indsigt, som kan hjælpe dig med at foretage fejlfinding af problemer.

auditd_info.txtauditd_log_analysis.txt

auditd_info.txt

Indeholder den generelle overvågningskonfiguration og viser følgende oplysninger:

Hvilke processer registreres som overvågede forbrugere.

Auditctl -soutput medenabled=2(foreslår, at overvåget er i uforanderlig tilstand (kræver genstart, for at konfigurationsændringerne kan træde i kraft).Auditctl -loutput (Viser, hvilke regler der i øjeblikket indlæses i kernen, hvilket kan afvige fra det, der findes på disken i/etc/auditd/rules.d/mdatp.rules. Viser også, hvilke regler der er relateret til Microsoft Defender for Endpoint.)

auditd_log_analysis.txt

Indeholder vigtige aggregerede oplysninger, der er nyttige, når du undersøger problemer med overvåget ydeevne.

Den komponent, der ejer de mest rapporterede hændelser (Microsoft Defender for Endpoint hændelser mærkes med

key=mdatp).De vigtigste rapport initiatorer.

De mest almindelige systemkald (netværks- eller filsystemhændelser m.m.).

Hvilke filsystemstier er de mest støjende.

Hvis du vil afhjælpe de fleste problemer med overvåget ydeevne, kan du implementere overvåget udeladelse. Hvis de givne undtagelser ikke forbedrer ydeevnen, kan vi bruge indstillingen satsgrænse. Dette reducerer antallet af hændelser, der genereres af AuditD helt.

Bemærk!

Undtagelser bør kun foretages for initiativtagere eller stier med lav trussel og høj støj. Udelad f.eks. ikke /bin/bash, hvilket risikerer at skabe en stor blind vinkel. Almindelige fejl, der skal undgås, når du definerer udeladelser.

Udeladelsestyper

XMDEClientAnalyzer-supportværktøjet indeholder syntaks, der kan bruges til at tilføje konfigurationsregler for auditd-udeladelse.

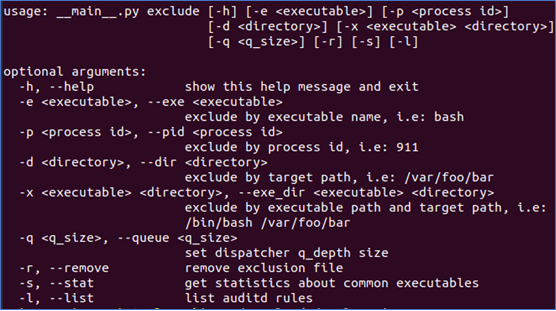

AuditD exclusion – hjælp til understøttelse af værktøjssyntaks:

Efter initiativtager

-

-e/ -exefuld binær sti > Fjerner alle hændelser fra denne initiator

Efter sti

-

-d / -dirfuld sti til en mappe > Fjerner filsystemhændelser, der er målrettet til denne mappe

Eksempler:

Hvis /opt/app/bin/app skriver til /opt/app/cfg/logs/1234.log, kan du bruge supportværktøjet til at udelade med forskellige indstillinger:

-e /opt/app/bin/app

-d /opt/app/cfg

-x /usr/bin/python /etc/usercfg

-d /usr/app/bin/

Flere eksempler:

./mde_support_tool.sh exclude -p <process id>

./mde_support_tool.sh exclude -e <process name>

Hvis du vil udelade mere end ét element , skal du sammenkæde undtagelserne til én linje:

./mde_support_tool.sh exclude -e <process name> -e <process name 2> -e <process name3>

Flaget -x bruges til at udelade adgang til undermapper af bestemte initiatorer, f.eks.:

./mde_support_tool.sh exclude -x /usr/sbin/mv /tmp

Ovenstående udelukker overvågning af /tmp-undermappen, når den tilgås af mv-processen.

Rate Limiter

XMDEClientAnalyzer-supportværktøjet indeholder syntaks, der kan bruges til at begrænse antallet af hændelser, der rapporteres af plug-in'en til overvågning. Denne indstilling angiver satsgrænsen globalt for Overvåget, hvilket medfører et fald i alle overvågningshændelser.

Bemærk!

Denne funktionalitet bør bruges omhyggeligt som en begrænsning af antallet af hændelser, der rapporteres af det overvågede delsystem som helhed. Dette kan også reducere antallet af hændelser for andre abonnenter.

Indstillingen ratelimit kan bruges til at aktivere/deaktivere denne satsgrænse.

Muliggøre: ./mde_support_tool.sh ratelimit -e true

Deaktivere: ./mde_support_tool.sh ratelimit -e false

Når ratelimit er aktiveret, tilføjes der en regel i Overvåget for at håndtere 2500 hændelser pr. sekund.

Bemærk!

Kontakt Microsoft Support, hvis du har brug for hjælp til at analysere og afhjælpe overvågede relaterede ydeevneproblemer eller med udrulning af AuditD-udeladelser i stor skala.

Se også

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.