Udrul Microsoft Defender for Endpoint på Linux med Ansible

Gælder for:

- Microsoft Defender for Endpoint-server

- Microsoft Defender til servere

Vil du opleve Defender for Endpoint? Tilmeld dig en gratis prøveversion.

I denne artikel beskrives det, hvordan du installerer Defender for Endpoint på Linux ved hjælp af Ansible. En vellykket installation kræver fuldførelse af alle følgende opgaver:

- Forudsætninger og systemkrav

- Download onboardingpakken

- Installer Defender for Endpoint på Linux ved hjælp af mde_installer.sh med Ansible

- Udrul Defender for Endpoint på Linux ved hjælp af Ansible ved at konfigurere lagre manuelt

Vigtigt!

Denne artikel indeholder oplysninger om tredjepartsværktøjer. Dette leveres som en hjælp til komplette integrationsscenarier, men Microsoft yder ikke fejlfindingssupport til tredjepartsværktøjer.

Kontakt tredjepartsleverandøren for at få support.

Introduktion

Udrul Microsoft Defender for Endpoint på Linux-servere ved hjælp af Ansible for at automatisere udrulningsprocessen for maskiner i stor skala. Følgende er de to metoder til at automatisere:

Brug installationsscriptet (anbefales). Denne metode forenkler automatiseringsprocessen betydeligt og hjælper med at installere Defender for Endpoint Agent og onboarde enheden til Microsoft Defender portalen ved hjælp af nogle få trin uden at skulle konfigurere til forskellige distributioner separat.

Konfigurer lagre manuelt for hver distro. Denne metode giver dig mulighed for at automatisere udrulningsprocessen ved manuelt at konfigurere lagre, installere agenten og onboarde enheden for hver distro. Denne metode giver mere detaljeret kontrol over udrulningsprocessen.

Forudsætninger og systemkrav, der gælder for begge metoder

Før du går i gang, skal du se den primære Defender for Endpoint på Linux-siden for at få en beskrivelse af forudsætninger og systemkrav.

Derudover skal du være fortrolig med Ansible-administrationsopgaver i forbindelse med Ansible-udrulning, have Ansible konfigureret og vide, hvordan du installerer playbooks og opgaver. Ansible har mange måder at fuldføre den samme opgave på. Disse instruktioner forudsætter tilgængelighed af understøttede Ansible-moduler, f.eks. apt og unarchive , for at hjælpe med at installere pakken. Din organisation bruger muligvis en anden arbejdsproces. Du kan få flere oplysninger i Dokumentationen til Ansible.

Ansible skal være installeret på mindst én computer (Ansible kalder denne computer kontrolnoden).

SSH skal konfigureres for en administratorkonto mellem kontrolnoden og alle administrerede noder (enheder, hvor Defender for Endpoint er installeret), og det anbefales at konfigureres med godkendelse med offentlig nøgle.

Følgende software skal installeres på alle administrerede noder:

- krølle

- python-apt (hvis du udruller på distributioner ved hjælp af apt som pakkestyring)

Alle administrerede noder skal være angivet i følgende format i den eller relevante

/etc/ansible/hostsfil:[servers] host1 ansible_ssh_host=10.171.134.39 host2 ansible_ssh_host=51.143.50.51Pingtest:

ansible -m ping all

Download onboardingpakken, der gælder for begge metoder

Download onboardingpakken fra Microsoft Defender portal.

Advarsel

Ompakning af Defender for Endpoint-installationspakken er ikke et understøttet scenarie. Hvis du gør det, kan det påvirke produktets integritet negativt og føre til negative resultater, herunder, men ikke begrænset til, at udløse manipulation af beskeder og opdateringer, der ikke kan anvendes.

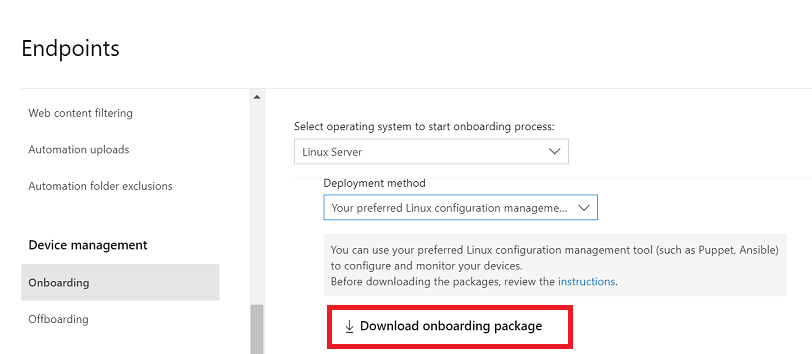

På Microsoft Defender-portalen skal du gå til Indstillinger>Slutpunkter>Onboarding af enhedshåndtering>.

Vælg Linux Server som operativsystem i den første rullemenu. I den anden rullemenu skal du vælge Dit foretrukne Værktøj til administration af Linux-konfiguration som installationsmetode.

Vælg Download onboarding-pakke. Gem filen som

WindowsDefenderATPOnboardingPackage.zip.

Kontrollér, at du har filen, i en kommandoprompt. Udpak arkivets indhold:

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.json

Installer Defender for Endpoint ved hjælp af mde_installer.sh med Ansible

Før du begynder, skal du sørge for at downloade onboardingpakken og opfylde forudsætningerne for at installere Defender for Endpoint på Linux ved hjælp af installations-bash-scriptet.

Download installations-bash-scriptet

Træk installations-bash-scriptet fra Microsoft GitHub-lageret, eller brug følgende kommando til at downloade det.

wget https://raw.githubusercontent.com/microsoft/mdatp-xplat/refs/heads/master/linux/installation/mde_installer.sh

Opret ANSIBLE YAML-filer

Opret YAML-installationsfilen. Du kan også downloade filen direkte fra GitHub

- name: Install and Onboard MDE

hosts: servers

tasks:

- name: Create a directory if it does not exist

ansible.builtin.file:

path: /tmp/mde_install

state: directory

mode: '0755'

- name: Copy Onboarding script

ansible.builtin.copy:

src: "{{ onboarding_json }}"

dest: /tmp/mde_install/mdatp_onboard.json

- name: Install MDE on host

ansible.builtin.script: "{{ mde_installer_script }} --install --channel {{ channel | default('insiders-fast') }} --onboard /tmp/mde_install/mdatp_onboard.json"

register: script_output

args:

executable: sudo

- name: Display the installation output

debug:

msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}"

- name: Display any installation errors

debug:

msg: "{{ script_output.stderr }}"

Bemærk!

Installationsscriptet understøtter også andre parametre, f.eks. kanal, beskyttelse i realtid, version osv. Hvis du vil vælge på listen over tilgængelige indstillinger, skal du se Hjælp via følgende kommando: ./mde_installer.sh --help

Anvend playbook

Anvend playbook ved hjælp af følgende kommando, hvor de tilsvarende stier og kanaler erstattes efter dine krav:

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/install_mdatp.yml --extra-vars "onboarding_json=<path to mdatp_onboard.json > mde_installer_script=<path to mde_installer.sh> channel=<channel to deploy for: insiders-fast / insiders-slow / prod> "

Kontrollér, om installationen lykkes

Åbn enhedslageret på Microsoft Defender-portalen. Det kan tage 5-20 minutter, før enheden vises på portalen.

Udfør følgende kontroller efter installationen, som omfatter kontroller som tilstand, forbindelses-, antivirus- og EDR-registreringstest for at sikre en vellykket udrulning og funktion af Defender for Endpoint.

- name: Run post-installation basic MDE test

hosts: myhosts

tasks:

- name: Check health

ansible.builtin.command: mdatp health --field healthy

register: health_status

- name: MDE health test failed

fail: msg="MDE is not healthy. health status => \n{{ health_status.stdout }}\nMDE deployment not complete"

when: health_status.stdout != "true"

- name: Run connectivity test

ansible.builtin.command: mdatp connectivity test

register: connectivity_status

- name: Connectivity failed

fail: msg="Connectivity failed. Connectivity result => \n{{ connectivity_status.stdout }}\n MDE deployment not complete"

when: connectivity_status.rc != 0

- name: Check RTP status

ansible.builtin.command: mdatp health --field real_time_protection_enabled

register: rtp_status

- name: Enable RTP

ansible.builtin.command: mdatp config real-time-protection --value enabled

become: yes

become_user: root

when: rtp_status.stdout != "true"

- name: Pause for 5 second to enable RTP

ansible.builtin.pause:

seconds: 5

- name: Download EICAR

ansible.builtin.get_url:

url: https://secure.eicar.org/eicar.com.txt

dest: /tmp/eicar.com.txt

- name: Pause for 5 second to detect eicar

ansible.builtin.pause:

seconds: 5

- name: Check for EICAR file

stat: path=/tmp/eicar.com.txt

register: eicar_test

- name: EICAR test failed

fail: msg="EICAR file not deleted. MDE deployment not complete"

when: eicar_test.stat.exists

- name: MDE Deployed

debug:

msg: "MDE succesfully deployed"

Sådan fjerner du Microsoft Defender for Endpoint på Linux-servere

Først skal du oprette en YAML-fil til fjernelse (f.eks. /osv./ansible/playbooks/uninstall_mdatp.yml), som bruger mde_installer.sh. Du kan også downloade filen direkte fra GitHub

- name: Uninstall MDE

hosts: myhosts

tasks:

- name: Uninstall MDE

ansible.builtin.script: "{{ mde_installer_script }} --remove"

register: script_output

args:

executable: sudo

- name: Display the installation output

debug:

msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}"

- name: Display any installation errors

debug:

msg: "{{ script_output.stderr }}"

Kør følgende kommando for at fjerne Defender for Endpoint ved hjælp af playbook:

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/uninstall_mdatp.yml --extra-vars "mde_installer_script=<path to mde_installer.sh>"

Installér Defender for Endpoint ved hjælp af Ansible ved at konfigurere lagre manuelt

Følg trinnene i dette afsnit, når du har downloadet onboardingpakken og mødeforudsætningerne for at installere Defender for Endpoint manuelt ved at konfigurere lagrene for hver Linux-distribution.

Opret ANSIBLE YAML-filer

Opret en underopgave eller rollefiler, der bidrager til en playbook eller opgave.

Opret onboardingopgaven:

onboarding_setup.yml- name: Create MDATP directories file: path: /etc/opt/microsoft/mdatp/ recurse: true state: directory mode: 0755 owner: root group: root - name: Register mdatp_onboard.json stat: path: /etc/opt/microsoft/mdatp/mdatp_onboard.json register: mdatp_onboard - name: Extract WindowsDefenderATPOnboardingPackage.zip into /etc/opt/microsoft/mdatp unarchive: src: WindowsDefenderATPOnboardingPackage.zip dest: /etc/opt/microsoft/mdatp mode: 0600 owner: root group: root when: not mdatp_onboard.stat.existsTilføj Defender for Endpoint-lageret og nøglen

add_apt_repo.yml. Defender for Endpoint på Linux kan installeres fra en af følgende kanaler:-

insiders-fast, angivet som

[channel]insiders-slow, betegnet som[channel] -

prod, angivet som

[channel]at bruge versionsnavnet (se Linux-softwarelager til Microsoft-produkter)

Hver kanal svarer til et Linux-softwarelager.

Valget af kanalen bestemmer typen og hyppigheden af opdateringer, der tilbydes til din enhed. Enheder i insiders-fast er de første til at modtage opdateringer og nye funktioner, efterfulgt senere af insiders-langsom, og til sidst af prod.

For at få forhåndsvist nye funktioner og give tidlig feedback anbefales det, at du konfigurerer nogle enheder i din virksomhed til at bruge enten insiders-fast eller insiders-slow.

Advarsel

Hvis du skifter kanal efter den første installation, skal produktet geninstalleres. Hvis du vil skifte produktkanal: Fjern den eksisterende pakke, genkonfigurer enheden, så den bruger den nye kanal, og følg trinnene i dette dokument for at installere pakken fra den nye placering.

-

insiders-fast, angivet som

Bemærk din distribution og version, og identificer den nærmeste post for den under

https://packages.microsoft.com/config/[distro]/.I følgende kommandoer skal du erstatte [distro] og [version] med de oplysninger, du har identificeret.

Bemærk!

Hvis der er tale om Oracle Linux og Amazon Linux 2, skal du erstatte [distro] med "rhel". For Amazon Linux 2 skal du erstatte [version] med "7". For Oracle Linux skal du erstatte [version] med versionen af Oracle Linux.

- name: Add Microsoft APT key apt_key: url: https://packages.microsoft.com/keys/microsoft.asc state: present when: ansible_os_family == "Debian" - name: Add Microsoft apt repository for MDATP apt_repository: repo: deb [arch=arm64,armhf,amd64] https://packages.microsoft.com/[distro]/[version]/prod [codename] main update_cache: yes state: present filename: microsoft-[channel] when: ansible_os_family == "Debian" - name: Add Microsoft DNF/YUM key rpm_key: state: present key: https://packages.microsoft.com/keys/microsoft.asc when: ansible_os_family == "RedHat" - name: Add Microsoft yum repository for MDATP yum_repository: name: packages-microsoft-[channel] description: Microsoft Defender for Endpoint file: microsoft-[channel] baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ gpgcheck: yes enabled: Yes when: ansible_os_family == "RedHat"Opret ansible-installationen, og fjern YAML-filer.

I forbindelse med apt-baserede distributioner skal du bruge følgende YAML-fil:

cat install_mdatp.yml- hosts: servers tasks: - name: include onboarding tasks import_tasks: file: ../roles/onboarding_setup.yml - name: add apt repository import_tasks: file: ../roles/add_apt_repo.yml - name: Install MDATP apt: name: mdatp state: latest update_cache: yescat uninstall_mdatp.yml- hosts: servers tasks: - name: Uninstall MDATP apt: name: mdatp state: absentBrug følgende YAML-fil til dnf-baserede distributioner:

cat install_mdatp_dnf.yml- hosts: servers tasks: - name: include onboarding tasks import_tasks: file: ../roles/onboarding_setup.yml - name: add apt repository import_tasks: file: ../roles/add_yum_repo.yml - name: Install MDATP dnf: name: mdatp state: latest enablerepo: packages-microsoft-[channel]cat uninstall_mdatp_dnf.yml- hosts: servers tasks: - name: Uninstall MDATP dnf: name: mdatp state: absent

Anvend playbook

I dette trin skal du anvende playbooken. Kør opgavefilerne under eller den /etc/ansible/playbooks/ relevante mappe.

Installation:

ansible-playbook /etc/ansible/playbooks/install_mdatp.yml -i /etc/ansible/hostsVigtigt!

Når produktet starter for første gang, downloades de nyeste antimalwaredefinitioner. Afhængigt af din internetforbindelse kan det tage op til et par minutter.

Validering/konfiguration:

ansible -m shell -a 'mdatp connectivity test' allansible -m shell -a 'mdatp health' allFjern installation:

ansible-playbook /etc/ansible/playbooks/uninstall_mdatp.yml -i /etc/ansible/hosts

Fejlfinding af installationsproblemer

Hvis du vil foretage selv fejlfinding, skal du følge disse trin:

Du kan finde oplysninger om, hvordan du finder den logfil, der genereres automatisk, når der opstår en installationsfejl, under Problemer med loginstallation.

Du kan få oplysninger om almindelige installationsproblemer under Installationsproblemer.

Hvis enhedens tilstand er

false, skal du se Tilstandsproblemer med Defender for Endpoint agent.Hvis du har problemer med produktets ydeevne, skal du se Fejlfinding af problemer med ydeevnen.

Hvis du har problemer med proxy og forbindelse, skal du se Fejlfinding af problemer med cloudforbindelsen.

Hvis du vil have support fra Microsoft, skal du åbne en supportanmodning og angive de logfiler, der er oprettet ved hjælp af klientanalysen.

Sådan konfigurerer du politikker for Microsoft Defender på Linux

Du kan konfigurere antivirus- eller EDR-indstillinger på dine slutpunkter ved hjælp af følgende metoder:

- Se Angiv indstillinger for Microsoft Defender for Endpoint på Linux.

- Se administration af sikkerhedsindstillinger for at konfigurere indstillinger på Microsoft Defender-portalen.

Opgraderinger af operativsystem

Når du opgraderer operativsystemet til en ny overordnet version, skal du først fjerne Defender for Endpoint på Linux, installere opgraderingen og til sidst konfigurere Defender for Endpoint på Linux på din enhed.

Se også

- Tilføj eller fjern YUM-lagre

- Administrer pakker med dnf-pakkestyringen

- Tilføj og fjern APT-lagre

- Administrer apt-pakker

- Manglende hændelsesproblemer

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.