Selvstudium: Find og beskyt følsomme oplysninger i din organisation

I en perfekt verden forstår alle dine medarbejdere vigtigheden af informationsbeskyttelse og arbejde i dine politikker. I den virkelige verden er det sandsynligt, at en travl partner, der ofte arbejder med regnskabsoplysninger, utilsigtet uploader et følsomt dokument til dit Box-lager med forkerte tilladelser. En uge senere indser du, at din virksomheds fortrolige oplysninger blev lækket til din konkurrence.

For at hjælpe dig med at forhindre, at dette sker, giver Microsoft Defender for Cloud Apps dig en omfattende pakke med DLP-funktioner, der dækker de forskellige datalækagepunkter, der findes i organisationer.

I dette selvstudium lærer du, hvordan du bruger Defender for Cloud Apps til at finde potentielt udsatte følsomme data og anvende kontrolelementer for at forhindre eksponering af dem:

Sådan finder og beskytter du følsomme oplysninger i din organisation

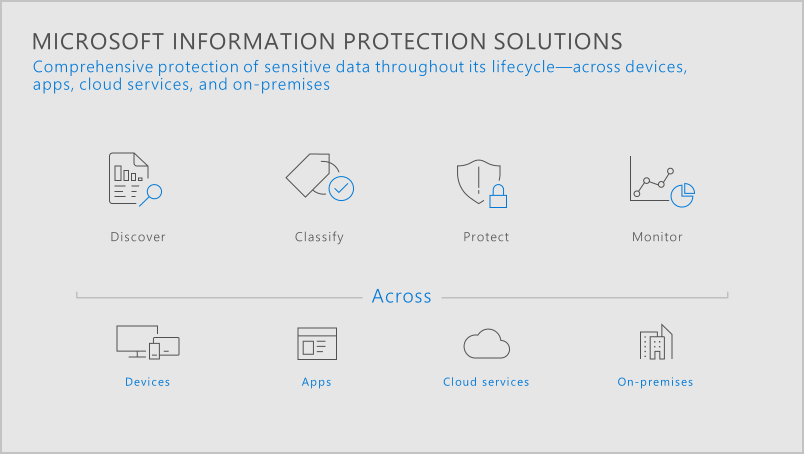

Vores tilgang til beskyttelse af oplysninger kan opdeles i følgende faser, der giver dig mulighed for at beskytte dine data gennem hele livscyklussen på tværs af flere placeringer og enheder.

Fase 1: Find dine data

Opret forbindelse til apps: Det første trin til at finde ud af, hvilke data der bruges i din organisation, er at oprette forbindelse mellem cloudapps, der bruges i din organisation, og Defender for Cloud Apps. Når forbindelsen er oprettet, kan Defender for Cloud Apps scanne data, tilføje klassificeringer og gennemtvinge politikker og kontrolelementer. Afhængigt af hvordan apps er forbundet, påvirker det, hvordan og hvornår scanninger og kontrolelementer anvendes. Du kan oprette forbindelse til dine apps på en af følgende måder:

Brug en app-connector: Vores app-connectors bruger de API'er, der leveres af appudbydere. De giver større indsigt i og kontrol over de apps, der bruges i din organisation. Scanninger udføres jævnligt (hver 12. time) og i realtid (udløses, hver gang der registreres en ændring). Du kan finde flere oplysninger og instruktioner om, hvordan du tilføjer apps, under Opret forbindelse til apps.

Brug appkontrol af betinget adgang: Vores løsning til kontrol af betinget adgang bruger en omvendt proxyarkitektur, der er entydigt integreret med Microsoft Entra Betinget adgang, og som giver dig mulighed for at anvende kontrolelementer på alle apps.

Microsoft Edge-brugere drager fordel af direkte beskyttelse i browseren. Appkontrolelementet Betinget adgang anvendes i andre browsere ved hjælp af en omvendt proxyarkitektur. Du kan få flere oplysninger under Beskyt apps med Microsoft Defender for Cloud Apps appkontrol med betinget adgang og beskyttelse i browseren med Microsoft Edge for Business (prøveversion).

Undersøg: Når du har oprettet forbindelse mellem en app og Defender for Cloud Apps ved hjælp af api-connectoren, scanner Defender for Cloud Apps alle de filer, den bruger. I Microsoft Defender-portalen under Cloud Apps skal du gå til Filer for at få et overblik over de filer, der deles af dine cloudapps, deres tilgængelighed og deres status. Du kan få flere oplysninger under Undersøg filer.

Fase 2: Klassificer følsomme oplysninger

Definer, hvilke oplysninger der er følsomme: Før du søger efter følsomme oplysninger i dine filer, skal du først definere, hvad der tæller som følsomme for din organisation. Som en del af vores dataklassificeringstjeneste tilbyder vi mere end 100 indbyggede følsomme oplysningstyper, eller du kan oprette din egen , så den passer til din virksomheds politik. Defender for Cloud Apps er indbygget integreret med Microsoft Purview Information Protection, og de samme følsomme typer og mærkater er tilgængelige i begge tjenester. Så når du vil definere følsomme oplysninger, skal du gå over til Microsoft Purview Information Protection portalen for at oprette dem, og når de er defineret, vil de være tilgængelige i Defender for Cloud Apps. Du kan også bruge avancerede klassificeringstyper, f.eks. fingeraftryk eller EDM (Exact Data Match).

For dem af jer, der allerede har gjort det hårde arbejde med at identificere følsomme oplysninger og anvende de relevante følsomhedsmærkater, kan du bruge disse mærkater i dine politikker uden at skulle scanne indholdet igen.

Aktivér Microsoft Information Protection-integration

- Vælg Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps.

- Gå til Microsoft Information Protection under Information Protection. Vælg Scan automatisk nye filer for Microsoft Information Protection følsomhedsmærkater og advarsler om indholdsinspektion.

Du kan få flere oplysninger under Microsoft Purview Information Protection integration.

Opret politikker til identificering af følsomme oplysninger i filer: Når du ved, hvilke typer oplysninger du vil beskytte, er det tid til at oprette politikker for at registrere dem. Start med at oprette følgende politikker:

Filpolitik

Brug denne type politik til at scanne indholdet af filer, der er gemt i dine API-forbundne cloudapps, i næsten realtid og inaktive data. Filer scannes ved hjælp af en af vores understøttede inspektionsmetoder, herunder Microsoft Purview Information Protection krypteret indhold takket være den oprindelige integration med Defender for Cloud Apps.På Microsoft Defender-portalen under Cloud Apps skal du vælge Politikker –>Politikadministration.

Vælg Opret politik, og vælg derefter Filpolitik.

Under Inspektionsmetode skal du vælge og konfigurere en af følgende klassificeringstjenester:

- Dataklassificeringstjenester: Bruger klassificeringsbeslutninger, du har truffet på tværs af Microsoft 365, Microsoft Purview Information Protection og Defender for Cloud Apps, til at give en samlet mærkatoplevelse. Dette er den foretrukne metode til inspektion af indhold, da den giver en ensartet og ensartet oplevelse på tværs af Microsoft-produkter.

I forbindelse med meget følsomme filer skal du vælge Opret en besked for hver matchende fil og vælge de beskeder, du har brug for, så du får besked, når der er filer med ubeskyttede følsomme oplysninger i din organisation.

Vælg Opret.

Sessionspolitik

Brug denne type politik til at scanne og beskytte filer i realtid ved adgang til:- Undgå dataudfiltrering: Bloker download, klip, kopiér og udskriv af følsomme dokumenter på f.eks. ikke-administrerede enheder.

- Beskyt filer ved download: Kræv, at dokumenter forsynes med mærkater og beskyttes med Microsoft Purview Information Protection. Denne handling sikrer, at dokumentet er beskyttet, og at brugeradgangen er begrænset i en session, der kan være risikabel.

- Undgå upload af filer, der ikke er forsynet med mærkater: Kræv, at en fil har den rigtige mærkat og beskyttelse, før en følsom fil uploades, distribueres og bruges af andre. Med denne handling kan du sikre, at ikke-navngivne filer med følsomt indhold blokeres fra at blive uploadet, indtil brugeren klassificerer indholdet.

På Microsoft Defender-portalen under Cloud Apps skal du vælge Politikker –>Politikadministration.

Vælg Opret politik, og vælg derefter Sessionspolitik.

Vælg en af indstillingerne med DLP under Sessionskontroltype.

Under Inspektionsmetode skal du vælge og konfigurere en af følgende klassificeringstjenester:

- Dataklassificeringstjenester: Bruger klassificeringsbeslutninger, du har truffet på tværs af Microsoft 365, Microsoft Purview Information Protection og Defender for Cloud Apps, til at give en samlet mærkatoplevelse. Dette er den foretrukne metode til inspektion af indhold, da den giver en ensartet og ensartet oplevelse på tværs af Microsoft-produkter.

I forbindelse med meget følsomme filer skal du vælge Opret en besked og vælge de beskeder, du har brug for, så du får besked, når der er filer med ubeskyttede følsomme oplysninger i din organisation.

Vælg Opret.

Du skal oprette så mange politikker, som det er nødvendigt for at registrere følsomme data i overensstemmelse med virksomhedens politik.

Fase 3: Beskyt dine data

Så nu kan du registrere filer med følsomme oplysninger, men det, du virkelig ønsker at gøre, er at beskytte disse oplysninger mod potentielle trusler. Når du er opmærksom på en hændelse, kan du manuelt afhjælpe situationen, eller du kan bruge en af de automatiske styringshandlinger, der leveres af Defender for Cloud Apps til at beskytte dine filer. Handlinger omfatter, men er ikke begrænset til, Microsoft Purview Information Protection oprindelige kontrolelementer, API-leverede handlinger og overvågning i realtid. Den type styring, du kan anvende, afhænger af den type politik, du konfigurerer, på følgende måde:

Handlinger til styring af filpolitik: Bruger cloudappudbyderens API og vores oprindelige integrationer til at sikre filer, herunder:

- Udløs beskeder, og send mailmeddelelser om hændelsen

- Administrer etiketter, der er anvendt på en fil for at gennemtvinge oprindelige Microsoft Purview Information Protection kontrolelementer

- Skift delingsadgang til en fil

- Sæt en fil i karantæne

- Fjern specifikke fil- eller mappetilladelser i Microsoft 365

- Flyt en fil til papirkurven

Kontrolelementer for sessionspolitik: Bruger omvendte proxyfunktioner til at beskytte filer, f.eks.:

- Udløs beskeder, og send mailmeddelelser om hændelsen

- Eksplicit tilladelse til download eller upload af filer og overvåger alle relaterede aktiviteter.

- Blokerer udtrykkeligt download eller upload af filer. Brug denne indstilling til at beskytte din organisations følsomme filer mod eksfiltration eller infiltration fra enhver enhed, herunder ikke-administrerede enheder.

- Anvend automatisk en følsomhedsmærkat på filer, der svarer til politikkens filfiltre. Brug denne indstilling til at beskytte download af følsomme filer.

Du kan få flere oplysninger under Opret Microsoft Defender for Cloud Apps sessionspolitikker.

Fase 4: Overvåg og rapportér dine data

Dine politikker er alle på plads for at inspicere og beskytte dine data. Nu skal du dagligt kontrollere dit dashboard for at se, hvilke nye beskeder der er blevet udløst. Det er et godt sted at holde øje med tilstanden af dit cloudmiljø. Dit dashboard hjælper dig med at få en fornemmelse af, hvad der sker, og om nødvendigt starte en undersøgelse.

En af de mest effektive måder at overvåge følsomme filhændelser på er ved at gå videre til siden Politikker og gennemse matchene for politikker, du har konfigureret. Hvis du har konfigureret beskeder, bør du også overveje regelmæssigt at overvåge filbeskeder ved at gå over til siden Beskeder , angive kategorien som DLP og gennemse, hvilke filrelaterede politikker der udløses. Gennemgang af disse hændelser kan hjælpe dig med at finjustere dine politikker, så du kan fokusere på trusler, der er af interesse for din organisation.

Det kan konkluderes, at administration af følsomme oplysninger på denne måde sikrer, at data, der gemmes i cloudmiljøet, har maksimal beskyttelse mod skadelig eksfiltration og infiltration. Desuden kan godkendte brugere kun få adgang til en fil, hvis den deles eller går tabt.

Se også

Hvis du støder på problemer, er vi her for at hjælpe. Hvis du vil have hjælp eller support til dit produktproblem, skal du åbne en supportanmodning.