Sådan hjælper Defender for Cloud Apps med at beskytte dit Amazon Web Services (AWS)-miljø

Amazon Web Services er en IaaS-udbyder, der gør det muligt for din organisation at hoste og administrere hele deres arbejdsbelastninger i cloudmiljøet. Ud over fordelene ved at udnytte infrastrukturen i cloudmiljøet kan organisationens vigtigste aktiver blive udsat for trusler. Eksponerede aktiver omfatter lagerforekomster med potentielt følsomme oplysninger, beregningsressourcer, der styrer nogle af dine mest kritiske programmer, porte og virtuelle private netværk, der giver adgang til din organisation.

Hvis du opretter forbindelse mellem AWS og Defender for Cloud Apps, hjælper det dig med at beskytte dine aktiver og registrere potentielle trusler ved at overvåge administrative aktiviteter og logonaktiviteter, underrette om mulige angreb med brutal magt, ondsindet brug af en privilegeret brugerkonto, usædvanlige sletninger af VM'er og offentligt eksponerede lager-buckets.

Vigtigste trusler

- Misbrug af cloudressourcer

- Kompromitterede konti og insidertrusler

- Datalækage

- Forkert konfiguration af ressource og utilstrækkelig adgangskontrol

Sådan hjælper Defender for Cloud Apps med at beskytte dit miljø

- Registrer skytrusler, kompromitterede konti og ondsindede insidere

- Begræns eksponering af delte data, og gennemtving samarbejdspolitikker

- Brug revisionssporet for aktiviteter i forbindelse med retsmedicinske undersøgelser

Kontrollér AWS med indbyggede politikker og politikskabeloner

Du kan bruge følgende indbyggede politikskabeloner til at registrere og give dig besked om potentielle trusler:

| Type | Navn |

|---|---|

| Skabelon for aktivitetspolitik | Administration konsollogonfejl Ændringer af CloudTrail-konfiguration Konfigurationsændringer for EC2-forekomst Ændringer af IAM-politik Logon fra en risikabel IP-adresse Ændringer i ACL (Network Access Control List) Ændringer af netværksgateway S3 Bucket-aktivitet Ændringer i sikkerhedsgruppens konfiguration Ændringer af virtuelt privat netværk |

| Indbygget politik for registrering af uregelmæssigheder |

Aktivitet fra anonyme IP-adresser Aktivitet fra sjældne lande Aktivitet fra mistænkelige IP-adresser Umulig rejse Aktivitet udført af afsluttet bruger (kræver Microsoft Entra ID som IdP) Flere mislykkede logonforsøg Usædvanlige administrative aktiviteter Usædvanlig aktiviteter til sletning af flere lagerpladser (prøveversion) Flere slette VM-aktiviteter Usædvanligt antal aktiviteter til oprettelse af vm (prøveversion) Usædvanligt område for cloudressource (prøveversion) |

| Skabelon til filpolitik | S3-bucket er offentligt tilgængelig |

Du kan få flere oplysninger om oprettelse af politikker under Opret en politik.

Automatiser styringskontrolelementer

Ud over at overvåge potentielle trusler kan du anvende og automatisere følgende AWS-styringshandlinger for at afhjælpe registrerede trusler:

| Type | Handling |

|---|---|

| Brugerstyring | - Giv brugeren besked ved underretning (via Microsoft Entra ID) - Kræv, at brugeren logger på igen (via Microsoft Entra ID) - Afbryd brugeren (via Microsoft Entra ID) |

| Datastyring | - Gør en S3-bucket privat - Fjern en samarbejdspartner for en S3-bucket |

Du kan få flere oplysninger om afhjælpning af trusler fra apps under Styring af forbundne apps.

Beskyt AWS i realtid

Gennemse vores bedste praksis for blokering og beskyttelse af download af følsomme data til ikke-administrerede eller risikable enheder.

Forbind Amazon Web Services med Microsoft Defender for Cloud Apps

Dette afsnit indeholder en vejledning i, hvordan du opretter forbindelse til din eksisterende AWS-konto (Amazon Web Services) for at Microsoft Defender for Cloud Apps ved hjælp af connector-API'erne. Du kan få oplysninger om, hvordan Defender for Cloud Apps beskytter AWS, under Beskyt AWS.

Du kan oprette forbindelse mellem AWS Security Auditing og Defender for Cloud Apps forbindelser for at få indsigt i og kontrol over brug af AWS-appen.

Trin 1: Konfigurer overvågning af Amazon Web Services

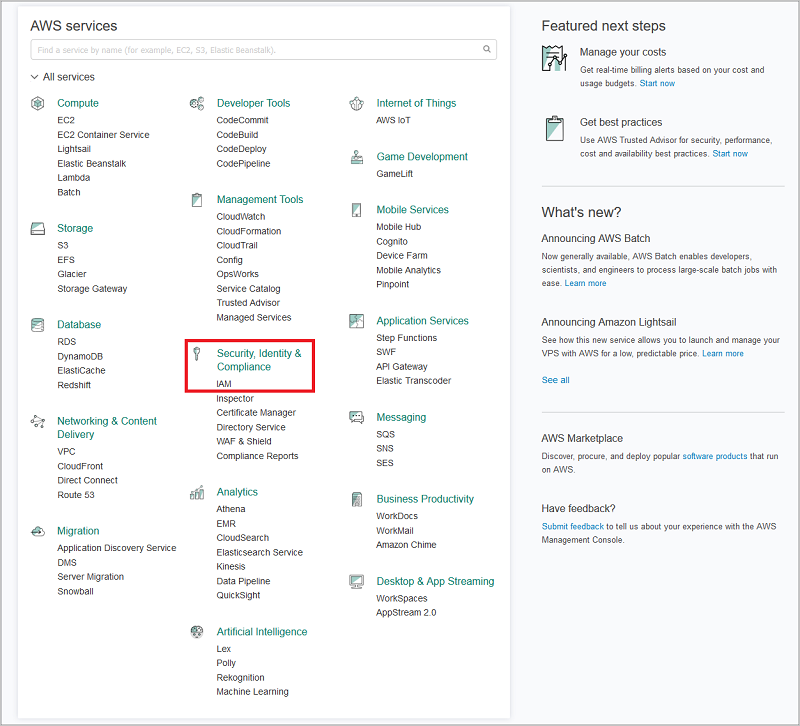

I din Amazon Web Services-konsol under Sikkerhed, Identitet & Overholdelse skal du vælge IAM.

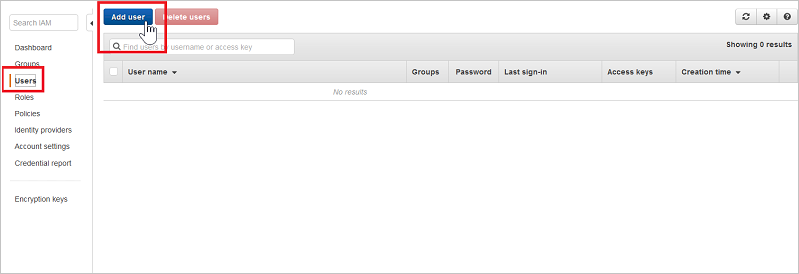

Vælg Brugere, og vælg derefter Tilføj bruger.

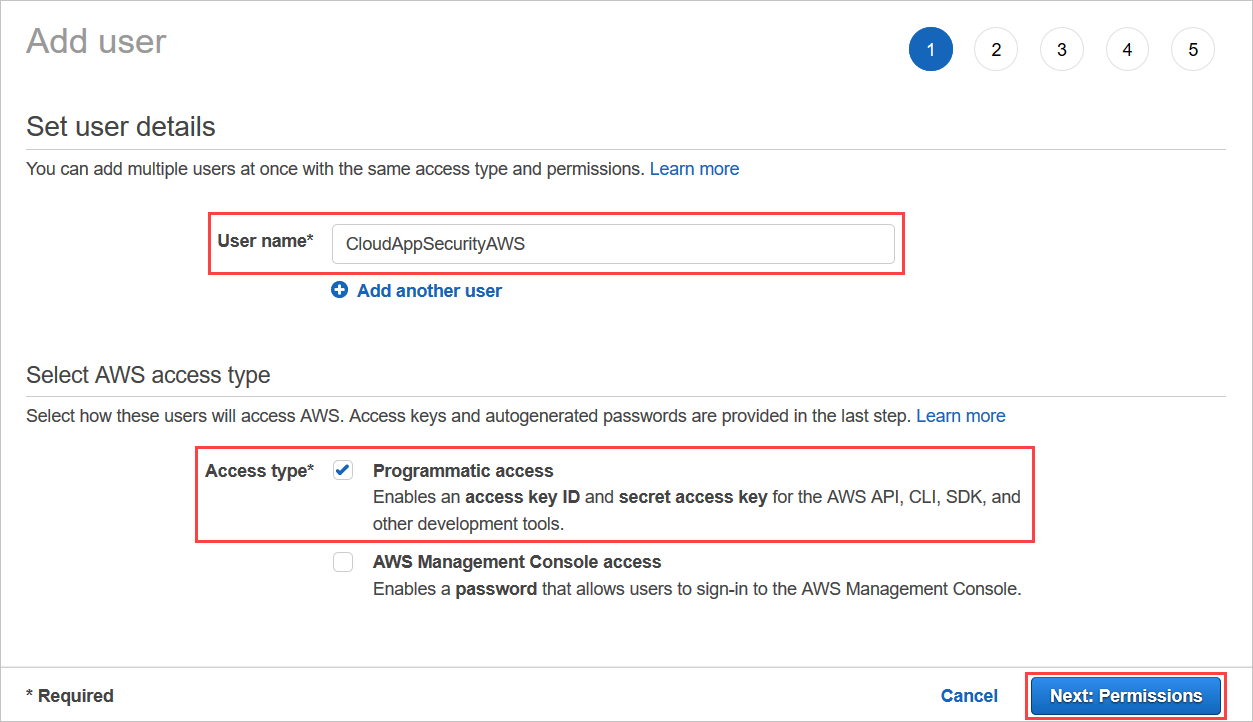

I trinnet Detaljer skal du angive et nyt brugernavn til Defender for Cloud Apps. Sørg for, at du under Adgangstype vælger Programadgang og vælger Næste tilladelser.

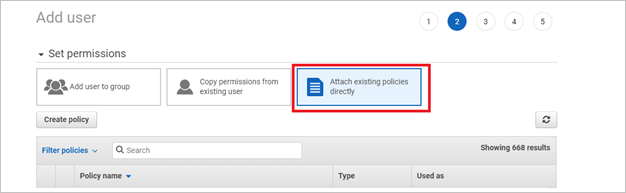

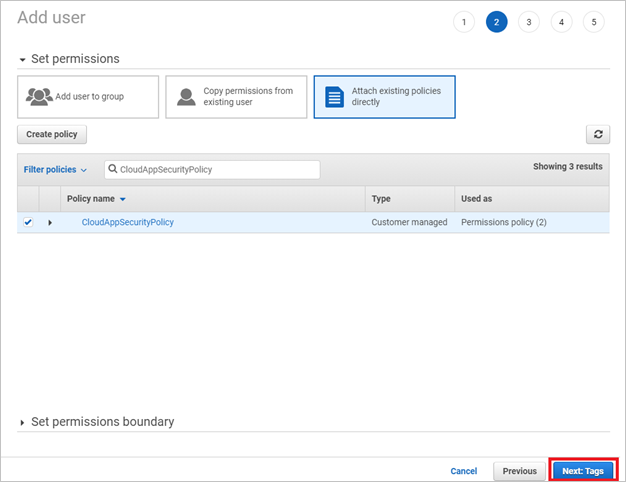

Vælg Vedhæft eksisterende politikker direkte, og vælg derefter Opret politik.

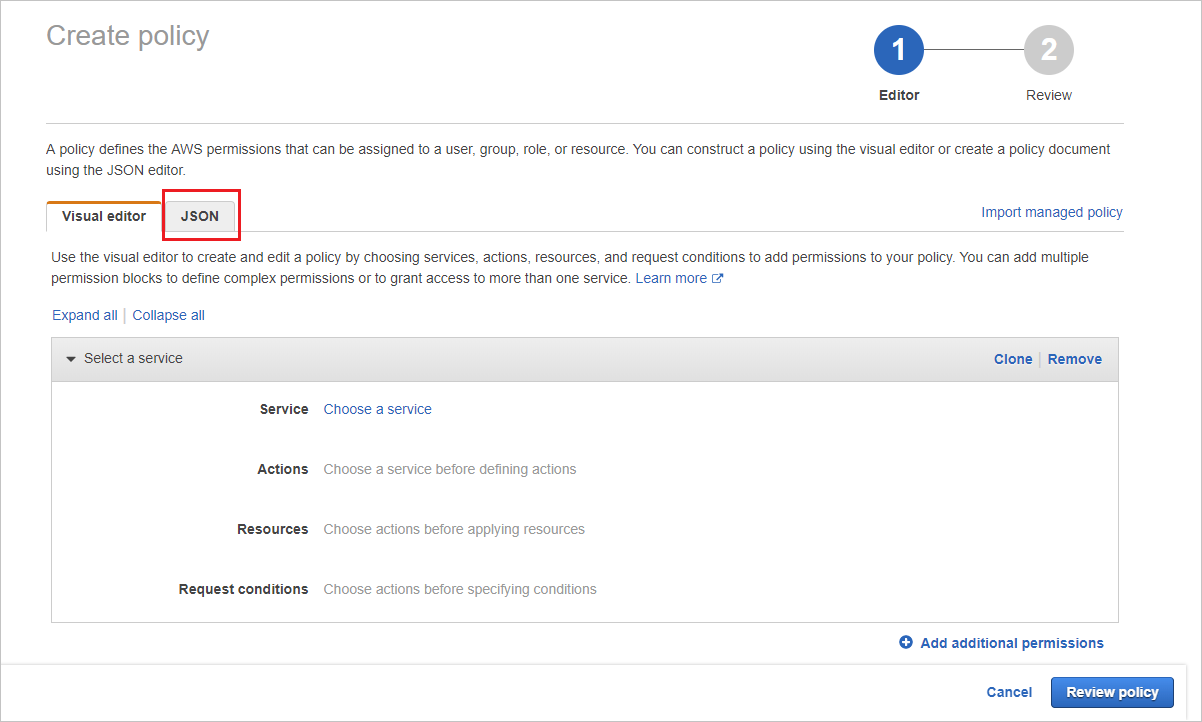

Vælg fanen JSON :

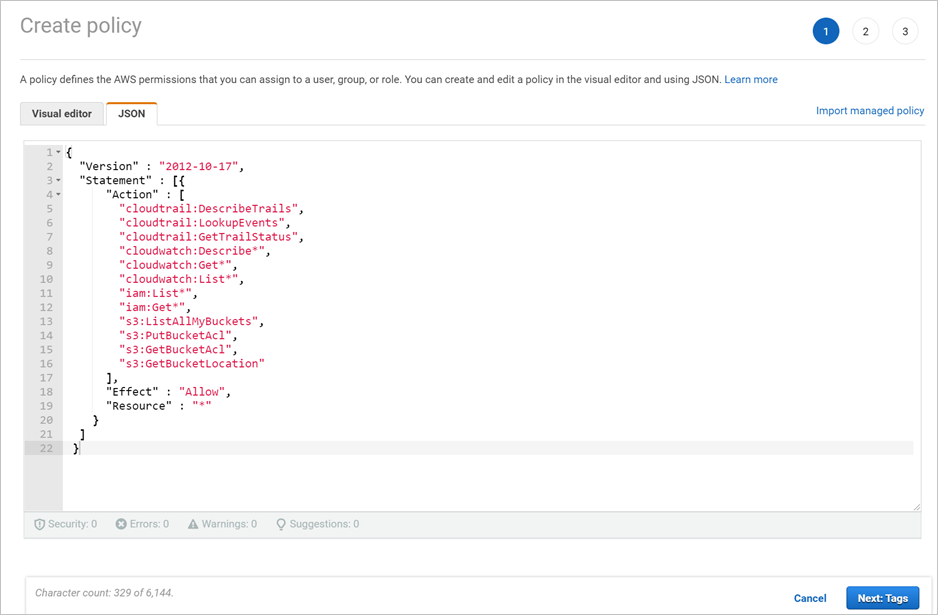

Indsæt følgende script i det angivne område:

{ "Version" : "2012-10-17", "Statement" : [{ "Action" : [ "cloudtrail:DescribeTrails", "cloudtrail:LookupEvents", "cloudtrail:GetTrailStatus", "cloudwatch:Describe*", "cloudwatch:Get*", "cloudwatch:List*", "iam:List*", "iam:Get*", "s3:ListAllMyBuckets", "s3:PutBucketAcl", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Effect" : "Allow", "Resource" : "*" } ] }Vælg Næste: Mærker

Vælg Næste: Gennemse.

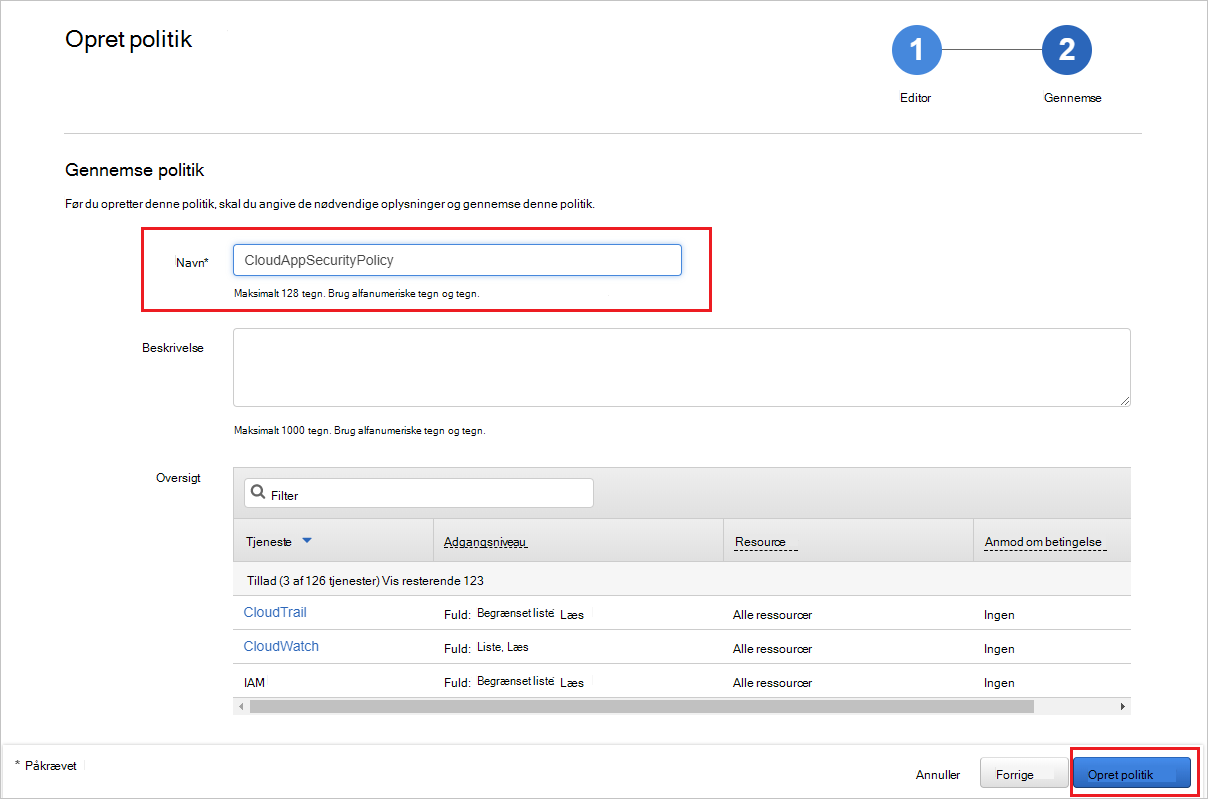

Angiv et navn, og vælg Opret politik.

Tilbage på skærmen Tilføj bruger skal du opdatere listen, hvis det er nødvendigt, og vælge den bruger, du har oprettet, og vælge Næste: Mærker.

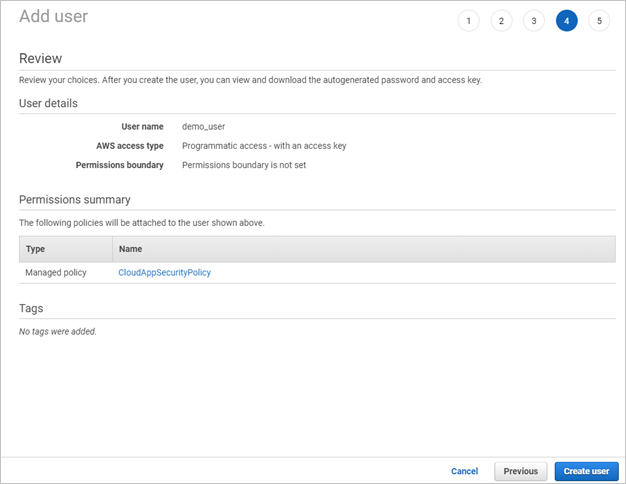

Vælg Næste: Gennemse.

Hvis alle oplysningerne er korrekte, skal du vælge Opret bruger.

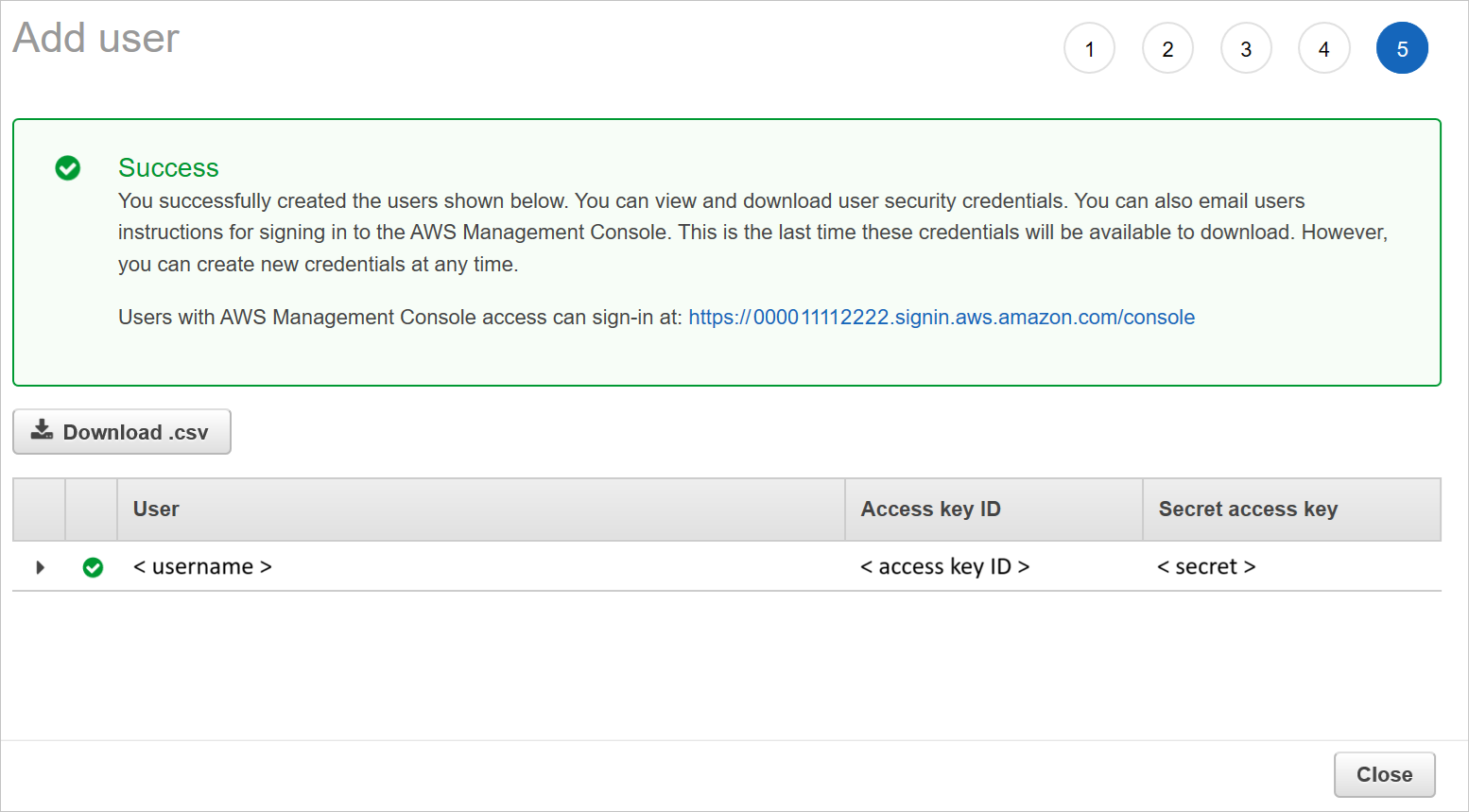

Når du får vist meddelelsen om fuldførelse, skal du vælge Download .csv for at gemme en kopi af den nye brugers legitimationsoplysninger. Du skal bruge disse senere.

Bemærk!

Når du har oprettet forbindelse til AWS, modtager du hændelser i syv dage før forbindelsen. Hvis du lige har aktiveret CloudTrail, modtager du hændelser fra det tidspunkt, hvor du aktiverede CloudTrail.

Trin 2: Forbind Amazon Web Services-overvågning med Defender for Cloud Apps

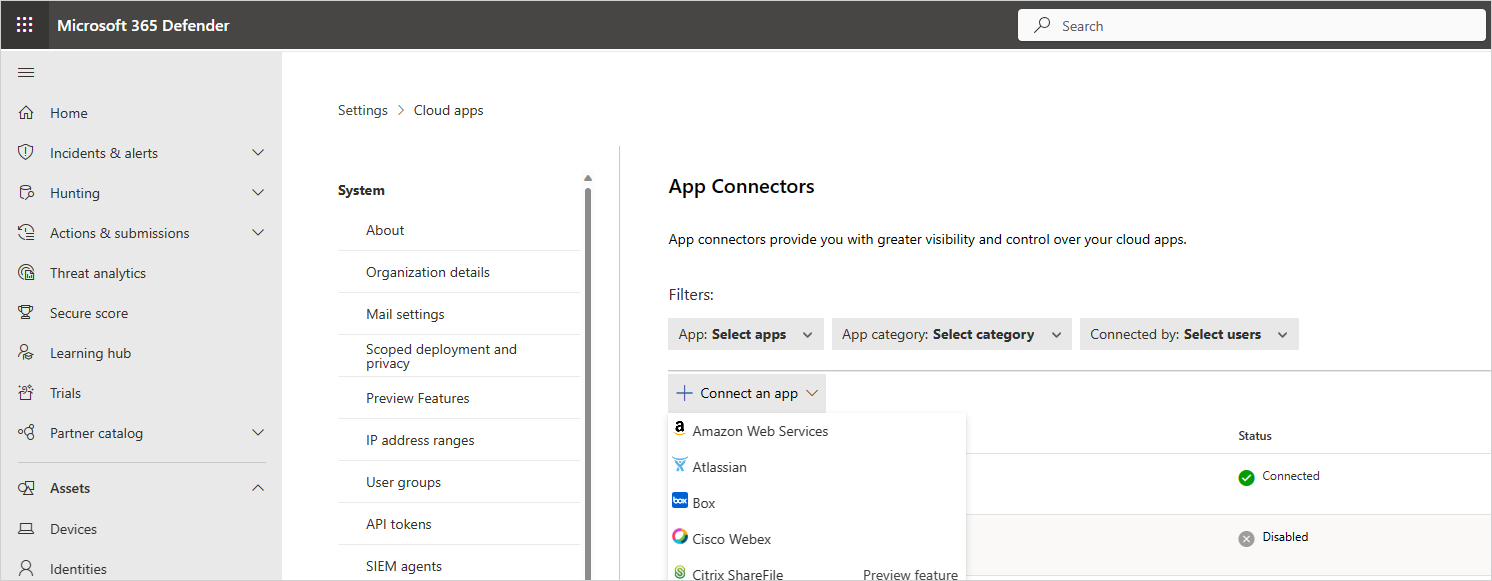

Vælg Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps. Under Forbundne apps skal du vælge App Connectors.

Gør et af følgende for at angive legitimationsoplysningerne for AWS-connectoren på siden App-connectors :

For en ny connector

Vælg +Opret forbindelse til en app efterfulgt af Amazon Web Services.

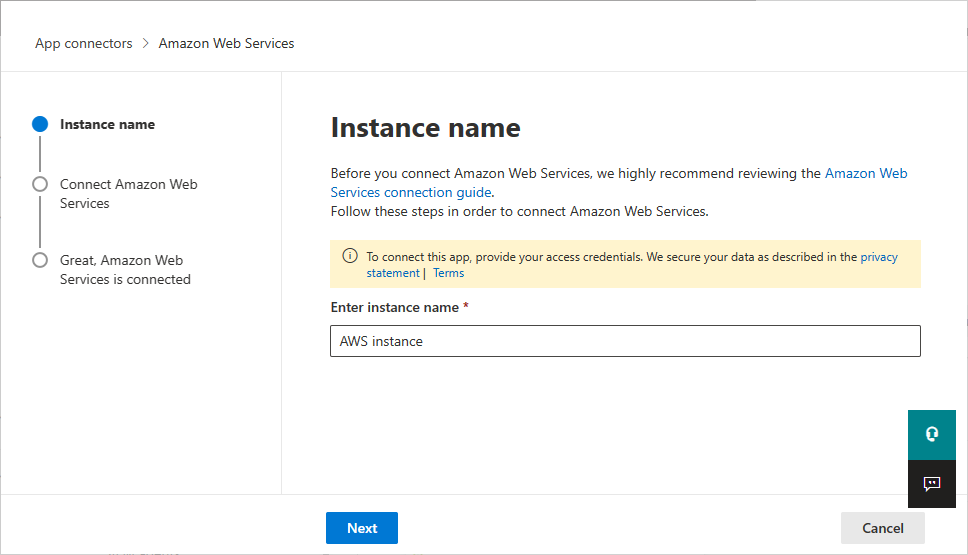

I det næste vindue skal du angive et navn til connectoren og derefter vælge Næste.

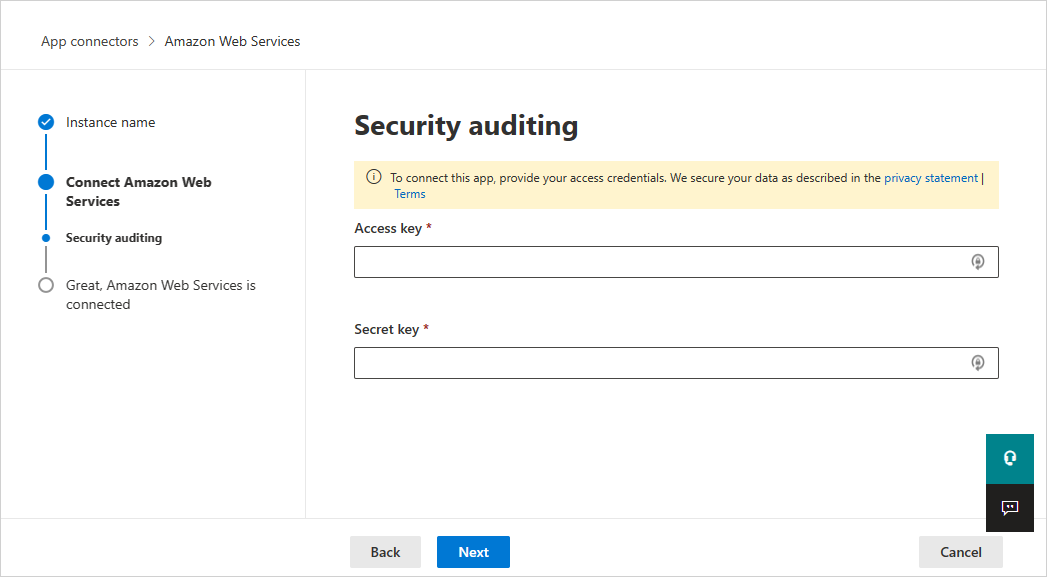

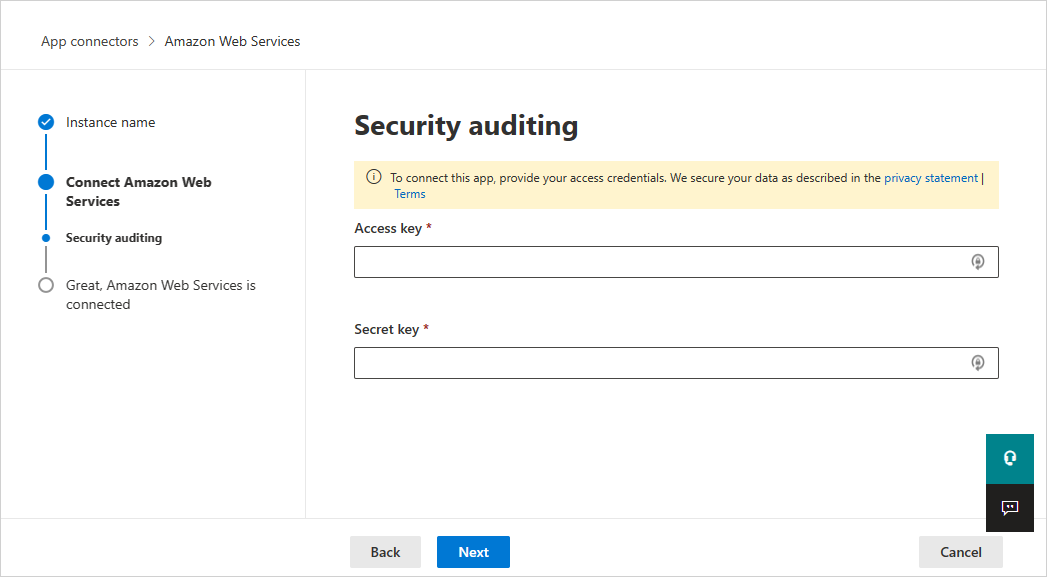

På siden Connect Amazon Web Services skal du vælge Sikkerhedsovervågning og derefter vælge Næste.

På siden Sikkerhedsovervågning skal du indsætte adgangsnøglen og nøglen Secret fra filen .csv i de relevante felter og vælge Næste.

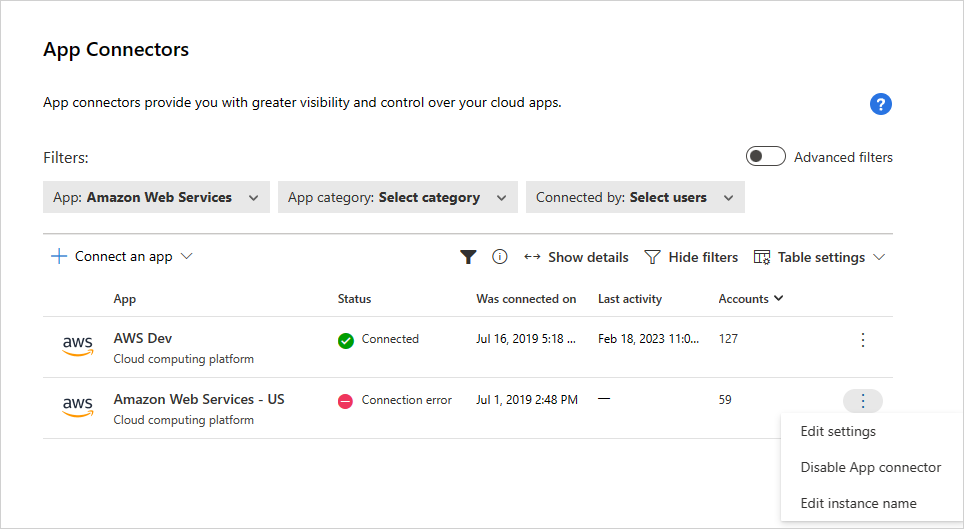

For en eksisterende connector

Vælg Rediger indstillinger på listen over forbindelser på den række, hvor AWS-connectoren vises.

På siderne Forekomstnavn og Opret forbindelse til Amazon Web Services skal du vælge Næste. På siden Sikkerhedsovervågning skal du indsætte adgangsnøglen og nøglen Secret fra filen .csv i de relevante felter og vælge Næste.

Vælg Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps. Under Forbundne apps skal du vælge App Connectors. Kontrollér, at statussen for den tilsluttede App Connector er Tilsluttet.

Næste trin

Hvis du støder på problemer, er vi her for at hjælpe. Hvis du vil have hjælp eller support til dit produktproblem, skal du åbne en supportanmodning.