Brug Defender for Cloud Apps appen Betinget adgang

Denne artikel indeholder en oversigt over, hvordan du bruger Microsoft Defender for Cloud Apps appkontrolelement til at oprette adgangs- og sessionspolitikker. Kontrol af appen Betinget adgang giver overvågning og kontrol over brugeradgang til cloudapps i realtid.

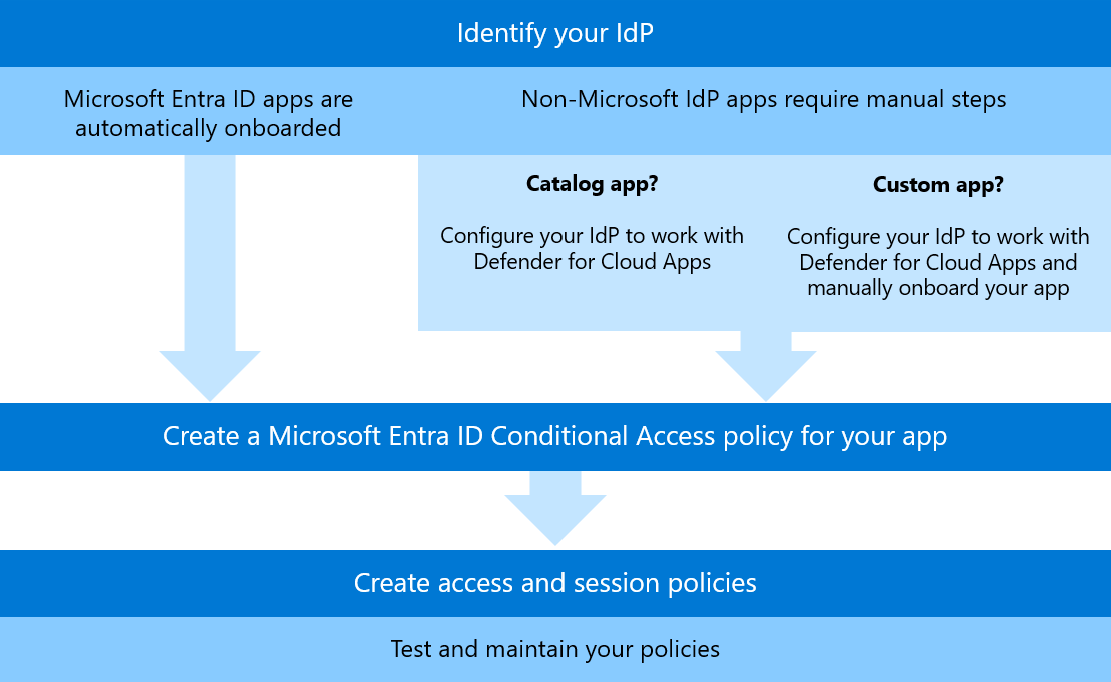

Appen Betinget adgang styrer forbrugsflowet (prøveversion)

På følgende billede vises processen på højt niveau til konfiguration og implementering af appkontrolelementet Betinget adgang:

Hvilken identitetsudbyder bruger du?

Før du begynder at bruge appkontrolelementet Betinget adgang, skal du forstå, om dine apps administreres af Microsoft Entra eller en anden identitetsudbyder (IdP).

Microsoft Entra apps onboardes automatisk til appkontrolelementet Betinget adgang og er straks tilgængelige, så du kan bruge dem i dine betingelser for adgangs- og sessionspolitik (prøveversion). Kan onboardes manuelt, før du kan vælge dem i dine betingelser for adgangs- og sessionspolitik.

Apps, der bruger ikke-Microsoft IdP'er , skal onboardes manuelt, før du kan vælge dem i dine betingelser for adgangs- og sessionspolitik.

Hvis du arbejder med en katalogapp fra en ikke-Microsoft IdP, skal du konfigurere integrationen mellem din IdP og Defender for Cloud Apps til at onboarde alle katalogapps. Du kan få flere oplysninger under Onboarding af katalogapps, der ikke er Microsoft IdP, til appkontrol af betinget adgang.

Hvis du arbejder med brugerdefinerede apps, skal du både konfigurere integrationen mellem din IdP og Defender for Cloud Apps og også onboarde hver brugerdefinerede app. Du kan få mere at vide under Onboarding af brugerdefinerede apps, der ikke er Microsoft IdP, til appkontrol af betinget adgang.

Eksempelprocedurer

Følgende artikler indeholder eksempelprocesser til konfiguration af en ikke-Microsoft IdP til at arbejde med Defender for Cloud Apps:

Forudsætninger:

- Sørg for, at firewallkonfigurationerne tillader trafik fra alle de IP-adresser, der er angivet i Netværkskrav.

- Bekræft, at dit program har en komplet certifikatkæde. Ufuldstændige eller delvise certifikatkæder kan medføre uventet funktionsmåde i programmer, når de overvåges med politikker for kontrol af appen Betinget adgang.

Opret en Microsoft Entra ID politik for betinget adgang

Hvis din adgangs- eller sessionspolitik skal fungere, skal du også have Microsoft Entra ID politik for betinget adgang, som opretter tilladelserne til at styre trafikken.

Vi har integreret et eksempel på denne proces i dokumentationen til oprettelse af adgangs- og sessionspolitik .

Du kan få flere oplysninger under Politikker for betinget adgang og Oprettelse af en politik for betinget adgang.

Opret dine adgangs- og sessionspolitikker

Når du har bekræftet, at dine apps er onboardet automatisk, enten fordi de er Microsoft Entra ID apps eller manuelt, og du har en Microsoft Entra ID politik for betinget adgang klar, kan du fortsætte med at oprette adgangs- og sessionspolitikker for et hvilket som helst scenarie, du har brug for.

Du kan finde flere oplysninger under:

Test dine politikker

Sørg for at teste dine politikker og opdatere eventuelle betingelser eller indstillinger efter behov. Du kan finde flere oplysninger under:

Relateret indhold

Du kan få flere oplysninger under Beskyt apps med Microsoft Defender for Cloud Apps appkontrol af betinget adgang.