Udrul appkontrol med betinget adgang for alle webapps ved hjælp af Okta som identitetsudbyder (IdP)

Du kan konfigurere sessionskontrolelementer i Microsoft Defender for Cloud Apps til at fungere sammen med en hvilken som helst webapp og en hvilken som helst ikke-Microsoft IdP. I denne artikel beskrives det, hvordan du dirigerer appsessioner fra Okta til Defender for Cloud Apps for kontrolelementer i realtidssessioner.

I denne artikel bruger vi Salesforce-appen som et eksempel på en webapp, der konfigureres til at bruge Defender for Cloud Apps sessionskontrolelementer.

Forudsætninger

Din organisation skal have følgende licenser for at kunne bruge appkontrolelementet Betinget adgang:

- En forudkonfigureret Okta-lejer.

- Microsoft Defender for Cloud Apps

En eksisterende Okta Single Sign-on-konfiguration for appen ved hjælp af SAML 2.0-godkendelsesprotokollen

Sådan konfigurerer du sessionskontrolelementer for din app ved hjælp af Okta som IdP

Brug følgende trin til at dirigere dine webappsessioner fra Okta til Defender for Cloud Apps.

Bemærk!

Du kan konfigurere appens SAML-single sign-on-oplysninger, der leveres af Okta, ved hjælp af en af følgende metoder:

- Mulighed 1: Upload af appens SAML-metadatafil.

- Mulighed 2: Manuel angivelse af appens SAML-data.

I følgende trin bruger vi mulighed 2.

Trin 1: Hent appens SAML-indstillinger for enkeltlogon

Trin 2: Konfigurer Defender for Cloud Apps med din apps SAML-oplysninger

Trin 3: Opret et nyt brugerdefineret Okta-program og konfiguration af enkeltlogon til apps

Trin 4: Konfigurer Defender for Cloud Apps med okta-appens oplysninger

Trin 5: Fuldfør konfigurationen af det brugerdefinerede Okta-program

Trin 6: Hent appændringerne i Defender for Cloud Apps

Trin 7: Fuldfør appændringerne

Trin 8: Fuldfør konfigurationen i Defender for Cloud Apps

Trin 1: Hent appens SAML-indstillinger for enkeltlogon

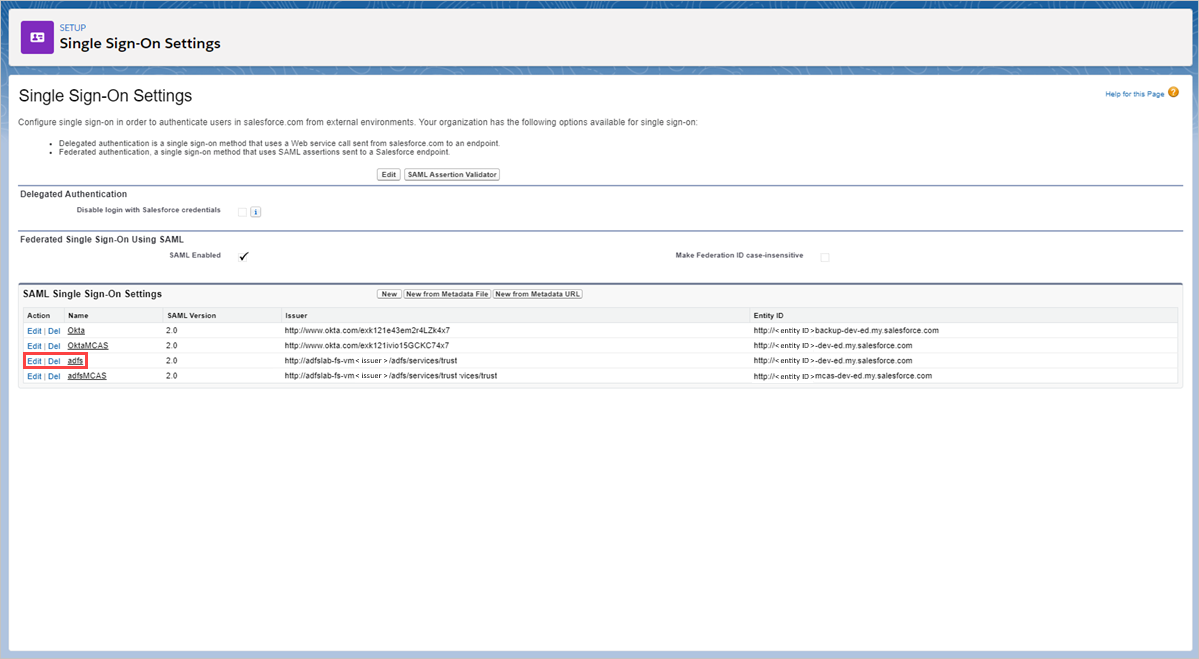

I Salesforce skal du gå til Konfigurationsindstillinger>Identity>>Single Sign-On Indstillinger.

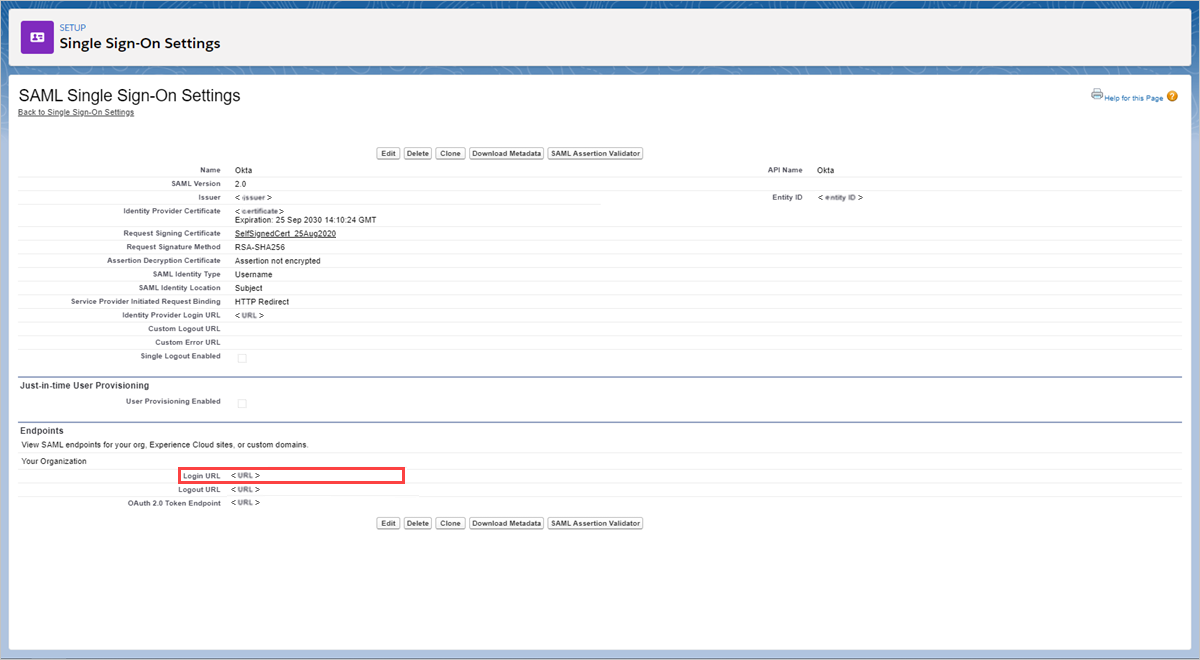

Klik på navnet på din eksisterende Okta-konfiguration under Indstillinger for enkelt Sign-On.

Notér URL-adressen til Salesforce-logon på siden SAML Single Sign-On Setting. Du skal bruge dette senere, når du konfigurerer Defender for Cloud Apps.

Bemærk!

Hvis din app indeholder et SAML-certifikat, skal du downloade certifikatfilen.

Trin 2: Konfigurer Defender for Cloud Apps med din apps SAML-oplysninger

Vælg Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps.

Under Tilsluttede apps skal du vælge apps til kontrol af betinget adgang.

Vælg +Tilføj, og vælg den app, du vil installere, i pop op-vinduet, og vælg derefter Start guide.

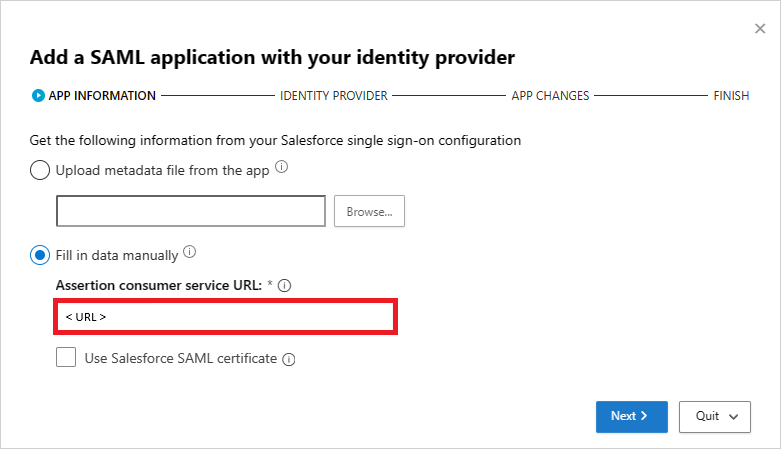

På siden APP-OPLYSNINGER skal du vælge Udfyld data manuelt, angive den Salesforce-logon-URL-adresse, du noterede tidligere, i URL-adressen til antagelsesforbrugertjenesten, og derefter klikke på Næste.

Bemærk!

Hvis din app leverer et SAML-certifikat, skal du vælge Brug <app_name> SAML-certifikat og uploade certifikatfilen.

Trin 3: Opret et nyt brugerdefineret Okta-program og en enkelt app-konfiguration Sign-On

Bemærk!

Hvis du vil begrænse slutbrugerens nedetid og bevare din eksisterende kendte fungerende konfiguration, anbefaler vi, at du opretter et nyt brugerdefineret program og en enkelt Sign-On konfiguration. Hvis dette ikke er muligt, skal du springe de relevante trin over. Hvis den app, du konfigurerer, f.eks. ikke understøtter oprettelse af flere konfigurationer af typen Enkelt Sign-On, skal du springe over trinnet Opret nyt enkeltlogon.

I Okta Administration-konsollen under Programmer skal du se egenskaberne for din eksisterende konfiguration for din app og notere indstillingerne.

Klik på Tilføj program, og klik derefter på Opret ny app. Ud over værdien for URI'en for målgruppen (SP Entity ID), der skal være et entydigt navn, skal du konfigurere det nye program ved hjælp af de indstillinger, du noterede tidligere. Du skal bruge dette program senere, når du konfigurerer Defender for Cloud Apps.

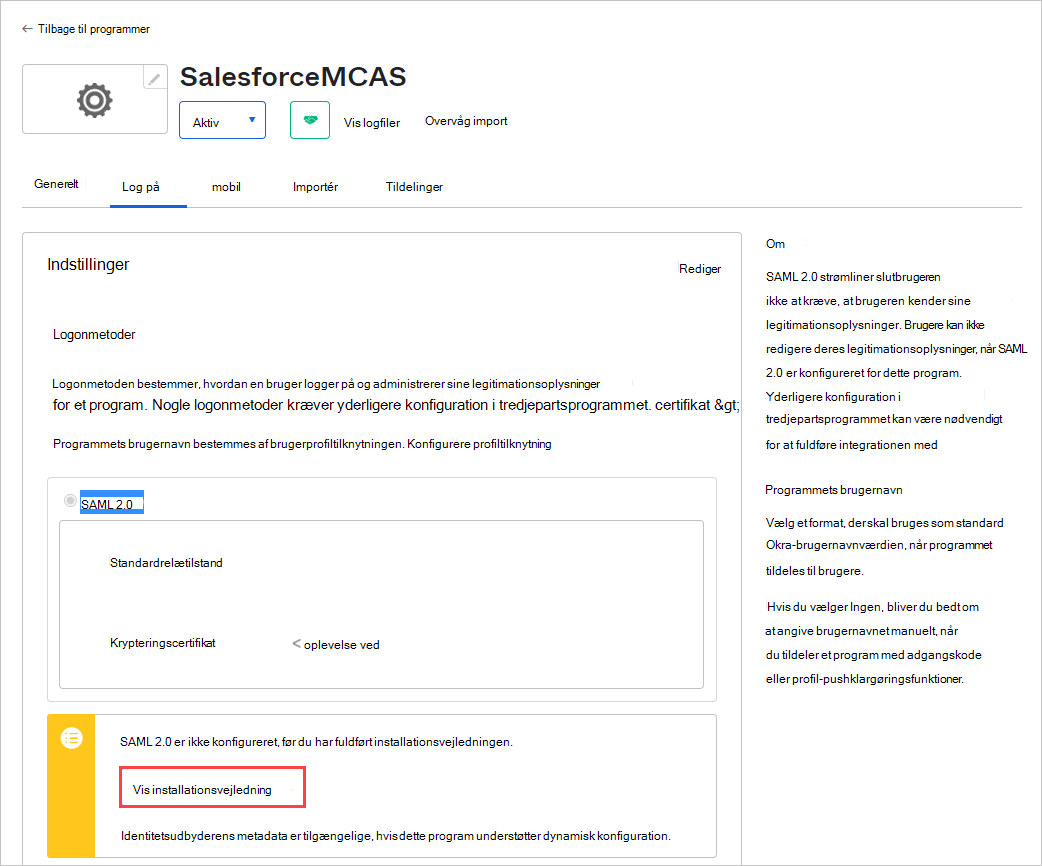

Gå til Programmer, få vist din eksisterende Okta-konfiguration, og vælg Vis konfigurationsinstruktioner under fanen Log på.

Notér identitetsudbyderens URL-adresse Sign-On, og download identitetsudbyderens signeringscertifikat (X.509). Du skal bruge dette senere.

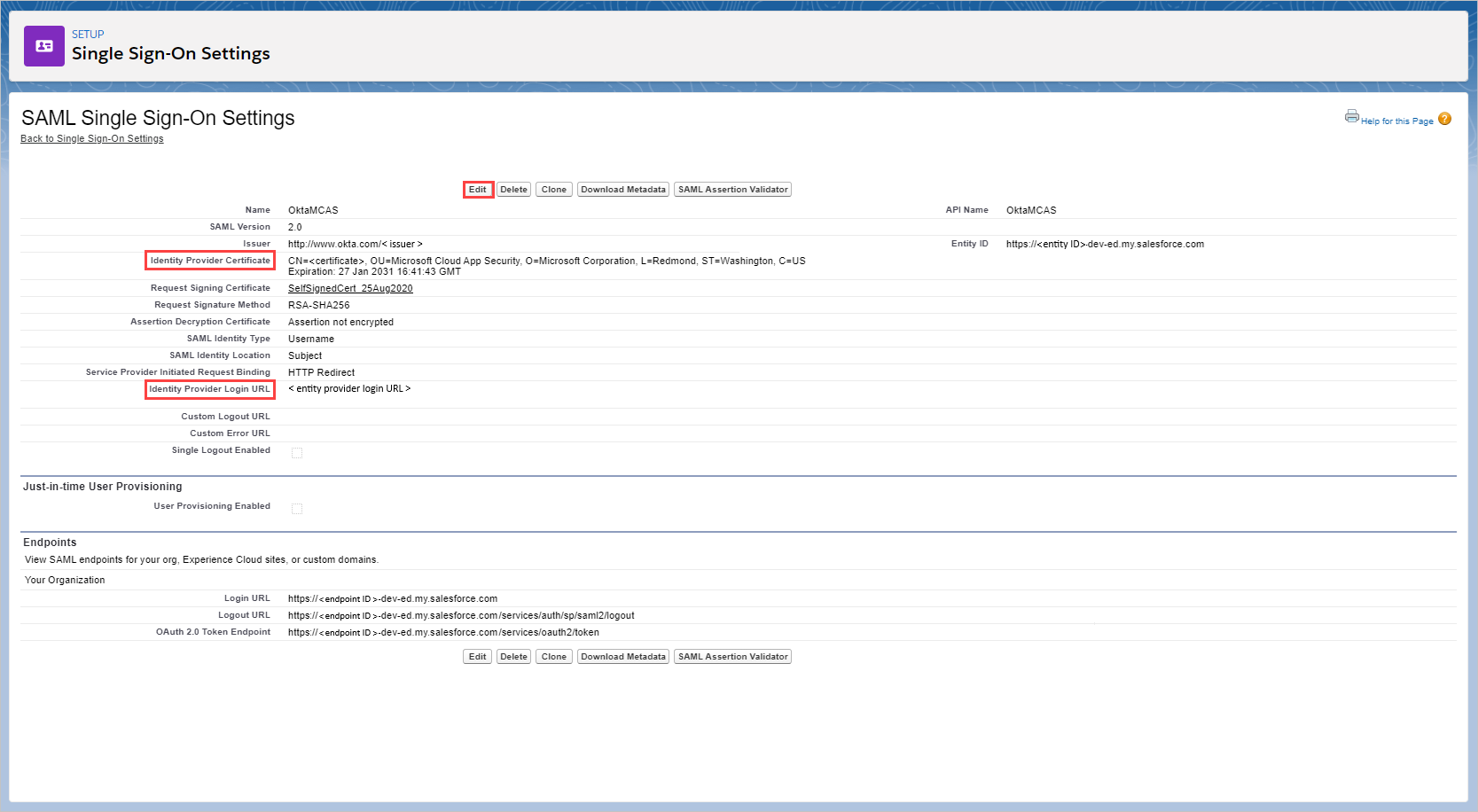

Tilbage i Salesforce skal du notere alle indstillingerne på den eksisterende side med indstillinger for Enkeltlogon for Okta.

Opret en ny SAML-konfiguration af enkeltlogon. Ud over værdien For enheds-id , der skal matche URI'en for målgruppen for det brugerdefinerede program (SP Entity ID), skal du konfigurere single sign-on ved hjælp af de indstillinger, du noterede tidligere. Du skal bruge dette senere, når du konfigurerer Defender for Cloud Apps.

Når du har gemt det nye program, skal du gå til siden Tildelinger og tildele de Mennesker eller Grupper, der kræver adgang til programmet.

Trin 4: Konfigurer Defender for Cloud Apps med okta-appens oplysninger

Klik på Næste på siden Defender for Cloud Apps IDENTITETSUDBYDER for at fortsætte.

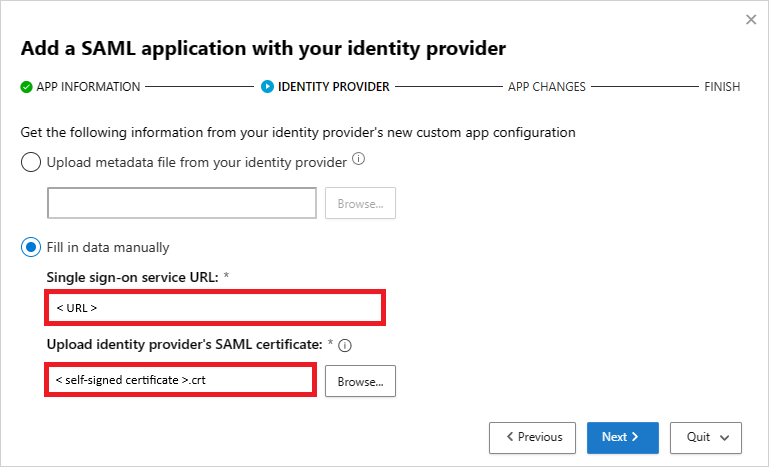

På den næste side skal du vælge Udfyld data manuelt, gøre følgende og derefter klikke på Næste.

- For URL-adressen til Single Sign-on-tjenesten skal du angive den URL-adresse til Salesforce-logon, du noterede tidligere.

- Vælg Upload identitetsudbyderens SAML-certifikat , og upload den certifikatfil, du downloadede tidligere.

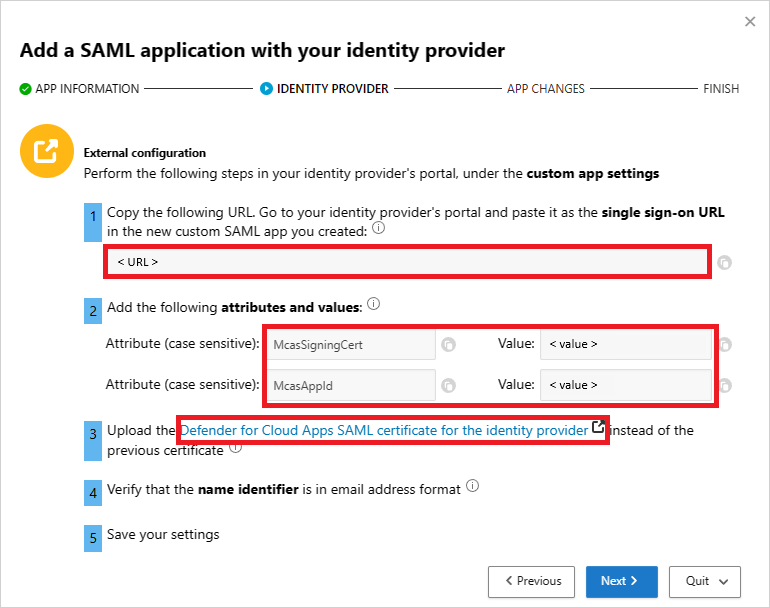

Notér følgende oplysninger på næste side, og klik derefter på Næste. Du skal bruge oplysningerne senere.

- Defender for Cloud Apps URL-adresse til enkeltlogon

- Defender for Cloud Apps attributter og værdier

Bemærk!

Hvis du får vist en mulighed for at uploade Defender for Cloud Apps SAML-certifikat for identitetsudbyderen, skal du klikke på klik for at downloade certifikatfilen. Du skal bruge dette senere.

Trin 5: Fuldfør konfigurationen af det brugerdefinerede Okta-program

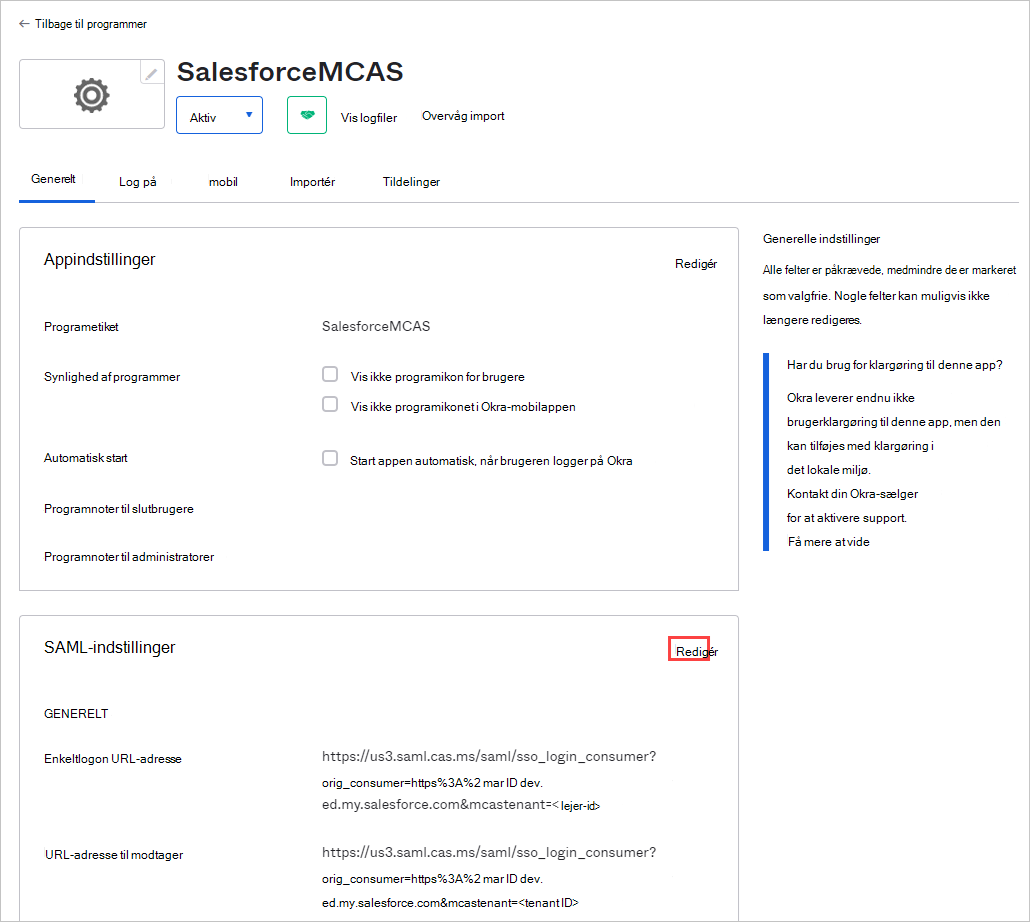

Tilbage i Okta Administration-konsollen under Programmer skal du vælge det brugerdefinerede program, du oprettede tidligere, og derefter klikke på Rediger under Generelle>SAML-indstillinger.

I feltet Enkeltlogon URL-adresse skal du erstatte URL-adressen med den Defender for Cloud Apps URL-adresse til enkeltlogon, du noterede tidligere, og derefter gemme dine indstillinger.

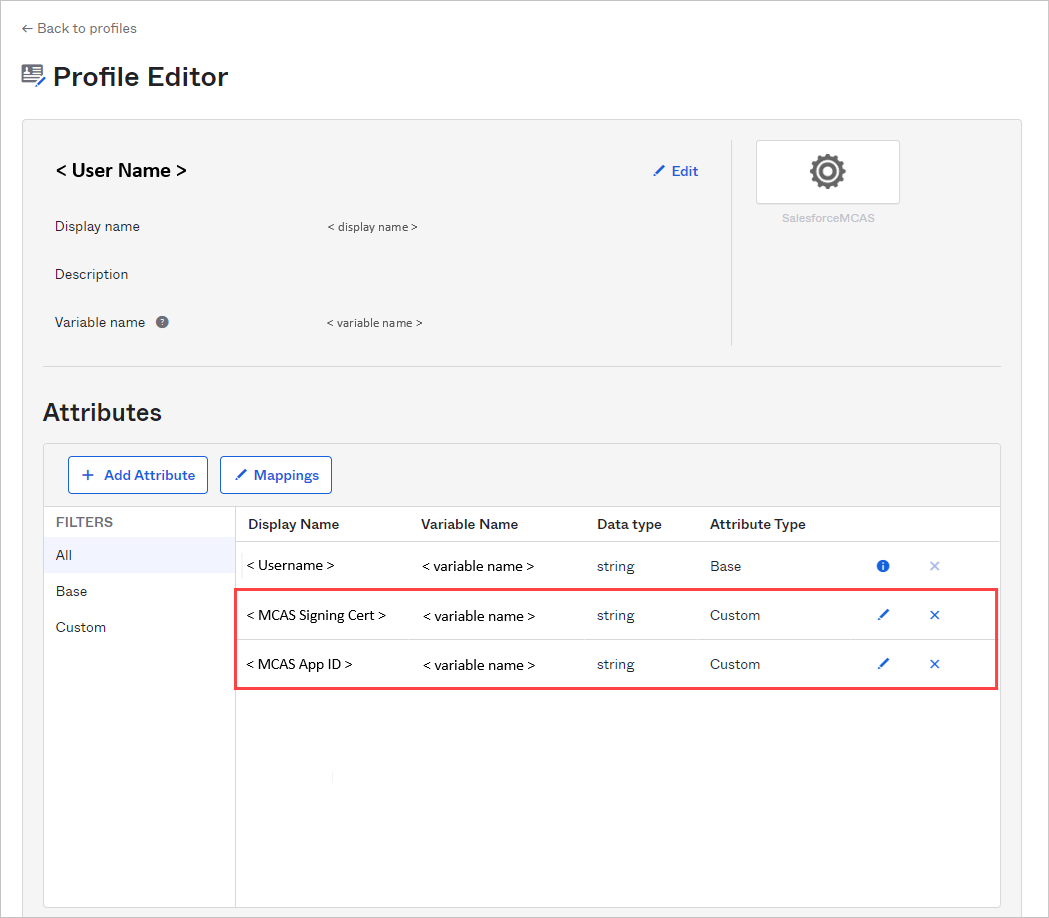

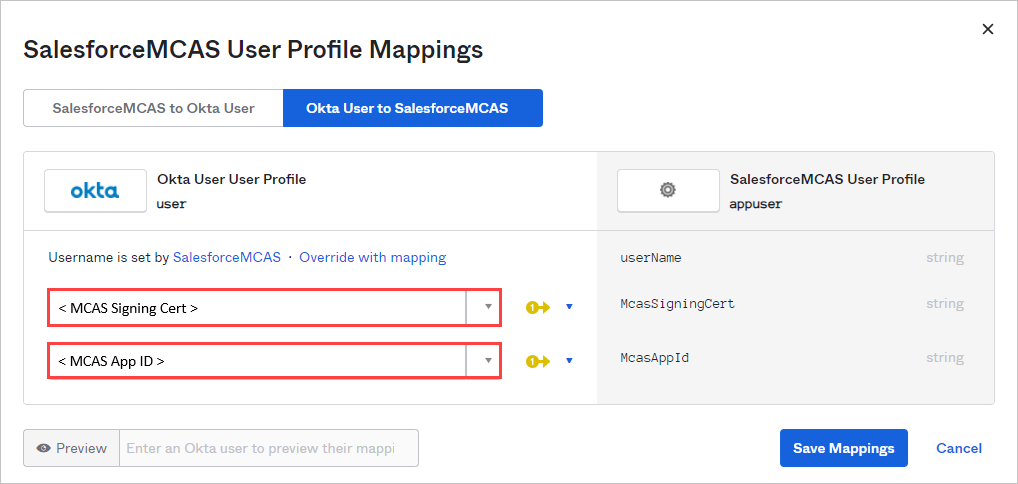

Under Mappe skal du vælge Profil Editor, vælge det brugerdefinerede program, du oprettede tidligere, og derefter klikke på Profil. Tilføj attributter ved hjælp af følgende oplysninger.

Vist navn Variabelnavn Datatype Attributtype McasSigningCert McasSigningCert streng Sædvane McasAppId McasAppId streng Sædvane

Tilbage på siden Profil Editor skal du vælge det brugerdefinerede program, du oprettede tidligere, klikke på Tilknytninger og derefter vælge Okta-bruger til {custom_app_name}. Knyt attributterne McasSigningCert og McasAppId til de Defender for Cloud Apps attributværdier, du noterede tidligere.

Bemærk!

- Sørg for at omslutte værdierne i dobbelte anførselstegn (")

- Okta begrænser attributter til 1024 tegn. Du afhjælper denne begrænsning ved at tilføje attributterne ved hjælp af Editor Profil som beskrevet.

Gem dine indstillinger.

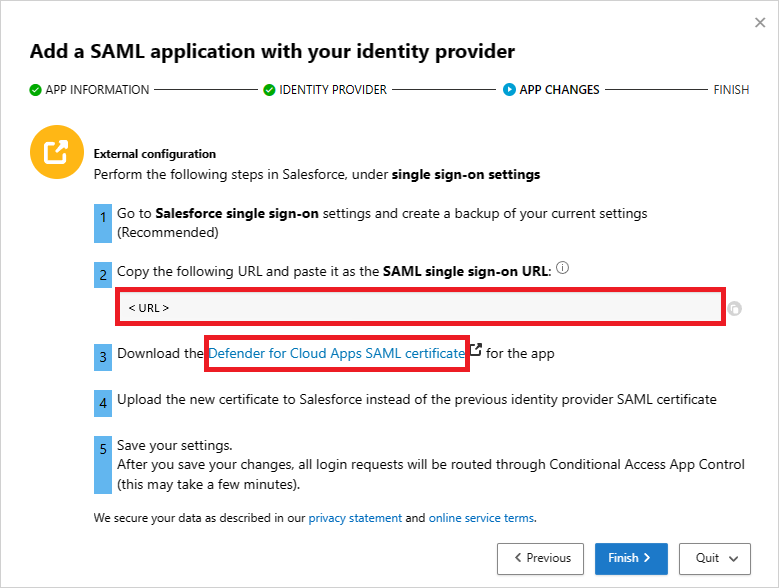

Trin 6: Hent appændringerne i Defender for Cloud Apps

Gør følgende på siden Defender for Cloud Apps APP-ÆNDRINGER, men klik ikke på Udfør. Du skal bruge oplysningerne senere.

- Kopiér URL-adressen til Defender for Cloud Apps SAML-singlelogon

- Download SAML-certifikatet Defender for Cloud Apps

Trin 7: Fuldfør appændringerne

I Salesforce skal du gå til Konfigurationsindstillinger>Identity>>Single Sign-On Indstillinger og gøre følgende:

[Anbefalet] Opret en sikkerhedskopi af dine aktuelle indstillinger.

Erstat værdien i feltet URL-adresse for identitetsudbyderlogon med den Defender for Cloud Apps URL-adresse til SAML-enkeltlogon, du noterede tidligere.

Upload det Defender for Cloud Apps SAML-certifikat, du downloadede tidligere.

Klik på Gem.

Bemærk!

- Når du har gemt dine indstillinger, distribueres alle tilknyttede logonanmodninger til denne app via appen til betinget adgang.

- Det Defender for Cloud Apps SAML-certifikat er gyldigt i ét år. Når det udløber, skal der oprettes et nyt certifikat.

Trin 8: Fuldfør konfigurationen i Defender for Cloud Apps

- Klik på Udfør på siden Defender for Cloud Apps APPÆNDRINGER. Når guiden er fuldført, distribueres alle tilknyttede logonanmodninger til denne app via appen til betinget adgang.

Relateret indhold

Hvis du støder på problemer, er vi her for at hjælpe. Hvis du vil have hjælp eller support til dit produktproblem, skal du åbne en supportanmodning.