Kritéria úspěchu pro strategii privilegovaného přístupu

Tento dokument popisuje kritéria úspěchu pro strategii privilegovaného přístupu. Tato část popisuje strategické perspektivy úspěchu pro strategii privilegovaného přístupu. Plán přechodu na tuto strategii najdete v plánu rychlé modernizace (RaMP). Pokyny k implementaci najdete v tématu nasazení s privilegovaným přístupem.

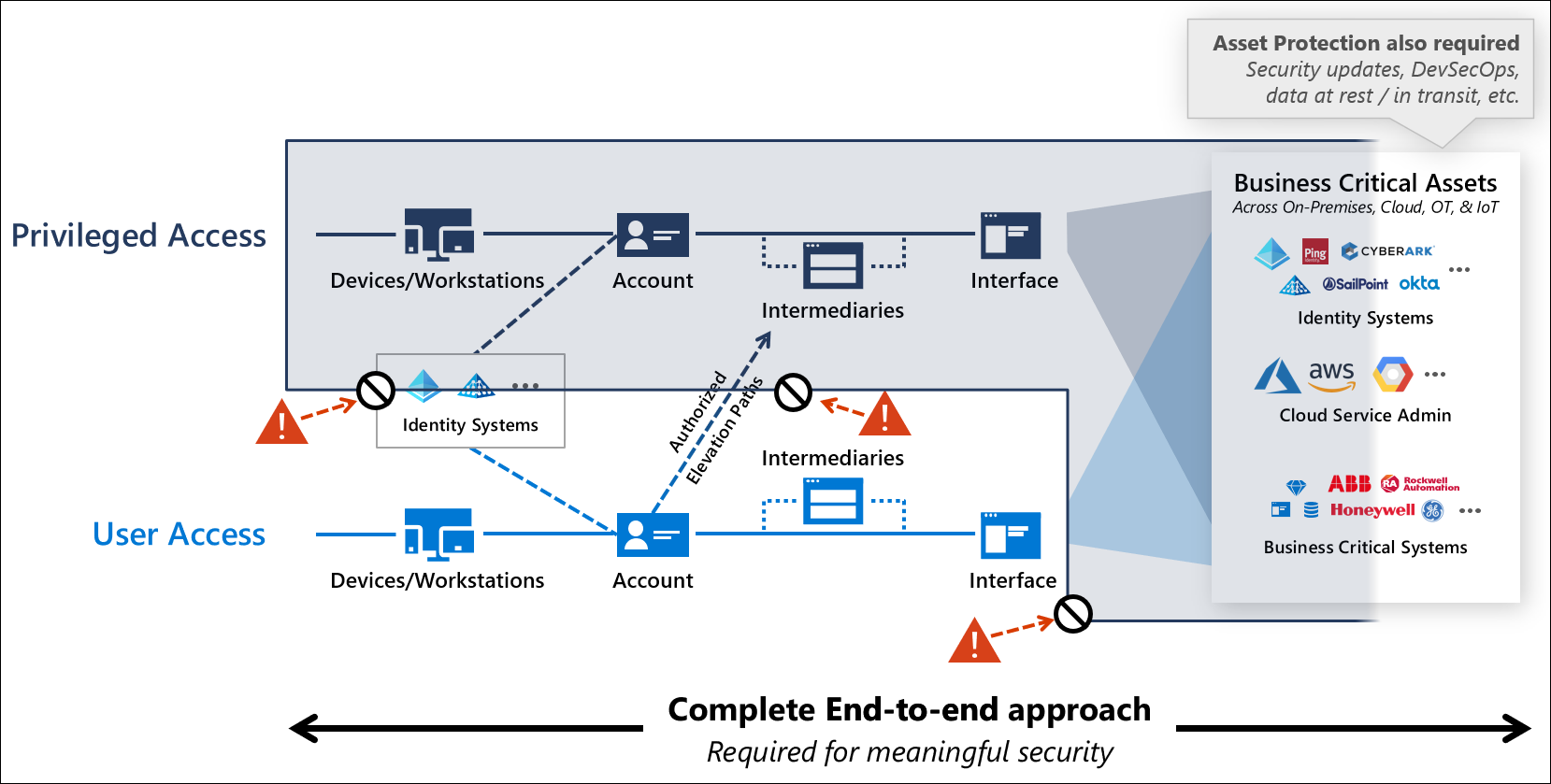

Implementace holistické strategie pomocí přístupů nulová důvěra (Zero Trust) vytvoří "zapečetění" řazení nad řízením přístupu pro privilegovaný přístup, díky kterému je odolný vůči útočníkům. Tato strategie se dosahuje omezením cest na privilegovaný přístup pouze na několik vybraných přístupů a následnou ochranou a monitorováním těchto autorizovaných cest.

Úspěšná strategie musí řešit všechny body, které útočníci můžou použít k zachycení pracovních postupů privilegovaného přístupu, včetně čtyř různých iniciativ:

- Prvky pracovního postupu privilegovaného přístupu, včetně základních zařízení, operačních systémů, aplikací a identit v rámci pracovního postupu privilegovaného přístupu

- Systémy identit hostující privilegované účty a skupiny a další artefakty, které udělují oprávnění účtům

- Pracovní postup přístupu uživatele a autorizované cesty ke zvýšení oprávnění, které můžou vést k privilegovanému přístupu

- Aplikační rozhraní, kde se vynucují zásady přístupu nulové důvěryhodnosti, a řízení přístupu na základě role (RBAC) je nakonfigurované tak, aby udělovala oprávnění.

Poznámka:

Úplná strategie zabezpečení zahrnuje také ochranu prostředků, které jsou nad rámec řízení přístupu, jako jsou zálohy dat a ochrana proti útokům na samotnou aplikaci, základní operační systém a hardware, na účty služeb používané aplikací nebo službou a na data v klidovém stavu nebo při přenosu. Další informace o modernizaci strategie zabezpečení pro cloud najdete v tématu Definování strategie zabezpečení.

Útok se skládá z lidských útočníků, kteří používají automatizaci a skripty k útoku organizace, se skládá z lidí, procesů, které sledují, a technologie, kterou používají. Vzhledem k této složitosti útočníků i defenderů musí být strategie více omezujícími vlastnostmi, aby se zabránilo všem lidem, procesům a technologickým způsobům, které by mohly neúmyslně podkopávat záruky zabezpečení.

Zajištění udržitelného dlouhodobého úspěchu vyžaduje splnění následujících kritérií:

- Nemilosrdná stanovení priority

- Vyvážení zabezpečení a produktivity

- Silná partnerství v rámci organizace

- Narušení návratnosti investic útočníka

- Postupujte podle principu čistého zdroje

Nemilosrdná stanovení priority

Nemilosrdná prioritizace je praxe provádění nejúčinnějšíchakcích Tato strategie stanoví sadu kroků, které se naučily v fiery crucich mnoha hlavních incidentů kybernetické bezpečnosti. Poznatky z těchto incidentů tvoří kroky, které pomáháme organizacím, aby se zajistilo, že k těmto krizím nedojde znovu.

I když je pro odborníky v oblasti zabezpečení vždy lákavé, aby se pokusili optimalizovat známé existující ovládací prvky, jako je zabezpečení sítě a brány firewall pro novější útoky, tato cesta konzistentně vede k selhání. Tým Microsoft Incident Response)) reaguje na útoky s privilegovaným přístupem téměř deset let a konzistentně vidí, že tyto klasické přístupy k zabezpečení selžou při detekci nebo zastavení těchto útoků. I když zabezpečení sítě poskytuje nezbytné a důležité základní hygieny zabezpečení, je důležité tyto návyky rozdělit a zaměřit se na zmírnění rizik, která budou odstrašovat nebo blokovat skutečné útoky na světě.

Nemilosrdně upřednostnit kontrolní mechanismy zabezpečení doporučené v této strategii, i když čelí stávajícím předpokladům a vynutí lidi učit se nové dovednosti.

Vyvážení zabezpečení a produktivity

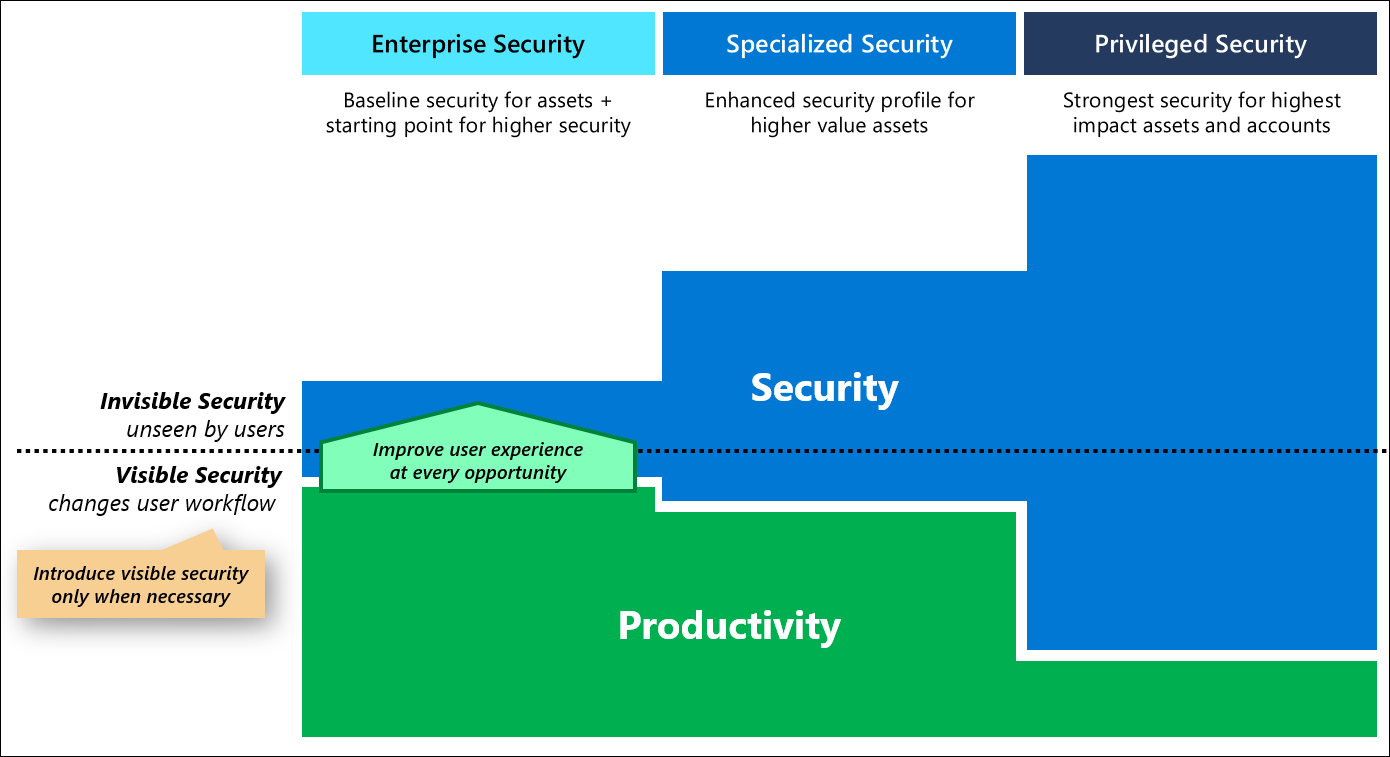

Stejně jako u všech prvků strategie zabezpečení by privilegovaný přístup měl zajistit splnění cílů produktivity i zabezpečení.

Vyrovnáváním zabezpečení se vyhnete extrémním hrozbám, které pro organizaci vytvářejí riziko:

- Vyhněte se příliš striktnímu zabezpečení, které uživatelům způsobí, že přejdou mimo zabezpečené zásady, cesty a systémy.

- Vyhněte se slabému zabezpečení, které snižuje produktivitu tím, že nežádoucím pracovníkům umožní snadno ohrozit organizaci.

Další informace o strategii zabezpečení naleznete v tématu Definování strategie zabezpečení.

Pokud chcete minimalizovat negativní obchodní dopad z bezpečnostních prvků, měli byste určit prioritu neviditelných bezpečnostních prvků, které zlepšují pracovní postupy uživatelů, nebo alespoň neohrožovat nebo měnit pracovní postupy uživatelů. I když role citlivé na zabezpečení můžou potřebovat viditelná bezpečnostní opatření, která mění své každodenní pracovní postupy tak, aby poskytovala záruky zabezpečení, měla by být tato implementace provedena promyšleně, aby se co nejvíce omezil dopad a rozsah použitelnosti.

Tato strategie dodržuje tyto pokyny definováním tří profilů (podrobně je popsáno dále v části Zachovat jednoduchou osobu a profily).

Silná partnerství v rámci organizace

Zabezpečení musí fungovat na vytváření partnerství v rámci organizace, aby bylo úspěšné. Kromě bezčasové pravdy, že "nikdo z nás není tak chytrý jako všichni", je povahou zabezpečení být podpůrná funkce pro ochranu prostředků někoho jiného. Zabezpečení není zodpovědné za prostředky, které pomáhají chránit (ziskovost, dostupnost, výkon atd.), zabezpečení je funkce podpory, která poskytuje odborné rady a služby , které pomáhají chránit duševní vlastnictví a obchodní funkce, které jsou pro organizaci důležité.

Zabezpečení by mělo vždy fungovat jako partner na podporu obchodních a misiních cílů. I když by se zabezpečení nemělo vyhýbat tomu, aby poskytovalo přímé rady, jako je doporučování proti přijetí vysokého rizika, mělo by zabezpečení vždy stanovit rámec těchto rad z hlediska obchodního rizika vzhledem k jiným rizikům a příležitostem spravovaným vlastníky prostředků.

I když je možné některé části zabezpečení plánovat a úspěšně spouštět většinou v rámci organizace zabezpečení, řada z nich jako zabezpečení privilegovaného přístupu vyžaduje, aby úzce spolupracovala s IT a obchodními organizacemi, aby porozuměla rolím, které chcete chránit, a pomohla aktualizovat a přepracovat pracovní postupy, aby zajistily, že jsou zabezpečené a umožňují lidem provádět své úlohy. Další informace o této myšlence najdete v části Transformace, myšlenky a očekávání v článku s pokyny ke strategii zabezpečení.

Narušení návratnosti investic útočníka

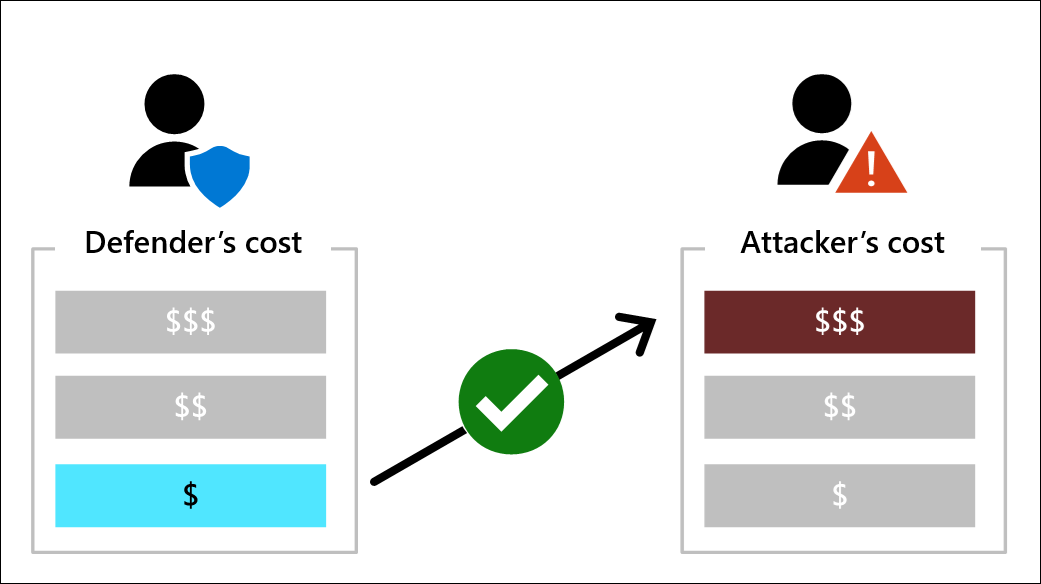

Zaměřte se na pragmatismus tím, že zajistíte, aby obranná opatření smysluplně narušila hodnotu útočníka, která vás napadá, což zvyšuje náklady a třecí plochy schopnosti útočníka úspěšně napadnout. Vyhodnocení toho, jak by obranná opatření ovlivnila náklady nežádoucího útočníka na útok, poskytuje zdravé připomenutí, které by se zaměřilo na perspektivu útočníků, jakož i strukturovaný mechanismus pro porovnání efektivity různých možností zmírnění rizik.

Vaším cílem by mělo být zvýšení nákladů na útočníky a minimalizace vlastní úrovně investic do zabezpečení:

Narušte návratnost investic útočníka zvýšením nákladů na útok napříč prvky relace privilegovaného přístupu. Tento koncept je podrobněji popsán v článku Kritéria úspěchu pro strategii privilegovaného přístupu.

Důležité

Strategie privilegovaného přístupu by měla být komplexní a měla by poskytovat hloubkovou ochranu, ale musí sevyhnoutm prvkům vyhnout, když se defenderi jednoduše hromadí na stejných (známých) ovládacích prvcích typu (často síťových bran firewall/filtrů) za bodem, kde přidají jakoukoli smysluplnou hodnotu zabezpečení.

Další informace o návratnosti investic útočníka najdete v krátkém videu a podrobné diskuzi o narušení návratnosti investic útočníka.

Princip čistého zdroje

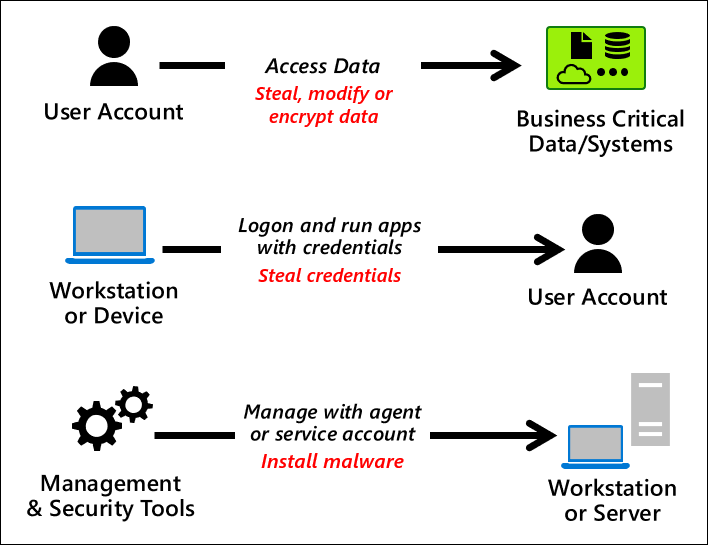

Princip čistého zdroje vyžaduje, aby byly všechny závislosti zabezpečení stejně důvěryhodné jako zabezpečovaný objekt.

Jakýkoli subjekt, který ovládá nějaký objekt, představuje závislost zabezpečení daného objektu. Pokud nežádoucí osoba může ovládat cokoli, co je pod kontrolou cílového objektu, může tento cílový objekt řídit. Z důvodu této hrozby musíte zajistit, aby záruky pro všechny závislosti zabezpečení byly na požadované úrovni zabezpečení samotného objektu nebo nad touto úrovní zabezpečení. Tento princip se vztahuje na mnoho typů relací řízení:

I když je tento koncept v zásadě jednoduchý, snadno se v reálném světě stává složitým způsobem, protože většina podniků v průběhu desetiletí vyrostla a má mnoho tisíc řídicích vztahů rekurzivně, které vzájemně staví, smyčky zpět na sebe navzájem, nebo obojí. Tento web vztahů řízení poskytuje mnoho přístupových cest, které útočník může během útoku objevit a procházet, často pomocí automatizovaných nástrojů.

Doporučená strategie privilegovaného přístupu od Microsoftu je v podstatě plán zrušit nejdůležitější části tohoto uzlu pomocí přístupu nulová důvěra (Zero Trust) tím, že explicitně ověří, že zdroj je čistý před povolením přístupu k cíli.

Ve všech případech musí být úroveň důvěryhodnosti zdroje stejná nebo vyšší než cíl.

- Jedinou zásadní výjimkou tohoto principu je povolení používání nespravovaných osobních zařízení a partnerských zařízení pro podnikové scénáře. Tato výjimka umožňuje spolupráci a flexibilitu podniku a je možné ji zmírnit na přijatelnou úroveň pro většinu organizací kvůli nízké relativní hodnotě podnikových prostředků. Další kontext týkající se zabezpečení BYOD najdete v blogovém příspěvku o tom, jak zásady BYOD mohou snížit bezpečnostní riziko ve veřejném sektoru.

- Stejnou výjimku nelze rozšířit na specializované úrovně zabezpečení a privilegovaného zabezpečení, ale kvůli citlivosti zabezpečení těchto prostředků. Někteří dodavatelé PIM/PAM můžou podporovat, že jejich řešení můžou zmírnit riziko zařízení od zařízení nižší úrovně, ale s těmito tvrzeními nesouhlasíme na základě našich zkušeností s vyšetřováním incidentů. Vlastníci prostředků ve vaší organizaci se mohou rozhodnout přijmout riziko používání zařízení na úrovni zabezpečení podniku pro přístup ke specializovaným nebo privilegovaným prostředkům, ale Microsoft tuto konfiguraci nedoporučuje. Další informace najdete v doprovodných materiálech pro Privileged Access Management / Privileged Identity Management.

Strategie privilegovaného přístupu dosahuje tohoto principu především vynucením zásad nulová důvěra (Zero Trust) s podmíněným přístupem na příchozích relacích v rozhraních a zprostředkovatelích. Princip čistého zdroje začíná získáním nového zařízení z výrobce OEM, který je sestavený do specifikací zabezpečení, včetně verze operačního systému, konfigurace standardních hodnot zabezpečení a dalších požadavků, jako je použití Windows Autopilotu pro nasazení.

Volitelně může princip čistého zdroje rozšířit na vysoce důslednou kontrolu jednotlivých komponent v dodavatelském řetězci, včetně instalačních médií pro operační systémy a aplikace. I když by tento princip byl vhodný pro organizace, kterým čelí vysoce sofistikovaní útočníci, měla by to být nižší priorita než ostatní ovládací prvky v těchto doprovodných materiálech.