Privilegovaný přístup: Zprostředkovatelé

Zabezpečení zprostředkujících zařízení je důležitou součástí zabezpečení privilegovaného přístupu.

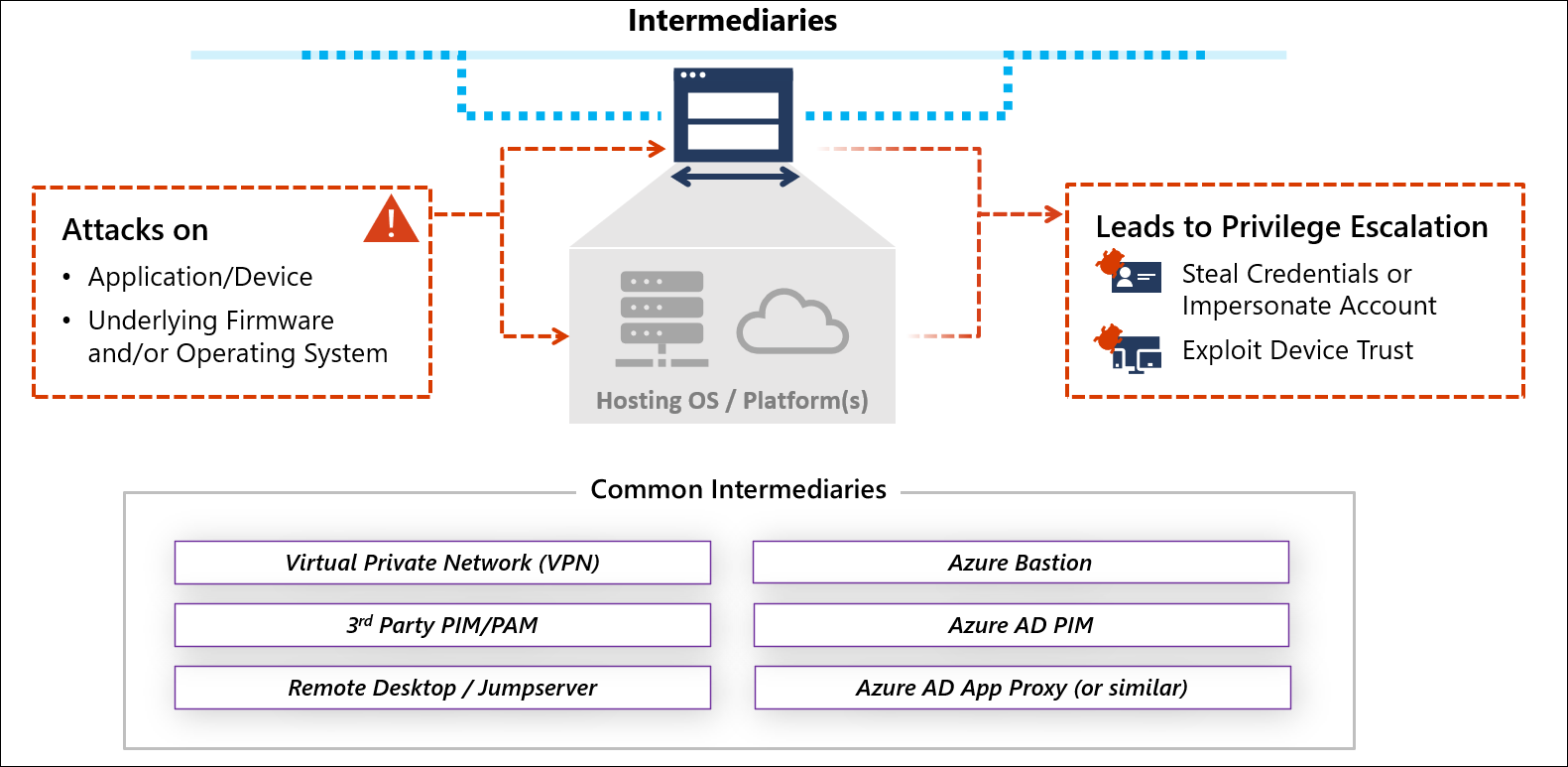

Zprostředkovatelé přidávají propojení s řetězem nulová důvěra (Zero Trust) záruky pro koncové relace uživatele nebo správce, takže musí udržovat (nebo zlepšit) nulová důvěra (Zero Trust) bezpečnostní záruky v relaci. Mezi příklady zprostředkovatelů patří virtuální privátní sítě (VPN), jump servery, infrastruktura virtuálních klientských počítačů (VDI) a publikování aplikací prostřednictvím proxy přístupů.

Útočník může napadnout zprostředkovatele, který se pokusí eskalovat oprávnění pomocí přihlašovacích údajů uložených na nich, získat vzdálený přístup k podnikovým sítím nebo zneužít důvěru v daném zařízení, pokud se používá pro nulová důvěra (Zero Trust) rozhodnutí o přístupu. Zprostředkovatelé cílení se stávají příliš běžnými, zejména pro organizace, které pečlivě neudržují stav zabezpečení těchto zařízení. Například přihlašovací údaje shromážděné ze zařízení VPN.

Zprostředkovatelé se liší v účelu a technologii, ale obvykle poskytují vzdálený přístup, zabezpečení relací nebo obojí:

- Vzdálený přístup – Povolení přístupu k systémům v podnikových sítích z internetu

- Zabezpečení relací – Zvýšení ochrany zabezpečení a viditelnosti relace

- Scénář nespravovaného zařízení – Poskytnutí spravované virtuální plochy, ke které mají přístup nespravovaná zařízení (například osobní zařízení zaměstnanců) nebo zařízení spravovaná partnerem nebo dodavatelem

- scénář zabezpečení Správa istrator – Konsolidovat cesty pro správu nebo zvýšit zabezpečení s využitím přístupu za běhu, monitorování relací a nahrávání a podobných funkcí.

Zajištění bezpečnostních záruk ze zdrojového zařízení a účtu prostřednictvím rozhraní prostředků vyžaduje pochopení rizikového profilu zprostředkujícího a zmírnění rizik.

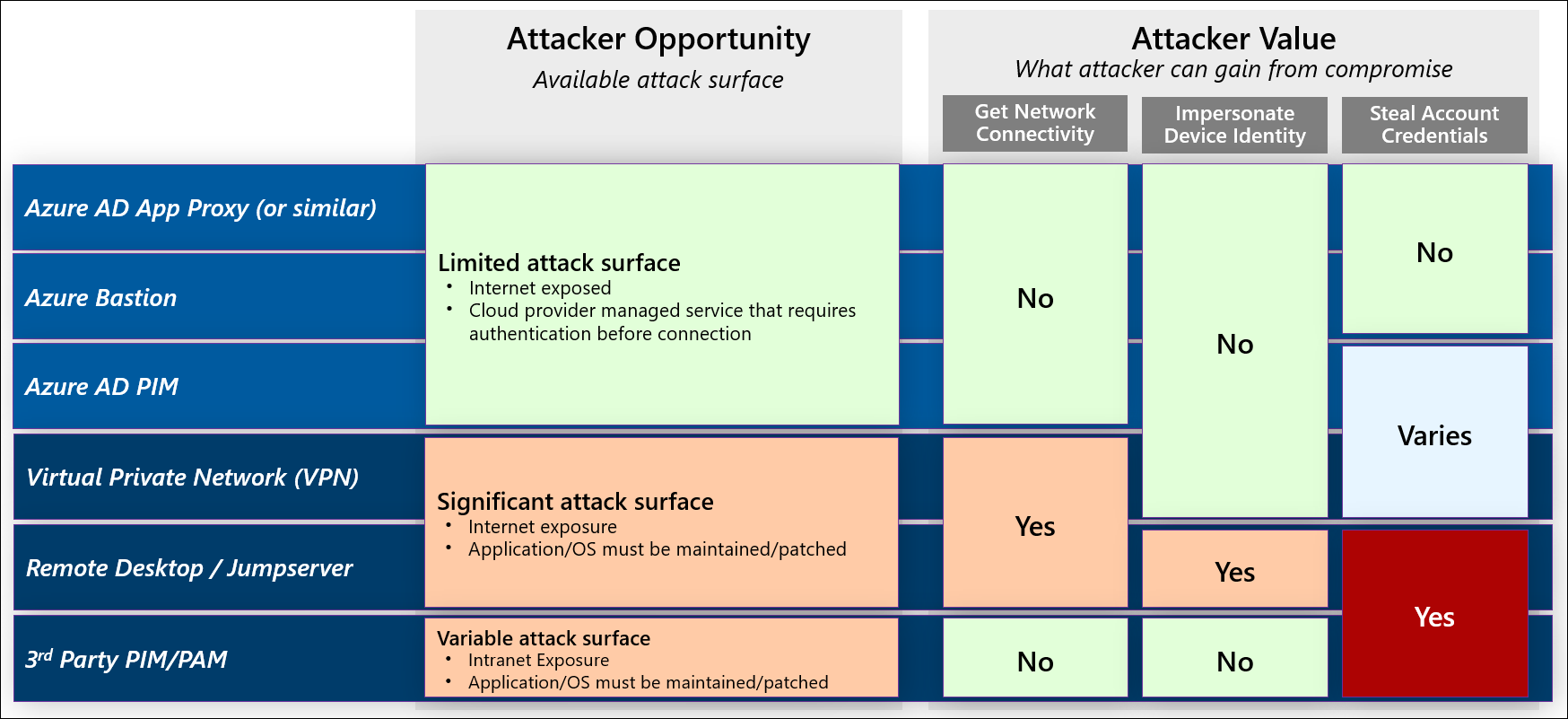

Příležitost a hodnota útočníka

Různé zprostředkující typy provádějí jedinečné funkce, takže každý z nich vyžaduje jiný přístup k zabezpečení, i když existují určité kritické běžné aspekty, jako je rychlé použití oprav zabezpečení na zařízení, firmware, operační systémy a aplikace.

Příležitost útočníka představuje dostupný operátor útoku, na který může cílit:

- Nativní cloudové služby , jako je Microsoft Entra PIM, Azure Bastion a proxy aplikací Microsoft Entra, nabízejí útočníkům omezený prostor pro útoky. I když jsou vystaveni veřejnému internetu, zákazníci (a útočníci) nemají přístup k základním operačním systémům poskytujícím služby a obvykle se udržují a monitorují konzistentně prostřednictvím automatizovaných mechanismů u poskytovatele cloudu. Tato menší plocha útoku omezuje dostupné možnosti pro útočníky vs. klasické místní aplikace a zařízení, která musí být nakonfigurovaná, opravená a monitorovaná pracovníky IT, kteří jsou často zahlceni konfliktními prioritami a dalšími úlohami zabezpečení, než mají čas na dokončení.

- Servery VPN (Virtual Private Networks) a Vzdálené plochy / často mají významnou příležitost útočníka, protože jsou vystavené internetu, aby poskytovaly vzdálený přístup a údržba těchto systémů je často zanedbávána. Přestože mají přístup jenom k několika síťovým portům, útočníci potřebují přístup pouze k jedné nepatchované službě pro útok.

- Služby PIM/PAM třetích stran jsou často hostované místně nebo jako virtuální počítač v infrastruktuře jako služba (IaaS) a obvykle jsou dostupné pouze pro intranetové hostitele. I když nejsou přímo přístupné z internetu, může útočníkům umožnit přístup ke službě přes síť VPN nebo jinému médiu vzdáleného přístupu.

Hodnota útočníka představuje to, co může útočník získat ohrožením zprostředkujícího. Ohrožení zabezpečení se definuje jako útočník, který získá úplnou kontrolu nad aplikací nebo virtuálním počítačem nebo správcem instance zákazníka cloudové služby.

Mezi složky, které útočníci můžou shromáždit od zprostředkovatele pro další fázi útoku, patří:

- Získejte síťové připojení ke komunikaci s většinou prostředků nebo všemi prostředky v podnikových sítích. Tento přístup obvykle poskytují sítě VPN a vzdálená plocha / jump serverová řešení. I když řešení proxy aplikací Azure Bastion a Microsoft Entra (nebo podobná řešení třetích stran) také poskytují vzdálený přístup, tato řešení jsou obvykle připojení specifická pro aplikace nebo server a neposkytují obecný přístup k síti.

- Zosobnění identity zařízení – může porazit mechanismy nulová důvěra (Zero Trust) v případě, že je zařízení vyžadováno pro ověřování nebo je používá útočník ke shromažďování informací o cílových sítích. Týmy operací zabezpečení často nemonitorují aktivitu účtů zařízení a zaměřují se jenom na uživatelské účty.

- Ukrást přihlašovací údaje účtu k ověření u prostředků, což jsou pro útočníky nejdůležitější prostředky, protože nabízí možnost zvýšit oprávnění pro přístup ke svému konečnému cíli nebo další fázi útoku.

Nejatraktivnějšími cíli jsou vzdálené plochy / jump servery a třetí strany PIM/PAM a mají dynamickou "všechna vaše vejce v jednom košíku" se zvýšenou hodnotou útočníka a zmírněním bezpečnostních rizik:

- Řešení PIM/PAM obvykle ukládají přihlašovací údaje pro většinu nebo všechny privilegované role v organizaci, což z nich činí vysoce lukrativní cíl na kompromis nebo zbraň.

- Microsoft Entra PIM nenabízí útočníkům možnost ukrást přihlašovací údaje, protože odemkne oprávnění, která jsou už přiřazená k účtu pomocí vícefaktorového ověřování nebo jiných pracovních postupů, ale špatně navržený pracovní postup by mohl nežádoucímu uživateli umožnit eskalovat oprávnění.

- Servery vzdálené plochy / jump, které používají správci, poskytují hostiteli, kde mnoho nebo všechny citlivé relace procházejí a umožňují útočníkům používat standardní nástroje pro krádež přihlašovacích údajů k krádeži a opakovanému použití těchto přihlašovacích údajů.

- Sítě VPN můžou v řešení ukládat přihlašovací údaje, což útočníkům poskytuje potenciální pokladní eskalaci oprávnění, což vede k silnému doporučení k použití Microsoft Entra ID pro ověřování ke zmírnění tohoto rizika.

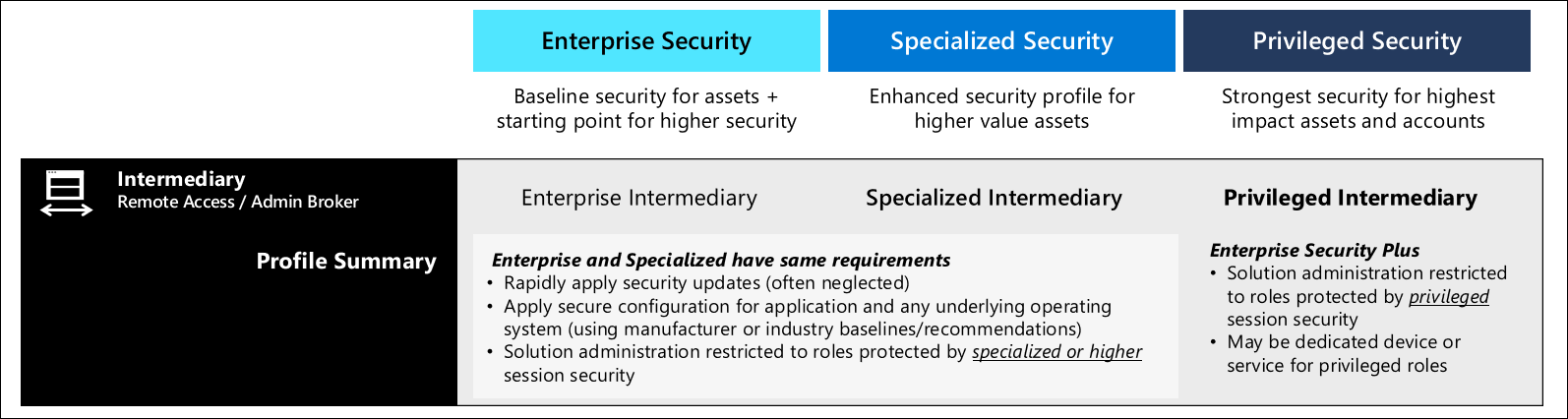

Zprostředkující profily zabezpečení

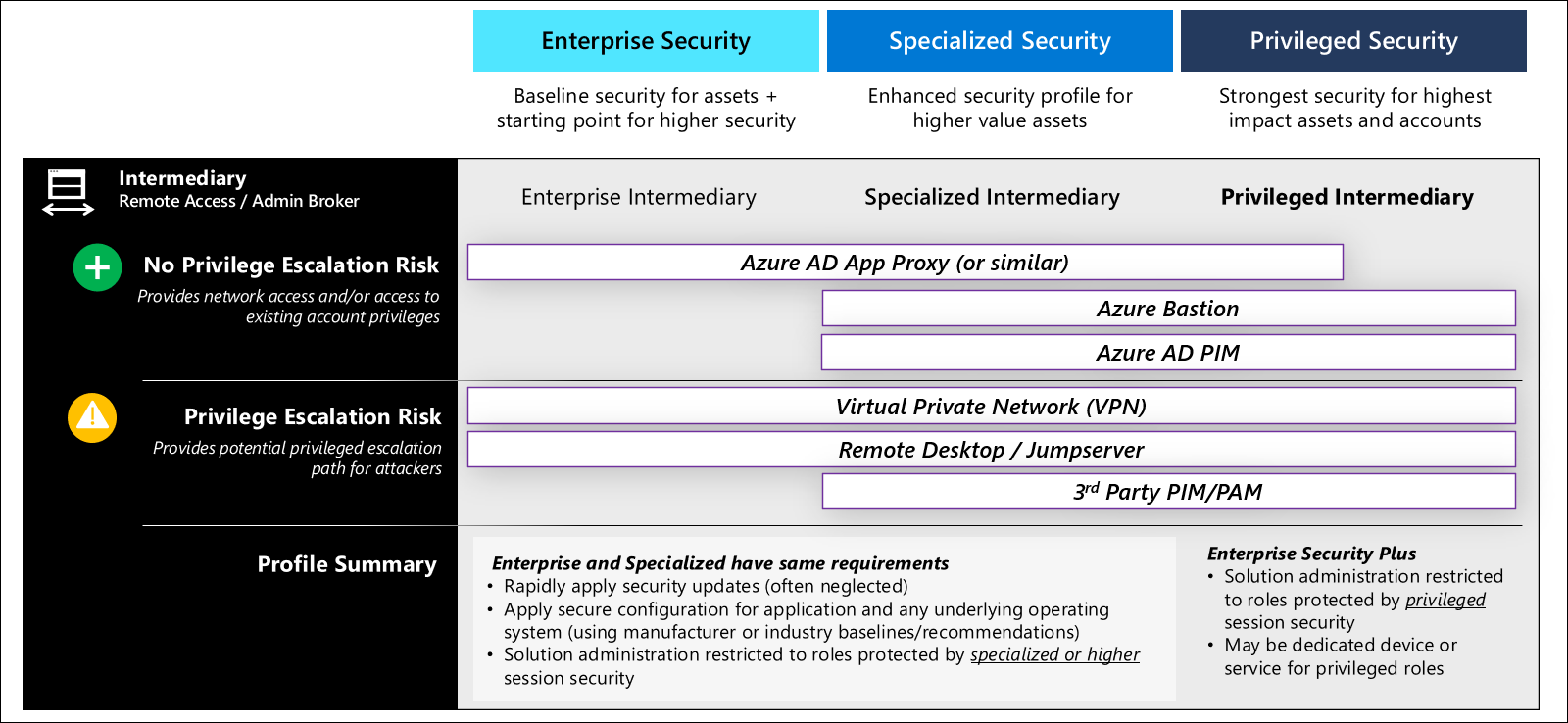

Stanovení těchto záruk vyžaduje kombinaci bezpečnostních kontrol, z nichž některé jsou společné pro mnoho zprostředkovatelů a některé z nich specifické pro typ zprostředkovatele.

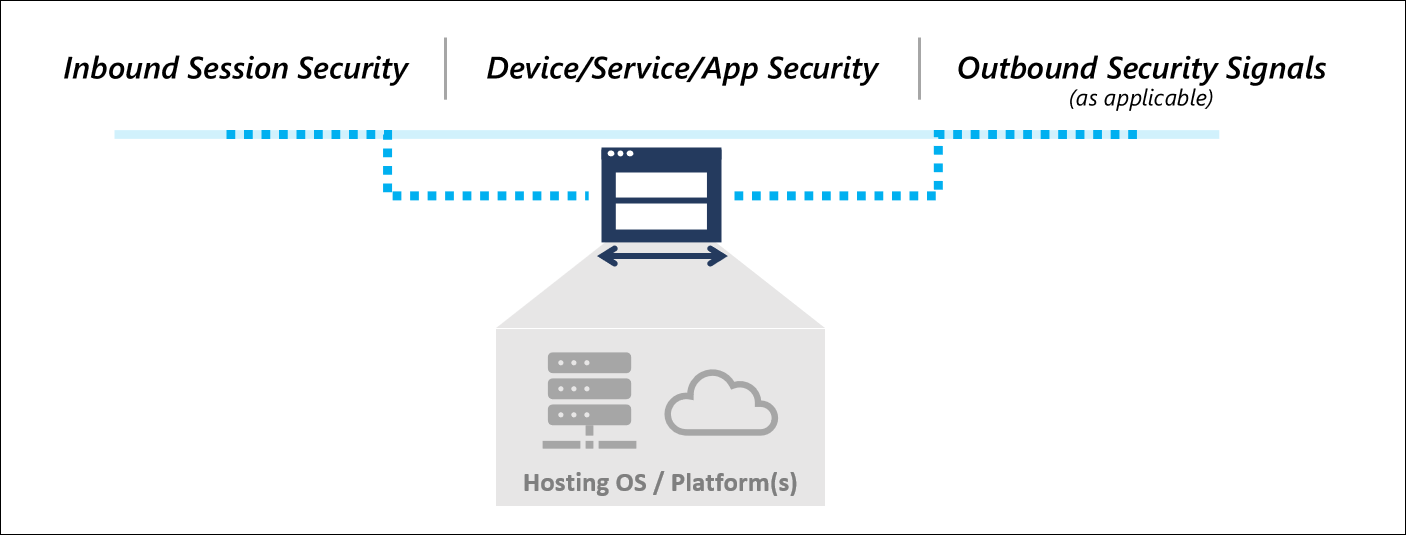

Zprostředkovatel je propojením v řetězci nulová důvěra (Zero Trust), který představuje rozhraní pro uživatele nebo zařízení a pak umožňuje přístup k dalšímu rozhraní. Bezpečnostní mechanismy musí řešit příchozí připojení, zabezpečení samotného zprostředkujícího zařízení, aplikace nebo služby a (pokud je to možné) poskytovat nulová důvěra (Zero Trust) bezpečnostní signály pro další rozhraní.

Běžné bezpečnostní prvky

Společné bezpečnostní prvky pro zprostředkovatele se zaměřují na udržování dobré hygieny zabezpečení pro podniky a specializované úrovně s dalšími omezeními zabezpečení oprávnění.

Tyto bezpečnostní kontroly by měly být použity pro všechny typy zprostředkovatelů:

- Vynutit zabezpečení příchozího připojení – Pomocí ID Microsoft Entra a podmíněného přístupu zajistěte, aby všechna příchozí připojení ze zařízení a účtů byla známá, důvěryhodná a povolená. Další informace najdete v článku Zabezpečení privilegovaných rozhraní pro podrobné definice požadavků na zařízení a účet pro podniky a specializované.

- Správná údržba systému - Všichni zprostředkovatelé musí dodržovat dobré postupy hygieny zabezpečení, včetně:

- Zabezpečená konfigurace – Dodržujte standardní hodnoty konfigurace zabezpečení výrobce nebo odvětví a osvědčené postupy pro aplikaci i všechny základní operační systémy, cloudové služby nebo jiné závislosti. Příslušné pokyny od Microsoftu zahrnují standardní hodnoty zabezpečení Azure a standardní hodnoty Windows.

- Rychlé opravy – Aktualizace zabezpečení a opravy od dodavatelů musí být po vydání rychle použity.

- Modely řízení přístupu na základě role (RBAC) můžou útočníci zneužít k eskalaci oprávnění. Model RBAC zprostředkovatele musí být pečlivě zkontrolován, aby se zajistilo, že oprávnění správce mají udělená pouze autorizovaní pracovníci, kteří jsou chráněni na specializované nebo privilegované úrovni. Tento model musí obsahovat všechny základní operační systémy nebo cloudové služby (heslo kořenového účtu, uživatele a skupiny místních správců, správce tenanta atd.).

- Detekce koncových bodů a odezva (EDR) a signál odchozí důvěryhodnosti – Zařízení, která obsahují úplný operační systém, by se měla monitorovat a chránit pomocí EDR, jako je Microsoft Defender for Endpoint. Tento ovládací prvek by měl být nakonfigurovaný tak, aby poskytoval signály dodržování předpisů zařízením pro podmíněný přístup, aby zásady mohly tento požadavek vynutit pro rozhraní.

Privilegovaní zprostředkovatelé vyžadují další bezpečnostní prvky:

- Řízení přístupu na základě role (RBAC) – Správa istrativní práva musí být omezena pouze na privilegované role, které splňují standard pro pracovní stanice a účty.

- Vyhrazená zařízení (volitelná) – kvůli extrémní citlivosti privilegovaných relací se mohou organizace rozhodnout implementovat vyhrazené instance zprostředkujících funkcí pro privilegované role. Tento ovládací prvek umožňuje dalším omezením zabezpečení těchto privilegovaných zprostředkovatelů a bližšímu monitorování aktivity privilegovaných rolí.

Pokyny k zabezpečení pro každý zprostředkující typ

Tato část obsahuje specifické pokyny zabezpečení jedinečné pro každý typ zprostředkujícího.

Privileged Access Management / Privileged Identity Management

Jedním typem zprostředkujícího, který je explicitně navržený pro případy použití zabezpečení, je řešení pro správu privilegovaných identit / privileged access management (PIM/PAM).

Případy použití a scénáře pro PIM/PAM

Řešení PIM/PAM jsou navržená tak, aby zvýšila zabezpečení citlivých účtů, na které se vztahují specializované nebo privilegované profily, a obvykle se nejprve zaměřují na správce IT.

I když se funkce liší mezi dodavateli PIM/PAM, mnoho řešení poskytuje možnosti zabezpečení pro:

Zjednodušení správy účtů služeb a obměně hesel (kriticky důležitá funkce)

Poskytování pokročilých pracovních postupů pro přístup za běhu (JIT)

Zaznamenávání a monitorování administrativních relací

Důležité

Funkce PIM/PAM poskytují vynikající omezení rizik pro některé útoky, ale neřeší mnoho rizik privilegovaného přístupu, zejména riziko ohrožení zařízení. I když někteří dodavatelé doporučuje, aby řešení PIM/PAM bylo "silver bullet", které může zmírnit riziko zařízení, naše zkušenosti s vyšetřováním incidentů zákazníků konzistentně prokázaly, že to v praxi nefunguje.

Útočník, který má kontrolu nad pracovní stanicí nebo zařízením, může tyto přihlašovací údaje (a přiřazená oprávnění) použít, když je uživatel přihlášený (a může často ukrást přihlašovací údaje pro pozdější použití). Samotné řešení PIM/PAM nemůže konzistentně a spolehlivě zobrazit a zmírnit rizika těchto zařízení, takže musíte mít samostatnou ochranu zařízení a účtů, které se vzájemně doplňují.

Rizika zabezpečení a doporučení pro PIM/PAM

Možnosti jednotlivých dodavatelů PIM/PAM se liší podle toho, jak je zabezpečit, proto si projděte konkrétní doporučení a osvědčené postupy konfigurace zabezpečení od dodavatele.

Poznámka:

Ujistěte se, že jste v pracovních postupech pro důležité obchodní informace nastavili druhou osobu, která pomáhá zmírnit vnitřní riziko (zvyšuje náklady a tření pro potenciální koluzi vnitřními hrozbami).

Virtuální privátní sítě koncového uživatele

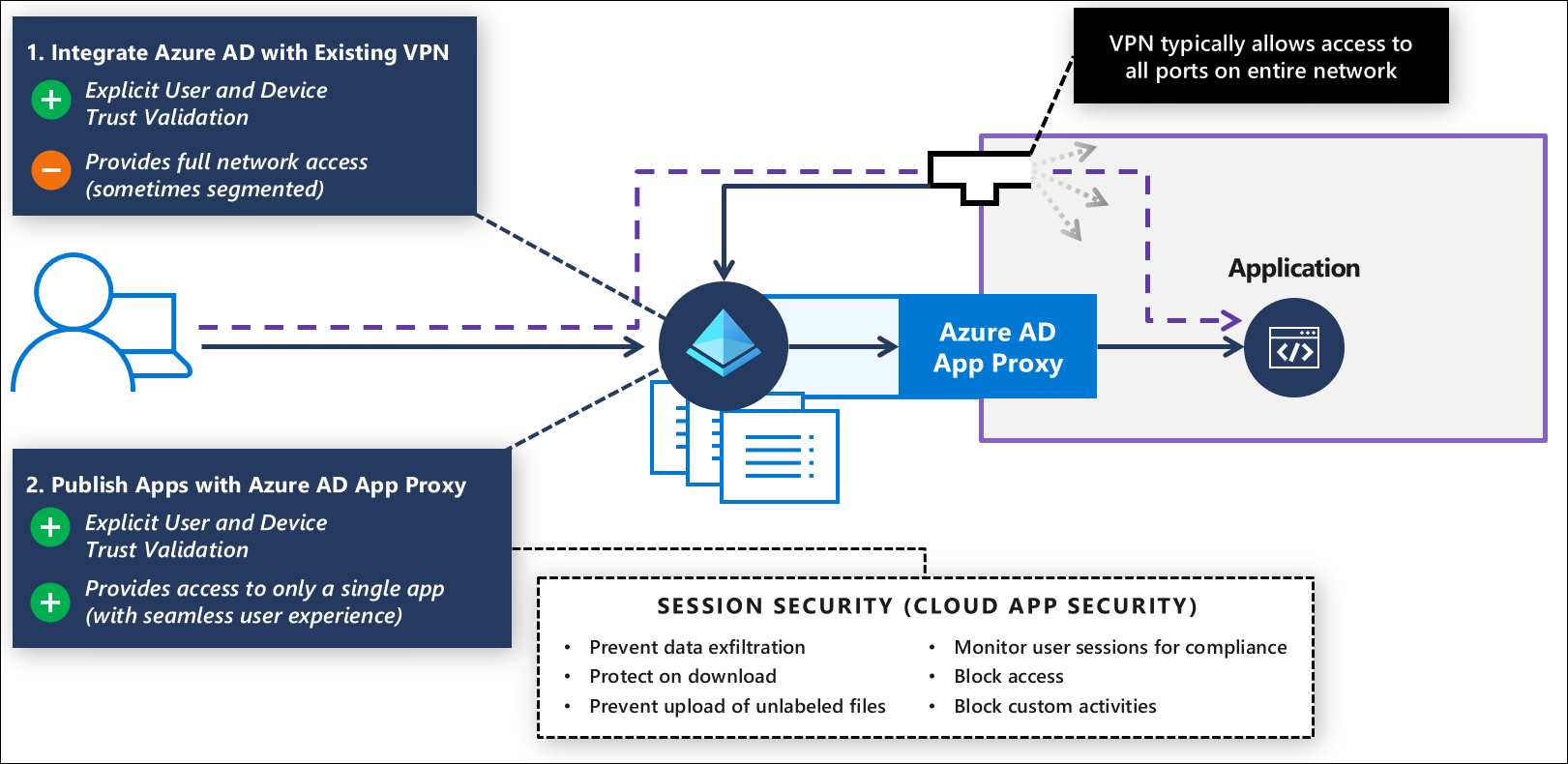

Virtuální privátní sítě (VPN) jsou zprostředkovatelé, kteří poskytují úplný přístup k síti vzdáleným koncovým bodům, obvykle vyžadují ověření koncového uživatele a můžou ukládat přihlašovací údaje místně pro ověřování příchozích uživatelských relací.

Poznámka:

Tyto pokyny odkazují jenom na sítě VPN typu point-to-site používané uživateli, nikoli sítě VPN typu site-to-site, které se obvykle používají pro připojení datacentra nebo aplikace.

Případy použití a scénáře pro sítě VPN

Sítě VPN vytvářejí vzdálené připojení k podnikové síti, aby umožňovaly přístup k prostředkům uživatelům a správcům.

Rizika zabezpečení a doporučení pro sítě VPN

Nejdůležitějšími riziky pro zprostředkovatele sítě VPN jsou zanedbávání údržby, problémy s konfigurací a místní úložiště přihlašovacích údajů.

Microsoft doporučuje kombinaci ovládacích prvků pro zprostředkovatele sítě VPN:

- Integrujte ověřování Microsoft Entra – abyste snížili nebo eliminovali riziko místně uložených přihlašovacích údajů (a veškeré režijní zátěže pro jejich údržbu) a vynucovali zásady nulová důvěra (Zero Trust) u příchozích účtů nebo zařízení s podmíněným přístupem.

Pokyny k integraci najdete v tématu

- Integrace Azure VPN Microsoft Entra

- Povolení ověřování Microsoft Entra v bráně VPN

- Integrace sítí VPN třetích stran

- Rychlé opravy – zajistěte, aby všechny organizační prvky podporovaly rychlé opravy, včetně:

- Podpora sponzorství a vedení organizace pro požadavek

- Standardní technické procesy pro aktualizaci sítí VPN s minimálním nebo nulovým výpadkem Tento proces by měl zahrnovat software vpn, zařízení a všechny základní operační systémy nebo firmware.

- Procesy tísňového volání pro rychlé nasazení důležitých aktualizací zabezpečení

- Zásady správného řízení pro průběžné zjišťování a nápravu všech zmeškaných položek

- Zabezpečená konfigurace – Možnosti jednotlivých dodavatelů sítě VPN se liší podle toho, jak je zabezpečit, proto si projděte a postupujte podle konkrétních doporučení a osvědčených postupů pro konfiguraci zabezpečení od dodavatele.

- Přejděte mimo síť VPN – sítě VPN v průběhu času nahraďte bezpečnějšími možnostmi, jako je proxy aplikace Microsoft Entra nebo Azure Bastion, protože poskytují pouze přímý přístup k aplikacím nebo serverům, nikoli úplný síťový přístup. Proxy aplikací Microsoft Entra navíc umožňuje monitorování relací pro další zabezpečení pomocí programu Microsoft Defender for Cloud Apps.

Proxy aplikace Microsoft Entra

Proxy aplikací Microsoft Entra a podobné funkce třetích stran poskytují vzdálený přístup ke starším a dalším aplikacím hostovaným místně nebo na virtuálních počítačích IaaS v cloudu.

Případy použití a scénáře pro proxy aplikací Microsoft Entra

Toto řešení je vhodné pro publikování starších aplikací pro produktivitu koncových uživatelů autorizovaným uživatelům přes internet. Dá se použít také k publikování některých aplikací pro správu.

Rizika zabezpečení a doporučení pro proxy aplikací Microsoft Entra

Proxy aplikací Microsoft Entra efektivně retrofituje moderní nulová důvěra (Zero Trust) vynucování zásad do stávajících aplikací. Další informace naleznete v tématu Aspekty zabezpečení pro proxy aplikací Microsoft Entra

Proxy aplikací Microsoft Entra se dá integrovat také s Programem Microsoft Defender for Cloud Apps a přidat zabezpečení relace řízení podmíněného přístupu k aplikacím:

- Prevence exfiltrace dat

- Ochrana při stahování

- Zabránit nahrání neoznačené soubory

- Monitorování uživatelských relací kvůli dodržování předpisů

- Blokování přístupu

- Blokování vlastních aktivit

Další informace najdete v tématu Nasazení defenderu for Cloud Apps – Řízení podmíněného přístupu aplikací pro aplikace Microsoft Entra

Při publikování aplikací prostřednictvím proxy aplikací Microsoft Entra společnost Microsoft doporučuje, aby vlastníci aplikací spolupracovali s bezpečnostními týmy, aby dodržovali nejnižší oprávnění a zajistili, aby byl přístup k jednotlivým aplikacím zpřístupněn pouze uživatelům, kteří ji vyžadují. Při nasazování dalších aplikací tímto způsobem můžete být schopni odsazení některých koncových uživatelů na využití sítě VPN lokality.

Vzdálená plocha / jump server

Tento scénář poskytuje kompletní desktopové prostředí s jednou nebo více aplikacemi. Toto řešení má řadu různých variant, mezi které patří:

- Prostředí – Úplná plocha v okně nebo v jednom projektovém prostředí aplikace

- Vzdálený hostitel – může se jednat o sdílený virtuální počítač nebo vyhrazený desktopový virtuální počítač pomocí služby Windows Virtual Desktop (WVD) nebo jiného řešení Infrastruktura virtuálních klientských počítačů (VDI).

- Místní zařízení – může se jednat o mobilní zařízení, spravovanou pracovní stanici nebo pracovní stanici spravovanou pro jednotlivce nebo partnera.

- Scénář – zaměřuje se na kancelářské aplikace uživatelů nebo na scénáře správy, často označované jako "jump server".

Případy použití a doporučení zabezpečení pro vzdálený desktop nebo jump server

Nejběžnější konfigurace jsou:

- Direct Remote Desktop Protocol (RDP) – Tato konfigurace se nedoporučuje pro připojení k internetu, protože protokol RDP je protokol, který má omezenou ochranu proti moderním útokům, jako je třeba password spray. Přímý protokol RDP by se měl převést na:

- Protokol RDP prostřednictvím brány publikované proxy aplikací Microsoft Entra

- Azure Bastion

- Protokol RDP přes bránu pomocí

- Služba Vzdálená plocha (RDS) zahrnutá v systému Windows Server. Publikování pomocí proxy aplikace Microsoft Entra

- Windows Virtual Desktop (WVD) – postupujte podle osvědčených postupů zabezpečení služby Windows Virtual Desktop.

- VDI třetích stran – Dodržujte osvědčené postupy výrobce nebo odvětví nebo přizpůsobte pokyny WVD k vašemu řešení.

- Server SSH (Secure Shell) – poskytuje vzdálené prostředí a skriptování pro technologická oddělení a vlastníky úloh. Zabezpečení této konfigurace by mělo zahrnovat:

- Při bezpečné konfiguraci, změně výchozích hesel (pokud je to možné) a používání klíčů SSH místo hesel a bezpečného ukládání a správy klíčů SSH se řídí osvědčenými postupy pro dané odvětví nebo výrobce.

- Použití služby Azure Bastion pro vzdálené komunikace SSH k prostředkům hostovaným v Azure – Připojení na virtuální počítač s Linuxem pomocí služby Azure Bastion

Azure Bastion

Azure Bastion je zprostředkovatel, který je navržený tak, aby poskytoval zabezpečený přístup k prostředkům Azure pomocí prohlížeče a webu Azure Portal. Azure Bastion poskytuje přístupové prostředky v Azure, které podporují protokoly RDP (Remote Desktop Protocol) a Secure Shell (SSH).

Případy použití a scénáře pro Azure Bastion

Azure Bastion efektivně poskytuje flexibilní řešení, které můžou využívat pracovníci IT a správci úloh mimo IT ke správě prostředků hostovaných v Azure bez nutnosti úplného připojení VPN k prostředí.

Rizika zabezpečení a doporučení pro Azure Bastion

Azure Bastion je přístupný prostřednictvím webu Azure Portal, takže zajistěte, aby vaše rozhraní webu Azure Portal vyžadovalo odpovídající úroveň zabezpečení pro prostředky v něm a role, které ho používají, obvykle privilegované nebo specializované úrovně.

Další pokyny jsou k dispozici v dokumentaci ke službě Azure Bastion.