Privilegovaný přístup: Strategie

Microsoft doporučuje přijmout tuto strategii privilegovaného přístupu, aby rychle snížila rizika pro vaši organizaci z vysokého dopadu a vysoké pravděpodobnosti útoků na privilegovaný přístup.

Privilegovaný přístup by měl být nejvyšší prioritou zabezpečení v každé organizaci. Jakékoli ohrožení těchto uživatelů má vysokou pravděpodobnost významného negativního dopadu na organizaci. Privilegovaní uživatelé mají přístup k důležitým obchodním prostředkům v organizaci, což téměř vždy způsobuje velký dopad, když útočníci narušují své účty.

Tato strategie je založená na nulová důvěra (Zero Trust) principech explicitního ověřování, nejnižších oprávnění a předpokladu porušení zabezpečení. Microsoft poskytuje pokyny k implementaci, které vám pomůžou rychle nasadit ochranu na základě této strategie.

Důležité

Neexistuje žádné technické řešení "silver bullet", které by magicky zmírnit privilegované riziko přístupu, musíte kombinovat více technologií do holického řešení, které chrání před několika vstupními body útočníka. Organizace musí přinést správné nástroje pro každou část úlohy.

Proč je privilegovaný přístup důležitý?

Zabezpečení privilegovaného přístupu je velmi důležité, protože je základem všech ostatních bezpečnostních záruk, útočník, který má kontrolu nad vašimi privilegovanými účty, může podkopávat všechny ostatní bezpečnostní záruky. Z hlediska rizika je ztráta privilegovaného přístupu událostí s vysokou pravděpodobností, že dochází k nárůstu alarmující rychlosti napříč odvětvími.

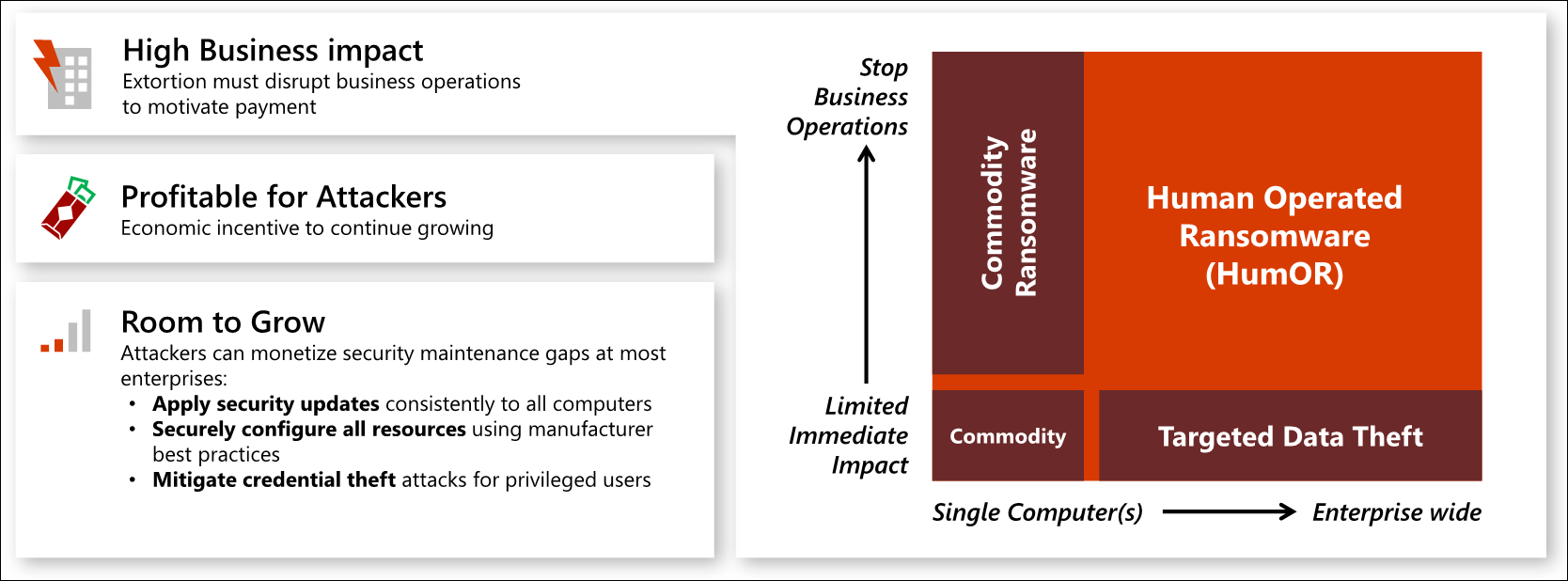

Tyto techniky útoku se původně používaly v cílených útocích krádeží dat, které způsobily řadu vysoce profilových porušení známých značek (a mnoho nesvědených incidentů). V nedávné době tyto techniky přijali útočníci ransomwaru, což podnítilo explozivní růst vysoce ziskových útoků ransomwaru provozovaných lidmi, které záměrně narušují obchodní operace napříč průmyslem.

Důležité

Lidský provoz ransomwaru se liší od komoditních útoků s jedním počítačovým ransomwarem, které cílí na jednu pracovní stanici nebo zařízení.

Tento obrázek popisuje, jak tento útok na základě vyděračství roste a pravděpodobnost použití privilegovaného přístupu:

- Vysoký obchodní dopad

- Je obtížné převést potenciální obchodní dopad a škodu ztráty na privilegovaný přístup. Útočník s privilegovaným přístupem má v podstatě plnou kontrolu nad všemi podnikovými prostředky a zdroji a dává mu možnost zveřejnit veškerá důvěrná data, zastavit všechny obchodní procesy nebo podvrátit obchodní procesy a počítače, aby poškodili majetek, ublížili lidem nebo horším.

Obrovský dopad na podnikání jsme viděli v každém odvětví:

- Cílené krádeže dat – útočníci používají privilegovaný přístup k přístupu a krádeži citlivého duševního vlastnictví pro vlastní použití nebo k prodeji/převodu konkurentům nebo zahraničním vládám.

- Ransomware provozovaný lidmi (HumOR) – útočníci používají privilegovaný přístup k krádeži a/nebo šifrování všech dat a systémů v podniku, často zastavují všechny obchodní operace. Pak vyděsí cílovou organizaci tím, že požadují peníze, aby nezpřístupnili data nebo poskytli klíče k odemknutí.

- Je obtížné převést potenciální obchodní dopad a škodu ztráty na privilegovaný přístup. Útočník s privilegovaným přístupem má v podstatě plnou kontrolu nad všemi podnikovými prostředky a zdroji a dává mu možnost zveřejnit veškerá důvěrná data, zastavit všechny obchodní procesy nebo podvrátit obchodní procesy a počítače, aby poškodili majetek, ublížili lidem nebo horším.

Obrovský dopad na podnikání jsme viděli v každém odvětví:

- Vysoká pravděpodobnost výskytu

- Rozšíření útoků s privilegovaným přístupem se od nástupu moderních útoků na krádež přihlašovacích údajů začaly s využitím metod hash. Tyto techniky nejprve přeskočí na popularitu u zločinců počínaje vydáním nástroje útoku "Pass-the-Hash Toolkit" z roku 2008 a rozšířily se do sady spolehlivých technik útoku (většinou založených na sadě nástrojů Mimikatz ). Tato zbraň a automatizace technik umožnila útokům (a jejich následným dopadem) rychle růst, omezena pouze ohrožením zabezpečení cílové organizace vůči útokům a modelům monetizace/pobídek útočníka.

- Před nástupem ransomwaru provozovaného člověkem (HumOR) byly tyto útoky rozšířeny, ale často nepochopené nebo nepochopené z těchto důvodů:

- Omezení zpeněžení útočníka – Pouze skupiny a jednotlivci, kteří věděli, jak zpeněžit citlivou duševní vlastnictví z cílových organizací, mohou tyto útoky profitovat.

- Tichý dopad – organizace tyto útoky často zmeškaly, protože neměly nástroje pro detekci, a také měly potíže vidět a odhadnout výsledný obchodní dopad (například jak jejich konkurenti používali jejich odcizené duševní vlastnictví a jak to ovlivnilo ceny a trhy, někdy roky později). Kromě toho organizace, které viděly útoky, často mlčí o nich, aby chránily svou pověst.

- Omezení tichého dopadu i monetizace útočníka na tyto útoky se rozpadají s nástupem ransomwaru provozovaného člověkem, který roste v objemu, dopadu a povědomí, protože je to obojí:

- Hlasitá a rušivá - obchodní procesy na úhradu vyděračných požadavků.

- Univerzální – každá organizace v každém odvětví je finančně motivovaná k tomu, aby pokračovala v provozu bez přerušení.

- Před nástupem ransomwaru provozovaného člověkem (HumOR) byly tyto útoky rozšířeny, ale často nepochopené nebo nepochopené z těchto důvodů:

- Rozšíření útoků s privilegovaným přístupem se od nástupu moderních útoků na krádež přihlašovacích údajů začaly s využitím metod hash. Tyto techniky nejprve přeskočí na popularitu u zločinců počínaje vydáním nástroje útoku "Pass-the-Hash Toolkit" z roku 2008 a rozšířily se do sady spolehlivých technik útoku (většinou založených na sadě nástrojů Mimikatz ). Tato zbraň a automatizace technik umožnila útokům (a jejich následným dopadem) rychle růst, omezena pouze ohrožením zabezpečení cílové organizace vůči útokům a modelům monetizace/pobídek útočníka.

Z těchto důvodů by privilegovaný přístup měl být nejvyšší prioritou zabezpečení v každé organizaci.

Vytvoření strategie privilegovaného přístupu

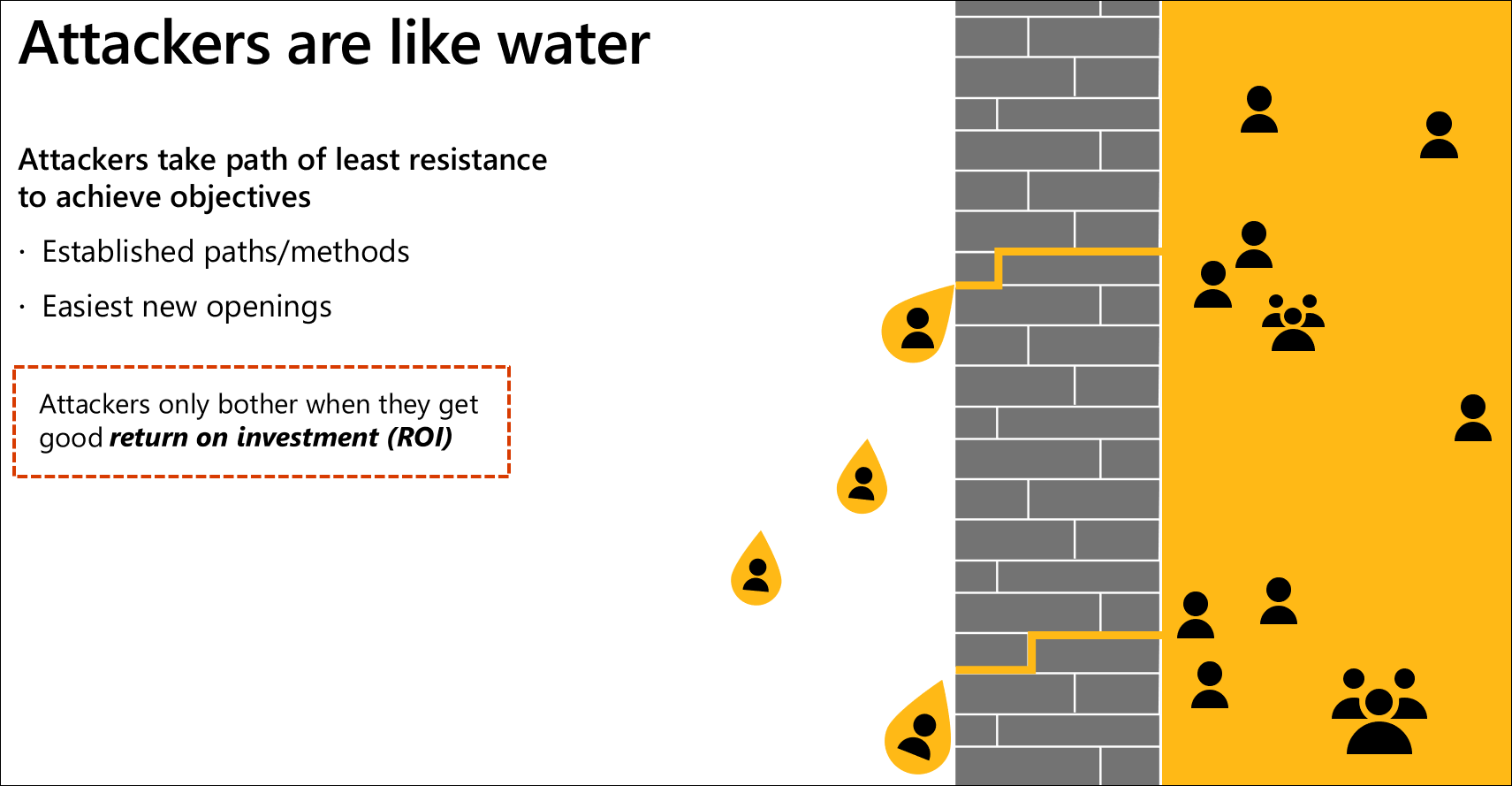

Strategie privilegovaného přístupu je cesta, která se musí skládat z rychlých výher a přírůstkového pokroku. Každý krok ve vaší strategii privilegovaného přístupu vás musí přiblížit k "zapečetění" trvalých a flexibilních útočníků z privilegovaného přístupu, kteří se jako voda snaží seepnout do vašeho prostředí prostřednictvím jakékoli dostupné slabosti.

Tyto pokyny jsou určené pro všechny podnikové organizace bez ohledu na to, kde už jste na cestě.

Holistická praktická strategie

Snížení rizika z privilegovaného přístupu vyžaduje promyšlenou, holistickou a upřednostněnou kombinaci zmírnění rizik zahrnujících několik technologií.

Vytvoření této strategie vyžaduje rozpoznání, že útočníci jsou jako voda, protože mají řadu možností, které mohou zneužít (některé z nich se můžou zpočátku zdát nevýznamné), útočníci jsou flexibilní, ve kterých je používají, a obecně používají cestu nejmenšího odporu k dosažení svých cílů.

Cesty, které útočníci ve skutečnosti upřednostňují, jsou kombinací:

- Zavedené techniky (často automatizované v nástrojích pro útoky)

- Nové techniky, které se snadněji využívají

Vzhledem k rozmanitosti technologií, které se tato strategie týká, vyžaduje úplnou strategii, která kombinuje více technologií a dodržuje zásady nulová důvěra (Zero Trust).

Důležité

Musíte přijmout strategii, která zahrnuje více technologií pro ochranu před těmito útoky. Stačí jednoduše implementovat řešení správy privilegovaných identit nebo správy privilegovaného přístupu (PIM/PAM). Další informace najdete v tématu Zprostředkovatelé privilegovaného přístupu.

- Útočníci jsou nezávislí na cílech a technologií a používají jakýkoli typ útoku, který funguje.

- Páteřní síť řízení přístupu, kterou chráníte, je integrovaná do většiny nebo všech systémů v podnikovém prostředí.

Očekáváme, že tyto hrozby můžete detekovat nebo zabránit pouze síťovým ovládacím prvkům nebo jedinému řešení s privilegovaným přístupem, které vám umožní ohrozit mnoho dalších typů útoků.

Strategický předpoklad – Cloud je zdrojem zabezpečení

Tato strategie využívá cloudové služby jako primární zdroj možností zabezpečení a správy místo místních technik izolace z několika důvodů:

- Cloud má lepší možnosti – Nejvýkonnější možnosti zabezpečení a správy, které jsou dnes k dispozici, pocházejí z cloudových služeb, včetně sofistikovaných nástrojů, nativní integrace a obrovského množství bezpečnostních inteligentních funkcí, jako je 8+ bilión bezpečnostních signálů denně, který Microsoft používá pro naše nástroje zabezpečení.

- Cloud je jednodušší a rychlejší – přechod na cloudové služby vyžaduje pro implementaci a vertikální navýšení kapacity jen malou infrastrukturu, aby se vaše týmy mohli soustředit na svou bezpečnostní misi, a ne na integraci technologií.

- Cloud vyžaduje méně údržby – Cloud je také spravovaný, udržovaný a zabezpečený konzistentně dodavateli s týmy vyhrazenými pro tento jediný účel pro tisíce zákaznických organizací, což zkracuje dobu a úsilí vašeho týmu, aby pečlivě udržoval možnosti.

- Cloud neustále vylepšuje – funkce a funkce v cloudových službách se neustále aktualizují, aniž by vaše organizace potřebovala investovat do probíhajících investic.

Vytvoření doporučené strategie

Doporučenou strategií Microsoftu je přírůstkově vytvořit systém "uzavřené smyčky" pro privilegovaný přístup, který zajišťuje, že k privilegovanému přístupu k obchodním citlivým systémům se dají použít jenom důvěryhodná "čistá" zařízení, účty a zprostředkující systémy.

Podobně jako vodotěsnost něco složitého v reálném životě, jako je loď, musíte navrhnout tuto strategii s úmyslným výsledkem, stanovit a dodržovat standardy pečlivě a průběžně monitorovat a auditovat výsledky tak, abyste opravili případné úniky. Neměli byste jen nehtové desky společně ve tvaru lodi a kouzelně očekávat vodotěsnou loď. Nejprve byste se zaměřili na budování a vodotěsnost významných položek, jako jsou trupu a kritické komponenty, jako je motor a mechanismus řízení (zatímco opustíte způsoby, jak se dostat k lidem), pak později vodotěsné komfortní položky, jako jsou rádia, sedadla a podobně. Také byste ho v průběhu času zachovali, protože dokonce i ten nejúplnější systém by mohl později napadnout únik, takže potřebujete držet krok s preventivní údržbou, sledovat úniky a opravit je, aby se zabránilo jímce.

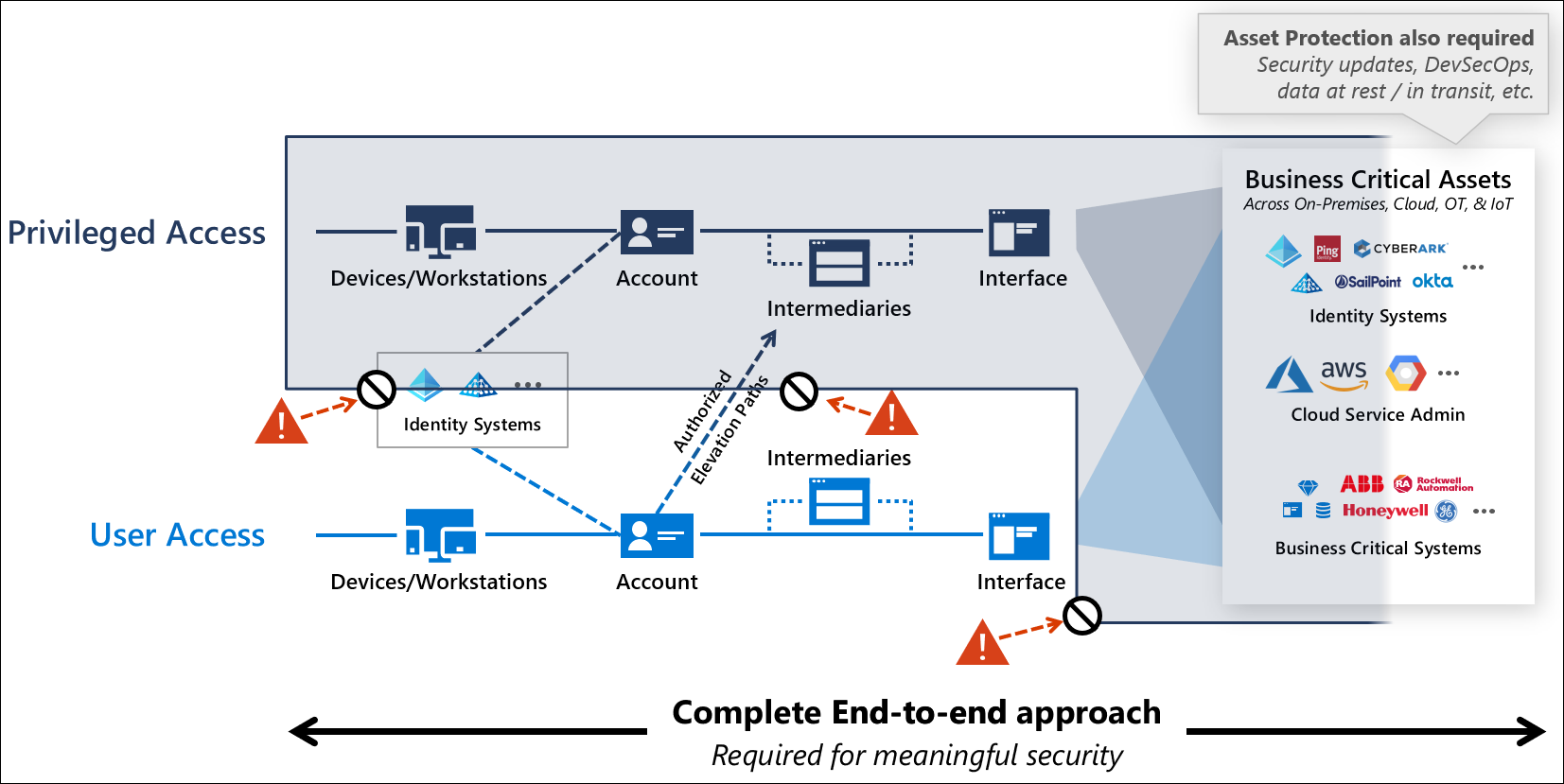

Zabezpečení privilegovaného přístupu má dva jednoduché cíle

- Přísně omezte schopnost provádět privilegované akce na několik autorizovaných cest.

- Chraňte a pečlivě monitorujte tyto cesty.

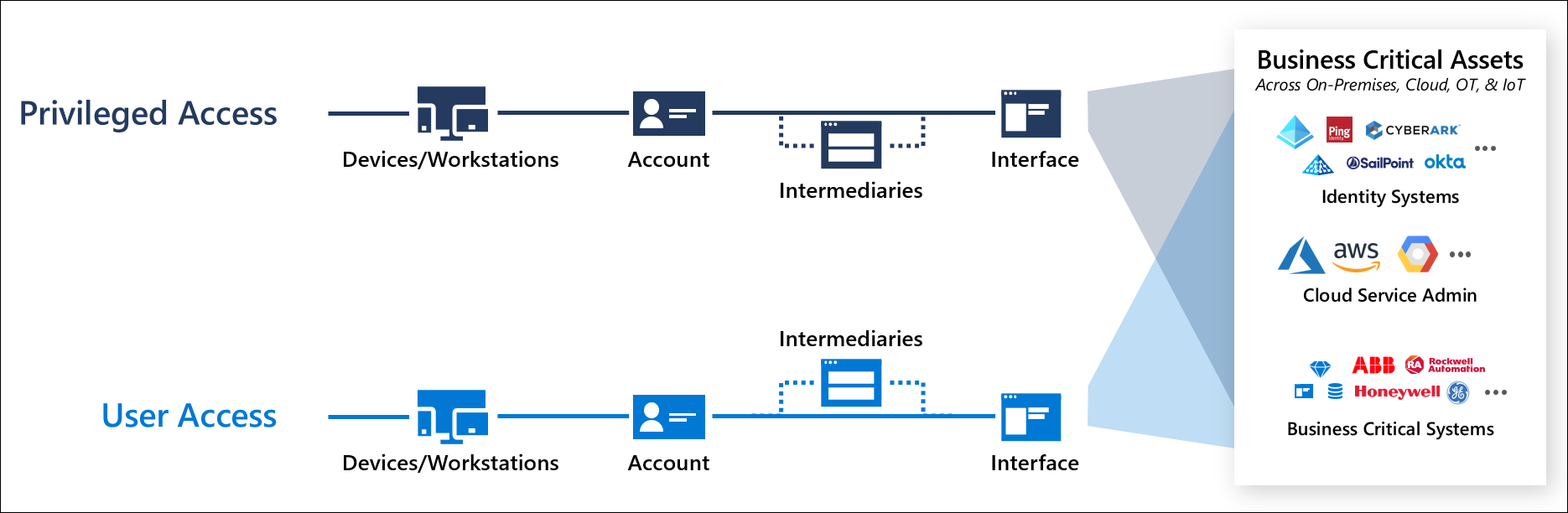

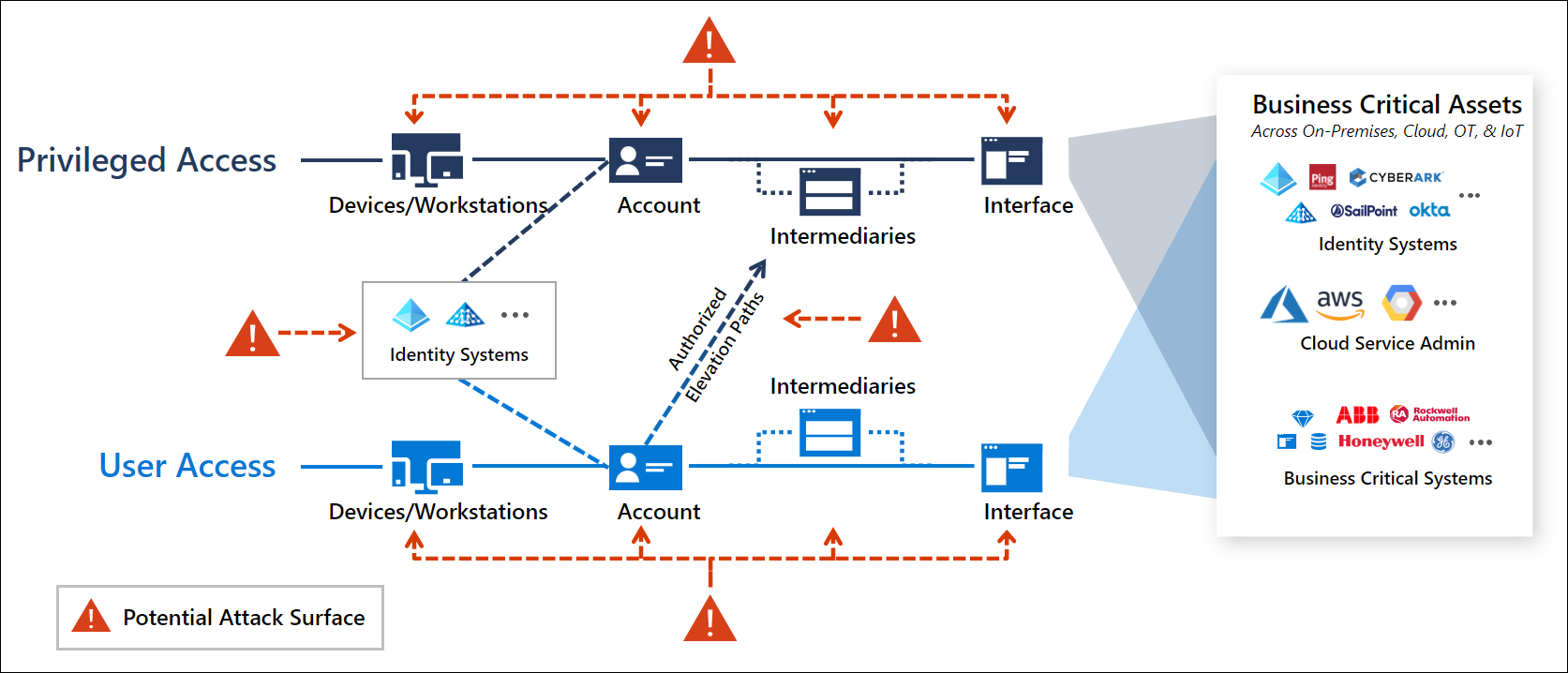

Existují dva typy způsobů přístupu k systémům, uživatelský přístup (pro použití schopností) a privilegovaný přístup (ke správě schopností nebo přístupu k citlivým funkcím).

- Uživatelský přístup – světlejší modrá cesta v dolní části diagramu znázorňuje standardní uživatelský účet, který provádí obecné úlohy produktivity, jako jsou e-maily, spolupráce, procházení webu a používání obchodních aplikací nebo webů. Tato cesta zahrnuje přihlášení účtu k zařízení nebo pracovní stanici, někdy průchod zprostředkovatelem, jako je řešení vzdáleného přístupu, a interakce s podnikovými systémy.

- Privilegovaný přístup – tmavší modrá cesta v horní části diagramu znázorňuje privilegovaný přístup, kde privilegované účty, jako jsou správci IT nebo jiné citlivé účty, přistupují k podnikovým systémům a datům nebo provádějí úlohy správy v podnikových systémech. I když technické komponenty můžou být podobné povaze, poškození, které nežádoucí osoba může způsobit privilegovaný přístup, je mnohem vyšší.

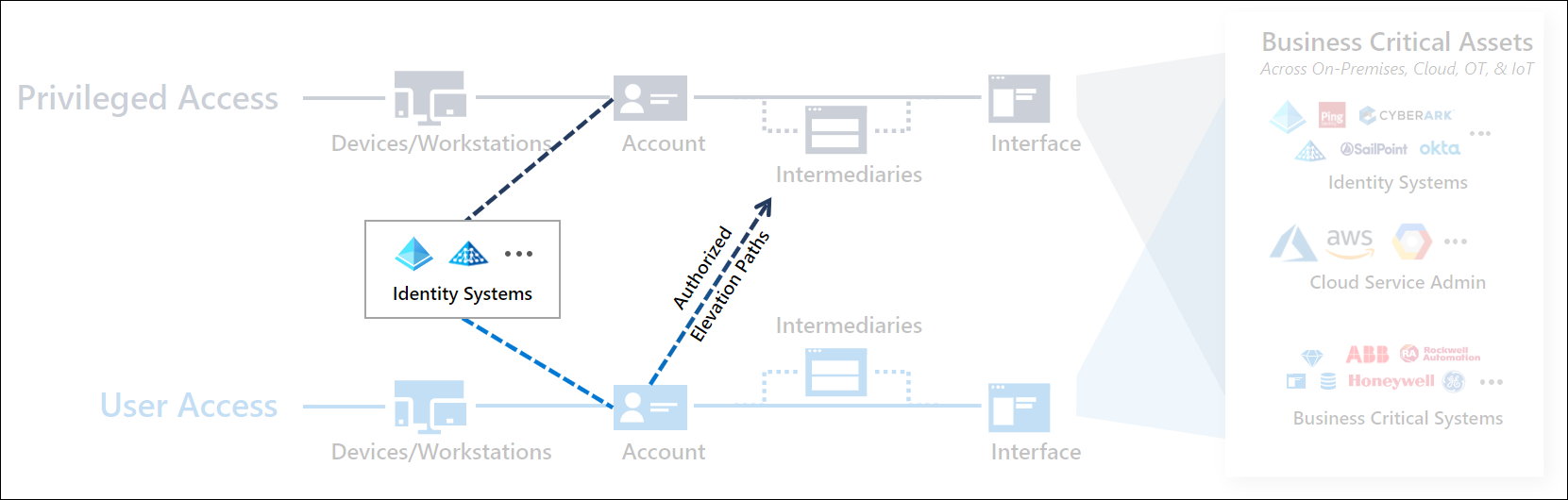

Systém úplné správy přístupu zahrnuje také systémy identit a autorizované cesty ke zvýšení oprávnění.

- Systémy identit – poskytují adresáře identit, které hostují účty a skupiny pro správu, možnosti synchronizace a federace a další funkce podpory identit pro standardní a privilegované uživatele.

- Autorizované cesty ke zvýšení oprávnění – poskytují standardním uživatelům interakci s privilegovanými pracovními postupy, jako jsou správci nebo peerové, kteří schvalují žádosti o práva správce k citlivému systému prostřednictvím procesu JIT (just-in-time) v systému Privileged Access Management / Privileged Identity Management.

Tyto komponenty společně tvoří prostor útoku s privilegovaným přístupem, na který by se nežádoucí osoba mohla zaměřit, aby se pokusila o získání zvýšeného přístupu k vašemu podniku:

Poznámka:

U místních systémů a systémů IaaS (IaaS) hostovaných v operačním systému spravovaném zákazníkem se útok výrazně zvyšuje díky agentům pro správu a zabezpečení, účtům služeb a potenciálním problémům s konfigurací.

Vytvoření udržitelné a spravovatelné strategie privilegovaného přístupu vyžaduje uzavření všech neautorizovaných vektorů k vytvoření virtuálního ekvivalentu řídicí konzoly fyzicky připojeného k zabezpečenému systému, který představuje jediný způsob, jak k ní získat přístup.

Tato strategie vyžaduje kombinaci:

- nulová důvěra (Zero Trust) řízení přístupu popsané v rámci těchto pokynů, včetně plánu rychlé modernizace (RAMP)

- Ochrana prostředků za účelem ochrany před přímými útoky na prostředky pomocí osvědčených postupů hygieny zabezpečení v těchto systémech. Ochrana prostředků pro prostředky (nad rámec komponent řízení přístupu) je mimo rozsah těchto pokynů, ale obvykle zahrnuje rychlé použití aktualizací zabezpečení/oprav, konfiguraci operačních systémů pomocí standardních hodnot zabezpečení výrobce/odvětví, ochranu neaktivních uložených dat a přenosu a integraci osvědčených postupů zabezpečení do procesů vývoje / DevOps.

Strategické iniciativy na cestě

Implementace této strategie vyžaduje čtyři doplňkové iniciativy, které mají jasné výsledky a kritéria úspěchu.

- Komplexní zabezpečení relace – Vytvoření explicitního ověřování nulová důvěra (Zero Trust) pro privilegované relace, uživatelské relace a autorizované cesty ke zvýšení oprávnění.

- Kritéria úspěchu: Každá relace ověřuje, že každý uživatelský účet a zařízení jsou důvěryhodné na dostatečné úrovni před povolením přístupu.

- Ochrana a monitorování systémů identit, včetně adresářů, správy identit, účtů správců, udělení souhlasu a dalších

- Kritéria úspěchu: Každý z těchto systémů je chráněn na úrovni odpovídající potenciálnímu obchodnímu dopadu účtů hostovaných v něm.

- Zmírnění laterální procházení na ochranu před laterální procházením pomocí hesel místních účtů, hesel účtů služeb nebo jiných tajných kódů

- Kritéria úspěchu: Ohrožení zabezpečení jednoho zařízení okamžitě povede k řízení mnoha nebo všech ostatních zařízení v prostředí.

- Rychlá reakce na hrozby pro omezení nežádoucího přístupu a času v prostředí

- Kritéria úspěchu: Procesy reakce na incidenty brání nežádoucím uživatelům v spolehlivém provedení vícefázového útoku v prostředí, které by vedlo ke ztrátě privilegovaného přístupu. (Měřeno snížením průměrné doby nápravy (MTTR) incidentů zahrnujících privilegovaný přístup k téměř nule a snížením mtTR všech incidentů na několik minut, aby nežádoucí osoba neměla čas cílit na privilegovaný přístup.)