Konfigurace spravované identity přiřazené uživatelem pro vztah důvěryhodnosti externího zprostředkovatele identity

Tento článek popisuje, jak spravovat přihlašovací údaje federované identity u spravované identity přiřazené uživatelem v Microsoft Entra ID. Přihlašovací údaje federované identity vytvoří vztah důvěryhodnosti mezi spravovanou identitou přiřazenou uživatelem a externím zprostředkovatelem identity (IDP). Konfigurace přihlašovacích údajů federované identity pro spravovanou identitu přiřazenou systémem není podporovaná.

Jakmile nakonfigurujete spravovanou identitu přiřazenou uživatelem tak, aby důvěřovala externímu zprostředkovatele identity, nakonfigurujte úlohu externího softwaru tak, aby výměnou tokenu z externího zprostředkovatele identity pro přístupový token z platformy Microsoft Identity Platform. Externí úloha používá přístupový token pro přístup k prostředkům chráněným Microsoft Entra bez nutnosti spravovat tajné kódy (v podporovaných scénářích). Další informace o pracovním postupu výměny tokenů najdete v tématu o federaci identit úloh.

V tomto článku se dozvíte, jak vytvořit, vypsat a odstranit přihlašovací údaje federované identity u spravované identity přiřazené uživatelem.

Důležité aspekty a omezení

Do aplikace nebo spravované identity přiřazené uživatelem je možné přidat maximálně 20 přihlašovacích údajů federované identity.

Při konfiguraci přihlašovacích údajů federované identity je k dispozici několik důležitých informací:

a předmět jsou klíčové informace potřebné k nastavení vztahu důvěryhodnosti. Kombinace

issuerasubjectmusí být v aplikaci jedinečná. Když úloha externího softwaru požádá platformu Microsoft Identity Platform o výměnu externího tokenu pro přístupový token, budou hodnoty vystavitele a subjektu přihlašovacích údajů federované identity kontrolovány vůči externím tokenůmissuerasubjectdeklarace identity poskytnuté v externím tokenu. Pokud kontrola ověření projde, platforma Microsoft Identity Platform vydá přístupový token pro úlohy externího softwaru.vystavitel je adresa URL externího zprostředkovatele identity a musí odpovídat

issuerdeklaraci identity externího tokenu, který se vyměňuje. Povinný: Pokud deklaraceissueridentity obsahuje počáteční nebo koncové prázdné znaky v hodnotě, zablokuje se výměna tokenů. Toto pole má limit znaků 600 znaků.předmět je identifikátor úlohy externího softwaru a musí odpovídat

subdeklarací identitysubjectexterního tokenu, který se vyměňuje. subject nemá žádný pevný formát, protože každý zprostředkovatele identity používá vlastní – někdy identifikátor GUID, někdy identifikátor s oddělovači dvojtečky, někdy libovolné řetězce. Toto pole má limit znaků 600 znaků.Důležité

Hodnoty nastavení předmětu musí přesně odpovídat konfiguraci v konfiguraci pracovního postupu GitHubu. Jinak se platforma Microsoft Identity Platform podívá na příchozí externí token a odmítne výměnu přístupového tokenu. Nezobrazí se vám chyba, exchange selže bez chyby.

Důležité

Pokud omylem přidáte nesprávné externí informace o úlohách v nastavení předmětu, přihlašovací údaje federované identity se úspěšně vytvoří bez chyby. Tato chyba se neprojeví, dokud se výměna tokenu nezdaří.

Cílové skupiny uvádějí cílové skupiny, které se můžou objevit v externím tokenu. Povinný: Musíte přidat jednu hodnotu cílové skupiny, která má limit 600 znaků. Doporučená hodnota je "api://AzureADTokenExchange". Říká, co platforma Microsoft Identity Platform musí přijmout v

auddeklaraci identity v příchozím tokenu.name je jedinečný identifikátor přihlašovacích údajů federované identity. Povinný: Toto pole má limit znaků 3–120 znaků a musí být popisný pro adresu URL. Podporují se alfanumerické znaky, pomlčky nebo podtržítka. První znak musí být jenom alfanumerický. Po vytvoření je neměnný.

popis je popis přihlašovacích údajů federované identity zadaný uživatelem. Nepovinné. Popis se neověřuje ani nekontroluje podle ID Microsoft Entra. Toto pole má limit 600 znaků.

Zástupné znaky nejsou podporovány v žádné hodnotě přihlašovacích údajů federované identity.

Další informace o podporovanýchoblastechch pověřeních a dalších informacích najdete další informace o podporovaných oblastech.

Požadavky

- Pokud neznáte spravované identity pro prostředky Azure, projděte si část s přehledem. Nezapomeňte zkontrolovat rozdíl mezi spravovanou identitou přiřazenou systémem a přiřazenou uživatelem.

- Pokud ještě nemáte účet Azure, před pokračováním si zaregistrujte bezplatný účet .

- Získejte informace pro externí zprostředkovatele identity a softwarovou úlohu, kterou potřebujete v následujících krocích.

- Pokud chcete vytvořit spravovanou identitu přiřazenou uživatelem a nakonfigurovat přihlašovací údaje federované identity, váš účet potřebuje přiřazení role Přispěvatel nebo Vlastník .

- Vytvoření spravované identity přiřazené uživatelem

- Vyhledejte název spravované identity přiřazené uživatelem, kterou potřebujete v následujících krocích.

Konfigurace přihlašovacích údajů federované identity pro spravovanou identitu přiřazenou uživatelem

V Centru pro správu Microsoft Entra přejděte na spravovanou identitu přiřazenou uživatelem, kterou jste vytvořili. V části Nastavení na levém navigačním panelu vyberte Federované přihlašovací údaje a pak přidejte přihlašovací údaje.

V rozevíracím seznamu Scénář federovaných přihlašovacích údajů vyberte váš scénář.

Nasazení prostředků Azure v GitHub Actions

Pokud chcete přidat federovanou identitu pro Akce GitHubu, postupujte takto:

Jako typ entity vyberte Prostředí, Větev, Žádost o přijetí změn nebo Značku a zadejte hodnotu. Hodnoty musí přesně odpovídat konfiguraci v pracovním postupu GitHubu. Další informace najdete v příkladech.

Přidejte název federovaných přihlašovacích údajů.

Pole Vystavitel, Cílové skupiny a Identifikátor předmětu se automaticky vyplní na základě zadaných hodnot.

Vyberte Přidat a nakonfigurujte federované přihlašovací údaje.

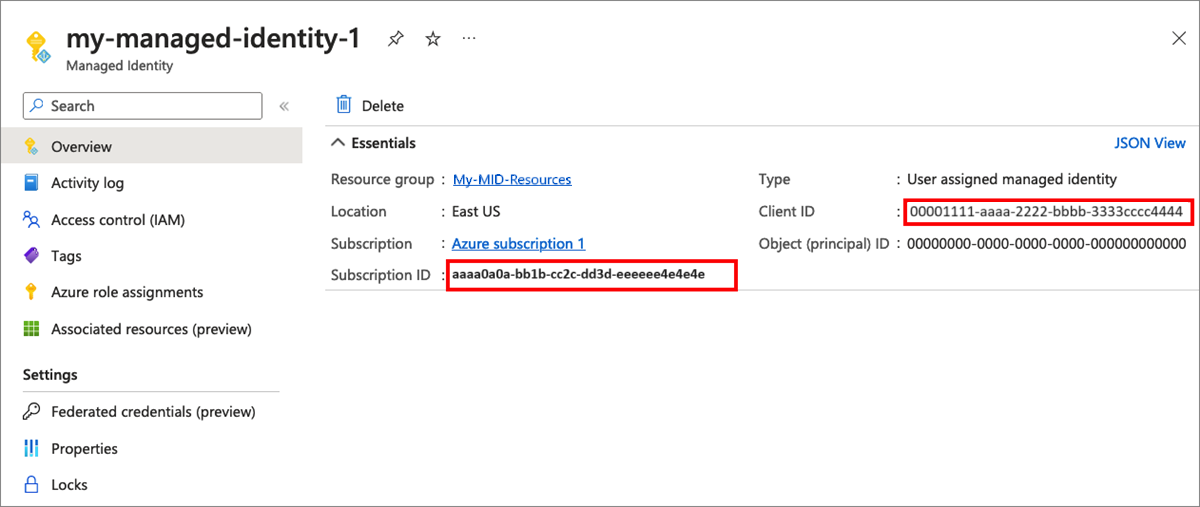

Pro pracovní postup GitHubu použijte následující hodnoty ze spravované identity Microsoft Entra:

AZURE_CLIENT_IDID klienta spravované identityAZURE_SUBSCRIPTION_IDID předplatného.Následující snímek obrazovky ukazuje, jak zkopírovat ID spravované identity a ID předplatného.

AZURE_TENANT_IDID adresáře (tenanta). Zjistěte , jak najít ID tenanta Microsoft Entra.

Příklady typů entit

Příklad větve

Pro pracovní postup aktivovaný událostí push nebo žádosti o přijetí změn v hlavní větvi:

on:

push:

branches: [ main ]

pull_request:

branches: [ main ]

Zadejte typ entity větve a název větve GitHubu "main".

Příklad prostředí

Úlohy svázané s prostředím s názvem "production":

on:

push:

branches:

- main

jobs:

deployment:

runs-on: ubuntu-latest

environment: production

steps:

- name: deploy

# ...deployment-specific steps

Zadejte typ entity prostředí a název prostředí GitHubu pro produkční prostředí.

Příklad značky

Například pro pracovní postup aktivovaný vložením do značky s názvem "v2":

on:

push:

# Sequence of patterns matched against refs/heads

branches:

- main

- 'mona/octocat'

- 'releases/**'

# Sequence of patterns matched against refs/tags

tags:

- v2

- v1.*

Zadejte typ entity značky a název značky GitHubu verze 2.

Příklad žádosti o přijetí změn

Pro pracovní postup aktivovaný událostí žádosti o přijetí změn zadejte typ entity žádosti o přijetí změn.

Kubernetes přistupující k prostředkům Azure

Vyplňte adresu URL vystavitele clusteru, obor názvů, název účtu služby a pole Název:

- Adresa URL vystavitele clusteru je adresa URL vystavitele OIDC pro spravovaný cluster nebo adresu URL vystavitele OIDC pro cluster spravovaný vlastním systémem.

- Název účtu služby je název účtu služby Kubernetes, který poskytuje identitu pro procesy spuštěné v podu.

- Obor názvů je obor názvů účtu služby.

- Název je název federovaných přihlašovacích údajů, který nejde později změnit.

Vyberte Přidat a nakonfigurujte federované přihlašovací údaje.

Jiný důvod

V rozevírací nabídce vyberte scénář Jiného vystavitele.

Zadejte následující pole (jako příklad použijte softwarovou úlohu spuštěnou v Google Cloudu):

- Název je název federovaných přihlašovacích údajů, který nejde později změnit.

- Identifikátor subjektu: musí odpovídat

subdeklaraci identity v tokenu vydaném externím zprostředkovatelem identity. V tomto příkladu pomocí Google Cloudu je předmětem jedinečné ID účtu služby, který plánujete použít. - Vystavitel: musí odpovídat

issdeklaraci identity v tokenu vydaném externím zprostředkovatelem identity. Adresa URL, která splňuje specifikaci zjišťování OIDC. Id Microsoft Entra používá tuto adresu URL vystavitele k načtení klíčů, které jsou nezbytné k ověření tokenu. Pro Google Cloud je vystavitel "https://accounts.google.com".

Vyberte Přidat a nakonfigurujte federované přihlašovací údaje.

Výpis přihlašovacích údajů federované identity u spravované identity přiřazené uživatelem

V Centru pro správu Microsoft Entra přejděte na spravovanou identitu přiřazenou uživatelem, kterou jste vytvořili. V části Nastavení na levém navigačním panelu a vyberte federované přihlašovací údaje.

Zobrazí se přihlašovací údaje federované identity nakonfigurované pro spravovanou identitu přiřazenou uživatelem.

Odstranění přihlašovacích údajů federované identity ze spravované identity přiřazené uživatelem

V Centru pro správu Microsoft Entra přejděte na spravovanou identitu přiřazenou uživatelem, kterou jste vytvořili. V části Nastavení na levém navigačním panelu a vyberte federované přihlašovací údaje.

Zobrazí se přihlašovací údaje federované identity nakonfigurované pro spravovanou identitu přiřazenou uživatelem.

Pokud chcete odstranit konkrétní přihlašovací údaje federované identity, vyberte pro dané přihlašovací údaje ikonu Odstranit .

Požadavky

- Pokud neznáte spravované identity pro prostředky Azure, projděte si část s přehledem. Nezapomeňte zkontrolovat rozdíl mezi spravovanou identitou přiřazenou systémem a přiřazenou uživatelem.

- Pokud ještě nemáte účet Azure, před pokračováním si zaregistrujte bezplatný účet .

- Získejte informace pro externí zprostředkovatele identity a softwarovou úlohu, kterou potřebujete v následujících krocích.

- Pokud chcete vytvořit spravovanou identitu přiřazenou uživatelem a nakonfigurovat přihlašovací údaje federované identity, váš účet potřebuje přiřazení role Přispěvatel nebo Vlastník .

- Vytvoření spravované identity přiřazené uživatelem

- Vyhledejte název spravované identity přiřazené uživatelem, kterou potřebujete v následujících krocích.

Použijte prostředí Bash v Azure Cloud Shellu. Další informace najdete v tématu Rychlý start pro Bash v Azure Cloud Shellu.

Pokud dáváte přednost místnímu spouštění referenčních příkazů rozhraní příkazového řádku, nainstalujte Azure CLI. Pokud používáte Windows nebo macOS, zvažte spuštění Azure CLI v kontejneru Docker. Další informace najdete v tématu Jak spustit Azure CLI v kontejneru Dockeru.

Pokud používáte místní instalaci, přihlaste se k Azure CLI pomocí příkazu az login. Pokud chcete dokončit proces ověřování, postupujte podle kroků zobrazených na terminálu. Další možnosti přihlášení najdete v tématu Přihlášení pomocí Azure CLI.

Po zobrazení výzvy nainstalujte rozšíření Azure CLI při prvním použití. Další informace o rozšířeních najdete v tématu Využití rozšíření v Azure CLI.

Spuštěním příkazu az version zjistěte verzi a závislé knihovny, které jsou nainstalované. Pokud chcete upgradovat na nejnovější verzi, spusťte az upgrade.

Konfigurace přihlašovacích údajů federované identity pro spravovanou identitu přiřazenou uživatelem

Spuštěním příkazu az identity federated-credential create vytvořte na spravované identitě přiřazené uživatelem nové přihlašovací údaje federované identity (zadané názvem). Zadejte název, vystavitele, předmět a další parametry.

az login

# set variables

location="centralus"

subscription="{subscription-id}"

rg="fic-test-rg"

# user assigned identity name

uaId="fic-test-ua"

# federated identity credential name

ficId="fic-test-fic-name"

# create prerequisites if required.

# otherwise make sure that existing resources names are set in variables above

az account set --subscription $subscription

az group create --location $location --name $rg

az identity create --name $uaId --resource-group $rg --location $location --subscription $subscription

# Create/update a federated identity credential

az identity federated-credential create --name $ficId --identity-name $uaId --resource-group $rg --issuer 'https://aks.azure.com/issuerGUID' --subject 'system:serviceaccount:ns:svcaccount' --audiences 'api://AzureADTokenExchange'

Výpis přihlašovacích údajů federované identity u spravované identity přiřazené uživatelem

Spuštěním příkazu az identity federated-credential list načtěte všechny přihlašovací údaje federované identity nakonfigurované pro spravovanou identitu přiřazenou uživatelem:

az login

# Set variables

rg="fic-test-rg"

# User assigned identity name

uaId="fic-test-ua"

# Read all federated identity credentials assigned to the user-assigned managed identity

az identity federated-credential list --identity-name $uaId --resource-group $rg

Získání přihlašovacích údajů federované identity u spravované identity přiřazené uživatelem

Spuštěním příkazu az identity federated-credential show zobrazte přihlašovací údaje federované identity (podle ID):

az login

# Set variables

rg="fic-test-rg"

# User assigned identity name

uaId="fic-test-ua"

# Federated identity credential name

ficId="fic-test-fic-name"

# Show the federated identity credential

az identity federated-credential show --name $ficId --identity-name $uaId --resource-group $rg

Odstranění přihlašovacích údajů federované identity ze spravované identity přiřazené uživatelem

Spuštěním příkazu az identity federated-credential delete odstraňte přihlašovací údaje federované identity pod existující identitou přiřazenou uživatelem.

az login

# Set variables

# in Linux shell remove $ from set variable statement

$rg="fic-test-rg"

# User assigned identity name

$uaId="fic-test-ua"

# Federated identity credential name

$ficId="fic-test-fic-name"

az identity federated-credential delete --name $ficId --identity-name $uaId --resource-group $rg

Požadavky

- Pokud neznáte spravované identity pro prostředky Azure, projděte si část s přehledem. Nezapomeňte zkontrolovat rozdíl mezi spravovanou identitou přiřazenou systémem a přiřazenou uživatelem.

- Pokud ještě nemáte účet Azure, před pokračováním si zaregistrujte bezplatný účet .

- Získejte informace pro externí zprostředkovatele identity a softwarovou úlohu, kterou potřebujete v následujících krocích.

- Pokud chcete vytvořit spravovanou identitu přiřazenou uživatelem a nakonfigurovat přihlašovací údaje federované identity, váš účet potřebuje přiřazení role Přispěvatel nebo Vlastník .

- Pokud chcete spustit ukázkové skripty, máte dvě možnosti:

- Použijte Azure Cloud Shell, který můžete otevřít pomocí tlačítka Vyzkoušet v pravém horním rohu bloků kódu.

- Spouštějte skripty místně pomocí Azure PowerShellu, jak je popsáno v další části.

- Vytvoření spravované identity přiřazené uživatelem

- Vyhledejte název spravované identity přiřazené uživatelem, kterou potřebujete v následujících krocích.

Místní konfigurace Azure PowerShellu

Použití Azure PowerShellu místně pro tento článek místo použití Cloud Shellu:

Pokud jste to ještě neudělali, nainstalujte si nejnovější verzi Azure PowerShellu .

Přihlaste se do Azure.

Connect-AzAccountNainstalujte nejnovější verzi modulu PowerShellGet.

Install-Module -Name PowerShellGet -AllowPrereleasePo spuštění tohoto příkazu pro další krok možná budete muset

Exitmimo aktuální relaci PowerShellu.Az.ManagedServiceIdentityNainstalujte modul pro provádění operací spravované identity přiřazené uživatelem v tomto článku.Install-Module -Name Az.ManagedServiceIdentity

Konfigurace přihlašovacích údajů federované identity pro spravovanou identitu přiřazenou uživatelem

Spuštěním příkazu New-AzFederatedIdentityCredentials vytvořte pro spravovanou identitu přiřazenou uživatelem nové přihlašovací údaje federované identity (zadané názvem). Zadejte název, vystavitele, předmět a další parametry.

New-AzFederatedIdentityCredentials -ResourceGroupName azure-rg-test -IdentityName uai-pwsh01 `

-Name fic-pwsh01 -Issuer "https://kubernetes-oauth.azure.com" -Subject "system:serviceaccount:ns:svcaccount"

Výpis přihlašovacích údajů federované identity u spravované identity přiřazené uživatelem

Spuštěním příkazu Get-AzFederatedIdentityCredentials načtěte všechny přihlašovací údaje federované identity nakonfigurované pro spravovanou identitu přiřazenou uživatelem:

Get-AzFederatedIdentityCredentials -ResourceGroupName azure-rg-test -IdentityName uai-pwsh01

Získání přihlašovacích údajů federované identity u spravované identity přiřazené uživatelem

Spuštěním příkazu Get-AzFederatedIdentityCredentials zobrazte přihlašovací údaje federované identity (podle názvu):

Get-AzFederatedIdentityCredentials -ResourceGroupName azure-rg-test -IdentityName uai-pwsh01 -Name fic-pwsh01

Odstranění přihlašovacích údajů federované identity ze spravované identity přiřazené uživatelem

Spuštěním příkazu Remove-AzFederatedIdentityCredentials odstraňte přihlašovací údaje federované identity pod existující identitou přiřazenou uživatelem.

Remove-AzFederatedIdentityCredentials -ResourceGroupName azure-rg-test -IdentityName uai-pwsh01 -Name fic-pwsh01

Požadavky

- Pokud neznáte spravované identity pro prostředky Azure, projděte si část s přehledem. Nezapomeňte zkontrolovat rozdíl mezi spravovanou identitou přiřazenou systémem a přiřazenou uživatelem.

- Pokud ještě nemáte účet Azure, před pokračováním si zaregistrujte bezplatný účet .

- Získejte informace pro externí zprostředkovatele identity a softwarovou úlohu, kterou potřebujete v následujících krocích.

- Pokud chcete vytvořit spravovanou identitu přiřazenou uživatelem a nakonfigurovat přihlašovací údaje federované identity, váš účet potřebuje přiřazení role Přispěvatel nebo Vlastník .

- Vytvoření spravované identity přiřazené uživatelem

- Vyhledejte název spravované identity přiřazené uživatelem, kterou potřebujete v následujících krocích.

Vytváření a úpravy šablon

Šablony Resource Manageru vám pomůžou nasadit nové nebo upravené prostředky definované skupinou prostředků Azure. Pro úpravy a nasazení šablon je k dispozici několik možností, a to jak pro místní, tak pro portál. Můžete provádět následující akce:

- Pomocí vlastní šablony z Azure Marketplace můžete vytvořit šablonu úplně od začátku nebo ji založit na existující společné nebo šabloně rychlého startu.

- Odvozujte z existující skupiny prostředků exportováním šablony. Můžete je exportovat z původního nasazení nebo z aktuálního stavu nasazení.

- Použijte místní editor JSON (například VS Code) a pak nahrajte a nasaďte pomocí PowerShellu nebo Azure CLI.

- K vytvoření a nasazení šablony použijte projekt skupiny prostředků Azure sady Visual Studio.

Konfigurace přihlašovacích údajů federované identity pro spravovanou identitu přiřazenou uživatelem

Přihlašovací údaje federované identity a identita přiřazená nadřazeným uživatelem je možné vytvořit nebo aktualizovat pomocí šablony níže. Šablony ARM můžete nasadit z webu Azure Portal.

Všechny parametry šablony jsou povinné.

Délka názvu přihlašovacích údajů federované identity má maximálně 3 až 120 znaků. Musí to být alfanumerické, pomlčky, podtržítko. První symbol je pouze alfanumerický.

Do přihlašovacích údajů federované identity musíte přidat přesně jednu cílovou skupinu. Cílová skupina se ověřuje během výměny tokenů. Jako výchozí hodnotu použijte api://AzureADTokenExchange.

Operace Seznam, Získání a Odstranění nejsou u šablony k dispozici. Informace o těchto operacích najdete v Azure CLI. Ve výchozím nastavení se vytvoří paralelně všechny přihlašovací údaje federované identity, které aktivují logiku detekce souběžnosti a způsobí selhání nasazení se stavovým kódem HTTP 409 konfliktů. Chcete-li je vytvořit postupně, zadejte řetězec závislostí pomocí vlastnosti dependsOn .

Ujistěte se, že jakýkoli druh automatizace vytváří přihlašovací údaje federované identity pod stejnou nadřazenou identitou postupně. Přihlašovací údaje federované identity v různých spravovaných identitách je možné vytvořit paralelně bez jakýchkoli omezení.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"variables": {},

"parameters": {

"location": {

"type": "string",

"defaultValue": "westcentralus",

"metadata": {

"description": "Location for identities resources. FIC should be enabled in this region."

}

},

"userAssignedIdentityName": {

"type": "string",

"defaultValue": "FIC_UA",

"metadata": {

"description": "Name of the User Assigned identity (parent identity)"

}

},

"federatedIdentityCredential": {

"type": "string",

"defaultValue": "testCredential",

"metadata": {

"description": "Name of the Federated Identity Credential"

}

},

"federatedIdentityCredentialIssuer": {

"type": "string",

"defaultValue": "https://aks.azure.com/issuerGUID",

"metadata": {

"description": "Federated Identity Credential token issuer"

}

},

"federatedIdentityCredentialSubject": {

"type": "string",

"defaultValue": "system:serviceaccount:ns:svcaccount",

"metadata": {

"description": "Federated Identity Credential token subject"

}

},

"federatedIdentityCredentialAudience": {

"type": "string",

"defaultValue": " api://AzureADTokenExchange",

"metadata": {

"description": "Federated Identity Credential audience. Single value is only supported."

}

}

},

"resources": [

{

"type": "Microsoft.ManagedIdentity/userAssignedIdentities",

"apiVersion": "2018-11-30",

"name": "[parameters('userAssignedIdentityName')]",

"location": "[parameters('location')]",

"tags": {

"firstTag": "ficTest"

},

"resources": [

{

"type": "Microsoft.ManagedIdentity/userAssignedIdentities/federatedIdentityCredentials",

"apiVersion": "2022-01-31-PREVIEW",

"name": "[concat(parameters('userAssignedIdentityName'), '/', parameters('federatedIdentityCredential'))]",

"dependsOn": [

"[resourceId('Microsoft.ManagedIdentity/userAssignedIdentities', parameters('userAssignedIdentityName'))]"

],

"properties": {

"issuer": "[parameters('federatedIdentityCredentialIssuer')]",

"subject": "[parameters('federatedIdentityCredentialSubject')]",

"audiences": [

"[parameters('federatedIdentityCredentialAudience')]"

]

}

}

]

}

]

}

Požadavky

- Pokud neznáte spravované identity pro prostředky Azure, projděte si část s přehledem. Nezapomeňte zkontrolovat rozdíl mezi spravovanou identitou přiřazenou systémem a přiřazenou uživatelem.

- Pokud ještě nemáte účet Azure, před pokračováním si zaregistrujte bezplatný účet .

- Získejte informace pro externí zprostředkovatele identity a softwarovou úlohu, kterou potřebujete v následujících krocích.

- Pokud chcete vytvořit spravovanou identitu přiřazenou uživatelem a nakonfigurovat přihlašovací údaje federované identity, váš účet potřebuje přiřazení role Přispěvatel nebo Vlastník .

- Všechny příkazy v tomto článku můžete spustit buď v cloudu, nebo místně:

- Ke spuštění v cloudu použijte Azure Cloud Shell.

- Pokud chcete spustit místně, nainstalujte curl a Azure CLI.

- Vytvoření spravované identity přiřazené uživatelem

- Vyhledejte název spravované identity přiřazené uživatelem, kterou potřebujete v následujících krocích.

Získání nosný přístupový token

Pokud používáte místně, přihlaste se k Azure přes Azure CLI.

az loginZískání přístupového tokenu pomocí příkazu az account get-access-token.

az account get-access-token

Konfigurace přihlašovacích údajů federované identity pro spravovanou identitu přiřazenou uživatelem

Vytvořte nebo aktualizujte přihlašovací údaje federované identity pro zadanou spravovanou identitu přiřazenou uživatelem.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/provider

s/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/federatedIdenti

tyCredentials/<FEDERATED IDENTITY CREDENTIAL NAME>?api-version=2022-01-31-preview' -X PUT -d '{"properties": "{ "properties": { "issuer": "<ISSUER>", "subject": "<SUBJECT>", "audiences": [ "api://AzureADTokenExchange" ] }}"}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"

PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/federatedIdentityCredentials/<FEDERATED IDENTITY CREDENTIAL NAME>?api-version=2022-01-31-preview

{

"properties": {

"issuer": "https://oidc.prod-aks.azure.com/IssuerGUID",

"subject": "system:serviceaccount:ns:svcaccount",

"audiences": [

"api://AzureADTokenExchange"

]

}

}

Hlavičky požadavku

| Hlavička požadavku | Popis |

|---|---|

| Typ obsahu | Povinný: Nastavte na application/json. |

| Autorizace | Povinný: Nastavte platný Bearer přístupový token. |

Text požadavku

| Název | Popis |

|---|---|

| properties.audiences | Povinný: Seznam cílových skupin, které se můžou objevit v vydaném tokenu. |

| properties.issuer | Povinný: Adresa URL vystavitele, která má být důvěryhodná. |

| properties.subject | Povinný: Identifikátor externí identity. |

Výpis přihlašovacích údajů federované identity u spravované identity přiřazené uživatelem

Vypíše všechny přihlašovací údaje federované identity pro zadanou spravovanou identitu přiřazenou uživatelem.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/<RESOURCE NAME>/federatedIdentityCredentials?api-version=2022-01-31-preview' -H "Content-Type: application/json" -X GET -H "Authorization: Bearer <ACCESS TOKEN>"

GET

https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/<RESOURCE NAME>/federatedIdentityCredentials?api-version=2022-01-31-preview

Hlavičky požadavku

| Hlavička požadavku | Popis |

|---|---|

| Typ obsahu | Povinný: Nastavte na application/json. |

| Autorizace | Povinný: Nastavte platný Bearer přístupový token. |

Získání přihlašovacích údajů federované identity u spravované identity přiřazené uživatelem

Získejte přihlašovací údaje federované identity pro zadanou spravovanou identitu přiřazenou uživatelem.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/<RESOURCE NAME>/federatedIdentityCredentials/<FEDERATED IDENTITY CREDENTIAL RESOURCENAME>?api-version=2022-01-31-preview' -X GET -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"

GET

https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/<RESOURCE NAME>/federatedIdentityCredentials/<FEDERATED IDENTITY CREDENTIAL RESOURCENAME>?api-version=2022-01-31-preview

Hlavičky požadavku

| Hlavička požadavku | Popis |

|---|---|

| Typ obsahu | Povinný: Nastavte na application/json. |

| Autorizace | Povinný: Nastavte platný Bearer přístupový token. |

Odstranění přihlašovacích údajů federované identity ze spravované identity přiřazené uživatelem

Odstraňte přihlašovací údaje federované identity u zadané spravované identity přiřazené uživatelem.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/<RESOURCE NAME>/federatedIdentityCredentials/<FEDERATED IDENTITY CREDENTIAL RESOURCENAME>?api-version=2022-01-31-preview' -X DELETE -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"

DELETE

https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/<RESOURCE NAME>/federatedIdentityCredentials/<FEDERATED IDENTITY CREDENTIAL RESOURCENAME>?api-version=2022-01-31-preview

Hlavičky požadavku

| Hlavička požadavku | Popis |

|---|---|

| Typ obsahu | Povinný: Nastavte na application/json. |

| Autorizace | Povinný: Nastavte platný Bearer přístupový token. |

Další kroky

- Informace o požadovaném formátu JWT vytvořených externími zprostředkovateli identit najdete v tématu o formátu kontrolního výrazu.