Vynucení zásad umístění pomocí průběžného vyhodnocování přístupu (Preview)

Vynucení zásad umístění je nový režim vynucení pro průběžné vyhodnocování přístupu (CAE), který se používá v zásadách podmíněného přístupu. Tento nový režim poskytuje ochranu prostředků a okamžitě zastavuje přístup, pokud zásady podmíněného přístupu nepovolují IP adresu zjištěnou poskytovatelem prostředků. Tato možnost představuje nejvyšší způsob zabezpečení vynucení umístění caE a vyžaduje, aby správci pochopili směrování požadavků na ověřování a přístup ve svém síťovém prostředí. V našem úvodu k průběžnému vyhodnocování přístupu najdete přehled o tom, jak klienti a poskytovatelé prostředků podporující CAE, jako je e-mailový klient Outlooku a Exchange Online, vyhodnocují změny umístění.

| Režim vynucení umístění | Doporučená síťová topologie | Pokud IP adresa zjištěná prostředkem není v seznamu povolených | Zaměstnanecké výhody | Konfigurace |

|---|---|---|---|---|

| Standardní (výchozí) | Vhodné pro všechny topologie | Krátkodobý token se vydá jenom v případě, že ID Microsoft Entra zjistí povolenou IP adresu. Jinak je přístup zablokovaný. | Vraťte se do režimu detekce umístění před CAE v nasazeních sítě rozděleného tunelového propojení, kde by vynucení CAE ovlivnilo produktivitu. CaE stále vynucuje další události a zásady. | Žádné (výchozí nastavení) |

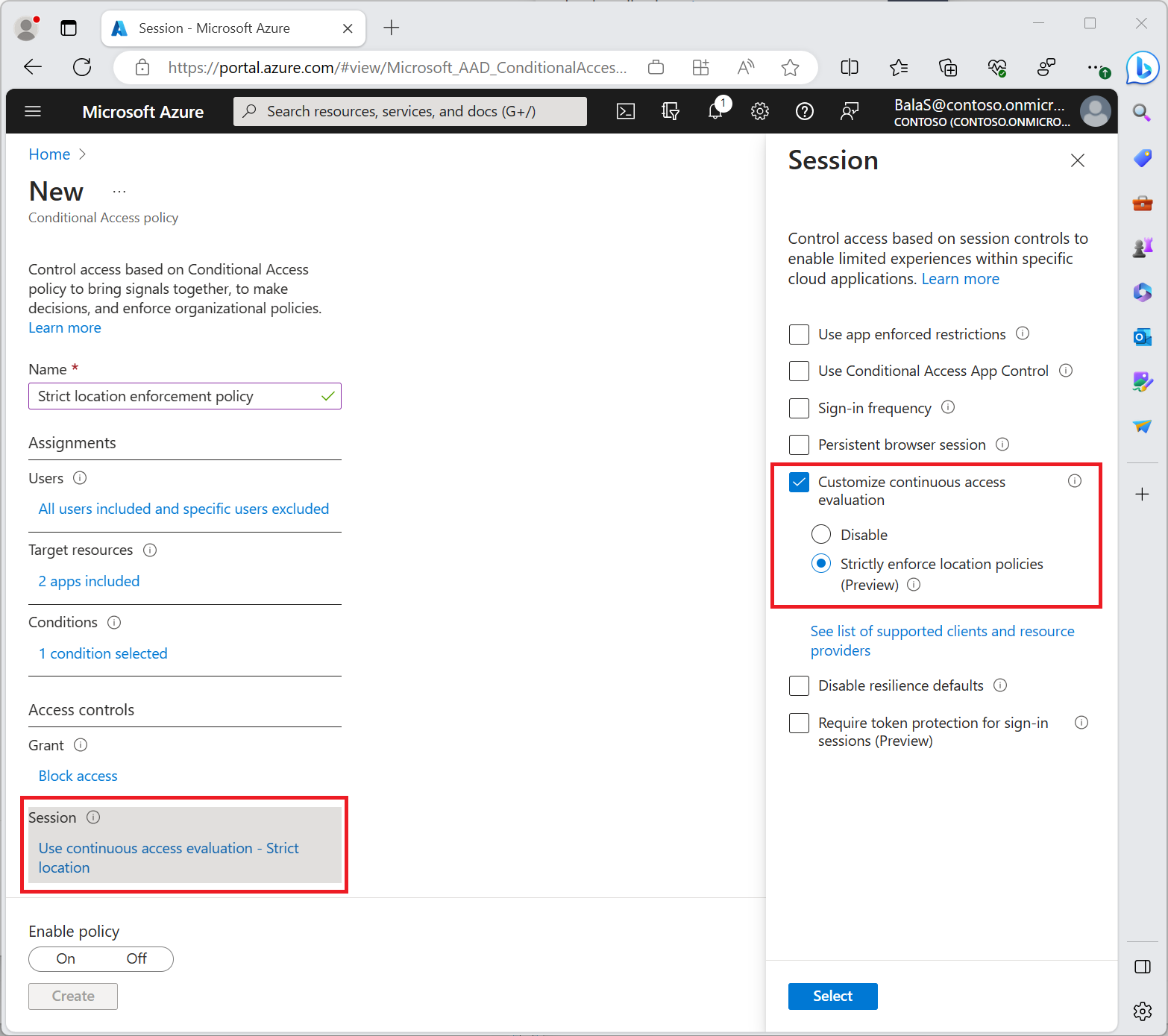

| Zásady přísně vynucené polohy | Výchozí IP adresy jsou vyhrazené a vyčíslitelné jak pro MICROSOFT Entra ID, tak pro veškerý provoz poskytovatele prostředků. | Přístup je zablokovaný | Nejbezpečnější, ale vyžaduje dobře pochopitelné síťové cesty | 1. Test předpokladů IP adres s malým počtem obyvatel 2. V části Řízení relací povolte možnost "Přísně vynucovat". |

Konfigurace zásad přísně vynucených umístění

Krok 1 : Konfigurace zásad na základě umístění podmíněného přístupu pro cílové uživatele

Než správci vytvoří zásady podmíněného přístupu vyžadující přísné vynucení umístění, musí být pohodlné používat zásady, jako jsou zásady popsané v zásadách založených na umístění podmíněného přístupu. Zásady, jako je tato, by se měly testovat s podmnožinou uživatelů, než budete pokračovat k dalšímu kroku. Správci se můžou vyhnout nesrovnalostem mezi povolenými a skutečnými IP adresami, které během ověřování vidí ID Microsoft Entra, a to testováním před povolením striktního vynucení.

Krok 2 – Testování zásad pro malou podmnožinu uživatelů

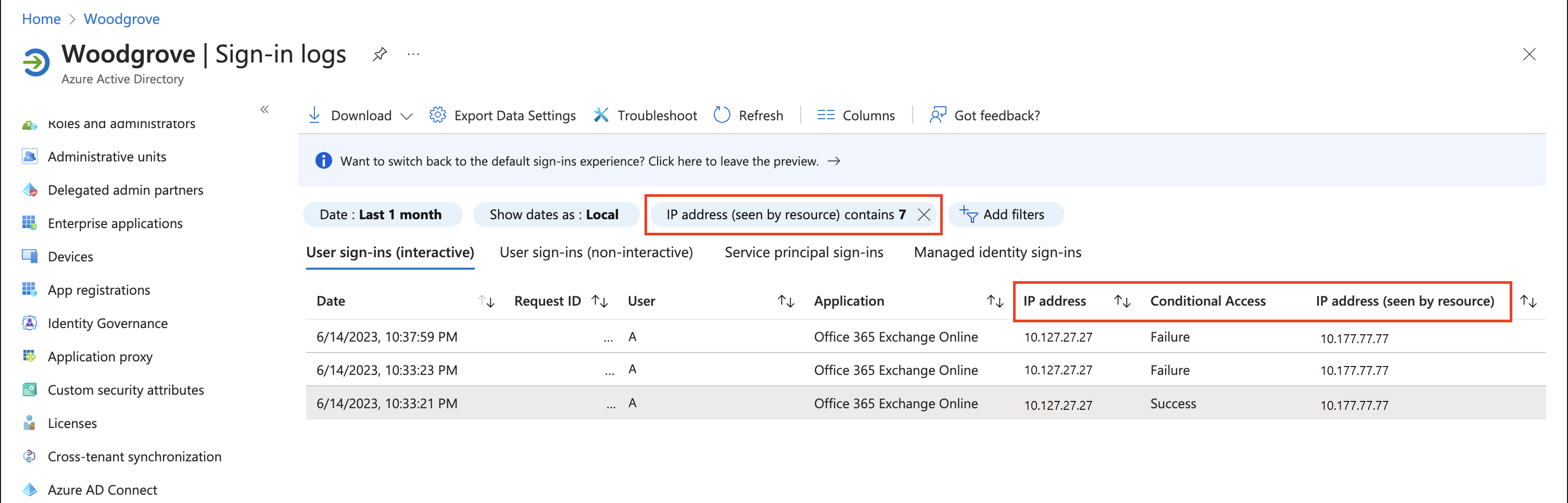

Po povolení zásad vyžadujících přísné vynucování polohy u podmnožina testovacích uživatelů ověřte, že testovací prostředí používá v protokolech přihlašování Microsoft Entra ip adresu filtru (zobrazenou prostředkem ). Toto ověřování umožňuje správcům najít scénáře, kdy vynucení přísného umístění může blokovat uživatele s nepovolenou IP adresou, kterou vidí poskytovatel prostředků s podporou CAE.

Než správci zapínají zásady podmíněného přístupu vyžadující přísné vynucování polohy, měli by:

- Zajistěte, aby veškerý provoz ověřování směrem k ID Microsoft Entra a přistupoval k provozu poskytovatelům prostředků, pocházejí z vyhrazených IP adres odchozích přenosů, které jsou známé.

- Například Exchange Online, Teams, SharePoint Online a Microsoft Graph

- Ujistěte se, že všechny IP adresy, ze kterých mají uživatelé přístup k Microsoft Entra ID a poskytovatelé prostředků, jsou zahrnuté v jejich pojmenovaných umístěních založených na IP adresách.

- Ujistěte se, že neodesílají provoz do aplikací mimo Microsoft 365 prostřednictvím globálního zabezpečeného přístupu.

- Obnovení zdrojových IP adres není u těchto aplikací mimo Microsoft 365 podporované. Povolení přísného vynucování polohy pomocí globálního zabezpečeného přístupu blokuje přístup i v případě, že je uživatel v důvěryhodném umístění IP adresy.

- Zkontrolujte jejich zásady podmíněného přístupu a ujistěte se, že nemají žádné zásady, které nepodporují CAE. Další informace najdete v tématu Zásady podmíněného přístupu podporované caE.

Pokud správci toto ověření neprovedou, můžou mít negativní dopad na uživatele. Pokud je provoz do Microsoft Entra ID nebo podporovaného prostředku CAE prostřednictvím sdílené nebo nedefinovatelné výchozí IP adresy, nepovolujte v zásadách podmíněného přístupu přísné vynucení umístění.

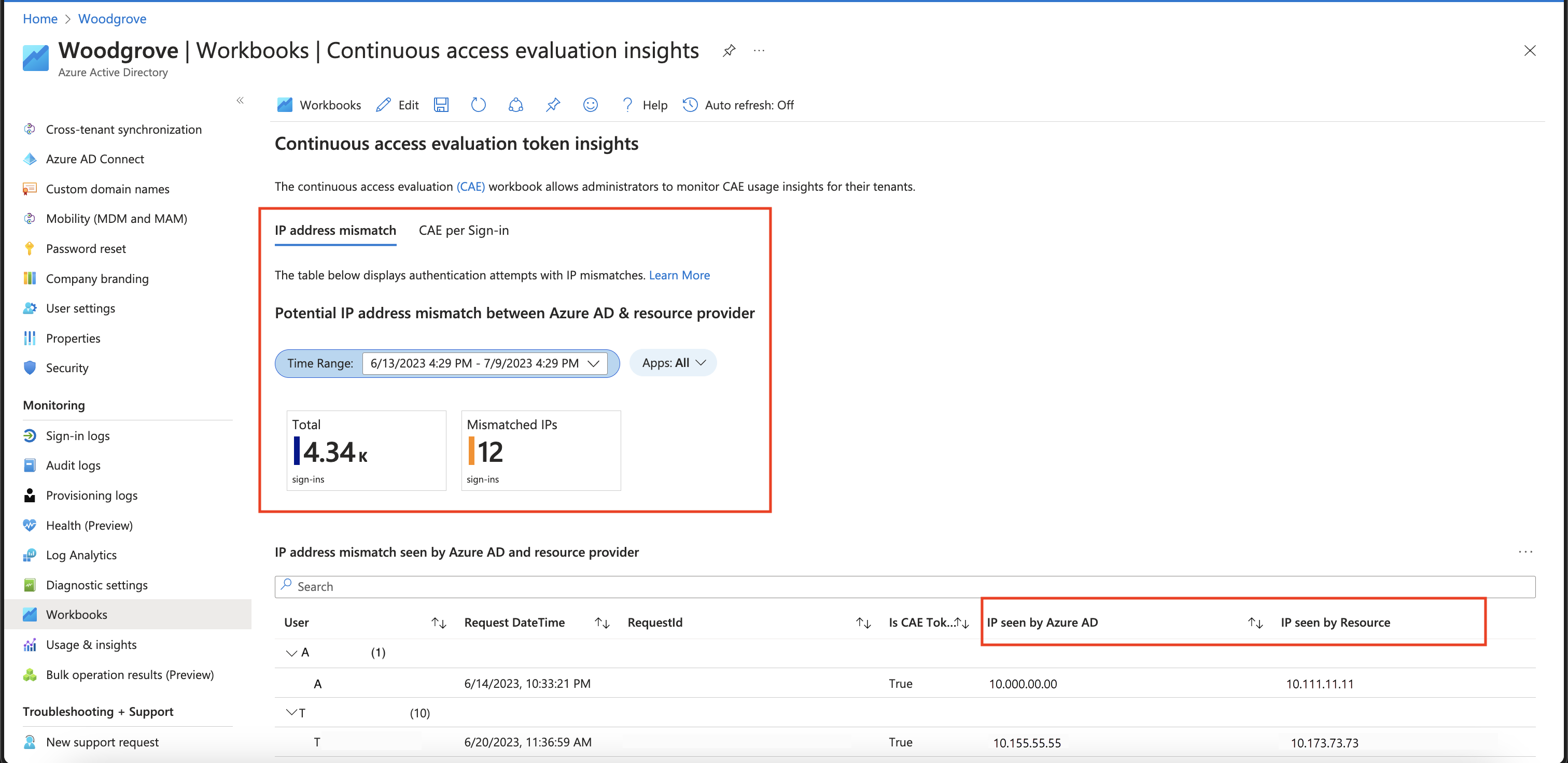

Krok 3 : Použití sešitu CAE k identifikaci IP adres, které by se měly přidat do pojmenovaných umístění

Pokud jste to ještě neudělali, vytvořte nový sešit Azure pomocí veřejné šablony "Continuous Access Evaluation Insights" k identifikaci neshod IP adres mezi IP adresou, kterou vidí Microsoft Entra ID a IP adresa (zobrazená prostředkem). V tomto případě můžete mít konfiguraci sítě s rozděleným tunelem. Pokud chcete zajistit, aby vaši uživatelé nebyli omylem uzamčeni, když je povolené přísné vynucování polohy, měli by správci:

Prozkoumejte a identifikujte všechny IP adresy identifikované v sešitu CAE.

Přidejte veřejné IP adresy přidružené ke známým bodům výchozího přenosu dat organizace do definovaných pojmenovaných umístění.

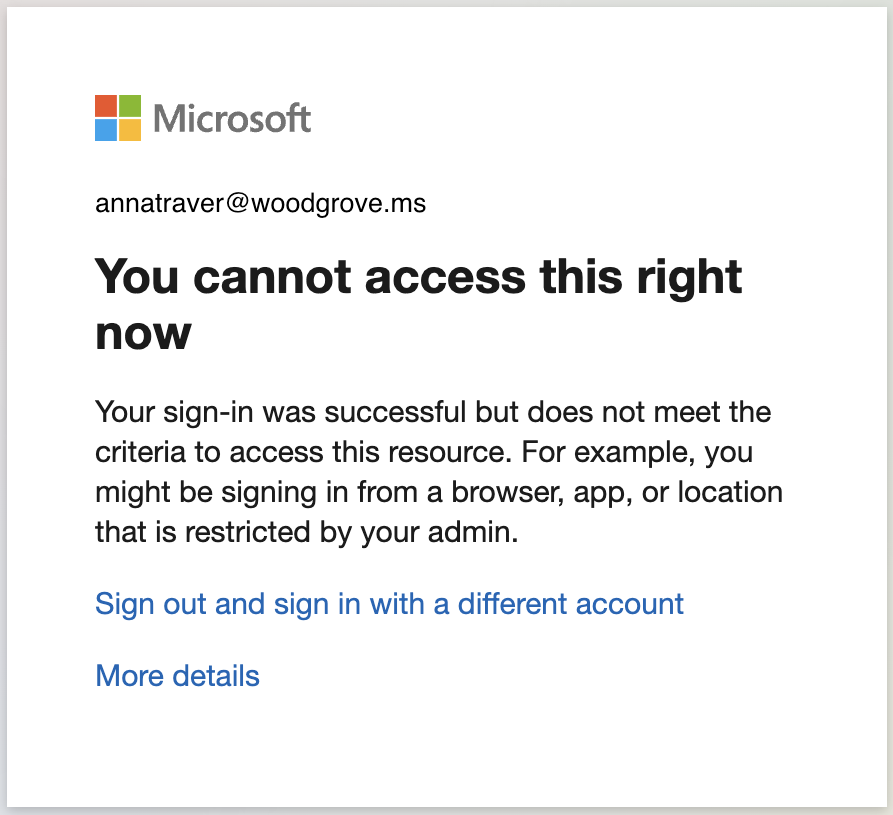

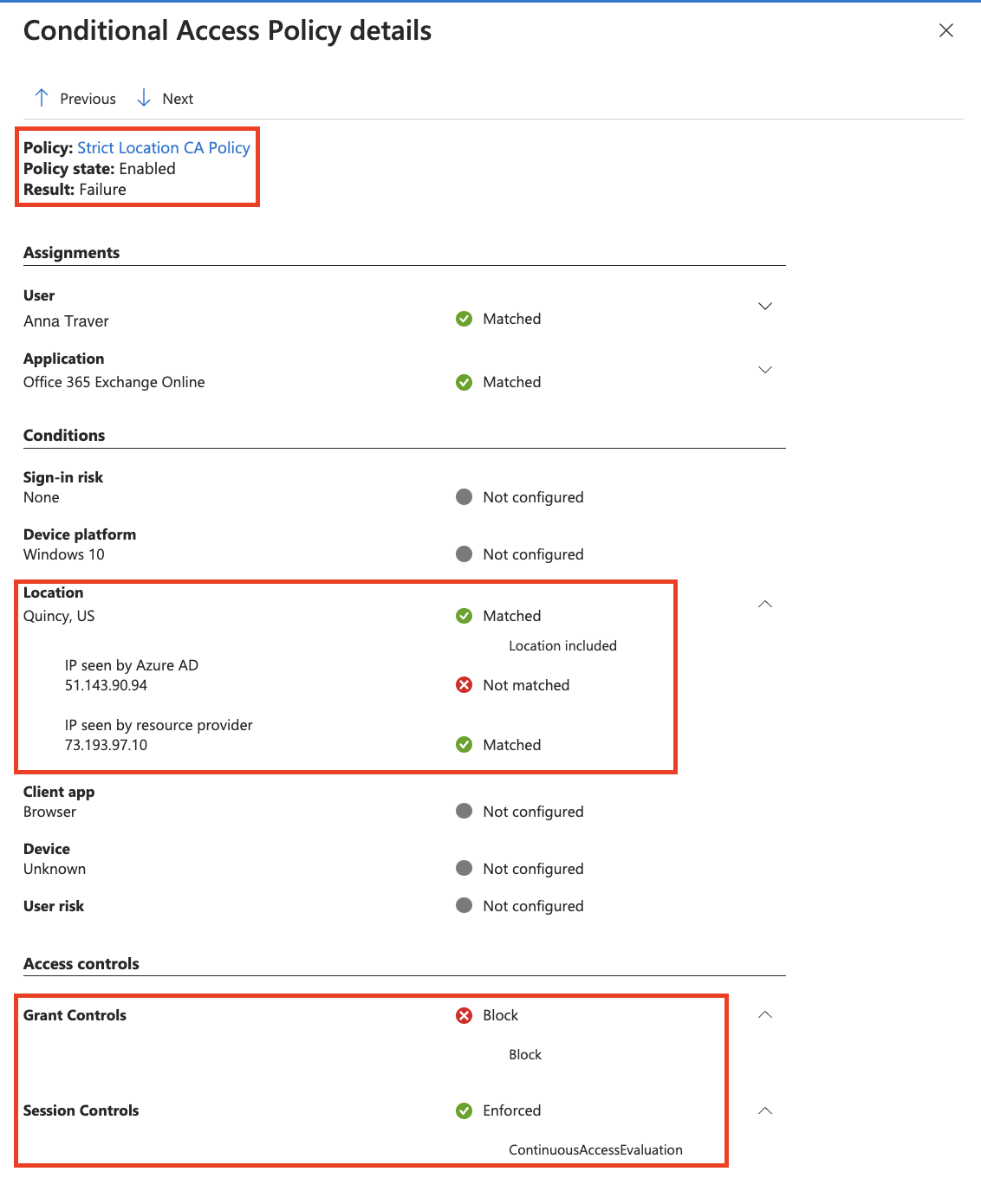

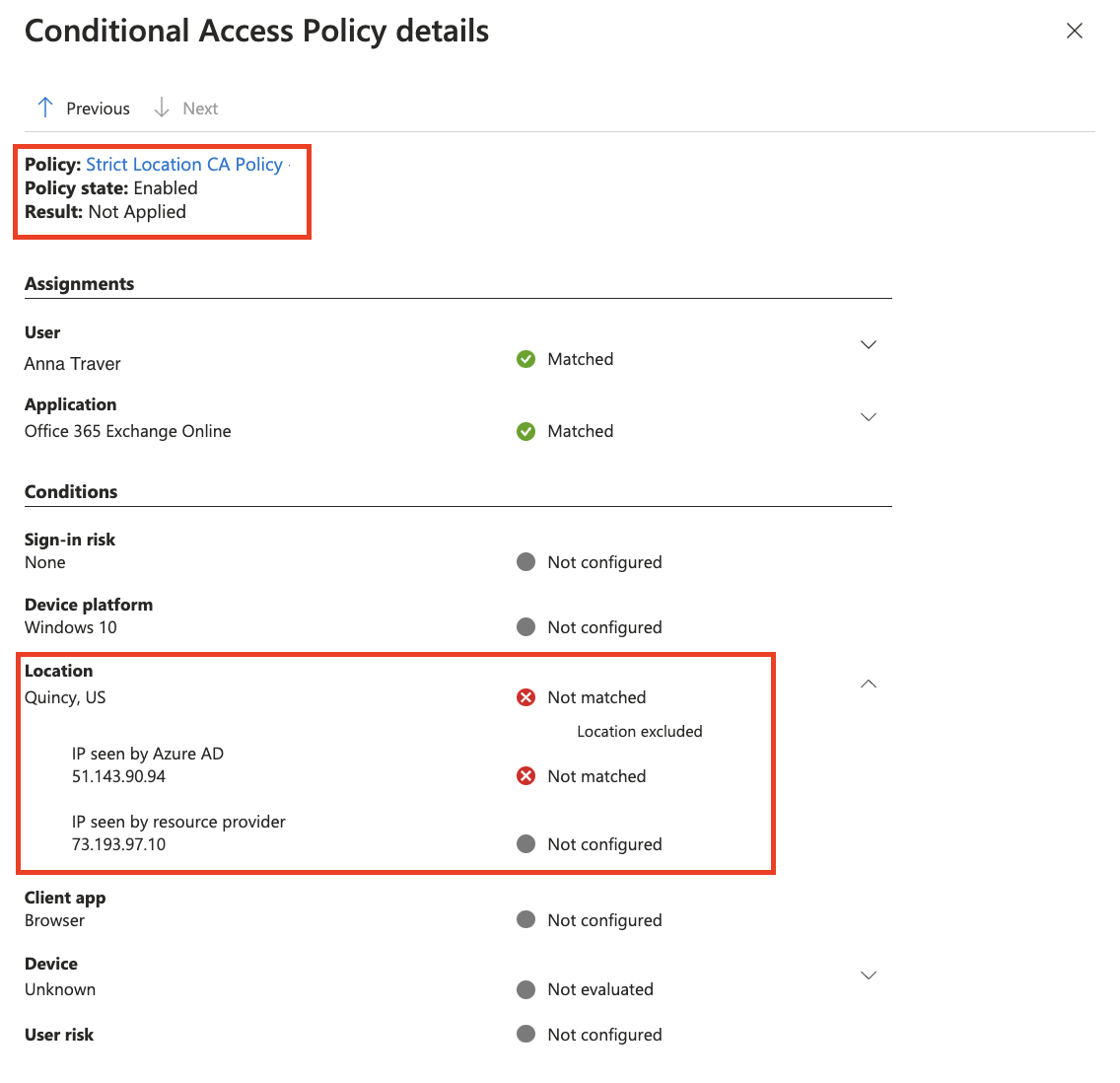

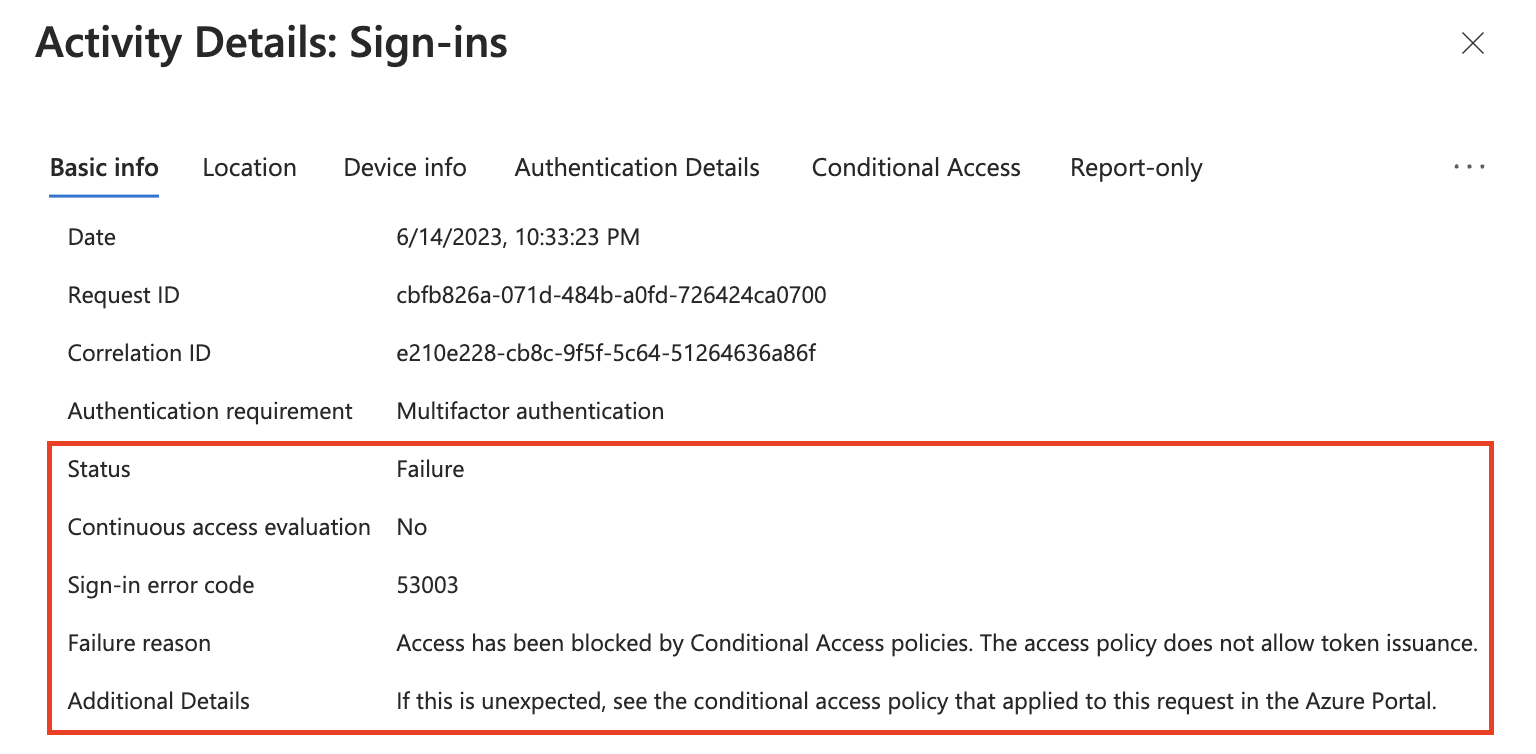

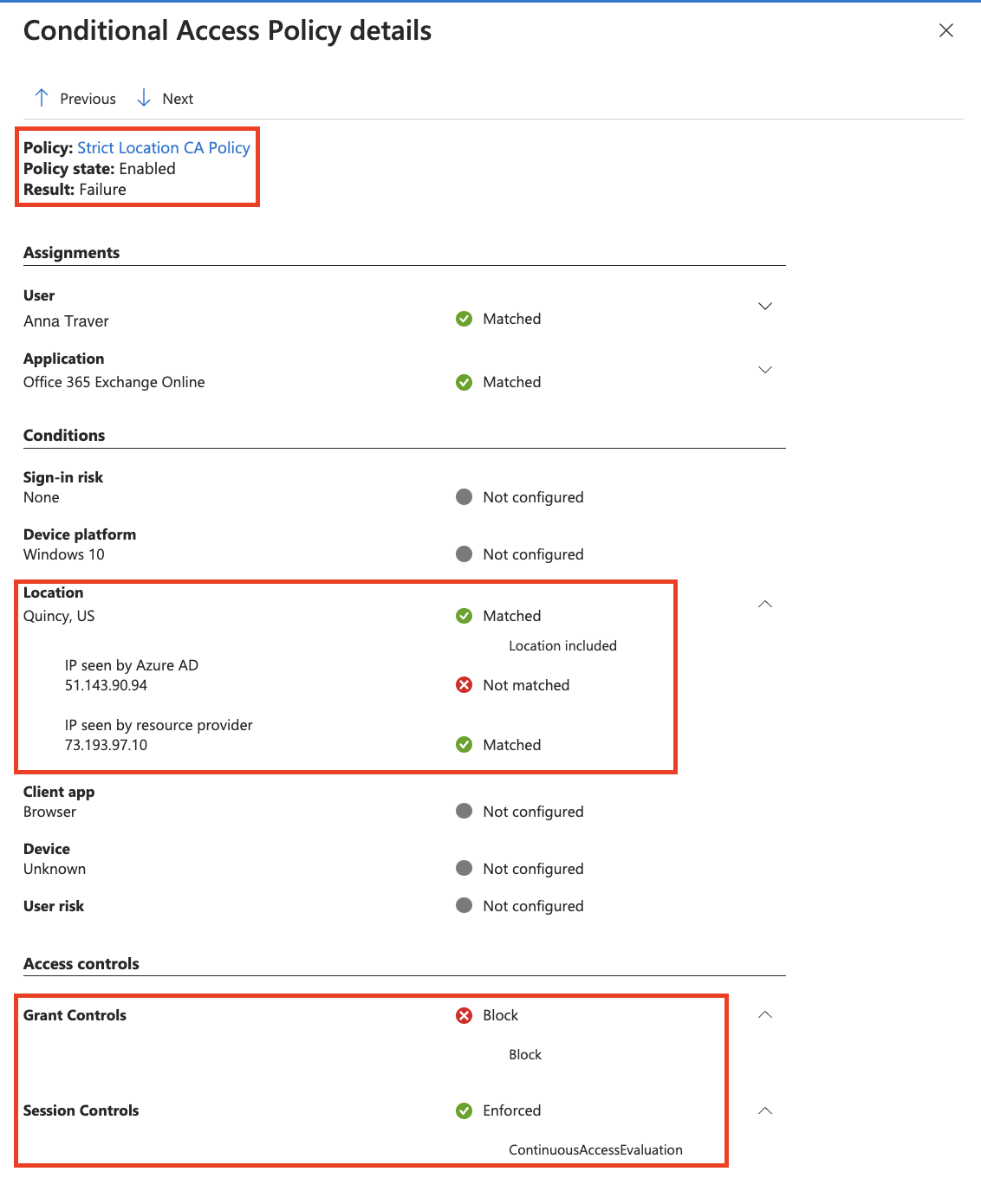

Následující snímek obrazovky ukazuje příklad přístupu klienta k blokovaným prostředkům. Tento blok je způsoben zásadami, které vyžadují vynucení striktního umístění CAE při odvolání relace klienta.

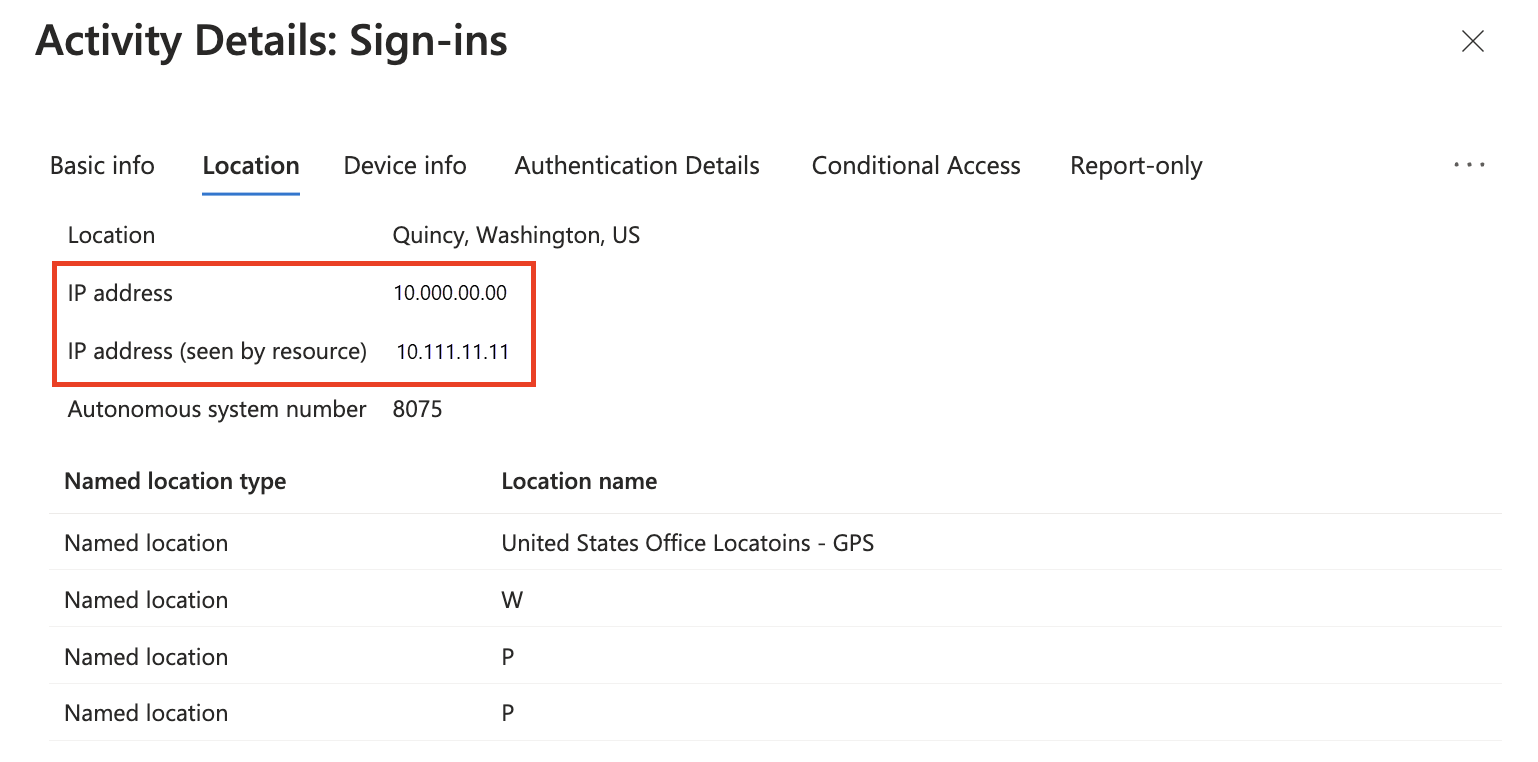

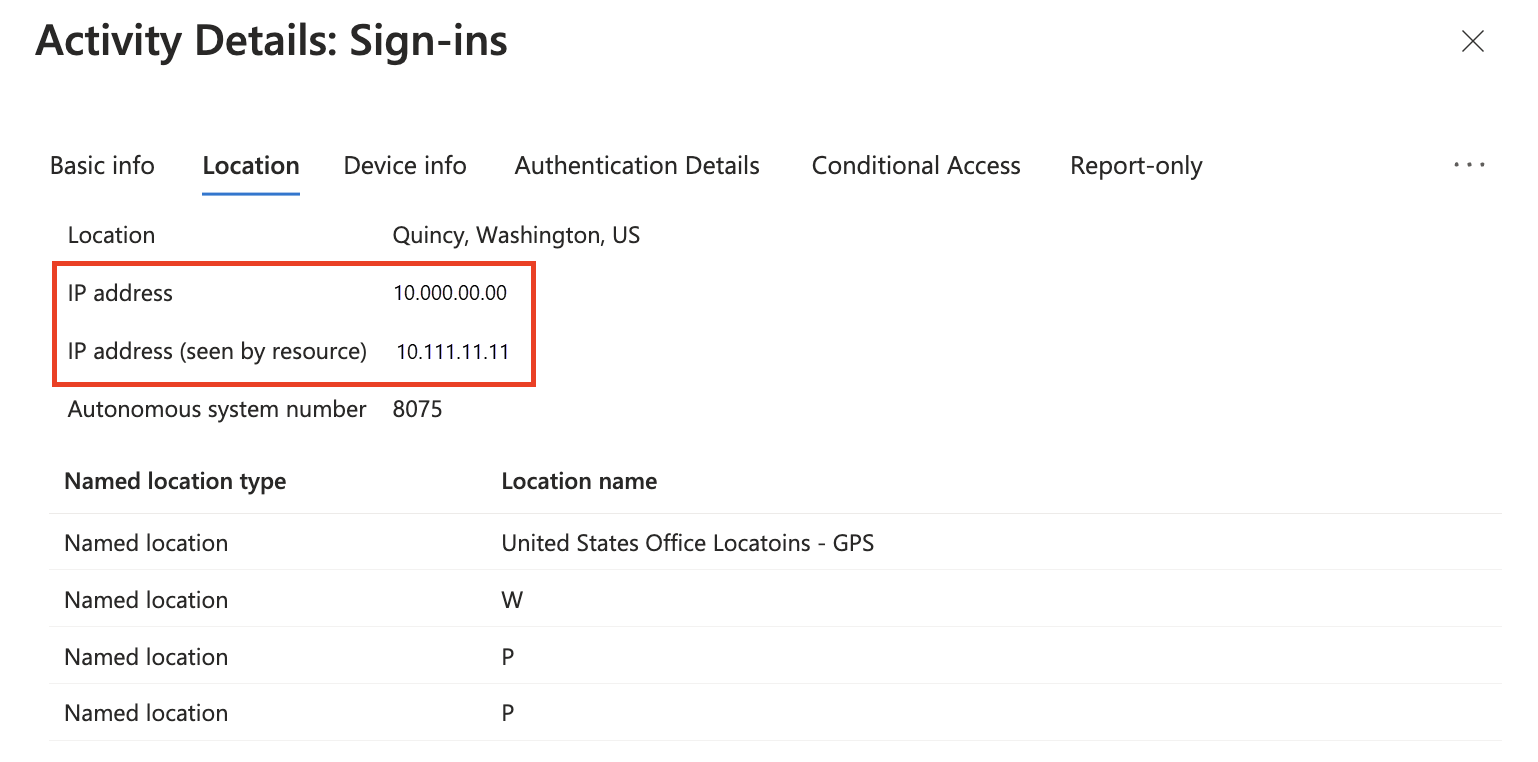

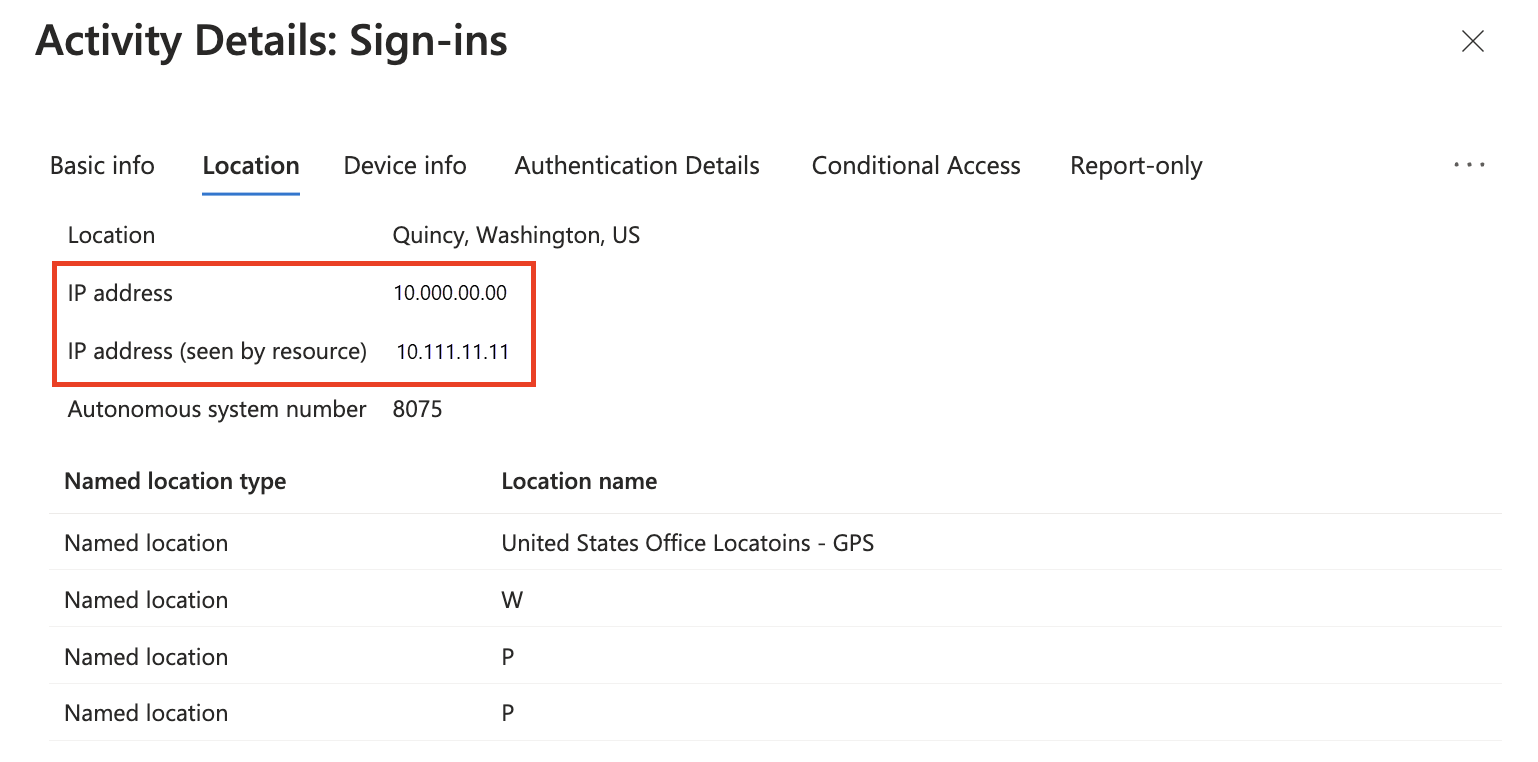

Toto chování je možné ověřit v protokolech přihlašování. Vyhledejte IP adresu (zobrazenou prostředkem) a prozkoumejte přidání této IP adresy do pojmenovaných umístění, pokud u uživatelů dochází k neočekávaným blokům podmíněného přístupu.

Další podrobnosti o blokovaných událostech přihlašování najdete na kartě Podrobnosti o zásadách podmíněného přístupu.

Krok 4 – pokračování v nasazení

Opakujte kroky 2 a 3 s rozbalením skupin uživatelů, dokud se zásady přísně nevynucují umístění napříč cílovou uživatelskou základnou. Pečlivě zaváděte, abyste se vyhnuli dopadu na uživatelské prostředí.

Řešení potíží s protokoly přihlašování

Správci můžou prozkoumat protokoly přihlášení a najít případy s IP adresou (zobrazenou prostředkem).

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň čtenář sestav.

- Přejděte do protokolů přihlášení k monitorování identit>a stavu>.

- Vyhledejte události, které chcete zkontrolovat přidáním filtrů a sloupců, abyste vyfiltrují nepotřebné informace.

Přidejte sloupec IP adresy (vidět podle prostředku) a vyfiltrujte všechny prázdné položky, aby se rozsah zúžil. IP adresa (zobrazená prostředkem) je prázdná, pokud tato IP adresa, kterou vidí ID Microsoft Entra, odpovídá IP adrese, kterou prostředek vidí.

IP adresa (zobrazená prostředkem) obsahuje filtr, který není v následujících příkladech prázdný:

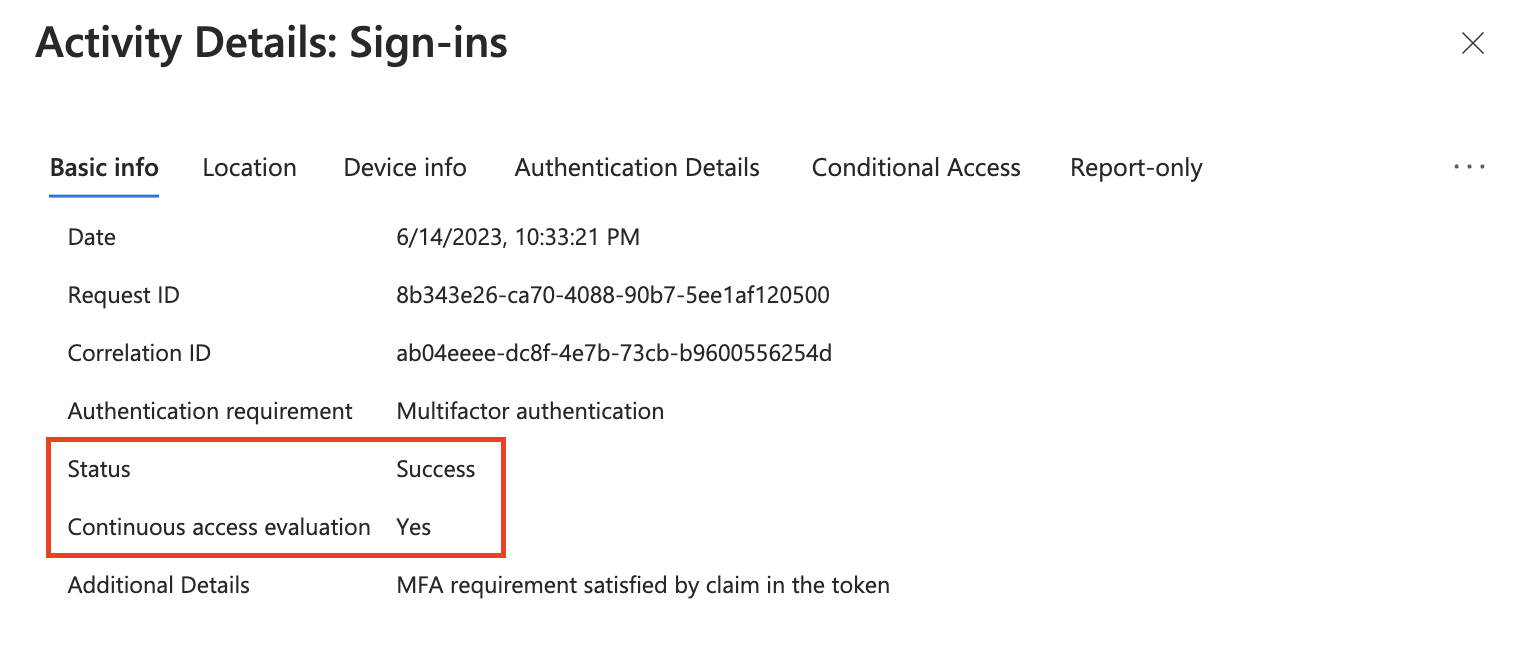

Počáteční ověřování

Ověření proběhne úspěšně pomocí tokenu CAE.

IP adresa (zobrazená prostředkem) se liší od IP adresy, kterou vidí Microsoft Entra ID. I když je IP adresa zobrazená prostředkem známá, není k dispozici žádné vynucení, dokud prostředek nepřesměruje uživatele na opětovné hodnocení IP adresy, kterou prostředek vidí.

Ověřování Microsoft Entra je úspěšné, protože na úrovni prostředku se nepoužije přísné vynucení umístění.

Přesměrování prostředků pro opětovné hodnocení

Ověřování selže a token CAE se nevystaví.

IP adresa (zobrazená prostředkem) se liší od IP adresy, kterou vidí Microsoft Entra ID.

Ověřování není úspěšné, protože IP adresa (zobrazená prostředkem) není známé pojmenované umístění v podmíněném přístupu.

Související obsah

- Průběžné vyhodnocování přístupu v Microsoft Entra ID

- Výzvy při nedostatečných deklaracích identity, žádosti o deklarace identity a schopnosti klienta

- Jak ve svých aplikacích používat rozhraní API s povoleným průběžným vyhodnocováním přístupu

- Monitorování a řešení potíží s přihlašováním s využitím průběžného vyhodnocování přístupu