Známá omezení globálního zabezpečeného přístupu

Global Secure Access je unifikující termín používaný pro Microsoft Entra Internet Access i Microsoft Entra Private Access.

Tento článek podrobně popisuje známé problémy a omezení, se kterými se můžete setkat při používání globálního zabezpečeného přístupu.

Omezení klienta globálního zabezpečeného přístupu

Klient globálního zabezpečeného přístupu je k dispozici na více platformách. Výběrem jednotlivých karet zobrazíte podrobnosti o známých omezeních jednotlivých platforem.

-

klienta

s Windows -

klienta

macOS - klient Androidu

-

klienta

iOS

Mezi známá omezení klienta globálního zabezpečeného přístupu pro Windows patří:

Secure Domain Name System (DNS)

Klient globálního zabezpečeného přístupu v současné době nepodporuje zabezpečené DNS ve svých různých verzích, jako je DNS přes HTTPS (DoH), DNS over TLS (DoT) nebo DNS Security Extensions (DNSSEC). Pokud chcete klienta nakonfigurovat tak, aby mohl získat síťový provoz, musíte zakázat zabezpečený DNS. Pokud chcete v prohlížeči zakázat DNS, přečtěte si téma Zabezpečené DNS zakázané v prohlížečích.

DNS přes TCP

DNS používá port 53 UDP pro překlad ip adres. Některé prohlížeče mají vlastního klienta DNS, který podporuje také port 53 TCP. Klient globálního zabezpečeného přístupu v současné době nepodporuje port DNS 53 TCP. Jako zmírnění rizik zakažte klienta DNS prohlížeče nastavením následujících hodnot registru:

- Microsoft Edge

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge] "BuiltInDnsClientEnabled"=dword:00000000 - Chrom

[HKEY_CURRENT_USER\Software\Policies\Google\Chrome] "BuiltInDnsClientEnabled"=dword:00000000

Přidejte takéchrome://flagsprocházení a zakazováníAsync DNS resolver.

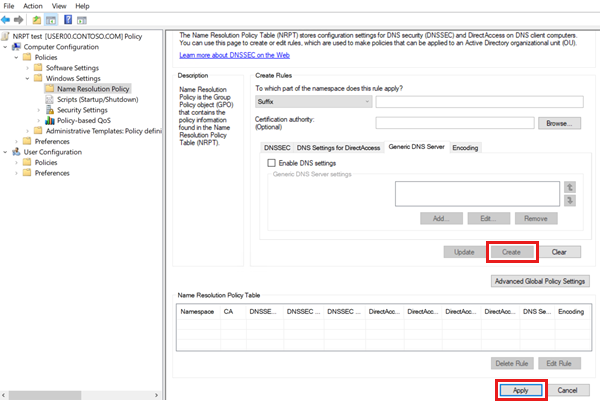

Pravidla tabulky zásad překladu ip adres v zásadách skupiny se nepodporují.

Globální klient zabezpečeného přístupu pro Windows nepodporuje pravidla tabulky zásad překladu ip adres (NRPT) v zásadách skupiny. Aby klient podporoval privátní DNS, nakonfiguruje na zařízení místní pravidla NRPT. Tato pravidla přesměrují relevantní dotazy DNS na privátní DNS. Pokud jsou pravidla NRPT nakonfigurovaná v zásadách skupiny, přepíší místní pravidla NRPT nakonfigurovaná klientem a privátní DNS nefunguje.

Kromě toho pravidla NRPT nakonfigurovaná a odstraněná ve starších verzích Windows vytvořila prázdný seznam pravidel NRPT v souboru registry.pol. Pokud se tento objekt zásad skupiny (GPO) použije na zařízení, prázdný seznam přepíše místní pravidla NRPT a privátní DNS nefunguje.

Jako zmírnění rizik:

- Pokud klíč registru

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient\DnsPolicyConfigexistuje na zařízení koncového uživatele, nakonfigurujte objekt zásad skupiny tak, aby použil pravidla NRPT. - Pokud chcete zjistit, které objekty zásad skupiny jsou nakonfigurované s pravidly NRPT:

- Spusťte

gpresult /h GPReport.htmlna zařízení koncového uživatele a vyhledejte konfiguraci NRPT. - Spusťte následující skript, který detekuje cesty všech

registry.polsouborů vsysvolobsahujících pravidla NRPT.

- Spusťte

Poznámka

Nezapomeňte změnit proměnnou sysvolPath tak, aby splňovala konfiguraci vaší sítě.

# =========================================================================

# THIS CODE-SAMPLE IS PROVIDED "AS IS" WITHOUT WARRANTY OF ANY KIND, EITHER

# EXPRESSED OR IMPLIED, INCLUDING BUT NOT LIMITED TO THE IMPLIED WARRANTIES

# OF MERCHANTABILITY AND/OR FITNESS FOR A PARTICULAR PURPOSE.

#

# This sample is not supported under any Microsoft standard support program

# or service. The code sample is provided AS IS without warranty of any kind.

# Microsoft further disclaims all implied warranties including, without

# limitation, any implied warranties of merchantability or of fitness for a

# particular purpose. The entire risk arising out of the use or performance

# of the sample and documentation remains with you. In no event shall

# Microsoft, its authors, or anyone else involved in the creation,

# production, or delivery of the script be liable for any damages whatsoever

# (including, without limitation, damages for loss of business profits,

# business interruption, loss of business information, or other pecuniary

# loss) arising out of the use of or inability to use the sample or

# documentation, even if Microsoft has been advised of the possibility of

# such damages.

#=========================================================================

# Define the sysvol share path.

# Change the sysvol path per your organization, for example:

# $sysvolPath = "\\dc1.contoso.com\sysvol\contoso.com\Policies"

$sysvolPath = "\\<DC FQDN>\sysvol\<domain FQDN>\Policies" ## Edit

# Define the search string.

$searchString = "dnspolicyconfig"

# Define the name of the file to search.

$fileName = "registry.pol"

# Get all the registry.pol files under the sysvol share.

$files = Get-ChildItem -Path $sysvolPath -Recurse -Filter $fileName -File

# Array to store paths of files that contain the search string.

$matchingFiles = @()

# Loop through each file and check if it contains the search string.

foreach ($file in $files) {

try {

# Read the content of the file.

$content = Get-Content -Path $file.FullName -Encoding Unicode

# Check if the content contains the search string.

if ($content -like "*$searchString*") {

$matchingFiles += $file.FullName

}

} catch {

Write-Host "Failed to read file $($file.FullName): $_"

}

}

# Output the matching file paths.

if ($matchingFiles.Count -eq 0) {

Write-Host "No files containing '$searchString' were found."

} else {

Write-Host "Files containing '$searchString':"

$matchingFiles | ForEach-Object { Write-Host $_ }

}

- Upravte všechny objekty zásad skupiny nalezené v předchozí části:

- Pokud je oddíl NRPT prázdný, vytvořte nové fiktivní pravidlo, aktualizujte zásadu, odstraňte fiktivní pravidlo a znovu aktualizujte zásadu. Tento postup odebere

DnsPolicyConfigze souboruregistry.pol(který byl vytvořen ve starší verzi Windows). - Pokud oddíl NRPT není prázdný a obsahuje pravidla, ověřte, že tato pravidla stále potřebujete. Pokud pravidla nepotřebujete, odstraňte je. Pokud potřebujete pravidla a použít objekt zásad skupiny na zařízení s klientem globálního zabezpečeného přístupu, privátní možnost DNS nefunguje.

- Pokud je oddíl NRPT prázdný, vytvořte nové fiktivní pravidlo, aktualizujte zásadu, odstraňte fiktivní pravidlo a znovu aktualizujte zásadu. Tento postup odebere

Náhradní připojení

Pokud dojde k chybě připojení ke cloudové službě, klient se vrátí k přímému připojení k internetu nebo blokuje připojení na základě posílení zabezpečení hodnoty odpovídajícího pravidla v profilu předávání.

Geografická poloha

U síťového provozu, který je tunelovaný do cloudové služby, aplikační server (web) zjistí zdrojovou IP adresu připojení jako IP adresu hraniční sítě (a ne jako IP adresu uživatelského zařízení). Tento scénář může mít vliv na služby, které se spoléhají na geografickou polohu.

Spropitné

Pro Microsoft 365 a Microsoft Entra zjistit skutečnou zdrojovou IP adresu zařízení zvažte povolení obnovení zdrojové IP adresy.

Podpora virtualizace

Klienta globálního zabezpečeného přístupu nemůžete nainstalovat na zařízení, které je hostitelem virtuálních počítačů. Klienta globálního zabezpečeného přístupu ale můžete nainstalovat na virtuální počítač, pokud klient není na hostitelském počítači nainstalovaný. Z stejného důvodu subsystém Windows pro Linux (WSL) nezíská provoz z klienta nainstalovaného na hostitelském počítači.

podpora Hyper-V:

- Externí virtuální přepínač: Klient Systému Windows Global Secure Access v současné době nepodporuje hostitelské počítače s Hyper-V externím virtuálním přepínačem. Klient se ale dá nainstalovat na virtuální počítače, aby tuneloval provoz do globálního zabezpečeného přístupu.

- Interní virtuální přepínač: Klient systému Windows Global Secure Access je možné nainstalovat na hostitelské a hostované počítače. Klient tuneluje pouze síťový provoz počítače, na který je nainstalovaný. Jinými slovy, klient nainstalovaný na hostitelském počítači neprotáčí síťový provoz hostovaných počítačů.

Klient globálního zabezpečeného přístupu pro Windows podporuje Azure Virtual Machines a Azure Virtual Desktop (AVD).

Poznámka

Klient systému Windows globálního zabezpečeného přístupu nepodporuje více relací AVD.

Plná moc

Pokud je proxy server nakonfigurovaný na úrovni aplikace (například v prohlížeči) nebo na úrovni operačního systému, nakonfigurujte soubor PAC (Auto Configuration) proxy serveru tak, aby vyloučil všechny plně kvalifikované názvy domén a IP adresy, které očekáváte, že klient tuneluje.

Pokud chcete zabránit tomu, aby požadavky HTTP pro konkrétní plně kvalifikované názvy domén nebo IP adresy tunelovaly na proxy server, přidejte plně kvalifikované názvy domén a IP adresy do souboru PAC jako výjimky. (Tyto plně kvalifikované názvy domén a IP adresy jsou v profilu předávání globálního zabezpečeného přístupu pro tunelování). Například:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".microsoft.com") || // tunneled

dnsDomainIs(host, ".msn.com")) // tunneled

return "DIRECT"; // If true, sets "DIRECT" connection

else // If not true...

return "PROXY 10.1.0.10:8080"; // forward the connection to the proxy

}

Pokud přímé připojení k internetu není možné, nakonfigurujte klienta tak, aby se připojil ke službě Global Secure Access přes proxy server. Například nastavte systémovou proměnnou grpc_proxy tak, aby odpovídala hodnotě proxy serveru, například http://proxy:8080.

Pokud chcete použít změny konfigurace, restartujte klientské služby windows globálního zabezpečeného přístupu.

Injektáž paketů

Klient pouze tuneluje provoz odeslaný pomocí soketů. Neprovádí tunelový provoz vložený do zásobníku sítě pomocí ovladače (například některých přenosů generovaných pomocí nástroje Network Mapper (Nmap)). Vložené pakety se přenesou přímo do sítě.

Více relací

Klient globálního zabezpečeného přístupu nepodporuje souběžné relace na stejném počítači. Toto omezení platí pro servery protokolu RDP (Remote Desktop Protocol) a řešení infrastruktury virtuálních klientských počítačů (VDI), jako je Azure Virtual Desktop (AVD), která jsou nakonfigurovaná pro více relací.

Arm64

Klient globálního zabezpečeného přístupu nepodporuje architekturu Arm64.

QuIC není podporován pro internetový přístup

Vzhledem k tomu, že quIC zatím není podporovaný pro Internet Access, není možné tunelovat provoz na porty 80 UDP a 443 UDP.

Spropitné

QuIC se v současné době podporuje v privátním přístupu a úlohách Microsoftu 365.

Správci můžou zakázat protokol QUIC, který spouští klienty, aby se vrátili k protokolu HTTPS přes protokol TCP, který je plně podporovaný v internetovém přístupu. Další informace najdete v tématu QUIC nepodporuje internetovou aplikaci Access.

Připojení WSL 2

Pokud je na hostitelském počítači povolen klient globálního zabezpečeného přístupu pro Windows, může být odchozí připojení z prostředí Windows Subsystem for Linux (WSL) 2 blokovaná. Pokud chcete tento výskyt zmírnit, vytvořte soubor .wslconfig, který nastaví dnsTunneling na false. Tímto způsobem veškerý provoz z WSL obchází globální zabezpečený přístup a přejde přímo do sítě. Další informace naleznete v tématu Konfigurace upřesňujících nastavení ve WSL.

Omezení vzdálených sítí

Mezi známá omezení vzdálených sítí patří:

- Maximální počet vzdálených sítí na tenanta je 10. Maximální počet propojení zařízení na vzdálenou síť je čtyři.

- Provoz Microsoftu je přístupný prostřednictvím vzdáleného síťového připojení bez klienta globálního zabezpečeného přístupu. Zásady podmíněného přístupu se ale nevynucuje. Jinými slovy, zásady podmíněného přístupu pro globální zabezpečený provoz Microsoftu se vynucují jenom v případě, že uživatel má klienta globálního zabezpečeného přístupu.

- Musíte použít klienta globálního zabezpečeného přístupu pro privátní přístup Microsoft Entra. Vzdálené připojení k síti podporuje pouze Microsoft Entra Internet Access.

- V tuto chvíli se vzdálené sítě dají přiřadit jenom k profilu přesměrování provozu Microsoftu.

Omezení řízení přístupu

Mezi známá omezení řízení přístupu patří:

- Hodnocení nepřetržitého přístupu (CAE) se v současné době nepodporuje pro univerzální podmíněný přístup pro provoz Microsoftu.

- Použití zásad podmíněného přístupu na provoz privátního přístupu se v současné době nepodporuje. K modelování tohoto chování můžete použít zásady podmíněného přístupu na úrovni aplikace pro aplikace Rychlý přístup a globální zabezpečené přístupové aplikace. Další informace najdete v tématu Použití podmíněného přístupu k aplikacím privátního přístupu.

- K provozu Microsoftu je možné přistupovat prostřednictvím vzdáleného síťového připojení bez globálního klienta zabezpečeného přístupu; zásady podmíněného přístupu se však nevynucuje. Jinými slovy, zásady podmíněného přístupu pro globální zabezpečený provoz Microsoftu se vynucují jenom v případě, že má uživatel globálního klienta zabezpečeného přístupu.

- Dodržování předpisů vynucování roviny dat v rovině sítě (Preview) s průběžným vyhodnocením přístupu se podporuje pro SharePoint Online a Exchange Online.

- Povolení signálu podmíněného přístupu globálního zabezpečeného přístupu umožňuje signalizovat jak pro rovinu ověřování (Microsoft Entra ID), tak pro signalizaci roviny dat (Preview). V současné době není možné tato nastavení povolit samostatně.

- U aplikací privátního přístupu se v současné době nepodporuje kontrola kompatibilní se sítí.

- Pokud je povolené obnovení zdrojové IP adresy, zobrazí se jenom zdrojová IP adresa. IP adresa služby Global Secure Access není viditelná. Pokud chcete zobrazit IP adresu služby Global Secure Access, zakažte obnovení zdrojové IP adresy.

- V současné době prostředky Microsoftu vyhodnotit zásady podmíněného přístupu založené na umístění IP adresy, protože původní zdrojová IP adresa není známá prostředkům jiných společností než Microsoft chráněným průběžným vyhodnocením přístupu (CAE).

- Pokud používáte caE přísné vynucení polohy, uživatelé jsou blokovaní, i když jsou v důvěryhodném rozsahu IP adres. Pokud chcete tuto podmínku vyřešit, proveďte jedno z následujících doporučení:

- Pokud máte zásady podmíněného přístupu založené na umístění IP adres, které cílí na prostředky jiné společnosti než Microsoft, nepovolujte přísné vynucování umístění.

- Ujistěte se, že obnovení zdrojové IP adresy podporuje provoz. Pokud ne, neodesílejte relevantní provoz prostřednictvím globálního zabezpečeného přístupu.

- V tuto chvíli se k získání provozu privátního přístupu vyžaduje připojení přes globálního klienta zabezpečeného přístupu.

- Možnosti ochrany roviny dat jsou ve verzi Preview (ochrana roviny ověřování je obecně dostupná).

- Pokud jste povolili omezení univerzálního tenanta a vy máte přístup k Centru pro správu Microsoft Entra pro tenanta na seznamu povolených, může se zobrazit chyba Přístup odepřen. Chcete-li tuto chybu opravit, přidejte do Centra pro správu Microsoft Entra následující příznak funkce:

?feature.msaljs=true&exp.msaljsexp=true- Pracujete například pro Contoso. Fabrikam, partner tenant, je na seznamu povolených. Může se zobrazit chybová zpráva centra pro správu Microsoft Entra tenanta Fabrikam.

- Pokud se pro adresu URL

https://entra.microsoft.com/zobrazila chybová zpráva o odepření přístupu, přidejte příznak funkce následujícím způsobem:https://entra.microsoft.com/?feature.msaljs%253Dtrue%2526exp.msaljsexp%253Dtrue#home

- Pokud se pro adresu URL

- Univerzální cae je vědom pouze globálního klienta zabezpečeného přístupu pro Windows počínaje verzí 1.8.239.0. Na jiných platformách používá klient globálního zabezpečeného přístupu běžné přístupové tokeny.

- Microsoft Entra ID vydává krátkodobé tokeny pro globální zabezpečený přístup. Životnost přístupového tokenu Universal CAE je 60 až 90 minut s podporou odvolání téměř v reálném čase.

- Získání signálu Microsoft Entra ID do klienta globálního zabezpečeného přístupu trvá přibližně 2 až pět minut a vyzve uživatele k opětovnému ověření.

- Uživatelé mají dvouminutovou dobu odkladu po přijetí události CAE k dokončení opětovného ověření. Po dvou minutách se stávající síťové toky přes globální zabezpečený přístup přeruší, dokud se uživatel úspěšně přihlásí ke klientovi globálního zabezpečeného přístupu.

Omezení profilu předávání přenosů

Mezi známá omezení profilů přesměrování provozu patří:

- Jednotlivé služby se průběžně přidávají do profilu provozu Microsoftu. V současné době se v rámci profilu provozu Microsoftu podporuje MICROSOFT Entra ID, Microsoft Graph, Exchange Online a SharePoint Online.

- V tuto chvíli lze přenosy privátního přístupu získat pouze pomocí klienta globálního zabezpečeného přístupu. Přenosy privátního přístupu se nedají získat ze vzdálených sítí.

- Tunelování provozu do cílů privátního přístupu podle IP adresy se podporuje jenom pro rozsahy IP adres mimo místní podsíť zařízení koncového uživatele.

- Pokud chcete tunelovat síťový provoz na základě pravidel plně kvalifikovaných názvů domén (FQDN) v profilu předávání přenosů, musíte dns přes HTTPS (Secure DNS) zakázat.

Omezení privátního přístupu

Mezi známá omezení privátního přístupu patří:

- Vyhněte se překrývajícím se segmentům aplikací mezi aplikacemi Rychlý přístup a Globální zabezpečený přístup.

- Vyhněte se překrývání segmentů aplikací mezi rychlým přístupem a přístupem k aplikacím.

- Tunelování provozu do cílů privátního přístupu podle IP adresy se podporuje jenom pro rozsahy IP adres mimo místní podsíť zařízení koncového uživatele.

- V tuto chvíli lze přenosy privátního přístupu získat pouze pomocí klienta globálního zabezpečeného přístupu. Vzdálené sítě nelze přiřadit k profilu předávání přenosů privátního přístupu.

Omezení přístupu k internetu

Mezi známá omezení pro Internet Access patří:

- V současné době může správce vytvořit až 100 zásad filtrování webového obsahu a až 1 000 pravidel na základě až 8 000 celkových plně kvalifikovaných názvů domén. Správci můžou také vytvářet až 256 profilů zabezpečení.

- Platforma předpokládá standardní porty pro provoz HTTP/S (porty 80 a 443).

- Globální klient zabezpečeného přístupu nepodporuje protokol IPv6. Klient tuneluje pouze provoz IPv4. Klient nezíská provoz IPv6 a proto se přenáší přímo do sítě. Pokud chcete zajistit, aby byl veškerý provoz směrován do globálního zabezpečeného přístupu, nastavte vlastnosti síťového adaptéru na IPv4 upřednostňovaným.

- UDP se zatím na této platformě nepodporuje.

- Uživatelsky přívětivá oznámení koncových uživatelů jsou ve vývoji.

- Vzdálené připojení k síti pro internetový přístup je ve vývoji.

- Kontrola protokolu TLS (Transport Layer Security) je ve vývoji.

- Filtrování na základě cest URL a kategorizace adres URL pro provoz HTTP a HTTPS se vyvíjí.