Použití zásad podmíněného přístupu pro aplikace privátního přístupu

Použití zásad podmíněného přístupu pro aplikace Microsoft Entra Private Access je účinný způsob, jak vynutit zásady zabezpečení pro vaše interní, soukromé prostředky. Zásady podmíněného přístupu můžete použít u aplikací Rychlý přístup a Privátní přístup z globálního zabezpečeného přístupu.

Tento článek popisuje, jak používat zásady podmíněného přístupu pro aplikace Rychlý přístup a Privátní přístup.

Požadavky

- Správci, kteří pracují s funkcemi globálního zabezpečeného přístupu , musí mít v závislosti na úlohách, které provádějí, jedno nebo více následujících přiřazení rolí.

- Role globálního správce zabezpečeného přístupu pro správu funkcí globálního zabezpečeného přístupu.

- Správce podmíněného přístupu pro tvorbu a správu zásad podmíněného přístupu.

- Musíte mít nakonfigurovaný rychlý přístup nebo privátní přístup.

- Produkt vyžaduje licencování. Podrobnosti najdete v části Licencování globálního zabezpečeného přístupu. V případě potřeby si můžete koupit licence nebo získat zkušební licence.

Známá omezení

Tato funkce má jedno nebo více známých omezení. Podrobnější informace o známých problémech a omezeních této funkce najdete v tématu Známá omezení globálního zabezpečení přístupu.

Podmíněný přístup a globální zabezpečený přístup

Zásady podmíněného přístupu pro aplikace Rychlý přístup nebo Privátní přístup můžete vytvořit z globálního zabezpečeného přístupu. Spuštění procesu pomocí Global Secure Access automaticky přidá vybranou aplikaci jako cílový prostředek pro bezpečnostní zásadu. Stačí nakonfigurovat nastavení zásad.

Přihlaste se do Centra pro správu Microsoft Entra s úrovní minimálně jako Správce podmíněného přístupu.

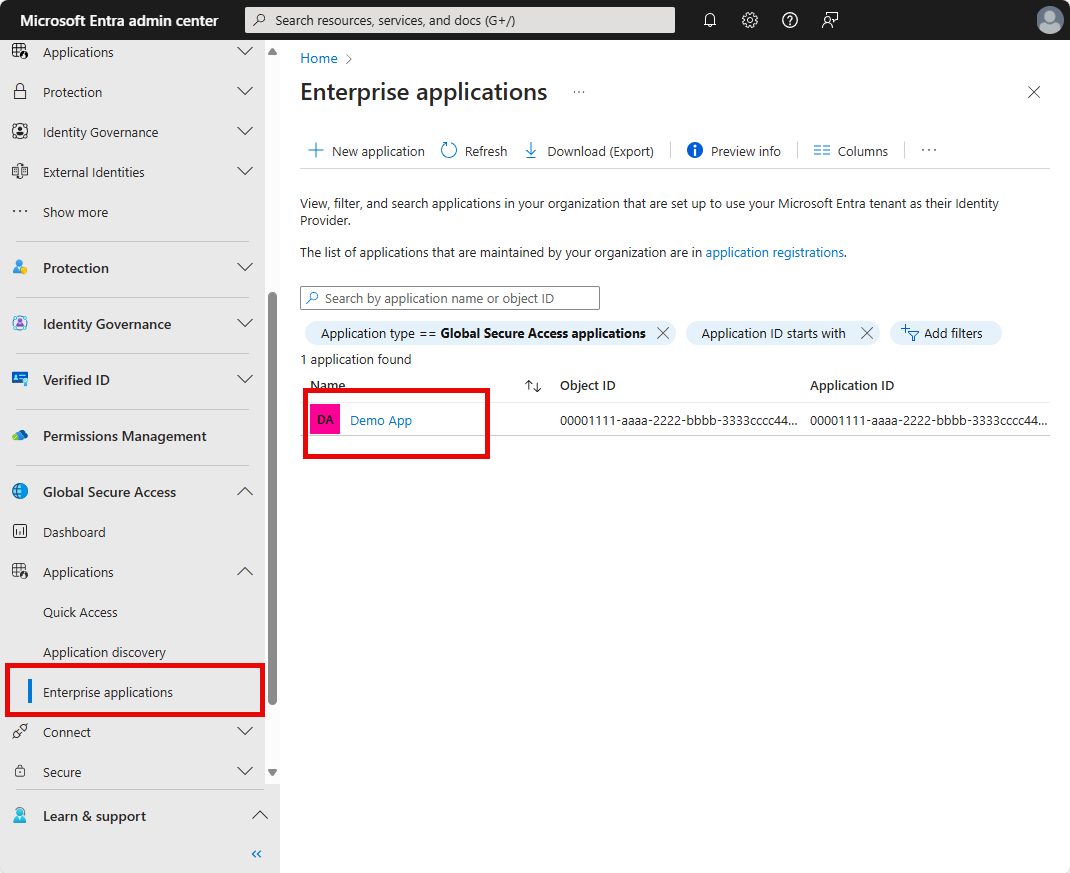

Projděte na Global Secure Access>Aplikace>Podnikové aplikace.

Vyberte aplikaci ze seznamu.

V boční nabídce vyberte podmíněný přístup . Všechny existující zásady podmíněného přístupu se zobrazí v seznamu.

Vyberte Nová zásada. Vybraná aplikace se zobrazí v podrobnostech o cílových prostředcích .

Nakonfigurujte podmínky, řízení přístupu a podle potřeby přiřaďte uživatele a skupiny.

Zásady podmíněného přístupu můžete použít také u skupiny aplikací na základě vlastních atributů. Další informace najdete v tématu Filtr pro aplikace v zásadách podmíněného přístupu.

Příklad přiřazení a řízení přístupu

Upravte následující podrobnosti o zásadách a vytvořte zásadu podmíněného přístupu, která vyžaduje vícefaktorové ověřování, dodržování předpisů zařízením nebo hybridní zařízení připojené k Microsoft Entra pro vaši aplikaci Rychlý přístup. Přiřazení uživatelů zajišťují, aby z zásad byly vyloučeny účty tísňového přístupu nebo prolomení přístupu vaší organizace.

- V části Přiřazení vyberte Uživatelé:

- V části Zahrnout vyberte Všichni uživatelé.

- V části Vyloučit vyberte Uživatelé a skupiny a zvolte účty pro nouzový přístup nebo prolomení účtů ve vaší organizaci.

- V části Řízení přístupu>Udělení

- Vyberte Vyžadovat vícefaktorové ověřování, Vyžadovat, aby zařízení bylo označené jako vyhovující, a vyžadovat hybridní zařízení připojené k Microsoftu Entra.

- Potvrďte nastavení a nastavte Nastavení zásady na Pouze pro hlášení.

Jakmile správci potvrdí nastavení zásad pomocí režimu jen pro sestavu, může správce přesunout přepínač Povolit zásadu z jen pro sestavu na Zapnuto.

Vyloučení uživatelů

Zásady podmíněného přístupu jsou výkonné nástroje, doporučujeme z vašich zásad vyloučit následující účty:

-

Nouzový přístup nebo nouzové účty, které brání uzamčení kvůli chybné konfiguraci zásad. V nepravděpodobném scénáři jsou všichni správci uzamčeni, váš účet pro správu tísňového volání se dá použít k přihlášení a provedení kroků pro obnovení přístupu.

- Další informace najdete v článku Správa účtů pro nouzový přístup v Microsoft Entra ID.

-

Služební účty a služební principály, jako je účet synchronizace Microsoft Entra Connect. Účty služby jsou neinteraktivní účty, které nejsou vázané na konkrétního uživatele. Obvykle je používají back-endové služby, které umožňují programový přístup k aplikacím, ale používají se také k přihlášení do systémů pro účely správy. Volání instančních objektů nebudou blokovaná zásadami podmíněného přístupu vymezenými pro uživatele. Pomocí podmíněného přístupu pro pracovní identity definujte zásady, které cílí na služební identity.

- Pokud má vaše organizace tyto účty používané ve skriptech nebo kódu, zvažte jejich nahrazení spravovanými identitami.