Řešení potíží s klientem globálního zabezpečeného přístupu: Karta Kontrola stavu

Tento dokument obsahuje pokyny pro řešení potíží pro klienta globálního zabezpečeného přístupu pomocí karty Kontrola stavu v nástroji Pokročilá diagnostika.

Úvod

Kontrola stavu pokročilé diagnostiky spouští testy, které ověřují, že klient globálního zabezpečeného přístupu funguje správně a že jsou spuštěné jeho komponenty.

Spuštění kontroly stavu

Spuštění kontroly stavu pro globálního klienta zabezpečeného přístupu:

- Klikněte pravým tlačítkem myši na ikonu hlavního panelu klientského systému Globální zabezpečený přístup a vyberte Rozšířená diagnostika.

- Otevře se dialogové okno Řízení uživatelských účtů. Výběrem možnosti Ano povolíte klientské aplikaci provádět změny ve vašem zařízení.

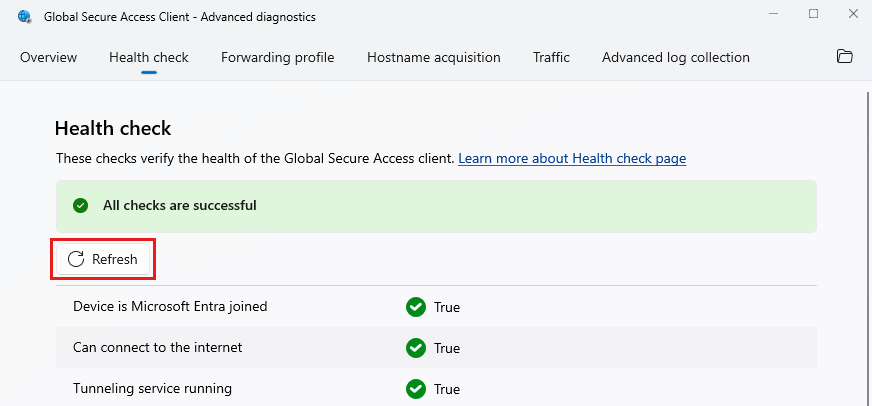

- V dialogovém okně Globální klient zabezpečeného přístupu – Pokročilá diagnostika zaškrtněte kartu Kontrola stavu. Při přepínání karet se spustí kontrola stavu.

Proces řešení

Většinatestůch Pokud testy selžou:

- Vyřešte první neúspěšný test v seznamu.

- Výběrem možnosti Aktualizovat zobrazíte aktualizovaný stav testu.

- Opakujte, dokud nevyřešíte všechny neúspěšné testy.

Kontrola Prohlížeč událostí

V rámci procesu řešení potíží může být užitečné zkontrolovat Prohlížeč událostí pro klienta globálního zabezpečeného přístupu. Protokol obsahuje cenné události týkající se chyb a jejich příčiny.

- Přejděte na Ovládací panely> Systém a nástroje systému Windows.>

- Spusťte Prohlížeč událostí.

- Přejděte na Protokoly aplikací a služeb microsoft>>Windows>Global Secure Access Client.

- Pokud chcete zobrazit protokoly klienta, vyberte Možnost Provozní.

- Pokud chcete zobrazit protokoly ovladačů, vyberte Jádro.

Testy kontroly stavu

Následující kontroly ověřují stav globálního klienta zabezpečeného přístupu.

Zařízení je připojeno k Microsoft Entra

Klient Systému Windows ověřuje uživatele a zařízení ve službě Globální bezpečný přístup. Ověřování zařízení na základě tokenu zařízení vyžaduje, aby zařízení bylo připojené buď k Microsoft Entra, nebo k hybridnímu připojení Microsoft Entra. Registrovaná zařízení Microsoft Entra se v současné době nepodporují.

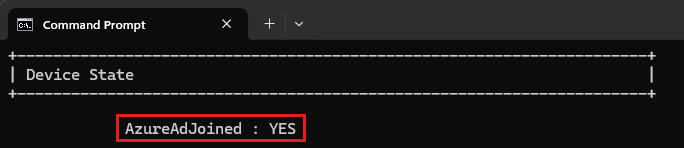

Pokud chcete zkontrolovat stav zařízení, zadejte do příkazového řádku následující příkaz: dsregcmd.exe /status.

Může se připojit k internetu

Tato kontrola označuje, jestli je zařízení připojené k internetu nebo ne. Klient globálního zabezpečeného přístupu vyžaduje připojení k internetu. Tento test je založený na funkci indikátoru stavu připojení k síti (NCSI).

Spuštěná služba tunelového propojení

Musí být spuštěna globální služba zabezpečeného tunelového tunelování.

- Pokud chcete ověřit, že je tato služba spuštěná, zadejte do příkazového řádku následující příkaz:

sc query GlobalSecureAccessTunnelingService - Pokud služba globálního zabezpečeného tunelového tunelování není spuštěná, spusťte ji z nástroje

services.msc. - Pokud se službě nepodaří spustit, vyhledejte v Prohlížeč událostí chyby.

Spuštěná služba stroje

Musí být spuštěna služba Global Secure Access Engine.

- Pokud chcete ověřit, že je tato služba spuštěná, zadejte do příkazového řádku následující příkaz:

sc query GlobalSecureAccessEngineService - Pokud služba Global Secure Access Engine není spuštěná, spusťte ji z nástroje

services.msc. - Pokud se službě nepodaří spustit, vyhledejte v Prohlížeč událostí chyby.

Spuštěná služba Načítá zásady

Musí být spuštěna služba Pro načítání globálních zásad zabezpečeného přístupu.

- Pokud chcete ověřit, že je tato služba spuštěná, zadejte do příkazového řádku následující příkaz:

sc query GlobalSecureAccessPolicyRetrieverService - Pokud služba Načtení globálních zásad zabezpečeného přístupu není spuštěná, spusťte ji z nástroje

services.msc. - Pokud se službě nepodaří spustit, vyhledejte v Prohlížeč událostí chyby.

Ovladač spuštěný

Globální ovladač zabezpečeného přístupu musí být spuštěný.

Pokud chcete ověřit, že je tato služba spuštěná, zadejte do příkazového řádku následující příkaz:

sc query GlobalSecureAccessDriver

Pokud ovladač není spuštěný:

- Otevřete Prohlížeč událostí a vyhledejte událost 304 v protokolu klienta globálního zabezpečeného přístupu.

- Pokud ovladač není spuštěný, restartujte počítač.

- Spusťte příkaz

sc query GlobalSecureAccessDriverznovu. - Pokud problém zůstane nevyřešený, přeinstalujte klienta globálního zabezpečeného přístupu.

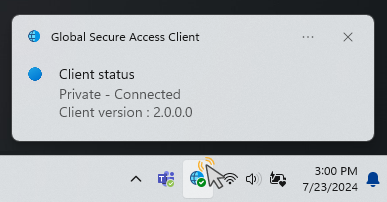

Spuštěná aplikace na hlavním panelu klienta

Proces GlobalSecureAccessClient.exe spustí uživatelské prostředí klienta v hlavním panelu systému.

Pokud na hlavním panelu systému nevidíte ikonu Globální zabezpečený přístup, můžete ji spustit z následující cesty:

C:\Program Files\Global Secure Access Client\GlobalSecureAccessClient.exe

Registr profilů předávání existuje.

Tento test ověří, že existuje následující klíč registru:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfile

Pokud klíč registru neexistuje, zkuste vynutit načítání zásad předávání:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestampOdstraňte klíč registru, pokud existuje.- Restartujte službu

Global Secure Access Policy Retriever Service. - Zkontrolujte, jestli jsou vytvořeny dva klíče registru.

- Pokud ne, vyhledejte v Prohlížeč událostí chyby.

Přeposílání profilu odpovídá očekávanému schématu

Tento test ověří, že profil předávání v registru má platný formát, který může klient číst.

Pokud tento test selže, pomocí následujícího postupu se ujistěte, že používáte nejaktuálnější profil předávání vašeho tenanta:

- Odstraňte následující klíče registru:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestamp

- Restartujte službu

Global Secure Access Policy Retriever Service. - Restartujte klienta globálního zabezpečeného přístupu.

- Znovu spusťte kontrolu stavu.

- Pokud předchozí kroky problém nevyřeší, upgradujte klienta globálního zabezpečeného přístupu na nejnovější verzi.

- Pokud problém přetrvává, obraťte se na podpora Microsoftu.

Režim zalomení skla je zakázaný

Režim zalomení zabrání klientovi globálního zabezpečeného přístupu v tunelování síťového provozu do cloudové služby Globální zabezpečený přístup. V režimu přerušení nejsou zaškrtnuty všechny profily přenosů na portálu Globální zabezpečený přístup a u globálního klienta zabezpečeného přístupu se neočekává tunelování provozu.

Nastavení klienta pro získání provozu a tunelového propojení provozu do služby Globální zabezpečený přístup:

- Přihlaste se do Centra pro správu Microsoft Entra jako správce tenanta.

- Přejděte na globální předávání přenosů zabezpečeného přístupu>.>

- Povolte aspoň jeden z profilů provozu, které odpovídají potřebám vaší organizace.

Klient globálního zabezpečeného přístupu by měl obdržet aktualizovaný profil předávání do jedné hodiny po provedení změn na portálu.

Diagnostické adresy URL v profilu předávání

Pro každý kanál aktivovaný v profilu předávání tento test zkontroluje, že konfigurace obsahuje adresu URL pro sondu stavu služby.

Pokud chcete zobrazit stav, poklikejte na ikonu hlavního panelu klienta Globální zabezpečený přístup.

Pokud tento test selže, důvodem je obvykle vnitřní problém s globálním zabezpečeným přístupem. Obraťte se na podporu Microsoftu.

Ověřovací certifikát existuje.

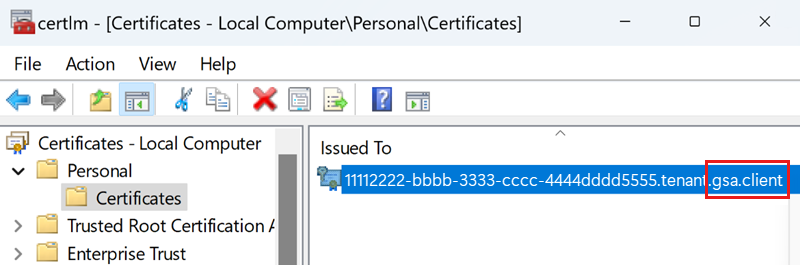

Tento test ověří, že na zařízení existuje certifikát pro připojení mTLS (Mutual Transport Layer Security) ke cloudové službě Global Secure Access.

Tip

Tento test se nezobrazuje, pokud ještě není pro vašeho tenanta povolený protokol mTLS.

Pokud tento test selže, zaregistrujte se do nového certifikátu provedením následujících kroků:

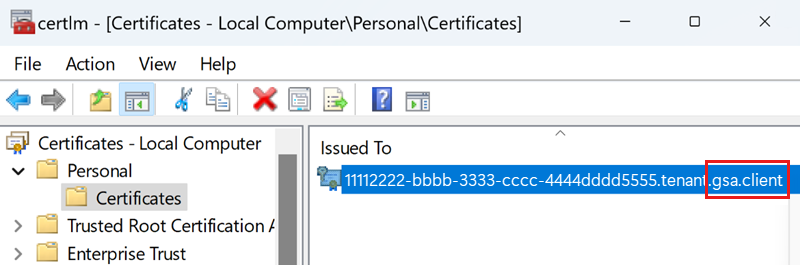

- Spusťte konzolu Microsoft Management Console zadáním následujícího příkazu do příkazového řádku:

certlm.msc. - V okně certlm přejděte na Osobní>certifikáty.

- Odstraňte certifikát, který končí gsa.client, pokud existuje.

- Odstraňte následující klíč registru:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - Restartujte službu Global Secure Access Engine v konzole MMC.

- Aktualizujte certifikáty konzoly MMC a ověřte, že byl vytvořen nový certifikát.

Zřízení nového certifikátu může trvat několik minut. - Zkontrolujte chyby v protokolu událostí klienta globálního zabezpečeného přístupu.

- Znovu spusťte testy kontroly stavu.

Ověřovací certifikát je platný.

Tento test ověří platnost ověřovacího certifikátu použitého pro připojení mTLS ke cloudové službě Global Secure Access.

Tip

Tento test se nezobrazuje, pokud ještě není pro vašeho tenanta povolený protokol mTLS.

Pokud tento test selže, zaregistrujte se do nového certifikátu provedením následujících kroků:

- Spusťte konzolu Microsoft Management Console zadáním následujícího příkazu do příkazového řádku:

certlm.msc. - V okně certlm přejděte na Osobní>certifikáty.

- Odstraňte certifikát, který končí gsa.client.

- Odstraňte následující klíč registru:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - Restartujte službu Global Secure Access Engine v konzole MMC.

- Aktualizujte certifikáty konzoly MMC a ověřte, že byl vytvořen nový certifikát.

Zřízení nového certifikátu může trvat několik minut. - Zkontrolujte chyby v protokolu událostí klienta globálního zabezpečeného přístupu.

- Znovu spusťte testy kontroly stavu.

DNS přes HTTPS se nepodporuje

Aby klient globálního zabezpečeného přístupu získal síťový provoz podle plně kvalifikovaného názvu domény (FQDN) (na rozdíl od cíle PROTOKOLU IP), musí klient číst požadavky DNS odeslané zařízením na server DNS. To znamená, že pokud profil předávání obsahuje pravidla plně kvalifikovaného názvu domény, musíte DNS zakázat přes HTTPS.

Zabezpečení DNS zakázané v operačním systému

Pokud chcete ve Windows zakázat DNS přes HTTPS, přečtěte si informace o zabezpečeném klientovi DNS přes PROTOKOL HTTPS (DoH).

Důležité

Pokud chcete úspěšně spustit kontrolu stavu klienta globálního zabezpečeného přístupu, musíte dns přes HTTPS zakázat.

Zabezpečené DNS zakázané v prohlížečích (Microsoft Edge, Chrome, Firefox)

Zkontrolujte, jestli je zabezpečený DNS pro každý z následujících prohlížečů zakázaný:

Zabezpečení DNS zakázané v Microsoft Edgi

Zakázání DNS přes HTTPS v Microsoft Edgi:

- Spusťte Microsoft Edge.

- Otevřete nabídku Nastavení a další možnosti a vyberte Nastavení.

- Vyberte Soukromí, vyhledávání a služby.

- V části Zabezpečení nastavte možnost Použít zabezpečený DNS a určete, jak vyhledat síťovou adresu pro weby, které se mají vypnout.

Zabezpečený DNS zakázaný v Chromu

Zakázání DNS přes HTTPS v Prohlížeči Google Chrome:

- Otevřete Chrome.

- Vyberte Přizpůsobit a ovládat Google Chrome a pak vyberte Nastavení.

- Vyberte Ochrana osobních údajů a zabezpečení.

- Vyberte Zabezpečení.

- V části Upřesnit nastavte přepínač Použít zabezpečený DNS na vypnuto.

Zabezpečený DNS zakázaný ve Firefoxu

Zakázání DNS přes HTTPS v Mozilla Firefoxu:

- Otevřete Firefox.

- Vyberte tlačítko Otevřít nabídku aplikace a pak vyberte Nastavení.

- Vyberte Ochrana osobních údajů a zabezpečení.

- V části DNS přes HTTPS vyberte Vypnuto.

Responzivní DNS

Tento test zkontroluje, jestli server DNS nakonfigurovaný pro Windows vrátí odpověď DNS.

Pokud tento test selže:

- Pozastavte klienta globálního zabezpečeného přístupu.

- Zkontrolujte, jestli je dostupný server DNS nakonfigurovaný pro Windows. Zkuste například pomocí nástroje přeložit "microsoft.com"

nslookup. - Ověřte, že žádné brány firewall neblokují provoz na server DNS.

- Nakonfigurujte alternativní server DNS a znovu otestujte.

- Obnovte klienta globálního zabezpečeného přístupu.

Přijatá magická IP adresa

Tato kontrola ověří, že klient dokáže získat provoz z plně kvalifikovaného názvu domény (FQDN).

Pokud test selže:

- Restartujte klienta a znovu otestujte.

- Restartujte systém Windows. Tento krok může být nezbytný ve výjimečných případech k odstranění nestálé mezipaměti.

Token uložený v mezipaměti

Tento test ověří, že se klient úspěšně ověřil pro Microsoft Entra.

Pokud test tokenu uloženého v mezipaměti selže:

- Ověřte, že jsou spuštěné služby a ovladač.

- Ověřte, že je ikona hlavního panelu systému viditelná.

- Pokud se zobrazí oznámení o přihlášení, vyberte Přihlásit se.

- Pokud se oznámení o přihlášení nezobrazí, zkontrolujte, jestli je v Centru oznámení, a vyberte Přihlásit se.

- Přihlaste se pomocí uživatele, který je členem stejného tenanta Microsoft Entra, ke kterému je zařízení připojené.

- Ověřte síťové připojení.

- Najeďte myší na ikonu na hlavním panelu systému a ověřte, že vaše organizace klienta nezablokuje .

- Restartujte klienta a počkejte několik sekund.

- Vyhledejte chyby v Prohlížeč událostí.

Upřednostňovaný protokol IPv4

Globální zabezpečený přístup zatím nepodporuje získávání provozu pro cíle s adresami IPv6. Doporučujeme nakonfigurovat klienta tak, aby preferoval protokol IPv4 před protokolem IPv6, pokud:

- Profil předávání je nastavený tak, aby získá provoz protokolem IPv4 (na rozdíl od plně kvalifikovaného názvu domény).

- Plně kvalifikovaný název domény přeložený na tuto IP adresu se také přeloží na adresu IPv6.

Pokud chcete klienta nakonfigurovat tak, aby upřednostňoval protokol IPv4 před protokolem IPv6, nastavte následující klíč registru:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters\ Name: DisabledComponents Type: REG_DWORD Value: 0x20 (Hex)

Důležité

Změny této hodnoty registru vyžadují restartování počítače. Další informace najdete v tématu Pokyny ke konfiguraci protokolu IPv6 ve Windows pro pokročilé uživatele.

Název hostitele Edge přeložený službou DNS

Tento test zkontroluje všechny aktivní typy provozu: Microsoft 365, Privátní přístup a Internet Access. Pokud tento test selže, DNS nemůže přeložit názvy hostitelů cloudové služby Globální zabezpečený přístup, a proto není dostupná. Příčinou neúspěšného testu může být problém s připojením k internetu nebo server DNS, který nerozloží veřejné názvy hostitelů internetu.

Ověření správného fungování překladu názvu hostitele:

- Pozastavte klienta.

- Spusťte příkaz PowerShellu:

Resolve-DnsName -Name <edge's FQDN> - Pokud se překlad názvu hostitele nezdaří, zkuste spustit:

Resolve-DnsName -Name microsoft.com - Ověřte, že jsou pro tento počítač nakonfigurované servery DNS:

ipconfig /all - Pokud předchozí kroky problém nevyřeší, zvažte nastavení jiného veřejného serveru DNS.

Edge je dostupný

Tento test zkontroluje všechny aktivní typy provozu: Microsoft 365, Privátní přístup a Internet Access. Pokud tento test selže, zařízení nemá síťové připojení ke cloudové službě Globální zabezpečený přístup.

Pokud test selže:

- Ověřte, že zařízení má připojení k internetu.

- Ověřte, že brána firewall nebo proxy server neblokují připojení k okraji.

- Ujistěte se, že je na zařízení aktivní protokol IPv4. V současné době Edge funguje jenom s adresou IPv4.

- Zastavte klienta a zkuste to

Test-NetConnection -ComputerName <edge's fqdn> -Port 443znovu. - Zkuste příkaz PowerShellu z jiného zařízení připojeného k internetu z veřejné sítě.

Proxy server je zakázaný

Tento test zkontroluje, jestli je na zařízení nakonfigurovaný proxy server. Pokud je zařízení koncového uživatele nakonfigurované tak, aby používalo proxy server pro odchozí provoz do internetu, musíte vyloučit cílové IP adresy nebo plně kvalifikované názvy domén získané klientem se souborem PAC (Proxy Auto-Configuration) nebo protokolem WPAD (Web Proxy Auto-Discovery).

Změna souboru PAC

Přidejte IP adresy nebo plně kvalifikované názvy domén, které se mají tunelovat na hraniční zařízení globálního zabezpečeného přístupu, jako vyloučení v souboru PAC, aby se požadavky HTTP na tyto cíle nepřesměrovaly na proxy server. (Tyto IP adresy nebo plně kvalifikované názvy domén jsou také nastavené tak, aby tunelovaly do globálního zabezpečeného přístupu v profilu předávání.) Chcete-li zobrazit stav klienta správně, přidejte plně kvalifikovaný název domény použitý pro zjišťování stavu do seznamu vyloučení: .edgediagnostic.globalsecureaccess.microsoft.com.

Příklad souboru PAC obsahujícího vyloučení:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".edgediagnostic.globalsecureaccess.microsoft.com") || //tunneled

dnsDomainIs(host, ".contoso.com") || //tunneled

dnsDomainIs(host, ".fabrikam.com")) // tunneled

return "DIRECT"; // For tunneled destinations, use "DIRECT" connection (and not the proxy)

else // for all other destinations

return "PROXY 10.1.0.10:8080"; // route the traffic to the proxy.

}

Přidání systémové proměnné

Konfigurace klienta globálního zabezpečeného přístupu pro směrování globálního zabezpečeného přístupu přes proxy server:

- Nastavte systémovou proměnnou prostředí ve Windows pojmenovanou

grpc_proxyna hodnotu adresy proxy serveru. Napříkladhttp://10.1.0.10:8080. - Restartujte klienta globálního zabezpečeného přístupu.

Nezjistila se žádná externí virtuální přepínač Hyper-V

Podpora technologie Hyper-V:

- Externí virtuální přepínač: Klient Systému Windows Global Secure Access v současné době nepodporuje hostitelské počítače s externím virtuálním přepínačem Hyper-V. Klient se ale dá nainstalovat na virtuální počítače, aby tuneloval provoz do globálního zabezpečeného přístupu.

- Interní virtuální přepínač: Klient systému Windows Global Secure Access je možné nainstalovat na hostitelské a hostované počítače. Klient tuneluje pouze síťový provoz počítače, na který je nainstalovaný. Jinými slovy, klient nainstalovaný na hostitelském počítači neprotáčí síťový provoz hostovaných počítačů.

Klient globálního zabezpečeného přístupu pro Windows podporuje virtuální počítače Azure.

Klient Globální zabezpečený přístup pro Windows podporuje Azure Virtual Desktop (AVD).

Poznámka:

Nepodporuje se více relací AVD.

Tunelování bylo úspěšné

Tento test zkontroluje každý aktivní profil provozu v profilu předávání (Microsoft 365, Privátní přístup a Internetový přístup) a ověří, jestli jsou připojení ke službě stavu odpovídajícího kanálu úspěšně tunelována.

Pokud tento test selže:

- Zkontrolujte chyby v Prohlížeč událostí.

- Restartujte klienta a zkuste to znovu.

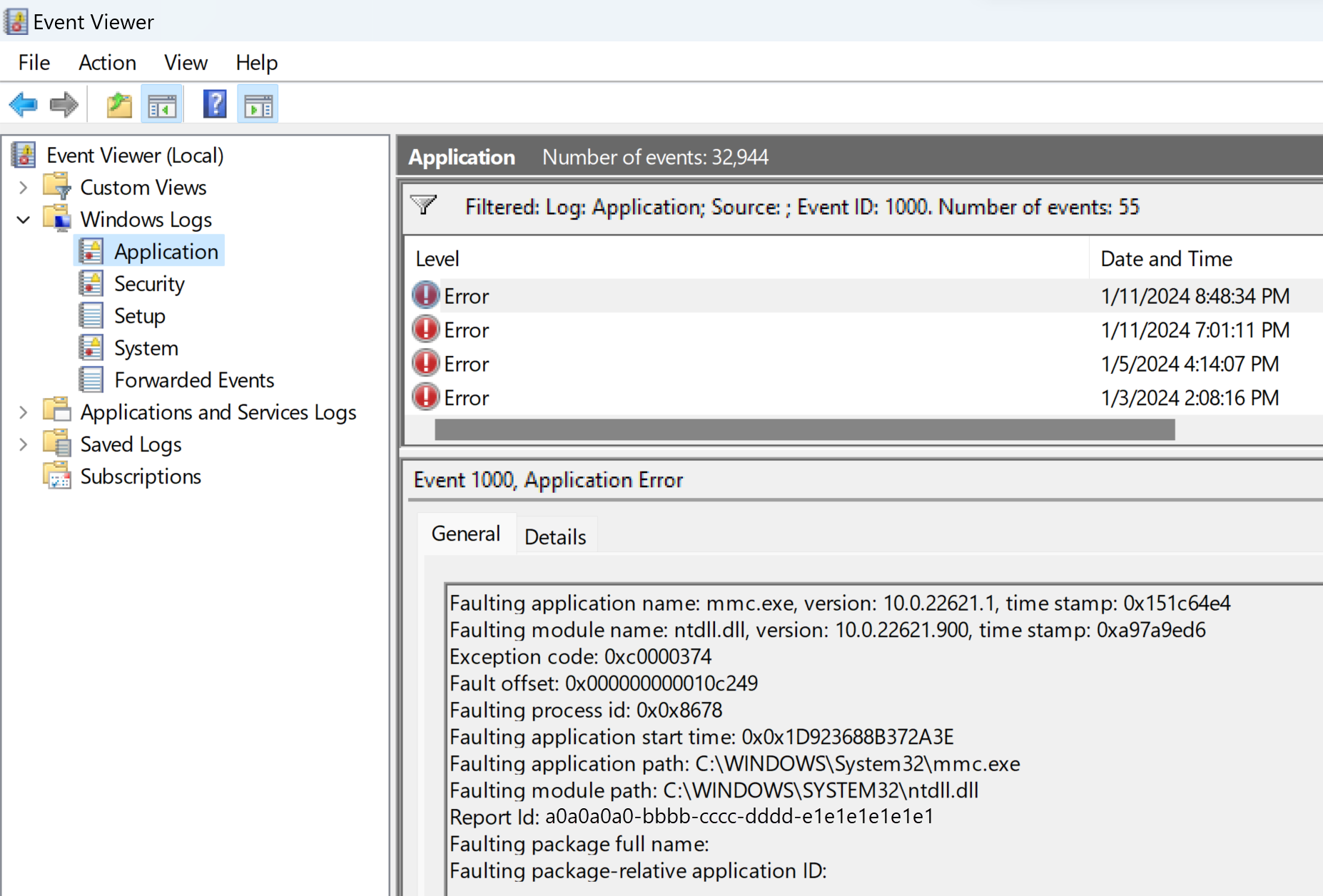

Globální procesy zabezpečeného přístupu v pořádku (posledních 24 hod)

Pokud tento test selže, znamená to, že alespoň jeden proces klienta se za posledních 24 hodin chybově ukončil.

Pokud všechny ostatní testy projdou, měl by klient aktuálně fungovat. Může ale být užitečné prozkoumat soubor s výpisem stavu procesu, aby se zvýšila budoucí stabilita a lépe pochopili, proč došlo k chybovému ukončení procesu.

Zkoumání souboru výpisu stavu procesu při chybovém ukončení procesu:

- Konfigurace výpisů stavu režimu uživatele:

- Přidejte následující klíč registru:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumps REG_SZ DumpFolderPřidejte hodnotu registru a nastavte její data do existujícího dumpFolderu, do kterého chcete uložit soubor s výpisem paměti.

- Přidejte následující klíč registru:

- Reprodukujte problém a vytvořte nový soubor s výpisem paměti ve vybraném dumpFolderu.

- Otevřete lístek pro podpora Microsoftu a připojte soubor s výpisem paměti a postup pro reprodukci problému.

- Zkontrolujte protokoly Prohlížeč událostí a vyfiltrujte události chybového ukončení (filtrování aktuálních protokolů: ID události = 1000).

- Uložte filtrovaný protokol jako soubor a připojte ho k lístku podpory.

QuIC není podporován pro internetový přístup

Vzhledem k tomu, že quIC zatím není podporovaný pro Internet Access, není možné tunelovat provoz na porty 80 UDP a 443 UDP.

Tip

QuIC se v současné době podporuje v privátním přístupu a úlohách Microsoftu 365.

Správci můžou zakázat protokol QUIC, který spouští klienty, aby se vrátili k protokolu HTTPS přes protokol TCP, který je plně podporovaný v internetovém přístupu.

QuIC zakázáno v Microsoft Edgi

Zakázání QUIC v Microsoft Edgi:

- Otevřete Microsoft Edge.

- Vložte

edge://flags/#enable-quicpanel Adresa. - Nastavte rozevírací seznam Experimentální protokol QUIC na Zakázáno.

QuIC zakázáno v Chromu

Zakázání QUIC v Prohlížeči Google Chrome:

- Otevřete Google Chrome.

- Vložte

chrome://flags/#enable-quicpanel Adresa. - Nastavte rozevírací seznam Experimentální protokol QUIC na Zakázáno.

QUIC zakázáno v Mozilla Firefoxu

Zakázání QUIC v Mozilla Firefoxu:

- Otevřete Firefox.

- Vložte

about:configpanel Adresa. - Do pole Prohledat název předvolby vložte

network.http.http3.enable. - Přepněte možnost network.http.http3.enable na false.