Přidání Googlu jako zprostředkovatele identity pro uživatele typu host B2B

Platí pro:  Tenanti pracovních sil – externí tenanti

Tenanti pracovních sil – externí tenanti  (další informace)

(další informace)

Tip

Tento článek popisuje přidání Googlu jako zprostředkovatele identity pro spolupráci B2B v tenantech pracovních sil. Pokyny pro externí tenanty najdete v tématu Přidání Googlu jako zprostředkovatele identity.

Nastavením federace s Googlem můžete pozvaným uživatelům povolit přihlášení ke sdíleným aplikacím a prostředkům pomocí vlastních účtů Gmail, aniž by museli vytvářet účty Microsoft. Po přidání Google jako jedné z možností přihlášení aplikace může uživatel na přihlašovací stránce zadat adresu Gmailu, kterou používá pro přihlášení k Googlu.

Poznámka:

Federace Google je určená speciálně pro uživatele Gmailu. K federaci s doménami Google Workspace použijte federaci zprostředkovatele identity SAML/WS-Fed.

Důležité

- Od 12. července 2021, pokud zákazníci Microsoft Entra B2B nastavili nové integrace Google pro použití s samoobslužnou registraci nebo pozvání externích uživatelů pro vlastní nebo obchodní aplikace, ověřování může být zablokováno uživatelům Gmailu (s chybovou obrazovkou zobrazenou v části Co očekávat). K tomuto problému dochází pouze v případě, že vytvoříte integraci Google pro samoobslužné toky uživatelů nebo pozvánky po 12. červenci 2021 a Gmailu ve vlastních nebo obchodních aplikacích se nepřesunuly do systémových webových zobrazení. Vzhledem k tomu, že systémová webová zobrazení jsou ve výchozím nastavení povolená, nebude to mít vliv na většinu aplikací. Abychom se tomuto problému vyhnuli, důrazně doporučujeme přesunout ověřování Gmailu do systémových prohlížečů před vytvořením nových integrací Google pro samoobslužnou registraci. Pro vložená webová zobrazení se prosím podívejte na akci.

- Od 30. září 2021 google zastaralá podporu přihlašování k webovému zobrazení. Pokud vaše aplikace ověřují uživatele pomocí vloženého webového zobrazení a používáte federaci Google s Azure AD B2C nebo Microsoft Entra B2B pro pozvání externích uživatelů nebo samoobslužnou registraci, uživatelé Google Gmailu se nebudou moct ověřit. Další informace.

Jaké je prostředí pro uživatele Google?

Uživatele Google můžete pozvat k spolupráci B2B různými způsoby. Můžete je například přidat do adresáře prostřednictvím Centra pro správu Microsoft Entra. Při uplatnění pozvánky se jejich prostředí liší v závislosti na tom, jestli už jsou přihlášeni k Googlu:

- Uživatelům typu host, kteří nejsou přihlášení k Googlu, se zobrazí výzva k tomu.

- Uživatelům typu host, kteří jsou už přihlášení k Googlu, se zobrazí výzva k výběru účtu, který chcete použít. Musí zvolit účet, který jste použili k pozvání.

Uživatelé typu host, kteří vidí chybu hlavičky příliš dlouho, můžou vymazat soubory cookie nebo otevřít soukromé nebo anonymní okno a zkusit se znovu přihlásit.

Koncové body přihlašování

Uživatelé typu host Google se teď můžou přihlásit k víceklientům nebo aplikacím Microsoftu od první strany pomocí společného koncového bodu (jinými slovy obecná adresa URL aplikace, která neobsahuje kontext vašeho tenanta). Během procesu přihlášení uživatel typu host zvolí možnosti přihlášení a pak vybere možnost Přihlásit se k organizaci. Uživatel pak zadá název vaší organizace a bude se dál přihlašovat pomocí svých přihlašovacích údajů Google.

Uživatelé typu host Google můžou také používat koncové body aplikací, které obsahují informace o vašem tenantovi, například:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

Uživatelům typu host Google můžete také poskytnout přímý odkaz na aplikaci nebo prostředek tak, že zahrnete informace o vašem tenantovi, například https://myapps.microsoft.com/signin/X/<application ID?tenantId=<your tenant ID>.

Vyřazení podpory přihlášení k webovému zobrazení

Od 30. září 2021 google přestane podporovat přihlášení k vloženým webovým zobrazením. Pokud vaše aplikace ověřují uživatele pomocí vloženého webového zobrazení a používáte federaci Google s Azure AD B2C nebo Microsoft Entra B2B pro pozvání externích uživatelů nebo samoobslužnou registraci, uživatelé Google Gmailu se nebudou moct ověřit.

Níže jsou uvedené známé scénáře, které ovlivňují uživatele Gmailu:

- Aplikace Microsoftu (například Teams a Power Apps) ve Windows

- Aplikace pro Windows, které k ověřování používají ovládací prvek WebView , WebView2 nebo starší ovládací prvek WebBrowser. Tyto aplikace by se měly migrovat na tok Správce webových účtů (WAM).

- Aplikace pro Android používající prvek uživatelského rozhraní WebView

- Aplikace pro iOS používající UIWebView/WKWebview

- Aplikace využívající ADAL

Tato změna nemá vliv na:

- Webové aplikace

- Služby Microsoftu 365, ke kterým se přistupuje prostřednictvím webu (například SharePoint Online, webové aplikace Office a webová aplikace Teams)

- Mobilní aplikace využívající systémová webová zobrazení pro ověřování (SFSafariViewController v iOSu, vlastní karty v Androidu).

- Identity pracovního prostoru Google, například při použití federace založené na SAML s Google Workspace

- Aplikace pro Windows, které používají Správce webových účtů (WAM) nebo Zprostředkovatele webového ověřování (WAB).

Akce potřebná pro vložená webová zobrazení

Upravte aplikace tak, aby používaly systémový prohlížeč pro přihlášení. Podrobnosti najdete v tématu Vložené webové zobrazení a systémový prohlížeč v dokumentaci k MSAL.NET. Všechny sady MSAL SDK ve výchozím nastavení používají systémový prohlížeč.

Co očekávat

Od 30. září microsoft globálně zavede tok přihlašování zařízení, který slouží jako alternativní řešení pro aplikace, které stále používají vložená webová zobrazení, aby se zajistilo, že ověřování není blokované.

Jak se přihlásit pomocí toku přihlašování zařízení

Tok přihlášení zařízení vyzve uživatele, kteří se přihlásí pomocí účtu Gmail ve vloženém webovém zobrazení, aby před dokončením přihlášení zadali kód v samostatném prohlížeči. Pokud se uživatelé přihlašují pomocí svého účtu Gmail poprvé bez aktivních relací v prohlížeči, uvidí následující posloupnost obrazovek. Pokud už je existující účet Gmail přihlášený, některé z těchto kroků se můžou odstranit.

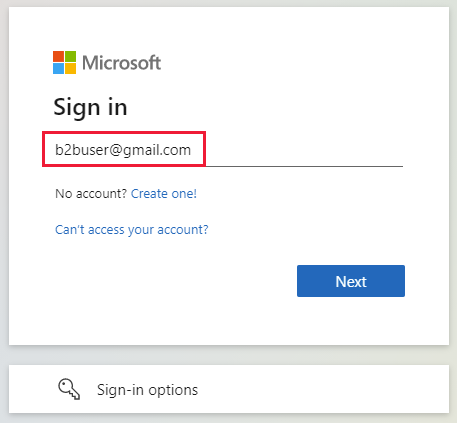

Na přihlašovací obrazovce uživatel zadá svoji adresu Gmailu a vybere Další.

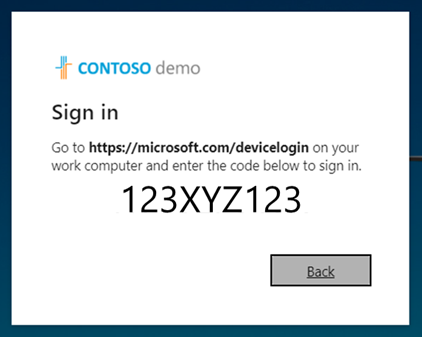

Zobrazí se následující obrazovka s výzvou k otevření nového okna, přechodu na https://microsoft.com/devicelogina zadání devítimístného alfanumerického kódu.

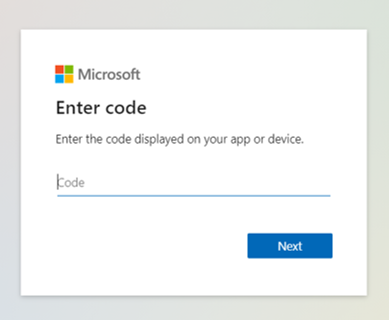

Otevře se přihlašovací stránka zařízení, kde uživatel může zadat kód.

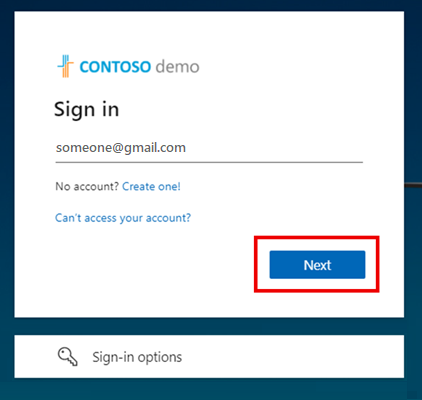

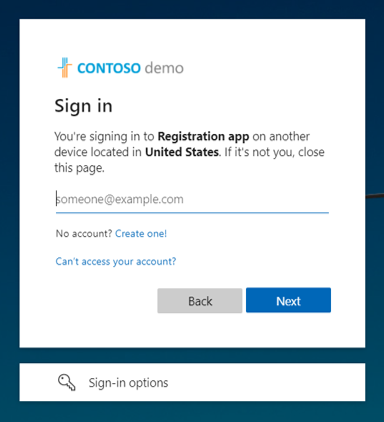

Pokud se kódy shodují, uživateli se zobrazí výzva, aby znovu zadal svůj e-mail, aby potvrdil svou aplikaci a přihlašovací umístění pro účely zabezpečení.

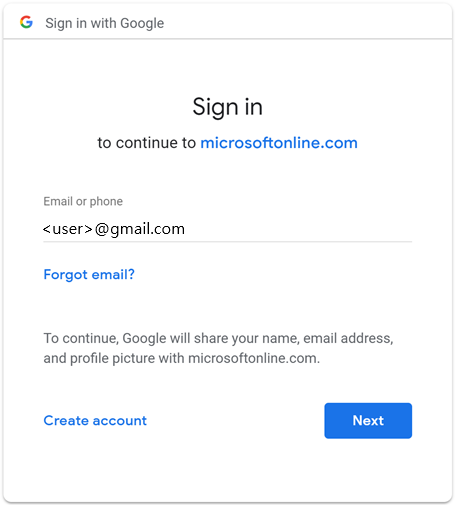

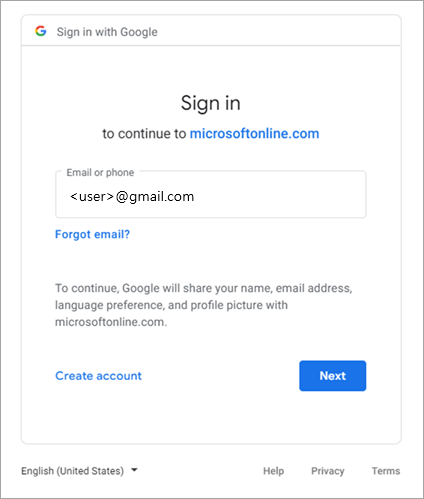

Uživatel se přihlásí ke Googlu pomocí svého e-mailu a hesla.

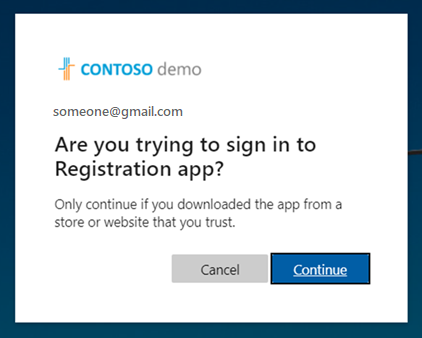

Znovu se zobrazí výzva k potvrzení aplikace, ke které se přihlašují.

Uživatel vybere Pokračovat. Výzva potvrdí, že jsou přihlášení. Uživatel zavře kartu nebo okno a vrátí se na první obrazovku, kde je teď přihlášený k aplikaci.

Případně můžete mít stávající a nové uživatele Gmailu, kteří se přihlašují pomocí jednorázového hesla e-mailu. Pokud chcete, aby uživatelé Gmailu používali jednorázové heslo k e-mailu:

- Povolte jednorázové heslo e-mailu.

- Odeberte federaci Google.

- Resetujte stav uplatnění u uživatelů Gmailu, aby mohli používat jednorázové heslo e-mailu.

Pokud chcete požádat o rozšíření, ovlivnění zákazníci s ovlivněnými ID klientů OAuth by měli od vývojářů Google obdržet e-mail s následujícími informacemi týkajícími se jednorázového rozšíření vynucování zásad, které musí být dokončeno do 31. ledna 2022:

- "V případě potřeby můžete požádat o jednorázové rozšíření vynucení zásad pro vložené webové zobrazení pro každé uvedené ID klienta OAuth do 31. ledna 2022. Kvůli přehlednosti se zásady pro vložená webová zobrazení budou vynucovat 1. února 2022 bez výjimek ani rozšíření.

Aplikace, které se migrují do povoleného webového zobrazení pro ověřování, nebudou ovlivněny a uživatelé se budou moct ověřovat přes Google jako obvykle.

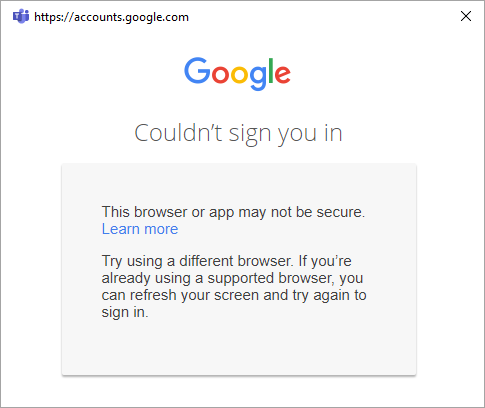

Pokud se aplikace nemigrují do povoleného webového zobrazení pro ověřování, zobrazí se ovlivnění uživatelé Gmailu na následující obrazovce.

Rozlišování mezi CEF/Elektronem a vloženými webovými zobrazeními

Kromě vyřazení vložené podpory přihlašování k webovému zobrazení a rozhraní google také vypisuje ověřování Gmailu založené na Chromium Embedded Framework (CEF). U aplikací založených na CEF, jako jsou aplikace Electron, Google zakáže ověřování 30. června 2021. Ovlivněné aplikace obdržely přímo oznámení od Googlu a nejsou popsané v této dokumentaci. Tento dokument se týká vložených webových zobrazení popsaných dříve, což Společnost Google omezí na samostatné datum 30. září 2021.

Akce potřebná pro vložené architektury

Postupujte podle pokynů Googlu a zjistěte, jestli jsou vaše aplikace ovlivněné.

Krok 1: Konfigurace projektu pro vývojáře Google

Nejprve v konzole Google Developers Console vytvořte nový projekt, abyste získali ID klienta a tajný klíč klienta, který můžete později přidat do Microsoft Entra Externí ID.

Přejděte na rozhraní API Google na adrese https://console.developers.google.coma přihlaste se pomocí svého účtu Google. Doporučujeme použít sdílený týmový účet Google.

Pokud se zobrazí výzva, přijměte podmínky služby.

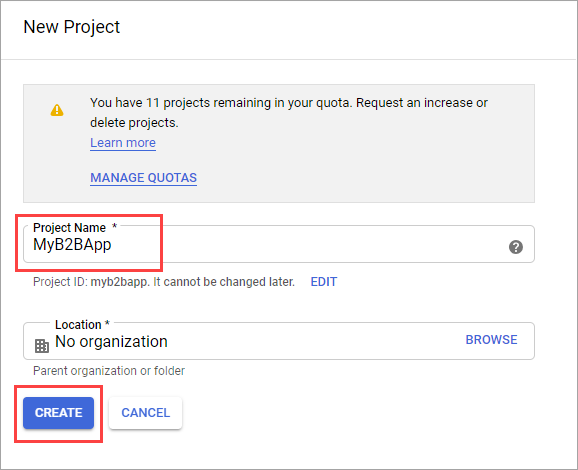

Vytvořte nový projekt: V horní části stránky vyberte nabídku projektu a otevřete stránku Vybrat projekt . Zvolte Nový projekt.

Na stránce Nový projekt zadejte název projektu (například

MyB2BApp) a pak vyberte Vytvořit:

Otevřete nový projekt tak, že vyberete odkaz v okně Zpráva s oznámeními nebo pomocí nabídky projektu v horní části stránky.

V nabídce vlevo vyberte rozhraní API a služby a pak vyberte obrazovku souhlasu OAuth.

V části Typ uživatele vyberte Externí a pak vyberte Vytvořit.

Na obrazovce souhlasu OAuth v části Informace o aplikaci zadejte název aplikace.

V části E-mail podpory uživatelů vyberte e-mailovou adresu.

V části Autorizované domény vyberte Přidat doménu a pak přidejte

microsoftonline.comdoménu.V části Kontaktní informace pro vývojáře zadejte e-mailovou adresu.

Vyberte Uložit a pokračovat.

V nabídce vlevo vyberte Přihlašovací údaje.

Vyberte Vytvořit přihlašovací údaje a pak vyberte ID klienta OAuth.

V nabídce Typ aplikace vyberte webovou aplikaci. Dejte aplikaci vhodný název, například

Microsoft Entra B2B. V části Identifikátory URI pro autorizované přesměrování přidejte následující identifikátory URI:https://login.microsoftonline.comhttps://login.microsoftonline.com/te/<tenant ID>/oauth2/authresp

(kde<tenant ID>je ID vašeho tenanta)https://login.microsoftonline.com/te/<tenant name>.onmicrosoft.com/oauth2/authresp

(kde<tenant name>je název vašeho tenanta)

Poznámka:

Pokud chcete najít ID tenanta, přihlaste se do Centra pro správu Microsoft Entra. V části Identita vyberte Přehled a zkopírujte ID tenanta.

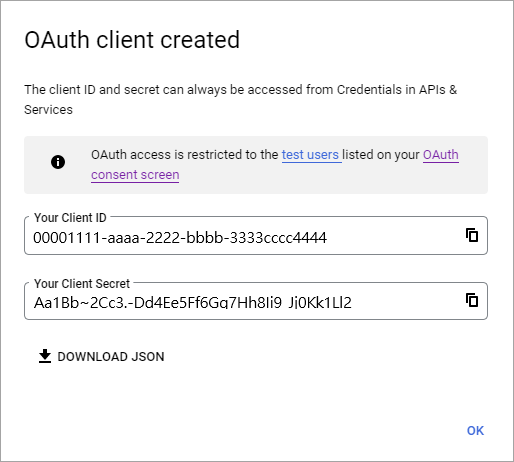

Vyberte Vytvořit. Zkopírujte ID klienta a tajný klíč klienta. Použijete je při přidání zprostředkovatele identity v Centru pro správu Microsoft Entra.

Projekt můžete opustit ve stavu publikování testování a přidat testovací uživatele na obrazovku souhlasu OAuth. Nebo můžete vybrat tlačítko Publikovat aplikaci na obrazovce souhlasu OAuth a zpřístupnit aplikaci libovolnému uživateli s účtem Google.

Krok 2: Konfigurace federace Google v Microsoft Entra Externí ID

Teď nastavíte ID klienta Google a tajný klíč klienta. K tomu můžete použít Centrum pro správu Microsoft Entra nebo PowerShell. Nezapomeňte otestovat konfiguraci federace Google pozváním sebe. Použijte adresu Gmailu a zkuste uplatnit pozvánku u pozvaných účtů Google.

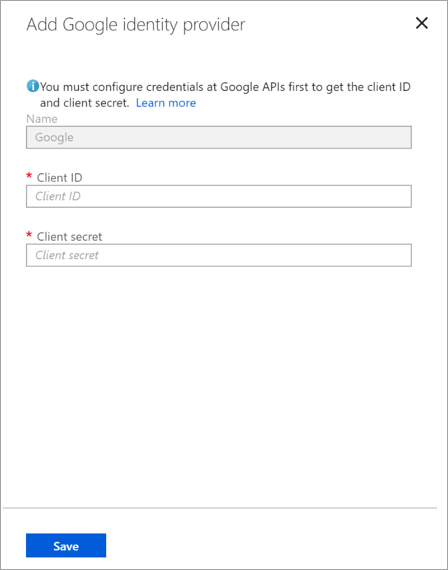

Konfigurace federace Google v Centru pro správu Microsoft Entra

Přihlaste se do administračního centra Microsoft Entra alespoň jako správce externího poskytovatele identity.

Přejděte na Externí>identity>Identity Všechny zprostředkovatele identity a pak na řádku Google vyberte Konfigurovat.

Zadejte ID klienta a tajný klíč klienta, který jste získali dříve. Vyberte Uložit:

Konfigurace federace Google pomocí PowerShellu

Nainstalujte nejnovější verzi modulu Microsoft Graph PowerShell.

Připojte se ke svému tenantovi pomocí příkazu Connect-MgGraph .

Na výzvě k přihlášení se přihlaste jako alespoň správce externího zprostředkovatele identity.

Spusťte následující příkazy:

$params = @{ "@odata.type" = "microsoft.graph.socialIdentityProvider" displayName = "Login with Google" identityProviderType = "Google" clientId = "<client ID>" clientSecret = "<client secret>" } New-MgIdentityProvider -BodyParameter $paramsPoznámka:

Použijte ID klienta a tajný klíč klienta z aplikace, kterou jste vytvořili v kroku 1: Konfigurace projektu pro vývojáře Google. Další informace naleznete v tématu New-MgIdentityProvider.

Přidání zprostředkovatele identity Google do toku uživatele

V tuto chvíli je ve vašem tenantovi Microsoft Entra nastavený zprostředkovatel identity Google. Uživatelé, kteří od vás uplatní pozvánky, se můžou přihlásit pomocí Googlu. Pokud jste ale vytvořili toky uživatelů samoobslužné registrace, musíte také přidat Google na přihlašovací stránky toku uživatele. Přidání zprostředkovatele identity Google do toku uživatele:

Přejděte k> tokům identity externích>identit uživatelů.

Vyberte tok uživatele, do kterého chcete přidat zprostředkovatele identity Google.

V části Nastavení vyberte zprostředkovatele identity.

V seznamu zprostředkovatelů identity vyberte Google.

Zvolte Uložit.

Návody odebrat federaci Google?

Nastavení federace Google můžete odstranit. Pokud to uděláte, uživatelé typu host Google, kteří už pozvánku uplatnili, se nemůžou přihlásit. Můžete jim ale znovu udělit přístup k vašim prostředkům resetováním stavu uplatnění.

Odstranění federace Google v Centru pro správu Microsoft Entra

Přihlaste se do centra pro správu Microsoft Entra alespoň jako správce externího zprostředkovatele identity.

Přejděte k >Identity Všechny zprostředkovatele identity.

Na řádku Google vyberte (nakonfigurováno) a pak vyberte Odstranit.

Vyberte Ano pro potvrzení odstranění.

Odstranění federace Google pomocí PowerShellu

Nainstalujte nejnovější verzi modulu Microsoft Graph PowerShell.

Připojte se ke svému tenantovi pomocí příkazu Connect-MgGraph .

V výzvě k přihlášení se přihlaste jako alespoň správce externího zprostředkovatele identity.

Zadejte tento příkaz:

Remove-MgIdentityProvider -IdentityProviderBaseId Google-OAUTHPoznámka:

Další informace naleznete v tématu Remove-MgIdentityProvider.