architektury nasazení Microsoft Entra Externí ID pomocí Microsoft Entra

Podniky můžou microsoft Entra využít k tomu, aby bylo možné kombinovat více případů použití pracovních sil, partnerů a spotřebitelů. V tomto článku doporučujeme osvědčené postupy založené na vzorech pro bezpečné nasazení a používání ID Microsoft Entra a následujících architektur nasazení externích identit s Microsoft Entra. Obsahujeme informace o každé architektuře a odkazy na prostředky.

- Architektura zaměřená na pracovní síly a spolupráci

- Izolovaný přístup pro obchodní partnery

- Architektura zaměřená na spotřebitele

- Kombinace architektury

Na základě jejich vztahu s vaší organizací definujeme následující osobu.

- Pracovní síla. Vaši zaměstnanci na plný úvazek, zaměstnanci na částečný úvazek nebo dodavatelé pro vaši organizaci.

- Obchodní partneři. Organizace, které mají obchodní vztah s vaším podnikem. Mezi tyto organizace patří dodavatelé, dodavatelé, konzultanti a strategická aliance, kteří spolupracují s vaším podnikem, aby dosáhli vzájemných cílů.

- Spotřebitelé. Jednotlivci, jako jsou zákazníci, se kterými máte obchodní vztah a kteří přistupují k vašim aplikacím za účelem nákupu nebo využívání vašich produktů a služeb.

- Externí uživatel. Uživatelé, kteří jsou mimo vaši organizaci, jako jsou obchodní partneři a spotřebitelé.

Tento článek se zabývá následujícími aspekty pro každou architekturu.

- Životní cyklus účtu Možnost definovat obchodní pravidla pro onboarding a offboarding uživatelských účtů v prostředí

- Externí zprostředkovatelé identit Schopnost zpracovávat externí uživatele z organizací s vlastním zprostředkovatelem identity (například s jiným tenantem Microsoft Entra, federačním zprostředkovatelem SAML) nebo zprostředkovateli sociálních identit. Odkazuje také na možnost vytvářet účty ve vašem tenantovi pro uživatele, kteří nemají žádného zprostředkovatele identity.

- Správa přihlašovacích údajů Možnosti správy přihlašovacích údajů pro uživatele, jako jsou hesla pro uživatele, kteří nemají zprostředkovatele identity nebo další faktory ověřování.

- Ad hoc spolupráce. Určuje, jestli chcete povolit nebo odepřít uživatele v prostředí (pracovní síly nebo jiné externí uživatele) s externími uživateli v dokumentech, sestavách a podobném uživatelem vytvořeném obsahu.

- Přiřazení zdrojů na základě role Možnost udělit externím uživatelům přístup k prostředkům, jako jsou přiřazení aplikací, členství ve skupinách nebo členství na sharepointovém webu na základě předdefinované sady oprávnění zapouzdřených v roli.

- Řízení rizika. Pokud povolíte přístup k externím uživatelům, vyhodnoťte a spravujte rizika zabezpečení, provozu a dodržování předpisů.

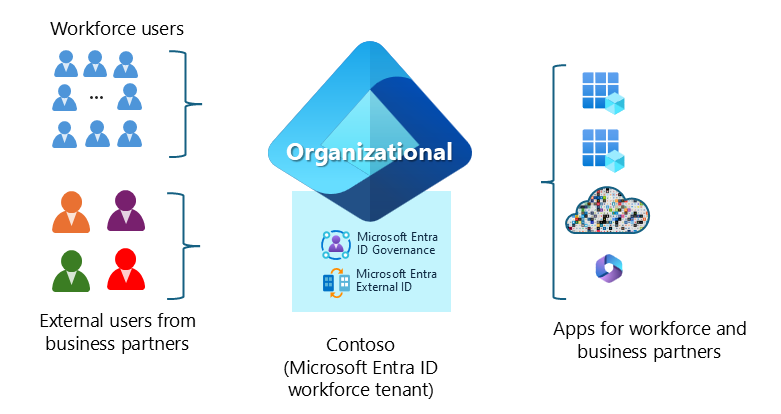

Architektura zaměřená na pracovní síly a spolupráci

Architektura zaměřená na pracovní síly a spolupráci umožňuje vašim pracovníkům spolupracovat s obchodními partnery z externích organizací. Zahrnuje ovládací prvky, které chrání před neoprávněným přístupem k aplikacím.

Mezi typické scénáře patří iniciace spolupráce ad hoc pozváním obchodních partnerů ke sdílení obsahu pomocí nástrojů pro produktivitu, jako jsou SharePoint, Power BI, Microsoft Teams nebo obchodní aplikace. Uživatelé typu host můžou pocházet z externích organizací, které mají vlastního zprostředkovatele identity. Například jiný tenant Microsoft Entra ID nebo federovaný zprostředkovatel identity SAML (Security Assertion Markup Language).

V architektuře orientované na pracovní sílu a spolupráci používá tenant konfigurace pracovních sil Microsoft Entra ID zásady správného řízení identit Microsoft Entra a Microsoft Entra Externí ID k definování zásad pro udělení přístupu k podnikovým aplikacím a prostředkům. Mezi tyto zásady patří životní cyklus účtu a přístupu a kontrolní mechanismy zabezpečení.

Prostředky pro implementaci architektury orientované na pracovní sílu a spolupráci

- Plánování nasazení spolupráce Microsoft Entra B2B popisuje postupy zásad správného řízení, které snižují rizika zabezpečení, splňují cíle dodržování předpisů a zajišťují správný přístup.

- Řízení životního cyklu zaměstnanců pomocí zásad správného řízení Microsoft Entra ID vysvětluje, jak můžou organizace zajistit rovnováhu mezi produktivitou a zabezpečením.

- Řízení přístupu externích uživatelů ve správě nároků popisuje nastavení pro řízení přístupu externích uživatelů.

Aspekty architektury orientované na pracovní sílu a spolupráci

Životní cyklus účtu

Uživatelé můžou do tenanta pozvat obchodní partnery ve scénářích ad hoc spolupráce. Definujte vlastní procesy pro sledování a odpojování pozvaných externích uživatelů. Správa přístupu hostů pomocí kontrol přístupu popisuje, jak zajistit, aby uživatelé typu host měli odpovídající přístup.

Obchodní partneři je také možné připojit prostřednictvím přístupových balíčků správy nároků s integrovanými ovládacími prvky, jako jsou pracovní postupy schválení. Uživatelské účty nasazené pomocí správy nároků mají integrovaný životní cyklus sledování a offboardingu, jakmile ztratí přístup k přístupovým balíčkům.

Správci můžou také povolit toky samoobslužného přihlašování a registrace pro konkrétní aplikace. Organizace musí definovat vlastní procesy, které sledují a odpojování externích uživatelů tímto způsobem, pomocí funkcí, jako jsou kontroly přístupu nebo volání do Microsoft Graphu.

Zprostředkovatelé externích identit

Architektura zaměřená na pracovní sílu a spolupráci podporují obchodní partnery z organizací, které mají microsoft Entra nebo poskytovatele identity SAML/WS-Federation.

Obchodní partneři, kteří mají e-mailové adresy organizace, ale nemají zprostředkovatele identity, mají přístup k vašemu tenantovi pomocí jednorázového hesla e-mailu.

V případě potřeby můžete tenanta nakonfigurovat tak, aby připojování obchodních partnerů s účty Microsoft, Googlem nebo zprostředkovateli sociálních identit Facebooku.

Správci mají podrobné kontroly nad zprostředkovateli identit.

Správa přihlašovacích údajů

Pokud požadujete, aby podnikoví partneři prováděli vícefaktorové ověřování, můžete se rozhodnout důvěřovat deklaraci identity metody ověřování vícefaktorového ověřování z konkrétní organizace obchodního partnera. Jinak vynucujte tyto uživatelské účty, aby se v Microsoft Entra ID zaregistrovaly pro další metody ověřování vícefaktorového ověřování.

Microsoft doporučuje vynucovat vícefaktorové ověřování pro externí uživatele. Ověřování a podmíněný přístup pro uživatele B2B popisuje, jak vytvořit zásady podmíněného přístupu, které cílí na hosty.

Ad hoc spolupráce

Tato architektura je optimalizovaná pro pracovníky, kteří chtějí komunikovat s obchodními partnery pomocí služeb pro spolupráci Microsoftu, jako jsou Microsoft 365, Microsoft Teams a Power BI.

Přiřazení zdrojů na základě role

Udělte firemním partnerům přístup pomocí přístupových balíčků Pro správu nároků, které mají předdefinované ovládací prvky, jako je přiřazení rolí aplikací s časovým omezením a oddělení povinností pro konkrétní externí organizace.

Řízení rizik

Zjistěte, jestli obchodní partneři ve vašem organizačním tenantovi ovlivňují rozsah dodržování předpisů s platnými předpisy. Implementujte vhodné preventivní a detektivové technické kontroly.

Po nasazení můžou mít obchodní partneři přístup k aplikacím a prostředkům v prostředích s širokou škálou oprávnění. Pokud chcete zmírnit nezamýšlenou expozici, implementujte preventivní a detektivové kontroly. Konzistentně použijte správná oprávnění pro všechny prostředky a aplikace prostředí.

Existuje mnoho metod, které lze použít ke zmírnění rizika v závislosti na výsledku analýzy rizik:

- Chcete-li zabránit škodlivým nebo náhodným pokusům o výčet a podobné techniky rekognoskace, omezte přístup hostů k vlastnostem a členstvím vlastních objektů adresáře.

- Omezte, kdo může pozvat hosty v tenantovi. Minimálně nepovolujte hostům pozvat další hosty.

- Použití ovládacích prvků specifických pro aplikaci k omezení spolupráce, jako jsou informační bariéry Microsoft Purview.

- Implementujte přístup allowlist k rozsahu povolených organizací pro externí spolupráci s možnostmi, jako jsou nastavení přístupu mezi tenanty a seznam povolených domén. Přechod na řízenou spolupráci pomocí spolupráce Microsoft Entra B2B popisuje, jak zabezpečit externí přístup k vašim prostředkům.

Ostatní úvahy

Možnosti, které externí identity používají, můžou v závislosti na jejich aktivitě přidávat k měsíčním poplatkům. Fakturační model pro Microsoft Entra Externí ID založený na měsíčních aktivních uživatelích může ovlivnit vaše rozhodnutí implementovat funkce externí identity.

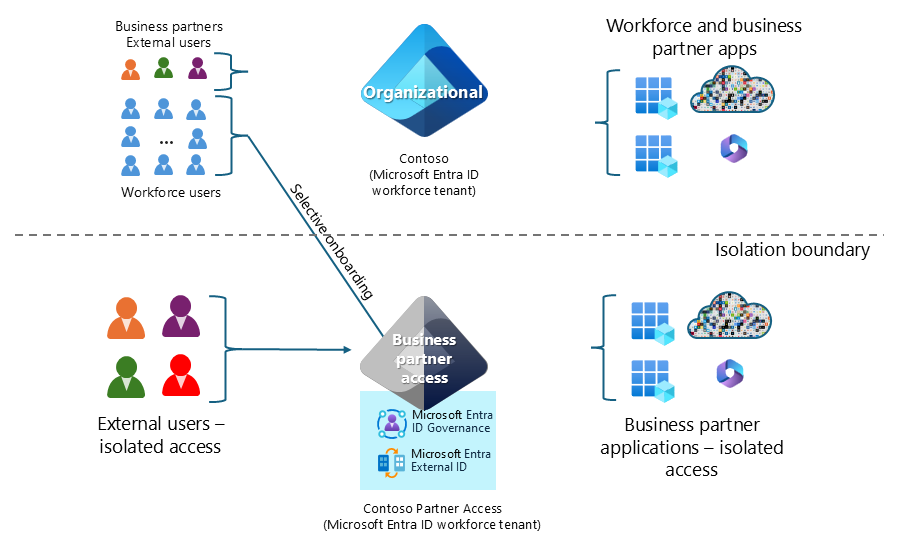

Izolovaný přístup pro obchodní partnery

Architekturu zaměřenou na pracovní síly je možné rozšířit v případě, že potřebujete, aby externí uživatelé museli být izolovaní od tenanta vaší organizace, takže existuje jasná hranice pro přístup a viditelnost mezi prostředky určenými pro interní nebo externí uživatele . To umožňuje selektivní zprovoznění uživatelských účtů zaměstnanců z tenanta pracovních sil tak, aby spolu existovaly s externími uživatelskými účty, pokud zaměstnanci potřebují spravovat nebo přistupovat k externím aplikacím.

V této architektuře vytvoříte dalšího tenanta nakonfigurovaného pracovníky Microsoft Entra ID jako hranice. Hostuje aplikace a prostředky izolované od tenanta organizace, které jsou dostupné externím uživatelům, aby splňovaly požadavky na zabezpečení, dodržování předpisů a podobné požadavky. Přiřazení strukturovaného přístupu můžete nakonfigurovat na základě předdefinovaných obchodních rolí. Synchronizaci mezi tenanty můžete použít k nasazení uživatelů pracovních sil z podnikového tenanta do dalšího tenanta.

Následující diagram znázorňuje příklad této architektury. Contoso zahájí nový společný podnik, ve kterém externí uživatelé a omezená podmnožina uživatelů Společnosti Contoso přistupuje k aplikacím společného podniku.

Správa dodavatelského řetězce je příkladem této architektury, ve které udělíte přístup externím uživatelům od různých dodavatelů a podmnožinu selektivně nasazených pracovníků za účelem poskytování aplikací a prostředků dodavatelského řetězce.

V obou příkladech další tenant pro přístup k partnerům poskytuje izolaci prostředků, zásady zabezpečení a role správy.

Nakonfigurujte zásady správného řízení identit Microsoft Entra a Microsoft Entra Externí ID v dalším tenantovi s přísnějšími ovládacími prvky, jako jsou:

- Omezení profilů uživatelů typu host

- Seznam povolených organizací a aplikací pro spolupráci

- Definování životního cyklu účtu hosta, přiřazení zdrojů časového limitu, naplánování pravidelných kontrol přístupu

- Použití přísnějších sad ověření identity v rámci onboardingu externích uživatelů

Tuto architekturu můžete rozšířit pomocí tenantů pro spolupráci a vytvořit několik hranic izolace na základě obchodních požadavků (například izolovat každou oblast, na partnera, podle jurisdikce dodržování předpisů).

Izolovaný přístup pro implementační prostředky obchodních partnerů

- Plánování nasazení spolupráce Microsoft Entra B2B popisuje postupy zásad správného řízení, které snižují rizika zabezpečení, splňují cíle dodržování předpisů a zajišťují správný přístup.

- Co je synchronizace mezi tenanty v Microsoft Entra ID popisuje, jak automaticky vytvářet, aktualizovat a odstraňovat uživatele spolupráce Microsoft Entra B2B napříč tenanty.

- Řízení životního cyklu zaměstnanců pomocí zásad správného řízení Microsoft Entra ID vysvětluje, jak můžou organizace zajistit rovnováhu mezi produktivitou a zabezpečením.

- Řízení přístupu externích uživatelů ve správě nároků popisuje nastavení pro řízení přístupu externích uživatelů.

Aspekty izolovaného přístupu pro obchodní partnery

Životní cyklus účtu

Vymezený onboarding uživatelů pracovníků, kteří jsou onboardovaní k dalším tenantům prostřednictvím synchronizace mezi tenanty. Dají se synchronizovat s funkcí Synchronizovat, aby měly typ uživatele člena s mapováním atributů konzistentní s typem uživatele v tenantovi organizace.

Obchodní partneři je možné připojit prostřednictvím přístupových balíčků správy nároků s integrovanými ovládacími prvky, jako jsou pracovní postupy schválení. Uživatelské účty nasazené pomocí správy nároků mají integrovaný životní cyklus sledování a odpojování po ztrátě přístupu k prostředkům na zásady balíčku přístupu.

I když tato architektura není optimalizovaná pro uživatele pracovní síly ad hoc spolupráci v dalším tenantovi, mohou členové pozvat obchodní partnery. Organizace musí definovat vlastní procesy pro sledování a odpojování externích uživatelů, kteří se tímto způsobem připojují pomocí funkcí, jako jsou kontroly přístupu nebo volání do Microsoft Graphu.

Správci můžou také povolit toky samoobslužného přihlašování a registrace pro konkrétní aplikace. Organizace musí definovat vlastní procesy, které sledují a odpojování externích uživatelů tímto způsobem pomocí funkcí, jako jsou kontroly přístupu nebo volání do Microsoft Graphu.

Zprostředkovatelé externích identit

Tato architektura podporuje obchodní partnery z organizací, které mají Microsoft Entra nebo zprostředkovatele identity SAML/WS-Federation.

Obchodní partneři, kteří mají e-mailové adresy organizace, ale nemají zprostředkovatele identity, mají přístup k vašemu tenantovi pomocí jednorázového hesla e-mailu.

Obchodní partneři můžou připojit k účtům Microsoft, Google nebo Facebooku zprostředkovatele sociálních identit.

Správa přihlašovacích údajů

Pokud požadujete, aby uživatelé provedli vícefaktorové ověřování, můžete se rozhodnout důvěřovat deklaraci identity metody ověřování vícefaktorového ověřování pocházející z konkrétní organizace obchodního partnera. Pro uživatele, které nenakonfigurujete jako důvěryhodné účty nebo nemáte zprostředkovatele identity, můžou zaregistrovat jiné metody ověřování pro vícefaktorové ověřování (MFA).

Správci se můžou rozhodnout důvěřovat metodám ověřování vícefaktorového ověřování a stavům zařízení pro pracovníky přicházející z podnikového tenanta.

Správci se můžou rozhodnout důvěřovat metodám vícefaktorového ověřování obchodních partnerů z konkrétních organizací.

Vytvořte zásady podmíněného přístupu, které cílí na hosty, aby u externích uživatelů vynutily vícefaktorové ověřování. Ověřování a podmíněný přístup pro uživatele B2B popisuje tok ověřování pro externí uživatele, kteří přistupují k prostředkům ve vaší organizaci.

Ad hoc spolupráce

V této architektuře je možná ad hoc spolupráce, kterou iniciují uživatelé pracovníků. Není ale optimalizovaná kvůli tření uživatelského prostředí při přepínání tenantů. Místo toho pomocí přiřazení prostředků na základě role udělte přístup k úložištím obsahu vytvořeným uživatelem (například sharepointovým webům) na základě obchodních rolí.

Přiřazení zdrojů na základě role

Udělte přístup obchodním partnerům pomocí přístupových balíčků Pro správu nároků, které mají integrované ovládací prvky. Příklady ovládacích prvků zahrnují přiřazení role zdroje s časovým omezením a oddělení povinností pro konkrétní externí organizace.

Řízení rizik

Tato architektura snižuje riziko, že obchodní partneři získávají neoprávněný přístup (úmyslně nebo zlými úmysly) k prostředkům v podnikovém tenantovi kvůli samostatné hranici zabezpečení poskytované dalšími tenanty. Mít samostatného tenanta, který může pomoct s platným rozsahem regulace v podnikovém tenantovi.

Implementujte přístup allowlist k rozsahu povolených organizací pro externí spolupráci s možnostmi, jako jsou nastavení přístupu mezi tenanty a seznam povolených domén. Přechod na řízenou spolupráci pomocí spolupráce Microsoft Entra B2B popisuje, jak zabezpečit externí přístup k vašim prostředkům.

Chcete-li zabránit škodlivým nebo náhodným pokusům o výčet a podobné techniky rekognoskace, omezte přístup hostů k vlastnostem a členstvím vlastních objektů adresáře.

Po nasazení můžou mít obchodní partneři přístup k aplikacím a prostředkům v prostředí, které mají širokou sadu oprávnění. Pokud chcete zmírnit nezamýšlenou expozici, implementujte preventivní a detektivové kontroly. Konzistentně použijte správná oprávnění pro všechny prostředky a aplikace prostředí.

Jiný důvod

Další tenanti ve vašem prostředí zvyšují provozní režii a celkovou složitost.

Snažte se vytvořit co nejméně tenantů, aby vyhovovaly vašim obchodním potřebám. Plánujte pro víceklientských organizací v Microsoftu 365 , pokud máte pracovní síly reprezentované jako hosty v dalších tenantech, které jsou oddělené od tenanta organizace.

Možnosti, které externí identity používají, můžou v závislosti na jejich aktivitě přidávat k měsíčním poplatkům. Fakturační model pro Microsoft Entra Externí ID poskytuje podrobnosti.

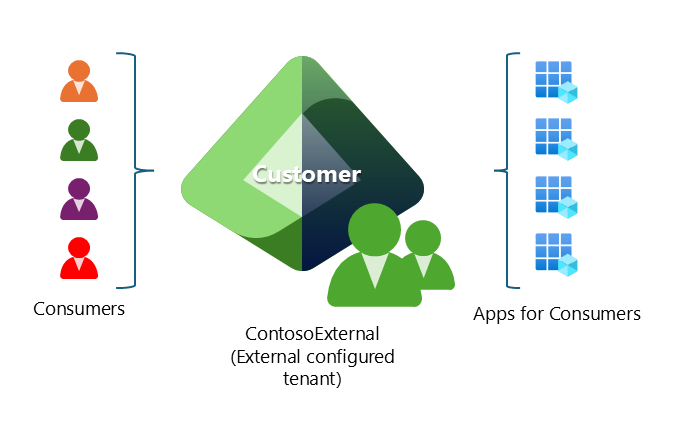

Architektura zaměřená na spotřebitele

Uživatelsky orientovaná architektura je nejvhodnější pro poskytování aplikací jednotlivým příjemcům, kteří můžou potřebovat následující komponenty:

- Vysoce přizpůsobené branding na stránkách ověřování, včetně ověřování založeného na rozhraní API pro nativní aplikace a vlastní domény DNS (Domain Name System).

- Uživatelské základny, které mají velkou velikost (potenciálně více než milion uživatelů).

- Podpora samoobslužné registrace pomocí místního e-mailu a hesla nebo federace se zprostředkovateli sociálních identit, jako je účet Microsoft, Facebook a Google.

V architektuře orientované na spotřebitele externí nakonfigurovaný tenant poskytuje služby identit aplikacím a prostředkům, které uživatelé aplikací používají.

Následující diagram znázorňuje příklad architektury orientované na spotřebitele.

Prostředky implementace architektury orientované na spotřebitele

- Zabezpečení aplikací pomocí externího ID v externím tenantovi popisuje, jak řešení správy identit a přístupu zákazníků Microsoftu (CIAM) pomáhá zpřístupnit aplikace uživatelům a firemním zákazníkům. Mezi výhody funkcí platformy patří rozšířené zabezpečení, dodržování předpisů a škálovatelnost.

- V tomto projektu s asistencí – Vytvořte ukázkovou aplikaci, která bude vyhodnocovat Microsoft Entra Externí ID pro bezproblémové a zabezpečené přihlašování a přihlašování pro uživatele, zjistíte, jak Microsoft Entra Externí ID poskytovat zabezpečené a bezproblémové přihlašování pro vaše zákazníky a firemní zákazníky. Prozkoumejte vytváření tenanta, registraci aplikace, přizpůsobení toku a zabezpečení účtu.

Aspekty architektury orientované na spotřebitele

Životní cyklus účtu

Podpora hloubkového přizpůsobení prostředí pro registraci a přihlašování uživatelů, jako jsou vlastní domény URL, nativní ověřování pro mobilní aplikace a vlastní logika pro shromažďování atributů.

Použijte pozvánky k onboardingu uživatelských účtů.

Prostředí pro odpojování vyžadují vývoj vlastních aplikací.

Zprostředkovatelé externích identit

Uživatelé si samoobslužnou registraci místního účtu s místním e-mailem a heslem.

Uživatelé, kteří mají platnou e-mailovou adresu, můžou používat jednorázové heslo e-mailu.

Uživatelé se ověřují pomocí přihlášení Google a Facebooku.

Správa přihlašovacích údajů

Uživatelé s místními účty můžou používat hesla.

Pro vícefaktorové ověřování můžou všechny uživatelské účty registrovat další metody ověřování, jako je například ověření e-mailu.

Ad hoc spolupráce

Architektura zaměřená na spotřebitele není optimalizovaná pro ad hoc spolupráci. Nepodporuje Microsoft 365.

Aplikace potřebují přizpůsobenou logiku, aby nabízely možnosti spolupráce, jako je hledání a výběr uživatelů a pracovní postupy zaměřené na obsah pro sdílení a správu přístupu.

Přiřazení zdrojů na základě role

Aplikace můžou podporovat role nebo skupiny aplikací. Použití řízení přístupu na základě role pro aplikace popisuje, jak Microsoft Entra Externí ID umožňuje definovat aplikační role pro vaši aplikaci a přiřadit tyto role uživatelům a skupinám.

Pomocí vlastní logiky nebo pracovních postupů přiřaďte uživatele k rolím nebo skupinám.

Řízení rizik

Uživatelé můžou zobrazit a spravovat jenom vlastní profily uživatelů.

Aplikace musí vyvíjet vlastní logiku, aby uživatelé mohli vzájemně komunikovat.

Jiný důvod

Prostředky Azure, které podporují infrastrukturu aplikací, jako je Azure Web Apps, hostují v předplatném Azure, které propočítáte s tenantem pracovních sil.

Kombinace architektury

Agregovaná sada požadavků vaší organizace nemusí odpovídat pouze jedné architektuře. Možná budete muset použít více architektur nebo nasadit více instancí architektur popsaných v tomto článku.

Například velká konzultační společnost může nasadit následující architektury:

- Architektura zaměřená na pracovní sílu a spolupráci pro pracovníky a externí spolupracovníky, jako jsou marketingové agentury a konzultanty.

- Izolovaný přístup obchodních partnerů pro projekty, jako jsou společné podniky, které vyžadují přístup a izolaci, kde každý společný podnik musí mít samostatnou hranici.

V jiném příkladu může velký prodejce nasadit následující architektury:

- Architektura zaměřená na pracovní sílu a spolupráci pro pracovníky a externí spolupracovníky, jako jsou marketingové agentury a konzultanti.

- Architektura zaměřená na spotřebitele, která umožňuje věrnostní programy, elektronické obchodování a podobné možnosti zaměřené na spotřebitele. Maloobchodní prodejci, kteří mají více značek nebo pracují v různých oblastech, můžou potřebovat samostatné instance architektury.