Konfigurace synchronizace mezi klienty

Tento článek popisuje postup konfigurace synchronizace mezi tenanty pomocí Centra pro správu Microsoft Entra. Při konfiguraci Microsoft Entra ID automaticky zřídí a zruší uživatele B2B ve vašem cílovém tenantovi. Důležité podrobnosti o tom, co tato služba dělá, jak funguje, a nejčastější dotazy najdete v tématu Automatizace zřizování a rušení zřizování uživatelů pro aplikace SaaS pomocí Microsoft Entra ID.

Cíle výuky

Na konci tohoto článku budete umět:

- Vytvořte uživatele B2B ve vašem cílovém tenantovi

- Odeberte uživatele B2B ve vašem cílovém tenantovi

- Udržujte atributy uživatele synchronizované mezi zdrojovými a cílovými tenanty

Požadavky

![]()

Zdrojový tenant

- Licence Microsoft Entra ID P1 nebo P2. Další informace najdete v tématu Licenční požadavky.

- Role správce zabezpečení pro nastavení křížového přístupu mezi tenanty

- Role Správce hybridní identity pro konfiguraci synchronizace mezi tenanty

- Role Správce cloudových aplikací nebo Správce aplikací pro přiřazení uživatelů ke konfiguraci a odstranění konfigurace.

![]()

Cílový tenant

- Licence Microsoft Entra ID P1 nebo P2. Další informace najdete v tématu Licenční požadavky.

- Role správce zabezpečení pro nastavení křížového přístupu mezi tenanty

Krok 1: Naplánujte nasazení systému pro zajištění prostředků

Definujte, jak chcete tenanty ve vaší organizaci strukturovat.

Zjistěte, jak funguje služba zřizování.

Určete, kdo bude v rozsah poskytování.

Určete, jaká data se mají mapovat mezi nájemci.

Krok 2: Povolení synchronizace uživatelů v cílovém tenantovi

![]()

Cílový tenant

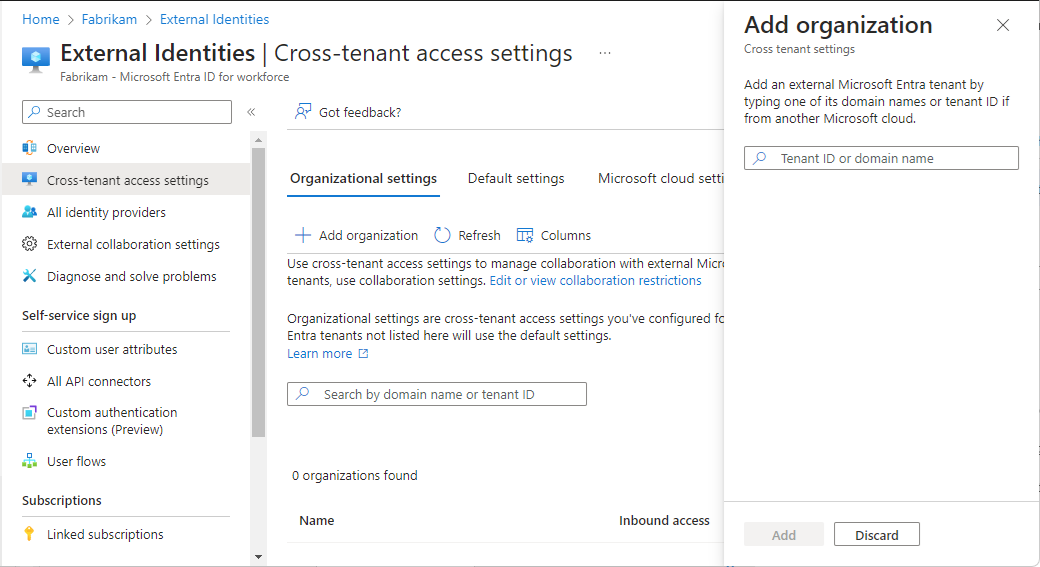

Přihlaste se do Microsoft Entra admin centra cílového tenanta.

Přejděte na Identity>Externí identity>Nastavení přístupu mezi tenanty.

Na kartě Nastavení organizace vyberte Přidat organizaci.

Přidejte zdrojového tenanta zadáním ID tenanta nebo názvu domény a výběrem možnosti Přidat.

V části Příchozí přístup přidané organizace vyberte zděděný z výchozího nastavení.

Vyberte kartu Synchronizace mezi tenanty.

Zaškrtněte políčko Povolit uživatelům synchronizaci s tímto tenantem.

Zvolte Uložit.

Pokud se zobrazí dialogové okno Povolit synchronizaci mezi tenanty a automatické uplatnění, ve kterém se zobrazuje dotaz, jestli chcete povolit automatické uplatnění, vyberte Ano.

Když vyberete Ano, pozvánky se automaticky uplatní v cílovém tenantovi.

Krok 3: Automatické vygenerování pozvánek v cílovém nájemci

![]()

Cílový tenant

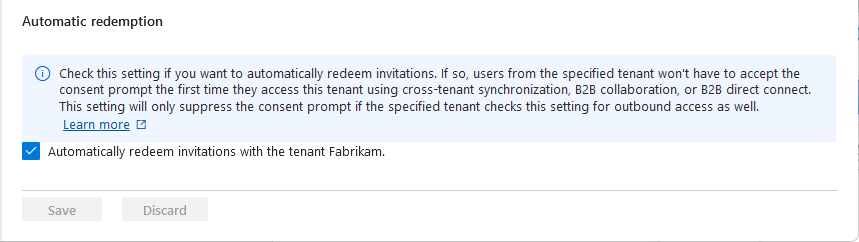

V tomto kroku automaticky uplatníte pozvánky, aby uživatelé ze zdrojového klienta nemuseli přijmout výzvu k vyjádření souhlasu. Toto nastavení musí být zkontrolováno jak ve zdrojovém (odchozím), tak v cílovém (příchozím) tenantovi. Další informace najdete v tématu Nastavení automatického uplatnění.

V cílovém tenantovi na stejné stránce nastavení příchozího přístupu vyberte kartu Nastavení důvěry.

Zaškrtněte políčko Automatické uplatnění pozvánek s nájemcem<nájemcem>.

Toto políčko může být již zaškrtnuté, pokud jste dříve v dialogovém okně Povolit synchronizaci mezi tenanty a automatické uplatnění vybrali Ano.

Zvolte Uložit.

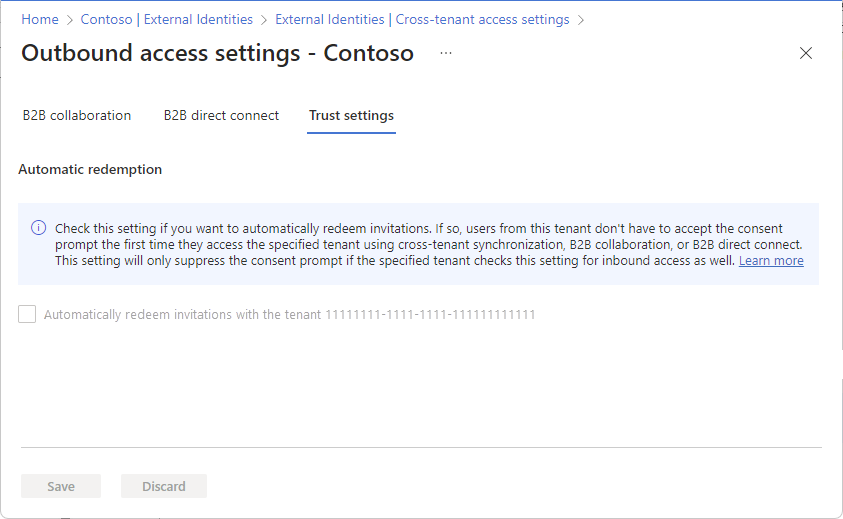

Krok 4: Automatické přijímání pozvánek ve zdrojovém tenantovi

![]()

Zdrojový tenant

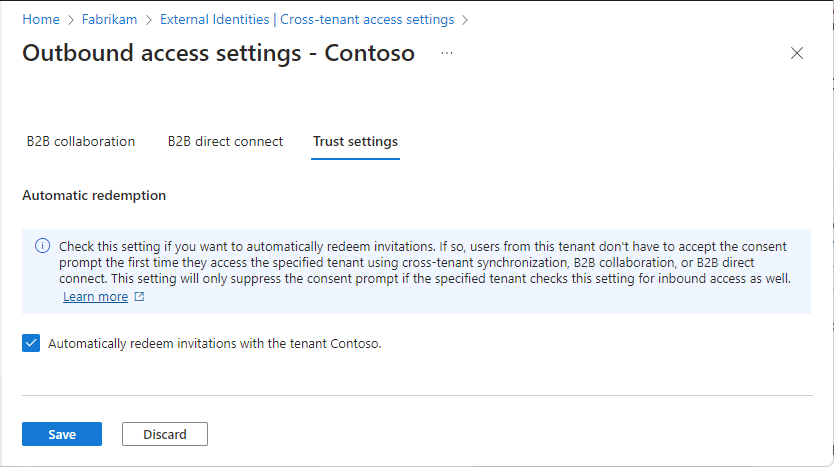

V tomto kroku automaticky uplatníte pozvánky v zdrojovém tenantu.

Přihlaste se do správního centra Microsoft Entra zdrojového tenanta.

Přejděte na Identity>Externí identity>Nastavení přístupu mezi tenanty.

Na kartě Nastavení organizace vyberte Přidat organizaci.

Přidejte cílového tenanta zadáním ID tenanta nebo názvu domény a výběrem možnosti Přidat.

V části Odchozí přístup pro cílovou organizaci vyberte zděděný z výchozího nastavení.

Vyberte kartu Nastavení důvěryhodnosti.

Zaškrtněte políčko Automatické uplatnění pozvánek s nájemcem<nájemcem>.

Zvolte Uložit.

Krok 5: Vytvoření konfigurace ve zdrojovém tenantovi

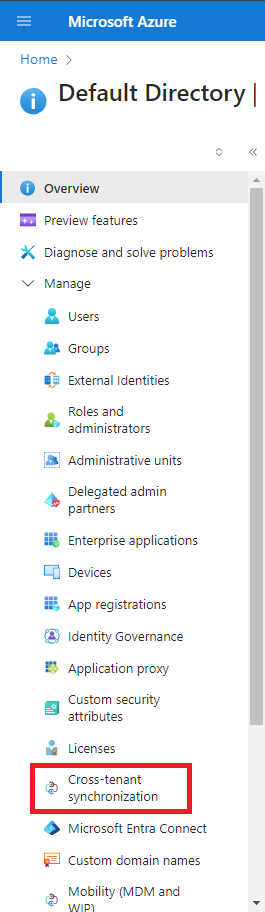

![]()

Zdrojový tenant

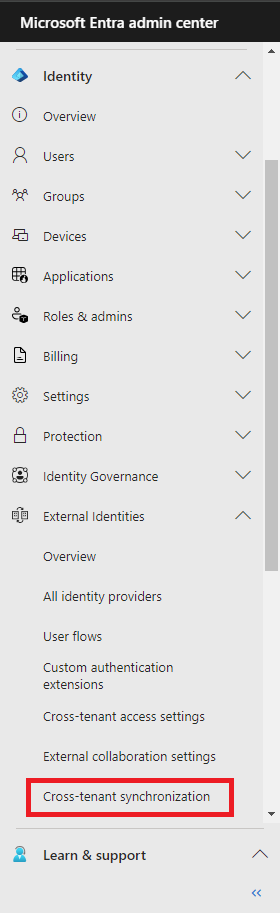

Ve zdrojovém tenantovi přejděte do Identita>Externí identity>Synchronizace mezi tenanty.

Pokud používáte Azure portal, přejděte na Microsoft Entra ID>Spravovat>synchronizaci mezi tenanty.

Vyberte Konfigurace.

V horní části stránky vyberte Nová konfigurace.

Zadejte název konfigurace a vyberte Vytvořit.

Může trvat až 15 sekund, než se konfigurace, kterou jste právě vytvořili, zobrazí v seznamu.

Krok 6: Otestování připojení k cílovému tenantovi

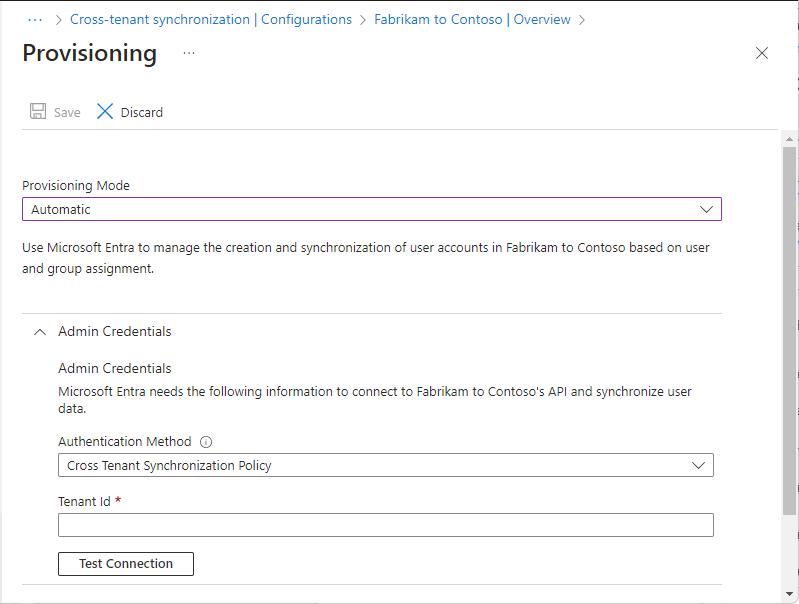

![]()

Zdrojový tenant

Ve zdrojovém tenantovi by se měla zobrazit nová konfigurace. Pokud ne, vyberte v seznamu konfigurace svoji konfiguraci.

Vyberte Začínáme.

Nastavte Režim zřizování na hodnotu Automaticky.

V části Přihlašovací údaje správce změňte metodu ověřování na Zásada synchronizace mezi tenanaty.

Do pole ID nájemce zadejte ID cílového tenanta.

Výběrem možnosti Test připojení otestujte připojení.

Měla by se zobrazit zpráva, že zadané přihlašovací údaje mají oprávnění k umožnění zřizování. Pokud testovací připojení selže, podívejte se na tipy pro řešení potíží dál v tomto článku.

Zvolte Uložit.

Zobrazí se oddíly Mapování a Nastavení.

Zavřete stránku Nastavení.

Krok 7: Definujte, kdo spadá do rozsahu pro zřizování.

![]()

Zdrojový tenant

Služba zřizování Microsoft Entra umožňuje definovat, kdo bude zřízen jedním nebo oběma způsoby:

- Na základě přiřazení ke konfiguraci

- Na základě atributů uživatele

Začněte v malém. Před zavedením pro všechny otestujte malou sadu uživatelů. Pokud je obor zřizování nastavený na přiřazené uživatele a skupiny, můžete ho řídit přiřazením jednoho nebo dvou uživatelů ke konfiguraci. Dále můžete upřesnit, kdo spadá do rozsahu zřizování, vytvořením filtrů pro vymezení rozsahu založených na atributech, které jsou popsány v dalším kroku.

Ve zdrojovém tenantovi vyberte Zřizování a rozbalte sekci Nastavení.

V seznamu Oborů vyberte, jestli se mají synchronizovat všichni uživatelé ve zdrojovém tenantovi, nebo jenom uživatelé přiřazení ke konfiguraci.

Doporučujeme vybrat možnost Synchronizovat pouze přiřazené uživatele a skupiny místo synchronizace všech uživatelů a skupin. Snížení počtu uživatelů v oboru zlepšuje výkon.

Pokud jste provedli nějaké změny, vyberte Uložit.

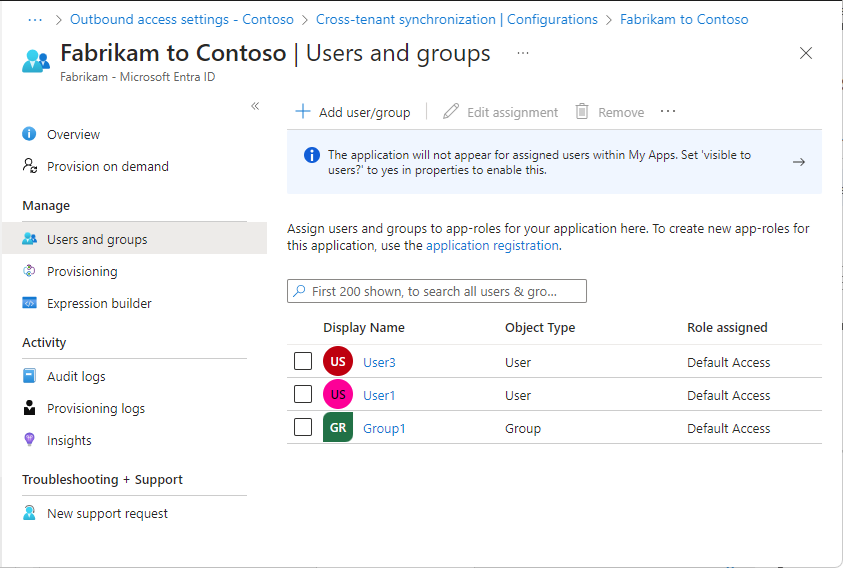

Na stránce konfigurace vyberte Uživatelé a skupiny.

Aby synchronizace mezi tenanty fungovala, musí být ke konfiguraci přiřazen alespoň jeden interní uživatel.

Vyberte Přidat uživatele nebo skupinu.

Na stránce Přidat přiřazení v části Uživatelé a skupiny vyberte Možnost Žádná vybrána.

V podokně Uživatelé a skupiny vyhledejte a vyberte jednoho nebo více interních uživatelů nebo skupin, které chcete přiřadit ke konfiguraci.

Pokud vyberete skupinu, která se má přiřadit ke konfiguraci, budou mít nárok na zřízení jen uživatelé, kteří jsou přímí členové této skupiny. Můžete vybrat statickou skupinu nebo dynamickou skupinu. Přiřazení se nevztahuje na vnořené skupiny.

Zvolte Zvolit.

Vyberte Přiřadit.

Další informace najdete v tématu Přiřazení uživatelů a skupin k aplikaci.

Krok 8: (Volitelné) Definujte, na koho se má poskytování vztahovat pomocí rozsahových filtrů.

![]()

Zdrojový tenant

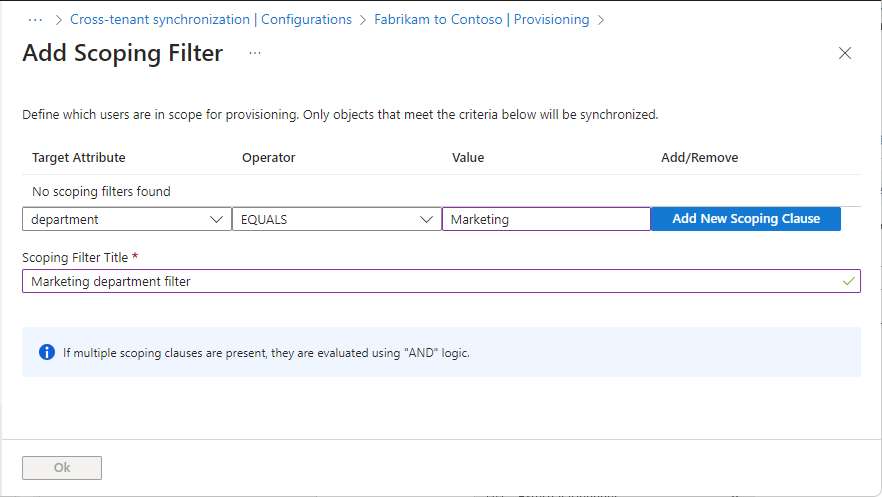

Bez ohledu na hodnotu, kterou jste vybrali pro obor v předchozím kroku, můžete dále omezit, kteří uživatelé se synchronizují, vytvořením filtrů oborů založených na atributech.

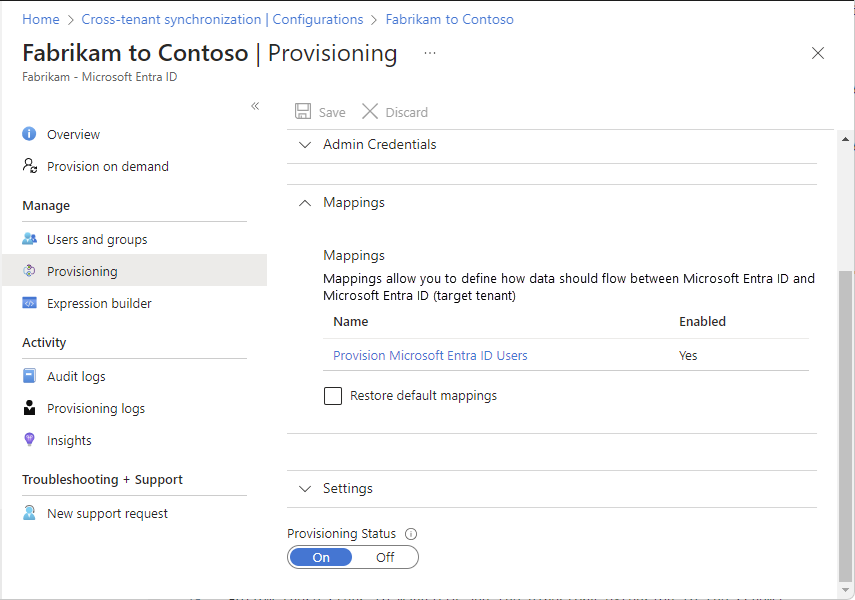

Ve zdrojovém tenantovi vyberte Provize a rozbalte sekci Mapování.

Výběrem možnosti Zřídit uživatele Microsoft Entra ID otevřete Attribute Mapping stránku.

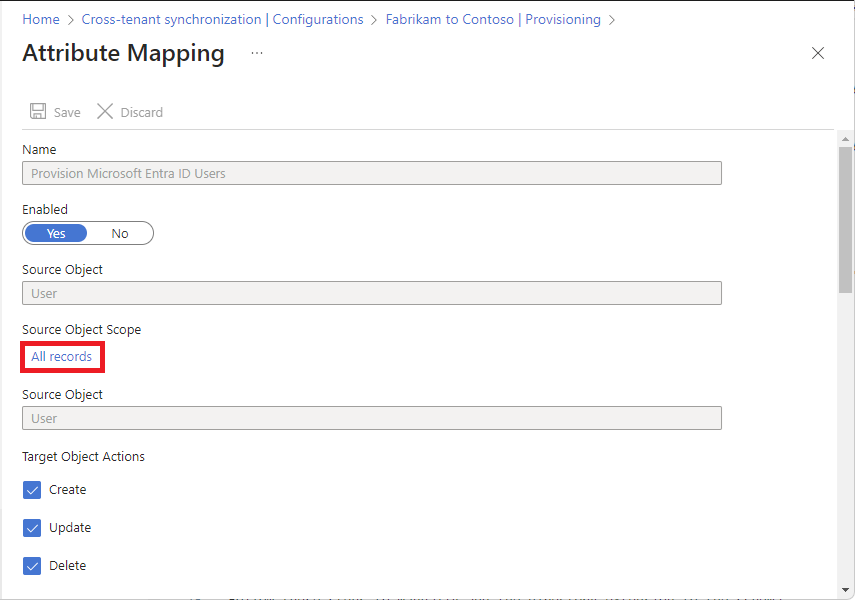

V části Obor zdrojového objektu vyberte Všechny záznamy.

Na stránce Obor zdrojového objektu vyberte Přidat filtr pro obor.

Přidejte všechny filtry rozsahu, které definují, kteří uživatelé jsou ve spektru zřizování.

Chcete-li nakonfigurovat rozsahové filtry, podívejte se do pokynů uvedených v Filtrování uživatelů nebo skupin pro zřízení pomocí rozsahových filtrů.

Kliknutím na ok a Uložit uložte všechny změny.

Pokud jste přidali filtr, zobrazí se zpráva, že uložení změn způsobí opětovnou synchronizaci všech přiřazených uživatelů a skupin. V závislosti na velikosti adresáře to může trvat delší dobu.

Vyberte Ano a zavřete stránku Mapování atributů.

Krok 9: Kontrola mapování atributů

![]()

Zdrojový tenant

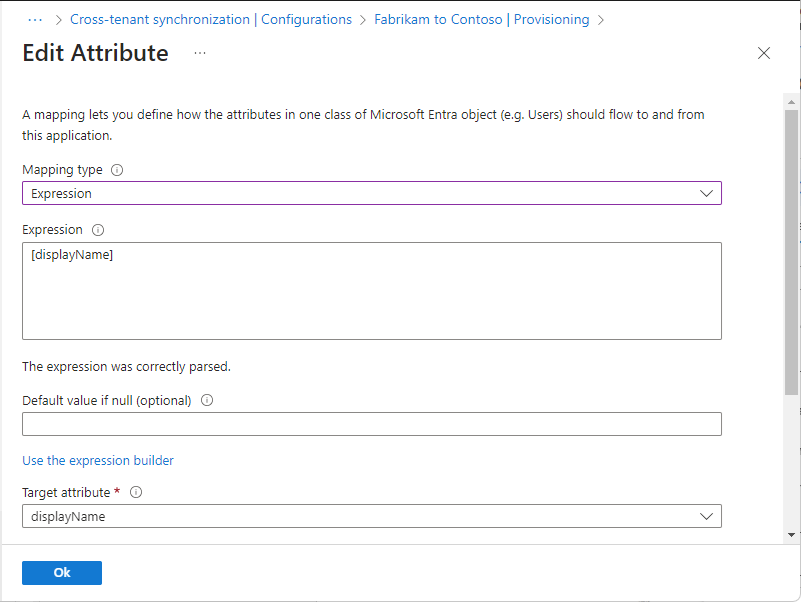

Mapování atributů umožňuje definovat, jak mají data proudit mezi zdrojovým tenantem a cílovým tenantem. Informace o tom, jak přizpůsobit výchozí mapování atributů, naleznete v tématu Kurz – Přizpůsobení mapování atributů zřizování uživatelů pro aplikace SaaS v Microsoft Entra ID.

Ve zdrojovém tenantovi vyberte Provize a rozbalte sekci Mapování.

Vyberte Zajistit uživatele Microsoft Entra ID.

Na stránce Mapování atributů se posuňte dolů a zkontrolujte atributy uživatele, které jsou synchronizovány mezi tenanty v části Mapování atributů.

První atribut, alternativníSecurityIdentifier, je interním atributem používaným k jedinečné identifikaci uživatele napříč tenanty, k přiřazení uživatelů ve zdrojovém tenantu ke stávajícím uživatelům v cílovém tenantu a k zajištění toho, že každý uživatel má pouze jeden účet. Odpovídající atribut nelze změnit. Při pokusu o změnu odpovídajícího atributu nebo přidání dalších odpovídajících atributů dojde k

schemaInvalidchybě.Výběrem atributu Member (userType) otevřete stránku Upravit atribut .

Zkontrolujte nastavení Konstantní hodnota pro atribut userType.

Toto nastavení definuje typ uživatele, který se vytvoří v cílovém tenantovi, a může to být jedna z hodnot v následující tabulce. Ve výchozím nastavení se uživatelé vytvoří jako externí člen (uživatelé spolupráce B2B). Další informace naleznete v tématu Vlastnosti uživatele spolupráce Microsoft Entra B2B.

Konstantní hodnota Popis Člen Výchozí. Uživatelé budou v cílovém tenantovi vytvořeni jako externí členové (uživatelé spolupráce B2B). Uživatelé budou moct fungovat jako jakýkoli interní člen cílového tenanta. Host Uživatelé se vytvoří jako externí hosté (uživatelé spolupráce B2B) v cílovém tenantovi. Poznámka:

Pokud už uživatel B2B v cílovém tenantovi existuje, člen (userType) se nezmění na Člen, pokud není nastavení Použít toto mapování nastaveno na Vždy.

Typ uživatele, který zvolíte, má pro aplikace nebo služby následující omezení (ale neomezuje se):

Aplikace nebo služba Omezení Power BI - Podpora pro člena UserType v Power BI je aktuálně ve verzi Preview. Další informace naleznete v tématu Distribuce obsahu Power BI externím uživatelům typu host pomocí Microsoft Entra B2B. Azure Virtual Desktop – Externí člen a externí host se ve službě Azure Virtual Desktop nepodporují. Pokud chcete definovat jakékoli transformace, na stránce Mapování atributů vyberte atribut, který chcete transformovat, například displayName.

Nastavte typ mapování na Výraz.

Do pole Výraz zadejte transformační výraz. Pomocí zobrazovaného názvu můžete například provést následující akce:

- Překlopte jméno a příjmení a přidejte mezi nimi čárku.

- Přidejte název domény do závorek na konec zobrazovaného názvu.

Příklady naleznete v tématu Referenční informace k zápisu výrazů pro mapování atributů v Microsoft Entra ID.

Tip

Rozšíření adresářů můžete mapovat aktualizací schématu synchronizace mezi tenanty. Další informace najdete v tématu Mapování rozšíření adresářů v synchronizaci mezi tenanty.

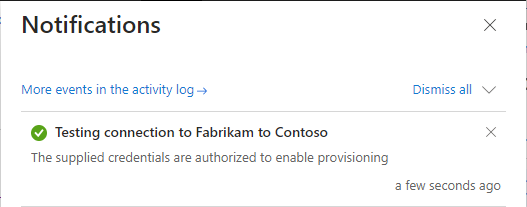

Krok 10: Zadání dalších nastavení poskytování

![]()

Zdrojový tenant

Ve zdrojovém tenantovi vyberte Zřizování a rozbalte sekci Nastavení.

Zaškrtněte políčko Odeslat e-mailové oznámení, když dojde k chybě.

V poli E-mail s oznámením zadejte e-mailovou adresu osoby nebo skupiny, které by měly být zasílány oznámení o chybách zřizování.

E-mailová upozornění se odesílají do 24 hodin od vstupu do karanténního stavu. Informace o vlastních upozorněních najdete v části Pochopte, jak se zřizování integruje se záznamy služby Azure Monitor.

Chcete-li zabránit náhodnému odstranění, vyberte Možnost Zabránit náhodnému odstranění a zadejte prahovou hodnotu. Ve výchozím nastavení je prahová hodnota nastavená na 500.

Další informace naleznete v tématu Povolení prevence náhodného odstranění ve službě Microsoft Entra provisioning.

Výběrem možnosti Uložit uložte všechny změny.

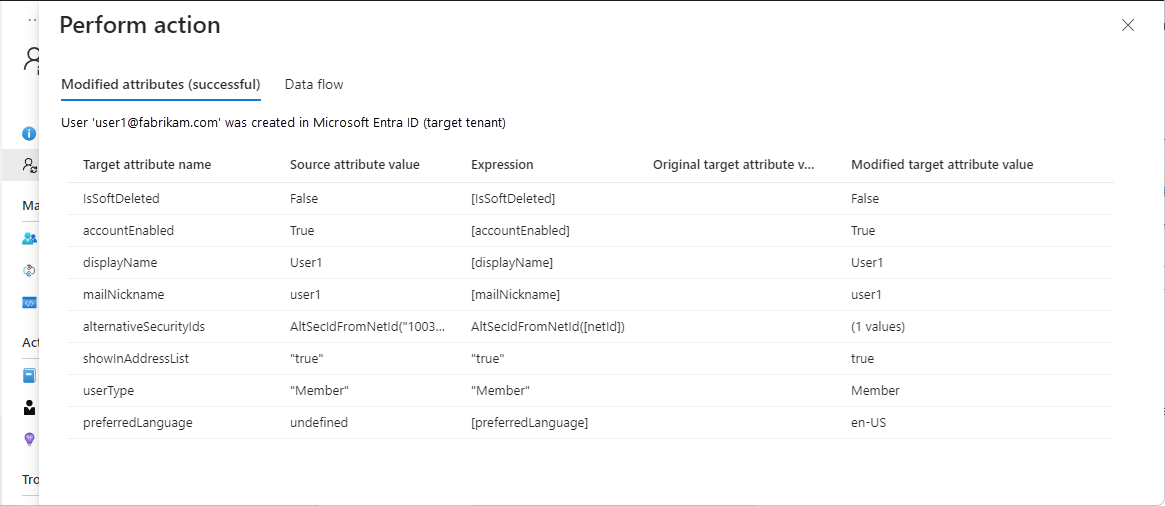

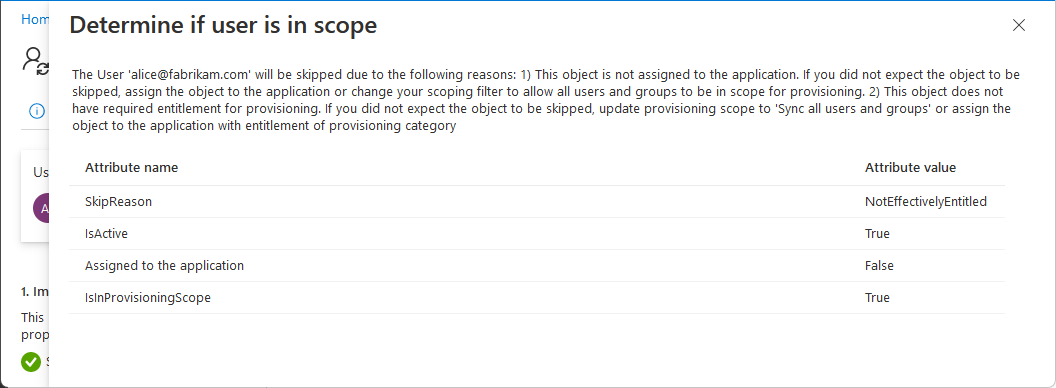

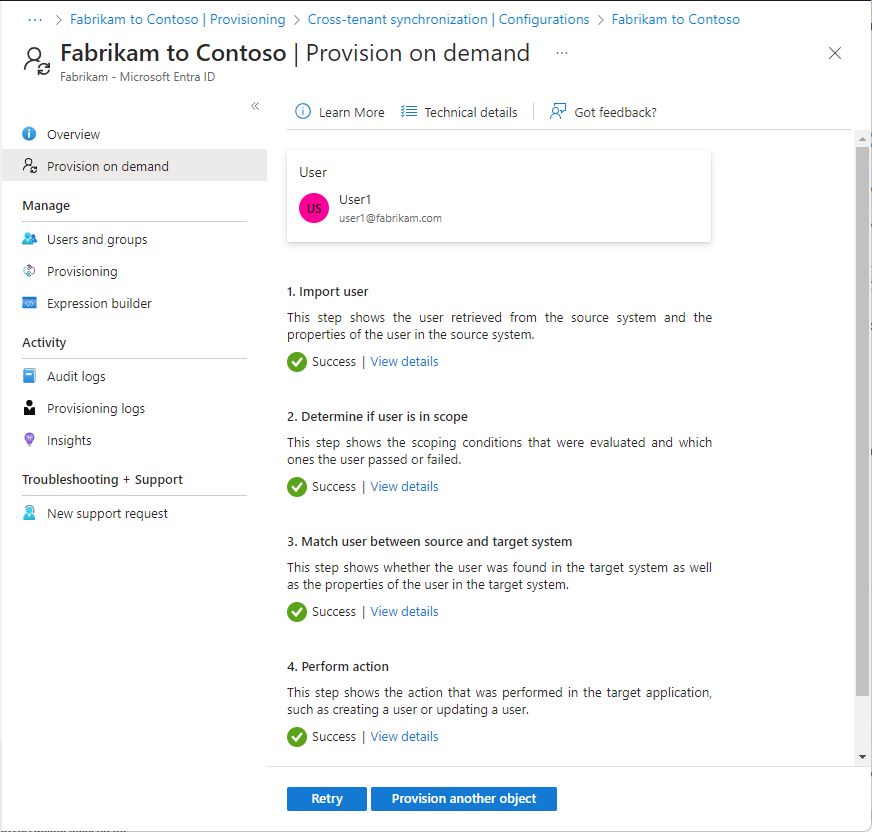

Krok 11: Testování zajištění na vyžádání

![]()

Zdrojový tenant

Teď, když máte konfiguraci, můžete otestovat zřizování na vyžádání u jednoho z vašich uživatelů.

Ve zdrojovém tenantovi přejděte do Identita>Externí identity>Synchronizace mezi tenanty.

Vyberte Konfigurace a pak vyberte svoji konfiguraci.

Vyberte Poskytnout na vyžádání.

V poli Vybrat uživatele nebo skupinu vyhledejte a vyberte jednoho z testovacích uživatelů.

Vyberte Předpis.

Po chvíli se zobrazí stránka Provést akci s informacemi o poskytnutí testovacího uživatele v cílovém tenantovi.

Pokud uživatel není v rozsahu, zobrazí se stránka s informacemi o tom, proč byl testovaný uživatel vynechán.

Na stránce Zřízení na vyžádání můžete zobrazit podrobnosti o zřízení a máte možnost to zkusit znovu.

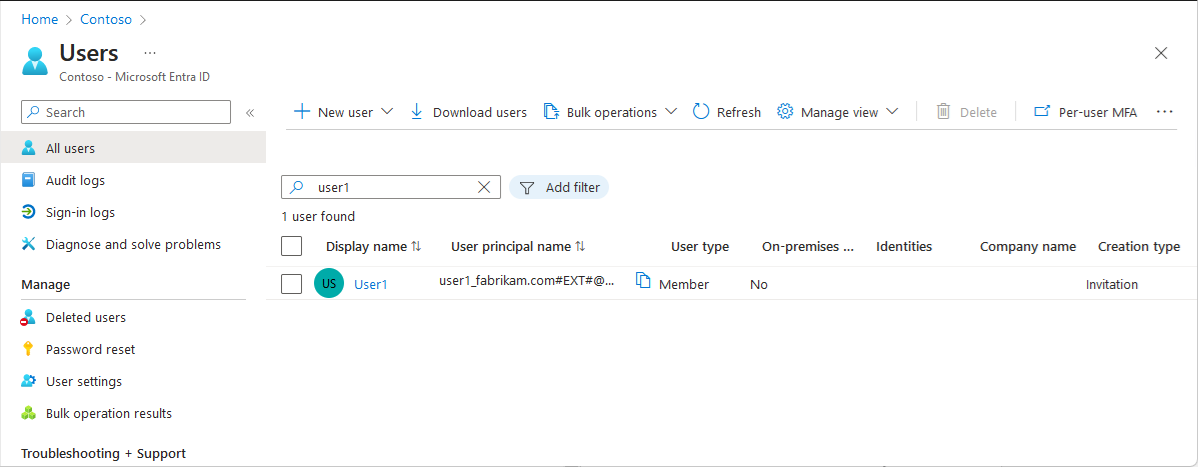

V cílovém prostředí ověřte, že byl zřízen testovací uživatel.

Pokud vše funguje podle očekávání, přiřaďte ke konfiguraci další uživatele.

Další informace naleznete v tématu Zřizování na vyžádání v Microsoft Entra ID.

Krok 12: Spustit úlohu zřizování

![]()

Zdrojový tenant

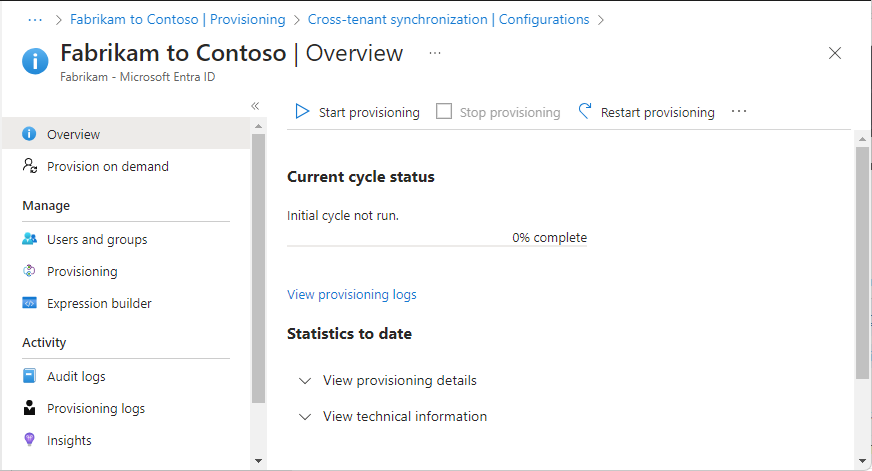

Úloha zřizování spustí počáteční synchronizační cyklus všech uživatelů definovanýchv části Nastavení. Počáteční cyklus trvá déle než následné cykly, ke kterým dochází přibližně každých 40 minut, pokud je spuštěná služba zřizování Microsoft Entra.

Ve zdrojovém tenantovi přejděte do Identita>Externí identity>Synchronizace mezi tenanty.

Vyberte Konfigurace a pak vyberte svoji konfiguraci.

Na stránce Přehled zkontrolujte podrobnosti o nastavení.

Výběrem možnosti Zahájit zřizování spusťte úlohu zřizování.

Krok 13: Monitorování nasazení

![]()

![]()

Zdrojové a cílové entity

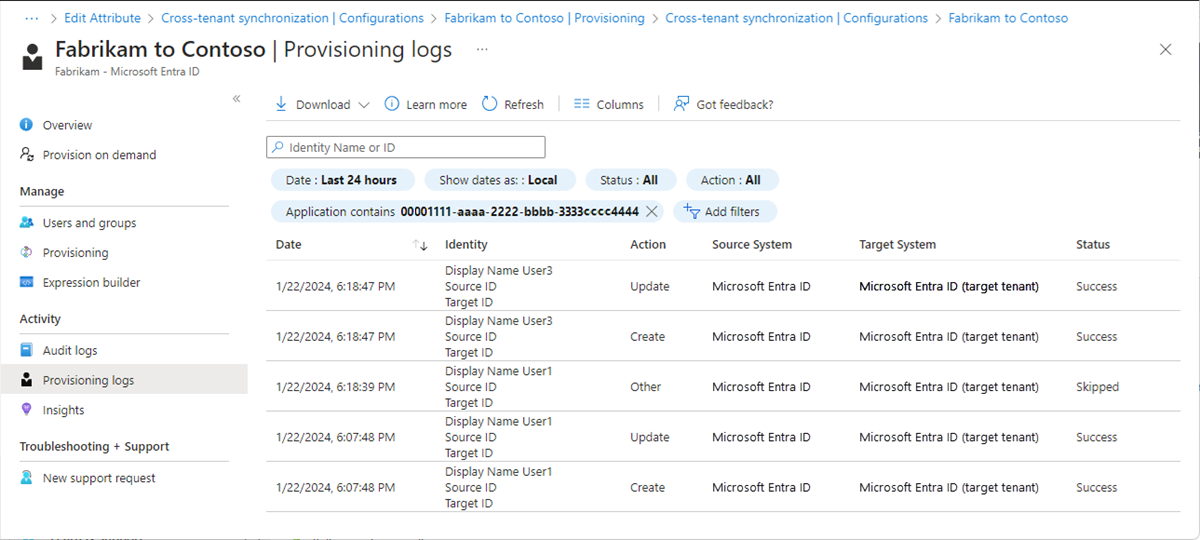

Jakmile spustíte úlohu zřizování, můžete stav monitorovat.

Ve zdrojovém tenantovi na stránce Přehled zkontrolujte ukazatel postupu, abyste zjistili stav cyklu zřizování a jak blízko je k dokončení. Další informace najdete v tématu Kontrola stavu zřizování uživatelů.

Pokud se ukáže, že zřizování je ve špatném stavu, konfigurace se ocitne v karanténě. Další informace najdete v tématu Zřizování aplikací ve stavu karantény.

Vyberte Protokoly zřizování a určete, kteří uživatelé byli úspěšně nebo neúspěšně zřízeni. Ve výchozím nastavení se protokoly filtrují podle ID hlavního servisního objektu konfigurace. Další informace viz Zřizovací protokoly v Microsoft Entra ID.

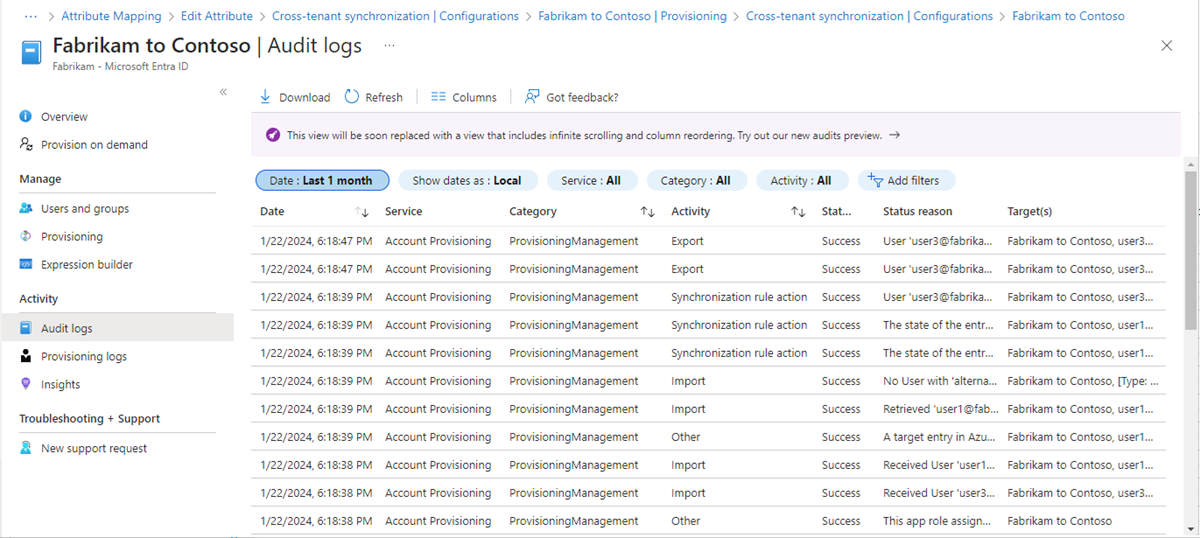

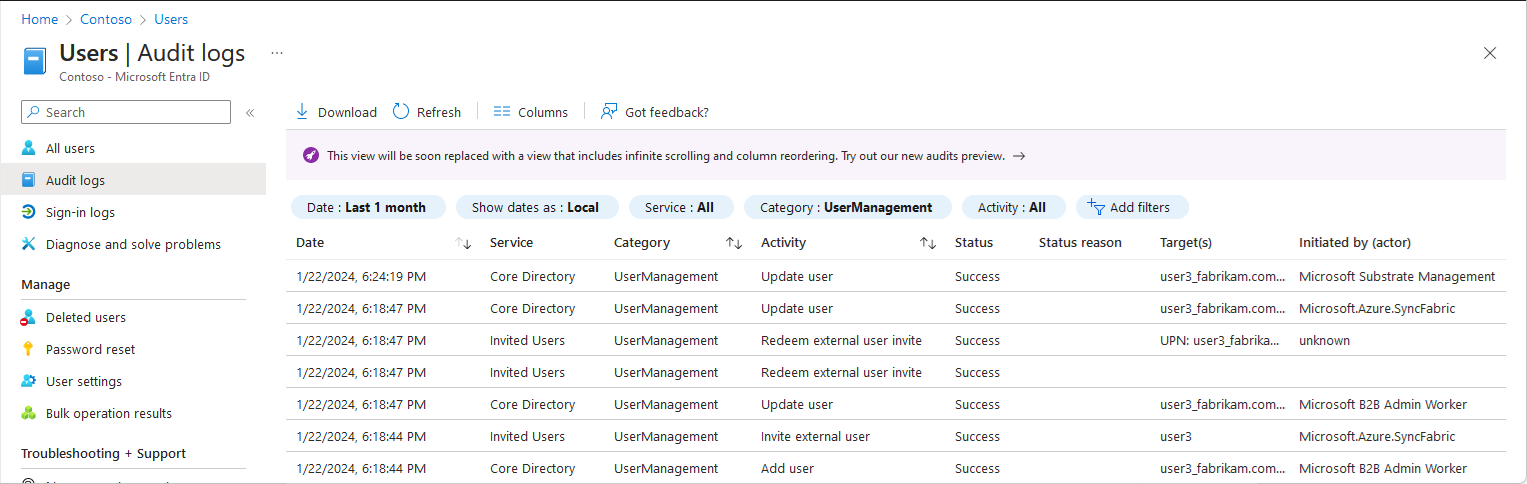

Výběrem protokolů auditu zobrazíte všechny protokolované události v Microsoft Entra ID. Další informace naleznete v protokolech auditu v Microsoft Entra ID.

Protokoly auditu můžete zobrazit také v cílovém tenantovi.

V cílovém tenantovi vyberte Uživatelé>Protokoly auditu a zobrazte protokolované události pro správu uživatelů. Synchronizace mezi tenanty v cílovém tenantovi bude zaznamenána s tím, že aktérem je aplikace "Microsoft.Azure.SyncFabric".

Krok 14: Konfigurace nastavení dovolené

![]()

Cílový tenant

I když se uživatelé zřizují v cílovém tenantovi, můžou se stále sami odebrat. Pokud se uživatelé sami odeberou a spadají do rozsahu, budou během dalšího cyklu zřizování znovu zřízeni. Pokud chcete zakázat uživatelům možnost sami se odebrat z vaší organizace, musíte nakonfigurovat nastavení opouštění externího uživatele.

V cílovém tenantovi přejděte do Identita>Externí identity>Nastavení externí spolupráce.

V části Nastavení pro opuštění externího uživatele zvolte, jestli chcete externím uživatelům povolit, aby opustili vaši organizaci sami.

Toto nastavení platí také pro spolupráci B2B a přímé připojení B2B, takže pokud nastavíte nastaveníexterního uživatele na Ne, uživatelé spolupráce B2B a uživatelé přímého připojení B2B nemůžou opustit vaši organizaci sami. Další informace najdete v tématu Opuštění organizace jako externího uživatele.

Rady pro řešení potíží

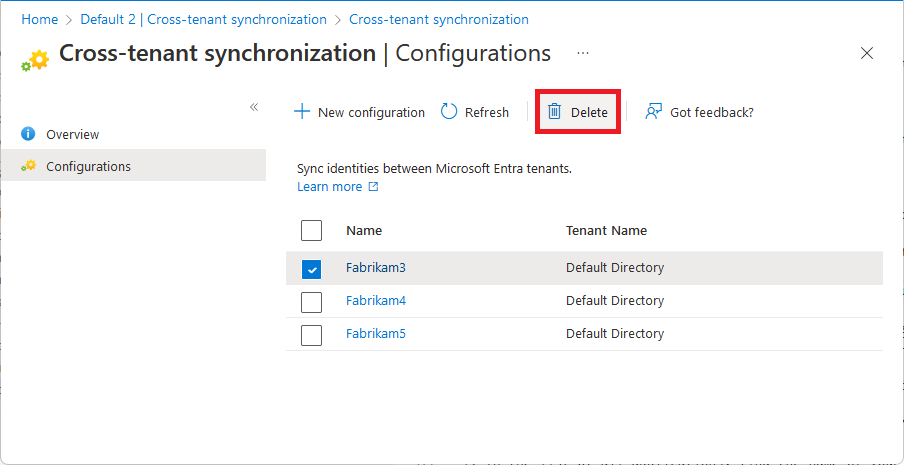

Odstranit konfiguraci

Pomocí těchto kroků odstraníte konfiguraci na stránce Konfigurace .

Ve zdrojovém tenantovi přejděte do Identita>Externí identity>Synchronizace mezi tenanty.

Na stránce Konfigurace přidejte značku zaškrtnutí vedle konfigurace, kterou chcete odstranit.

Konfiguraci odstraníte tak, že vyberete Odstranit a pak OK .

Běžné scénáře a jejich řešení

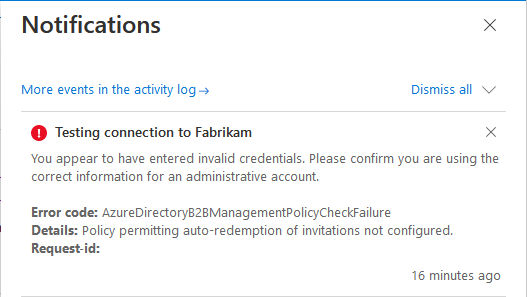

Příznak – Selhání testu připojení s AzureDirectoryB2BManagementPolicyCheckFailure

Při konfiguraci synchronizace mezi tenanty ve zdrojovém tenantovi a otestování připojení selže s následující chybovou zprávou:

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: AzureDirectoryB2BManagementPolicyCheckFailure

Details: Policy permitting auto-redemption of invitations not configured.

Příčina

Tato chyba značí, že zásada pro automatické vykoupení pozvánek ve zdrojovém i cílovém tenantovi nebyla nastavena.

Řešení

Postupujte podle kroků v Kroku 3: Automaticky uplatnit pozvánky v cílovém tenantovi a Kroku 4: Automaticky uplatnit pozvánky ve zdrojovém tenantovi.

Příznak – Zaškrtávací políčko automatického uplatnění je nepřístupné

Při konfiguraci synchronizace mezi tenanty je zaškrtávací políčko Automatické uplatnění deaktivované.

Příčina

Váš tenant nemá licenci Microsoft Entra ID P1 nebo P2.

Řešení

Ke konfiguraci nastavení důvěryhodnosti musíte mít Microsoft Entra ID P1 nebo P2.

Příznak – Nedávno odstraněný uživatel v cílovém tenantovi se neobnoví

Po prozatímním odstranění synchronizovaného uživatele v cílovém tenantovi se uživatel při dalším cyklu synchronizace neobnoví. Pokud se pokusíte uživatele s okamžitým zřizováním smazat softwarově a poté jej obnovíte, může to vést k duplicitním uživatelům.

Příčina

Obnovení dříve měkce smazaného uživatele v cílovém nájemci není podporováno.

Řešení

Ručně obnovte dočasně odstraněného uživatele v cílovém tenantovi. Další informace naleznete v tématu Obnovení nebo odebrání nedávno odstraněného uživatele pomocí Microsoft Entra ID.

Příznak – Uživatelé jsou přeskočeni, protože je pro uživatele povoleno přihlášení přes SMS

Uživatelé jsou vynecháni z synchronizace. Krok rozsahu zahrnuje následující filtr se stavem false: "Filtr externích uživatelů.alternativeSecurityIds ROVNÁ SE 'None'"

Příčina

Pokud je pro uživatele povolené přihlášení přes SMS, služba zřizování ho přeskočí.

Řešení

Zakažte přihlášení sms pro uživatele. Následující skript ukazuje, jak pomocí PowerShellu zakázat přihlášení k serveru SMS.

##### Disable SMS Sign-in options for the users

#### Import module

Install-Module Microsoft.Graph.Users.Actions

Install-Module Microsoft.Graph.Identity.SignIns

Import-Module Microsoft.Graph.Users.Actions

Connect-MgGraph -Scopes "User.Read.All", "Group.ReadWrite.All", "UserAuthenticationMethod.Read.All","UserAuthenticationMethod.ReadWrite","UserAuthenticationMethod.ReadWrite.All"

##### The value for phoneAuthenticationMethodId is 3179e48a-750b-4051-897c-87b9720928f7

$phoneAuthenticationMethodId = "3179e48a-750b-4051-897c-87b9720928f7"

#### Get the User Details

$userId = "objectid_of_the_user_in_Entra_ID"

#### validate the value for SmsSignInState

$smssignin = Get-MgUserAuthenticationPhoneMethod -UserId $userId

if($smssignin.SmsSignInState -eq "ready"){

#### Disable Sms Sign-In for the user is set to ready

Disable-MgUserAuthenticationPhoneMethodSmsSignIn -UserId $userId -PhoneAuthenticationMethodId $phoneAuthenticationMethodId

Write-Host "SMS sign-in disabled for the user" -ForegroundColor Green

}

else{

Write-Host "SMS sign-in status not set or found for the user " -ForegroundColor Yellow

}

##### End the script

Příznak – Uživatelům se nedaří provést zřízení kvůli chybě AzureActiveDirectoryForbidden

Uživatelům v oboru se nedaří zřídit. Podrobnosti v protokolech zřizování zahrnují následující chybovou zprávu:

Guest invitations not allowed for your company. Contact your company administrator for more details.

Příčina

Tato chyba naznačuje, že nastavení pozvání hostů v cílovém tenantovi je nakonfigurováno nejvíce omezujícím způsobem: Nikdo v organizaci, včetně správců, nemůže zvát uživatele typu host (nejvíce omezující).

Řešení

Změňte nastavení pozvání hosta v cílovém tenantovi na méně omezující nastavení. Další informace najdete v článku Konfigurace nastavení externí spolupráce.

Příznak – UserPrincipalName se neaktualizuje pro stávající uživatele B2B ve stavu čekání na přijetí

Když je uživatel poprvé pozván prostřednictvím ruční pozvánky B2B, pozvánka se odešle na zdrojovou e-mailovou adresu uživatele. Výsledkem je vytvoření uživatele typu host v cílovém tenantovi s předponou UserPrincipalName (UPN) pomocí vlastnosti hodnota zdrojové pošty. Existují prostředí, ve kterých vlastnosti zdrojového objektu uživatele, hlavní název uživatele (UPN) a Pošta mají různé hodnoty, například Mail == user.mail@domain.com a UPN == user.upn@otherdomain.com. V tomto případě bude hostující uživatel v cílovém tenantovi vytvořen s uživatelským hlavním názvem (UPN) jako user.mail_domain.com#EXT#@contoso.onmicrosoft.com.

Problém nastává, když je zdrojový objekt zařazen do rozsahu synchronizace mezi tenanty a očekává se, že kromě dalších vlastností bude předpona UPN cílového uživatele, který je hostem, aktualizována tak, aby odpovídala UPN uživatele ze zdroje (použijeme-li výše uvedený příklad, hodnota by byla: user.upn_otherdomain.com#EXT#@contoso.onmicrosoft.com). To se ale neděje během přírůstkových synchronizačních cyklů a změna se ignoruje.

Příčina

K tomuto problému dochází, když uživatel B2B, který byl ručně pozván do cílového nájemce, nepřijal nebo neuplatnil pozvánku, takže jeho stav zůstává v čekání na přijetí. Když je uživatel pozván prostřednictvím e-mailu, vytvoří se objekt se sadou atributů naplněných z pošty, jeden z nich je hlavní název uživatele (UPN), který odkazuje na hodnotu pošty zdrojového uživatele. Pokud se později rozhodnete přidat uživatele do oboru synchronizace mezi tenanty, systém se pokusí připojit zdrojového uživatele s uživatelem B2B v cílovém tenantovi na základě atributu alternativeSecurityIdentifier, ale dříve vytvořený uživatel nemá vyplněnou vlastnost alternativeSecurityIdentifier, protože pozvánka nebyla uplatněna. Systém tedy nebude považovat toto za nový uživatelský objekt a neaktualizuje hodnotu hlavního názvu uživatele (UPN). UserPrincipalName se neaktualizuje v následujících scénářích:

- Hlavní uživatelské jméno (UPN) a e-mailová adresa mohou být různé u uživatele, který byl pozván manuálně.

- Uživatel byl pozván před povolením synchronizace mezi tenanty.

- Uživatel pozvánku nikdy nepřijal, takže je ve stavu čekání na přijetí.

- Uživatel je zahrnut do rozsahu pro synchronizaci mezi tenanty.

Řešení

Pokud chcete tento problém vyřešit, spusťte zřizování na vyžádání, aby se u dotčených uživatelů aktualizoval hlavní název uživatele (UPN). Můžete také znovu zahájit zřizování pro aktualizaci uživatelského jména (UPN) pro všechny ovlivněné uživatele. Upozorňujeme, že to aktivuje počáteční cyklus, který může u velkých tenantů trvat delší dobu. Pokud chcete získat seznam ručně pozvaných uživatelů ve stavu čekání na přijetí, můžete použít skript, projděte si následující ukázku.

Connect-MgGraph -Scopes "User.Read.All"

$users = Get-MgUser -Filter "userType eq 'Guest' and externalUserState eq 'PendingAcceptance'"

$users | Select-Object DisplayName, UserPrincipalName | Export-Csv "C:\Temp\GuestUsersPending.csv"

Pak můžete pro každého uživatele použít provisionOnDemand s PowerShellem . Limit rychlosti pro toto rozhraní API je 5 požadavků za 10 sekund. Další informace najdete v tématu Známá omezení zřizování na vyžádání.