Omezení oprávnění pro přístup hostů v Microsoft Entra ID

Microsoft Entra ID, součást Microsoft Entra, umožňuje omezit, co můžou externí uživatelé typu host vidět ve své organizaci v Microsoft Entra ID. Uživatelé typu host jsou ve výchozím nastavení v MICROSOFT Entra ID nastaveni na omezenou úroveň oprávnění, zatímco výchozí hodnota pro členské uživatele je úplná sada uživatelských oprávnění. V nastavení externí spolupráce vaší organizace Microsoft Entra existuje další úroveň oprávnění uživatele typu host pro ještě omezenější přístup, aby úrovně přístupu hostů byly:

| Úroveň oprávnění | Úroveň přístupu | Hodnota |

|---|---|---|

| Stejná jako pro členy | Hosté mají stejný přístup k prostředkům Microsoft Entra jako členové. | a0b1b346-4d3e-4e8b-98f8-753987be4970 |

| Omezený přístup (výchozí) | Hosté můžou zobrazit členství všech neskrytých skupin. | 10dae51f-b6af-4016-8d66-8c2a99b929b3 |

| Omezený přístup (nový) | Hosté nevidí členství v žádné skupině | 2af84b1e-32c8-42b7-82bc-daa82404023b |

Pokud je přístup hostů omezený, můžou si zobrazit jenom svůj vlastní profil uživatele. Oprávnění k zobrazení jiných uživatelů není uděleno, ani když host vyhledává podle hlavního názvu uživatele nebo ID objektu. Omezený přístup také omezuje uživatele typu host v zobrazení členství ve skupinách, které mají. Další informace o celkových výchozích uživatelských oprávněních, včetně oprávnění uživatele typu host, naleznete v tématu Jaké jsou výchozí uživatelská oprávnění v Microsoft Entra ID?.

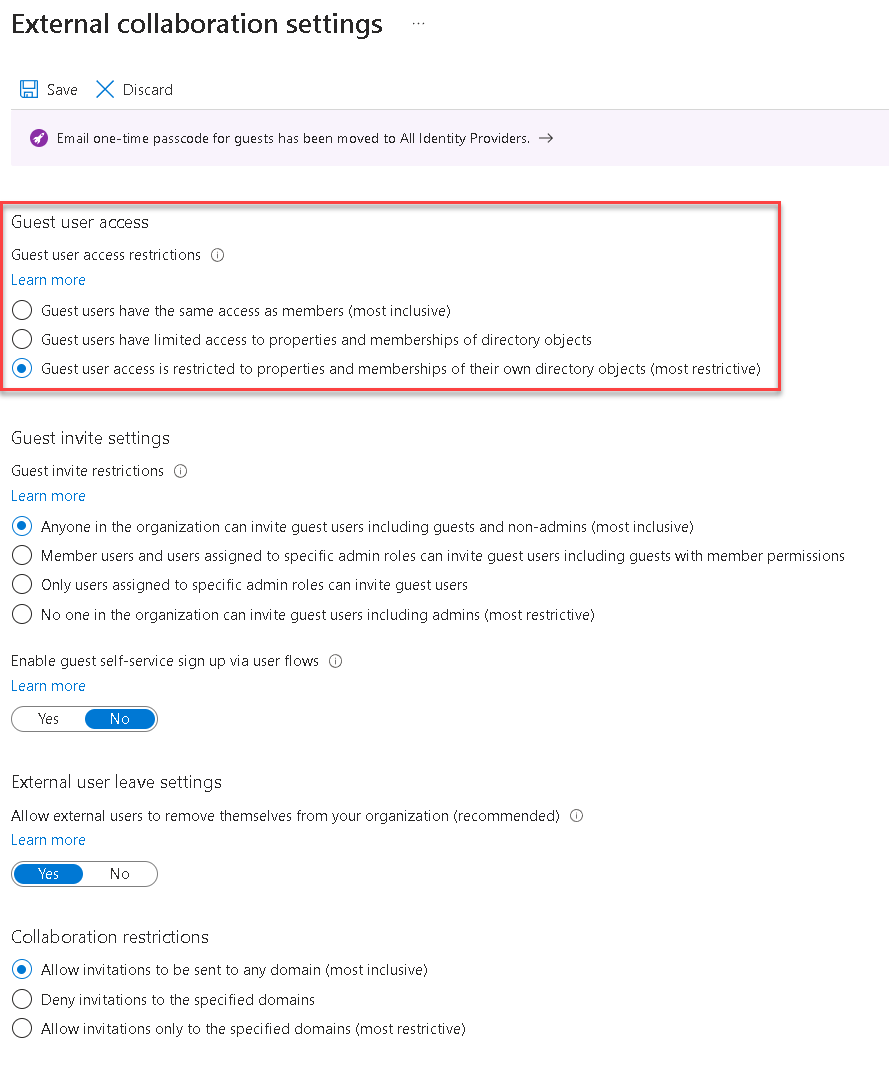

Aktualizace v Centru pro správu Microsoft Entra

Provedli jsme změny stávajících ovládacích prvků webu Azure Portal pro oprávnění uživatele typu host.

Přihlaste se do centra pro správu Microsoft Entra jako správce uživatelů .

Vyberte Externí identity identity>.

Vyberte nastavení externí spolupráce.

Na stránce Nastavení externí spolupráce vyberte Přístup uživatele typu host je omezen na vlastnosti a členství v možnosti vlastní objekty adresáře.

Zvolte Uložit. Změny můžou trvat až 15 minut, než se projeví pro uživatele typu host.

Aktualizace pomocí rozhraní Microsoft Graph API

Existuje nové rozhraní Microsoft Graph API ke konfiguraci oprávnění hosta ve vaší organizaci Microsoft Entra. K přiřazení jakékoli úrovně oprávnění je možné provést následující volání rozhraní API. Hodnota guestUserRoleId použitá zde je ilustrovat nejvíce omezené nastavení uživatele typu host. Další informace o použití Microsoft Graphu k nastavení oprávnění hosta najdete v tématu authorizationPolicy Typ prostředku.

První konfigurace

POST https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

Odpověď by měla být úspěšná 204.

Poznámka:

Moduly Azure AD a MSOnline PowerShell jsou od 30. března 2024 zastaralé. Další informace najdete v aktualizaci vyřazení. Po tomto datu je podpora těchto modulů omezená na pomoc s migrací na sadu Microsoft Graph PowerShell SDK a opravy zabezpečení. Zastaralé moduly budou dál fungovat až do 30. března 2025.

Doporučujeme migrovat na Microsoft Graph PowerShell , abyste mohli pracovat s Microsoft Entra ID (dříve Azure AD). Běžné dotazy k migraci najdete v nejčastějších dotazech k migraci. Poznámka: Verze 1.0.x msOnline mohou dojít k přerušení po 30. červnu 2024.

Aktualizace existující hodnoty

PATCH https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

Odpověď by měla být úspěšná 204.

Zobrazení aktuální hodnoty

GET https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

Příklad odpovědi:

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#policies/authorizationPolicy/$entity",

"id": "authorizationPolicy",

"displayName": "Authorization Policy",

"description": "Used to manage authorization related settings across the company.",

"enabledPreviewFeatures": [],

"guestUserRoleId": "10dae51f-b6af-4016-8d66-8c2a99b929b3",

"permissionGrantPolicyIdsAssignedToDefaultUserRole": [

"user-default-legacy"

]

}

Aktualizace pomocí rutin PowerShellu

Díky této funkci jsme přidali možnost konfigurovat omezená oprávnění prostřednictvím rutin PowerShellu v2. Rutiny Get a Update PowerShell byly publikovány ve verzi 2.0.2.85.

Příkaz Get: Get-MgPolicyAuthorizationPolicy

Příklad:

Get-MgPolicyAuthorizationPolicy | Format-List

AllowEmailVerifiedUsersToJoinOrganization : True

AllowInvitesFrom : everyone

AllowUserConsentForRiskyApps :

AllowedToSignUpEmailBasedSubscriptions : True

AllowedToUseSspr : True

BlockMsolPowerShell : False

DefaultUserRolePermissions : Microsoft.Graph.PowerShell.Models.MicrosoftGraphDefaultUserRolePermissions

DeletedDateTime :

Description : Used to manage authorization related settings across the company.

DisplayName : Authorization Policy

GuestUserRoleId : 10dae51f-b6af-4016-8d66-8c2a99b929b3

Id : authorizationPolicy

AdditionalProperties : {[@odata.context, https://graph.microsoft.com/v1.0/$metadata#policies/authorizationPolicy/$entity]}

Příkaz Aktualizace: Update-MgPolicyAuthorizationPolicy

Příklad:

Update-MgPolicyAuthorizationPolicy -GuestUserRoleId '2af84b1e-32c8-42b7-82bc-daa82404023b'

Podporované služby Microsoftu 365

Podporované služby

Podpora znamená, že prostředí je podle očekávání; konkrétně platí, že je to stejné jako aktuální prostředí hostů.

- Teams

- Outlook (OWA)

- SharePoint

- Planner v Teams

- Mobilní aplikace Planner

- Webová aplikace Planner

- Project pro web

- Project Operations

Služby aktuálně nejsou podporovány.

Služba bez aktuální podpory může mít problémy s kompatibilitou s novým nastavením omezení hosta.

- Formuláře

- Project Online

- Yammer

- Planner v SharePointu

Nejčastější dotazy

| Otázka | Odpověď |

|---|---|

| Kde se tato oprávnění vztahují? | Tato oprávnění na úrovni adresáře se vynucují napříč službami Microsoft Entra, včetně Microsoft Graphu, PowerShellu v2, webu Azure Portal a portálu Moje aplikace. Služby Microsoft 365, které využívají skupiny Microsoft 365 pro scénáře spolupráce, jako jsou Outlook, Microsoft Teams a SharePoint, jsou také ovlivněny. |

| Jak omezená oprávnění ovlivňují, které skupiny můžou hosté zobrazit? | Bez ohledu na výchozí nebo omezená oprávnění hostů nemůžou hosté vytvořit výčet seznamu skupin nebo uživatelů. Hosté uvidí skupiny, které jsou členy webu Azure Portal i portál Moje aplikace v závislosti na oprávněních:

Podrobnější porovnání oprávnění adresáře, která pocházejí z rozhraní Graph API, najdete v tématu Výchozí uživatelská oprávnění. |

| Které části portálu Moje aplikace ovlivní tuto funkci? | Funkce skupin na portálu Moje aplikace dodržují tato nová oprávnění. Tato funkce zahrnuje všechny cesty k zobrazení seznamu skupin a členství ve skupinách v Moje aplikace. Nebyly provedeny žádné změny dostupnosti dlaždic skupiny. Dostupnost dlaždice skupiny je stále řízena stávajícím nastavením skupiny na webu Azure Portal. |

| Přepíší tato oprávnění nastavení hosta v SharePointu nebo Microsoft Teams? | Ne. Stávající nastavení stále řídí prostředí a přístup k těmto aplikacím. Pokud se například na SharePointu zobrazí problémy, pečlivě zkontrolujte nastavení externího sdílení. Hosté přidaní vlastníci týmů na úrovni týmu mají přístup k chatu schůzky kanálu jenom pro standardní kanály, s výjimkou soukromých a sdílených kanálů. |

| Jaké jsou známé problémy s kompatibilitou v Yammeru? | S oprávněními nastavenými na omezený přístup nemůžou hosté přihlášení k Yammeru opustit skupinu. |

| Změní se moje stávající oprávnění hosta v mém tenantovi? | V aktuálním nastavení nebyly provedeny žádné změny. Udržujeme zpětnou kompatibilitu s vašimi stávajícími nastaveními. Rozhodnete se, kdy chcete provést změny. |

| Nastaví se tato oprávnění ve výchozím nastavení? | Ne. Stávající výchozí oprávnění zůstávají beze změny. Volitelně můžete nastavit oprávnění tak, aby byla více omezující. |

| Existují pro tuto funkci nějaké licenční požadavky? | Ne, u této funkce nejsou žádné nové licenční požadavky. |

Další kroky

- Další informace o existujících oprávněních hosta v MICROSOFT Entra ID najdete v tématu Jaké jsou výchozí uživatelská oprávnění v Microsoft Entra ID?

- Informace o metodách rozhraní Microsoft Graph API pro omezení přístupu hosta najdete v tématu

authorizationPolicyTyp prostředku. - Pokud chcete odvolat veškerý přístup pro uživatele, přečtěte si téma Odvolání přístupu uživatele v Microsoft Entra ID.