Vyhledávání a otáčení

Analýza hrozeb v programu Microsoft Defender (Defender TI) nabízí robustní a flexibilní vyhledávací web pro zjednodušení procesu vyšetřování. Defender TI je navržený tak, aby vám umožnil přecházet mezi různými indikátory z různých zdrojů dat, což usnadňuje zjišťování vztahů mezi různorodou infrastrukturou.

Tento článek vám pomůže pochopit, jak provádět vyhledávání a přecházení mezi různými datovými sadami za účelem zjištění vztahů mezi různými artefakty.

Požadavky

Microsoft Entra ID nebo osobní účet Microsoft. Přihlášení nebo vytvoření účtu

Licence Defender TI Premium.

Poznámka

Uživatelé bez licence Defender TI Premium mají i nadále přístup k naší bezplatné nabídce Defender TI.

Otevřete Defender TI na portálu Microsoft Defender

- Přejděte na portál Defender a dokončete proces ověřování Microsoftu. Další informace o portálu Defender

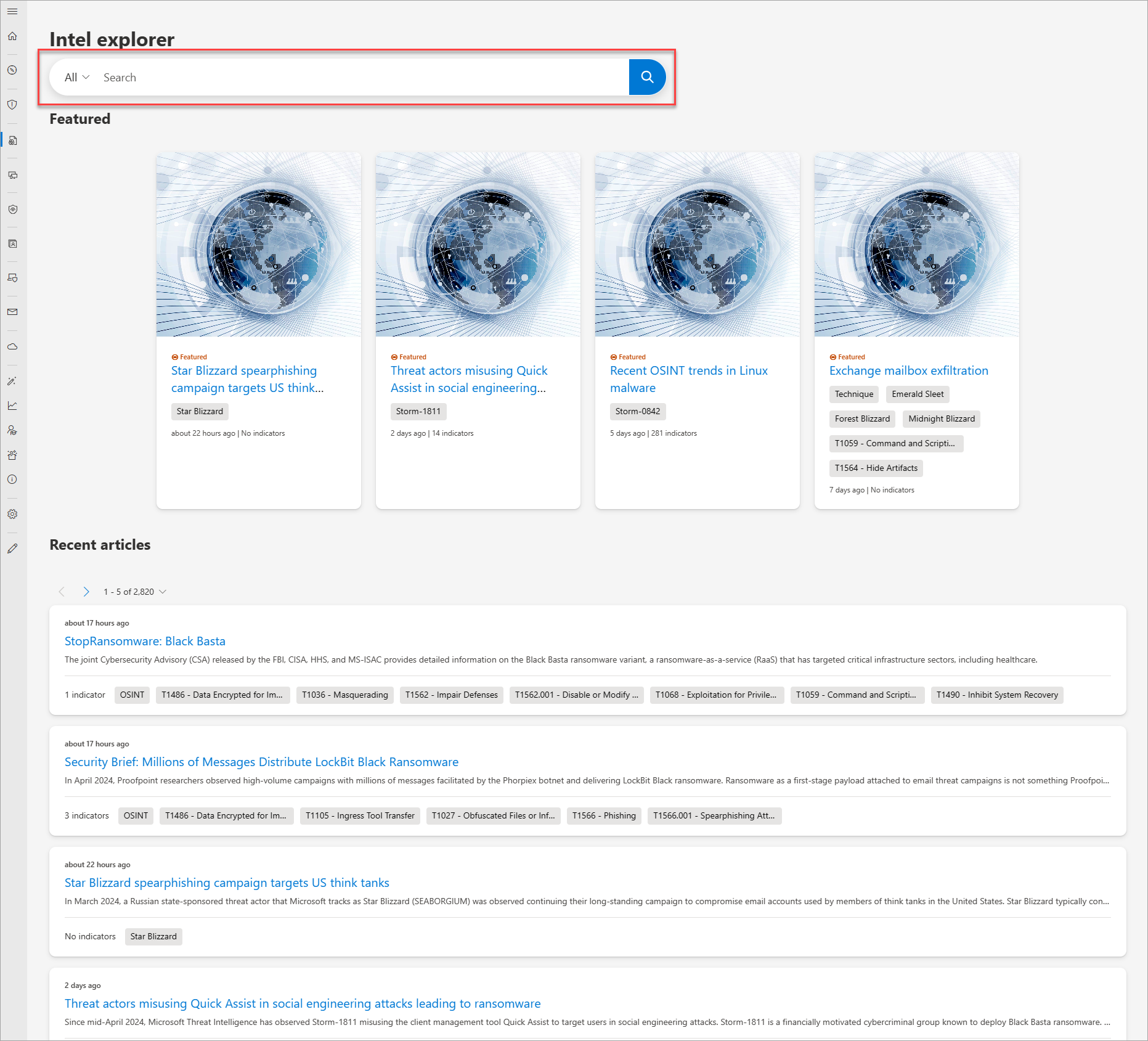

- Přejděte na Průzkumník Intel pro analýzu hrozeb>.

Provádění hledání analýzy hrozeb a pivotů

Vyhledávání průzkumníka Intel v Defenderu TI je jednoduché a výkonné a navržené tak, aby vám okamžitě vystavily klíčové přehledy a zároveň vám umožnilo přímou interakci s datovými sadami, které tyto přehledy tvoří. Panel hledání podporuje různé vstupy; můžete vyhledat konkrétní artefakty a názvy článků nebo projektů.

Hledat typy artefaktů

IP adresa: Hledat 195.161.141[.]65 ve vyhledávacím panelu Intel Exploreru. Výsledkem této akce je hledání IP adresy.

Doména: Hledání

fabrikam.comna panelu hledání v Průzkumníku Intel. Výsledkem této akce je vyhledávání v doméně.Hostitel: Hledání

canary.fabrikam.comna panelu hledání v Průzkumníku Intel. Výsledkem této akce je hledání hostitele.Klíčové slovo:Vyhledejte apt29 na panelu hledání v Průzkumníku Intel. Výsledkem této akce je hledání klíčových slov. Hledání klíčových slov zahrnuje jakýkoli typ klíčového slova, mezi které může patřit mimo jiné termín nebo e-mailová adresa, a výsledkem je přidružení k článkům, projektům a datovým sadám.

ID běžných ohrožení zabezpečení a ohrožení zabezpečení (CVE): Vyhledejte CVE-2021-40444 na panelu hledání v Průzkumníku Intel. Výsledkem této akce je hledání klíčového slova CVE ID.

Článek: Search Commodity Skimming & Magecart Trends in First Quarter of 2022 in the Intel Explorer search bar. Výsledkem této akce je hledání článku.

Značka: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvolte Značka a pak vyhledejte magecart. Výsledkem této akce je hledání značek.

Poznámka

Toto hledání nevrací články, které tuto hodnotu značky sdílejí.

Komponenta: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvolte Komponenta a pak vyhledejte kobalt strike . Výsledkem této akce je hledání součástí.

Stopař: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvolte Trackers a pak vyhledejte 07d14d16d21d00042d41d00041d47e4e0ae17960b2a5b4fd6107fbb0926. Výsledkem této akce je hledání sledování.

Poznámka

Tento příklad je typ sledování JarmHash .

E-mail WHOIS: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvolte WHOIS>Email a pak vyhledejte domains@microsoft.com. Výsledkem této akce je vyhledávání v e-mailu WHOIS.

Název WHOIS: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvolte WHOIS Name (Název WHOIS>) a pak vyhledejte MSN Hostmaster. Výsledkem této akce je hledání názvu WHOIS.

Organizace WHOIS: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvolte WHOIS>Organization a pak vyhledejte Microsoft Corporation. Výsledkem této akce je vyhledávání organizace WHOIS.

Adresa WHOIS: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvolte WHOIS Address (Adresa WHOIS>) a pak vyhledejte One Microsoft Way. Výsledkem této akce je vyhledávání adresy WHOIS.

MĚSTO WHOIS: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvolte WHOIS City (Město WHOIS>) a pak vyhledejte Redmond. Výsledkem této akce je vyhledávání města WHOIS.

Stav WHOIS: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvolte WHOISState (StavWHOIS>) a pak vyhledejte WA. Výsledkem této akce je vyhledávání stavu WHOIS.

PSČ WHOIS: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvolte WHOIS>Psč a pak vyhledejte 98052. Výsledkem této akce je vyhledávání PSČ WHOIS.

ZEMĚ WHOIS: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvolte WHOIS Country (Země WHOIS>) a pak vyhledejte USA. Výsledkem této akce je vyhledávání země/oblasti WHOIS.

Telefon WHOIS: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvolte WHOIS>Phone a pak vyhledejte +1,4258828080. Výsledkem této akce je vyhledávání na telefonu WHOIS.

Názvové servery WHOIS: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvoltenázvový serverWHOIS> a pak vyhledejte

ns1-03.azure-dns.com. Výsledkem této akce je vyhledávání názvových serverů WHOIS.Certifikát SHA-1: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvolte Certifikát>SHA-1 a pak vyhledejte 35cd04a03ef86664623581cbd56e45ed07729678. Výsledkem této akce je vyhledání certifikátu SHA-1.

Sériové číslo certifikátu: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvolteSériové číslocertifikátu> a pak vyhledejte 1137354899731266880939192213383415094395905558. Výsledkem této akce je vyhledání sériového čísla certifikátu.

Běžný název vystavitele certifikátu: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvolteBěžný název vystavitelecertifikátu> a pak vyhledejte Microsoft Azure TLS Issuing CA 05. Výsledkem této akce je vyhledání běžného názvu vystavitele certifikátu.

Alternativní název vystavitele certifikátu:>V rozevíracínabídce vyhledávacího panelu Intel Exploreru zvolteAlternativní název vystavitele certifikátu a vyhledejte alternativní název vystavitele certifikátu. Výsledkem této akce je vyhledání alternativního názvu vystavitele certifikátu.

Běžný název subjektu certifikátu: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvolteBěžný název předmětucertifikátu> a pak vyhledejte

*.oneroute.microsoft.com. Výsledkem této akce je vyhledání běžného názvu subjektu certifikátu.Alternativní název subjektu certifikátu: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvoltealternativní název subjektucertifikátu> a pak vyhledejte

oneroute.microsoft.com. Výsledkem této akce je vyhledání alternativního názvu subjektu certifikátu.Název souboru cookie: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvolte Název souboru cookie> a pak vyhledejte ARRAffinity. Výsledkem této akce je hledání názvů souborů cookie.

Doména souborů cookie: V rozevírací nabídce vyhledávacího panelu Intel Exploreru zvolte Doména souborů cookie> a pak vyhledejte .

portal.fabrikam.comVýsledkem této akce je hledání v doméně souborů cookie.

Čepy

Pro jakékoli hledání provedené v předchozích krocích existují artefakty s hypertextovými odkazy, které můžete odklopit a zjistit další rozšířené výsledky spojené s těmito indikátory. Nebojte se experimentovat s pivoty na vlastní pěst.

Výsledky vyhledávání

Výsledky hledání analýzy hrozeb je možné seskupit do následujících částí:

Klíčové přehledy

Defender TI poskytuje některé základní informace o artefaktu v horní části stránky výsledků hledání. Tyto informace můžou v závislosti na typu artefaktu zahrnovat některou z následujících informací.

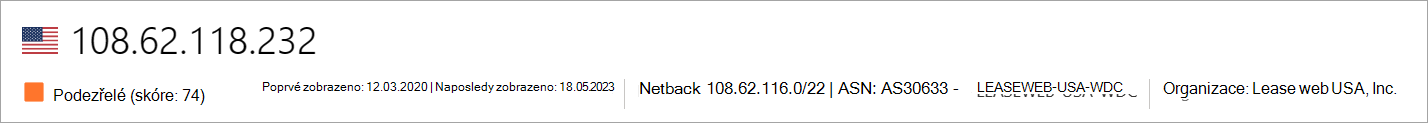

- Země/oblast: Příznak vedle IP adresy označuje zemi nebo oblast původu artefaktu, což může pomoct určit jeho pověst nebo stav zabezpečení. Na předchozím ukázkovém snímku obrazovky je IP adresa hostovaná v infrastruktuře v rámci USA.

- Pověst: V příkladu je IP adresa označená jako Škodlivá, což značí, že Defender TI zjistil připojení mezi tímto artefaktem a známou nežádoucí infrastrukturou. Artefakty lze také označit jako podezřelé, neutrální nebo neznámé.

- Poprvé vidět: Toto časové razítko označuje, kdy Defender TI poprvé zaznamenal artefakt. Pochopení životnosti artefaktu může pomoct určit jeho reputaci.

- Naposledy zobrazeno: Toto časové razítko označuje, kdy Defender TI artefakt naposledy zaznamenal. Tyto informace pomáhají určit, jestli se artefakt stále aktivně používá.

- Blok IP adres: Blok IP adres, který obsahuje artefakt dotazované IP adresy.

- Registrátor: Registrátor přidružený k záznamu WHOIS pro dotazovaný artefakt domény.

- Žadatel o registraci: Jméno žadatele o registraci v datech WHOIS pro artefakt.

- ASN: Číslo autonomního systému (ASN) přidružené k artefaktu.

- OPERAČNÍ SYSTÉM: Operační systém přidružený k artefaktu.

- Hostitel: Poskytovatel hostingu pro artefakt. Někteří poskytovatelé hostingu jsou renomovanější než jiní, takže tato hodnota může pomoct označit platnost artefaktu.

Tato část také ukazuje všechny značky použité na artefakt nebo všechny projekty, které ho zahrnují. Můžete také přidat značku k artefaktu nebo ji přidat do projektu. Další informace o používání značek

Souhrn

Na kartě Souhrn se zobrazí klíčová zjištění o artefaktu, který Defender TI odvodí z našich rozsáhlých datových sad, a pomůže vám to nastartovat šetření.

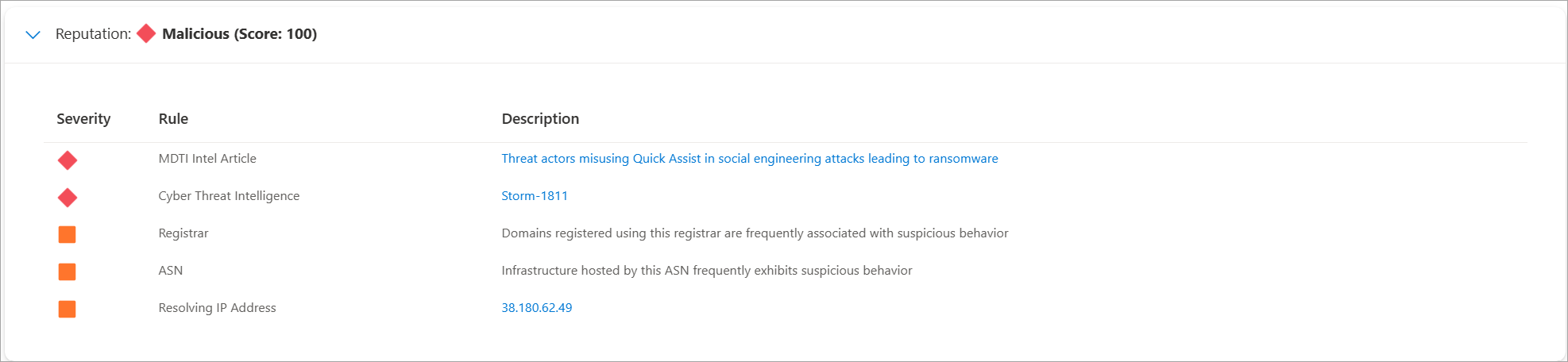

Pověst: Defender TI poskytuje proprietární skóre reputace pro libovolného hostitele, doménu nebo IP adresu. Toto skóre vám pomůže rychle pochopit zjištěné vazby na škodlivou nebo podezřelou infrastrukturu bez ohledu na to, jestli ověřuje pověst známé nebo neznámé entity.

Defender TI zobrazuje skóre reputace jako číselnou hodnotu mezi nulou a 100. Entita se skóre

0nemá přidružení k podezřelé aktivitě nebo známým indikátorům ohrožení (IOC), zatímco skóre100značí, že je škodlivá. Defender TI také poskytuje seznam pravidel s odpovídajícími popisy a hodnocením závažnosti. V následujícím příkladu se na doménu vztahují čtyři pravidla s vysokou závažností.Analytické přehledy: Tato část poskytuje rychlé přehledy o artefaktu, které vám můžou pomoct určit další krok při vyšetřování. Tato část obsahuje seznam všech přehledů, které se vztahují k artefaktu. Obsahuje také přehledy, které se nevztahují k lepší viditelnosti.

Na následujícím snímku obrazovky můžeme rychle zjistit, že IP adresa je směrovatelná, hostuje webový server a během posledních pěti dnů měla otevřený port. Kromě toho defender TI zobrazuje pravidla, která se neaktivovala, což může být stejně užitečné při zahájení vyšetřování.

Článků: V této části najdete všechny články, které můžou poskytnout přehled o tom, jak nejlépe prozkoumat a nakonec zneuctít ovlivněný artefakt. Výzkumní pracovníci, kteří studují chování známých hrozeb a jejich infrastruktury, píší tyto články a přinášejí klíčová zjištění, která by vám i ostatním mohla pomoct zmírnit rizika pro jejich organizaci.

V následujícím příkladu je hledaná IP adresa identifikována jako IOC, která se vztahuje ke zjištěním v článku.

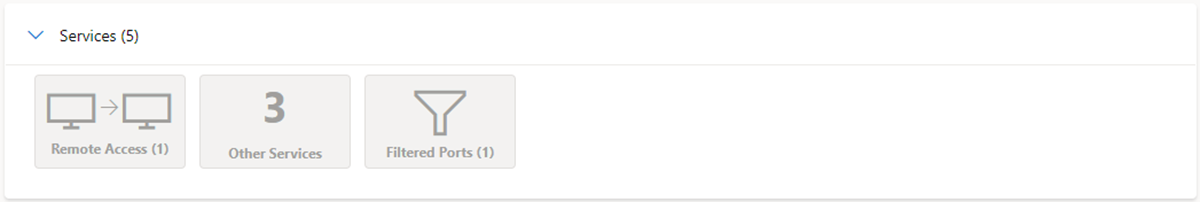

Služby: Tato část obsahuje seznam všech zjištěných služeb spuštěných na artefaktu IP adresy, což je užitečné při pokusu o pochopení zamýšleného použití entity. Když zkoumáte škodlivou infrastrukturu, můžou vám tyto informace pomoct určit schopnosti artefaktu, což vám umožní na základě těchto informací proaktivně bránit vaši organizaci.

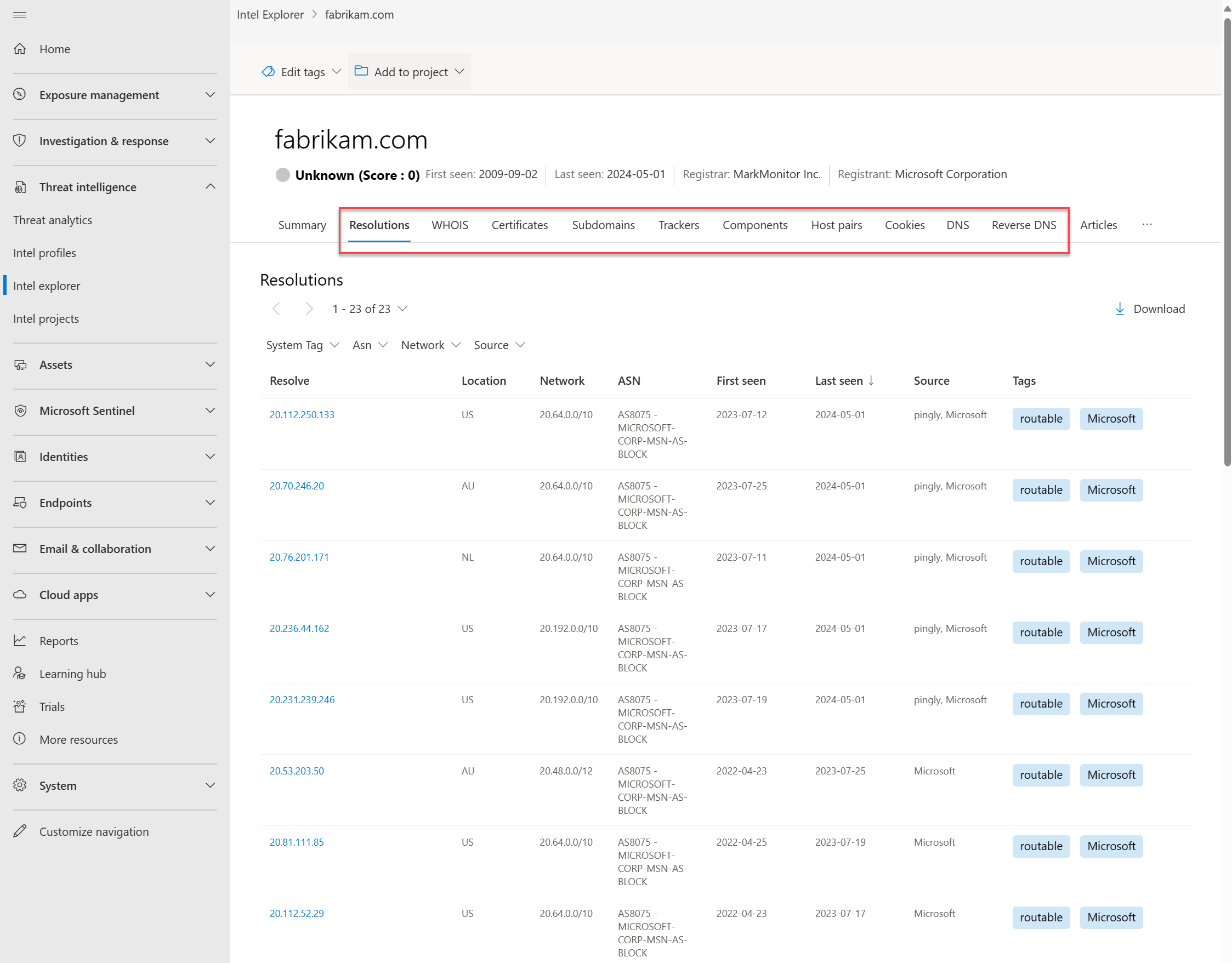

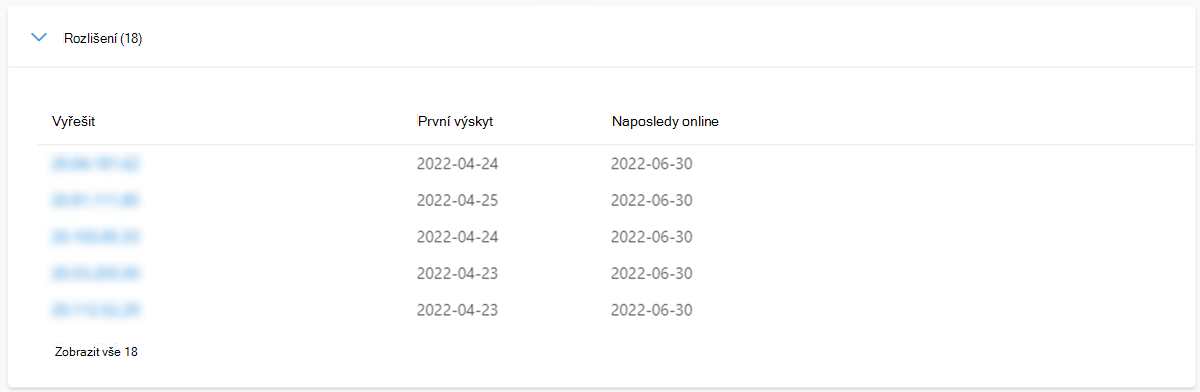

Rezoluce: Překlady jsou jednotlivé záznamy DNS (Domain Name System) zachycené pomocí pasivních senzorů distribuovaných po celém světě. Tyto hodnoty ukazují historii toho, jak doména nebo IP adresa mění infrastrukturu v průběhu času. Dají se použít ke zjišťování další infrastruktury a měření rizika na základě úrovní připojení. Pro každé řešení poskytujeme časová razítka První zobrazení a Naposledy vidět , která ukazují životní cyklus řešení.

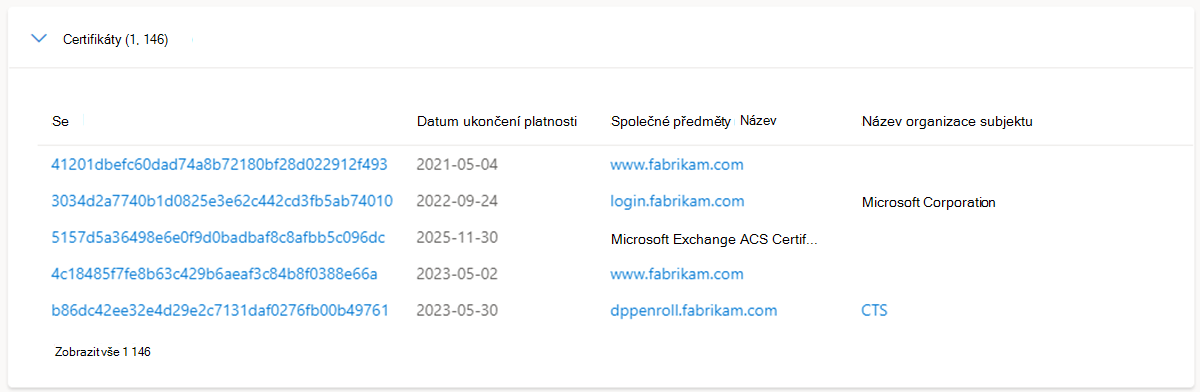

Certifikáty: Kromě zabezpečení dat představují certifikáty TLS fantastický způsob, jak se uživatelé připojují k různorodé síťové infrastruktuře. Certifikáty TLS můžou vytvářet připojení, která můžou vynechat pasivní data DNS nebo WHOIS. To znamená více způsobů, jak koronovat potenciální škodlivou infrastrukturu a identifikovat potenciální selhání provozního zabezpečení aktérů. Pro každý certifikát TLS zadáme název certifikátu, datum vypršení platnosti, běžný název subjektu a název organizace subjektu.

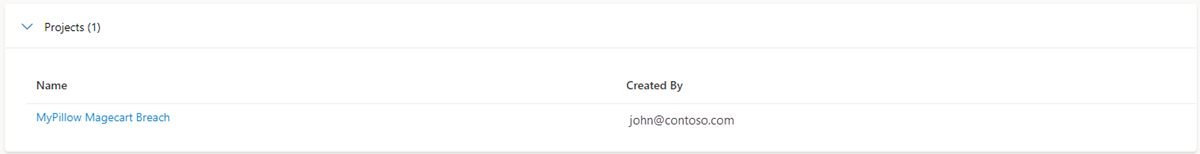

Projekty: Defender TI umožňuje vytvářet projekty pro uspořádání indikátorů zájmu nebo ohrožení zabezpečení z vyšetřování. Projekty se také vytvářejí pro monitorování spojovacích artefaktů za účelem lepší viditelnosti. Projekty obsahují seznam všech přidružených artefaktů a podrobnou historii, která uchovává jména, popisy, spolupracovníky a profily monitorování.

Když hledáte IP adresu, doménu nebo hostitele a pokud je tento indikátor uvedený v projektu, ke kterému máte přístup, můžete vybrat kartu Projekty a přejít na podrobnosti o projektu, kde najdete další kontext o indikátoru, a teprve potom si projděte další informace v ostatních sadách dat.

Sady dat

Datové sady vám pomůžou podrobně prozkoumat hmatatelná připojení, která defender TI pozoruje. Zatímco karta Souhrn zobrazuje klíčová zjištění, aby poskytla okamžitý kontext o artefaktu, různé datové sady, které se ve výsledcích hledání zobrazují jako samostatné karty, umožňují studovat tato připojení mnohem podrobněji.

Můžete vybrat některou z vrácených hodnot a rychle se převést na související metadata a odhalit poznatky, které by vám mohly chybět u tradičních vyšetřovacích metod.

V Defenderu TI jsou k dispozici následující datové sady:

- Rezoluce

- Informace o WHOIS

- Certifikáty TLS/SSL

- Trackery

- Subdomény

- Součásti

- Páry hostitelů

- Koláčky

- Služby

- DNS

- Reverzní DNS

Další informace o datových sadách

Další kroky

Další informace najdete tady: