Použití značek

značky Analýza hrozeb v programu Microsoft Defender (Defender TI) poskytují rychlý přehled o artefaktu, ať už je odvozený systémem nebo generovaný jinými uživateli. Značky pomáhají analytikům při propojování teček mezi aktuálními incidenty a vyšetřováními a jejich historickým kontextem pro lepší analýzu.

Defender TI nabízí dva typy značek: systémové avlastní značky.

Požadavky

Microsoft Entra ID nebo osobní účet Microsoft. Přihlášení nebo vytvoření účtu

Licence Defender TI Premium.

Poznámka

Uživatelé bez licence Defender TI Premium mají i nadále přístup k naší bezplatné nabídce Defender TI.

Systémové značky

Defender TI automaticky vygeneruje systémové značky, které vám umožní provést analýzu. Tyto značky nevyžadují žádný vstup nebo úsilí z vaší strany.

Systémové značky můžou zahrnovat:

- Směrovatelné: Označuje, že artefakt je přístupný.

- ASN: Načítá zkrácenou část popisu ČÍSLA ASN (IP adresa autonomního systému) do značky, aby analytikům poskytl kontext, do kterého IP adresa patří.

- Dynamický: Označuje, jestli doménu vlastní služba DNS (Dynamic Domain Name System), například žádná IP adresa nebo Změna IP adresy.

- Sinkhole: Označuje, že IP adresa je výzkumná závrt, kterou bezpečnostní organizace používají k vyšetřování útočných kampaní. Přidružené domény proto nejsou vzájemně přímo propojené.

Vlastní značky

Vlastní značky přinášejí kontext indikátorům ohrožení (IOC) a ještě zjednodušují analýzu tím, že identifikují domény, které jsou z veřejných sestav známé jako špatné nebo které jste kategorizovali jako takové. Tyto značky vytvoříte ručně na základě vlastního vyšetřování a tyto značky vám umožní sdílet klíčové poznatky o artefaktu s ostatními uživateli licencí Defender TI Premium v rámci vašeho tenanta.

Přidání, úprava a odebrání vlastních značek

Do clusteru značek můžete přidat vlastní značky tak, že je zadáte do panelu značek. Vy a členové vašeho týmu, pokud je vaše organizace zákazníkem Defender TI, můžete tyto značky zobrazit. Značky zadané do systému jsou soukromé a nesdílí se s větší komunitou.

Značky můžete také upravit nebo odebrat. Po přidání značky ji můžete vy nebo jiný placený uživatel licence ve vaší organizaci upravit nebo odebrat a umožnit tak snadnou spolupráci mezi bezpečnostními týmy.

Přejděte na portál Defender a dokončete proces ověřování Microsoftu. Další informace o portálu Defender

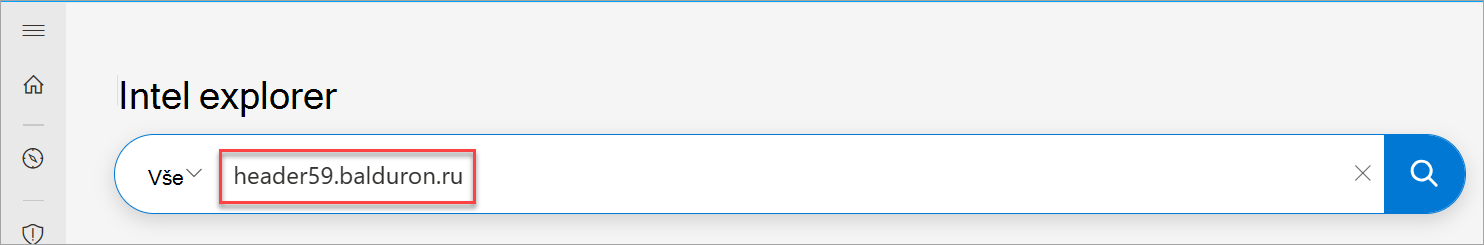

Přejděte na Průzkumník Intel pro analýzu hrozeb>.

Na panelu hledání v Průzkumníku Intel vyhledejte indikátor, pro který chcete přidat značky.

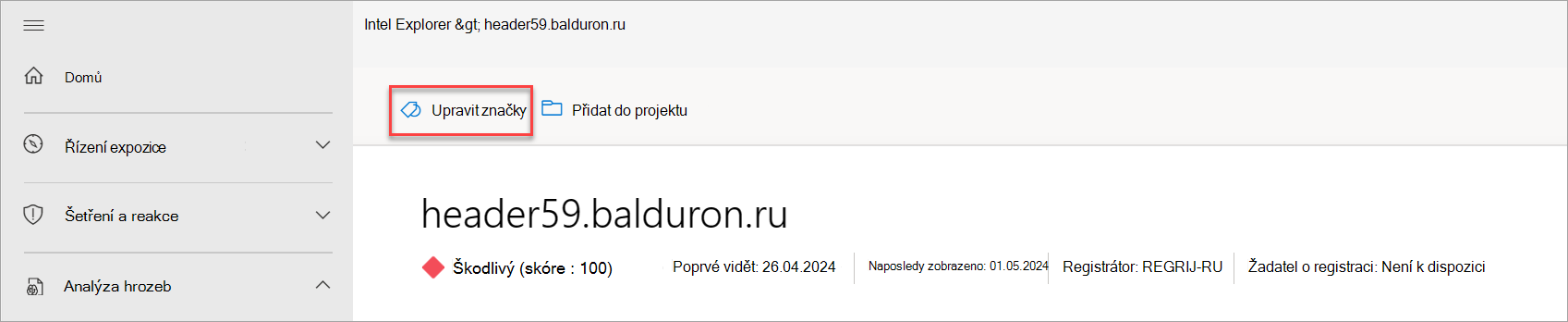

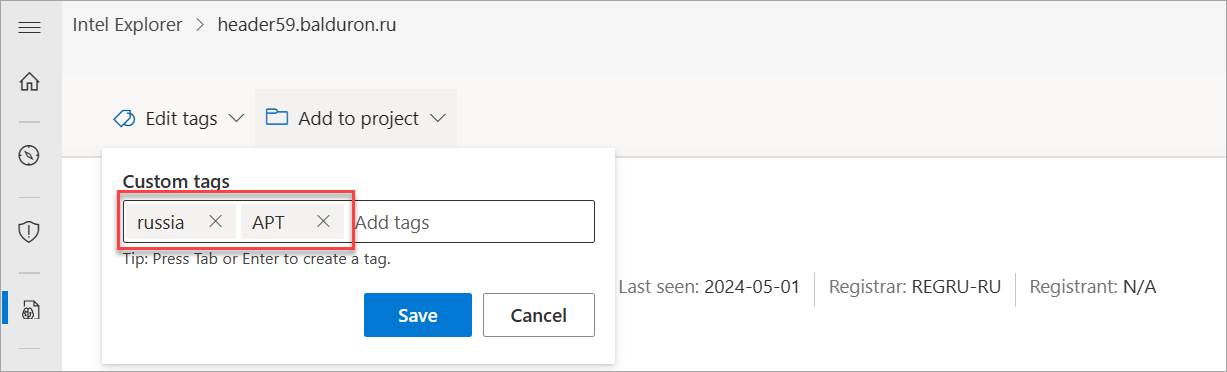

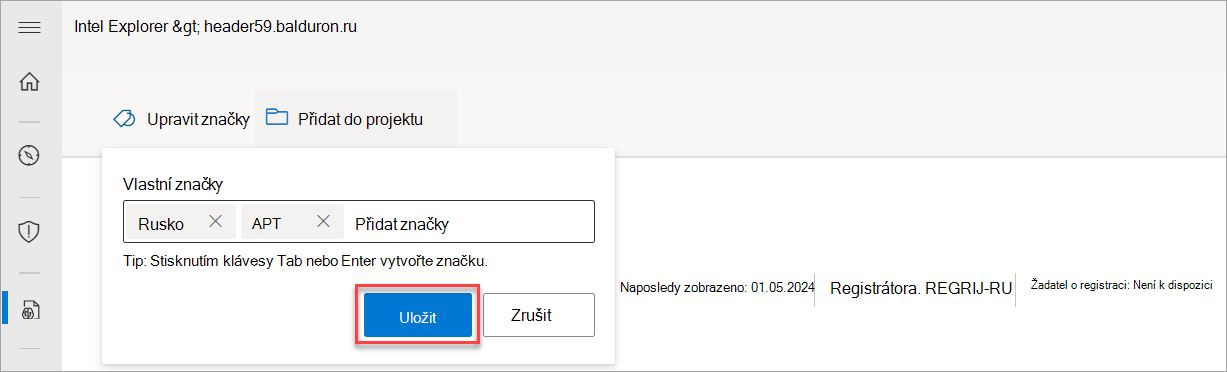

V levém horním rohu stránky vyberte Upravit značky .

Do automaticky otevíraného okna Vlastní značky , které se zobrazí, přidejte všechny značky, které chcete k tomuto indikátoru přidružit. Pokud chcete přidat nový indikátor, stiskněte klávesu Tab a přidejte nový indikátor.

Po dokončení přidávání všech značek vyberte Uložit a uložte změny.

Opakováním kroku 3 upravte značky. Odeberte značku tak, že na jejím konci vyberete X a pak zopakováním kroků 4 až 6 přidáte nové.

Uložte provedené změny.

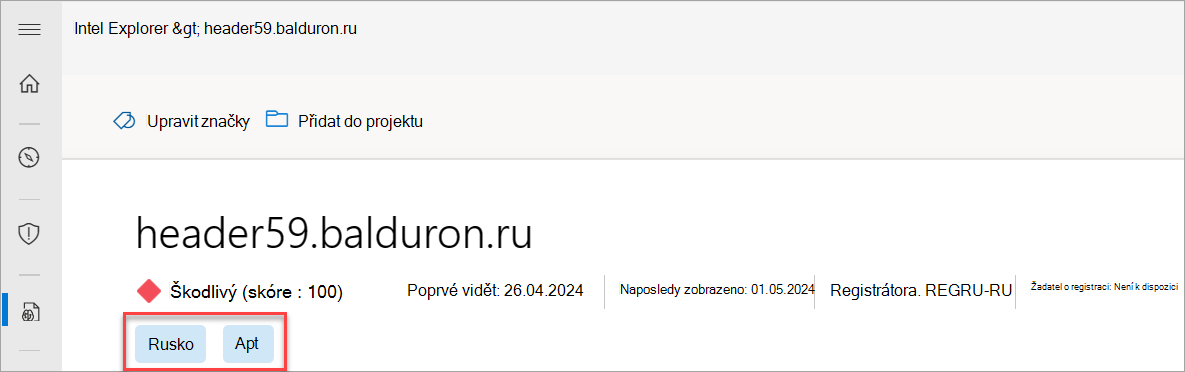

Zobrazení a vyhledávání vlastních značek

Značky, které jste vy nebo jiní uživatelé přidali ve vašem tenantovi, můžete zobrazit po vyhledání IP adresy, domény nebo artefaktu hostitele.

Přejděte na portál Defender a dokončete proces ověřování Microsoftu.

Přejděte na Průzkumník Intel pro analýzu hrozeb>.

V rozevíracím seznamu na panelu hledání v Průzkumníku Intel vyberte typ hledání Značky a pak vyhledejte hodnotu značky a identifikujte všechny ostatní indikátory, které sdílejí stejnou hodnotu značky.

Běžný pracovní postup použití značky

Řekněme, že vyšetřujete incident a zjistíte, že souvisí s phishingem. Ke vstupně-výstupním operacím souvisejícím s tímto incidentem můžete přidat phish jako značku. Později může váš tým pro reakci na incidenty a proaktivního vyhledávání hrozeb tyto IOC dále analyzovat a ve spolupráci s jejich protějšky analýzy hrozeb identifikovat, která skupina aktérů byla zodpovědná za incident phishingu. Pak můžou přidat další [actor name] značku k těmto IOC nebo k použité infrastruktuře, která je propojila s dalšími souvisejícími vstupně-výstupními operacemi, jako [SHA-1 hash] je vlastní značka.