Sady dat

Microsoft centralizuje řadu datových sad do Analýza hrozeb v programu Microsoft Defender (Defender TI), což zákazníkům a komunitě Microsoftu usnadňuje provádění analýz infrastruktury. Microsoft se primárně zaměřuje na poskytování co nejvíce dat o internetové infrastruktuře, aby bylo možné podporovat různé případy použití zabezpečení.

Společnost Microsoft shromažďuje, analyzuje a indexuje internetová data, aby vám pomohla:

- Detekce hrozeb a reakce na ně

- Stanovení priorit incidentů

- Proaktivní identifikace infrastruktury přidružené ke skupinám objektů actor, které cílí na vaši organizaci

Microsoft shromažďuje internetová data prostřednictvím své pasivní sítě senzorů PDNS (Domain Name System), globální proxy sítě virtuálních uživatelů, prohledávání portů a dalších zdrojů pro malware a přidaná data DNS.

Tato internetová data jsou rozdělena do dvou různých skupin: tradičních a pokročilých. Mezi tradiční datové sady patří:

Mezi pokročilé datové sady patří:

Upřesňující datové sady se shromažďují z pozorování modelu DOM (Document Object Model) procházených webových stránek. Kromě toho jsou komponenty a sledovací moduly také pozorovány z pravidel detekce, která se aktivují na základě bannerových odpovědí z kontrol portů nebo podrobností o certifikátu TLS.

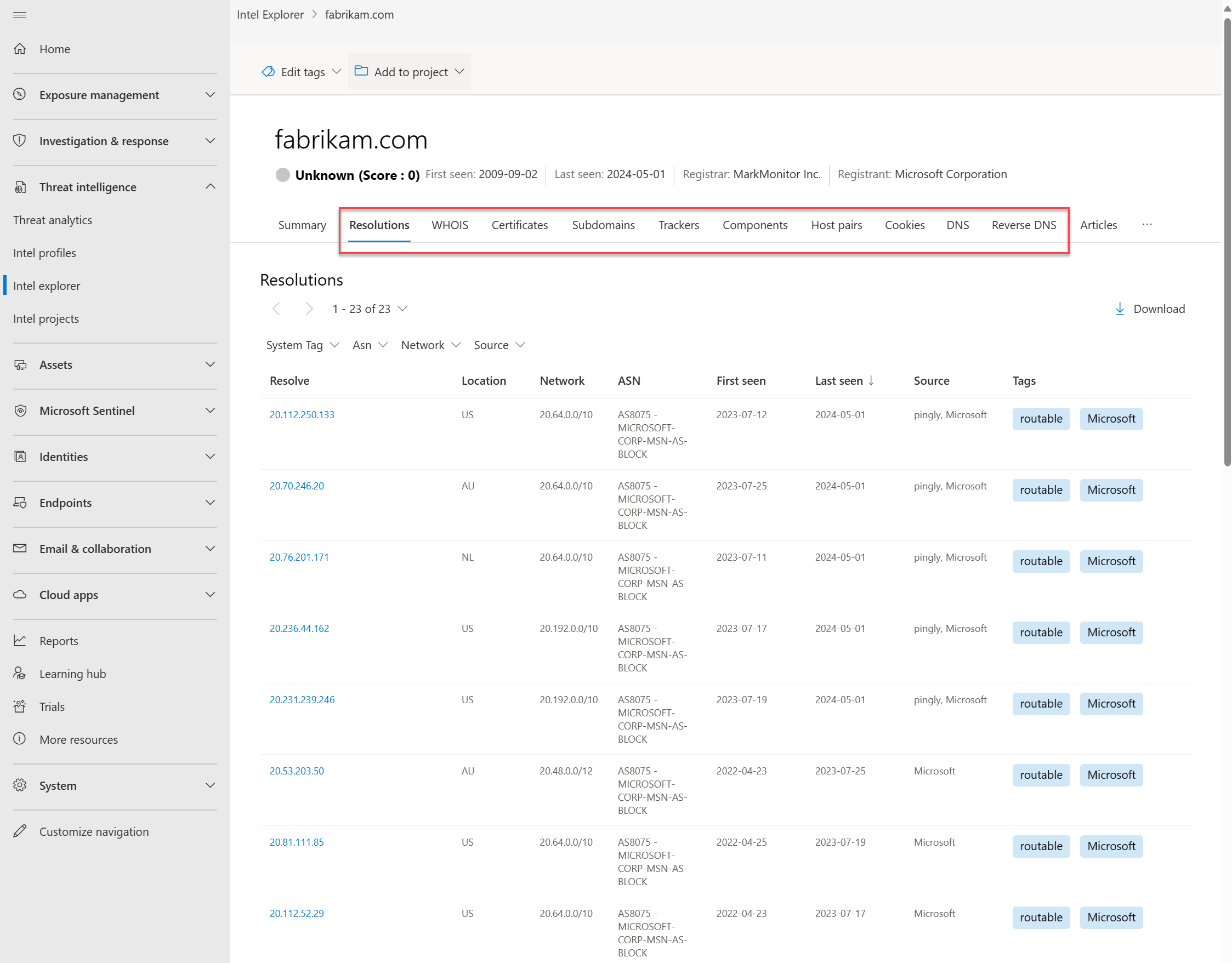

Rezoluce

PDNS je systém záznamů, který ukládá data překladu DNS pro dané umístění, záznam a časový rámec. Tato historická sada dat rozlišení umožňuje zobrazit, které domény se přeložily na IP adresu, a naopak. Tato datová sada umožňuje korelaci založenou na čase na základě překrytí domény nebo IP adres.

PDNS může umožňovat identifikaci dříve neznámé nebo nově odstupňované infrastruktury aktérů hrozeb. Proaktivní přidávání indikátorů do seznamů blokovaných položek může přerušit komunikační cesty před zahájením kampaní. Data o rozlišení záznamů jsou k dispozici na kartě Rozlišení, která se nachází na stránce Průzkumníka Intel na portálu Microsoft Defender. Na kartě DNS jsou k dispozici další typy záznamů DNS .

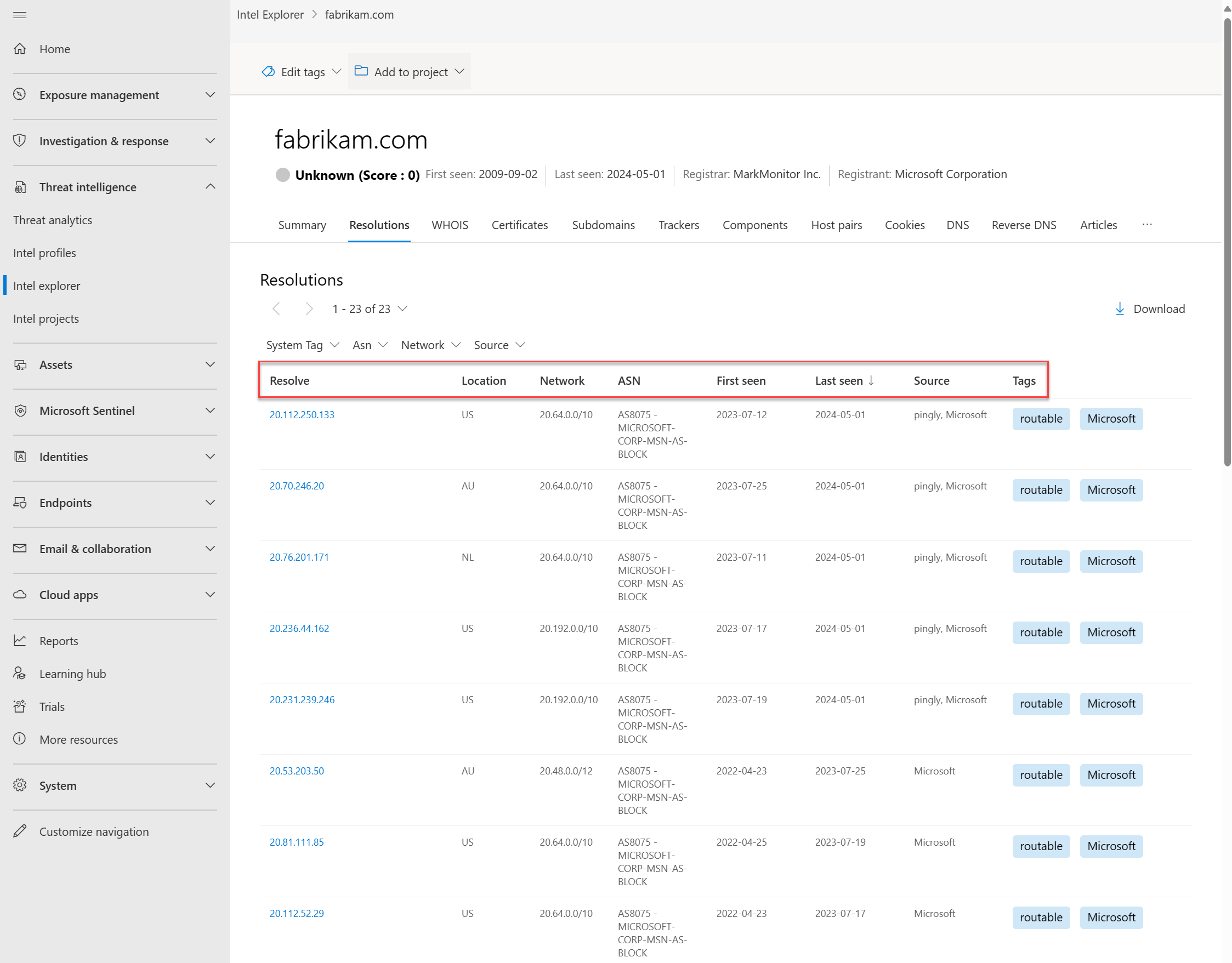

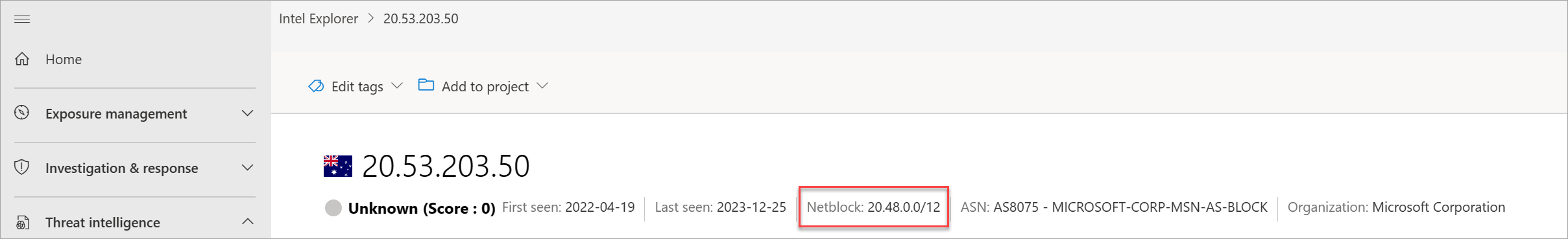

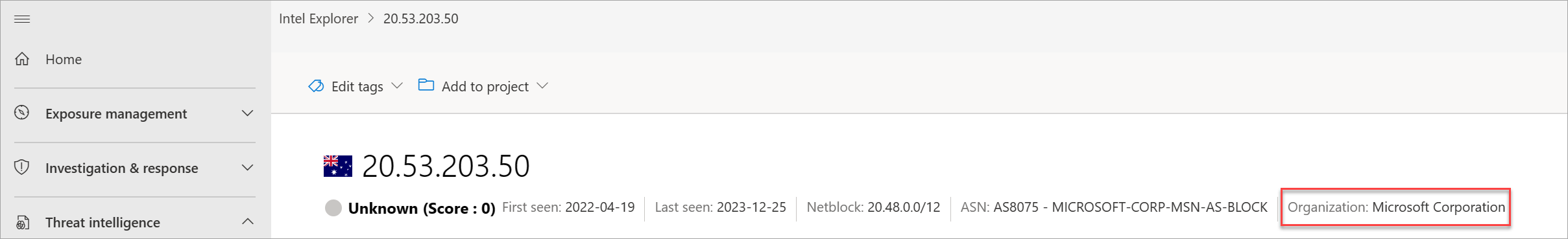

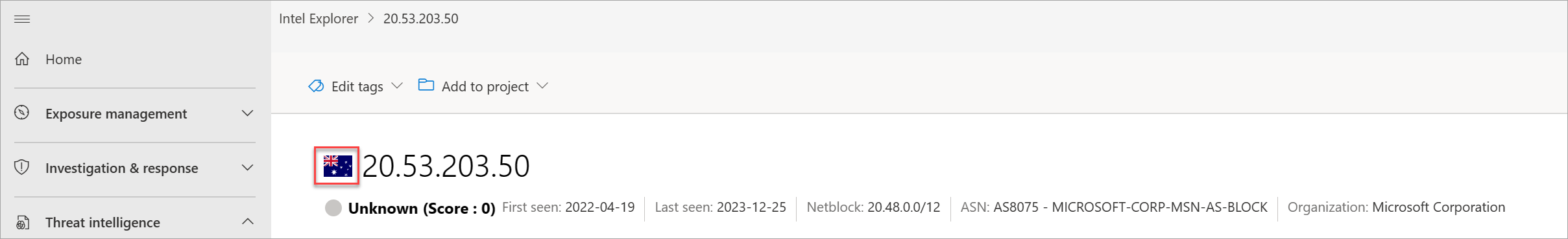

Naše data o rozlišení PDNS obsahují následující informace:

- Vyřešit: Název překládácí entity (IP adresa nebo doména)

- Umístění: Umístění, ve které je IP adresa hostovaná

- Síť: Netblock nebo podsíť přidružená k IP adrese

- ASN: Číslo autonomního systému (ASN) a název organizace

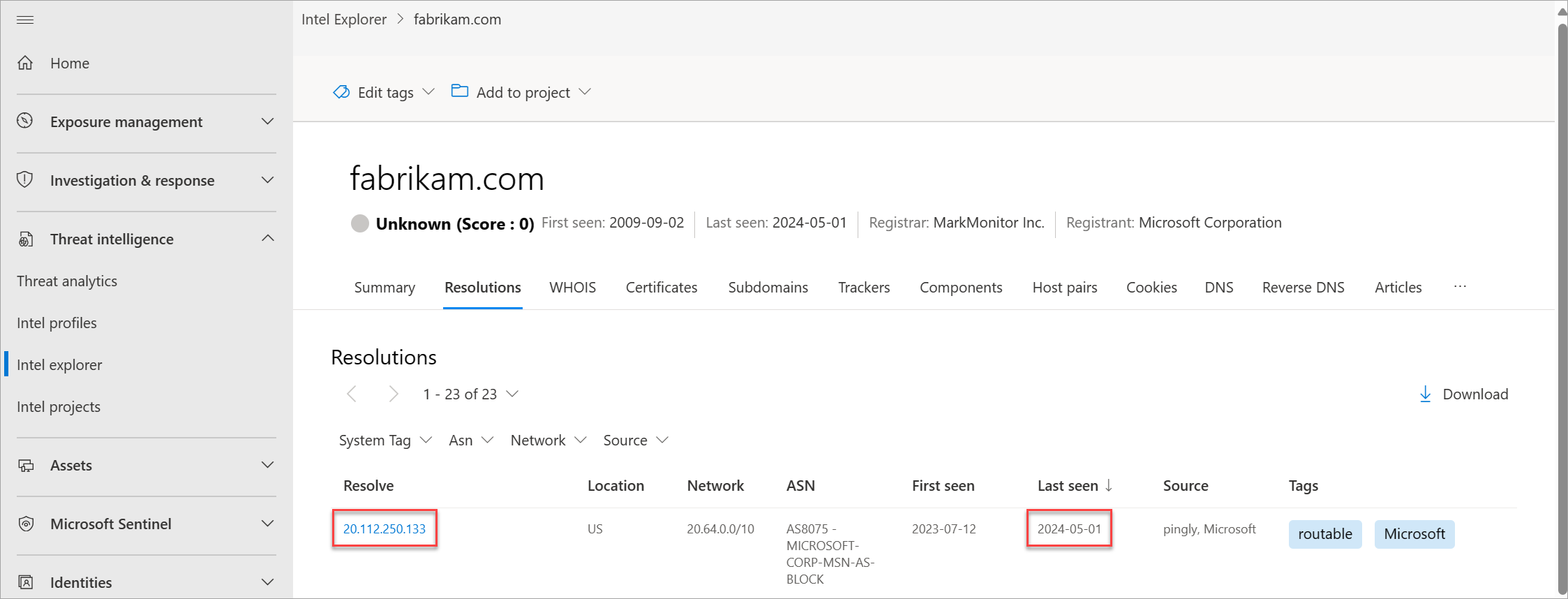

- Poprvé zobrazeno: Časové razítko data, kdy Společnost Microsoft poprvé zaznamenala toto řešení

- Naposledy zobrazeno: Časové razítko data, kdy Společnost Microsoft naposledy zaznamenala toto řešení

- Zdroj: Zdroj, který umožnil detekci relace.

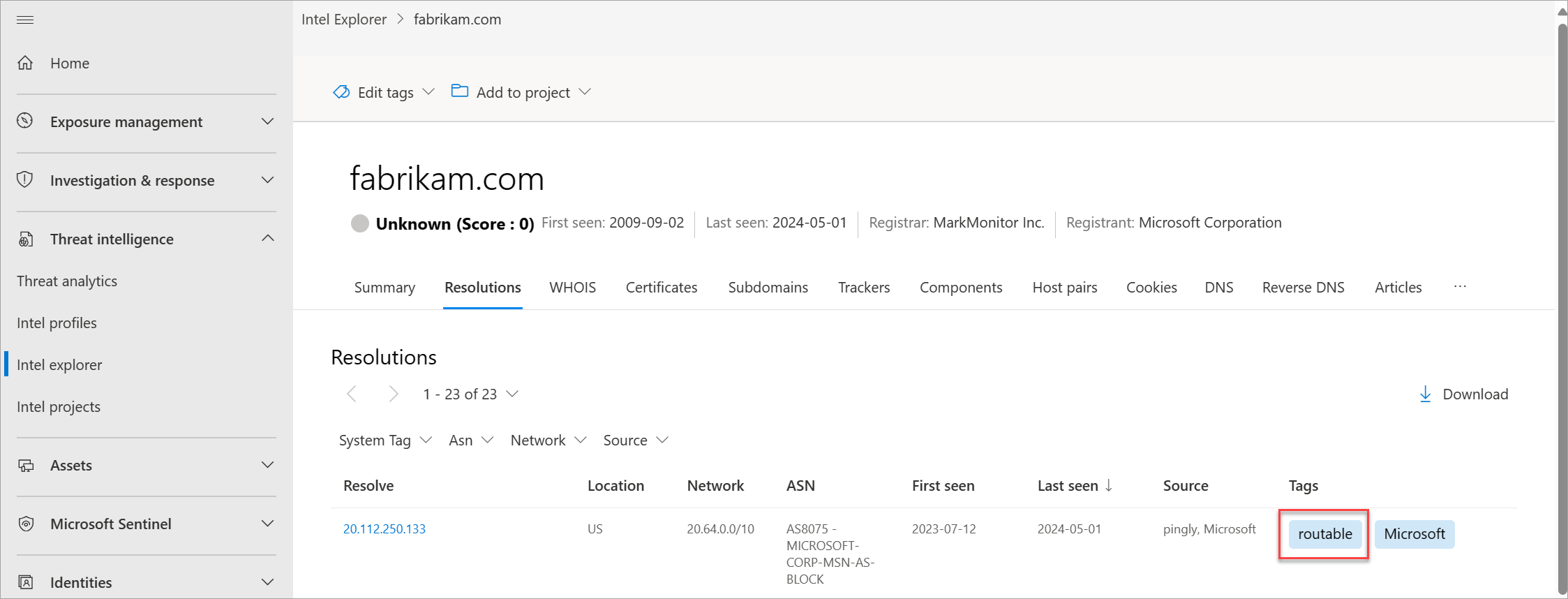

- Značky: Všechny značky použité na tento artefakt v Defenderu TI (další informace)

Odpovědi na otázky, které vám může pomoct tato datová sada:

Domény:

Kdy defender TI poprvé viděl, jak se doména překládá na IP adresu?

Kdy naposledy Defender TI viděl, že se doména aktivně překládá na IP adresu?

Na jakou IP adresu nebo adresy se doména aktuálně překládá?

IP adresy:

Je IP adresa směrovatelná?

Která podsíť je součástí IP adresy?

Je k podsíti přidružený vlastník?

Jaké služby AS jsou IP adresy součástí?

Existuje geografická poloha?

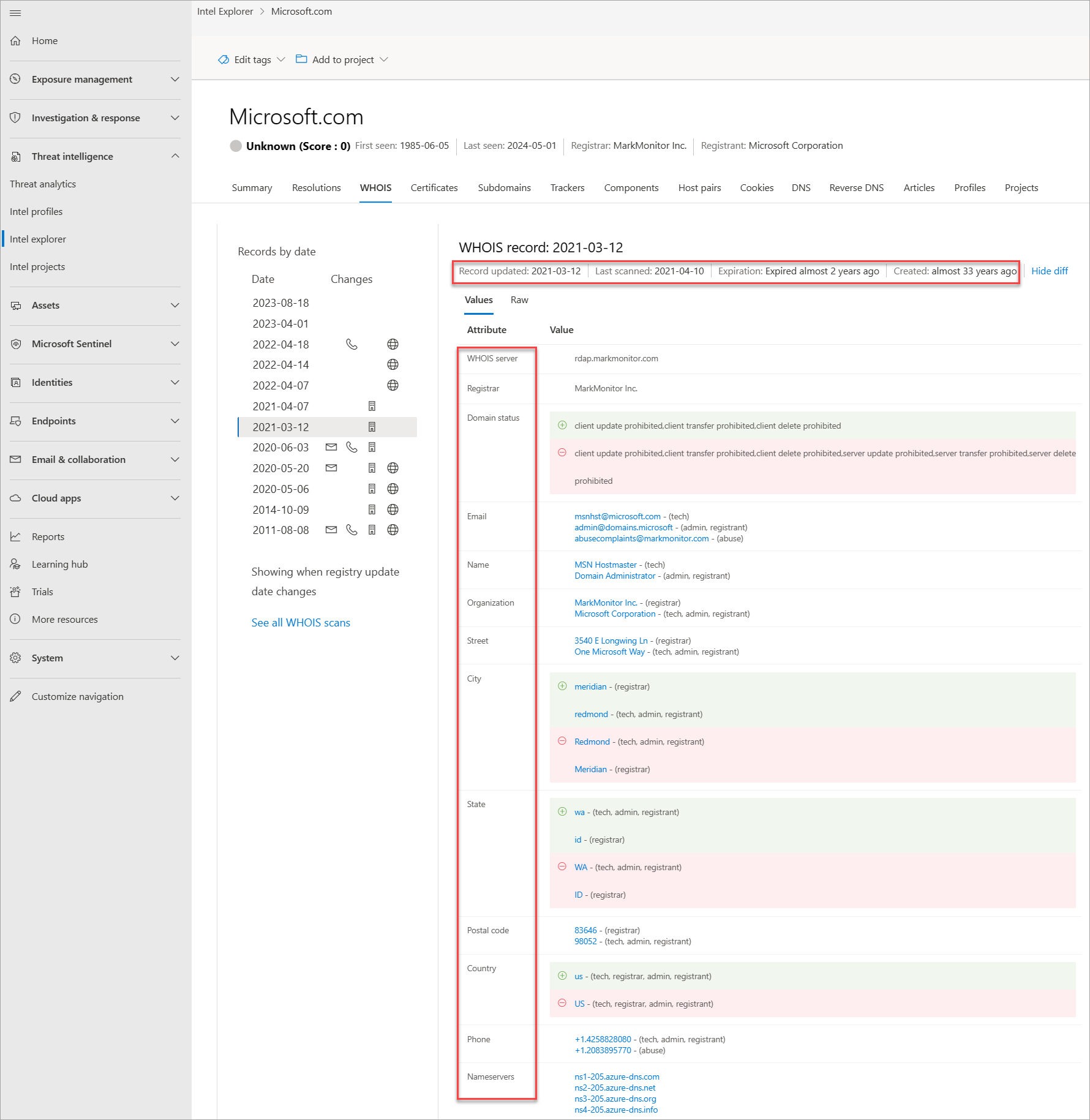

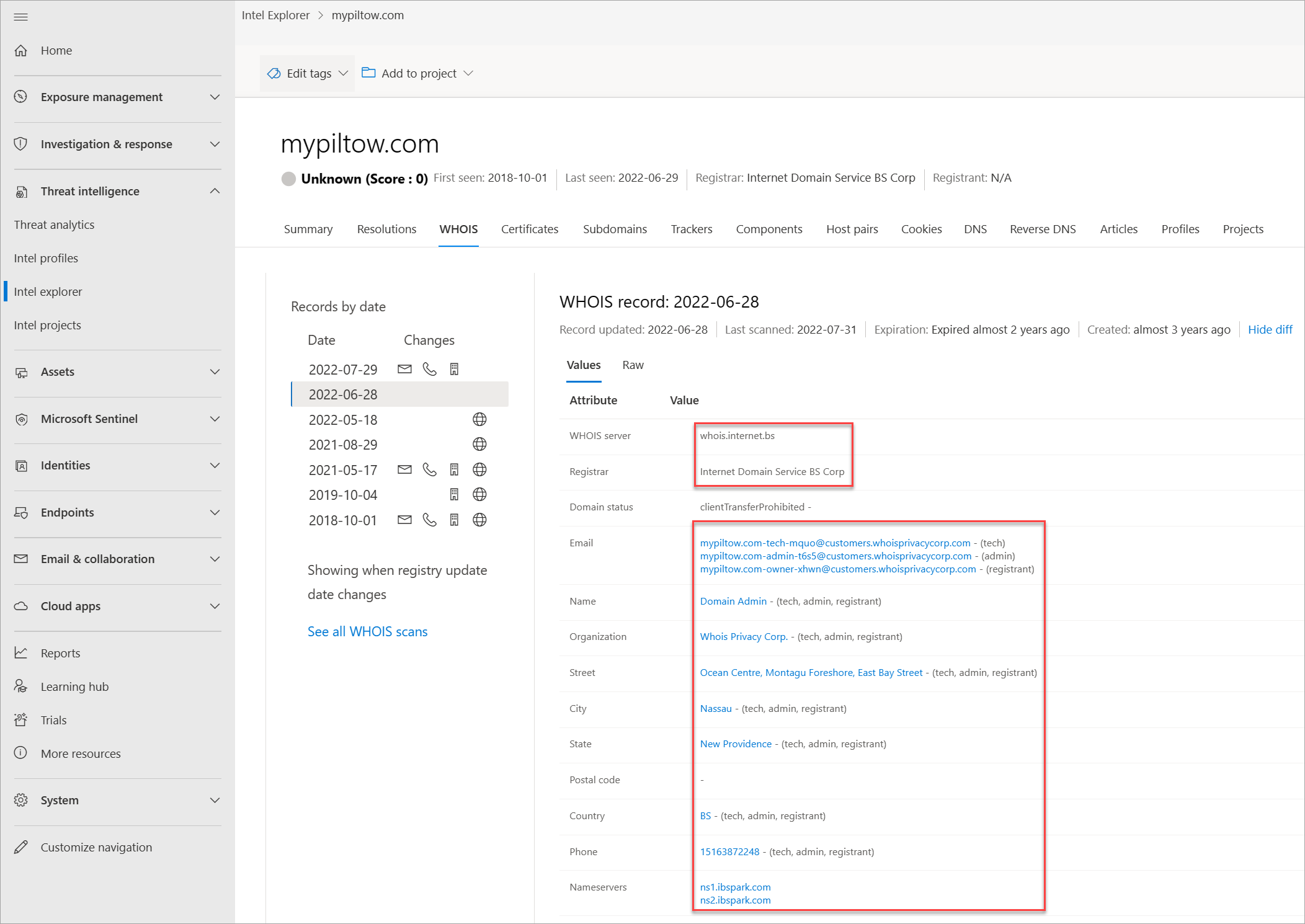

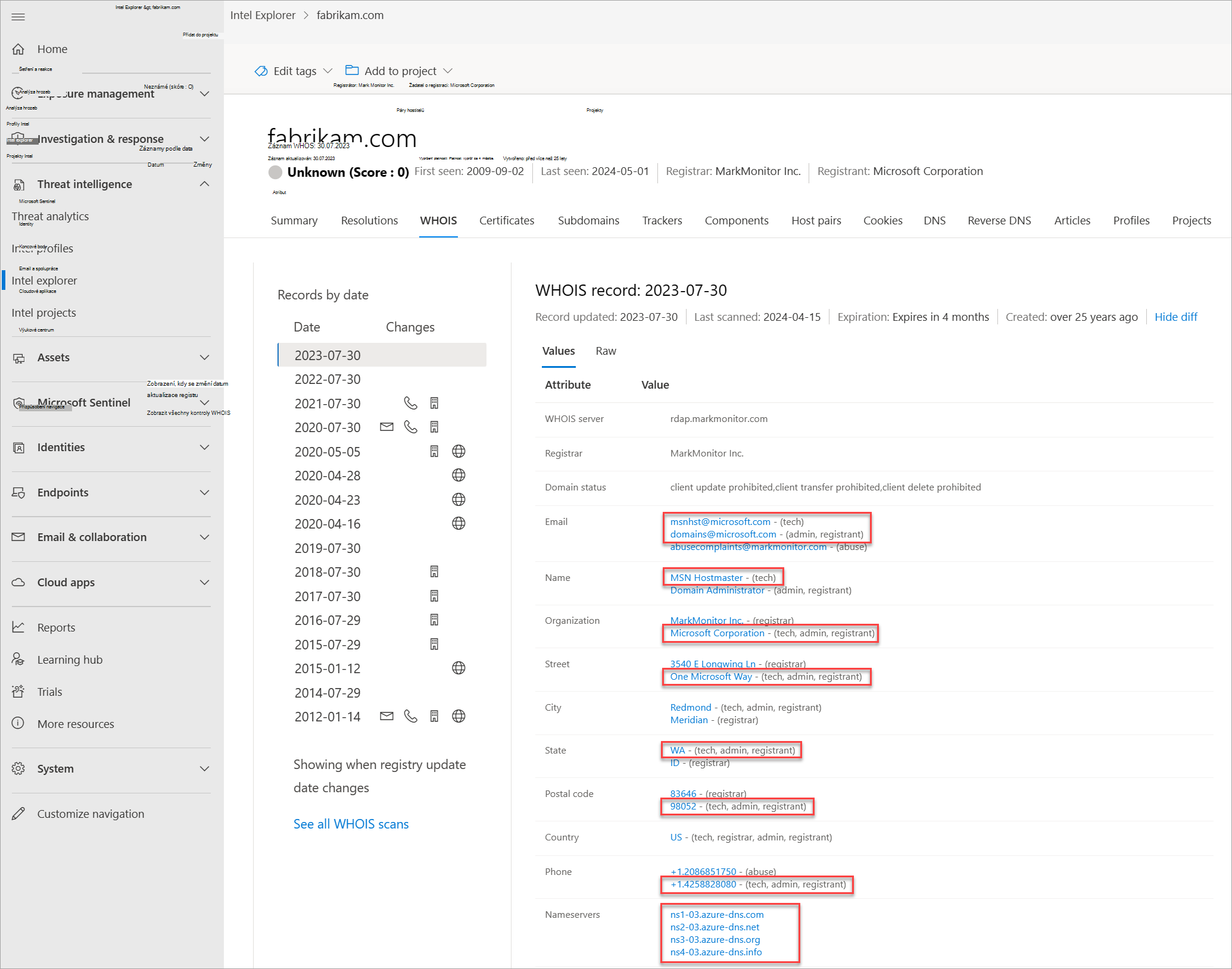

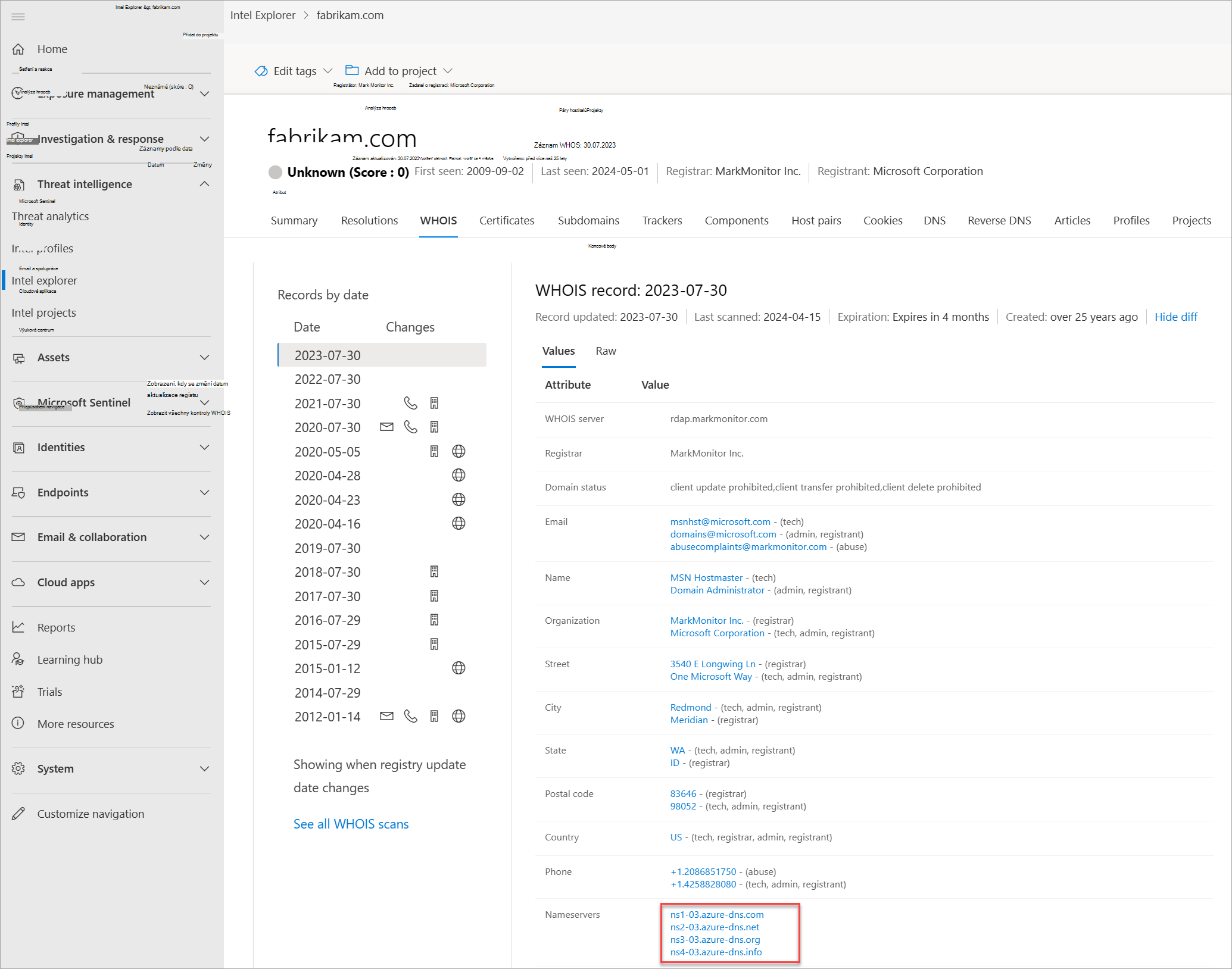

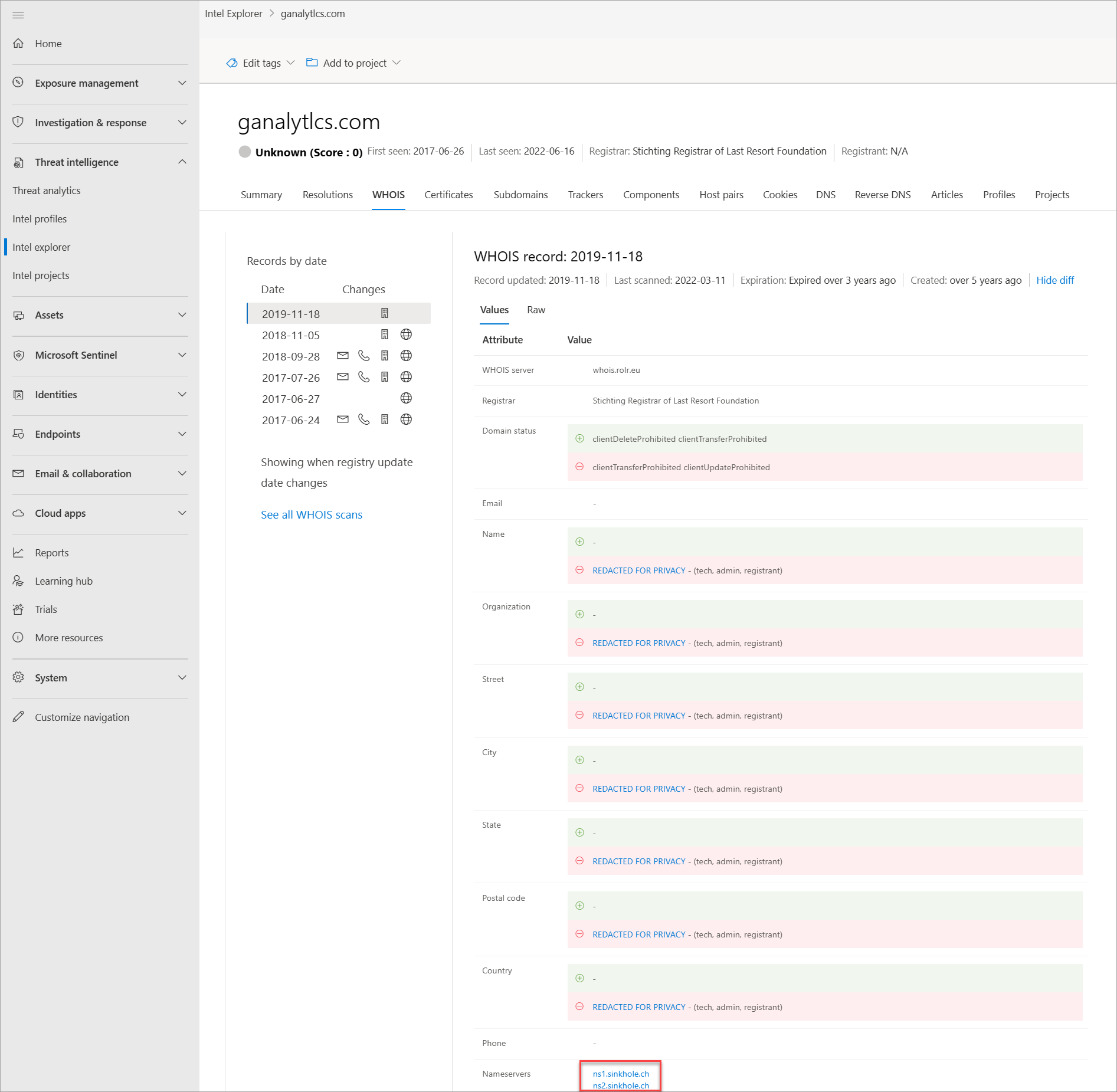

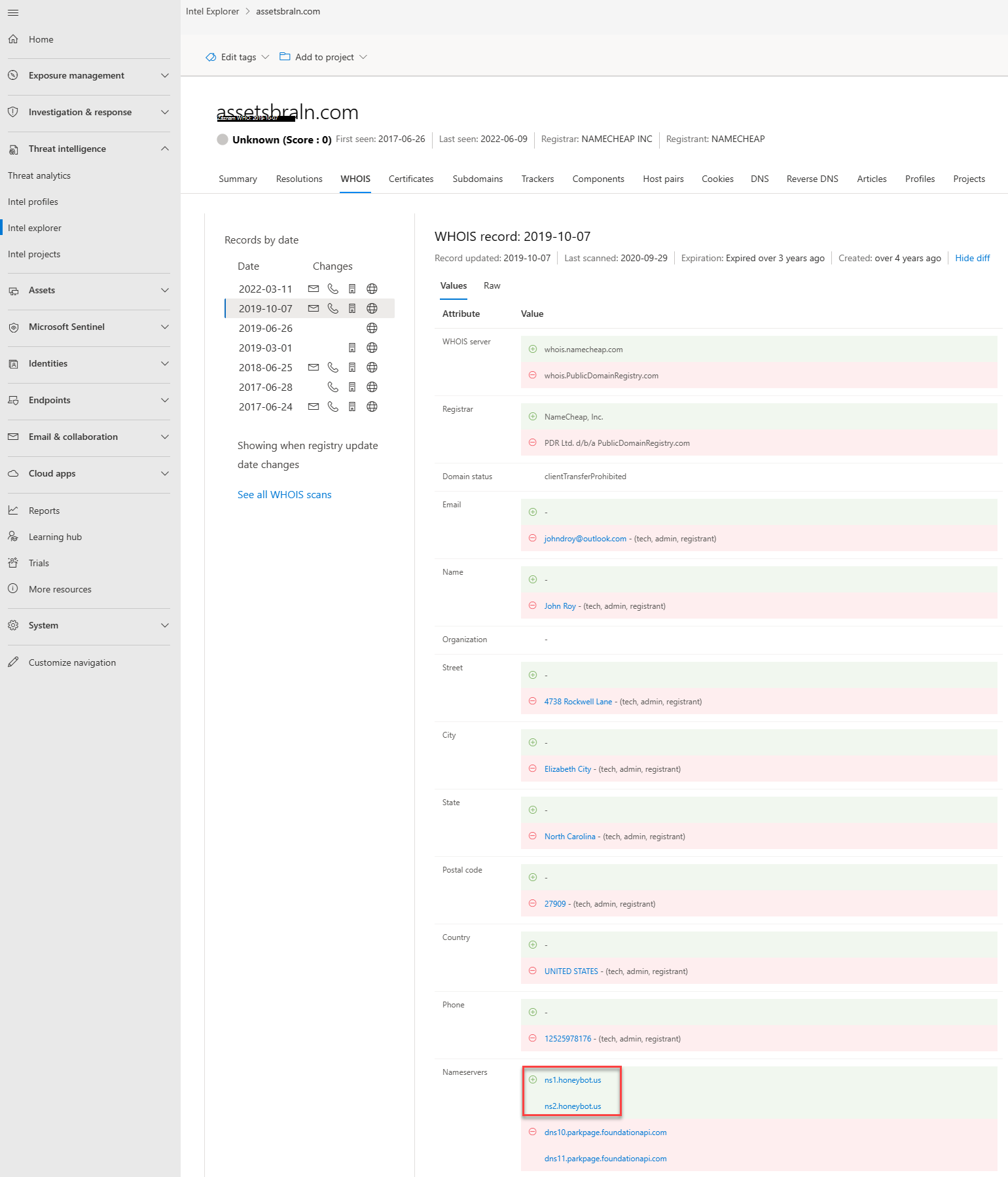

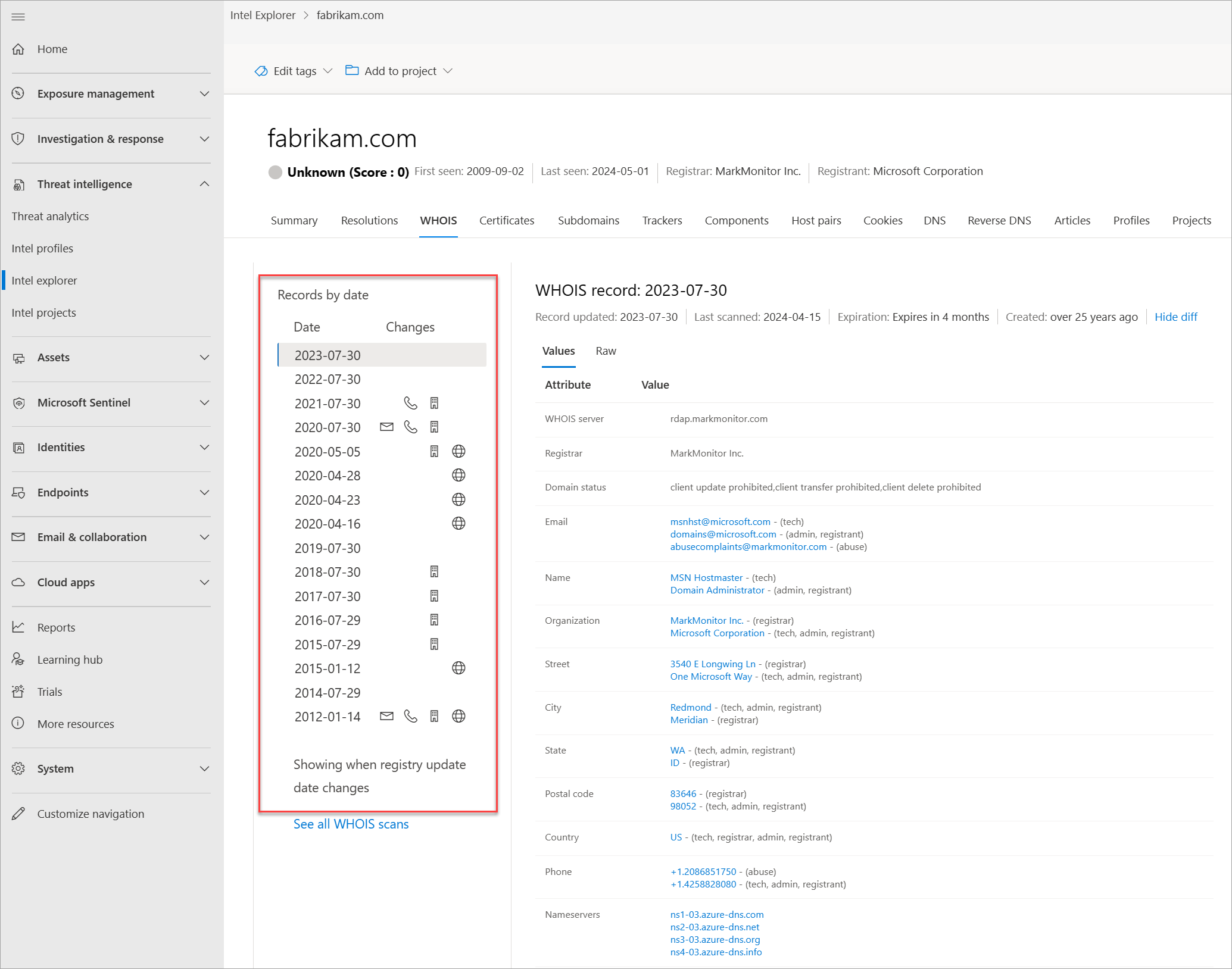

WHOIS

Tisícekrát denně se domény kupují nebo převádějí mezi jednotlivci a organizacemi. Tento proces je snadný, trvá jen několik minut a v závislosti na poskytovateli registrátora může být až 7 USD. Kromě podrobností o platbě je třeba zadat další informace o sobě. Některé z těchto informací se ukládají jako součást záznamu WHOIS, který je nastavený v doméně. Tato akce by se považovala za registraci veřejné domény. Existují však služby pro registraci privátních domén, kde můžete skrýt své osobní údaje ze záznamu WHOIS své domény. V takových situacích jsou informace vlastníka domény bezpečné a nahrazují se informacemi registrátora. Registrace privátních domén provádí více skupin herců, aby bylo pro analytiky obtížnější najít jiné domény, které vlastní. Defender TI poskytuje různé datové sady pro vyhledání sdílené infrastruktury aktérů, když záznamy WHOIS neposkytují potenciální zákazníky.

WHOIS je protokol, který umožňuje komukoli dotazovat se na informace o doméně, IP adrese nebo podsíti. Jednou z nejběžnějších funkcí whois ve výzkumu infrastruktury hrozeb je identifikace nebo propojení různorodých entit na základě jedinečných dat sdílených v záznamech WHOIS. Pokud jste si někdy doménu koupili sami, možná jste si všimli, že obsah požadovaný od registrátorů se nikdy neověřuje. Ve skutečnosti byste mohli do záznamu vložit cokoli (a mnoho lidí to dělá), co by se pak zobrazilo světu.

Každý záznam WHOIS má několik různých oddílů, z nichž všechny můžou obsahovat různé informace. Mezi běžně používané oddíly patří registrátor, žadatel o registraci, správce a technické oddělení, přičemž každá z nich může odpovídat jinému kontaktu pro záznam. Tato data se ve většině případů duplikují napříč oddíly, ale může docházet k drobným nesrovnalostem, zejména pokud objekt actor udělal chybu. Při prohlížení informací WHOIS v rámci Defender TI se zobrazí zhuštěný záznam, který deduplikuje všechna data a zaznamená, ze které části záznamu pochází. Zjistili jsme, že tento proces výrazně urychluje pracovní postup analytiků a vyhýbá se jakémukoli přehlédnutí dat. Informace WHOIS defenderu TI jsou založené na databázi WhoisIQ™.

Naše data WHOIS obsahují následující informace:

- Záznam se aktualizoval: Časové razítko označující den poslední aktualizace záznamu WHOIS

- Poslední kontrola: Datum posledního prohledání záznamu systémem Defender TI

- Vypršení: Datum vypršení platnosti registrace, pokud je k dispozici

- Vytvořil: Stáří aktuálního záznamu WHOIS

- Server WHOIS: Server zřízený akreditovaným registrátorem ICANN za účelem získání aktuálních informací o doménách, které jsou v něm zaregistrované

- Registrátor: Služba registrátora použitá k registraci artefaktu

- Stav domény: Aktuální stav domény; "aktivní" doména je aktivní na internetu

- Email: Všechny e-mailové adresy, které se nacházejí v záznamu WHOIS, a typ každého kontaktu je přidružený (například správce nebo technik).

- Jméno: Jméno všech kontaktů v záznamu a typ každého kontaktu je přidružený k

- Organizace: Název všech organizací v záznamu a typ kontaktu, ke kterým je přidružen

- Ulice: Všechny poštovní adresy přidružené k záznamu a typ odpovídajícího kontaktu

- Město: Libovolné město uvedené v adrese přidružené k záznamu a typ odpovídajícího kontaktu

- Stát: Všechny stavy uvedené v adrese přidružené k záznamu a typ odpovídajícího kontaktu

- Psč: Všechna PSČ uvedená v adrese přidružené k záznamu a typ odpovídajícího kontaktu

- Země: Všechny země nebo oblasti uvedené na adrese přidružené k záznamu a typ odpovídajícího kontaktu

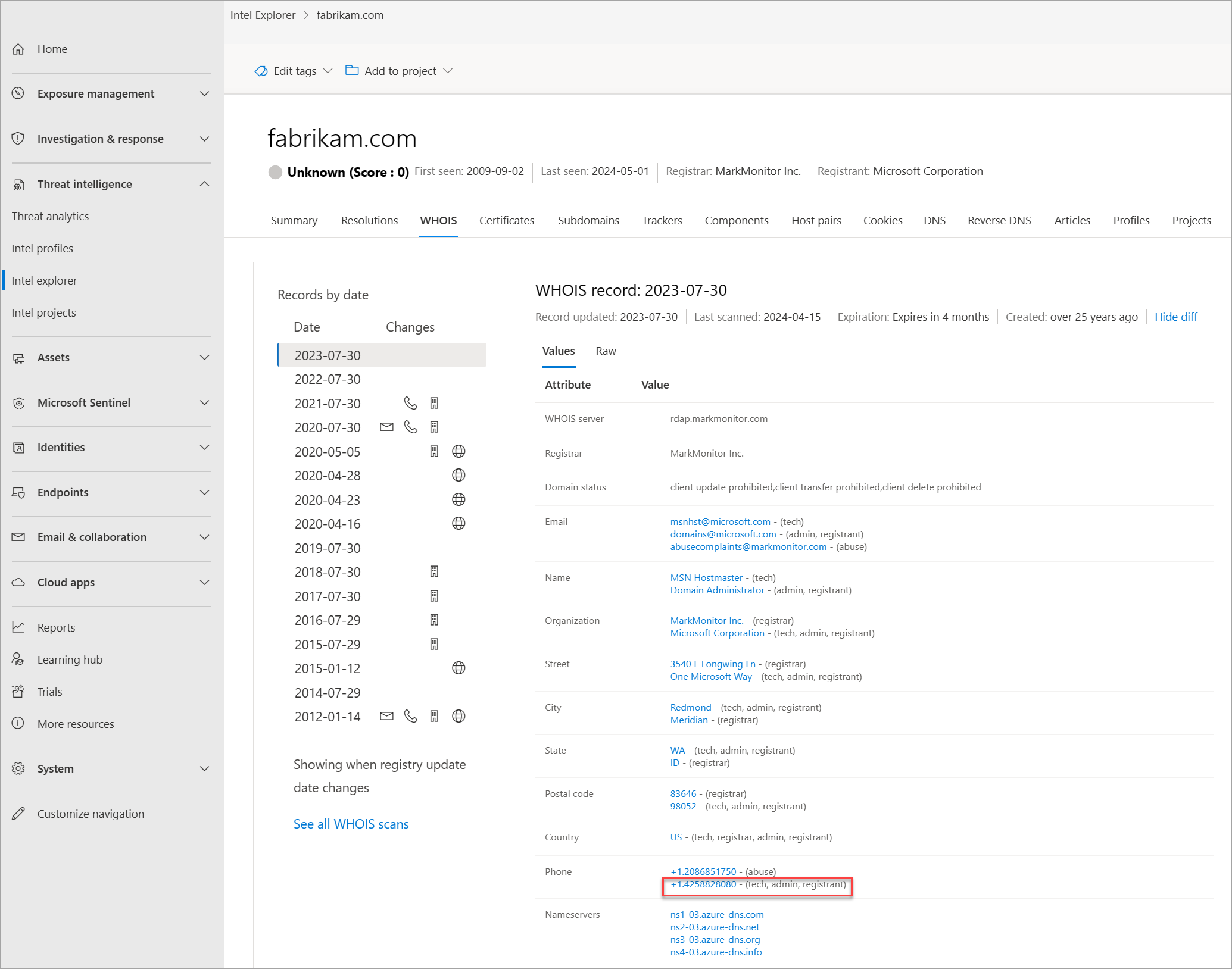

- Telefon: Všechna telefonní čísla uvedená v záznamu a typ odpovídajícího kontaktu

- Názvové servery: Všechny názvové servery přidružené k registrované entitě

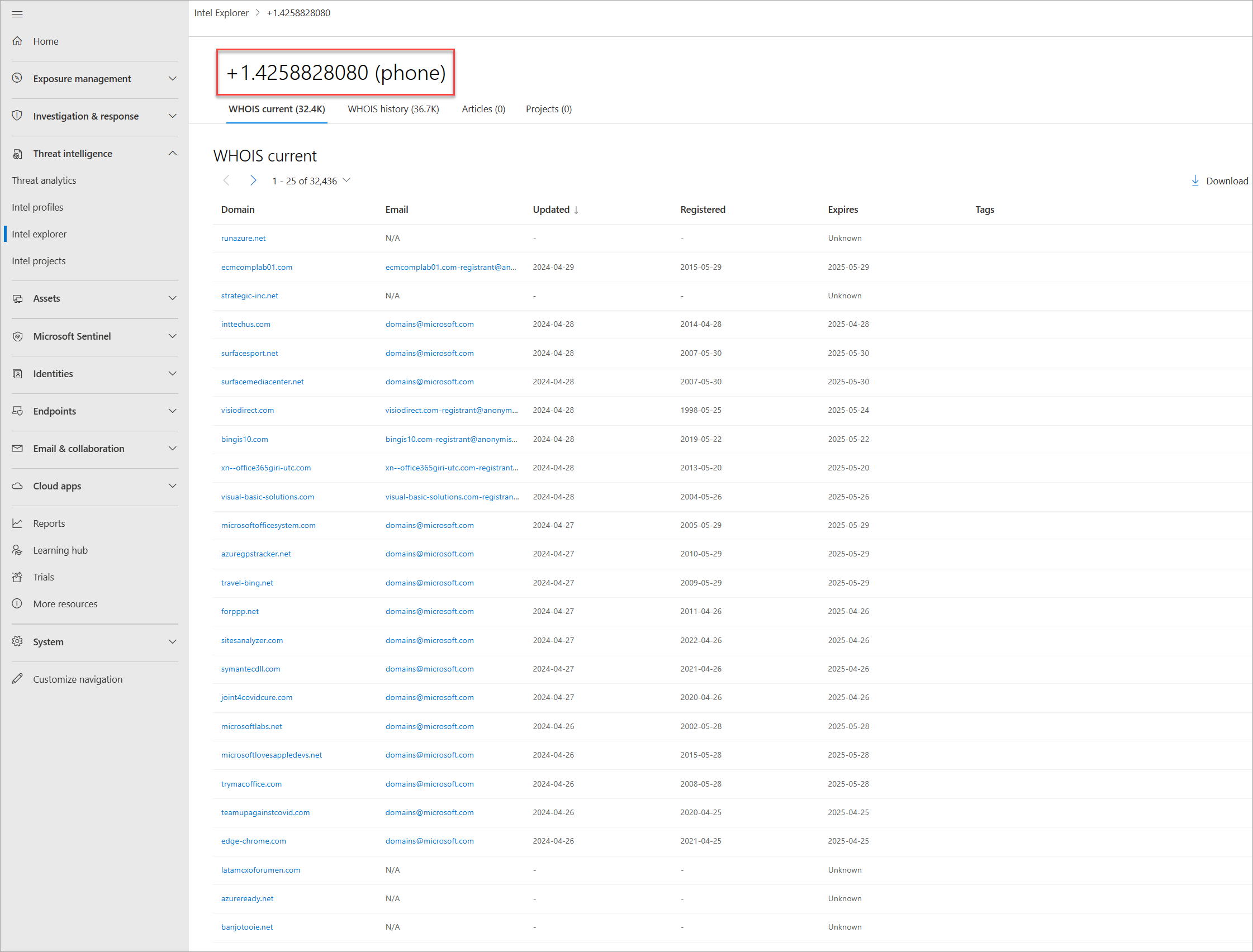

Aktuální vyhledávání WHOIS

Aktuální úložiště WHOIS defenderu TI zvýrazňuje všechny domény v kolekci WHOIS microsoftu, které jsou aktuálně zaregistrované a přidružené k atributu WHOIS, který vás zajímá. Tato data zvýrazňují registraci domény a datum vypršení platnosti a e-mailovou adresu použitou k registraci domény. Tato data se zobrazí na kartě WHOIS Search platformy.

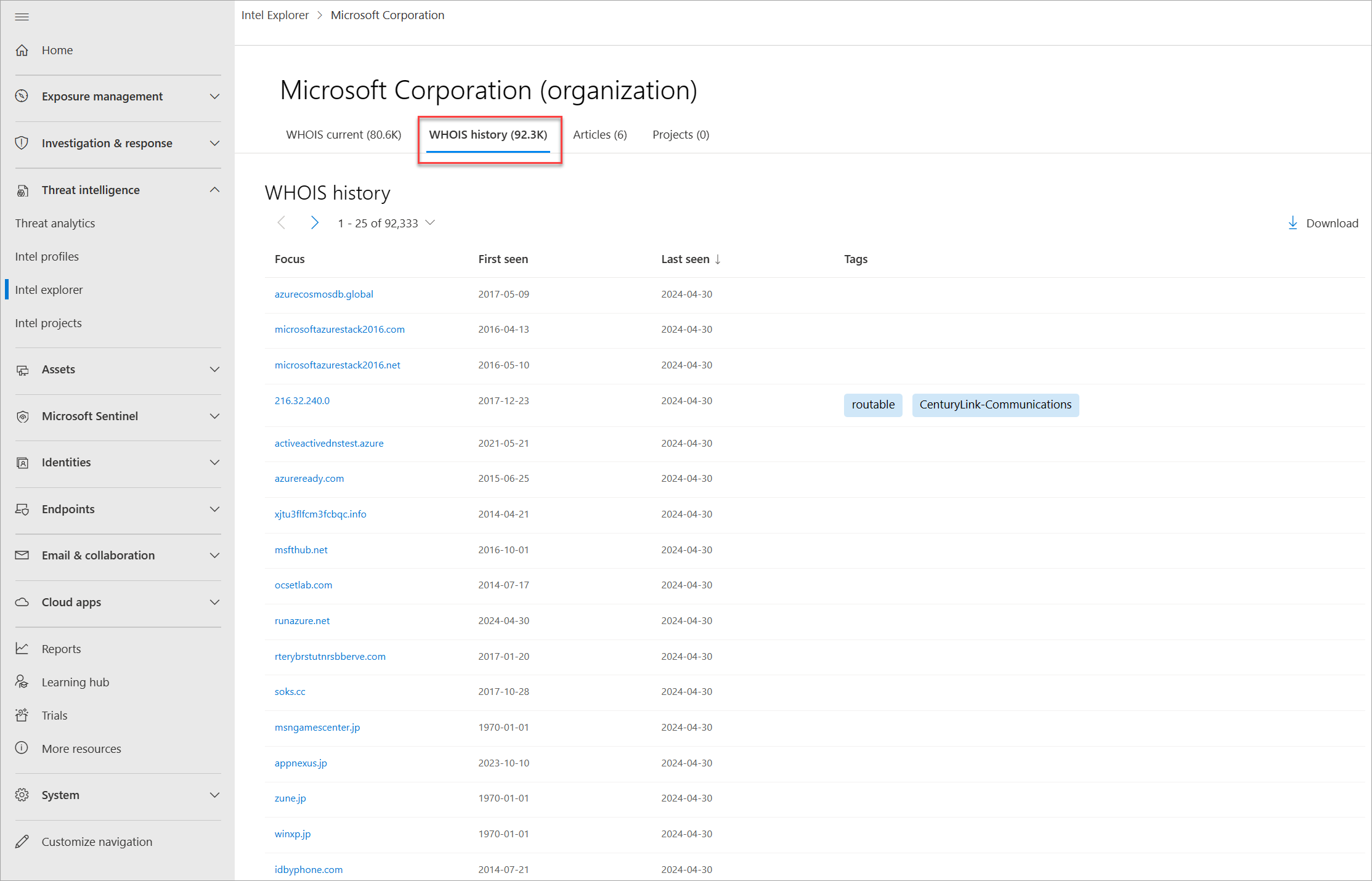

Historická vyhledávání WHOIS

Úložiště historie WHOIS služby Defender TI poskytuje uživatelům přístup ke všem známým historickým doménovým přidružením k atributům WHOIS na základě pozorování systému. Tato datová sada zvýrazňuje všechny domény přidružené k atributu, který uživatel otočí ze zobrazení při prvním zobrazení a při posledním pozorování přidružení mezi doménou a dotazovaným atributem. Tato data se zobrazí na samostatné kartě vedle aktuální karty WHOIS .

Odpovědi na otázky, které vám může pomoct tato datová sada:

Jak stará je doména?

Zdá se, že informace jsou chráněné ochranou osobních údajů?

Zdá se, že některá data jsou jedinečná?

Jaké názvové servery se používají?

Jedná se o doménu závrtu?

Jedná se o zaparkovanou doménu?

Je tato doména doménou honeypotu?

Existuje nějaká historie?

Existují nějaké falešné e-maily o ochraně osobních údajů?

Jsou v záznamu WHOIS nějaká falešná jména?

Zjistily se další související vstupně-výstupní operace z vyhledávání potenciálně sdílených hodnot WHOIS napříč doménami?

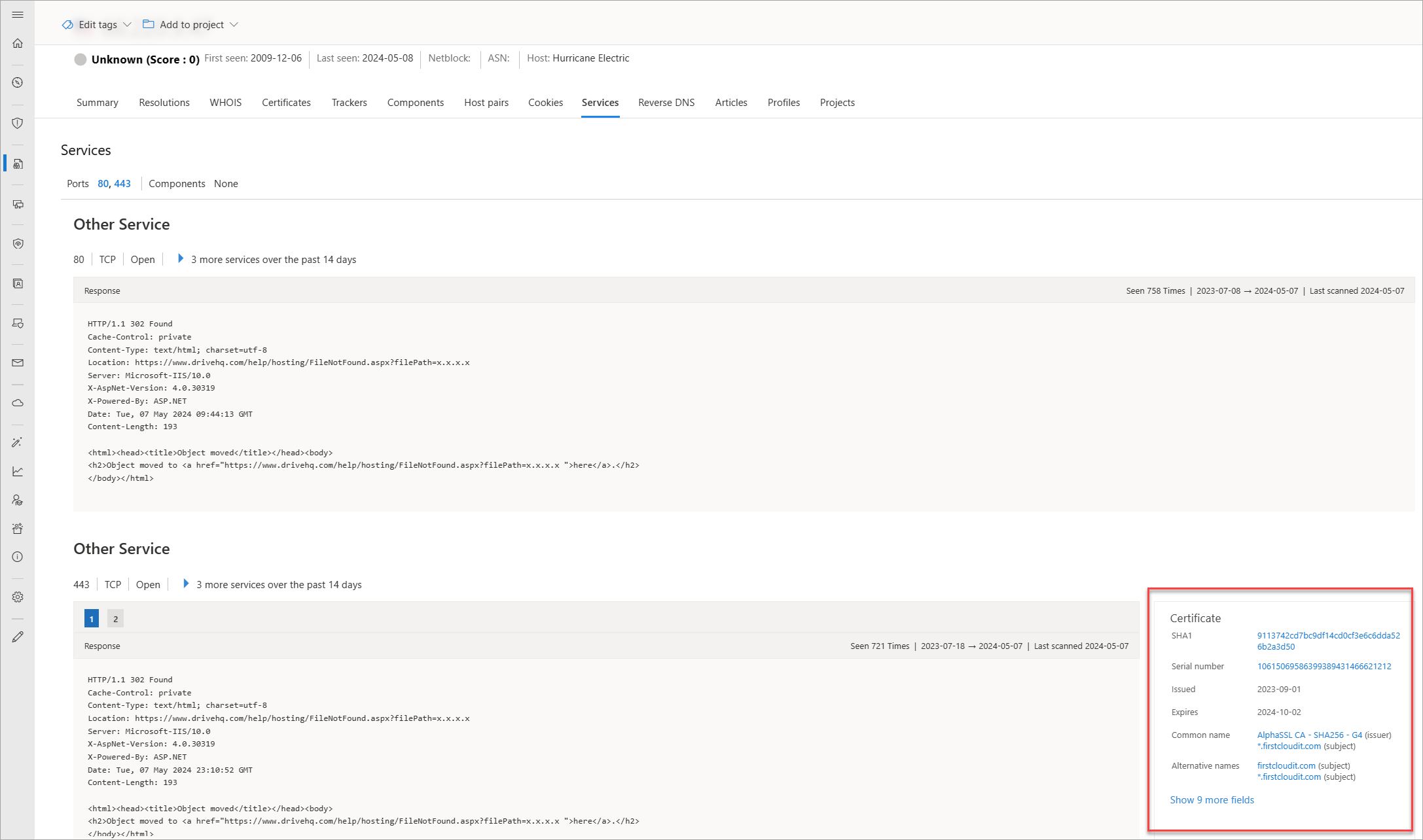

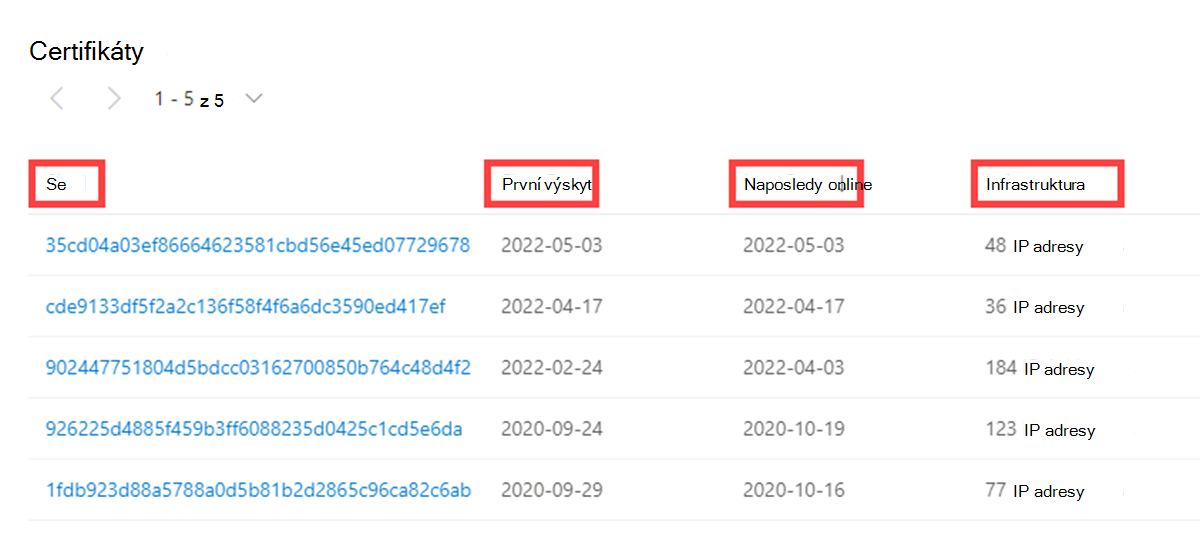

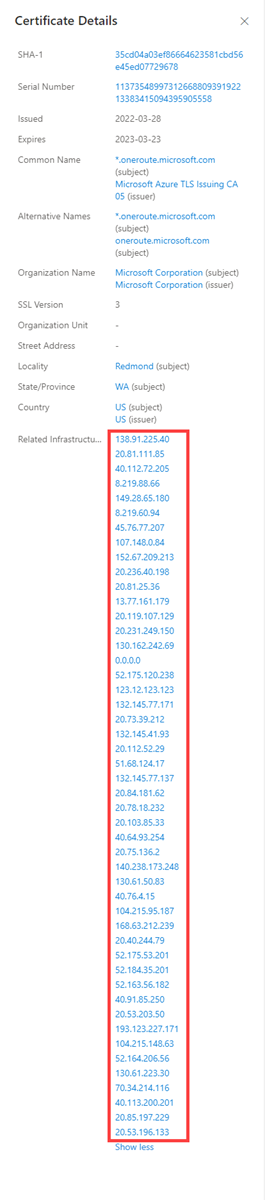

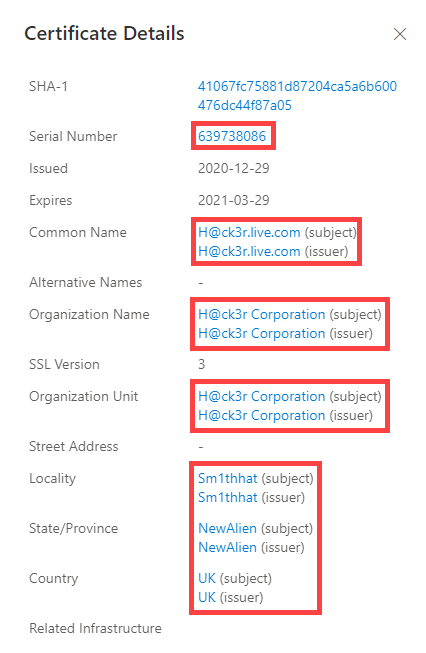

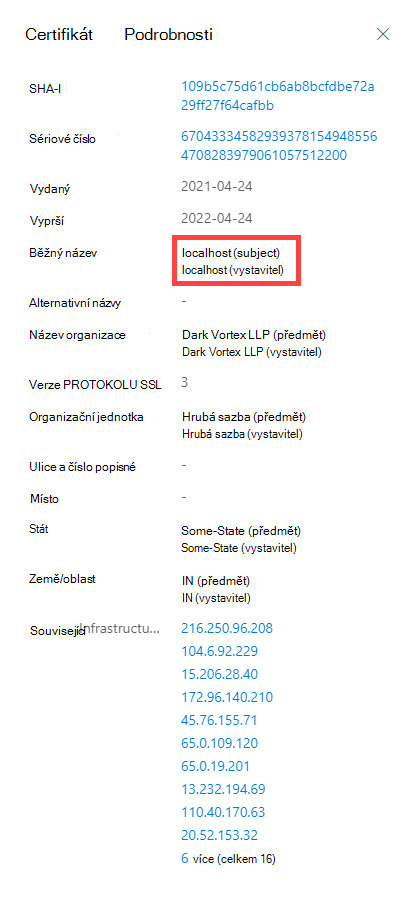

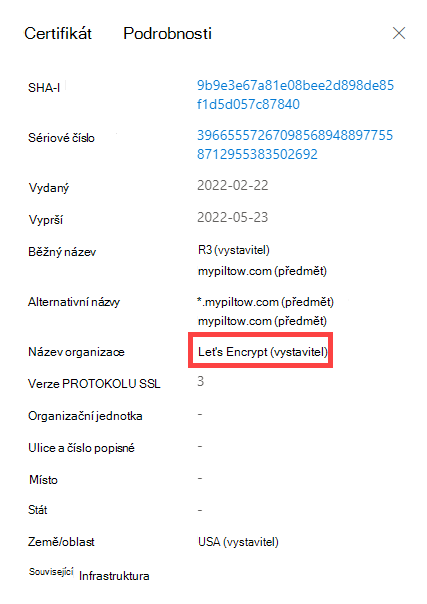

Certifikáty

Kromě zabezpečení dat představují certifikáty TLS fantastický způsob, jak se uživatelé připojují k různorodé síťové infrastruktuře. Moderní techniky skenování umožňují provádět žádosti o data pro každý uzel na internetu během několika hodin. Jinými slovy můžeme certifikát snadno a pravidelně přidružit k IP adrese, která ho hostuje.

Podobně jako u záznamu WHOIS vyžadují certifikáty TLS informace, které musí uživatel dodat, aby se vygeneroval konečný produkt. Kromě domény obsahuje certifikát TLS i to, pro koho se certifikát vytváří (pokud není podepsaný svým držitelem). Uživatel si může vytvořit další informace. Pokud uživatelé Microsoftu vidí z certifikátů TLS největší hodnotu, nemusí být nutně jedinečná data, která může někdo použít při generování certifikátu, ale místo, kde je hostovaný.

Pokud chcete získat přístup k certifikátu TLS, musí být přidružený k webovému serveru a vystavený prostřednictvím konkrétního portu (nejčastěji 443). Pomocí týdenních hromadných kontrol na internetu je možné zkontrolovat všechny IP adresy a získat jakýkoli hostovaný certifikát a vytvořit tak historické úložiště dat certifikátů. Databáze IP adres na mapování certifikátů TLS poskytuje způsob, jak identifikovat překrytí v infrastruktuře.

Pro další ilustraci tohoto konceptu si představte, že aktér nastavuje server s certifikátem TLS podepsaným svým držitelem. Po několika dnech se ochránci chytří ke své infrastruktuře a zablokují webový server, který hostuje škodlivý obsah. Místo toho, aby zničil veškerou tvrdou práci, aktér pouze zkopíruje veškerý obsah (včetně certifikátu TLS) a umístí ho na nový server. Jako uživatel teď můžete vytvořit připojení pomocí jedinečné hodnoty SHA-1 certifikátu a říct, že oba webové servery (jeden blokovaný, jeden neznámý) jsou nějakým způsobem připojené.

Certifikáty TLS jsou cennější tím, že jsou schopné vytvářet připojení, která můžou vynechat pasivní data DNS nebo WHOIS. To znamená více způsobů, jak koronovat potenciální škodlivou infrastrukturu a identifikovat potenciální selhání provozního zabezpečení aktérů. Defender TI od roku 2013 shromáždil více než 30 milionů certifikátů a poskytuje nástroje pro vytváření korelací s obsahem a historií certifikátů.

Certifikáty TLS jsou soubory, které digitálně sváže kryptografický klíč se sadou podrobností zadaných uživatelem. Defender TI používá techniky prohledávání internetu ke shromažďování přidružení certifikátů TLS z IP adres na různých portech. Tyto certifikáty jsou uložené v místní databázi a umožňují nám vytvořit časovou osu, kde se daný certifikát TLS objevil na internetu.

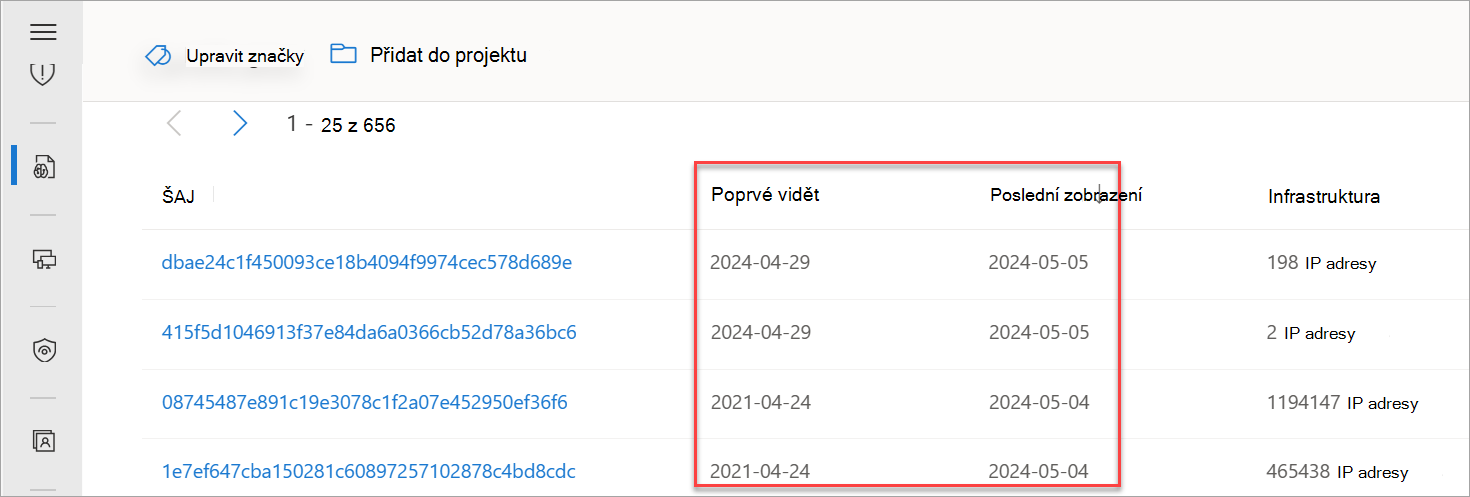

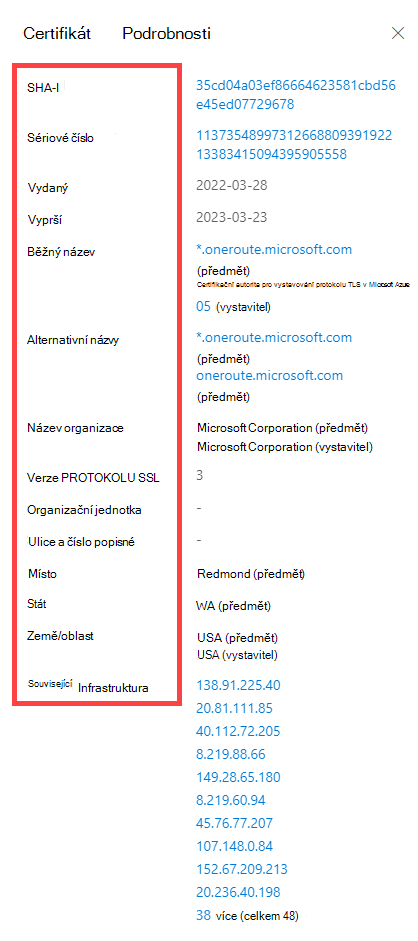

Naše data certifikátu obsahují následující informace:

- Sha1: Hodnota hash algoritmu SHA-1 pro prostředek certifikátu TLS

- Poprvé vidět: Časové razítko, které zobrazuje datum, kdy jsme poprvé zaznamenali tento certifikát u artefaktu

- Naposledy zobrazeno: Časové razítko, které zobrazuje datum posledního pozorování tohoto certifikátu u artefaktu

- Infrastruktura: Jakákoli související infrastruktura přidružená k certifikátu

Když rozbalíte hodnotu hash SHA-1, zobrazí se následující podrobnosti:

- Sériové číslo: Sériové číslo přidružené k certifikátu TLS

- Vydaný: Datum vydání certifikátu

- Propadává: Datum vypršení platnosti certifikátu

- Běžný název subjektu: Běžný název subjektu pro všechny přidružené certifikáty TLS

- Běžný název vystavitele: Běžný název vystavitele všech přidružených certifikátů TLS

- Alternativní názvy subjektů: Všechny alternativní běžné názvy certifikátu

- Alternativní názvy vystavitelů: Jakékoli jiné názvy vystavitele

- Název organizace subjektu: Organizace propojená s registrací certifikátu TLS

- Název organizace vystavitele: Název organizace, která orchestrovala vydání certifikátu

- Verze PROTOKOLU SSL: Verze protokolu SSL/TLS, ve které byl certifikát zaregistrovaný

- Předmět organizační jednotky: Volitelná metadata označující oddělení v organizaci, které je zodpovědné za certifikát

- Organizační jednotka vystavitele: Další informace o organizaci vydávající certifikát

- Adresa předmětu: Adresa ulice, ve které se organizace nachází

- Poštovní adresa vydavatele: Adresa, kde se nachází organizace vystavitele

- Lokalita předmětu: Město, ve kterém se organizace nachází

- Lokalita vystavitele: Město, ve kterém se nachází organizace vystavitele

- Předmětný stát/kraj: Stát nebo provincie, ve které se organizace nachází

- Stát nebo provincie vystavitele: Stát nebo provincie, ve které se nachází organizace vystavitele

- Země předmětu: Země nebo oblast, ve které se organizace nachází

- Země vystavitele: Země nebo oblast, ve které se nachází organizace vystavitele

- Související infrastruktura: Jakákoli související infrastruktura přidružená k certifikátu

Odpovědi na otázky, které vám může pomoct tato datová sada:

K jaké další infrastruktuře se tento certifikát přidružil?

Jsou v certifikátu nějaké jedinečné datové body, které by sloužily jako dobré kontingenční body?

Je certifikát podepsaný svým držitelem?

Je certifikát od bezplatného poskytovatele?

V jakém časovém rámci se certifikát používal?

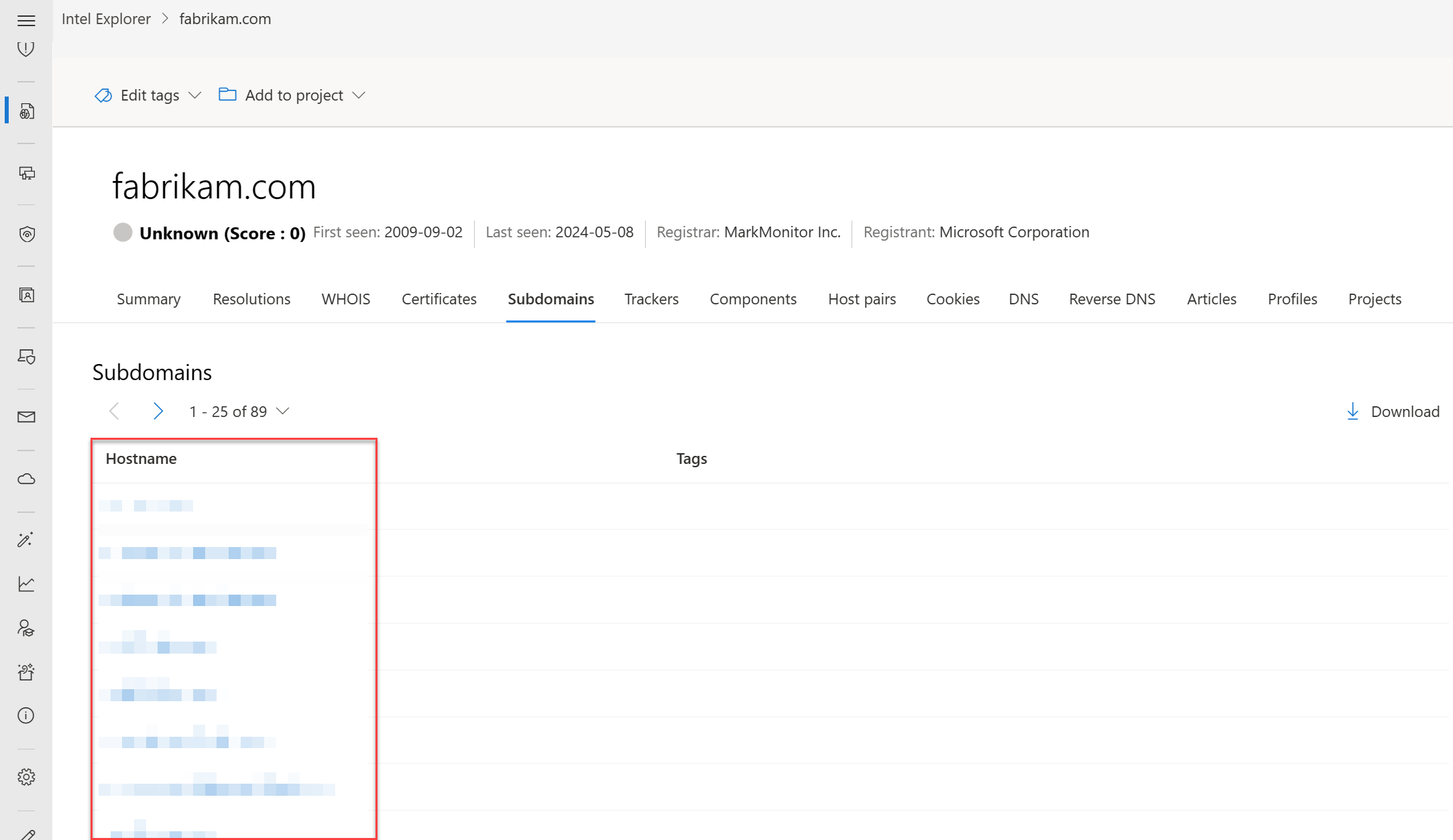

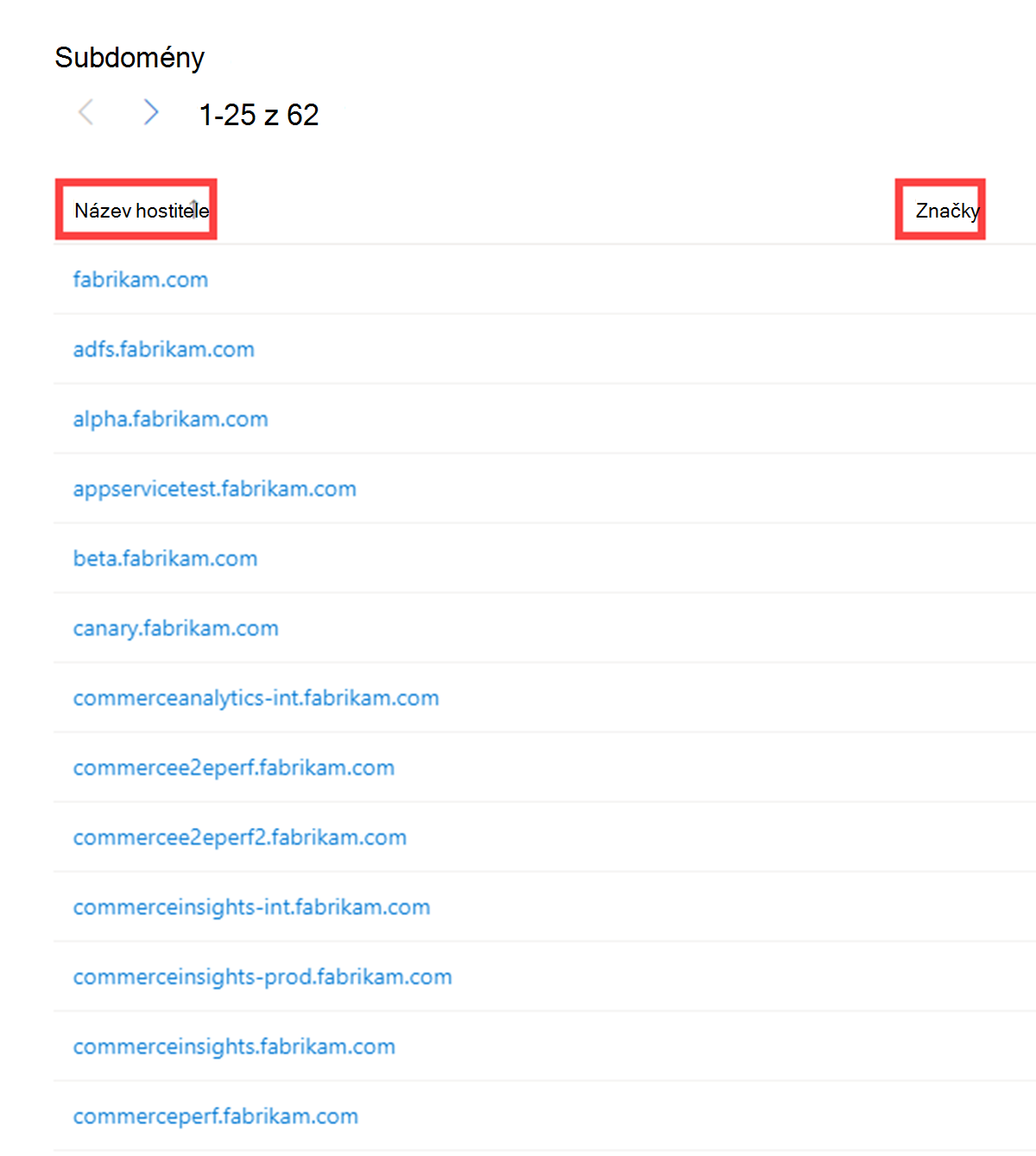

Subdomény

Subdoména je internetová doména, která je součástí primární domény. Subdomény se také označují jako "hostitelé". Jako příklad learn.microsoft.com je subdoména .microsoft.com Pro každou subdoménu může existovat nová sada IP adres, na které se doména překládá, což by mohlo být skvělým zdrojem dat pro vyhledání související infrastruktury.

Naše data subdomény zahrnují následující informace:

- Název hostitele: Subdoména přidružená k prohledáné doméně

- Značky: Všechny značky použité na tento artefakt v Defenderu TI

Odpovědi na otázky, které vám může pomoct tato datová sada:

Je k doméně vyšší úrovně přidruženo více subdomén?

Jsou některé subdomény spojené se škodlivou aktivitou?

Pokud vlastním tuto doménu, vypadají některé z těchto subdomén neznáme?

Existuje nějaký vzor pro uvedené subdomény, které jsou přidružené k jiným škodlivým doménám?

Odhalí se při otáčení jednotlivých subdomén nový adresní prostor IP adres, který nebyl dříve přidružený k cíli?

Jakou další nesouvisející infrastrukturu můžu najít, která neodpovídá kořenové doméně?

Trackery

Sledovací moduly jsou jedinečné kódy nebo hodnoty, které se nacházejí na webových stránkách a často se používají ke sledování interakce uživatelů. Tyto kódy lze použít ke korelaci různorodé skupiny webů s centrální entitou. Aktéři hrozeb často kopírují zdrojový kód webu oběti, který se chtějí vydávat za phishingovou kampaň. Zřídkakdy zabírají čas na odebrání těchto ID, což by uživatelům umožnilo identifikovat tyto podvodné weby pomocí datové sady trackerů Defender TI. Aktéři můžou také nasadit ID sledování, aby viděli, jak úspěšné jsou jejich útočné kampaně. Tato aktivita je podobná tomu, jak obchodníci používají ID SEO, jako je ID sledování Google Analytics, ke sledování úspěšnosti své marketingové kampaně.

Naše sada dat sledování obsahuje ID od poskytovatelů, jako jsou Google, Yandex, Mixpanel, New Relic a Clicky, a stále roste. Obsahuje následující informace:

- Název hostitele: Název hostitele hostující infrastrukturu, ve které byl zjištěn sledovací modul.

- Poprvé vidět: Časové razítko data, kdy Microsoft poprvé zaznamenal tento sledovací modul na artefaktu

- Naposledy vidět: Časové razítko data, kdy Microsoft naposledy zaznamenal tento sledovací modul na artefaktu.

- Typ: Typ zjištěného sledování (například GoogleAnalyticsID nebo JarmHash)

- Hodnota: Identifikační hodnota pro sledování

- Značky: Všechny značky použité na tento artefakt v Defenderu TI

![]()

Odpovědi na otázky, které vám může pomoct tato datová sada:

Používají se stejná ID analýzy i jiné prostředky?

Jsou tyto prostředky přidružené k organizaci, nebo se pokouší provést útok na porušení předpisů?

Dochází k nějakému překrývání sledovačů – jsou sdíleny s jinými weby?

Jaké typy sledovačů najdete na webové stránce?

Jaká je doba sledování?

Jaká je frekvence změn hodnot sledování – přicházejí, odcházejí nebo zůstávají?

Existují nějaké sledovací moduly odkazující na software pro klonování webů (například MarkOfTheWeb nebo HTTrack)?

Existují nějaké sledovací moduly, které odkazují na škodlivý malware serveru C2 (například JARM)?

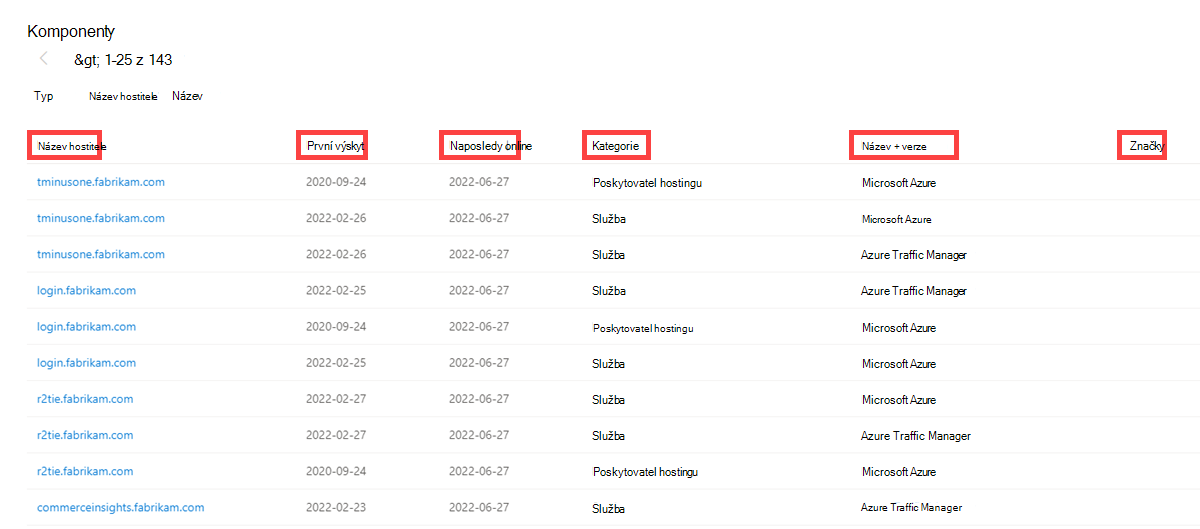

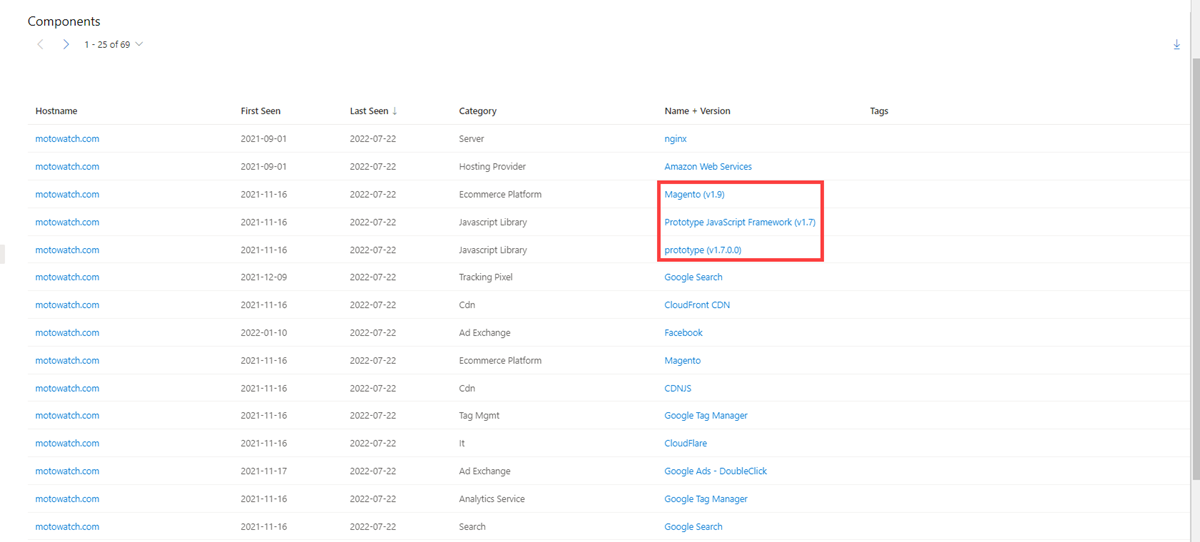

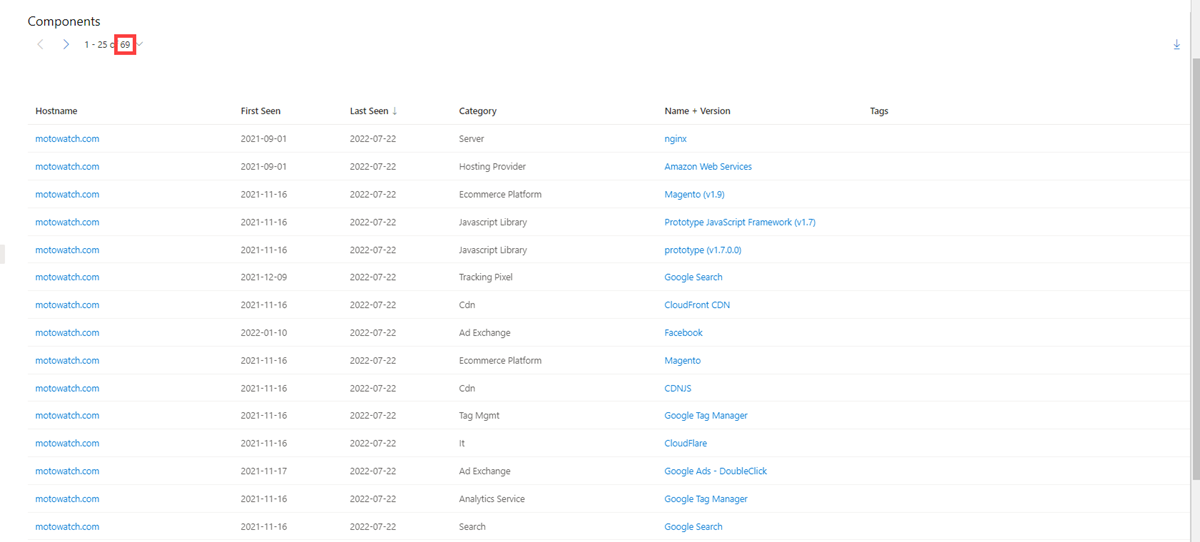

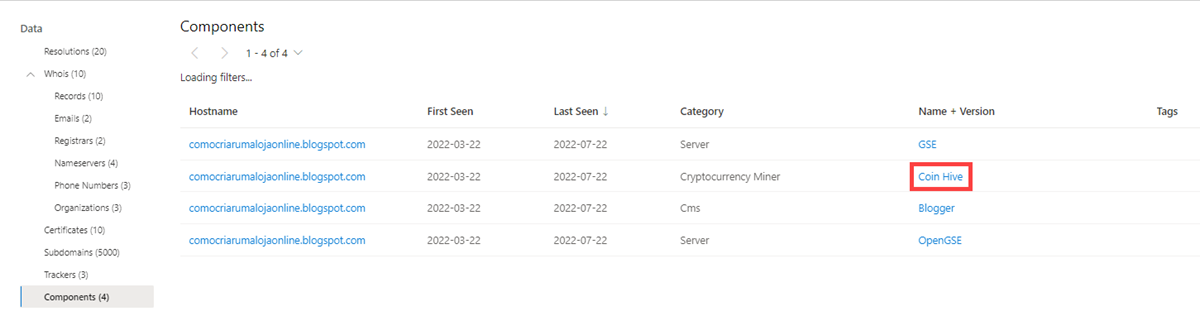

Součásti

Webové komponenty jsou podrobnosti popisující webovou stránku nebo serverovou infrastrukturu od Microsoftu, která provádí procházení nebo kontrolu webu. Tyto komponenty vám umožní pochopit uspořádání webové stránky nebo technologie a služby, které řídí konkrétní část infrastruktury. Když se přesunete na jedinečné komponenty, můžete najít infrastrukturu nebo jiné ohrožené lokality. Můžete také zjistit, jestli může být web ohrožený konkrétním útokem nebo ohrožením na základě technologií, které běží.

Naše data o komponentách zahrnují následující informace:

- Název hostitele: Název hostitele, který je hostitelem infrastruktury, kde byla komponenta zjištěna

- Poprvé vidět: Časové razítko data, kdy Microsoft poprvé zaznamenal tuto komponentu na artefaktu

- Naposledy zobrazeno: Časové razítko data, kdy Microsoft naposledy zaznamenal tuto komponentu na artefaktu

- Kategorie: Typ komponenty, která byla zjištěna (například operační systém, architektura, vzdálený přístup nebo server)

- Název + verze: Název komponenty a verze spuštěná na artefaktu (například Microsoft IIS (v8.5))

- Značky: Všechny značky použité na tento artefakt v Defenderu TI

Odpovědi na otázky, které vám může pomoct tato datová sada:

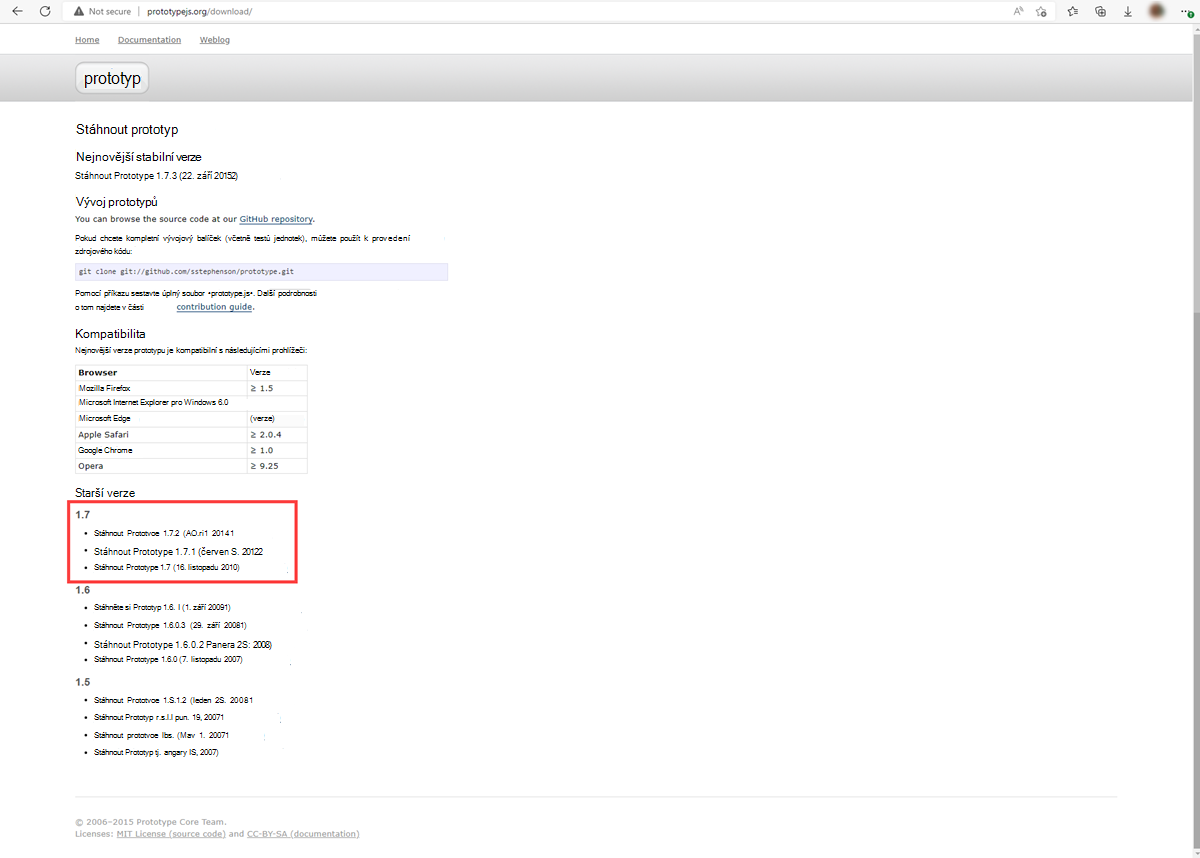

Jakou zranitelnou infrastrukturu používám?

Magento v1.9 je tak staré, že Microsoft nemohl najít spolehlivou dokumentaci pro danou konkrétní verzi.

Jaké jedinečné webové komponenty používá aktér hrozeb, který je může sledovat do jiných domén?

Jsou některé komponenty označené jako škodlivé?

Kolik webových komponent bylo identifikováno?

Existují nějaké jedinečné nebo podivné technologie, které se často nedají vidět?

Existují nějaké falešné verze konkrétních technologií?

Jaká je frekvence změn ve webových komponentách – často nebo zřídka?

Existují nějaké podezřelé knihovny, o kterých se ví, že jsou zneužité?

Jsou s nimi spojené nějaké technologie s chybami zabezpečení?

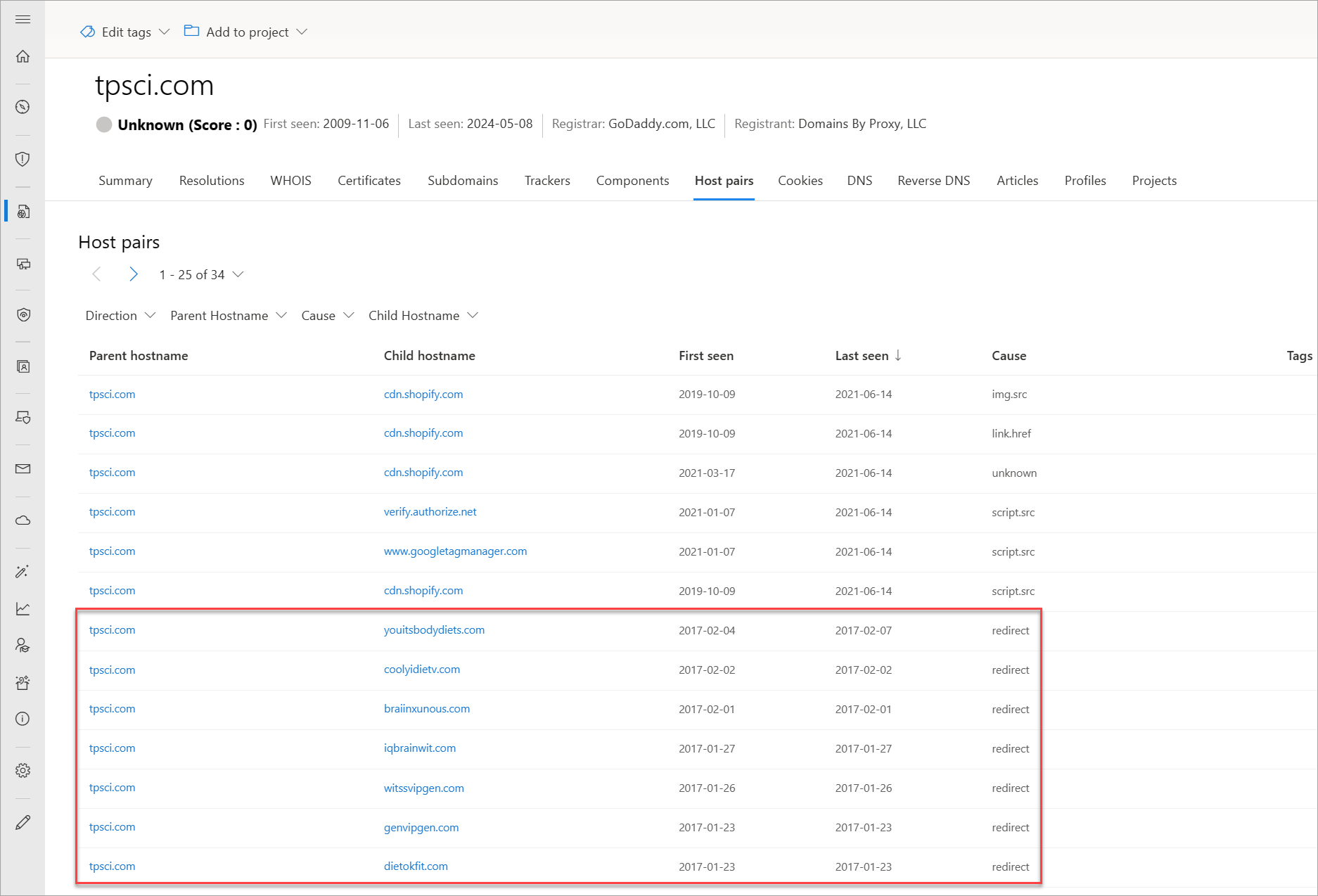

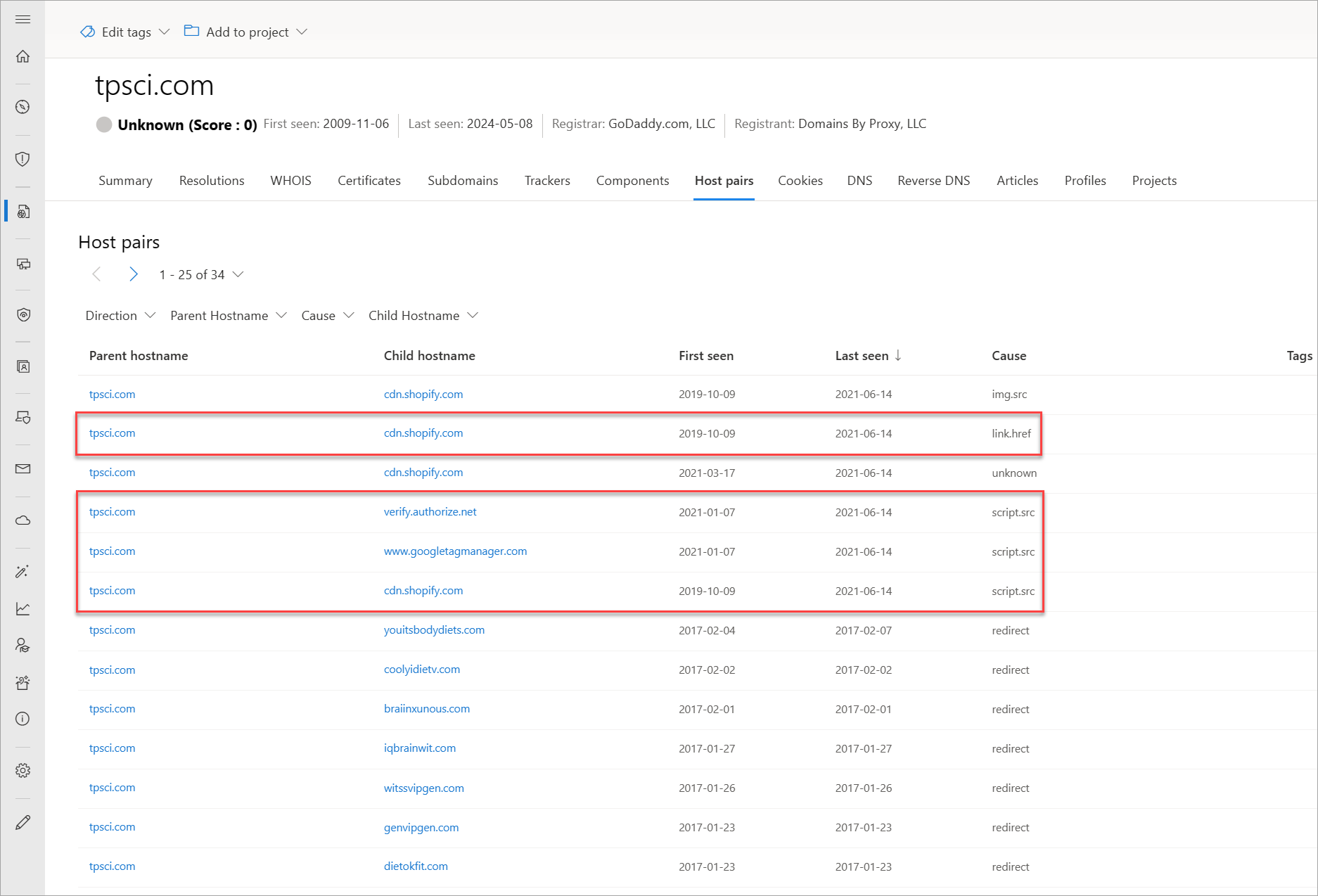

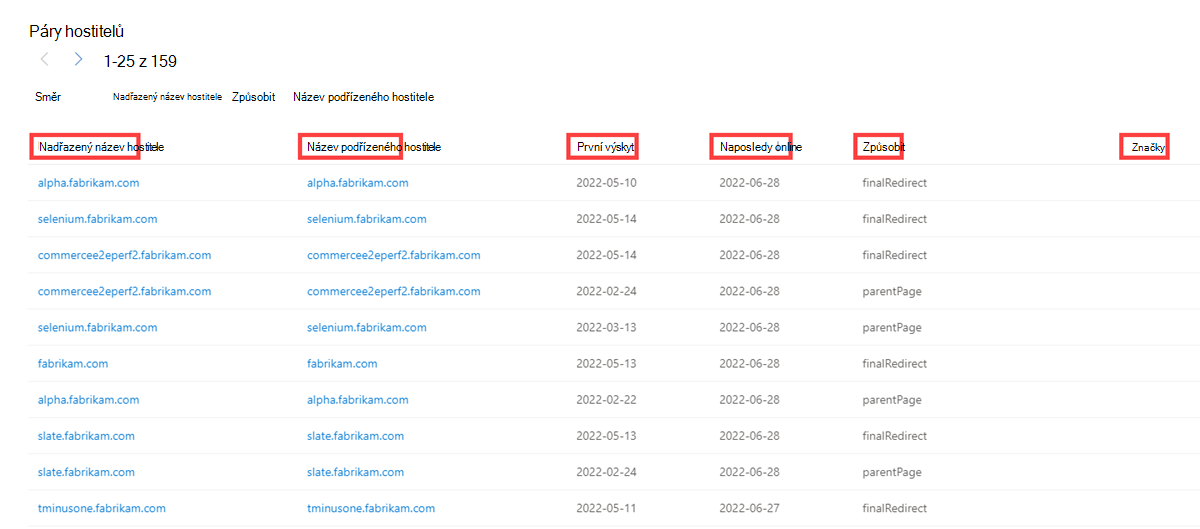

Páry hostitelů

Dvojice hostitelů jsou dvě části infrastruktury (nadřazená a podřízená), které sdílejí připojení pozorované při procházení webu virtuálního uživatele. Připojení může být v rozsahu od přesměrování nejvyšší úrovně (HTTP 302) až po něco složitějšího, jako je odkaz na zdroj iFrame nebo skript.

Naše data párování hostitelů obsahují následující informace:

- Nadřazený název hostitele: Hostitel, který odkazuje na prostředek nebo se "kontaktuje" s podřízeným hostitelem.

- Název podřízeného hostitele: Hostitel, kterého volá nadřazený hostitel.

- Poprvé vidět: Časové razítko data, kdy Microsoft poprvé zaznamenal vztah s hostitelem

- Naposledy vidět: Časové razítko data, kdy Společnost Microsoft naposledy zaznamenala vztah s hostitelem

-

Příčina: Typ připojení mezi nadřazenou a podřízeným názvem hostitele; mezi možné příčiny patří:

- script.src

- link.href

- přesměrovat

- img.src

- neznámý

- xmlhttprequest

- a.href

- finalRedirect

- css.import

- parentPage

- Značky: Všechny značky použité na tento artefakt v Defenderu TI

Odpovědi na otázky, které vám může pomoct tato datová sada:

Byly některé z připojených artefaktů zablokované?

Byly některé z připojených artefaktů označeny (například phishing, APT, škodlivý, podezřelý nebo konkrétní aktér hrozeb)?

Přesměrovává tento hostitel uživatele na škodlivý obsah?

Využívají prostředky šablony stylů CSS nebo image, aby nastavily útoky na porušení předpisů?

Natahují prostředky skript nebo odkazují na odkaz link.href , aby nastavily útok Magecart nebo přeskakující útok?

Kam se uživatelé přesměrovávají z/na?

Jaký typ přesměrování probíhá?

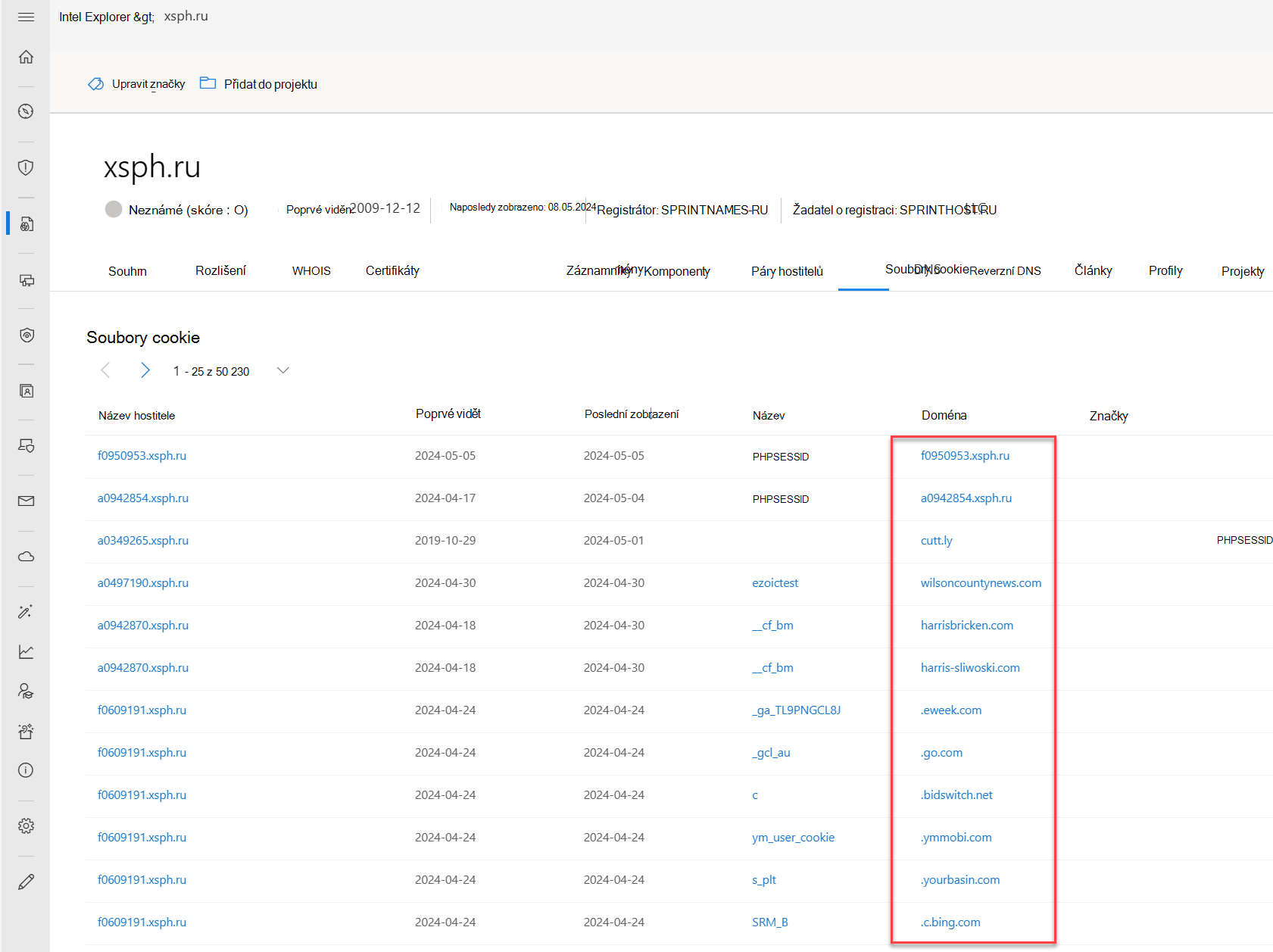

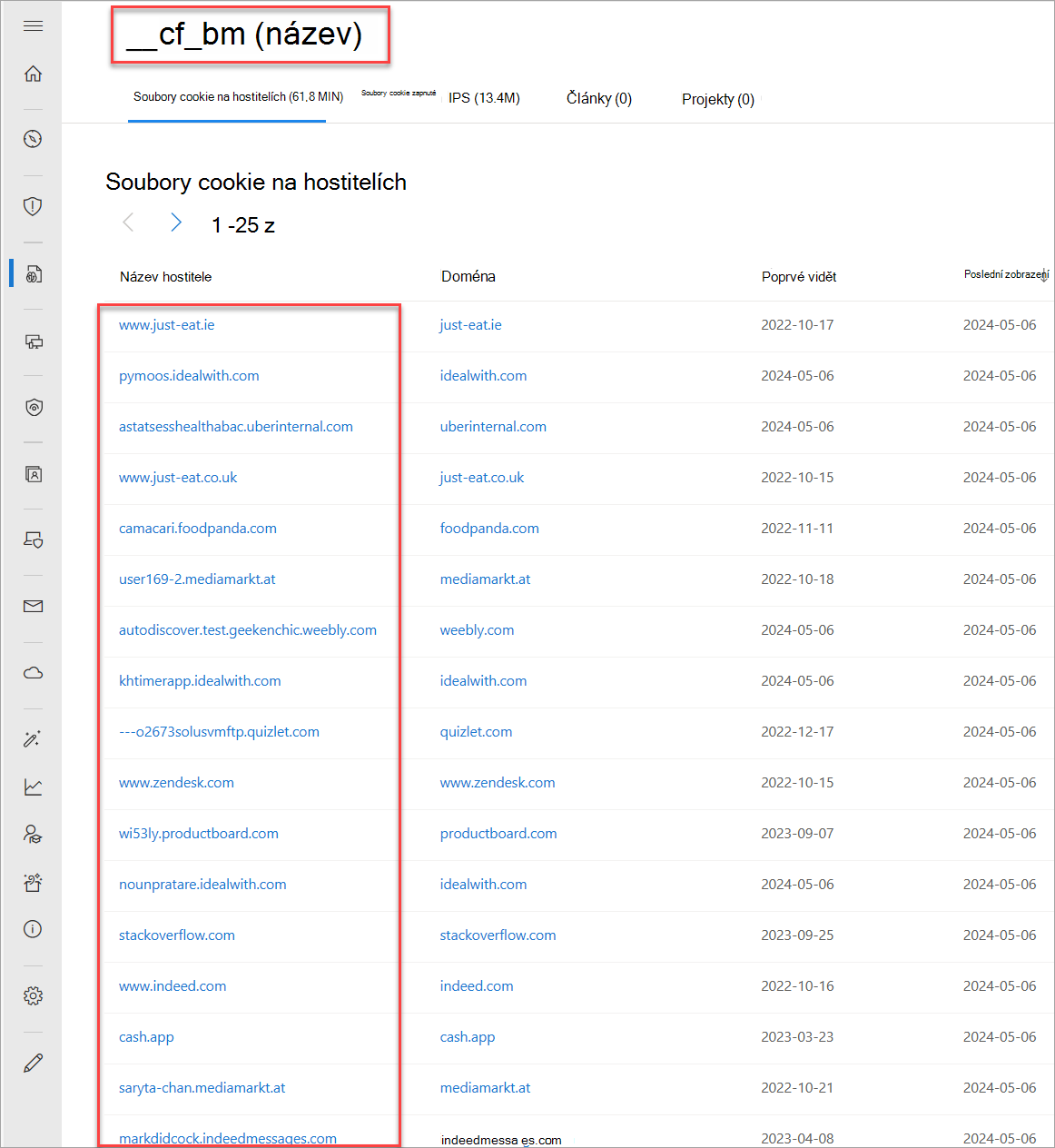

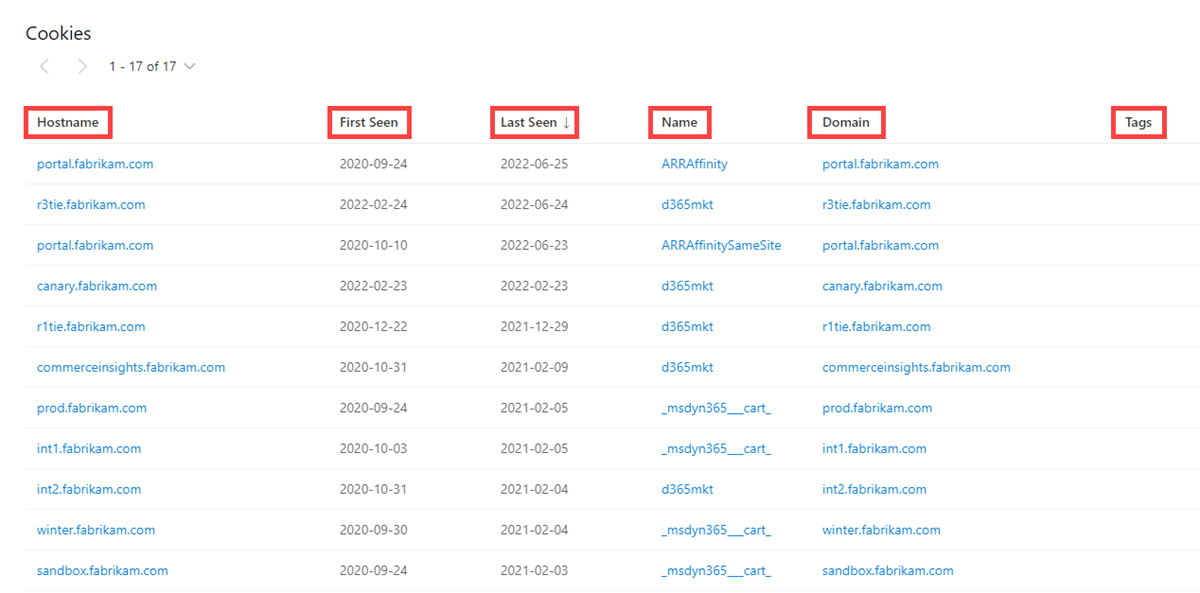

Koláčky

Soubory cookie jsou malé části dat odesílaných ze serveru klientovi, když uživatel prochází internet. Tyto hodnoty někdy obsahují stav aplikace nebo malé části dat sledování. Defender TI zvýrazňuje a indexuje názvy souborů cookie pozorované při procházení webu a umožňuje vám prozkoumat všude, kde jsme zaznamenali konkrétní názvy souborů cookie v rámci procházení a shromažďování dat. Aktéři se zlými úmysly také používají soubory cookie ke sledování nakažených obětí nebo k ukládání dat, která mohou později použít.

Naše údaje o souborech cookie zahrnují následující informace:

- Název hostitele: Hostitelská infrastruktura přidružená k souboru cookie

- Poprvé vidět: Časové razítko data, kdy Microsoft poprvé zaznamenal tento soubor cookie na artefaktu

- Naposledy zobrazeno: Časové razítko data, kdy Společnost Microsoft naposledy zaznamenala tento soubor cookie na artefaktu

- Jméno: Název souboru cookie (například JSESSIONID nebo SEARCH_NAMESITE).

- Doména: Doména přidružená k souboru cookie

- Visačky: Všechny značky použité na tento artefakt v Defenderu TI

Odpovědi na otázky, které vám může pomoct tato datová sada:

Jaké další weby vydávají stejné soubory cookie?

Jaké další weby sledují stejné soubory cookie?

Odpovídá doména souborů cookie mému dotazu?

Kolik souborů cookie je přidružených k artefaktu?

Existují jedinečné názvy souborů cookie nebo domény?

Jaká jsou časová období spojená se soubory cookie?

Jaká je frekvence nově pozorovaných souborů cookie nebo změn souvisejících se soubory cookie?

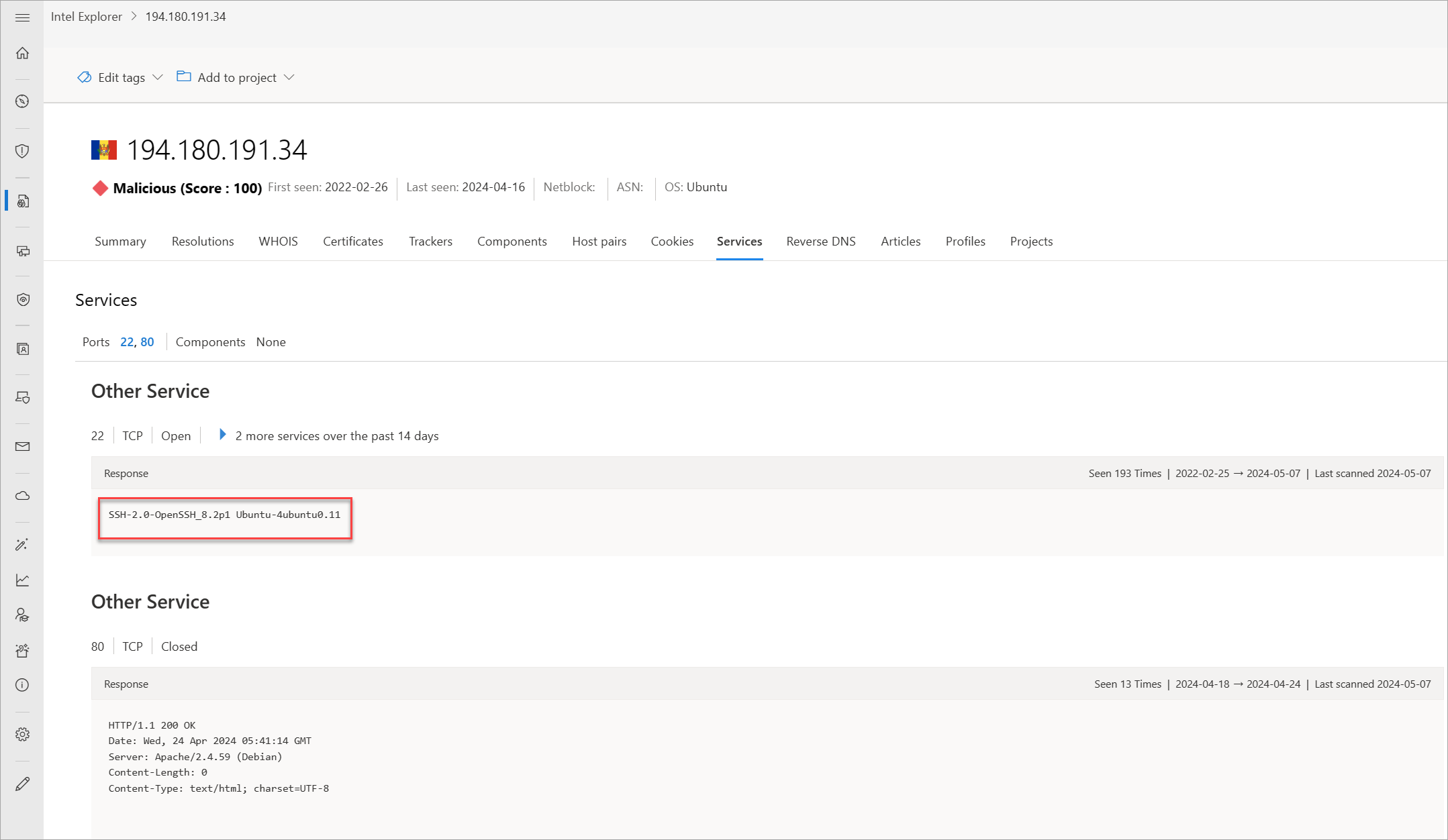

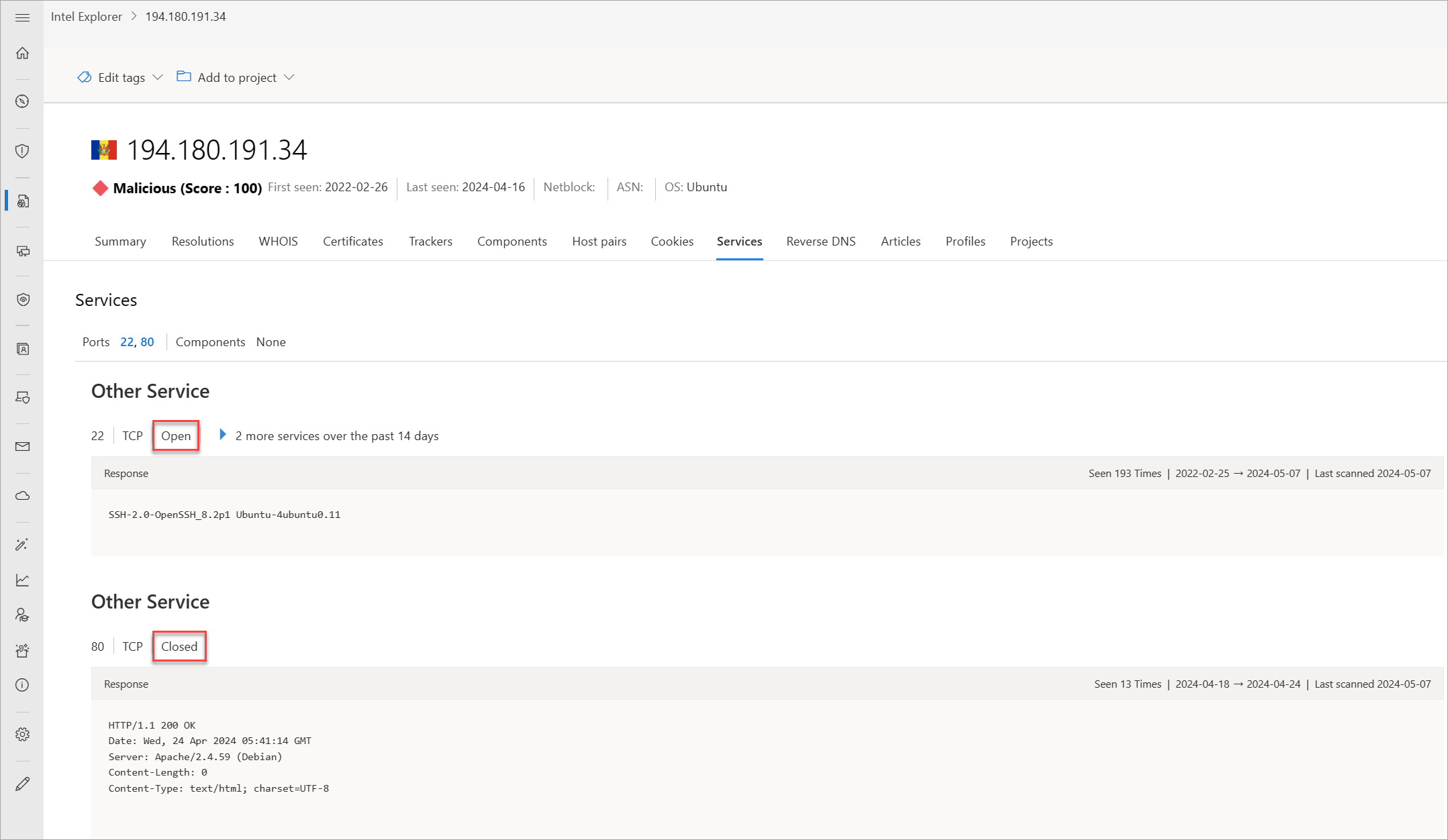

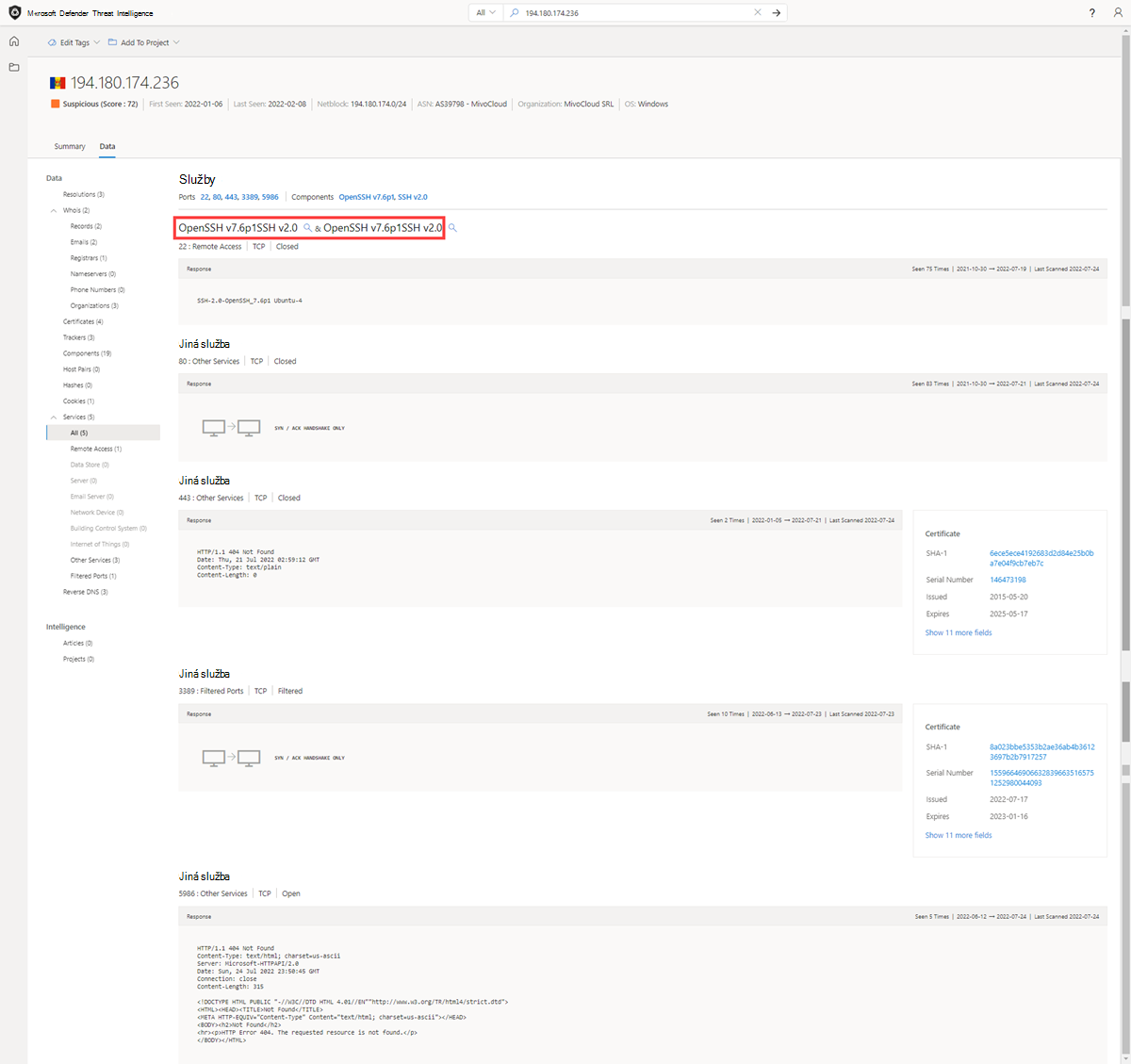

Služby

Názvy služeb a čísla portů se používají k rozlišení různých služeb, které běží přes přenosové protokoly, jako jsou TCP, UDP, DCCP a SCTP. Čísla portů můžou naznačovat typ aplikace spuštěné na konkrétním portu. Aplikace nebo služby je ale možné změnit tak, aby používaly jiný port k obfuskaci nebo skrytí aplikace nebo služby na IP adrese. Znalost informací o portu a hlavičce/banneru může identifikovat skutečnou aplikaci/službu a kombinaci používaných portů. Defender TI zobrazí na kartě Služby 14denní historii a zobrazí poslední bannerovou odpověď přidruženou ke zjištěnému portu.

Mezi naše údaje o službách patří následující informace:

- Zjištěné otevřené porty

- Čísla portů

- Součásti

- Počet výskytů služby

- Kdy byl port naposledy zkontrolován

- Připojení protokolu

- Stav portu

- Otevřený

- Filtrovaný

- Uzavřený

- Odpověď banneru

Odpovědi na otázky, které vám může pomoct tato datová sada:

Jaké aplikace běží na konkrétním portu pro danou IP adresu?

Jakou verzi aplikací se používá?

Došlo v nedávné době ke změnám stavu otevřeného, filtrovaného nebo uzavřeného portu?

Byl k připojení přidružený certifikát?

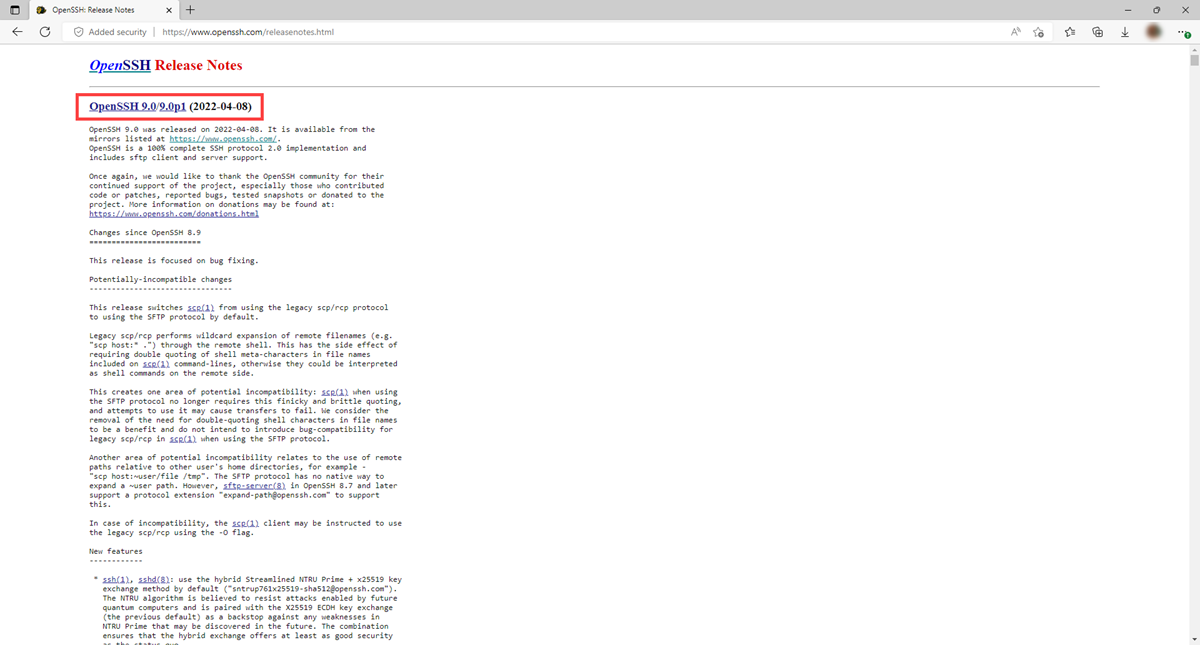

Používají se v daném prostředku ohrožené nebo zastaralé technologie?

Jsou informace zveřejněné spuštěnou službou, které by se daly použít k hanlivým účelům?

Dodržují se osvědčené postupy zabezpečení?

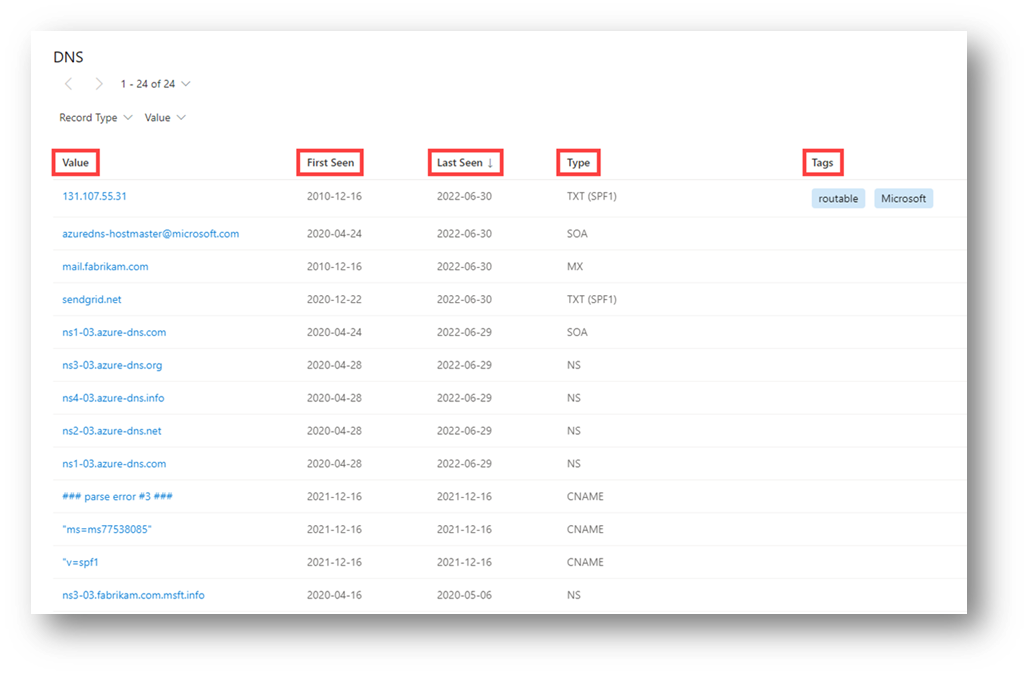

DNS

Společnost Microsoft v průběhu let shromažďuje záznamy DNS a poskytuje vám přehled o záznamech výměny pošty (MX), názvového serveru (NS), textu (TXT), začátku autority (SOA), kanonického názvu (CNAME) a záznamů ukazatele (PTR). Kontrola záznamů DNS může pomoct identifikovat sdílenou infrastrukturu používanou aktéry napříč doménami, které vlastní. Například aktéři hrozeb obvykle používají stejné názvové servery k segmentování své infrastruktury nebo stejné servery výměny pošty ke správě jejich příkazů a řízení.

Naše data DNS obsahují následující informace:

- Hodnota: Záznam DNS přidružený k hostiteli

- Poprvé vidět: Časové razítko data, kdy Microsoft poprvé zaznamenal tento záznam na artefaktu

- Naposledy vidět: Časové razítko data, kdy Microsoft naposledy zaznamenal tento záznam u artefaktu

-

Typ: Typ infrastruktury přidružené k záznamu; mezi možné možnosti patří:

- MX

- TXT

- NS

- CNAMES

- SOA

- Značky: Všechny značky použité na tento artefakt v Defenderu TI

Odpovědi na otázky, které vám může pomoct tato datová sada:

- Jaké další části infrastruktury přímo souvisejí s indikátorem, který hledám?

- Jak se infrastruktura v průběhu času změnila?

- Využívá vlastník domény služby sítě pro doručování obsahu nebo služby ochrany značky?

- Jaké další technologie může přidružená organizace používat v rámci své sítě?

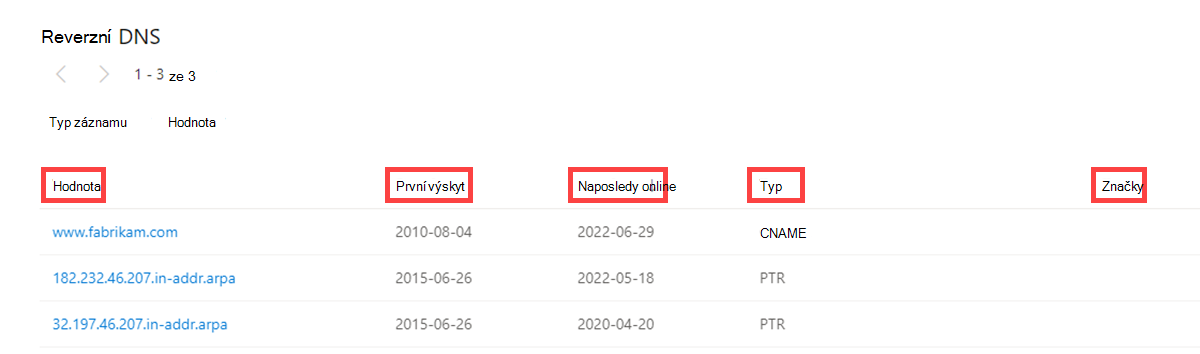

Reverzní DNS

Zatímco dopředné vyhledávání DNS se dotazuje na IP adresu určitého názvu hostitele, zpětné vyhledávání DNS dotazuje konkrétní název hostitele IP adresy. Tato datová sada zobrazuje podobné výsledky jako sada DNS. Kontrola záznamů DNS může pomoct identifikovat sdílenou infrastrukturu používanou aktéry napříč doménami, které vlastní. Například skupiny objektů actor mají tendenci používat stejné názvové servery k segmentování infrastruktury nebo stejné servery pro výměnu pošty ke správě příkazů a řízení.

Naše reverzní data DNS obsahují následující informace:

- Hodnota: Hodnota reverzního záznamu DNS

- Poprvé vidět: Časové razítko data, kdy Microsoft poprvé zaznamenal tento záznam na artefaktu

- Naposledy vidět: Časové razítko data, kdy Microsoft poprvé zaznamenal tento záznam na artefaktu

-

Typ: Typ infrastruktury přidružené k záznamu; mezi možné možnosti patří:

- MX

- TXT

- NS

- CNAMES

- SOA

- Značky: Všechny značky použité na tento artefakt v Defenderu TI

Odpovědi na otázky, které vám může pomoct tato datová sada:

- Které záznamy DNS zaznamenaly tohoto hostitele?

- Jak se v průběhu času změnila infrastruktura, která tohoto hostitele zaznamenala?