Kurz: Shromažďování analýzy hrozeb a řetězení infrastruktury

V tomto kurzu se dozvíte, jak na portálu Microsoft Defender pomocí Analýza hrozeb v programu Microsoft Defender (Defender TI) provést několik typů hledání indikátorů a shromáždit informace o hrozbách a nežádoucích uživatelích.

Požadavky

Microsoft Entra ID nebo osobní účet Microsoft. Přihlášení nebo vytvoření účtu

Licence Defender TI Premium.

Poznámka

Uživatelé bez licence Defender TI Premium mají stále přístup k naší bezplatné nabídce Defender TI.

Zřeknutí se

Defender TI může zahrnovat živé pozorování v reálném čase a indikátory hrozeb, včetně škodlivé infrastruktury a nástrojů pro nežádoucí hrozby. Hledání všech IP adres a domén v rámci Defender TI je bezpečné. Microsoft sdílí online prostředky (například IP adresy, názvy domén), které jsou považovány za skutečné hrozby, které představují jasné a aktuální nebezpečí. Při provádění následujícího kurzu vás žádáme, abyste při interakci se škodlivými systémy použili jejich nejlepší úsudek a minimalizovali zbytečná rizika. Microsoft minimalizuje rizika odstraněním škodlivých IP adres, hostitelů a domén.

Než začnete

Jak už bylo uvedeno v právní odpovědnosti, podezřelé a škodlivé indikátory jsou kvůli vaší bezpečnosti defanged. Při hledání v Defenderu TI odeberte z IP adres, domén a hostitelů všechny hranaté závorky. Tyto indikátory neprohledejte přímo v prohlížeči.

Vyhledávání indikátorů a shromažďování informací o hrozbách a nežádoucích hrozbách

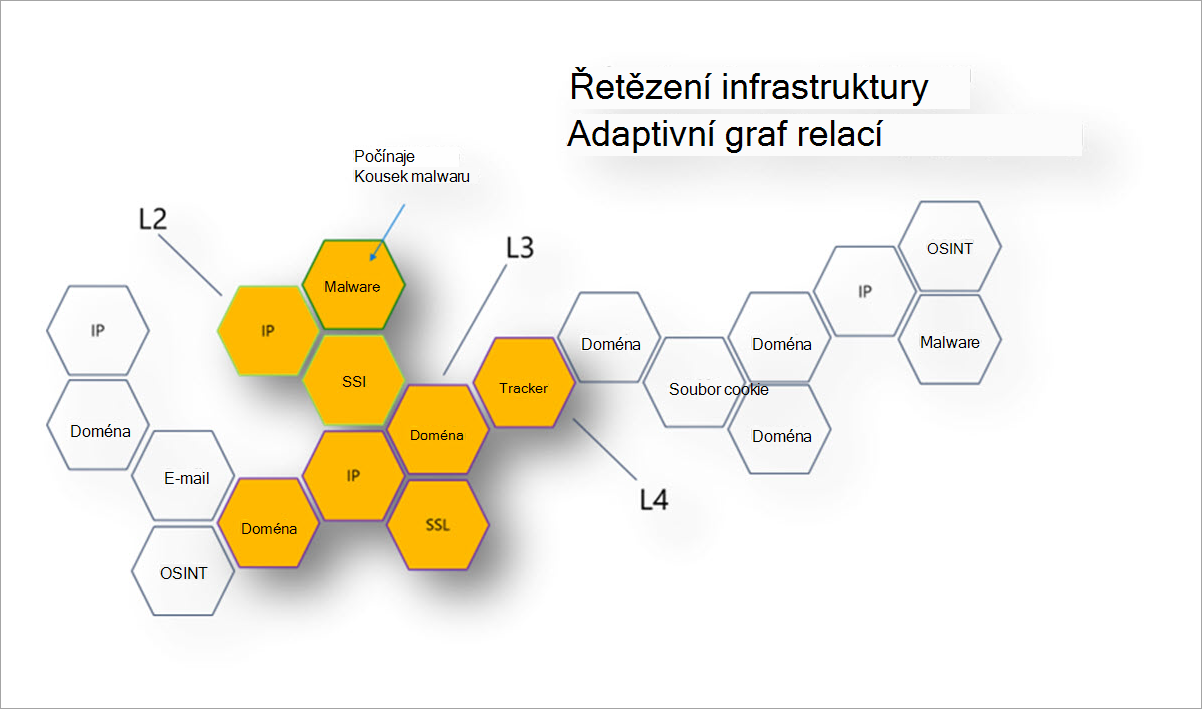

Tento kurz vám umožní provést řadu kroků, jak zřetězit infrastrukturu společně indikátory ohrožení zabezpečení (IOC) související s únikem zabezpečení Magecart a shromáždit informace o hrozbách a nežádoucích prostředcích.

Řetězení infrastruktury využívá vysoce propojenou povahu internetu k rozšíření jednoho IOC do mnoha na základě překrývajících se podrobností nebo sdílených charakteristik. Vytváření řetězců infrastruktury umožňuje lovcům hrozeb nebo reakcím na incidenty profilovat digitální přítomnost nežádoucí osoby a rychle převést mezi tyto sady dat, aby vytvořili kontext kolem incidentu nebo vyšetřování. Řetězce infrastruktury také umožňují efektivnější třídění incidentů, upozorňování a akce v rámci organizace.

Relevantní osoby: Analytik analýzy hrozeb, lovec hrozeb, účastník reakce na incidenty, analytik operací zabezpečení

Základní informace o magecart breachu

Microsoft profiluje a sleduje aktivity Magecartu, syndikátu skupin kybernetických zločinců, které stojí za stovkami porušení online maloobchodních platforem. Magecart injektuje skripty, které ukradnou citlivá data, která spotřebitelé zadávají do online platebních formulářů, na webech elektronického obchodování přímo nebo prostřednictvím svých ohrožených dodavatelů.

V říjnu 2018 magecart infiltroval online web MyPillow , mypillow[.]com, ukrást platební údaje vložením skriptu do jejich webového obchodu. Skript byl hostován v překlepané doméně mypiltow[.]com.

Únik MyPillow byl dvoufázový útok, přičemž první skimmer byl aktivní jen krátce, než byl identifikován jako nedovolený a odstraněný. Útočníci však stále měli přístup k síti MyPillow a 26. října 2018 Microsoft zjistil, že zaregistrovali novou doménu livechatinc[.]org.

Herci Magecart obvykle registrují doménu, která vypadá co nejvíce podobně jako ta legitimní. Pokud se tedy analytik podívá na kód JavaScriptu, může vynechat magecartův vložený skript, který zachycuje informace o platbě platební kartou a odesílá je do vlastní infrastruktury Magecartu. Virtuální uživatelé Microsoftu však zachytávají objektový model dokumentu (DOM) a najdou všechny dynamické odkazy a změny provedené JavaScriptem z procházení na back-endu. Můžeme zjistit aktivitu a určit falešnou doménu, která hostovala vložený skript do webového obchodu MyPillow.

Shromažďování analýzy hrozeb pro porušení zabezpečení Magecart

Na stránce Průzkumníka Intel na portálu Defender proveďte následující kroky a proveďte řetězení infrastruktury na mypillow[.]com.

Přejděte na portál Defender a dokončete proces ověřování Microsoftu. Další informace o portálu Defender

Přejděte na Průzkumník Intel pro analýzu hrozeb>.

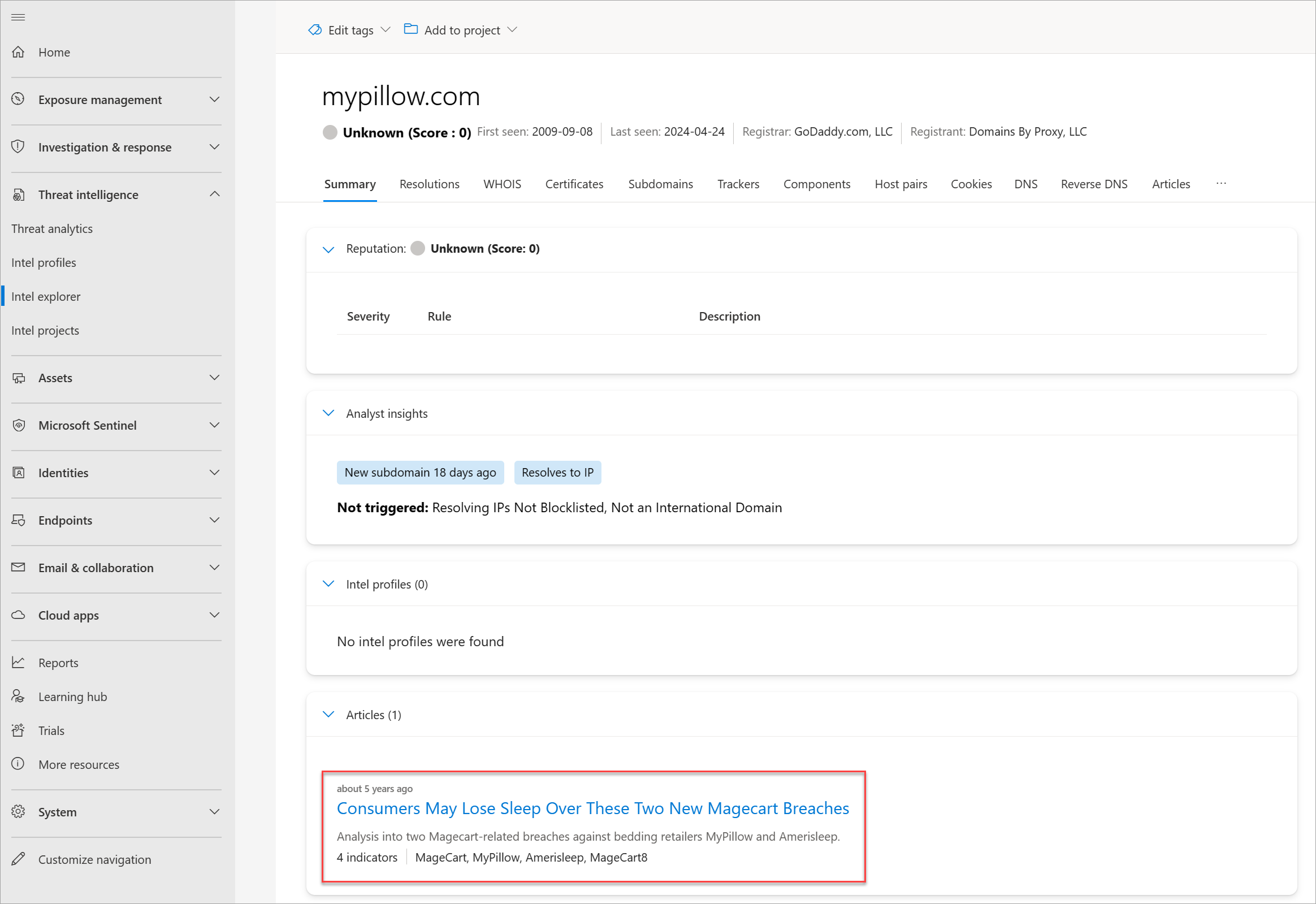

Hledat mypillow[.]com na vyhledávacím panelu Intel Exploreru . Měli byste se podívat na článek Příjemci můžou ztratit režim spánku nad těmito dvěma porušeními magecartu přidruženými k této doméně.

Vyberte článek. K dispozici by měly být následující informace o této související kampani:

- Tento článek byl publikován 20. března 2019.

- Poskytuje přehled o tom, jak skupina herců hrozeb Magecart prolomila MyPillow v říjnu 2018.

V článku vyberte kartu Veřejné indikátory . Měla by obsahovat následující vstupně-výstupní operace:

- amerisleep.github[.]Io

- cmytuok[.]vrchol

- livechatinc[.]Org

- mypiltow[.]modelu com

Zpět do vyhledávacího panelu Intel Exploreru, v rozevíracím seznamu vyberte Vše a zadejte dotaz mypillow[.]com znovu.

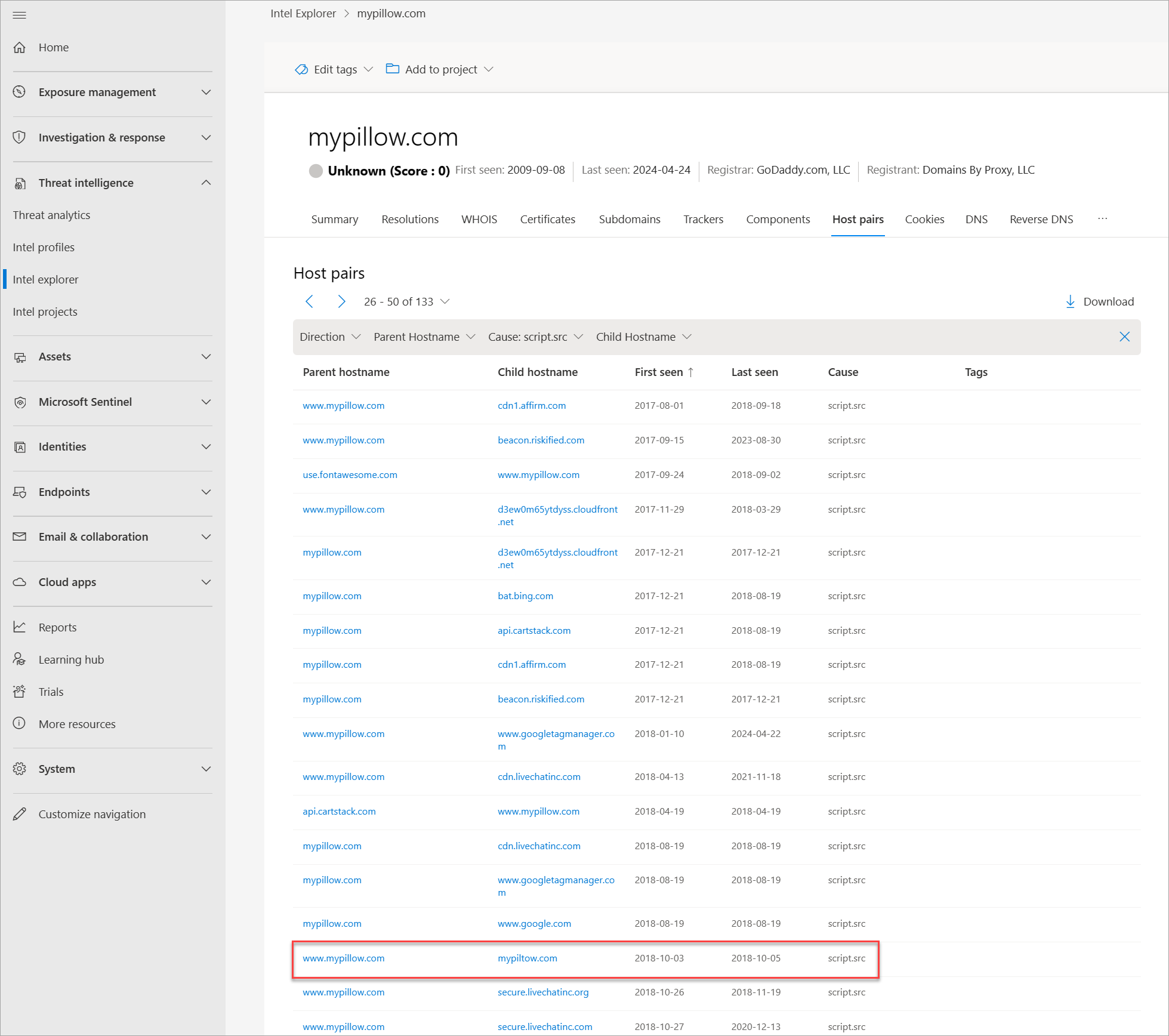

Ve výsledcích hledání vyberte kartu Dvojice hostitelů . Dvojice hostitelů odhalují připojení mezi weby, které by tradiční zdroje dat, jako je pasivní systém názvů domén (pDNS) a WHOIS, nebyly dostupné. Umožňují vám také zjistit, kde se vaše prostředky používají a naopak.

Seřaďte páry hostitelů podle hodnoty First seen a filtrujte podle script.src jako příčina. Projděte si stránku, dokud nenajdete vztahy páru hostitelů, které proběhly v říjnu 2018. Všimněte si, že mypillow[.]com načítá obsah z překlepané domény mypiltow[.]com ve 3. až 5. října 2018 prostřednictvím skriptu.

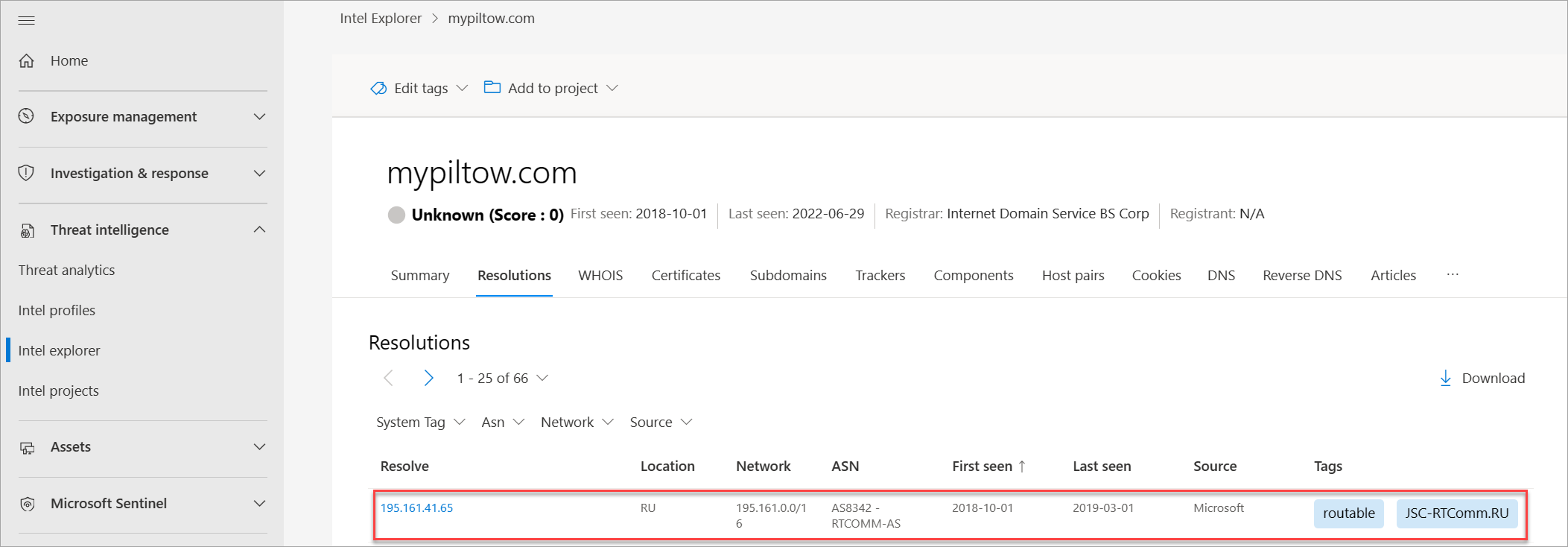

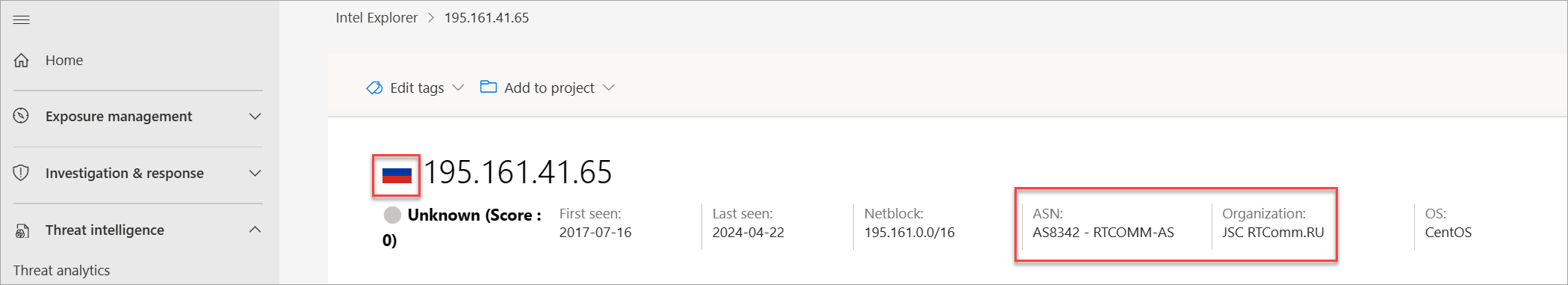

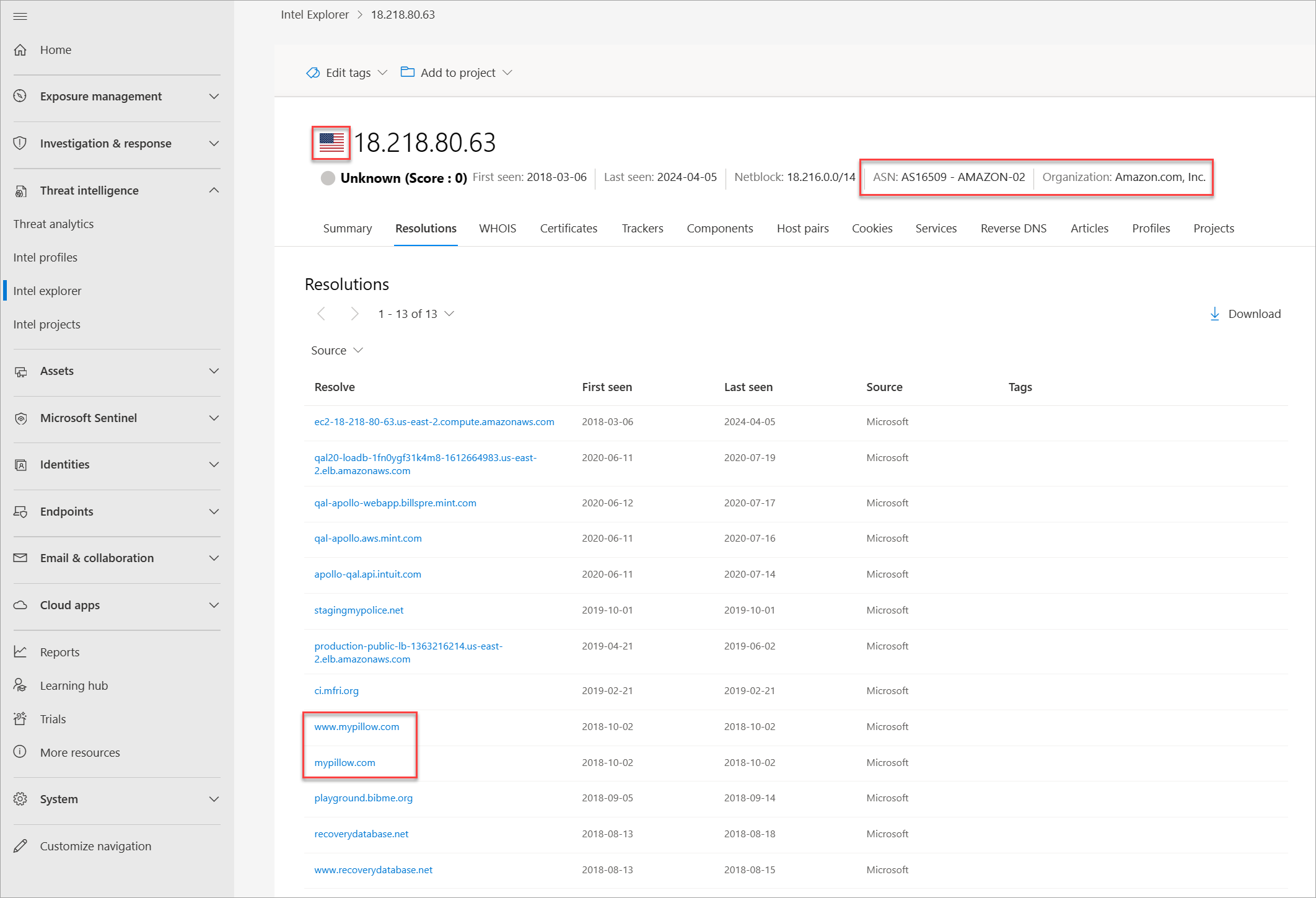

Vyberte kartu Rozlišení a vypněte IP adresu , kterou mypiltow[.]com se vyřešilo v říjnu 2018.

Opakujte tento krok pro mypillow[.]com. V říjnu 2018 byste si měli všimnout následujících rozdílů mezi IP adresami obou domén:

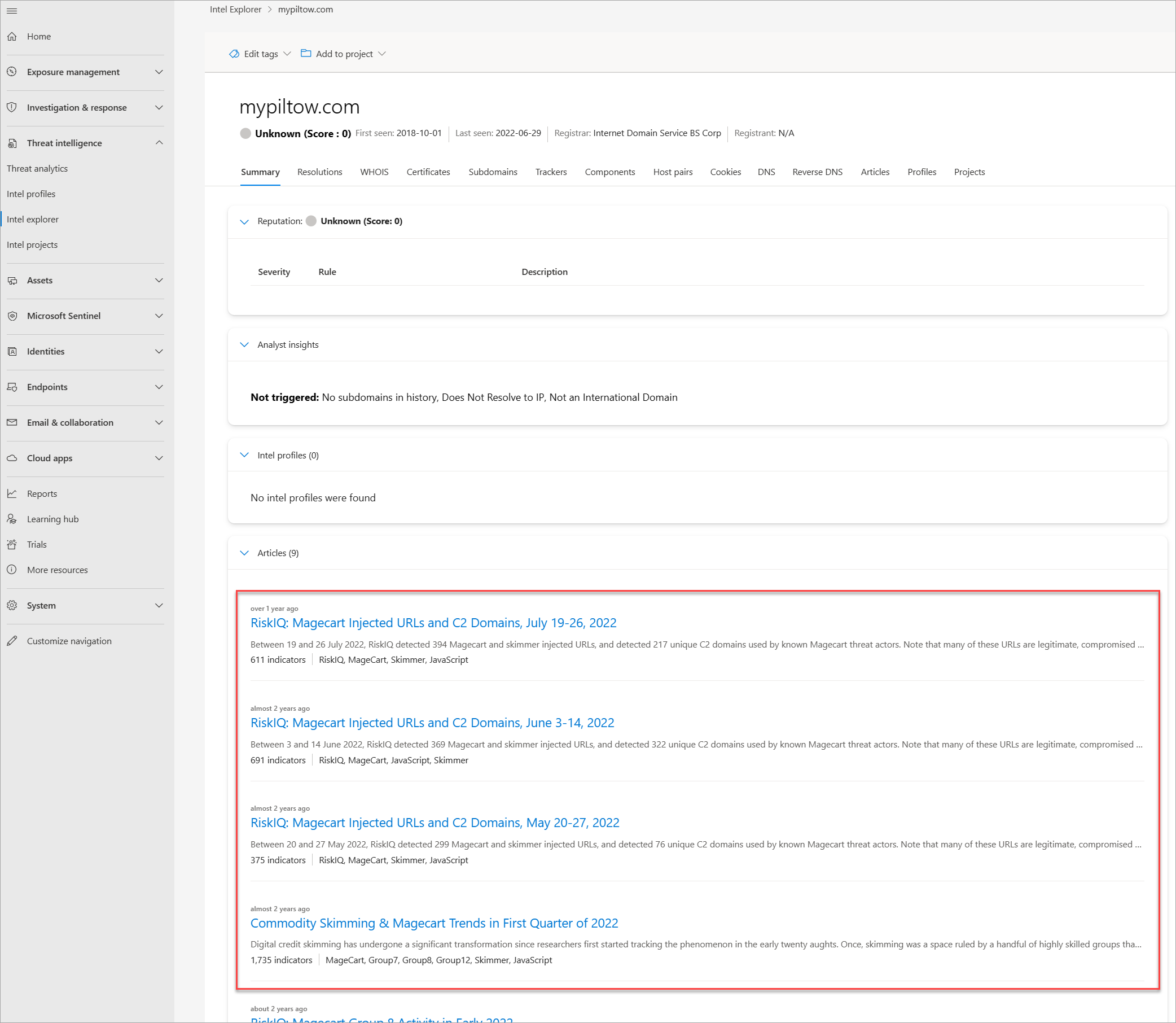

Vyberte kartu Souhrn a posuňte se dolů do části Články . Měli byste vidět následující publikované články týkající se mypiltow[.]com:

- RiskIQ: Magecart InjektOvané adresy URL a domény C2, 3.–14. června 2022

- RiskIQ: Adresy URL a domény C2 vložené magecartem, 20.–27. května 2022

- Komoditní skimming & Magecart Trendy v prvním čtvrtletí 2022

- RiskIQ: Aktivita Magecart Group 8 na začátku roku 2022

- Magecart Group 8 Real Estate: Vzory hostování přidružené ke skupině Skimming

- Sada Inter Skimming Kit používaná při útocích Homoglyph

- Magecart Group 8 se mísí do NutriBullet.com přidávání do jejich rostoucího seznamu obětí

Projděte si každý z těchto článků a poznamenejte si další informace, například cíle. taktiky, techniky a postupy (TSP); a další IOC – můžete najít informace o skupině aktérů hrozeb Magecart.

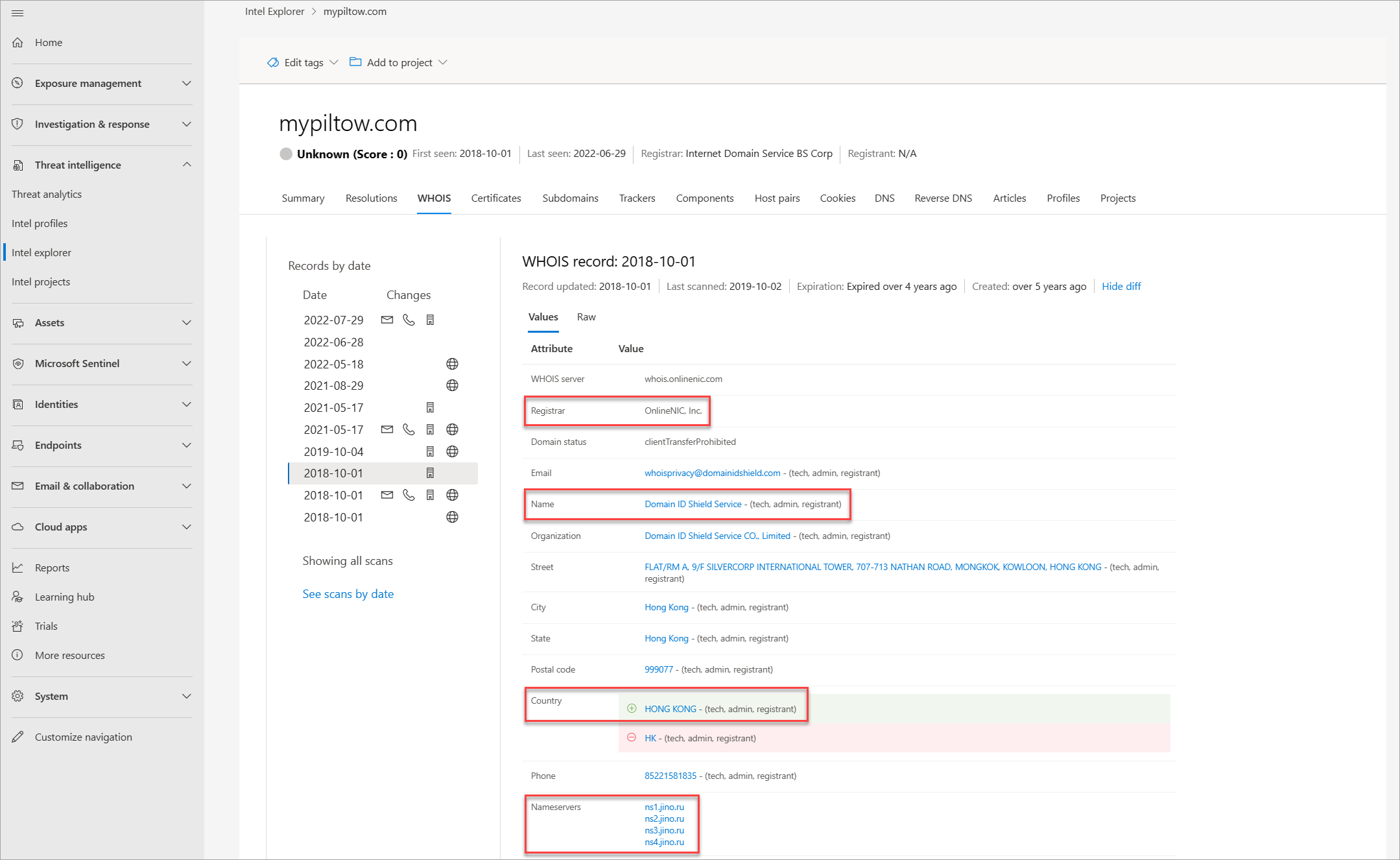

Vyberte kartu WHOIS a porovnejte informace WHOIS mezi mypillow[.]com a mypiltow[.]com. Poznamenejte si následující podrobnosti:

Záznam WHOIS mypillow[.]com z října 2011 naznačuje, že My Pillow Inc. jasně vlastní doménu.

Záznam WHOIS o mypiltow[.]com z října 2018 značí, že doména byla zaregistrována v Hongkongu – zvláštní správní oblast a je chráněna ochranou osobních údajů službou Domain ID Shield Service CO.

Registrátor mypiltow[.]com is OnlineNIC, Inc.

Vzhledem k dosud analyzovaným záznamům adres a podrobnostem WHOIS by analytikovi mělo být divné, že čínská služba ochrany osobních údajů primárně chrání ruskou IP adresu společnosti se sídlem v USA.

Přejděte zpět na vyhledávací panel Intel Exploreru a vyhledejte livechatinc[.]org. Ve výsledcích hledání by se teď měl zobrazit článek Magecart Group 8 blends into NutriBullet.com Adding To Their Growing List of Victims (Přidání do rostoucího seznamu obětí ).

Vyberte článek. K dispozici by měly být následující informace o této související kampani:

- Článek byl publikován 18. března 2020.

- Článek uvádí, že se také stali oběťmi skupiny herců magecartových hrozeb ABS Amerisleep a ABS-CBN.

Vyberte kartu Veřejné indikátory . Měla by obsahovat následující vstupně-výstupní operace:

- Adresy URL: hxxps://coffemokko[.]com/tr/, hxxps://freshdepor[.]com/tr/, hxxps://prodealscenter[.]c4m/tr/, hxxps://scriptoscript[.]com/tr/, hxxps://swappastore[.]com/tr/

- Domény: 3lift[.]org, abtasty[.]net, adaptivecss[.]org, adorebeauty[.]org, all-about-sneakers[.]org, amerisleep.github[.]io, ar500arnor[.]com, authorizecdn[.]com, bannerbuzz[.]info, výdrž baterie[.]org, batterynart[.]com, blackriverimaging[.]org, braincdn[.]org, btosports[.]net, cdnassels[.]com, cdnmage[.]com, holkyaddlery[.]net, childsplayclothing[.]org, christohperward[.]org, citywlnery[.]org, closetlondon[.]org, cmytuok[.]top, coffemokko[.]com, coffetea[.]org, configsysrc[.]info, dahlie[.]org, davidsfootwear[.]org, dobell[.]su, elegrina[.]com, energycoffe[.]org, energytea[.]org, etradesupply[.]org, exrpesso[.]org, foodandcot[.]com, freshchat[.]info, freshdepor[.]com, greatfurnituretradingco[.]org, info-js[.]link, jewsondirect[.]com, js-cloud[.]com, kandypens[.]net, kikvape[.]org, labbe[.]biz, lamoodbighats[.]net, link js[.]link, livechatinc[.]org, londontea[.]net, mage-checkout[.]org, magejavascripts[.]com, magescripts[.]pw, magesecuritys[.]com, majsurplus[.]com, map-js[.]link, mcloudjs[.]com, mechat[.]info, melbounestorm[.]com, misshaus[.]org, mylrendyphone[.]com, mypiltow[.]com, nililotan[.]org, oakandfort[.]org, ottocap[.]org, parky[.]su, paypaypay[.]org, pmtonline[.]su, prodealscenter[.]com, replacemyremote[.]org, sagecdn[.]org, scriptoscript[.]com, security-payment[.]su, shop-rnib[.]org, slickjs[.]org, slickmin[.]com, smart-js[.]link, swappastore[.]com, teacoffe[.]net, top5value[.]com, track-js[.]link, ukcoffe[.]com, verywellfitnesse[.]com, walletgear[.]org, webanalyzer[.]net, zapaljs[.]com, zoplm[.]modelu com

Přejděte zpět na vyhledávací panel Průzkumníka Intel a vyhledejte mypillow[.]com. Pak přejděte na kartu Páry hostitelů , seřaďte páry hostitelů podle prvního zobrazení a vyhledejte vztahy párování hostitelů, ke kterým došlo v říjnu 2018.

Všimněte si, jak www.mypillow[.]com byl poprvé pozorován kontakt na secure.livechatinc[.]org dne 26. října 2018, protože byl zjištěn požadavek GET skriptu z www.mypillow[.]com na secure.livechatinc[.]org. Tento vztah trval až do 19. listopadu 2018.

Kromě toho secure.livechatinc[.]organizace se nahlašila na www.mypillow[.]com pro přístup k serveru (xmlhttprequest).

Zkontrolovat mypillow[.]vztahy páru hostitelů modelu com dále. Všimněte si, jak mypillow[.]com má vztahy párů hostitelů s následujícími doménami, které se podobají názvu domény secure.livechatinc[.]organizace:

- cdn.livechatinc[.]modelu com

- secure.livechatinc[.]modelu com

- api.livechatinc[.]modelu com

Mezi příčiny vztahu patří:

- script.src

- iframe.src

- neznámý

- topLevelRedirect

- img.src

- xmlhttprequest

Livechat je živá chatovací služba podpory, kterou můžou online prodejci přidat na své weby jako prostředek partnera. Používá se několik platforem elektronického obchodování, včetně MyPillow. Tato falešná doména je zajímavá, protože oficiální web Livechatu je ve skutečnosti livechatinc[.]com. Proto v tomto případě aktér hrozby použil typosquat nejvyšší úrovně domény, aby zakryl skutečnost, že umístil druhý skimmer na web MyPillow.

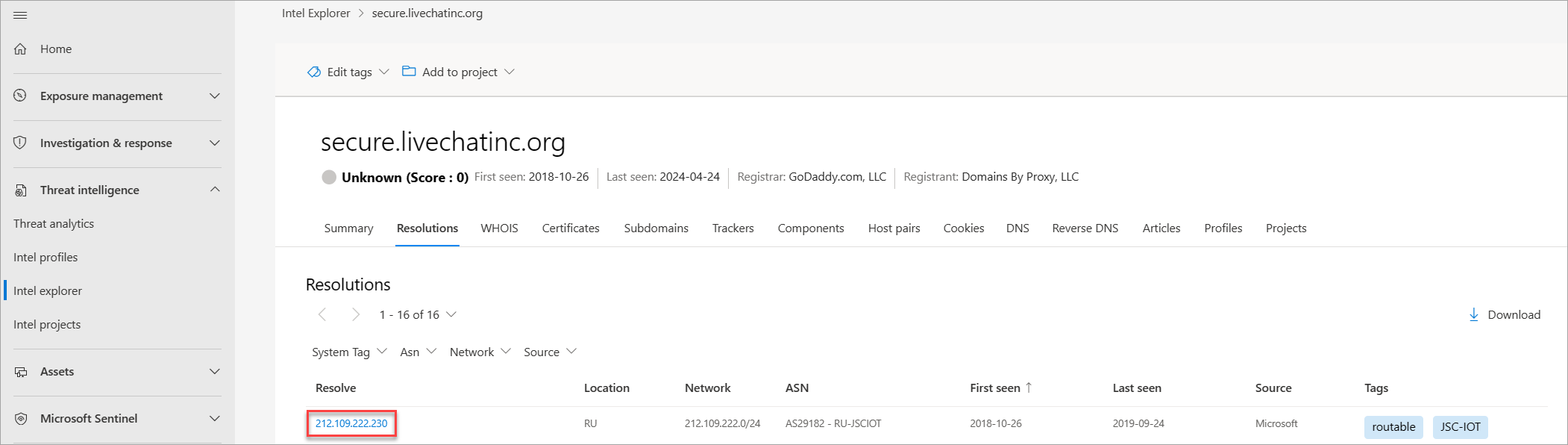

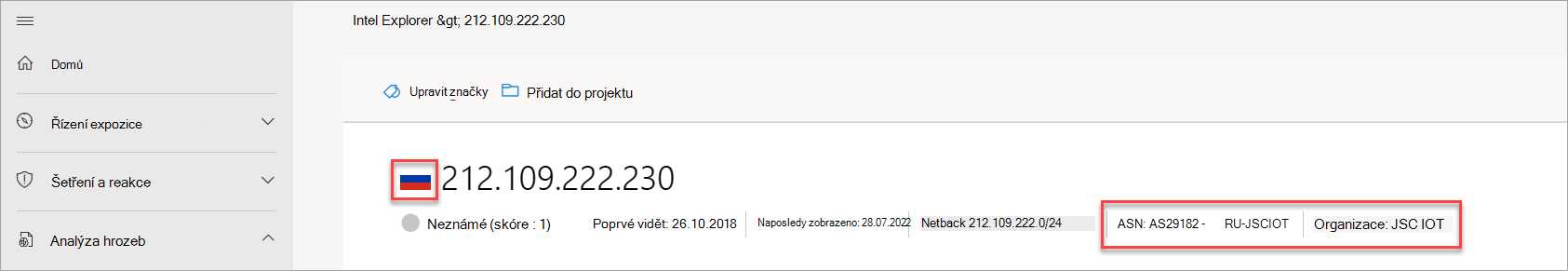

Zpět a vyhledejte vztah páru hostitelů pomocí secure.livechatinc[.]org a vypněte tento název hostitele. Na kartě Rozlišení by mělo být uvedeno, že tento hostitel přeložil na 212.109.222[.]230 v říjnu 2018.

Všimněte si, že tato IP adresa je také hostovaná v Rusku a organizace ASN je JSC IOT.

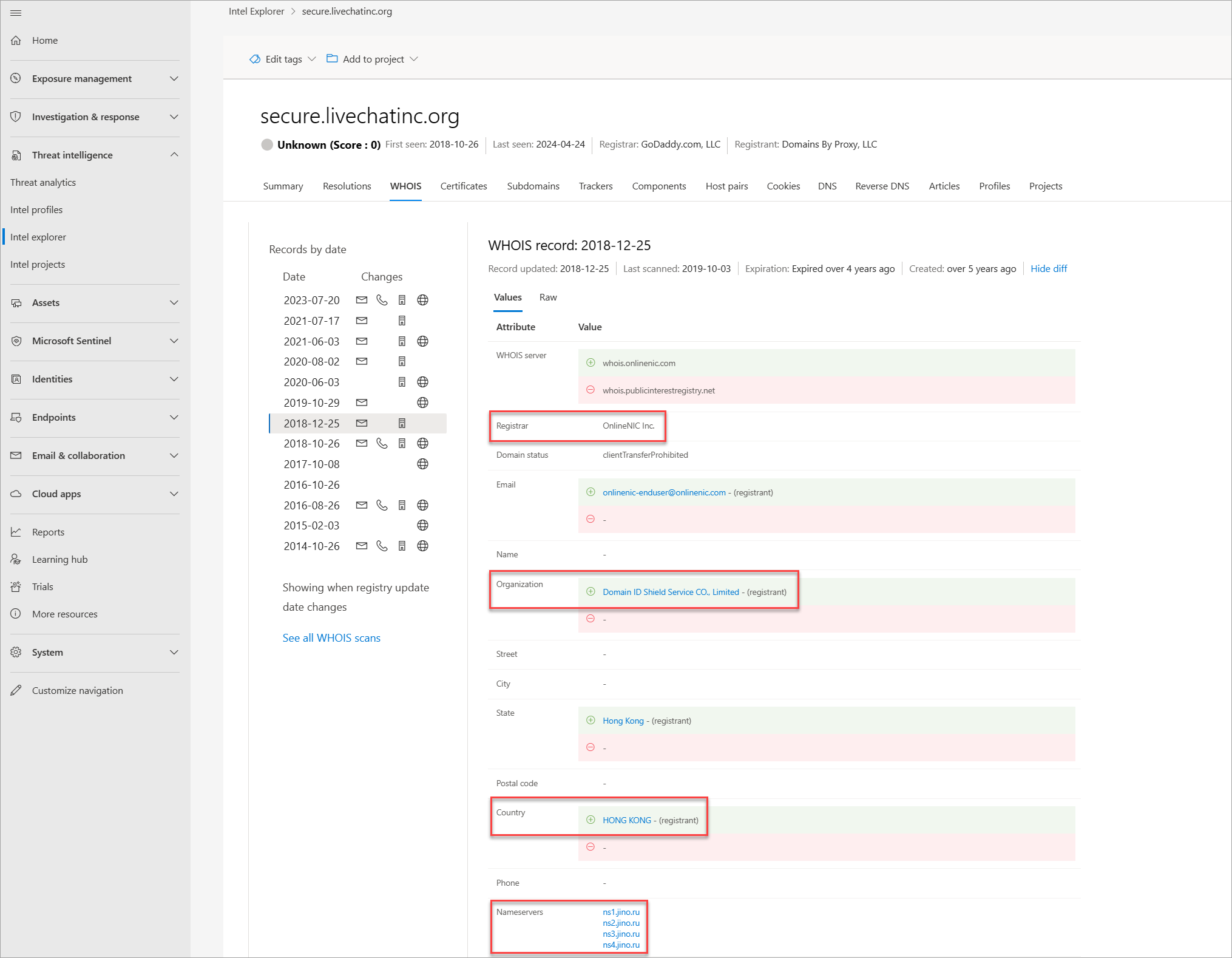

Přejděte zpět na vyhledávací panel Intel Exploreru a vyhledejte secure.livechatinc[.]org. Pak přejděte na kartu WHOIS a vyberte záznam z 25. prosince 2018.

Registrátor použitý pro tento záznam je OnlineNIC Inc., což je stejný registrátor, který se používá k registraci mypiltow[.]com během stejné kampaně. Na základě záznamu z 25. prosince 2018 si všimněte, že doména také používala stejnou čínskou službu ochrany osobních údajů, Domain ID Shield Service, jako mypiltow[.]com.

Prosincový záznam používal následující názvové servery, které byly stejné jako v záznamu z 1. října 2018 pro mypiltow[.]modelu com.

- ns1.jino.ru

- ns2.jino.ru

- ns3.jino.ru

- ns4.jino.ru

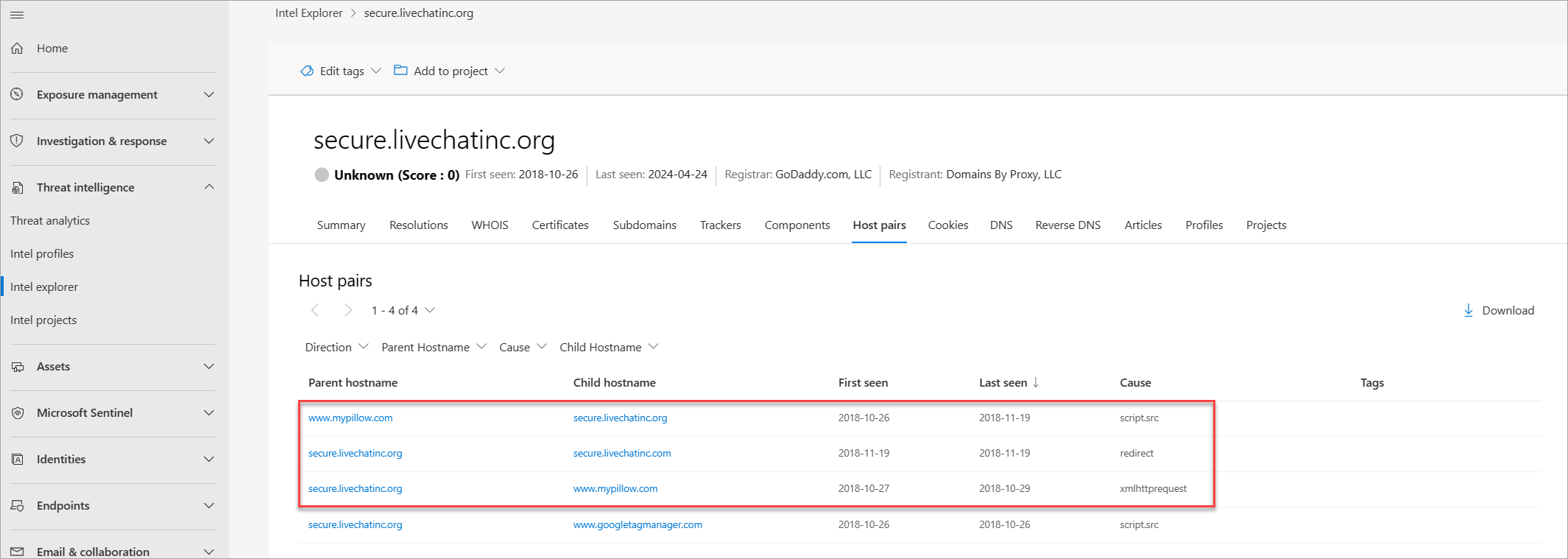

Vyberte kartu Dvojice hostitelů . Od října do listopadu 2018 by se měly zobrazit následující relace párů hostitelů:

- secure.livechatinc[.]organizace přesměrovala uživatele na secure.livechatinc.com 19. listopadu 2022. Toto přesměrování je s největší pravděpodobností obfuskací, jak se vyhnout detekci.

- www.mypillow[.]com načítá skript hostovaný na secure.livechatinc[.]org (falešný web LiveChat) od 26. října 2018 do 19. listopadu 2022. Během tohoto časového rámce www.mypillow[.]nákupy uživatelů com byly potenciálně ohroženy.

- secure.livechatinc[.]Organizace požadovala data (xmlhttprequest) ze serveru www.mypillow[.]com, který hostuje skutečné MyPillow webové stránky, od 27. října do 29. října 2018.

Vyčistit prostředky

V této části nejsou k dispozici žádné prostředky, které by bylo možné vyčistit.