Konfigurace tenanta Microsoftu 365 pro zvýšení zabezpečení

Tip

Věděli jste, že si můžete vyzkoušet funkce v Microsoft Defender pro Office 365 Plan 2 zdarma? Použijte 90denní zkušební verzi Defender pro Office 365 v centru zkušebních verzí portálu Microsoft Defender Portal. Informace o tom, kdo se může zaregistrovat a zkušební podmínky, najdete na webu Try Microsoft Defender pro Office 365.

Potřeby vaší organizace vyžadují zabezpečení.

Konkrétní informace se týkají vaší firmy.

Tento článek vás provede ruční konfigurací nastavení pro celého tenanta, která mají vliv na zabezpečení vašeho prostředí Microsoft 365. Jako výchozí bod použijte tato doporučení.

Ladění zásad EOP a ochrany Defender pro Office 365 na portálu Microsoft Defender

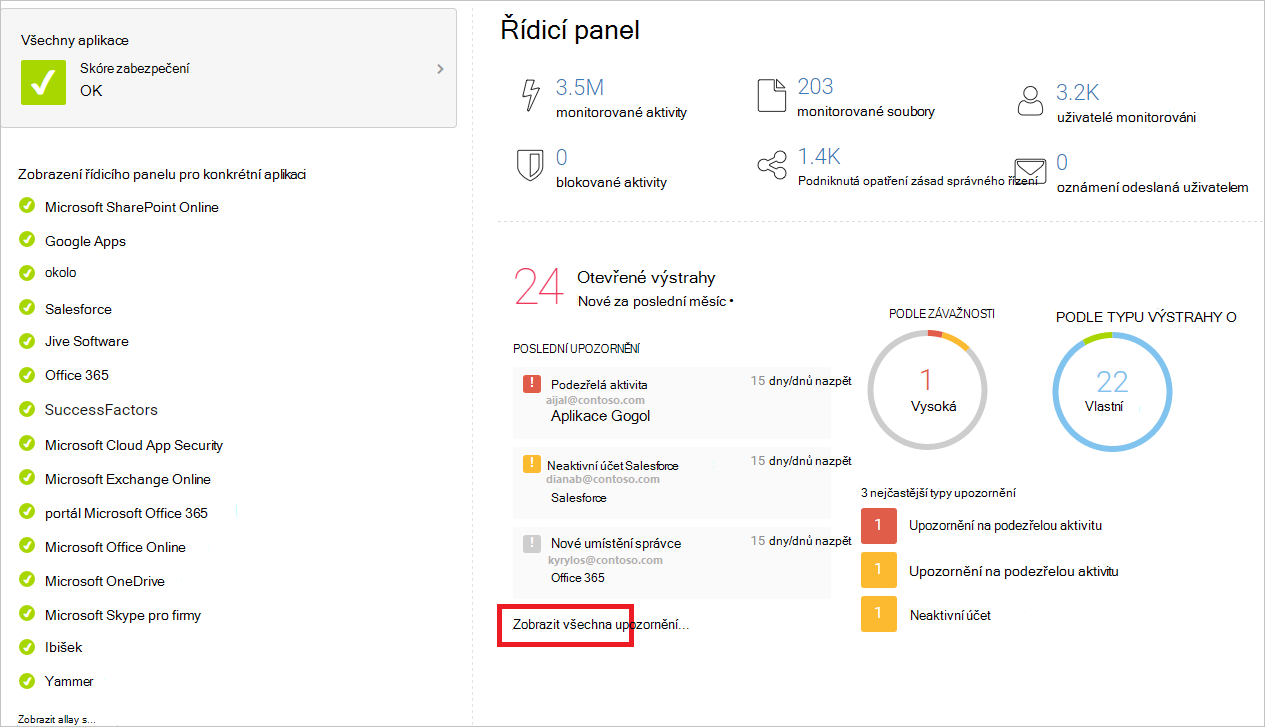

Portál Microsoft Defender nabízí možnosti pro ochranu i vytváření sestav. Obsahuje řídicí panely, které můžete použít k monitorování a provedení akcí, když dojde k hrozbám.

Jako počáteční krok je potřeba nakonfigurovat záznamy ověřování e-mailů v DNS pro všechny vlastní e-mailové domény v Microsoft 365 (SPF, DKIM a DMARC). Microsoft 365 automaticky nakonfiguruje ověřování e-mailu pro doménu *.onmicrosoft.com. Další informace najdete v tématu Krok 1: Konfigurace ověřování e-mailů pro domény Microsoft 365.

Poznámka

Nestandardní nasazení SPF, hybridní nasazení a řešení potíží: Nastavte SPF, abyste zabránili falšování identity.

Většina funkcí ochrany v Exchange Online Protection (EOP) a Defender pro Office 365 má výchozí konfiguraci zásad. Další informace najdete v této tabulce.

Doporučujeme zapnout a používat standardní a striktní přednastavené zásady zabezpečení pro všechny příjemce. Další informace najdete v následujících článcích:

- Zapnutí a konfigurace přednastavených zásad zabezpečení: Přednastavené zásady zabezpečení v EOP a Microsoft Defender pro Office 365.

- Rozdíl v nastaveních mezi standardními a striktními přednastavenými zásadami zabezpečení: Nastavení zásad v přednastavených zásadách zabezpečení.

- Úplný seznam všech funkcí a nastavení ve výchozích zásadách, standardních přednastavených zásadách zabezpečení a striktních přednastavených zásadách zabezpečení: Doporučená nastavení pro EOP a Microsoft Defender pro Office 365 zabezpečení.

Vlastní zásady se vyžadují, pokud obchodní potřeby vaší organizace vyžadují nastavení zásad, která se liší od přednastavených zásad zabezpečení nebo nejsou definovaná . Nebo pokud vaše organizace vyžaduje jiné uživatelské prostředí pro zprávy v karanténě (včetně oznámení). Další informace najdete v tématu Určení strategie zásad ochrany.

Zobrazení řídicích panelů a sestav na portálu Microsoft Defender

Na portálu Defender vyberte https://security.microsoft.comSestavy. Nebo pokud chcete přejít přímo na stránku Sestavy, použijte .https://security.microsoft.com/securityreports

Na stránce Sestavy můžete zobrazit informace o trendech zabezpečení a sledovat stav ochrany identit, dat, zařízení, aplikací a infrastruktury.

S tím, jak vaše organizace používá Office 365 služby, jsou data v těchto sestavách bohatší (mějte na paměti, pokud používáte pilotní nasazení nebo testování). Prozatím se seznamte s tím, co můžete monitorovat a provádět akce.

Na stránce Sestavy v části https://security.microsoft.com/securityreportsvyberte Email & spolupráce>Email & sestavy spolupráce.

Na stránce Email & sestavy spolupráce, která se otevře, si poznamenejte karty, které jsou k dispozici. Na libovolné kartě vyberte Zobrazit podrobnosti a podívejte se na data. Další informace najdete v následujících článcích:

- Zobrazení sestav zabezpečení e-mailu na portálu Microsoft Defender

- Zobrazení Defender pro Office 365 sestav na portálu Microsoft Defender

Sestavy a přehledy toku pošty jsou k dispozici v Centru pro správu Exchange (EAC). Další informace najdete v tématu Sestavy toku pošty a Přehledy toku pošty.

|Pokud prošetřujete svého tenanta nebo dochází k útoku na vašeho tenanta, použijte k analýze hrozeb Průzkumníka hrozeb (nebo detekce v reálném čase ). Průzkumník (a sestava detekcí v reálném čase) zobrazuje objem útoků v průběhu času a tato data můžete analyzovat podle skupin hrozeb, infrastruktury útočníků a dalších možností. Můžete také označit všechny podezřelé e-maily v seznamu Incidenty.

Další důležité informace

Informace o ochraně před ransomwarem najdete v následujících článcích:

- Ochrana před ransomwarem

- Ochrana před malwarem a ransomwarem v Microsoftu 365

- Playbooky reakcí na incidenty ransomwaru

Konfigurace zásad sdílení pro celého tenanta v Centru pro správu SharePointu

Doporučení Microsoftu pro konfiguraci sharepointových týmových webů s vyšší úrovní ochrany, počínaje základní ochranou Další informace najdete v tématu Doporučení zásad pro zabezpečení sharepointových webů a souborů.

Týmové weby SharePointu nakonfigurované na úrovni směrného plánu umožňují sdílení souborů s externími uživateli pomocí anonymních přístupových odkazů. Tento přístup se doporučuje místo odesílání souborů e-mailem.

Pokud chcete podporovat cíle základní ochrany, nakonfigurujte zásady sdílení pro celého tenanta, jak se doporučuje tady. Nastavení sdílení pro jednotlivé weby může být přísnější než tato zásada pro celého tenanta, ale nemusí být více omezující.

| Oblast | Zahrnuje výchozí zásadu. | Doporučení |

|---|---|---|

| Sdílení (SharePoint Online a OneDrive pro firmy) | Ano | Externí sdílení je ve výchozím nastavení povolené. Doporučujeme tato nastavení:

Další informace: Přehled externího sdílení |

Centrum pro správu SharePointu a Centrum pro správu OneDrive pro firmy obsahují stejná nastavení. Nastavení v obou centrech pro správu platí pro obojí.

Konfigurace nastavení v Microsoft Entra ID

Nezapomeňte navštívit tyto dvě oblasti v Microsoft Entra ID a dokončit nastavení celého tenanta pro bezpečnější prostředí.

Konfigurace pojmenovaných umístění (v rámci podmíněného přístupu)

Pokud vaše organizace zahrnuje kanceláře se zabezpečeným síťovým přístupem, přidejte důvěryhodné rozsahy IP adres do Microsoft Entra ID jako pojmenovaná umístění. Tato funkce pomáhá snížit počet hlášených falešně pozitivních výsledků pro rizikové události přihlášení.

Viz Pojmenovaná umístění v Microsoft Entra ID

Blokování aplikací, které nepodporují moderní ověřování

Vícefaktorové ověřování vyžaduje aplikace, které podporují moderní ověřování. Aplikace, které nepodporují moderní ověřování, se nedají blokovat pomocí pravidel podmíněného přístupu.

V případě zabezpečených prostředí nezapomeňte zakázat ověřování pro aplikace, které nepodporují moderní ověřování. Můžete to udělat v Microsoft Entra ID pomocí ovládacího prvku, který bude brzy k dispozici.

Mezitím pomocí jedné z následujících metod zablokujte přístup pro aplikace v SharePointu Online a OneDrive pro firmy, které nepodporují moderní ověřování:

Centrum pro správu SharePointu:

- V Centru pro správu SharePointu na adrese https://admin.microsoft.com/sharepointpřejděte na Zásady>Řízení přístupu.

- Na stránce Řízení přístupu vyberte Aplikace, které nepoužívají moderní ověřování.

- V informačním rámečku Aplikace, které nepoužívají moderní ověřování , který se otevře, vyberte Blokovat přístup a pak vyberte Uložit.

PowerShell: Viz Blokování aplikací, které nepoužívají moderní ověřování.

Začínáme s Defender for Cloud Apps nebo Office 365 Cloud App Security

Microsoft 365 Cloud App Security použijte k vyhodnocení rizika, k upozorňování na podezřelou aktivitu a k automatickému provedení akce. Vyžaduje Office 365 E5 plán.

Nebo použijte Microsoft Defender for Cloud Apps k získání lepšího přehledu i po udělení přístupu, komplexních kontrolních mechanismů a vylepšené ochrany všech cloudových aplikací, včetně Office 365.

Vzhledem k tomu, že toto řešení doporučuje plán EMS E5, doporučujeme začít s Defender for Cloud Apps, abyste ho mohli používat s jinými aplikacemi SaaS ve vašem prostředí. Začněte s výchozími zásadami a nastavením.

Více informací:

- Nasazení Defender for Cloud Apps

- Další informace o Microsoft Defender for Cloud Apps

- Co je Defender for Cloud Apps?

Další zdroje informací

Tyto články a příručky poskytují další normativní informace pro zabezpečení vašeho prostředí Microsoft 365:

Pokyny Microsoftu k zabezpečení pro politické kampaně, neziskové organizace a další agilní organizace (tato doporučení můžete použít v jakémkoli prostředí, zejména v prostředích výhradně v cloudu)

Doporučené zásady zabezpečení a konfigurace pro identity a zařízení (tato doporučení zahrnují nápovědu pro prostředí SLUŽBY AD FS)