konfigurace identit a zařízení nulová důvěra (Zero Trust)

Dnešní pracovníci vyžadují přístup k aplikacím a prostředkům, které existují nad rámec tradičních hranic podnikové sítě. Architektury zabezpečení, které spoléhají na síťové brány firewall a virtuální privátní sítě (VPN) k izolaci a omezení přístupu k prostředkům, už nestačí.

Microsoft důrazně doporučuje model zabezpečení nulová důvěra (Zero Trust), který je založený na těchto hlavních principech:

- Explicitně ověřte: Vždy ověřte a autorizujete na základě všech dostupných datových bodů. Zásady ověřování identity a přístupu zařízení v rámci bezpevnostního modelu nulové důvěry jsou zásadní pro přihlašování a průběžné ověřování.

- Používejte přístup s nejnižšími oprávněními: Omezte přístup uživatelů pomocí technologie Just-In-Time a Just-Enough-Access (JIT/JEA), adaptivních zásad založených na rizikech a ochrany dat.

- Předpokládejme porušení zabezpečení: Minimalizujte poloměr výbuchu a přístup k segmentům. Ověřte komplexní šifrování a využijte analýzy k získání viditelnosti, zjišťování hrozeb a zlepšení ochrany.

Tady je celková architektura nulová důvěra (Zero Trust):

nulová důvěra (Zero Trust) zásady přístupu k identitě a zařízení řeší Ověřte explicitně hlavní princip pro:

- Identity: Když se identita pokusí o přístup k prostředku, ověřte, že identita se silným ověřováním a zajistí, že požadovaný přístup vyhovuje a je typický.

- Zařízení (označovaná také jako koncové body):Monitorujte a vynucujte požadavky na stav zařízení a dodržování předpisů pro zabezpečený přístup.

-

Aplikace: Použití ovládacích prvků a technologií na:

- Ujistěte se, že jsou příslušná oprávnění v aplikaci.

- Řízení přístupu na základě analýz v reálném čase

- Monitorování neobvyklého chování

- Řízení uživatelských akcí

- Ověřte možnosti zabezpečené konfigurace.

Tato série článků popisuje sadu konfigurací a zásad přístupu k identitám a zařízením pomocí Microsoft Entra ID, podmíněného přístupu, Microsoft Intune a dalších funkcí. Tyto konfigurace a zásady poskytují přístup nulové důvěryhodnosti k následujícím umístěním:

- Microsoft 365 pro podnikové cloudové aplikace a služby

- Další služby SaaS.

- Místní aplikace publikované pomocí proxy aplikací Microsoft Entra

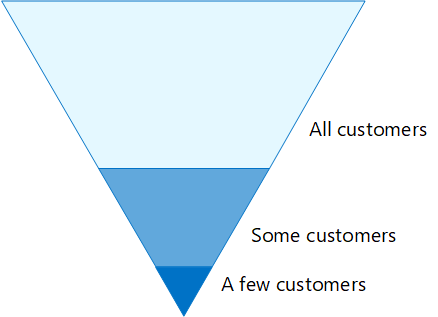

nulová důvěra (Zero Trust) nastavení identit a přístupu zařízení a zásad se doporučují ve třech úrovních:

- Výchozí bod.

- Podnik.

- Specializované zabezpečení pro prostředí s vysoce regulovanými nebo klasifikovanými daty

Tyto úrovně a jejich odpovídající konfigurace poskytují konzistentní úrovně ochrany nulová důvěra (Zero Trust) napříč vašimi daty, identitami a zařízeními. Tyto možnosti a jejich doporučení:

- Podporují se v Microsoftu 365 E3 a Microsoftu 365 E5.

- Jsou v souladu se skóre zabezpečení a skóre identity v Microsoft Entra ID. Naše doporučení zvyšují tato skóre pro vaši organizaci.

- Pomůže vám implementovat těchto pět kroků pro zabezpečení infrastruktury identit.

Pokud má vaše organizace jedinečné požadavky nebo složitost, použijte tato doporučení jako výchozí bod. Většina organizací však může tato doporučení implementovat podle předpisu.

Podívejte se na toto video s rychlým přehledem konfigurací identit a přístupu k zařízením pro Microsoft 365 pro velké organizace.

Poznámka:

Microsoft také prodává licence Enterprise Mobility + Security (EMS) pro předplatná Office 365. Funkce EMS E3 a EMS E5 jsou ekvivalentní funkcím Microsoftu 365 E3 a Microsoftu 365 E5. Další informace najdete v tématu Plány EMS.

Zamýšlená cílová skupina

Tato doporučení jsou určená pro podnikové architekty a IT specialisty, kteří znají produktivitu a zabezpečení cloudu Microsoft 365. Mezi tyto služby patří Microsoft Entra ID (identita), Microsoft Intune (správa zařízení) a Microsoft Purview Information Protection (ochrana dat).

Prostředí zákazníka

Doporučené zásady platí pro podnikové organizace, které fungují v celém cloudu Microsoftu i pro zákazníky s hybridní identitou. Infrastruktura hybridní identity synchronizuje místní doménovou strukturu Active Directory s ID Microsoft Entra.

Řada našich doporučení spoléhá na služby, které jsou k dispozici pouze s následujícími licencemi:

- Microsoft 365 E5

- Microsoft 365 E3 s doplňkem Bezpečnost E5

- EMS E5

- Licence Microsoft Entra ID P2

Pro organizace, které tyto licence nemají, doporučujeme výchozí nastavení zabezpečení, která je dostupná ve všech plánech Microsoftu 365 a je ve výchozím nastavení povolená.

Upozornění

Vaše organizace může podléhat zákonným nebo jiným požadavkům na dodržování předpisů, včetně konkrétních doporučení, která vyžadují zásady, které se liší od našich doporučených konfigurací. Tyto kontroly doporučujeme, protože věříme, že představují rovnováhu mezi zabezpečením a produktivitou.

I když jsme se snažili zohlednit širokou škálu požadavků na ochranu organizace, nemůžeme počítat se všemi možnými požadavky ani jedinečnými prvky vaší organizace.

Tři úrovně ochrany

Většina organizací má specifické požadavky týkající se zabezpečení a ochrany dat. Tyto požadavky se liší podle oborových segmentů a podle funkcí pracovních míst v organizacích. Například vaše právní oddělení a správci můžou vyžadovat větší kontrolu zabezpečení a ochrany informací v e-mailové korespondenci, které nejsou vyžadovány pro jiné organizační jednotky.

Každý průmysl má také vlastní sadu specializovaných předpisů. Nepokoušíme se poskytnout seznam všech možných možností zabezpečení nebo doporučení pro jednotlivé oborové segmenty nebo funkci úlohy. Místo toho poskytujeme doporučení pro tři úrovně zabezpečení a ochrany, které je možné použít na základě členitosti vašich potřeb.

- Výchozí bod: Doporučujeme všem zákazníkům stanovit a používat minimální standard pro ochranu dat a také identity a zařízení, která k vašim datům přistupuje. Podle těchto doporučení můžete poskytovat silnou výchozí ochranu jako výchozí bod pro všechny organizace.

- Organizace: Někteří zákazníci mají podmnožinu dat, která musí být chráněna na vyšších úrovních nebo všechna data musí být chráněna na vyšší úrovni. Zvýšenou ochranu můžete použít u všech nebo konkrétních datových sad v prostředí Microsoftu 365. Doporučujeme chránit identity a zařízení, která přistupuje k citlivým datům se srovnatelnými úrovněmi zabezpečení.

- Specializované zabezpečení: Podle potřeby má několik zákazníků malé množství dat, která jsou vysoce klasifikovaná, představují obchodní tajemství nebo jsou regulovaná. Microsoft poskytuje možnosti, které těmto zákazníkům pomůžou splňovat tyto požadavky, včetně přidané ochrany identit a zařízení.

V těchto doprovodných materiálech se dozvíte, jak implementovat nulová důvěra (Zero Trust) ochranu identit a zařízení pro každou z těchto úrovní ochrany. Tyto pokyny použijte minimálně pro vaši organizaci a upravte zásady tak, aby splňovaly konkrétní požadavky vaší organizace.

Je důležité používat konzistentní úrovně ochrany napříč identitami, zařízeními a daty. Ochrana uživatelů s prioritními účty (vedoucí pracovníci, vedoucí pracovníci, manažeři atd.) by například měla zahrnovat stejnou úroveň ochrany identit, jejich zařízení a dat, ke kterým přistupují.

Podívejte se také na řešení: Nasazení ochrany informací pro předpisy o ochraně osobních údajů, aby byla chráněna data uložená v Microsoftu 365.

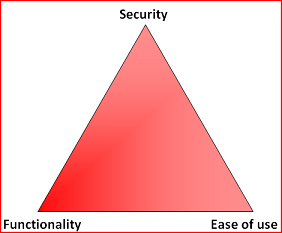

Kompromisy mezi zabezpečením a produktivitou

Implementace jakékoli strategie zabezpečení vyžaduje kompromisy mezi zabezpečením a produktivitou. Je užitečné vyhodnotit, jak každé rozhodnutí ovlivňuje rovnováhu zabezpečení, funkčnosti a snadného používání.

Uvedená doporučení jsou založená na následujících principech:

- Znáte uživatele a buďte flexibilní pro jejich požadavky na zabezpečení a funkčnost.

- Použijte zásady zabezpečení včas a zajistěte, aby byly smysluplné.

Služby a koncepty pro nulová důvěra (Zero Trust) identitu a ochranu přístupu k zařízením

Microsoft 365 pro velké organizace je navržený pro velké organizace, aby všichni byli kreativní a mohli bezpečně spolupracovat.

Tato část obsahuje přehled služeb a možností Microsoftu 365, které jsou důležité pro nulová důvěra (Zero Trust) identita a přístup k zařízením.

Microsoft Entra ID

Microsoft Entra ID poskytuje úplnou sadu možností správy identit. Tyto funkce doporučujeme použít k zabezpečení přístupu.

| Funkce nebo funkce | Popis | Licencování |

|---|---|---|

| Vícefaktorové ověřování (MFA) | Vícefaktorové ověřování vyžaduje, aby uživatelé zadali dvě formy ověření, například heslo uživatele a oznámení z aplikace Microsoft Authenticator nebo telefonní hovor. Vícefaktorové ověřování výrazně snižuje riziko, že se k odcizené přihlašovací údaje dají použít pro přístup k vašemu prostředí. Microsoft 365 používá vícefaktorovou ověřovací službu Microsoft Entra pro přihlašování na základě vícefaktorového ověřování. | Microsoft 365 E3 nebo E5 |

| Podmíněný přístup | Microsoft Entra ID vyhodnocuje podmínky přihlášení uživatele a používá zásady podmíněného přístupu k určení povoleného přístupu. V těchto doprovodných materiálech vám například ukážeme, jak vytvořit zásadu podmíněného přístupu, která vyžaduje dodržování předpisů zařízením pro přístup k citlivým datům. Tato konfigurace výrazně snižuje riziko, že hacker s vlastním zařízením a odcizenými přihlašovacími údaji má přístup k citlivým datům. Chrání také citlivá data na zařízeních, protože zařízení musí splňovat konkrétní požadavky na stav a zabezpečení. | Microsoft 365 E3 nebo E5 |

| Skupiny Microsoft Entra | Zásady podmíněného přístupu, správa zařízení pomocí Intune a dokonce i oprávnění k souborům a webům ve vaší organizaci spoléhají na přiřazení uživatelským účtům nebo skupinám Microsoft Entra. Doporučujeme vytvořit skupiny Microsoft Entra, které odpovídají implementovaným úrovním ochrany. Například členové vašeho vedení jsou pravděpodobně vysoce hodnotní cíle pro hackery. Tyto uživatelské účty byste měli přidat do skupiny Microsoft Entra a přiřadit tuto skupinu zásadám podmíněného přístupu a dalším zásadám, které vynucují vyšší úroveň ochrany. | Microsoft 365 E3 nebo E5 |

| Registrace zařízení | Zaregistrujete zařízení do Microsoft Entra ID a vytvoříte identitu zařízení. Tato identita se používá k ověření zařízení, když se uživatel přihlásí a použije zásady podmíněného přístupu, které vyžadují počítače připojené k doméně nebo kompatibilní s předpisy. V tomto návodu používáme registraci zařízení k automatické registraci počítačů s Windows připojených k doméně. Registrace zařízení je předpokladem pro správu zařízení pomocí Intune. | Microsoft 365 E3 nebo E5 |

| Microsoft Entra ID Protection | Umožňuje detekovat potenciální ohrožení zabezpečení ovlivňující identity vaší organizace a nakonfigurovat zásady automatizované nápravy na nízké, střední a vysoké riziko přihlašování a rizika uživatelů. Tyto doprovodné materiály spoléhají na toto vyhodnocení rizik a použijí zásady podmíněného přístupu pro vícefaktorové ověřování. Tyto pokyny zahrnují také zásady podmíněného přístupu, které vyžadují, aby uživatelé změnili heslo, pokud se u svého účtu zjistí vysoká rizikovost. | Microsoft 365 E5, Microsoft 365 E3 s doplňkem E5 Security, EMS E5 nebo licencemi Microsoft Entra ID P2 |

| Samoobslužné resetování hesla (SSPR) | Umožňuje uživatelům bezpečně resetovat hesla a bez zásahu help-desku tím, že zajistí ověření více metod ověřování, které může správce řídit. | Microsoft 365 E3 nebo E5 |

| Ochrana heslem Microsoft Entra | Rozpoznávejte a blokujte známá slabá hesla, varianty hesel a další slabé termíny, které jsou specifické pro vaši organizaci. Výchozí globální seznamy zakázaných hesel se automaticky použijí pro všechny uživatele v organizaci Microsoft Entra. Můžete také definovat konkrétní položky ve vlastním seznamu zakázaných hesel. Když uživatelé změní nebo resetují svá hesla, zkontrolují se tyto seznamy zakázaných hesel, aby bylo možné vynutit použití silných hesel. | Microsoft 365 E3 nebo E5 |

Tady jsou komponenty nulová důvěra (Zero Trust) přístupu k identitě a zařízení, včetně objektů Intune a Microsoft Entra, nastavení a podslužeb.

Microsoft Intune

Intune je cloudová služba pro správu mobilních zařízení microsoftu. Tyto pokyny doporučují správu počítačů s Windows pomocí Intune a doporučují konfigurace zásad dodržování předpisů zařízením. Intune určuje, jestli zařízení dodržují předpisy a odesílají tato data do MICROSOFT Entra ID, které se použije při použití zásad podmíněného přístupu.

Ochrana aplikací Intune

Zásady ochrany aplikací Intune se dají použít k ochraně dat vaší organizace v mobilních aplikacích s registrací zařízení do správy nebo bez registrace zařízení. Intune pomáhá chránit informace při zachování produktivity uživatelů a brání ztrátě dat. Implementací zásad na úrovni aplikace můžete omezit přístup k prostředkům společnosti a zachovat data v rámci kontroly nad it oddělením.

V těchto doprovodných materiálech se dozvíte, jak vytvořit zásady pro vynucování používání schválených aplikací a jak se tyto aplikace dají používat s obchodními daty.

Microsoft 365

V těchto doprovodných materiálech se dozvíte, jak implementovat sadu zásad pro ochranu přístupu ke cloudovým službám Microsoftu 365, včetně Microsoft Teams, Exchange, SharePointu a OneDrivu. Kromě implementace těchto zásad doporučujeme zvýšit úroveň ochrany pro vaši organizaci také pomocí těchto prostředků:

Windows 11 nebo Windows 10 s Microsoft 365 Apps pro velké organizace

Windows 11 nebo Windows 10 s Microsoft 365 Apps pro velké organizace je doporučené klientské prostředí pro počítače. Doporučujeme Windows 11 nebo Windows 10, protože Microsoft Entra je navržený tak, aby poskytoval nejhladší možnosti pro místní i Microsoft Entra ID. Windows 11 nebo Windows 10 také obsahuje pokročilé možnosti zabezpečení, které je možné spravovat přes Intune. Microsoft 365 Apps pro velké organizace zahrnuje nejnovější verze aplikace Office lications. Tyto aplikace používají moderní ověřování, které je bezpečnější a vyžaduje se pro podmíněný přístup. Mezi tyto aplikace patří také vylepšené nástroje pro dodržování předpisů a zabezpečení.

Použití těchto funkcí napříč třemi úrovněmi ochrany

Následující tabulka shrnuje naše doporučení pro používání těchto funkcí napříč třemi úrovněmi ochrany.

| Mechanismus ochrany | Výchozí bod | Enterprise | Specializované zabezpečení |

|---|---|---|---|

| Vynucení vícefaktorového ověřování | Riziko přihlášení je střední nebo vysoké. | Riziko přihlášení je nízké, střední nebo vysoké. | Všechny nové relace. |

| Vynucení změny hesla | Pro vysoce rizikové uživatele. | Pro vysoce rizikové uživatele. | Pro vysoce rizikové uživatele. |

| Vynucení ochrany aplikací Intune | Ano | Ano | Ano |

| Vynucení registrace Intune pro zařízení vlastněné organizací | Vyžadovat vyhovující standardům nebo k doméně připojený počítač, ale povolit vlastní zařízení (BYOD), jako jsou telefony a tablety. | Vyžaduje kompatibilní zařízení nebo zařízení připojené k doméně. | Vyžaduje kompatibilní zařízení nebo zařízení připojené k doméně. |

Vlastnictví zařízení

Předchozí tabulka odráží trend mnoha organizací, které podporují kombinaci zařízení organizace a osobních zařízení (BYOD), která přistupují k firemním datům. Zásady ochrany aplikací Intune zajišťují ochranu firemních dat před exfiltrací v Outlooku pro iOS a Android a dalších mobilních aplikacíCh Microsoftu 365 na zařízeních organizace i osobních zařízeních.

Doporučujeme, abyste pomocí Intune spravovali zařízení vlastněná organizací nebo že jsou zařízení připojená k doméně, abyste mohli použít další ochranu a kontrolu. V závislosti na citlivosti dat nemusí vaše organizace povolit BYOD pro konkrétní skupiny uživatelů nebo aplikace.

Nasazení a vaše aplikace

Před konfigurací a zavedením nastavení přístupu Zero Trust pro identity a zařízení ve vašich integrovaných aplikacích Microsoft Entra musíte provést následující kroky:

Rozhodněte se o aplikacích ve vaší organizaci, které chcete chránit.

Analyzujte tento seznam aplikací a určete sady zásad, které poskytují odpovídající úrovně ochrany.

Nedoporučujeme samostatné sady zásad pro každou aplikaci, protože správa samostatných zásad může být těžkopádná. Místo toho doporučujeme seskupovat aplikace se stejnými požadavky na ochranu pro stejné uživatele.

Začněte například jednou sadou zásad, které zahrnují všechny aplikace Microsoftu 365 pro všechny uživatele. Použijte jinou, restriktivnější sadu zásad pro všechny citlivé aplikace (například aplikace používané lidskými prostředky nebo finančními odděleními) a použijte tyto omezující zásady pro ovlivněné skupiny.

Jakmile určíte sadu zásad pro aplikace, které chcete zabezpečit, postupně zavádět zásady pro uživatele a řešit problémy. Příklad:

- Nakonfigurujte zásady, které chcete použít pro všechny aplikace Microsoftu 365.

- Přidejte Exchange s požadovanými změnami, implementujte zásady pro uživatele a řešte případné problémy.

- Přidejte Teams s požadovanými změnami, zaváděte zásady pro uživatele a projděte si případné problémy.

- Přidejte SharePoint s požadovanými změnami, zaváděte zásady pro uživatele a projděte si případné problémy.

- Pokračujte v přidávání aplikací, dokud tyto zásady výchozího bodu nebudete moct bez obav nakonfigurovat tak, aby zahrnovaly všechny aplikace Microsoftu 365.

Podobně vytvořte sadu zásad pro citlivé aplikace tak, že postupně přidáte jednu aplikaci. Projděte si všechny problémy, dokud nebudou všechny zahrnuty do sady citlivých zásad aplikace.

Microsoft doporučuje nevytvořovat sady zásad, které se vztahují na všechny aplikace, protože to může vést k nějakým nezamýšleným konfiguracím. Například zásady, které blokují všechny aplikace, můžou vaše správce uzamknout z Centra pro správu Microsoft Entra a vyloučení se nedají nakonfigurovat pro důležité koncové body, jako je Microsoft Graph.

Postup konfigurace nulová důvěra (Zero Trust) identity a přístupu k zařízení

- Nakonfigurujte funkce a nastavení požadované identity.

- Nakonfigurujte běžné zásady podmíněného přístupu a identity.

- Nakonfigurujte zásady podmíněného přístupu pro přístup hostů.

- Nakonfigurujte zásady podmíněného přístupu pro cloudové aplikace Microsoft 365 (například Microsoft Teams, Exchange a SharePoint) a nakonfigurujte zásady Microsoft Defenderu for Cloud Apps.

Jakmile nakonfigurujete identitu a přístup zařízení v rámci Zero Trust, projděte si průvodce nasazením funkcí Microsoft Entra s fázovým seznamem dalších funkcí, které je třeba zvážit, a použijte Microsoft Entra ID Governance k ochraně, monitorování a auditování přístupu.

Další krok

Požadavky na implementaci zásad identit nulová důvěra (Zero Trust) a přístupu zařízení