Vytvoření zásad relace Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps zásady relací poskytují podrobný přehled o cloudových aplikacích s monitorováním na úrovni relací v reálném čase. Pomocí zásad relací můžete provádět různé akce v závislosti na zásadách, které nastavíte pro relaci uživatele.

Na rozdíl od zásad přístupu, které přístup povolují nebo blokují úplně, zásady relace povolují přístup při monitorování relace. Pokud chcete omezit konkrétní aktivity relace, přidejte do zásad relace řízení podmíněného přístupu k aplikacím.

Můžete například chtít uživatelům povolit přístup k aplikaci z nespravovaných zařízení nebo z konkrétních umístění. Během těchto relací ale můžete chtít omezit stahování citlivých souborů nebo vyžadovat ochranu konkrétních dokumentů před stažením, nahráváním nebo kopírováním při ukončení aplikace.

Zásady vytvořené pro hostitelskou aplikaci nejsou připojené k žádným souvisejícím aplikacím prostředků. Například zásady přístupu, které vytvoříte pro Teams, Exchange nebo Gmail, nejsou připojené k SharePointu, OneDrivu nebo Disku Google. Pokud potřebujete zásadu pro aplikaci prostředků kromě hostitelské aplikace, vytvořte samostatnou zásadu.

Počet zásad, které se dají použít, není nijak omezený.

Požadavky

Než začnete, ujistěte se, že máte následující požadavky:

Licence Defender for Cloud Apps, a to buď jako samostatná licence, nebo jako součást jiné licence

Licence pro Microsoft Entra ID P1, buď jako samostatná licence, nebo jako součást jiné licence.

Pokud používáte jiného poskytovatele identity než Microsoft, licence vyžadovaná vaším řešením zprostředkovatele identity( IdP).

Relevantní aplikace nasazené do řízení aplikace s podmíněným přístupem Microsoft Entra ID aplikace se automaticky onboardují, zatímco aplikace zprostředkovatele identity jiných společností než Microsoft musí být onboardovány ručně.

Pokud pracujete s zprostředkovatelem identity jiného než Microsoftu, ujistěte se, že jste také nakonfigurovali zprostředkovatele identity tak, aby fungoval s Microsoft Defender for Cloud Apps. Další informace najdete tady:

Aby vaše zásady relace fungovaly, musíte mít také Microsoft Entra ID zásadu podmíněného přístupu, která vytvoří oprávnění k řízení provozu.

Ukázka: Vytvoření zásad podmíněného přístupu Microsoft Entra ID pro použití s Defender for Cloud Apps

Tento postup poskytuje obecný příklad vytvoření zásady podmíněného přístupu pro použití s Defender for Cloud Apps.

V Microsoft Entra ID Podmíněný přístup vyberte Vytvořit novou zásadu.

Zadejte smysluplný název zásady a pak výběrem odkazu v části Relace přidejte do zásad ovládací prvky.

V oblasti Relace vyberte Použít řízení podmíněného přístupu k aplikacím.

V oblasti Uživatelé vyberte, jestli chcete zahrnout všechny uživatele nebo jenom konkrétní uživatele a skupiny.

V oblastech Podmínky a Klientské aplikace vyberte podmínky a klientské aplikace, které chcete zahrnout do zásad.

Uložte zásadu tak, že přepnete možnost Pouze sestava na Zapnuto a pak vyberete Vytvořit.

Microsoft Entra ID podporuje zásady založené na prohlížeči i zásady, které nejsou založené na prohlížeči. Pro zvýšení zabezpečení doporučujeme vytvořit oba typy.

Tento postup opakujte, pokud chcete vytvořit zásady podmíněného přístupu, které nejsou založené na nepřecházení. V oblasti Klientské aplikace přepněte možnost Konfigurovat na Ano. Potom v části Klienti moderního ověřování zrušte zaškrtnutí políčka Prohlížeč . Všechny ostatní výchozí výběry ponechte vybrané.

Další informace najdete v tématech Zásady podmíněného přístupu a Vytváření zásad podmíněného přístupu.

Vytvoření zásad relace Defender for Cloud Apps

Tento postup popisuje, jak vytvořit novou zásadu relace v Defender for Cloud Apps.

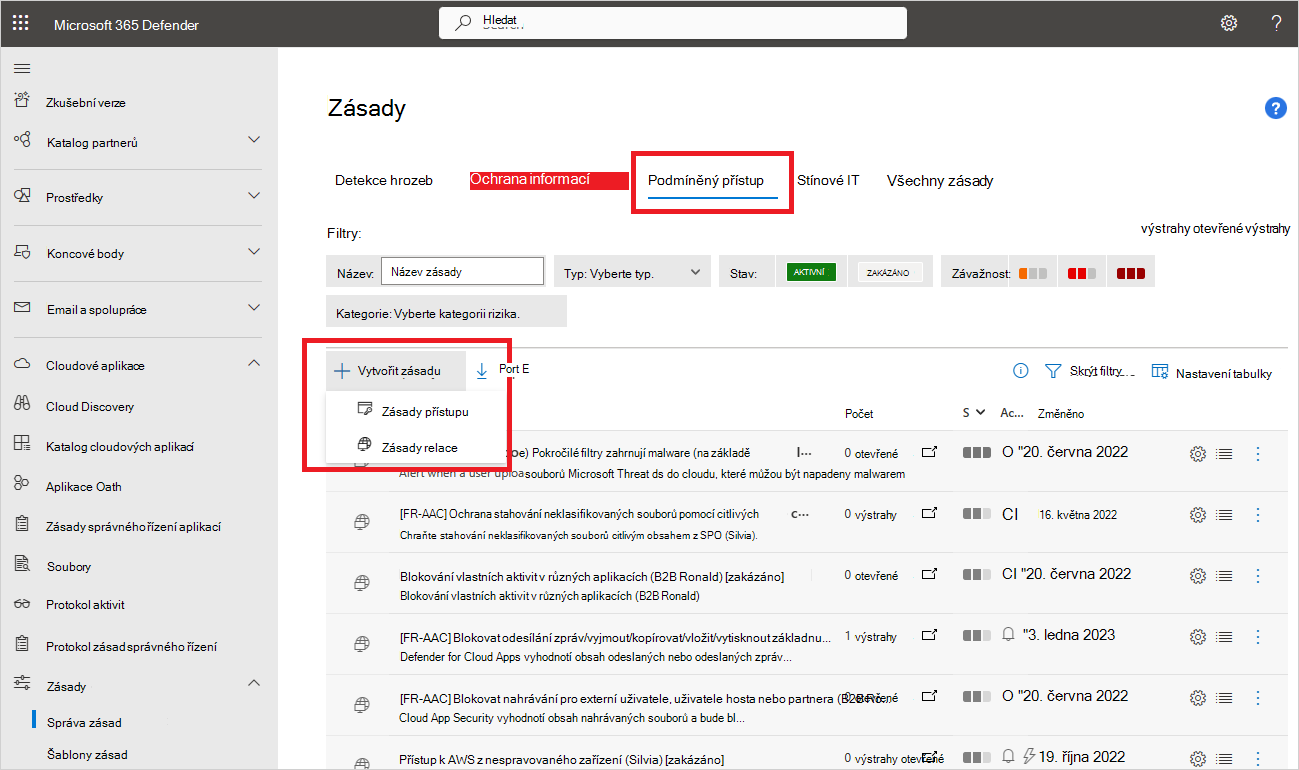

V Microsoft Defender XDR vyberte kartu Správa > zásad zásad Cloud > Apps > Podmíněný přístup.

Vyberte Vytvořit zásadu>Zásady relace. Příklady:

Na stránce Vytvořit zásadu relace začněte výběrem šablony z rozevíracího seznamu Šablona zásad nebo zadáním všech podrobností ručně.

Zadejte následující základní informace o zásadách. Pokud používáte šablonu, většina obsahu je už vyplněná.

Name (Název) Popis Název zásady Smysluplný název zásady, například Blokovat stahování citlivých dokumentů v poli pro uživatele marketingu Závažnost zásad Vyberte závažnost, kterou chcete u zásad použít. Kategorie Vyberte kategorii, kterou chcete použít. Popis Zadejte volitelný smysluplný popis zásad, který vašemu týmu pomůže pochopit její účel. Typ ovládacího prvku relace Vyberte jednu z následujících možností:

- Jenom monitorování. Pouze monitoruje aktivitu uživatelů a vytvoří zásadu Monitorovat pouze pro aplikace, které vyberete.

- Blokovat aktivity. Blokuje konkrétní aktivity definované filtrem Typ aktivity . Všechny aktivity z vybraných aplikací se monitorují a hlásí v protokolu aktivit.

- Stažení kontrolního souboru (s kontrolou) Monitoruje stahování souborů a dá se kombinovat s dalšími akcemi, jako je blokování nebo ochrana stahování.

- Nahrání kontrolního souboru (s kontrolou) Monitoruje nahrávání souborů a dá se kombinovat s dalšími akcemi, jako je blokování nebo ochrana nahrávání.

Další informace najdete v tématu Podporované aktivity pro zásady relací.V oblasti Aktivity odpovídající všem následujícím oblastem vyberte další filtry aktivit, které se mají na zásadu použít. Filtry zahrnují následující možnosti:

Name (Název) Popis Typ aktivity Vyberte typ aktivity, který chcete použít, například:

-Polygrafie

- Akce schránky, jako je vyjmutí, kopírování, vložení

- Odesílání, sdílení, zrušení sdílení nebo úpravy položek v podporovaných aplikacích.

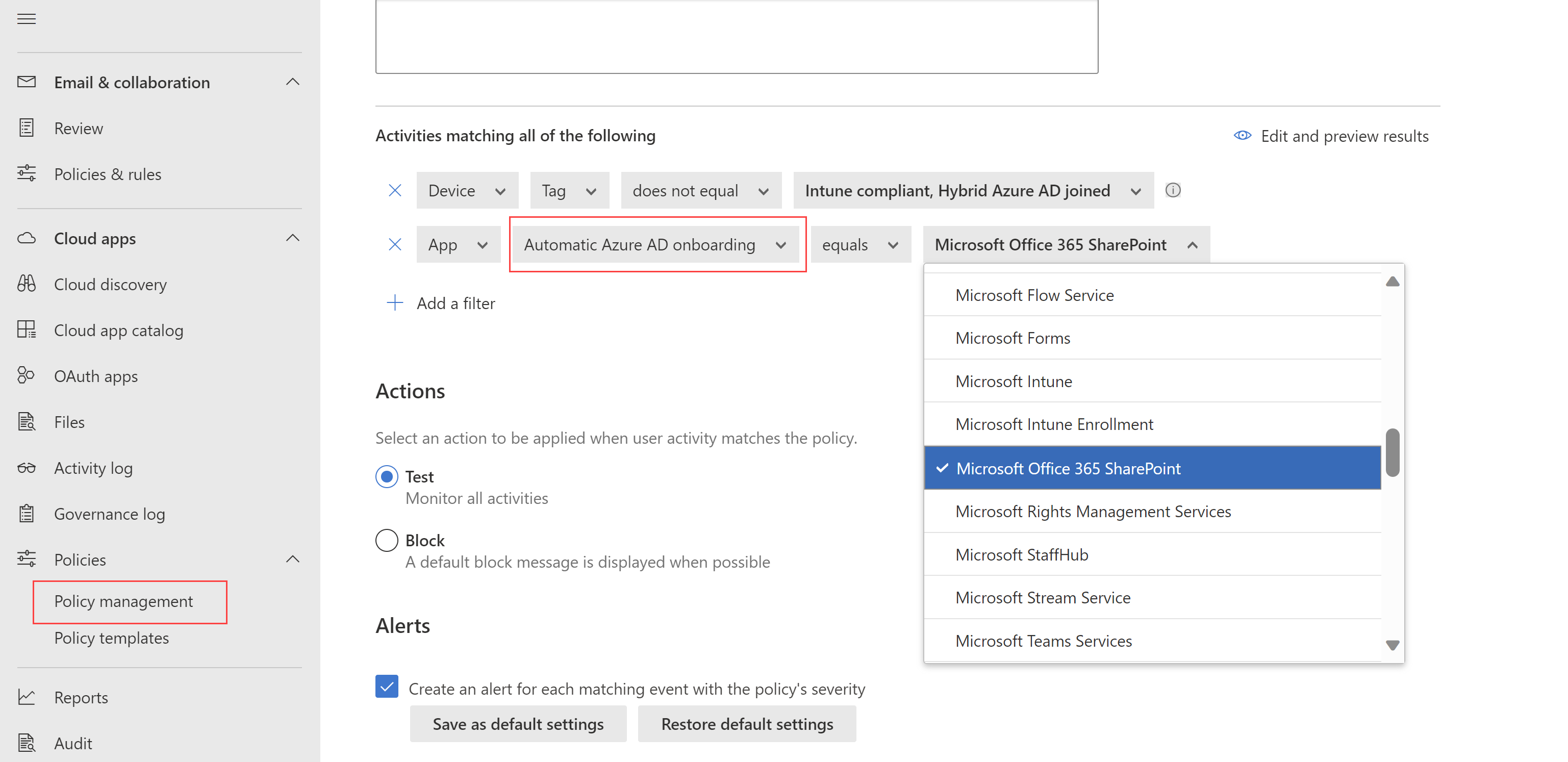

Můžete například použít aktivitu odesílání položek ve vašich podmínkách k zachycení uživatele, který se pokouší odeslat informace v chatu Teams nebo kanálu Slack, a zablokovat zprávu, pokud obsahuje citlivé informace, jako je heslo nebo jiné přihlašovací údaje.Aplikace Filtry pro konkrétní aplikaci, která se má zahrnout do zásady. Vyberte aplikace tak, že nejprve vyberete, jestli používají automatizované onboarding Azure AD pro Microsoft Entra ID aplikace nebo Ruční onboarding pro aplikace jiného než Microsoftu. Pak ze seznamu vyberte aplikaci, kterou chcete zahrnout do filtru.

Pokud vaše aplikace zprostředkovatele identity od jiného uživatele než Microsoftu v seznamu chybí, ujistěte se, že jste ji plně onboardovali. Další informace najdete tady:

- Onboarding aplikací katalogu zprostředkovatele identity jiných společností než Microsoftu pro řízení podmíněného přístupu.

- Onboarding vlastních aplikací zprostředkovatele identity jiných společností než Microsoftu pro řízení podmíněného přístupu

Pokud se rozhodnete filtr aplikací nepoužívat, zásady se vztahují na všechny aplikace, které jsou na stránce Nastavení > Aplikací Připojené cloudové aplikace >> Podmíněné řízení přístupu k aplikacím označené jako Povolené.

Poznámka: Mezi aplikacemi, které jsou nasazené, a aplikacemi, které vyžadují ruční onboarding, se můžou některé překrývat. V případě konfliktu ve filtru mezi aplikacemi budou mít přednost ručně nasazené aplikace.Device Filtrujte značky zařízení, například pro konkrétní metodu správy zařízení, nebo typy zařízení, jako je počítač, mobilní zařízení nebo tablet. IP adresa Filtrujte podle IP adresy nebo použijte dříve přiřazené značky IP adres. Umístění Filtrovat podle zeměpisné polohy. Absence jasně definovaného místa může identifikovat rizikové aktivity. Registrovaný isp Filtrujte aktivity pocházející od konkrétního isp. Uživatel Vyfiltrujte konkrétního uživatele nebo skupinu uživatelů. Řetězec uživatelského agenta Vyfiltrujte řetězec konkrétního uživatelského agenta. Značka uživatelského agenta Filtrujte značky uživatelského agenta, například pro zastaralé prohlížeče nebo operační systémy. Příklady:

Výběrem možnosti Upravit a zobrazit náhled výsledků získáte náhled typů aktivit, které by se vrátily s vaším aktuálním výběrem.

Nakonfigurujte další možnosti dostupné pro všechny konkrétní typy řízení relací.

Pokud jste například vybrali Blokovat aktivity, vyberte Použít kontrolu obsahu ke kontrole obsahu aktivity a pak podle potřeby nakonfigurujte nastavení. V takovém případě můžete zkontrolovat text, který obsahuje konkrétní výrazy, například číslo sociálního pojištění.

Pokud jste vybrali možnost Řízení stahování souborů (s kontrolou) nebo Nahrání řídicího souboru (s kontrolou), nakonfigurujte soubory odpovídající všem následujícím nastavením.

Nakonfigurujte jeden z následujících filtrů souborů:

Name (Název) Popis Popisek citlivosti Pokud také používáte Microsoft Purview, můžete filtrovat podle Microsoft Purview Information Protection popisků citlivosti a vaše data jsou chráněná popisky citlivosti. Název souboru Filtruje konkrétní soubory. Prodloužení Filtrujte konkrétní typy souborů, například blokování stahování pro všechny .xls soubory. Velikost souboru (MB) Vyfiltrujte konkrétní velikosti souborů, například velké nebo malé soubory. V oblasti Použít na (Preview):

- Vyberte, jestli chcete zásadu použít na všechny soubory, nebo jenom na soubory v zadaných složkách.

- Vyberte metodu kontroly, která se má použít, například služby klasifikace dat nebo malware. Další informace najdete v tématu Integrace služby Microsoft Data Classification Services.

- Nakonfigurujte pro zásady podrobnější možnosti, například scénáře založené na prvcích, jako jsou otisky prstů nebo vytrénovatelné klasifikátory.

V oblasti Akce vyberte jednu z následujících možností:

Name (Název) Popis Auditování Monitoruje všechny aktivity. Vyberte, pokud chcete explicitně povolit stahování podle nastavených filtrů zásad. Blokování Blokuje stahování souborů a monitoruje všechny aktivity. Vyberte, jestli chcete stahování explicitně blokovat podle nastavených filtrů zásad.

Zásady blokování vám také umožňují vybrat možnost upozorňovat uživatele e-mailem a přizpůsobit zprávu o blokování.Ochrana Použije popisek citlivosti ke stažení a monitoruje všechny aktivity. K dispozici pouze v případě, že jste vybrali možnost Řízení stahování souborů (s kontrolou).

Pokud používáte Microsoft Purview Information Protection, můžete také zvolit použití popisku citlivosti u odpovídajících souborů, použití vlastních oprávnění pro uživatele stahovaných souborů nebo blokování stahování konkrétních souborů.

Pokud máte Microsoft Entra ID zásadu podmíněného přístupu, můžete také vybrat, jestli chcete vyžadovat ověřování pomocí krokového kroku (Preview).Volitelně můžete podle potřeby pro zásadu vybrat možnost Vždy použít vybranou akci, i když se data nedají zkontrolovat .

V oblasti Výstrahy podle potřeby nakonfigurujte některou z následujících akcí:

- Vytvoření upozornění pro každou odpovídající událost se závažností zásady

- Odeslání upozornění e-mailem

- Denní limit upozornění na zásadu

- Odesílání upozornění do Power Automate

Až to budete hotovi, vyberte Vytvořit.

Testování zásad

Po vytvoření zásady relace ji otestujte opětovným ověřením v každé aplikaci nakonfigurované v zásadách a otestováním scénáře, který jste v zásadách nakonfigurovali.

Doporučujeme, abyste:

- Před opětovným ověřením ve svých aplikacích se odhlaste ze všech existujících relací.

- Přihlaste se k mobilním a desktopovým aplikacím ze spravovaných i nespravovaných zařízení, abyste měli jistotu, že se aktivity plně zaznamenají do protokolu aktivit.

Nezapomeňte se přihlásit pomocí uživatele, který odpovídá vašim zásadám.

Testování zásad v aplikaci:

Zkontrolujte, jestli se v prohlížeči nezobrazuje ikona zámku

, nebo pokud pracujete v jiném prohlížeči, než je Microsoft Edge, zkontrolujte, jestli adresa URL aplikace obsahuje příponu

, nebo pokud pracujete v jiném prohlížeči, než je Microsoft Edge, zkontrolujte, jestli adresa URL aplikace obsahuje příponu .mcas. Další informace najdete v tématu Ochrana v prohlížeči pomocí Microsoft Edge pro firmy (Preview).Navštivte všechny stránky v aplikaci, které jsou součástí pracovního procesu uživatele, a ověřte, že se stránky vykreslují správně.

Provedením běžných akcí, jako je stahování a nahrávání souborů, ověřte, že chování a funkce aplikace nejsou nepříznivě ovlivněné.

Pokud pracujete s vlastními aplikacemi zprostředkovatele identity jiných společností než Microsoft, zkontrolujte každou z domén, které jste pro svou aplikaci ručně přidali.

Pokud narazíte na chyby nebo problémy, použijte panel nástrojů pro správu a shromážděte prostředky, jako .har jsou soubory a zaznamenané relace pro vytvoření lístku podpory.

Vyhledání aktualizací v Microsoft Defender XDR:

Na portálu Microsoft Defender přejděte v části Cloudové aplikace na Zásady a pak vyberte Správa zásad.

Vyberte zásadu, kterou jste vytvořili, a zobrazte sestavu zásad. Za chvíli by se měla zobrazit shoda zásad relace.

Sestava zásad ukazuje, která přihlášení byla přesměrována na Microsoft Defender for Cloud Apps pro řízení relace a také všechny další akce, například které soubory se stáhly nebo zablokovaly z monitorovaných relací.

Vypnutí nastavení oznámení uživatele

Ve výchozím nastavení jsou uživatelé upozorněni, když se jejich relace monitorují. Pokud dáváte přednost tomu, aby vaši uživatelé nedoručovali oznámení, nebo pokud chcete přizpůsobit zprávu oznámení, nakonfigurujte nastavení oznámení.

V Microsoft Defender XDR vyberte Nastavení > Cloudové aplikace > Podmíněné řízení přístupu k aplikacím > Monitorování uživatelů.

Proveďte jeden z následujících výběrů:

- Úplně zrušte zaškrtnutí políčka Upozorňovat uživatele, že se jejich aktivita monitoruje .

- Ponechte výběr a vyberte, jestli chcete použít výchozí zprávu nebo přizpůsobit zprávu.

Výběrem odkazu Náhled zobrazíte příklad nakonfigurované zprávy na nové kartě prohlížeče.

Export protokolů Cloud Discovery

Řízení podmíněného přístupu k aplikacím zaznamenává protokoly provozu každé uživatelské relace, která se přes něj směruje. Protokoly přenosů zahrnují čas, IP adresu, uživatelský agent, navštívené adresy URL a počet nahraných a stažených bajtů. Tyto protokoly se analyzují a do seznamu sestav cloud discovery na řídicím panelu cloud discovery se přidá průběžná sestava Defender for Cloud Apps Řízení podmíněného přístupu k aplikacím.

Export protokolů Cloud Discovery z řídicího panelu cloud discovery:

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojené aplikace vyberte Řízení podmíněného přístupu k aplikacím.

Nad tabulkou vyberte tlačítko exportu. Příklady:

Vyberte rozsah sestavy a vyberte Exportovat. Tento proces může nějakou dobu trvat.

Pokud chcete po dokončení sestavy stáhnout exportovaný protokol, přejděte na portálu Microsoft Defender na Sestavy –>Cloud Apps a pak na Exportované sestavy.

V tabulce vyberte příslušnou sestavu ze seznamu protokolů provozu řízení podmíněného přístupu k aplikacím a vyberte Stáhnout. Příklady:

Podporované aktivity pro zásady relací

Následující části obsahují další podrobnosti o jednotlivých aktivitách podporovaných zásadami Defender for Cloud Apps relací.

Pouze monitorování

Typ ovládacího prvku sledovánípouze relace monitoruje pouze aktivitu Přihlášení.

Pokud chcete monitorovat další aktivity, vyberte jeden z dalších typů řízení relací a použijte akciAudit.

Pokud chcete monitorovat jiné aktivity než stahování a nahrávání, musíte mít v zásadách monitorování alespoň jednu zásadu blokování na aktivitu .

Blokovat všechna stahování

Pokud je jako typ řízení relace nastaveno řízení stahování souboru řízení (s kontrolou) a jako akce je nastavená možnost Blokovat, zabrání řízení podmíněného přístupu uživatelům ve stažení souboru podle filtrů souborů zásad.

Když uživatel zahájí stahování, zobrazí se mu zpráva Stáhnout omezené a stažený soubor se nahradí textovým souborem. Nakonfigurujte zprávu textového souboru uživateli podle potřeby pro vaši organizaci.

Vyžadovat zstupňované ověřování

AkceVyžadovat rozšířené ověřování je k dispozici, pokud je typ řízení relace nastavený na Blokovat aktivity, Stahování kontrolního souboru (s kontrolou) nebo Nahrávání kontrolního souboru (s kontrolou).

Když je tato akce vybraná, Defender for Cloud Apps přesměruje relaci na Microsoft Entra podmíněného přístupu pro opětovné hodnocení zásad, kdykoli dojde k vybrané aktivitě.

Tato možnost slouží ke kontrole deklarací identity, jako je vícefaktorové ověřování a dodržování předpisů zařízením během relace, na základě nakonfigurovaného kontextu ověřování v Microsoft Entra ID.

Blokování konkrétních aktivit

Pokud je jako typ řízení relacenastavena možnost Blokovat aktivity, vyberte konkrétní aktivity, které chcete blokovat v konkrétních aplikacích.

Všechny aktivity z nakonfigurovaných aplikací se monitorují a hlásí v protokolu aktivit cloudových aplikací>.

Pokud chcete blokovat konkrétní aktivity, vyberte akci Blokovata vyberte aktivity, které chcete blokovat.

Pokud chcete vyvolat upozornění na konkrétní aktivity, vyberte akciAuditovat a nakonfigurujte nastavení upozornění.

Můžete například chtít zablokovat následující aktivity:

Odeslali jsme zprávu teams. Blokovat uživatelům odesílání zpráv z Microsoft Teams nebo blokovat zprávy Teams, které obsahují konkrétní obsah.

Tisk: Blokovat všechny akce tisku

Kopírovat. Blokovat všechny akce kopírování do schránky nebo jenom kopírování pro konkrétní obsah.

Ochrana souborů při stahování

Vyberte typ ovládacího prvku Relaceblokování aktivit, který chcete blokovat konkrétní aktivity, který definujete pomocí filtruTyp aktivity.

Všechny aktivity z nakonfigurovaných aplikací se monitorují a hlásí v protokolu aktivit cloudových aplikací>.

Vyberte akciBlokovat, pokud chcete blokovat konkrétní aktivity, nebo vyberte akciAuditovat a definujte nastavení upozornění pro vyvolání upozornění pro konkrétní aktivity.

Vyberte akciChránit, pokud chcete chránit soubory s popisky citlivosti a další ochranou podle filtrů souborů zásad.

Popisky citlivosti jsou nakonfigurované v Microsoft Purview a musí být nakonfigurované tak, aby se použily šifrování, aby se zobrazily jako možnost v zásadách relace Defender for Cloud Apps.

Pokud jste nakonfigurovali zásady relace s konkrétním popiskem a uživatel stáhne soubor, který splňuje kritéria zásad, použije se na soubor popisek a odpovídající ochrana a oprávnění.

Původní soubor zůstane v cloudové aplikaci tak, jak byl, zatímco stažený soubor je chráněný. Uživatelé, kteří se pokusí získat přístup ke staženým souborům, musí splňovat požadavky na oprávnění stanovené použitou ochranou.

Defender for Cloud Apps aktuálně podporuje použití popisků citlivosti z Microsoft Purview Information Protection u následujících typů souborů:

- Word: docm, docx, dotm, dotx

- Excel: xlam, xlsm, xlsx, xltx

- PowerPoint: potm, potx, ppsx, ppsm, pptm, pptm

Poznámka

Soubory PDF musí být označené jednotnými popisky.

Možnost Chránit nepodporuje přepsání souborů existujícím popiskem v zásadách relace.

Ochrana nahrávání citlivých souborů

Vyberte typ Řízení nahrávání souborů (s kontrolou)relace, aby uživatel nemohl nahrát soubor podle filtrů souborů zásad.

Pokud nahrávaný soubor obsahuje citlivá data a nemá správný popisek, nahrávání souboru se zablokuje.

Můžete například vytvořit zásadu, která prohledá obsah souboru a určí, jestli obsahuje citlivou shodu obsahu, například číslo sociálního pojištění. Pokud obsahuje citlivý obsah a není označený popiskem Microsoft Purview Information Protection Důvěrné, nahrávání souboru se zablokuje.

Tip

Nakonfigurujte uživateli vlastní zprávu, když je soubor blokovaný, a instrukujte ho, jak soubor označit, aby ho mohl nahrát, a pomozte tak zajistit, aby soubory uložené v cloudových aplikacích byly v souladu s vašimi zásadami.

Další informace najdete v tématu Informování uživatelů o ochraně citlivých souborů.

Blokování malwaru při nahrávání nebo stahování

Jako typ řízení relace vyberte Kontrolní nahrání souboru (s kontrolou) nebo Kontrolní stahování souboru (s kontrolou) a Jako metodu kontroly vyberte Detekci malwaru, abyste zabránili uživateli v nahrání nebo stažení souboru s malwarem. Soubory se kontrolují na přítomnost malwaru pomocí modulu analýzy hrozeb Microsoftu.

Všechny soubory označené příznakem potenciálního malwaru můžete zobrazit v protokolu aktivit cloudových aplikací > filtrováním položek s potenciálním malwarem. Další informace najdete v tématu Filtry aktivit a dotazy.

Informování uživatelů o ochraně citlivých souborů

Doporučujeme, abyste uživatele poučili, když porušují vaše zásady, aby se dozvěděli, jak vyhovět požadavkům vaší organizace.

Vzhledem k tomu, že každý podnik má jedinečné potřeby a zásady, Defender for Cloud Apps umožňuje přizpůsobit filtry zásad a zprávu, která se uživateli zobrazí při zjištění porušení předpisů.

Poskytněte uživatelům konkrétní pokyny, například pokyny, jak správně označit soubor nebo jak zaregistrovat nespravované zařízení, abyste zajistili úspěšné nahrání souborů.

Pokud například uživatel nahraje soubor bez popisku citlivosti, nakonfigurujte tak, aby se zobrazila zpráva s vysvětlením, že soubor obsahuje citlivý obsah a vyžaduje odpovídající popisek. Podobně platí, že pokud se uživatel pokusí nahrát dokument z nespravovaného zařízení, nakonfigurujte zprávu tak, aby se zobrazila s pokyny, jak zařízení zaregistrovat, nebo zprávu, která poskytuje další vysvětlení, proč se zařízení musí zaregistrovat.

Řízení přístupu v zásadách relací

Mnoho organizací, které se rozhodnou používat řízení relací pro cloudové aplikace k řízení aktivit v relaci, také pomocí řízení přístupu zablokují stejnou sadu integrovaných mobilních a desktopových klientských aplikací a poskytují tak komplexní zabezpečení aplikací.

Blokování přístupu k integrovaným mobilním a desktopovým klientským aplikacím pomocí zásad přístupu nastavením filtru Klientské aplikace na Mobilní a desktopové. Některé integrované klientské aplikace je možné rozpoznat jednotlivě, zatímco jiné, které jsou součástí sady aplikací, lze identifikovat pouze jako aplikace nejvyšší úrovně. Například aplikace, jako je SharePoint Online, se dají rozpoznat jenom vytvořením zásad přístupu, které se použijí pro aplikace Microsoft 365.

Poznámka

Pokud není filtr klientské aplikace speciálně nastavený na Mobilní a desktopové, výsledné zásady přístupu se budou vztahovat jenom na relace prohlížeče. Cílem je zabránit neúmyslně proxy uživatelským relacím.

Přestože většina hlavních prohlížečů podporuje kontrolu klientských certifikátů, některé mobilní a desktopové aplikace používají integrované prohlížeče, které tuto kontrolu nepodporují. Použití tohoto filtru proto může mít vliv na ověřování těchto aplikací.

Konflikty mezi zásadami

Pokud dojde ke konfliktu mezi dvěma zásadami relace, zvítězí přísnější zásady.

Příklady:

- Pokud relace uživatele odpovídá zásadám, ve kterých se blokují stahování

- A zásady, kde se soubory při stahování označí nebo kde se stažené soubory auditují,

- Možnost stažení souboru je zablokovaná, aby byla v souladu s přísnějšími zásadami.

Související obsah

Další informace najdete tady:

- Řešení potíží s řízením přístupu a relací

- Kurz: Blokování stahování citlivých informací pomocí řízení podmíněného přístupu k aplikacím

- Blokování stahování na nespravovaných zařízeních pomocí ovládacích prvků relací

- Webinář řízení podmíněného přístupu k aplikacím

Pokud narazíte na nějaké problémy, jsme tu, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu pro váš problém s produktem, otevřete lístek podpory.