Jak Defender for Cloud Apps chránit vaše prostředí Google Workspace

Google Workspace jako cloudový nástroj pro ukládání souborů a spolupráci umožňuje uživatelům sdílet dokumenty napříč vaší organizací a partnery zjednodušeným a efektivním způsobem. Když použijete Google Workspace, můžete citlivá data zpřístupnit nejen interně, ale také externím spolupracovníkům, nebo ještě hůře zpřístupnit veřejně prostřednictvím sdíleného odkazu. Takové incidenty můžou způsobovat aktéři se zlými úmysly nebo neznámí zaměstnanci. Google Workspace také poskytuje velký ekosystém aplikací třetích stran, který pomáhá zvýšit produktivitu. Používání těchto aplikací může vaši organizaci vystavit riziku škodlivých aplikací nebo používání aplikací s nadměrnými oprávněními.

Připojení služby Google Workspace k Defender for Cloud Apps poskytuje lepší přehledy o aktivitách uživatelů, poskytuje detekci hrozeb pomocí detekce anomálií založených na strojovém učení, detekci ochrany informací (například zjišťování sdílení externích informací), umožňuje automatizované řízení nápravy a detekuje hrozby z povolených aplikací třetích stran ve vaší organizaci.

Hlavní hrozby

- Ohrožené účty a vnitřní hrozby

- Únik dat

- Nedostatečné povědomí o zabezpečení

- Škodlivé aplikace třetích stran a doplňky Google

- Malware

- Ransomware

- Nespravované vlastní zařízení (BYOD)

Jak Defender for Cloud Apps pomáhá chránit vaše prostředí

- Detekce cloudových hrozeb, ohrožených účtů a škodlivých účastníků programu Insider

- Zjišťování, klasifikace, označování a ochrana regulovaných a citlivých dat uložených v cloudu

- Zjišťování a správa aplikací OAuth, které mají přístup k vašemu prostředí

- Vynucení zásad ochrany před únikem informací a dodržování předpisů pro data uložená v cloudu

- Omezení ohrožení sdílených dat a vynucení zásad spolupráce

- Použití záznamu auditu aktivit pro forenzní vyšetřování

Správa stavu zabezpečení SaaS

Připojte Google Workspace , abyste automaticky dostávali doporučení k zabezpečení ve službě Microsoft Secure Score. V části Skóre zabezpečení vyberte Doporučené akce a vyfiltrujte je podle produktu = Google Workspace.

Google Workspace podporuje doporučení zabezpečení pro povolení vynucování vícefaktorového ověřování.

Další informace najdete tady:

Ovládání Google Workspace pomocí předdefinovaných zásad a šablon zásad

K detekci potenciálních hrozeb a upozornění na potenciální hrozby můžete použít následující předdefinované šablony zásad:

| Typ | Name (Název) |

|---|---|

| Předdefinované zásady detekce anomálií |

Aktivita z anonymních IP adres Aktivita z občasné země Aktivita z podezřelých IP adres Nemožné cestování Aktivita prováděná ukončeným uživatelem (vyžaduje Microsoft Entra ID jako zprostředkovatele identity) Detekce malwaru Několik neúspěšných pokusů o přihlášení Neobvyklé aktivity správy |

| Šablona zásad aktivit | Přihlášení z rizikové IP adresy |

| Šablona zásad souborů | Zjištění souboru sdíleného s neautorizovanou doménou Zjištění souboru sdíleného s osobními e-mailovými adresami Detekce souborů pomocí PII, PCI nebo PHI |

Další informace o vytváření zásad najdete v tématu Vytvoření zásady.

Automatizace ovládacích prvků zásad správného řízení

Kromě monitorování potenciálních hrozeb můžete k nápravě zjištěných hrozeb použít a automatizovat následující akce zásad správného řízení Google Workspace:

| Typ | Akce |

|---|---|

| Zásady správného řízení dat | – Použít popisek citlivosti Microsoft Purview Information Protection - Udělit doméně oprávnění ke čtení - Nastavit soubor nebo složku na Disku Google jako soukromý - Omezit veřejný přístup k souboru nebo složce – Odebrání spolupracovníka ze souboru – Odebrat popisek citlivosti Microsoft Purview Information Protection - Odebrání externích spolupracovníků v souboru nebo složce - Odebrání schopnosti editoru souborů sdílet - Odebrat veřejný přístup k souboru nebo složce - Vyžadovat, aby uživatel resetovat heslo na Google – Odeslání přehledu porušení ochrany před únikem informací vlastníkům souborů – Odeslání porušení ochrany před únikem informací do posledního editoru souborů - Přenos vlastnictví souboru - Soubor koše |

| Zásady správného řízení uživatelů | – Pozastavit uživatele – Upozornit uživatele na výstrahu (prostřednictvím Microsoft Entra ID) – Vyžadovat, aby se uživatel znovu přihlásil (přes Microsoft Entra ID) – Pozastavit uživatele (prostřednictvím Microsoft Entra ID) |

| Zásady správného řízení aplikací OAuth | – Odvolání oprávnění aplikace OAuth |

Další informace o nápravě hrozeb z aplikací najdete v tématu Řízení připojených aplikací.

Ochrana Google Workspace v reálném čase

Projděte si naše osvědčené postupy pro zabezpečení a spolupráci s externími uživateli a blokování a ochranu stahování citlivých dat do nespravovaných nebo rizikových zařízení.

Připojení Google Workspace k Microsoft Defender for Cloud Apps

Tato část obsahuje pokyny pro připojení Microsoft Defender for Cloud Apps ke stávajícímu účtu Google Workspace pomocí rozhraní API konektoru. Toto připojení vám poskytuje přehled o používání Google Workspace a kontrolu nad ním. Informace o tom, jak Defender for Cloud Apps chrání Google Workspace, najdete v tématu Ochrana Google Workspace.

Poznámka

Aktivity stahování souborů pro Google Workspace se v Defender for Cloud Apps nezobrazují.

Konfigurace Google Workspace

Jako super Správa Google Workspace se přihlaste na https://console.cloud.google.com.

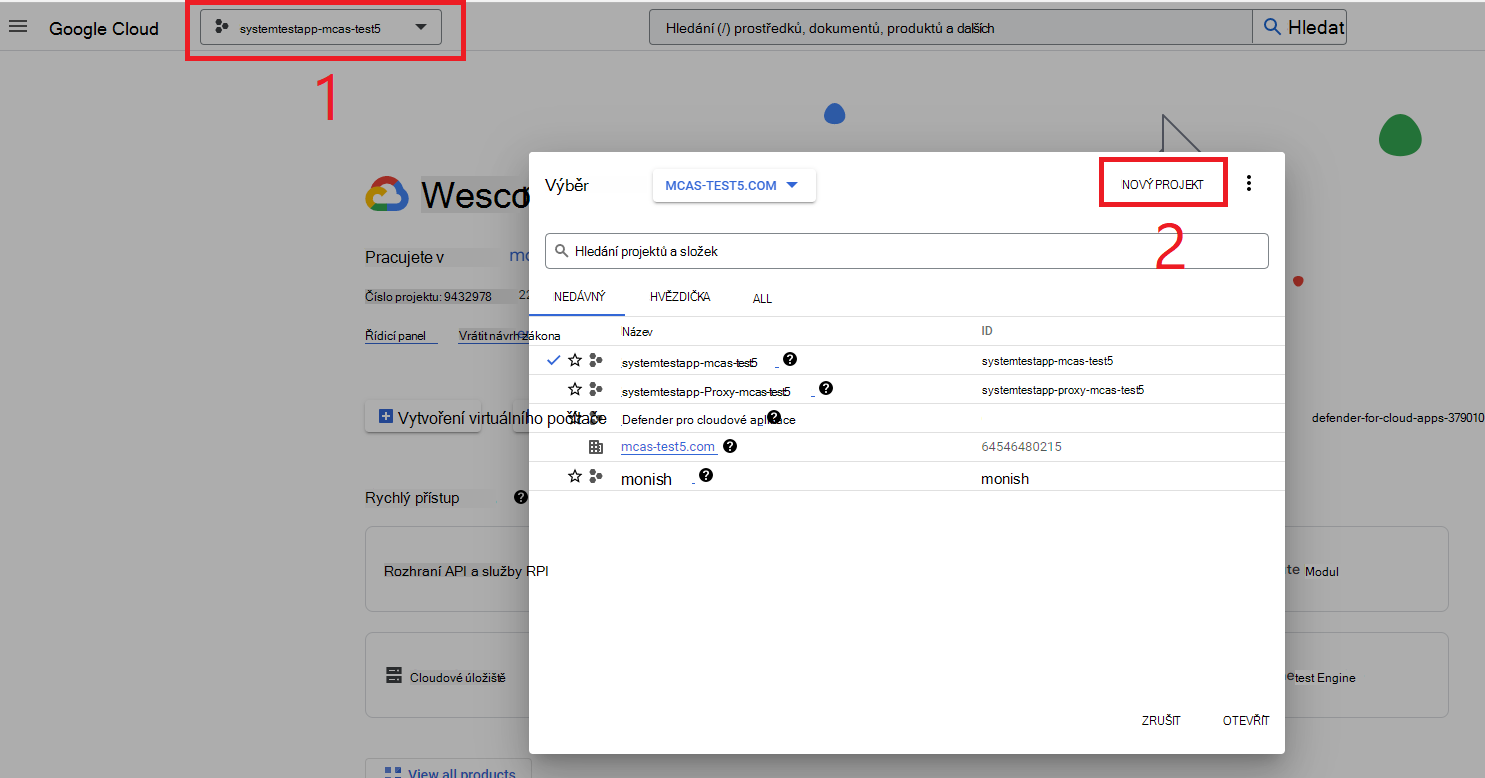

Vyberte rozevírací seznam projektu na horním pásu karet a pak vyberte Nový projekt a spusťte nový projekt.

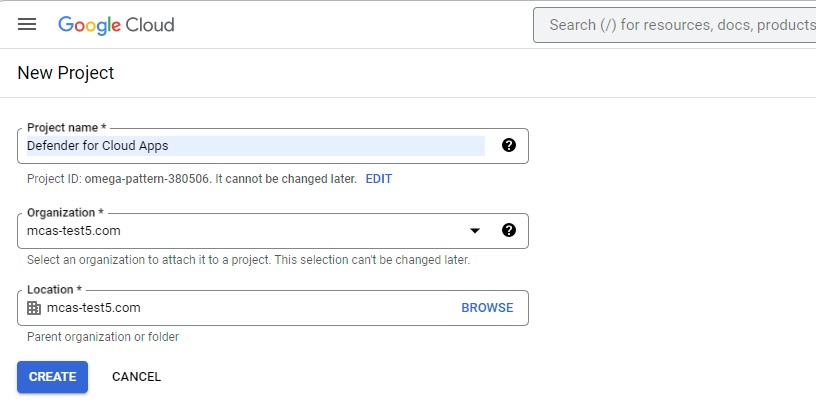

Na stránce Nový projekt pojmenujte projekt takto: Defender for Cloud Apps a vyberte Vytvořit.

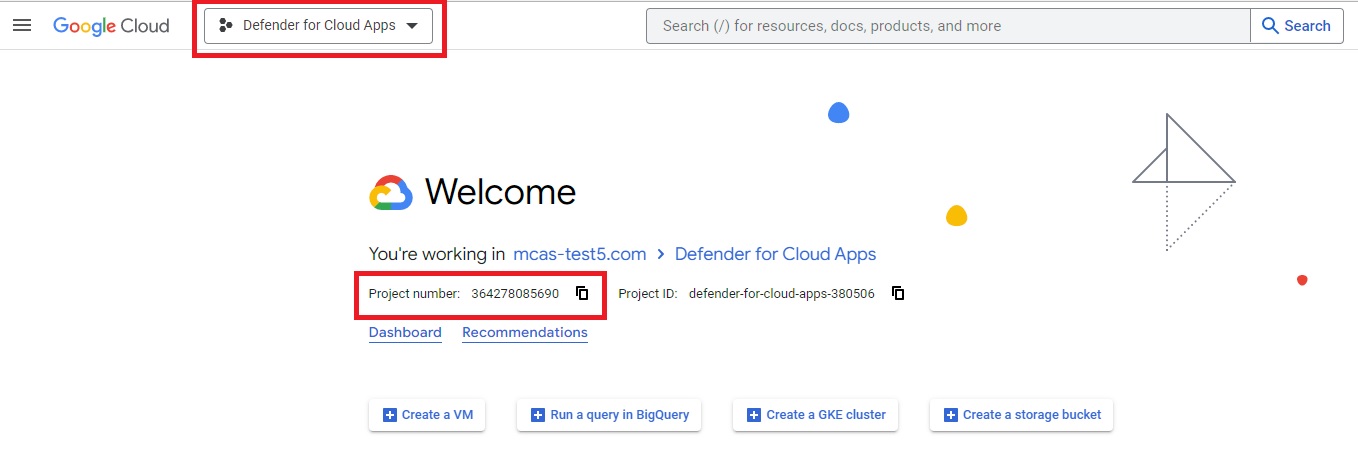

Po vytvoření projektu vyberte vytvořený projekt na horním pásu karet. Zkopírujte číslo projektu, budete ho potřebovat později.

V navigační nabídce přejděte na Rozhraní API & Knihovna služeb>. Povolte následující rozhraní API (pokud rozhraní API není uvedené, použijte panel hledání):

- rozhraní API sady Správa SDK

- Google Drive API

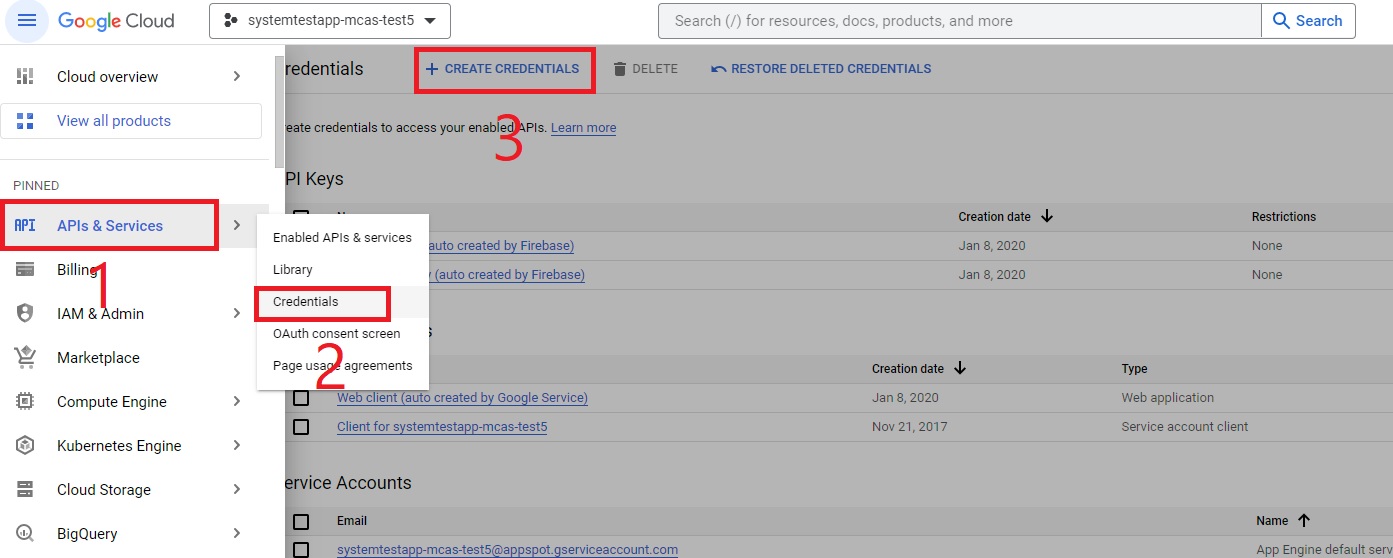

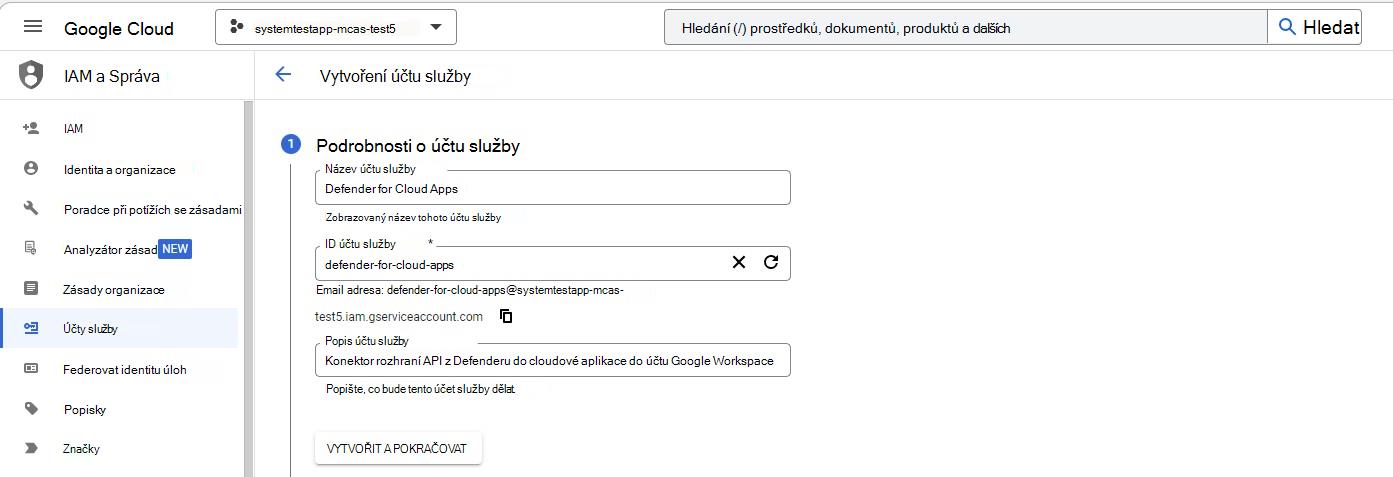

V navigační nabídce přejděte na rozhraní API & přihlašovací údaje služeb> a proveďte následující kroky:

Vyberte CREATE CREDENTIALS (VYTVOŘIT PŘIHLAŠOVACÍ ÚDAJE).

Vyberte Účet služby.

Podrobnosti o účtu služby: Zadejte název jako Defender for Cloud Apps a popis konektoru rozhraní API z Defender for Cloud Apps do účtu Google Workspace.

Vyberte VYTVOŘIT A POKRAČOVAT.

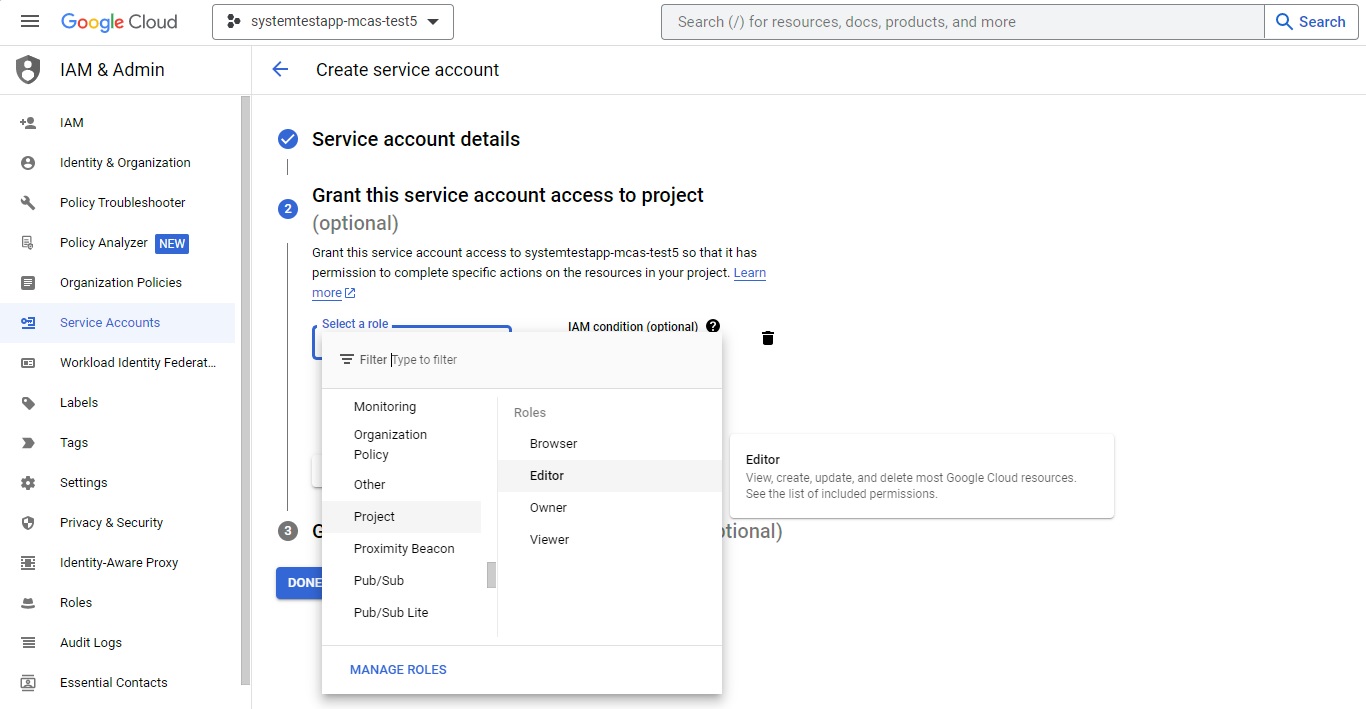

V části Udělit tomuto účtu služby přístup k projektu jako Role vyberte Projekt > Editor a pak vyberte Hotovo.

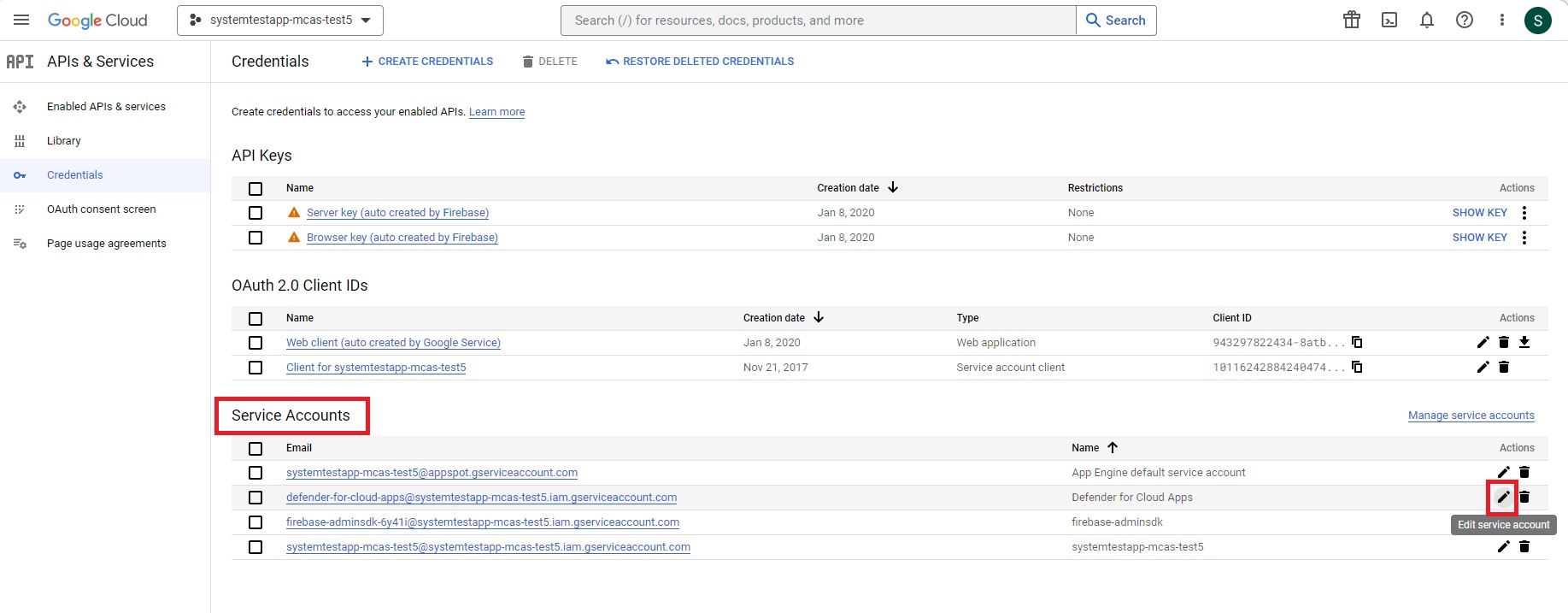

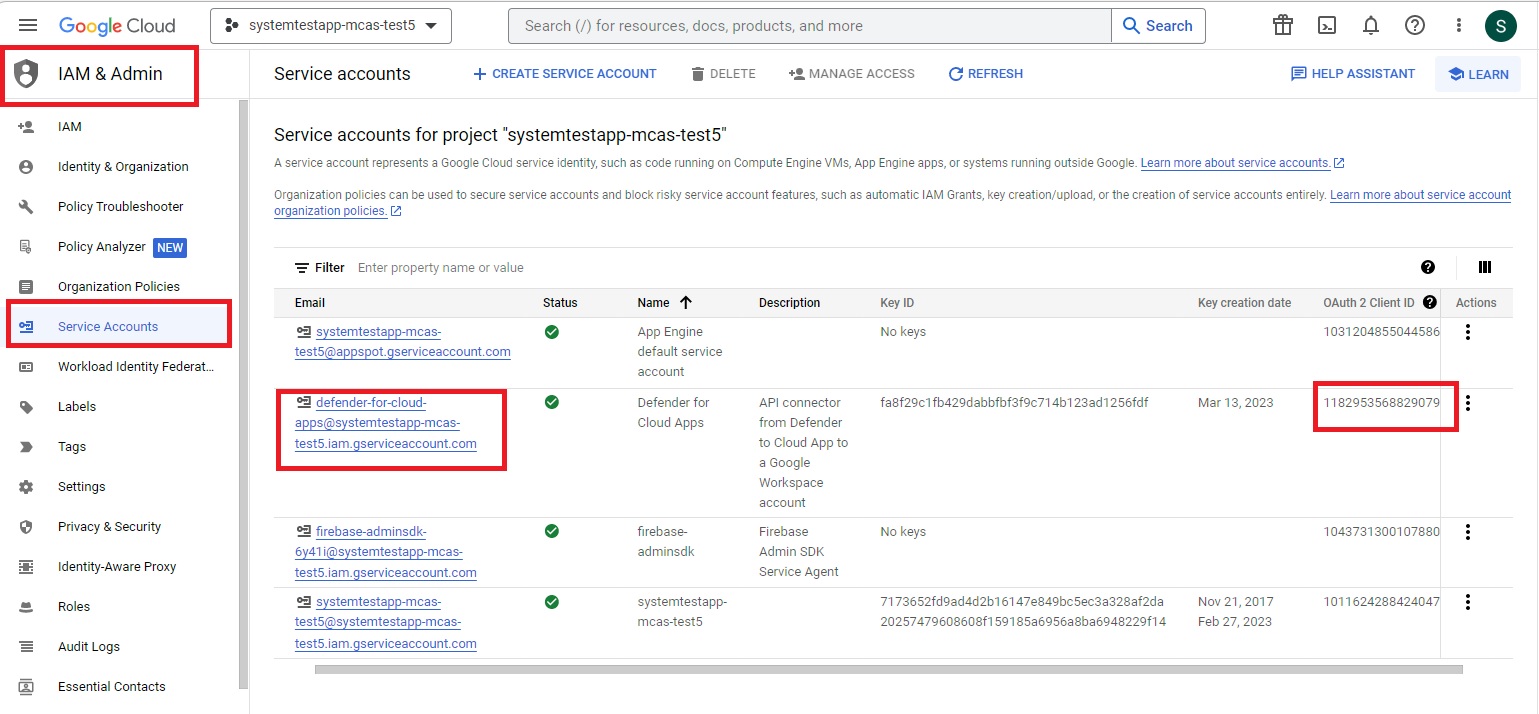

V navigační nabídce se vraťte do rozhraní API & Přihlašovací údaje služeb>.

V části Účty služeb vyhledejte a upravte účet služby, který jste vytvořili dříve, výběrem ikony tužky.

Zkopírujte e-mailovou adresu. Budete ho potřebovat později.

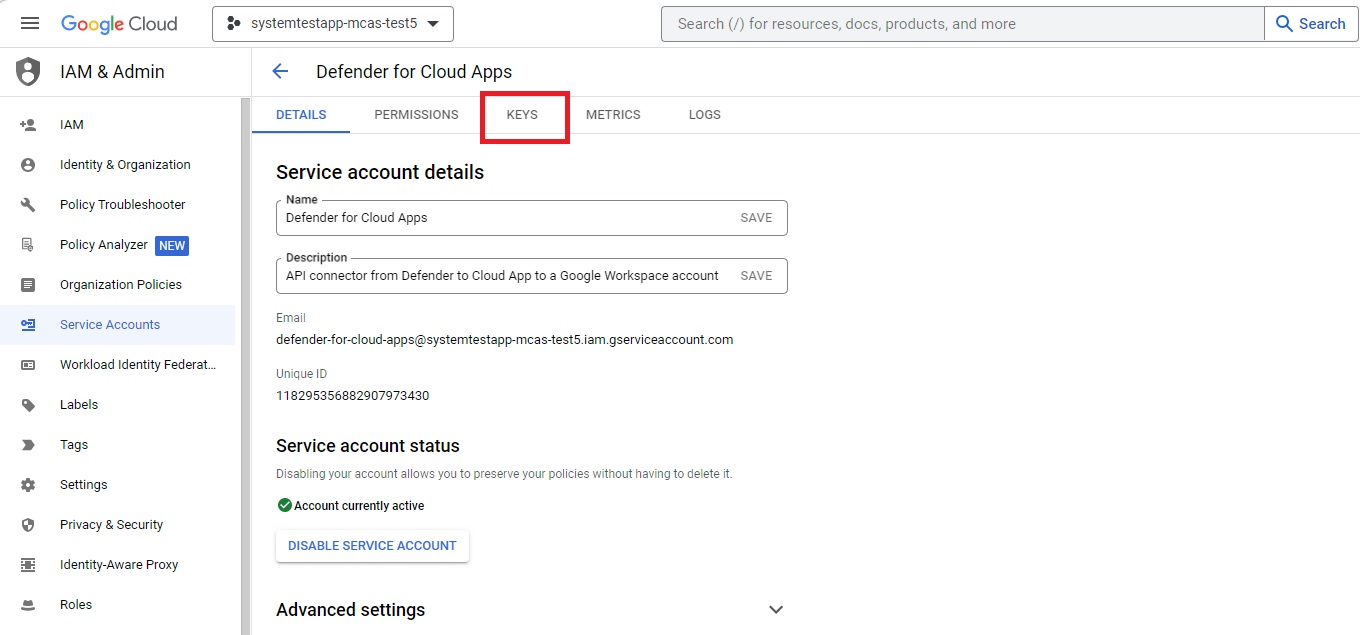

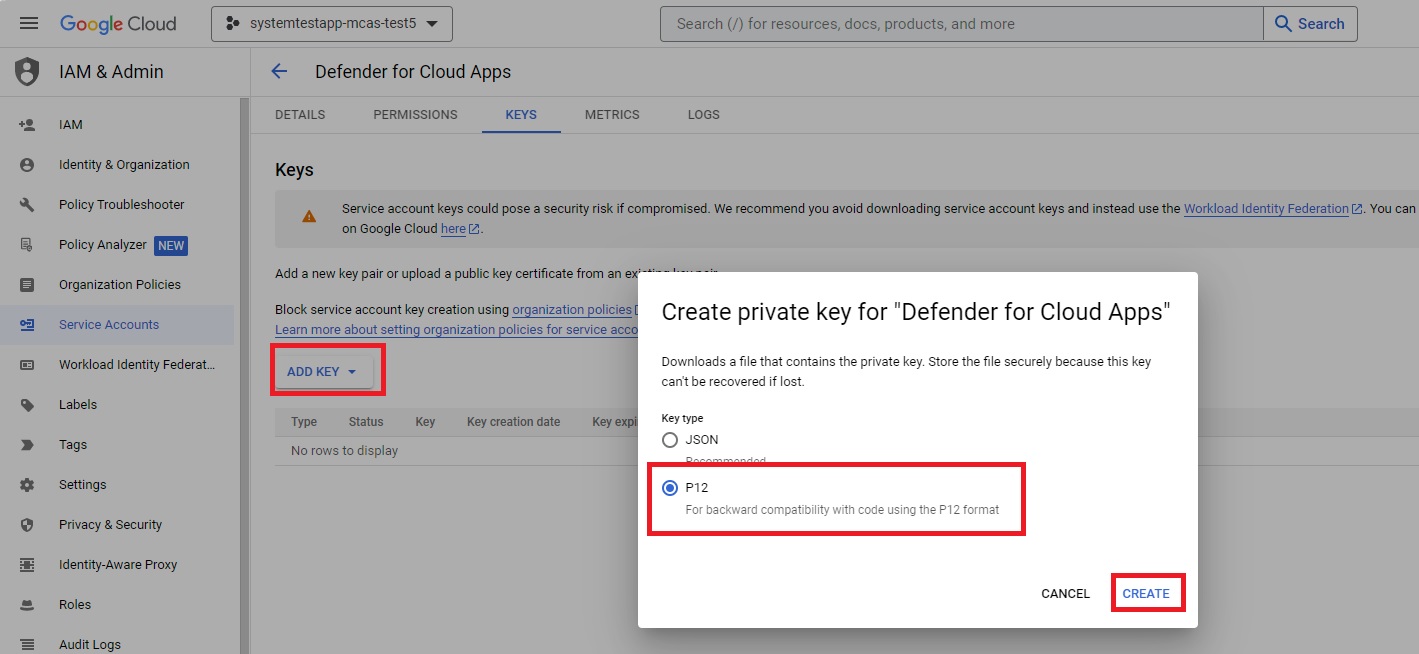

Na horním pásu karet přejděte na KLÍČE .

V nabídce PŘIDAT KLÍČ vyberte Vytvořit nový klíč.

Vyberte P12 a pak vyberte VYTVOŘIT. Uložte stažený soubor a heslo potřebné k jeho použití.

V navigační nabídce přejděte na IAM & Správa>Účty služeb. Zkopírujte ID klienta přiřazené k účtu služby, který jste právě vytvořili – budete ho potřebovat později.

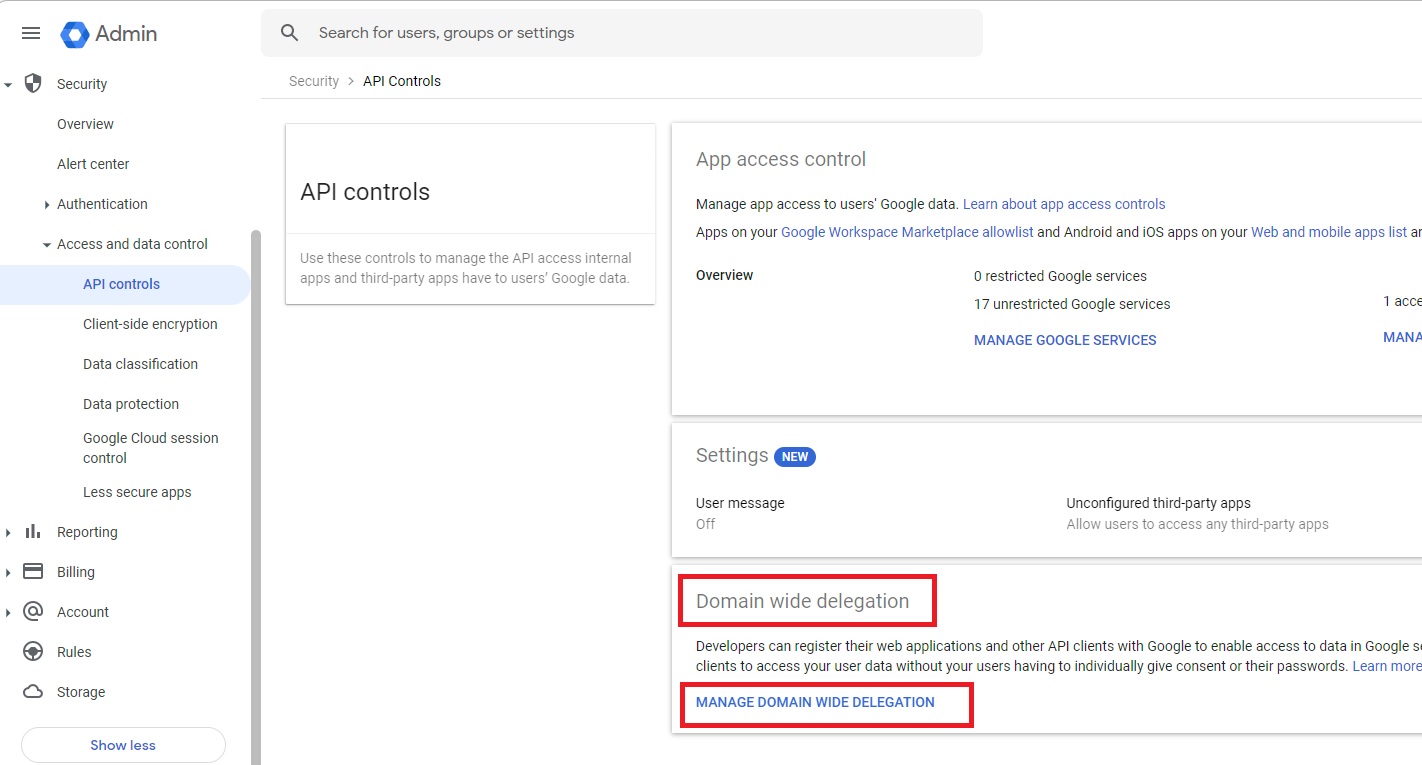

Přejděte na admin.google.com a v navigační nabídce přejděte naOvládací prvky rozhraní API pro zabezpečení>přístupu a řízení> dat. Pak udělejte toto:

V části Delegování na úrovni domény vyberte SPRAVOVAT DELEGOVÁNÍ PRO CELOU DOMÉNU.

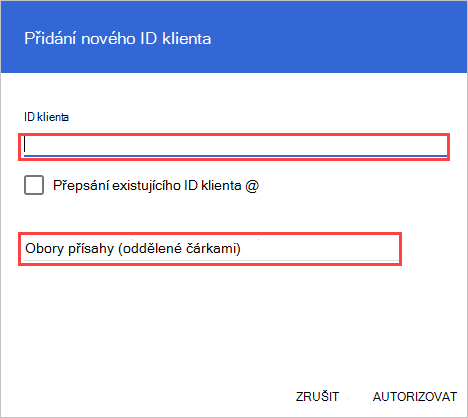

Vyberte Přidat nový.

Do pole ID klienta zadejte ID klienta , které jste zkopírovali dříve.

Do pole Obory OAuth zadejte následující seznam požadovaných oborů (zkopírujte text a vložte ho do pole):

https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user

Vyberte AUTORIZOVAT.

Konfigurace Defender for Cloud Apps

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojené aplikace vyberte Konektory aplikací.

Pokud chcete zadat podrobnosti o připojení Google Workspace, udělejte v části Konektory aplikací jednu z těchto věcí:

Pro organizaci Google Workspace, která už má připojenou instanci GCP

- V seznamu konektorů na konci řádku, ve kterém se zobrazí instance GCP, vyberte tři tečky a pak vyberte Připojit instanci Google Workspace.

Pro organizaci Google Workspace, která ještě nemá připojenou instanci GCP

- Na stránce Připojené aplikace vyberte +Připojit aplikaci a pak vyberte Google Workspace.

V okně Název instance zadejte název konektoru. Pak vyberte Další.

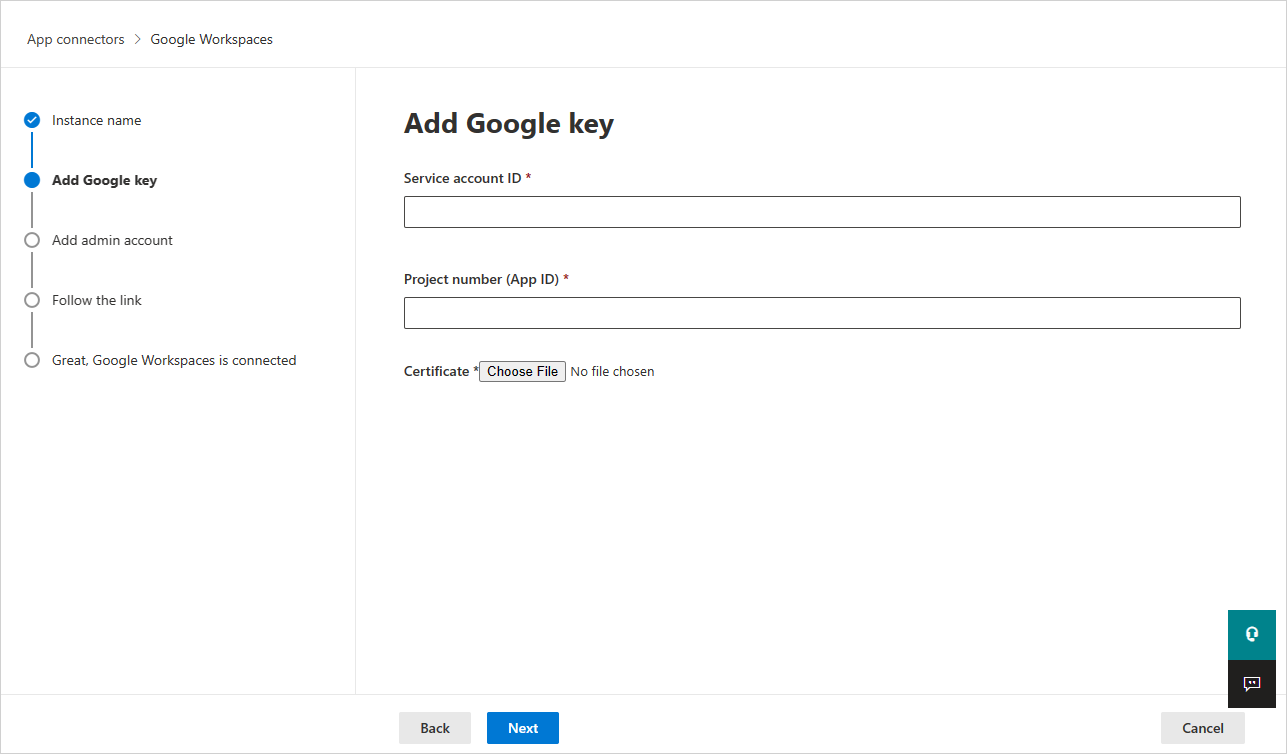

Do pole Přidat klíč Google vyplňte následující informace:

Zadejte ID účtu služby, Email, který jste zkopírovali dříve.

Zadejte číslo projektu (ID aplikace), které jste zkopírovali dříve.

Nahrajte soubor certifikátu P12, který jste si uložili dříve.

Zadejte e-mailovou adresu Správa Google Workspace Super.

Nasazení s účtem, který není super Správa Google Workspace, způsobí selhání testu rozhraní API a neumožní Defender for Cloud Apps správně fungovat. Požadujeme konkrétní rozsahy, takže i Defender for Cloud Apps super Správa jsou stále omezené.

Pokud máte účet Google Workspace Pro firmy nebo Enterprise, zaškrtněte toto políčko. Informace o tom, které funkce jsou k dispozici v Defender for Cloud Apps pro firmy nebo podniky Google Workspace, najdete v tématu Povolení okamžité viditelnosti, ochrany a akcí zásad správného řízení pro vaše aplikace.

Vyberte Připojit Google Workspaces.

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojené aplikace vyberte Konektory aplikací. Ujistěte se, že je stav připojeného konektoru aplikace Připojeno.

Po připojení k Google Workspace budete dostávat události sedm dní před připojením.

Po připojení k Google Workspace provede Defender for Cloud Apps úplnou kontrolu. V závislosti na tom, kolik souborů a uživatelů máte, může dokončení úplné kontroly chvíli trvat. Pokud chcete povolit kontrolu téměř v reálném čase, přesunou se soubory, u kterých je zjištěna aktivita, na začátek fronty kontroly. Například soubor, který se upravuje, aktualizuje nebo sdílí, se okamžitě zkontroluje. To neplatí pro soubory, které nejsou ze své podstaty změněné. Například soubory, které jsou zobrazeny, náhledovány, vytištěny nebo exportovány, jsou kontrolovány během běžného skenování.

Data saaS Security Posture Management (SSPM) (Preview) se zobrazují na portálu Microsoft Defender na stránce Skóre zabezpečení. Další informace najdete v tématu Správa stavu zabezpečení pro aplikace SaaS.

Pokud máte nějaké problémy s připojením aplikace, přečtěte si téma Řešení potíží s konektory aplikací.

Další kroky

Pokud narazíte na nějaké problémy, jsme tu, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu pro váš problém s produktem, otevřete lístek podpory.