Monitorování služby Azure Virtual WAN

Tento článek popisuje:

- Typy dat monitorování, které můžete pro tuto službu shromažďovat.

- Způsoby analýzy dat

Poznámka:

Pokud už tuto službu nebo Azure Monitor znáte a chcete jenom vědět, jak analyzovat data monitorování, přečtěte si část Analyzovat na konci tohoto článku.

Pokud máte důležité aplikace a obchodní procesy, které spoléhají na prostředky Azure, musíte monitorovat a dostávat výstrahy pro váš systém. Služba Azure Monitor shromažďuje a agreguje metriky a protokoly ze všech komponent systému. Azure Monitor poskytuje přehled o dostupnosti, výkonu a odolnosti a upozorní vás na problémy. K nastavení a zobrazení dat monitorování můžete použít Azure Portal, PowerShell, Azure CLI, ROZHRANÍ REST API nebo klientské knihovny.

- Další informace o službě Azure Monitor najdete v přehledu služby Azure Monitor.

- Další informace o tom, jak obecně monitorovat prostředky Azure, najdete v tématu Monitorování prostředků Azure pomocí služby Azure Monitor.

Přehledy

Některé služby v Azure mají integrovaný řídicí panel monitorování na webu Azure Portal, který poskytuje výchozí bod pro monitorování vaší služby. Tyto řídicí panely se nazývají přehledy a najdete je v Centru přehledů služby Azure Monitor na webu Azure Portal.

Virtual WAN pomocí Network Insights poskytuje uživatelům a operátorům možnost zobrazit stav a stav služby Virtual WAN prezentovanou prostřednictvím automaticky objevené topologické mapy. Překryvy stavu a stavu prostředků na mapě poskytují přehled o celkovém stavu služby Virtual WAN. Prostředky na mapě můžete procházet jedním kliknutím na stránky konfigurace prostředků portálu Virtual WAN. Další informace najdete v tématu Azure Monitor Network Insights pro Virtual WAN.

Typy zdrojů

Azure používá koncept typů prostředků a ID k identifikaci všeho v předplatném. Typy prostředků jsou také součástí ID prostředků pro každý prostředek spuštěný v Azure. Například jeden typ prostředku pro virtuální počítač je Microsoft.Compute/virtualMachines. Seznam služeb a jejich přidružených typů prostředků najdete v tématu Poskytovatelé prostředků.

Azure Monitor podobně organizuje základní data monitorování do metrik a protokolů na základě typů prostředků, označovaných také jako obory názvů. Různé metriky a protokoly jsou k dispozici pro různé typy prostředků. Vaše služba může být přidružená k více než jednomu typu prostředku.

Další informace o typech prostředků pro Virtual WAN najdete v referenčních informacích k datům monitorování služby Azure Virtual WAN.

Úložiště dat

Pro Azure Monitor:

- Data metrik se ukládají v databázi metrik služby Azure Monitor.

- Data protokolů se ukládají v úložišti protokolů služby Azure Monitor. Log Analytics je nástroj na webu Azure Portal, který se může dotazovat na toto úložiště.

- Protokol aktivit Azure je samostatné úložiště s vlastním rozhraním na webu Azure Portal.

Volitelně můžete směrovat data metriky a protokolu aktivit do úložiště protokolů služby Azure Monitor. Log Analytics pak můžete použít k dotazování na data a jejich korelaci s jinými daty protokolů.

Mnoho služeb může použít nastavení diagnostiky k odesílání metrik a dat protokolů do jiných umístění úložiště mimo Azure Monitor. Mezi příklady patří Azure Storage, hostované partnerské systémy a partnerské systémy mimo Azure pomocí služby Event Hubs.

Podrobné informace o tom, jak Azure Monitor ukládá data, najdete na datové platformě Azure Monitoru.

Metriky platformy Azure Monitoru

Azure Monitor poskytuje metriky platformy pro většinu služeb. Tady jsou:

- Individuálně definované pro každý obor názvů.

- Uložená v databázi metrik časových řad služby Azure Monitor.

- Zjednodušené a schopné podporovat upozorňování téměř v reálném čase.

- Používá se ke sledování výkonu prostředku v průběhu času.

Kolekce: Azure Monitor shromažďuje metriky platformy automaticky. Není nutná žádná konfigurace.

Směrování: Některé metriky platformy můžete také směrovat do protokolů služby Azure Monitor / Log Analytics, abyste je mohli dotazovat pomocí jiných dat protokolů. Zkontrolujte nastavení exportu DS pro každou metriku a zjistěte, jestli můžete pomocí nastavení diagnostiky směrovat metriku do protokolů služby Azure Monitor nebo Log Analytics.

- Další informace najdete v nastavení diagnostiky metrik.

- Informace o konfiguraci nastavení diagnostiky pro službu najdete v tématu Vytvoření nastavení diagnostiky ve službě Azure Monitor.

Seznam všech metrik, které je možné shromáždit pro všechny prostředky ve službě Azure Monitor, najdete v tématu Podporované metriky ve službě Azure Monitor.

Seznam dostupných metrik pro Virtual WAN najdete v referenčních informacích k datům monitorování služby Azure Virtual WAN.

Metriky pro Virtual WAN můžete zobrazit pomocí webu Azure Portal. Následující kroky vám pomůžou najít a zobrazit metriky:

Vyberte Monitorovat bránu a pak metriky. Pokud chcete zobrazit řídicí panel nejdůležitějších metrik pro site-to-site a VPN typu point-to-site, můžete také vybrat metriky v dolní části.

Na stránce Metriky můžete zobrazit metriky.

Pokud chcete zobrazit metriky pro směrovač virtuálního rozbočovače, můžete vybrat metriky ze stránky Přehled virtuálního centra.

Další informace najdete v tématu Analýza metrik pro prostředek Azure.

Kroky PowerShellu

Metriky pro Virtual WAN můžete zobrazit pomocí PowerShellu. K dotazování použijte následující ukázkové příkazy PowerShellu.

$MetricInformation = Get-AzMetric -ResourceId "/subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Network/VirtualHubs/<VirtualHubName>" -MetricName "VirtualHubDataProcessed" -TimeGrain 00:05:00 -StartTime 2022-2-20T01:00:00Z -EndTime 2022-2-20T01:30:00Z -AggregationType Sum

$MetricInformation.Data

- ID prostředku. ID prostředku vašeho virtuálního centra najdete na webu Azure Portal. Přejděte na stránku virtuálního centra v rámci virtuální sítě WAN a v části Základy vyberte zobrazení JSON.

-

Název metriky Odkazuje na název metriky, kterou dotazujete, což se v tomto případě nazývá

VirtualHubDataProcessed. Tato metrika zobrazuje všechna data, která směrovač virtuálního rozbočovače zpracoval ve vybraném časovém období centra. - Agregační interval. Odkazuje na frekvenci, s jakou chcete agregaci zobrazit. V aktuálním příkazu se zobrazí vybraná agregovaná jednotka za 5 minut. Můžete vybrat – 5M/15M/30M/1H/6H/12H a 1D.

- Počáteční a koncový čas Tento čas vychází ze standardu UTC. Při zadávání těchto parametrů se ujistěte, že zadáváte hodnoty UTC. Pokud se tyto parametry nepoužívají, zobrazí se ve výchozím nastavení hodnota dat za poslední hodinu.

- Součet typu agregace Typ agregace součtu zobrazuje celkový počet bajtů, které procházejí směrovač virtuálního rozbočovače během vybraného časového období. Pokud například nastavíte interval času na 5 minut, každý datový bod odpovídá počtu bajtů odeslaných v tomto pětiminutovém intervalu. Pokud chcete tuto hodnotu převést na Gb/s, můžete toto číslo vydělit číslem 37500000000. V závislosti na kapacitě virtuálního rozbočovače může směrovač rozbočovače podporovat mezi 3 Gb/s a 50 Gb/s. V tuto chvíli nejsou typy agregace Max a Min smysluplné.

Protokoly prostředků služby Azure Monitor

Protokoly prostředků poskytují přehled o operacích, které provedl prostředek Azure. Protokoly se generují automaticky, ale pokud je chcete uložit nebo dotazovat, musíte je směrovat do protokolů služby Azure Monitor. Protokoly jsou uspořádané do kategorií. Daný obor názvů může mít více kategorií protokolu prostředků.

Kolekce: Protokoly prostředků se neshromažďují a neukládají, dokud nevytvoříte nastavení diagnostiky a nenasměrujete protokoly do jednoho nebo více umístění. Při vytváření nastavení diagnostiky určíte, které kategorie protokolů se mají shromažďovat. Existuje několik způsobů, jak vytvořit a udržovat nastavení diagnostiky, včetně webu Azure Portal, prostřednictvím kódu programu a služby Azure Policy.

Směrování: Navrhované výchozí nastavení je směrovat protokoly prostředků do protokolů služby Azure Monitor, abyste je mohli dotazovat pomocí jiných dat protokolu. K dispozici jsou také jiná umístění, jako je Azure Storage, Azure Event Hubs a někteří monitorovací partneři Microsoftu. Další informace najdete v protokolech prostředků Azure a cílech protokolů prostředků.

Podrobné informace o shromažďování, ukládání a směrování protokolů prostředků najdete v tématu Nastavení diagnostiky ve službě Azure Monitor.

Seznam všech dostupných kategorií protokolů prostředků ve službě Azure Monitor najdete v tématu Podporované protokoly prostředků ve službě Azure Monitor.

Všechny protokoly prostředků ve službě Azure Monitor mají stejná pole hlaviček, za kterými následují pole specifická pro službu. Běžné schéma je popsané ve schématu protokolu prostředků služby Azure Monitor.

Dostupné kategorie protokolů prostředků, přidružené tabulky Log Analytics a schémata protokolů pro Virtual WAN najdete v referenčních informacích k datům monitorování služby Azure Virtual WAN.

Schémata

Podrobný popis schématu diagnostických protokolů nejvyšší úrovně najdete v tématu Podporované služby, schémata a kategorie diagnostických protokolů Azure.

Když zkontrolujete všechny metriky prostřednictvím Log Analytics, výstup obsahuje následující sloupce:

| Sloupec | Typ | Popis |

|---|---|---|

| TimeGrain | string | PT1M (hodnoty metrik se nasdílí každou minutu) |

| Počet | real | Obvykle se rovná 2 (každý MSEE nasdílí jednu hodnotu metriky každou minutu). |

| Minimum | real | Minimálně dvě hodnoty metrik, které nasdílely dvě MEE |

| Maximum | real | Maximální počet dvou hodnot metrik nasdílených dvěma prostředími MSEE |

| Průměr | real | Rovná se (minimum + maximum)/2 |

| Celkem | real | Součet dvou hodnot metrik z obou prostředí MSEE (hlavní hodnota, na kterou se má zaměřit dotazovaná metrika) |

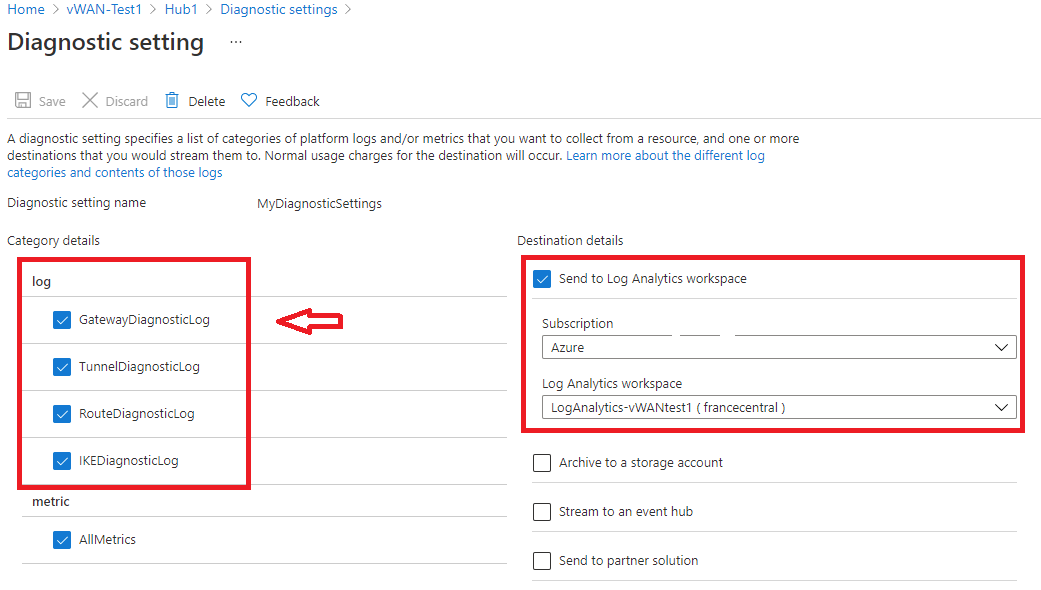

Vytvoření nastavení diagnostiky pro zobrazení protokolů

Následující kroky vám pomůžou vytvořit, upravit a zobrazit nastavení diagnostiky:

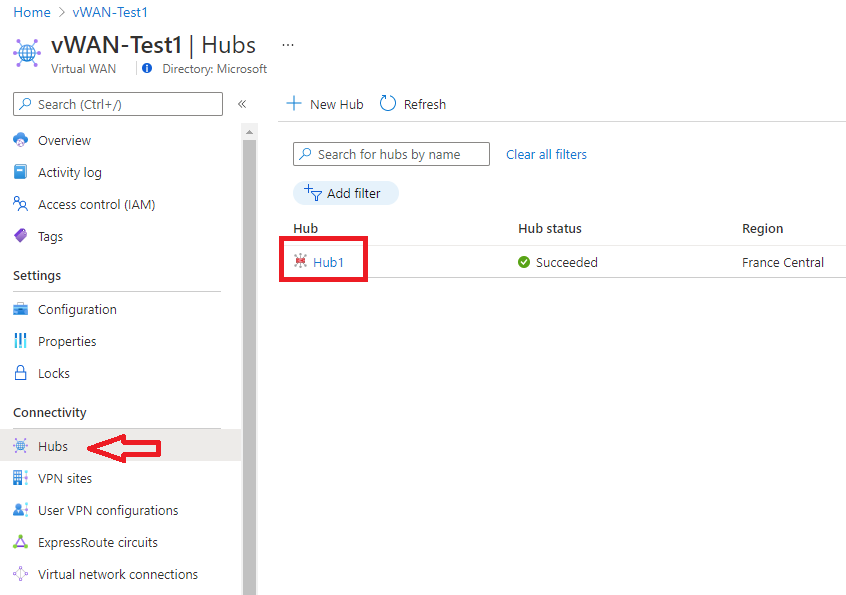

Na portálu přejděte k prostředku služby Virtual WAN a pak ve skupině Připojení vyberte Centra.

V části Skupina připojení na levé straně vyberte bránu, pro kterou chcete prozkoumat diagnostiku:

Na pravé části stránky vyberte Monitorovat bránu a pak Protokoly.

Na této stránce můžete vytvořit nové nastavení diagnostiky (+Přidat nastavení diagnostiky) nebo upravit existující nastavení (upravit nastavení). Diagnostické protokoly můžete odesílat do Log Analytics (jak je znázorněno v následujícím příkladu), streamovat do centra událostí, odesílat do řešení třetí strany nebo archivovat do účtu úložiště.

Po kliknutí na Uložit by se v tomto pracovním prostoru služby Log Analytics během několika hodin měly zobrazit protokoly.

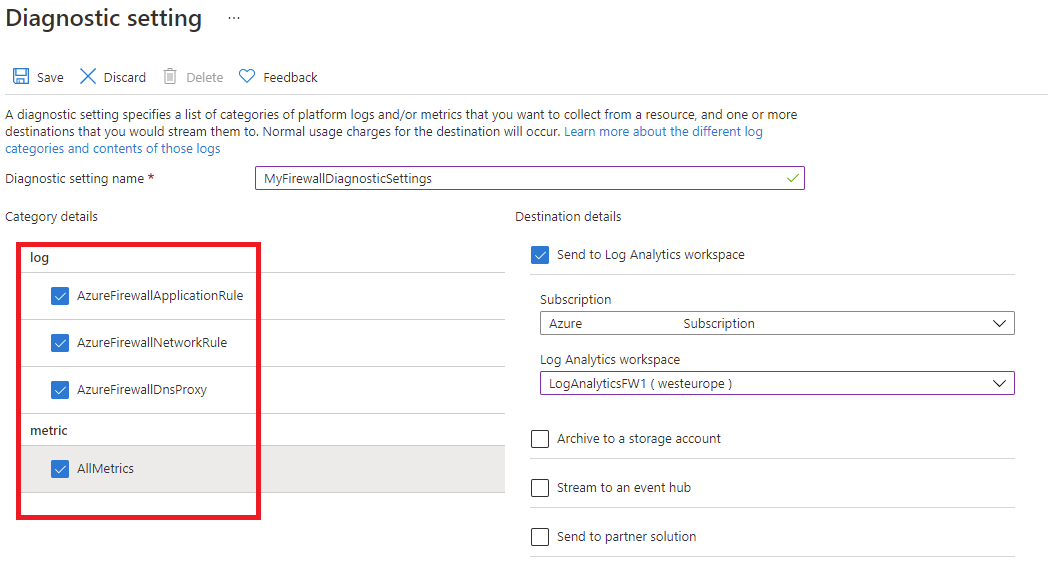

Pokud chcete monitorovat zabezpečené centrum (pomocí služby Azure Firewall), je potřeba provést konfiguraci diagnostiky a protokolování z karty Nastavení diagnostiky:

Důležité

Povolení těchto nastavení vyžaduje další služby Azure (účet úložiště, centrum událostí nebo Log Analytics), které můžou zvýšit náklady. Pokud chcete vypočítat odhadované náklady, navštivte cenovou kalkulačku Azure.

Monitorování zabezpečeného centra (Azure Firewall)

Pokud jste se rozhodli zabezpečit virtuální centrum pomocí služby Azure Firewall, jsou k dispozici relevantní protokoly a metriky: Protokoly a metriky služby Azure Firewall.

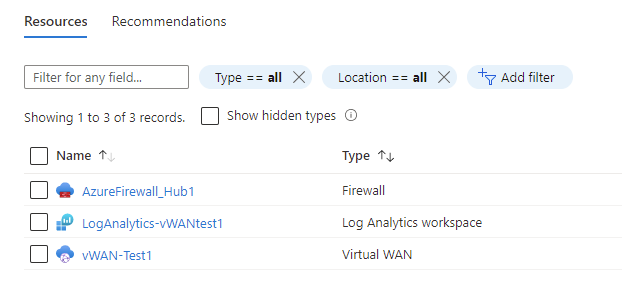

Zabezpečené centrum můžete monitorovat pomocí protokolů a metrik služby Azure Firewall. K auditu operací na prostředcích brány Azure Firewall můžete také použít protokoly aktivit. Pro každou službu Azure Virtual WAN, kterou zabezpečíte a převedete na zabezpečené centrum, azure Firewall vytvoří explicitní objekt prostředku brány firewall. Objekt je ve skupině prostředků, ve které se nachází centrum.

Protokol aktivit Azure

Protokol aktivit obsahuje události na úrovni předplatného, které sledují operace pro každý prostředek Azure, jak je vidět mimo tento prostředek; Například vytvoření nového prostředku nebo spuštění virtuálního počítače.

Shromažďování: Události protokolu aktivit se automaticky generují a shromažďují v samostatném úložišti pro zobrazení na webu Azure Portal.

Směrování: Data protokolu aktivit můžete odesílat do protokolů služby Azure Monitor, abyste je mohli analyzovat společně s dalšími daty protokolů. K dispozici jsou také jiná umístění, jako je Azure Storage, Azure Event Hubs a někteří monitorovací partneři Microsoftu. Další informace o směrování protokolu aktivit najdete v tématu Přehled protokolu aktivit Azure.

Analýza dat monitorování

Existuje mnoho nástrojů pro analýzu dat monitorování.

Nástroje služby Azure Monitor

Azure Monitor podporuje následující základní nástroje:

Průzkumník metrik, nástroj na webu Azure Portal, který umožňuje zobrazit a analyzovat metriky pro prostředky Azure. Další informace najdete v tématu Analýza metrik pomocí Průzkumníka metrik služby Azure Monitor.

Log Analytics, nástroj na webu Azure Portal, který umožňuje dotazovat a analyzovat data protokolů pomocí dotazovacího jazyka Kusto (KQL). Další informace najdete v tématu Začínáme s dotazy na protokoly ve službě Azure Monitor.

Protokol aktivit, který má uživatelské rozhraní na webu Azure Portal pro zobrazení a základní vyhledávání. Pokud chcete provádět podrobnější analýzu, musíte data směrovat do protokolů služby Azure Monitor a spouštět složitější dotazy v Log Analytics.

Mezi nástroje, které umožňují složitější vizualizaci, patří:

- Řídicí panely , které umožňují kombinovat různé druhy dat do jednoho podokna na webu Azure Portal.

- Sešity, přizpůsobitelné sestavy, které můžete vytvořit na webu Azure Portal. Sešity můžou obsahovat dotazy na text, metriky a protokoly.

- Grafana, otevřený nástroj platformy, který exceluje v provozních řídicích panelech Grafana umožňuje vytvářet řídicí panely, které obsahují data z více zdrojů, než je Azure Monitor.

- Power BI, služba obchodní analýzy, která poskytuje interaktivní vizualizace napříč různými zdroji dat. Power BI můžete nakonfigurovat tak, aby automaticky naimportovali data protokolů ze služby Azure Monitor, abyste mohli tyto vizualizace využívat.

Nástroje pro export ve službě Azure Monitor

Data ze služby Azure Monitor můžete získat do jiných nástrojů pomocí následujících metod:

Metriky: Pomocí rozhraní REST API pro metriky extrahujte data metrik z databáze metrik služby Azure Monitor. Rozhraní API podporuje filtrovací výrazy pro upřesnění načtených dat. Další informace najdete v referenčních informacích k rozhraní REST API služby Azure Monitor.

Protokoly: Použijte rozhraní REST API nebo přidružené klientské knihovny.

Další možností je export dat pracovního prostoru.

Pokud chcete začít s rozhraním REST API pro Azure Monitor, přečtěte si průvodce rozhraním REST API pro monitorování Azure.

Dotazy Kusto

Data monitorování můžete analyzovat v protokolech služby Azure Monitor nebo v úložišti Log Analytics pomocí dotazovacího jazyka Kusto (KQL).

Důležité

Když na portálu vyberete protokoly z nabídky služby, otevře se Log Analytics s oborem dotazu nastaveným na aktuální službu. Tento obor znamená, že dotazy protokolu budou obsahovat pouze data z tohoto typu prostředku. Pokud chcete spustit dotaz, který obsahuje data z jiných služeb Azure, vyberte v nabídce Azure Monitor protokoly. Podrobnosti najdete v tématu Rozsah dotazů protokolu a časový rozsah ve službě Azure Monitor Log Analytics .

Seznam běžných dotazů pro libovolnou službu najdete v rozhraní dotazů Log Analytics.

Výstrahy

Upozornění služby Azure Monitor vás aktivně upozorňují, když se v datech monitorování nacházejí konkrétní podmínky. Upozornění umožňují identifikovat a řešit problémy ve vašem systému, než si je zákazníci všimnou. Další informace najdete v tématu Upozornění služby Azure Monitor.

Existuje mnoho zdrojů běžných upozornění pro prostředky Azure. Příklady běžných upozornění pro prostředky Azure najdete v tématu Ukázkové dotazy na upozornění protokolu. Web AMBA (Baseline Alerts) služby Azure Monitor poskytuje poloautomatickou metodu implementace důležitých upozornění, řídicích panelů a pokynů pro metriky platformy. Web se vztahuje na neustále se rozšiřující podmnožinu služeb Azure, včetně všech služeb, které jsou součástí cílové zóny Azure (ALZ).

Běžné schéma upozornění standardizuje spotřebu oznámení upozornění služby Azure Monitor. Další informace najdete v tématu Běžné schéma upozornění.

Typy výstrah

Na libovolnou metriku nebo zdroj dat protokolu na datové platformě azure Monitoru můžete upozornit. Existuje mnoho různých typů upozornění v závislosti na službách, které monitorujete, a na datech monitorování, která shromažďujete. Různé typy upozornění mají různé výhody a nevýhody. Další informace naleznete v tématu Volba správného typu upozornění monitorování.

Následující seznam popisuje typy upozornění služby Azure Monitor, které můžete vytvořit:

- Upozornění na metriky vyhodnocují metriky prostředků v pravidelných intervalech. Metriky můžou být metriky platformy, vlastní metriky, protokoly ze služby Azure Monitor převedené na metriky nebo metriky Application Insights. Upozornění na metriky můžou také použít více podmínek a dynamických prahových hodnot.

- Upozornění protokolu umožňují uživatelům použít dotaz Log Analytics k vyhodnocení protokolů prostředků s předdefinovanou frekvencí.

- Upozornění protokolu aktivit se aktivují, když dojde k nové události protokolu aktivit, která odpovídá definovaným podmínkám. Upozornění služby Resource Health a upozornění služby Service Health jsou upozornění protokolu aktivit, která hlásí stav služby a prostředku.

Některé služby Azure také podporují upozornění inteligentního zjišťování, výstrahy Prometheus nebo doporučená pravidla upozornění.

U některých služeb můžete monitorovat škálování použitím stejného pravidla upozornění na metriku u více prostředků stejného typu, které existují ve stejné oblasti Azure. Jednotlivá oznámení se odesílají pro každý monitorovaný prostředek. Podporované služby a cloudy Azure najdete v tématu Monitorování více prostředků pomocí jednoho pravidla upozornění.

Poznámka:

Pokud vytváříte nebo spouštíte aplikaci, která běží ve vaší službě, může Azure Monitor application Insights nabízet více typů upozornění.

Pravidla upozornění služby Virtual WAN

Můžete nastavit upozornění na libovolnou metriku, položku protokolu nebo položku protokolu aktivit uvedenou v referenčních informacích o monitorování služby Azure Virtual WAN.

Monitorování služby Azure Virtual WAN – Osvědčené postupy

Tento článek obsahuje osvědčené postupy konfigurace pro monitorování služby Virtual WAN a různých komponent, které se s ní dají nasadit. Doporučení uvedená v tomto článku jsou většinou založená na existujících metrikách a protokolech služby Azure Monitor generovaných službou Azure Virtual WAN. Seznam metrik a protokolů shromážděných pro Virtual WAN najdete v referenčních informacích k monitorování dat služby Virtual WAN.

Většina doporučení v tomto článku navrhuje vytváření upozornění služby Azure Monitor. Upozornění služby Azure Monitor vás aktivně upozorňují, když se v datech monitorování objeví důležitá událost. Tyto informace vám pomůžou rychleji vyřešit původní příčinu a nakonec snížit výpadky. Pokud se chcete dozvědět, jak vytvořit upozornění na metriku, přečtěte si kurz : Vytvoření upozornění na metriku pro prostředek Azure. Informace o vytvoření upozornění dotazu protokolu najdete v kurzu : Vytvoření upozornění dotazu protokolu pro prostředek Azure.

Brány Virtual WAN

Tato část popisuje osvědčené postupy pro brány Virtual WAN.

Brána VPN typu Site-to-Site

Kontrolní seznam návrhu – upozornění na metriky

- Vytvořte pravidlo upozornění pro zvýšení počtu příchozích přenosů dat tunelu nebo příchozího přenosu dat.

- Vytvořte pravidlo upozornění pro monitorování stavu partnerského vztahu protokolu BGP.

- Vytvořte pravidlo upozornění pro monitorování počtu inzerovaných a naučených tras protokolu BGP.

- Vytvořte pravidlo upozornění pro nadměrné využití brány VPN.

- Vytvořte pravidlo upozornění pro nadměrné využití tunelu.

| Doporučení | Popis |

|---|---|

| Vytvořte pravidlo upozornění pro zvýšení počtu příchozích přenosů dat tunelu nebo příchozího přenosu dat. | Zvýšení počtu příchozích přenosů dat tunelu nebo příchozího přenosu dat může znamenat problém s bránou Azure VPN nebo se vzdáleným zařízením VPN. Při vytváření pravidel upozornění vyberte metriku počtu zahozených paketů tunelu nebo příchozího přenosu dat. Při konfiguraci logiky upozornění definujte statickou prahovou hodnotu větší než 0 a typ celkové agregace. Můžete se rozhodnout monitorovat připojení jako celek nebo rozdělit pravidlo upozornění podle instance a vzdálené IP adresy, které budou upozorňovat na problémy související s jednotlivými tunely. Pokud chcete zjistit rozdíl mezi konceptem připojení VPN, propojením a tunelem ve službě Virtual WAN, přečtěte si nejčastější dotazy k Virtual WAN. |

| Vytvořte pravidlo upozornění pro monitorování stavu partnerského vztahu protokolu BGP. | Při použití protokolu BGP v připojeních typu site-to-site je důležité monitorovat stav partnerských vztahů protokolu BGP mezi instancemi brány a vzdálenými zařízeními, protože opakované selhání může narušit připojení. Při vytváření pravidla upozornění vyberte metriku stavu partnerského vztahu protokolu BGP. Pomocí statické prahové hodnoty zvolte typ průměrné agregace a nakonfigurujte, aby se upozornění aktivovalo vždy, když je hodnota menší než 1. Doporučujeme rozdělit výstrahu podle instance a adresy partnerského vztahu protokolu BGP, abyste zjistili problémy s jednotlivými partnerskými vztahy. Nevybírejte IP adresy instancí brány jako adresu partnerského vztahu protokolu BGP, protože tato metrika monitoruje stav protokolu BGP pro každou možnou kombinaci, včetně samotné instance (která je vždy 0). |

| Vytvořte pravidlo upozornění pro monitorování počtu inzerovaných a naučených tras protokolu BGP. |

Trasy protokolu BGP inzerované a trasy protokolu BGP naučené monitorují počet tras inzerovaných a získaných z partnerských vztahů bránou VPN. Pokud tyto metriky neočekávaně poklesnou na nulu, může to být kvůli problému s bránou nebo s místním prostředím. Doporučujeme nakonfigurovat upozornění, aby se obě tyto metriky aktivovaly vždy, když je jejich hodnota nula. Zvolte typ souhrnu agregace. Rozdělením podle instance můžete monitorovat jednotlivé instance brány. |

| Vytvořte pravidlo upozornění pro nadměrné využití brány VPN. | Počet jednotek škálování na instanci určuje agregovanou propustnost brány VPN. Všechny tunely, které končí ve stejné instanci brány, sdílejí svou agregovanou propustnost. Je pravděpodobné, že stabilita tunelu bude ovlivněna, pokud instance pracuje na své kapacitě po dlouhou dobu. Při vytváření pravidla upozornění vyberte šířku pásma brány S2S. Nakonfigurujte výstrahu tak, aby se aktivovala vždy, když je průměrná propustnost větší než hodnota, která se blíží maximální agregované propustnosti obou instancí. Případně výstrahu rozdělte podle instance a jako referenci použijte maximální propustnost pro každou instanci . Pro výběr vhodného počtu jednotek škálování je vhodné předem určit potřeby propustnosti jednotlivých tunelů. Další informace o podporovaných hodnotách jednotek škálování pro brány VPN typu site-to-site najdete v nejčastějších dotazech ke službě Virtual WAN. |

| Vytvořte pravidlo upozornění pro nadměrné využití tunelu. | Jednotky škálování instance brány, kde se ukončí, určují maximální povolenou propustnost pro každý tunel. Můžete být upozorněni, pokud je tunel ohrožen blížícím se maximální propustnosti, což může vést k problémům s výkonem a připojením. Aktivně se chytejte zkoumáním původní příčiny zvýšeného využití tunelu nebo zvýšením jednotek škálování brány. Při vytváření pravidla upozornění vyberte šířku pásma tunelu. Rozdělením podle instance a vzdálené IP adresy můžete monitorovat všechny jednotlivé tunely nebo místo toho zvolit konkrétní tunely. Nakonfigurujte upozornění tak, aby se aktivovala vždy, když je průměrná propustnost větší než hodnota, která se blíží maximální povolené propustnosti pro každý tunel. Další informace o tom, jak jednotky škálování brány ovlivňují maximální propustnost tunelu, najdete v nejčastějších dotazech ke službě Virtual WAN. |

Kontrolní seznam návrhu – upozornění dotazů protokolu

Pokud chcete nakonfigurovat upozornění založená na protokolu, musíte nejprve vytvořit nastavení diagnostiky pro bránu VPN typu site-to-site nebo point-to-site. Nastavení diagnostiky je místo, kde definujete, jaké protokoly nebo metriky chcete shromažďovat a jak chcete tato data uložit, aby se později analyzovala. Na rozdíl od metrik brány nejsou protokoly brány dostupné, pokud není nakonfigurované žádné nastavení diagnostiky. Informace o tom, jak vytvořit nastavení diagnostiky, najdete v tématu Vytvoření nastavení diagnostiky pro zobrazení protokolů.

- Vytvořte pravidlo upozornění na odpojení tunelu.

- Vytvořte pravidlo upozornění na odpojení protokolu BGP.

| Doporučení | Popis |

|---|---|

| Vytvořte pravidlo upozornění na odpojení tunelu. |

Pomocí diagnostických protokolů tunelu můžete sledovat události odpojení v připojeních typu site-to-site. Událost odpojení může být způsobená selháním vyjednávání přidružení zabezpečení, nereagováním vzdáleného zařízení VPN, mimo jiné příčinou. Diagnostické protokoly tunelu také poskytují důvod odpojení. Podívejte se na pravidlo upozornění vytvořit tunelové odpojení – dotaz protokolu pod touto tabulkou a vyberte události odpojení při vytváření pravidla upozornění. Nakonfigurujte výstrahu tak, aby se aktivovala vždy, když je počet řádků, které jsou výsledkem spuštění dotazu , větší než 0. Aby byla tato výstraha účinná, vyberte Úroveň agregace , která má být v rozmezí 1 až 5 minut, a četnost vyhodnocování , aby byla také mezi 1 a 5 minut. Díky tomu je po uplynutí intervalu agregace členitost počet řádků znovu 0 pro nový interval. Tipy pro řešení potíží při analýze diagnostických protokolů tunelu najdete v tématu Řešení potíží s bránou Azure VPN pomocí diagnostických protokolů. Kromě toho použijte diagnostické protokoly IKE k doplnění řešení potíží, protože tyto protokoly obsahují podrobnou diagnostiku specifickou pro IKE. |

| Vytvořte pravidlo upozornění na odpojení protokolu BGP. | Pomocí diagnostických protokolů směrování můžete sledovat aktualizace tras a problémy s relacemi protokolu BGP. Opakované události odpojení protokolu BGP můžou ovlivnit připojení a způsobit výpadky. Podívejte se na upozornění na vytvoření pravidla odpojení protokolu BGP pod touto tabulkou a vyberte události odpojení při vytváření pravidla upozornění. Nakonfigurujte výstrahu tak, aby se aktivovala vždy, když je počet řádků, které jsou výsledkem spuštění dotazu , větší než 0. Aby byla tato výstraha účinná, vyberte Úroveň agregace , která má být v rozmezí 1 až 5 minut, a četnost vyhodnocování , aby byla také mezi 1 a 5 minut. Díky tomu je po uplynutí intervalu agregace členitost počet řádků znovu 0 pro nový interval, pokud se obnoví relace protokolu BGP. Další informace o datech shromážděných diagnostickými protokoly tras najdete v tématu Řešení potíží se službou Azure VPN Gateway pomocí diagnostických protokolů. |

Dotazy na protokoly

Vytvořit pravidlo upozornění na odpojení tunelu – dotaz protokolu: Následující dotaz protokolu lze použít k výběru událostí odpojení tunelu při vytváření pravidla upozornění:

AzureDiagnostics | where Category == "TunnelDiagnosticLog" | where OperationName == "TunnelDisconnected"Vytvoření upozornění pravidla odpojení protokolu BGP: Následující dotaz protokolu lze použít k výběru událostí odpojení protokolu BGP při vytváření pravidla upozornění:

AzureDiagnostics | where Category == "RouteDiagnosticLog" | where OperationName == "BgpDisconnectedEvent"

Brána VPN typu Point-to-Site

Následující část podrobně popisuje konfiguraci pouze upozornění na základě metrik. Brány typu point-to-site služby Virtual WAN ale také podporují diagnostické protokoly. Další informace o dostupných diagnostických protokolech pro brány typu point-to-site najdete v tématu Diagnostika brány VPN typu point-to-site služby Virtual WAN.

Kontrolní seznam návrhu – upozornění na metriky

- Vytvořte pravidlo upozornění pro nadměrné využití brány.

- Vytvořte upozornění pro počet připojení P2S, který se blíží limitu.

- Vytvořte upozornění pro počet tras VPN uživatelů, které se blíží limitu.

| Doporučení | Popis |

|---|---|

| Vytvořte pravidlo upozornění pro nadměrné využití brány. | Počet nakonfigurovaných jednotek škálování určuje šířku pásma brány typu point-to-site. Další informace o jednotkách škálování brány typu point-to-site najdete v tématu Point-to-Site (Síť VPN uživatele). Pomocí metriky šířky pásma brány P2S monitorujte využití brány a nakonfigurujte pravidlo upozornění, které se aktivuje vždy, když je šířka pásma brány větší než hodnota blízko agregované propustnosti – například pokud byla brána nakonfigurovaná se 2 jednotkami škálování, má agregovanou propustnost 1 Gb/s. V tomto případě můžete definovat prahovou hodnotu 950 Mb/s. Pomocí této výstrahy můžete proaktivně prozkoumat původní příčinu zvýšeného využití a v případě potřeby také zvýšit počet jednotek škálování. Při konfiguraci pravidla upozornění vyberte typ agregace Průměr. |

| Vytvoření upozornění pro počet připojení P2S ke blížícímu se limitu | Maximální povolený počet připojení typu point-to-site je také určen počtem jednotek škálování nakonfigurovaných v bráně. Další informace o jednotkách škálování brány typu point-to-site najdete v nejčastějších dotazech k síti VPN typu point-to-site. K monitorování počtu připojení použijte metriku P2S Connection Count (Počet připojení P2S). Tuto metriku vyberte, pokud chcete nakonfigurovat pravidlo upozornění, které se aktivuje vždy, když se počet připojení blíží maximálnímu povolenému počtu připojení. Například brána 1 jednotek podporuje až 500 souběžných připojení. V takovém případě můžete nakonfigurovat, aby se výstraha aktivovala vždy, když je počet připojení větší než 450. Pomocí této výstrahy můžete určit, jestli je potřeba zvýšit počet jednotek škálování, nebo ne. Při konfiguraci pravidla upozornění zvolte typ agregace Celkem. |

| Vytvořte pravidlo upozornění pro počet tras VPN uživatelů, které se blíží limitu. | Použitý protokol určuje maximální počet tras VPN uživatele. IKEv2 má limit na úrovni protokolu 255 tras, zatímco OpenVPN má limit 1 000 tras. Další informace o této skutečnosti najdete v tématu Koncepty konfigurace serveru VPN. Pokud se blížíte dosažení maximálního počtu tras VPN uživatelů, můžete být upozorněni a aktivně reagovat, abyste se vyhnuli výpadkům. Pomocí počtu tras VPN uživatele můžete tuto situaci monitorovat a nakonfigurovat pravidlo upozornění, které se aktivuje při každém překročení počtu tras blížících se limitu. Pokud je například limit 255 tras, může být odpovídající prahová hodnota 230. Při konfiguraci pravidla upozornění zvolte typ agregace Celkem. |

Brána ExpressRoute

Následující část se zaměřuje na upozornění založená na metrikách. Kromě zde popsaných výstrah, které se zaměřují na komponentu brány, doporučujeme k monitorování okruhu ExpressRoute použít dostupné metriky, protokoly a nástroje. Další informace o monitorování ExpressRoute najdete v tématu Monitorování, metriky a upozornění ExpressRoute. Informace o použití nástroje ExpressRoute Traffic Collector najdete v tématu Konfigurace kolektoru provozu ExpressRoute pro ExpressRoute Direct.

Kontrolní seznam návrhu – upozornění na metriky

- Vytvořte pravidlo upozornění pro bity přijaté za sekundu.

- Vytvořte pravidlo upozornění pro nadměrné využití procesoru.

- Vytvořte pravidlo upozornění pro pakety za sekundu.

- Vytvořte pravidlo upozornění pro počet tras inzerovaných pro partnerský vztah.

- Spočítejte pravidlo upozornění pro počet tras získaných z partnerského vztahu.

- Vytvořte pravidlo upozornění pro vysokou četnost změn tras.

| Doporučení | Popis |

|---|---|

| Vytvořte pravidlo upozornění pro bity přijaté za sekundu. |

Počet přijatých bitů za sekundu monitoruje celkový objem provozu přijatý bránou z prostředí MSEE. Pokud je objem provozu přijatý bránou ohrožený dosažením maximální propustnosti, můžete být upozorněni. Tato situace může vést k problémům s výkonem a připojením. Tento přístup umožňuje aktivně pracovat zkoumáním původní příčiny zvýšeného využití brány nebo zvýšením maximální povolené propustnosti brány. Zvolte typ průměrné agregace a prahovou hodnotu blízko maximální propustnosti zřízené pro bránu při konfiguraci pravidla upozornění. Kromě toho doporučujeme nastavit upozornění, když je počet přijatých bitů za sekundu téměř nula, protože může značit problém s bránou nebo prostředími MSEE. Počet zřízených jednotek škálování určuje maximální propustnost brány ExpressRoute. Další informace o výkonu brány ExpressRoute najdete v tématu o připojeních ExpressRoute ve službě Azure Virtual WAN. |

| Vytvořte pravidlo upozornění pro nadměrné využití procesoru. | Při používání bran ExpressRoute je důležité monitorovat využití procesoru. Dlouhodobé vysoké využití může ovlivnit výkon a možnosti připojení. Pomocí metriky využití procesoru můžete monitorovat využití a vytvořit výstrahu pro případ, kdy je využití procesoru větší než 80 %, abyste mohli prozkoumat původní příčinu a v případě potřeby zvýšit počet jednotek škálování. Při konfiguraci pravidla upozornění zvolte typ agregace Průměr. Další informace o výkonu brány ExpressRoute najdete v tématu o připojeních ExpressRoute ve službě Azure Virtual WAN. |

| Vytvořte pravidlo upozornění pro přijaté pakety za sekundu. |

Pakety za sekundu monitorují počet příchozích paketů procházejících bránou ExpressRoute služby Virtual WAN. Pokud se počet paketů za sekundu blíží limitu povoleného počtu jednotek škálování nakonfigurovaných v bráně, můžete být upozorněni. Při konfiguraci pravidla upozornění zvolte typ agregace Průměr. Na základě počtu jednotek škálování brány zvolte prahovou hodnotu blížící se maximálnímu počtu paketů za sekundu. Další informace o výkonu ExpressRoute najdete v tématu o připojeních ExpressRoute ve službě Azure Virtual WAN. Kromě toho doporučujeme nastavit upozornění, když je počet paketů za sekundu téměř nula, protože může značit problém s bránou nebo prostředími MSEEs. |

| Vytvořte pravidlo upozornění pro počet tras inzerovaných pro partnerský vztah. |

Počet tras inzerovaných partnerským uzlům monitoruje počet tras inzerovaných z brány ExpressRoute do směrovače virtuálního rozbočovače a zařízení Microsoft Enterprise Edge. Doporučujeme přidat filtr, abyste vybrali jenom dva partnerské uzly protokolu BGP zobrazené jako zařízení ExpressRoute a vytvořili výstrahu, která identifikuje, kdy počet inzerovaných tras dosáhne zdokumentovaného limitu 1 000. Nakonfigurujte například výstrahu, která se má aktivovat, když je počet inzerovaných tras větší než 950. Doporučujeme také nakonfigurovat upozornění, když je počet tras inzerovaných do zařízení Microsoft Edge nula , aby bylo možné proaktivně zjišťovat případné problémy s připojením. Pokud chcete přidat tato upozornění, vyberte metriku Počet tras inzerovaných do partnerských uzlů a pak vyberte možnost Přidat filtr a zařízení ExpressRoute . |

| Vytvořte pravidlo upozornění pro počet tras získaných z partnerského vztahu. |

Počet tras získaných z partnerských uzlů monitoruje počet tras, které brána ExpressRoute učí z směrovače virtuálního rozbočovače a ze zařízení Microsoft Enterprise Edge. Doporučujeme přidat filtr , který vybere jenom dva partnerské uzly protokolu BGP zobrazené jako zařízení ExpressRoute a vytvoří výstrahu, která určí, kdy počet naučených tras dosáhne zdokumentovaného limitu 4000 pro standardní SKU a 10 000 okruhů SKU Premium. Doporučujeme také nakonfigurovat upozornění, když je počet tras inzerovaných do zařízení Microsoft Edge nula. Tento přístup může pomoct při zjišťování, kdy vaše místní prostředí zastaví reklamní trasy. |

| Vytvořte pravidlo upozornění pro vysokou četnost změn tras. |

Frekvence změn tras ukazuje četnost změn tras, které se učí a inzerují od partnerských uzlů a mezi ně, včetně dalších typů větví, jako je site-to-site a vpn typu point-to-site. Tato metrika poskytuje přehled o připojení nebo odpojení nové větve nebo více okruhů. Tato metrika je užitečný nástroj při identifikaci problémů s inzerováním protokolu BGP, jako jsou flaplingy. Doporučujeme nastavit upozornění , pokud je prostředí statické a změny protokolu BGP nejsou očekávané. Vyberte prahovou hodnotu, která je větší než 1, a agregační členitost 15 minut, abyste mohli konzistentně monitorovat chování protokolu BGP. Pokud je prostředí dynamické a změny protokolu BGP se často očekávají, můžete se rozhodnout, že upozornění nenastavíte jinak, abyste se vyhnuli falešně pozitivním výsledkům. Tuto metriku ale stále můžete zvážit pro pozorovatelnost vaší sítě. |

Virtuální centrum

Následující část se zaměřuje na upozornění založená na metrikách pro virtuální centra.

Kontrolní seznam návrhu – upozornění na metriky

- Vytvoření pravidla upozornění pro stav partnerského vztahu protokolu BGP

| Doporučení | Popis |

|---|---|

| Vytvořte pravidlo upozornění pro monitorování stavu partnerského vztahu protokolu BGP. | Při vytváření pravidla upozornění vyberte metriku stavu partnerského vztahu protokolu BGP. Pomocí statické prahové hodnoty zvolte typ průměrné agregace a nakonfigurujte, aby se upozornění aktivovalo vždy, když je hodnota menší než 1. Tento přístup umožňuje zjistit, kdy má směrovač virtuálních rozbočovačů problémy s připojením ExpressRoute, VPN typu Site-to-Site a bran VPN typu Point-to-Site nasazených v centru. |

Azure Firewall

Tato část článku se zaměřuje na upozornění založená na metrikách. Azure Firewall nabízí komplexní seznam metrik a protokolů pro účely monitorování. Kromě konfigurace upozornění popsaných v následující části se dozvíte, jak vám může sešit služby Azure Firewall pomoct monitorovat bránu Azure Firewall. Prozkoumejte také výhody připojení protokolů služby Azure Firewall k Microsoft Sentinelu pomocí konektoru služby Azure Firewall pro Microsoft Sentinel.

Kontrolní seznam návrhu – upozornění na metriky

- Vytvořte pravidlo upozornění pro riziko vyčerpání portů SNAT.

- Vytvořte pravidlo upozornění pro nadměrné využití brány firewall.

| Doporučení | Popis |

|---|---|

| Vytvořte pravidlo upozornění pro riziko vyčerpání portů SNAT. | Azure Firewall poskytuje 2 496 portů SNAT na veřejnou IP adresu nakonfigurovanou pro instanci škálování back-endového virtuálního počítače. Je důležité odhadnout předem počet portů SNAT, které můžou splňovat požadavky vaší organizace na odchozí provoz do internetu. Tím se nezvýšuje riziko vyčerpání počtu dostupných portů SNAT ve službě Azure Firewall, což může způsobit selhání odchozího připojení. Pomocí metriky využití portů SNAT můžete monitorovat procento aktuálně používaných portů SNAT odchozích přenosů. Vytvořte pravidlo upozornění, které se má pro tuto metriku aktivovat, kdykoli toto procento překročí 95 % (například kvůli nepředvídanému nárůstu provozu), abyste mohli odpovídajícím způsobem jednat konfigurací jiné veřejné IP adresy ve službě Azure Firewall nebo pomocí služby Azure NAT Gateway . Při konfiguraci pravidla upozornění použijte typ maximální agregace. Další informace o tom, jak interpretovat metriku využití portů SNAT, najdete v tématu Přehled protokolů a metrik brány Azure Firewall. Další informace o škálování portů SNAT ve službě Azure Firewall najdete v tématu Škálování portů SNAT pomocí služby Azure NAT Gateway. |

| Vytvořte pravidlo upozornění pro nadměrné využití brány firewall. | Maximální propustnost služby Azure Firewall se liší v závislosti na povolené SKU a funkcích. Další informace o výkonu služby Azure Firewall najdete v tématu Výkon služby Azure Firewall. Pokud se vaše brána firewall blíží maximální propustnosti, můžete být upozorněni. Základní příčinu můžete vyřešit, protože tato situace může ovlivnit výkon brány firewall. Vytvořte pravidlo upozornění, které se aktivuje vždy, když metrika propustnosti překročí hodnotu blížící se maximální propustnosti brány firewall – pokud je maximální propustnost 30 Gb/s, nakonfigurujte jako prahovou hodnotu například 25 Gb/s. Jednotka metrik propustnosti je bity za sekundu. Při vytváření pravidla upozornění zvolte typ agregace Průměr . |

Upozornění služby Resource Health

Upozornění služby Resource Health můžete také nakonfigurovat prostřednictvím služby Service Health pro následující zdroje informací. Tento přístup zajišťuje, že budete informováni o dostupnosti prostředí Virtual WAN. Upozornění vám umožňují řešit, jestli jsou problémy se sítí způsobené tím, že vaše prostředky Azure zadávají stav, které nejsou v pořádku, a ne kvůli problémům z místního prostředí. Doporučujeme nakonfigurovat upozornění, když dojde ke snížení nebo nedostupnosti stavu prostředku. Pokud dojde ke snížení nebo nedostupnosti stavu prostředku, můžete analyzovat, jestli nedošlo k nedávným špičkám v množství provozu zpracovávaného těmito prostředky, tras inzerovaných těmto prostředkům nebo počtu vytvořených připojení k větvím nebo virtuálním sítím. Další informace o omezeních podporovaných ve službě Virtual WAN najdete v tématu Omezení služby Azure Virtual WAN.

- Microsoft.Network/vpnGateways

- Microsoft.Network/expressRouteGateways

- Microsoft.Network/azureFirewalls

- Microsoft.Network/virtualHubs

- Microsoft.Network/p2sVpnGateways

Související obsah

- Referenční informace k datům monitorování služby Azure Virtual WAN najdete v referenčních informacích o metrikách, protokolech a dalších důležitých hodnotách vytvořených pro Virtual WAN.

- Obecné podrobnosti o monitorování prostředků Azure najdete v tématu Monitorování prostředků Azure pomocí služby Azure Monitor .