Použití indikátorů hrozeb v analytických pravidlech

Power your analytics rules with your threat indicators to automatically generate alerts based the threat intelligence that you integrated.

Požadavky

- Indikátory hrozeb. Tyto indikátory můžou být z informačních kanálů analýzy hrozeb, platforem analýzy hrozeb, hromadného importu z plochého souboru nebo ručního vstupu.

- Zdroje dat. Události z datových konektorů musí probíhat do pracovního prostoru Služby Microsoft Sentinel.

- Analytické pravidlo formátu

TI map.... Tento formát musí používat, aby mohl mapovat indikátory hrozeb, které máte s událostmi, které jste ingestovali.

Konfigurace pravidla pro generování výstrah zabezpečení

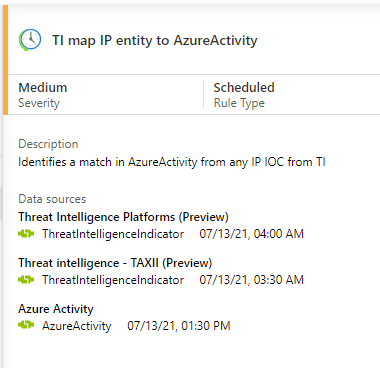

Následující příklad ukazuje, jak povolit a nakonfigurovat pravidlo pro generování výstrah zabezpečení pomocí indikátorů hrozeb, které jste naimportovali do Služby Microsoft Sentinel. V tomto příkladu použijte šablonu pravidla s názvem ENTITA TI map IP na AzureActivity. Toto pravidlo odpovídá jakémukoli indikátoru hrozby typu IP adresy se všemi událostmi vaší aktivity Azure. Když se najde shoda, vygeneruje se výstraha spolu s odpovídajícím incidentem pro šetření provozním týmem zabezpečení.

Toto konkrétní analytické pravidlo vyžaduje datový konektor aktivit Azure (k importu událostí na úrovni předplatného Azure). Vyžaduje také jeden nebo oba datové konektory analýzy hrozeb (k importu indikátorů hrozeb). Toto pravidlo také aktivuje importované indikátory nebo ručně vytvořené indikátory.

Na webu Azure Portal přejděte na Microsoft Sentinel.

Zvolte pracovní prostor, do kterého jste importovali indikátory hrozeb pomocí datových konektorů Analýzy hrozeb a dat aktivit Azure pomocí datového konektoru aktivit Azure.

V nabídce Microsoft Sentinel v části Konfigurace vyberte Analýza.

Výběrem karty Šablony pravidel zobrazíte seznam dostupných šablon analytických pravidel.

Vyhledejte entitu IP s názvem TI mapovanou na AzureActivity a ujistěte se, že jste připojili všechny požadované zdroje dat.

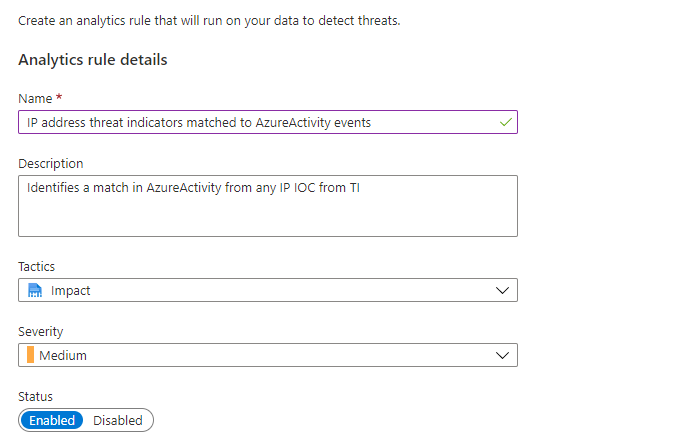

Vyberte entitu IP adresy mapování TI na pravidlo AzureActivity . Potom výběrem možnosti Vytvořit pravidlo otevřete průvodce konfigurací pravidla. Nakonfigurujte nastavení v průvodci a pak vyberte Další: Nastavit logiku >pravidla .

Část průvodce logiky pravidla je předem vyplněna následujícími položkami:

- Dotaz, který se používá v pravidle.

- Mapování entit, které Microsoft Sentinelu říkají, jak rozpoznávat entity, jako jsou účty, IP adresy a adresy URL. Incidenty a vyšetřování pak můžou pochopit, jak pracovat s daty v jakýchkoli výstrahách zabezpečení generovaných tímto pravidlem.

- Plán spuštění tohoto pravidla.

- Počet výsledků dotazu potřebných před vygenerování výstrahy zabezpečení

Výchozí nastavení v šabloně jsou:

- Spusťte jednou za hodinu.

- Porovná všechny indikátory hrozeb IP adres z

ThreatIntelligenceIndicatortabulky s libovolnou IP adresou nalezenou za poslední hodinu událostí zAzureActivitytabulky. - Pokud jsou výsledky dotazu větší než nula, vygenerujte výstrahu zabezpečení, aby bylo zjištěno, že byly nalezeny shody.

- Ujistěte se, že je pravidlo povolené.

Můžete ponechat výchozí nastavení nebo je změnit tak, aby splňovaly vaše požadavky. Nastavení generování incidentů můžete definovat na kartě Nastavení incidentu. Další informace najdete v tématu Vytvoření vlastních analytických pravidel pro detekci hrozeb. Až budete hotovi, vyberte kartu Automatizovaná odpověď .

Nakonfigurujte jakoukoli automatizaci, kterou chcete aktivovat, když se z tohoto analytického pravidla vygeneruje výstraha zabezpečení. Automatizace v Microsoft Sentinelu používá kombinace pravidel automatizace a playbooků využívajících Azure Logic Apps. Další informace najdete v tématu Kurz: Použití playbooků s pravidly automatizace v Microsoft Sentinelu. Až budete hotovi, vyberte Další: Chcete-li pokračovat, zkontrolujte>.

Když se zobrazí zpráva s oznámením, že ověření pravidla proběhlo úspěšně, vyberte Vytvořit.

Kontrola pravidel

Najděte povolená pravidla na kartě Aktivní pravidla v části Analýza služby Microsoft Sentinel. Upravte, povolte, zakažte, duplikujte nebo odstraňte aktivní pravidlo. Nové pravidlo se spustí okamžitě po aktivaci a pak se spustí podle definovaného plánu.

Podle výchozího nastavení se při každém spuštění pravidla podle plánu vygenerují všechny výsledky, které se nacházejí, výstrahu zabezpečení. Pokud chcete zobrazit výstrahy zabezpečení ve službě Microsoft Sentinel v části Protokoly služby Microsoft Sentinel, podívejte SecurityAlert se na tabulku ve skupině Microsoft Sentinel.

Výstrahy vygenerované z analytických pravidel v Microsoft Sentinelu generují také incidenty zabezpečení. V nabídce Microsoft Sentinel v části Správa hrozeb vyberte Incidenty. Incidenty jsou to, co týmy provozu zabezpečení zjišťují a prošetřují, aby určily příslušné akce reakce. Další informace najdete v tématu Kurz: Zkoumání incidentů pomocí služby Microsoft Sentinel.

Poznámka:

Vzhledem k tomu, že analytické pravidla omezují vyhledávání nad 14 dny, Microsoft Sentinel aktualizuje indikátory každých 12 dnů, aby bylo zajištěno, že jsou dostupné pro odpovídající účely prostřednictvím analytických pravidel.

Související obsah

V tomto článku jste zjistili, jak pomocí indikátorů analýzy hrozeb detekovat hrozby. Další informace o analýze hrozeb v Microsoft Sentinelu najdete v následujících článcích:

- Práce s indikátory hrozeb v Microsoft Sentinelu

- Připojte Microsoft Sentinel k informačním kanálům ANALÝZY hrozeb STIX/TAXII.

- Připojte platformy analýzy hrozeb k Microsoft Sentinelu.

- Podívejte se, které platformy TIP, informační kanály TAXII a rozšiřování je možné snadno integrovat s Microsoft Sentinelem.