Práce s analýzou hrozeb v Microsoft Sentinelu

Urychlete detekci a nápravu hrozeb díky zjednodušenému vytváření a správě inteligentních hrozeb. Tento článek ukazuje, jak zajistit největší integraci analýzy hrozeb v rozhraní pro správu bez ohledu na to, jestli k ní přistupujete z Microsoft Sentinelu na webu Azure Portal nebo na portálu Defender.

- Vytváření objektů analýzy hrozeb pomocí výrazu s informacemi o strukturovaných hrozbách (STIX)

- Správa analýzy hrozeb zobrazením, kurátorováním a vizualizací

Důležité

Microsoft Sentinel je obecně dostupný na portálu Microsoft Defenderu na sjednocené platformě operací zabezpečení Microsoftu. Ve verzi Preview je Microsoft Sentinel k dispozici na portálu Defender bez licence XDR v programu Microsoft Defender nebo licence E5. Další informace najdete v tématu Microsoft Sentinel na portálu Microsoft Defender.

Přístup k rozhraní pro správu

V závislosti na tom, kde chcete pracovat s analýzami hrozeb, použijte jednu z následujících karet. I když se k rozhraní pro správu přistupuje jinak v závislosti na tom, který portál používáte, mají úlohy vytváření a správy stejný postup, jakmile se tam dostanete.

Na portálu Defender přejděte do správy Intel analýzy>hrozeb.

Vytvoření analýzy hrozeb

Pomocí rozhraní pro správu můžete vytvářet objekty STIX a provádět další běžné úlohy analýzy hrozeb, jako je označování indikátorů a navazování propojení mezi objekty.

- Definujte relace při vytváření nových objektů STIX.

- Pomocí duplicitní funkce můžete rychle vytvořit více objektů a zkopírovat metadata z nového nebo existujícího objektu TI.

Další informace o podporovanýchobjektch

Vytvoření nového objektu STIX

Vyberte Přidat nový>objekt TI.

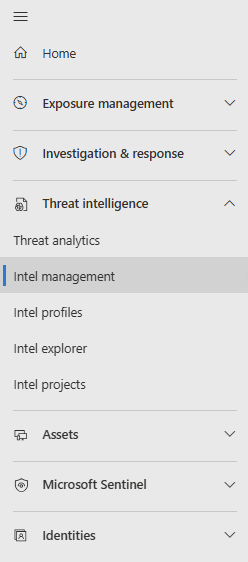

Zvolte typ objektu a pak vyplňte formulář na stránce Nový objekt TI. Povinná pole jsou označená červenou hvězdičkou (*).

Zvažte určení hodnoty citlivosti nebo hodnocení TLP (Traffic Light Protocol ) pro objekt TI. Další informace o tom, co hodnoty představují, najdete v tématu Curate threat intelligence.

Pokud víte, jak se tento objekt vztahuje k jinému objektu analýzy hrozeb, uveďte, že spojení s typem relace a odkazem Cíl.

Pokud chcete vytvořit více položek se stejnými metadaty, vyberte Přidat pro jednotlivé objekty nebo Přidat a duplikovat . Následující obrázek znázorňuje společnou část metadat každého objektu STIX, která jsou duplikována.

Správa analýzy hrozeb

Optimalizujte TI z vašich zdrojů pomocí pravidel příjmu dat. Kurátorujte stávající TI s tvůrcem relací. Pomocí rozhraní pro správu můžete vyhledávat, filtrovat a řadit a pak do analýzy hrozeb přidávat značky.

Optimalizace informačních kanálů analýzy hrozeb s využitím pravidel příjmu dat

Snižte šum z informačních kanálů TI, rozšiřte platnost indikátorů s vysokou hodnotou a přidejte do příchozích objektů smysluplné značky. Toto jsou jen některé případy použití pravidel příjmu dat. Tady jsou kroky pro rozšíření data platnosti u ukazatelů vysoké hodnoty.

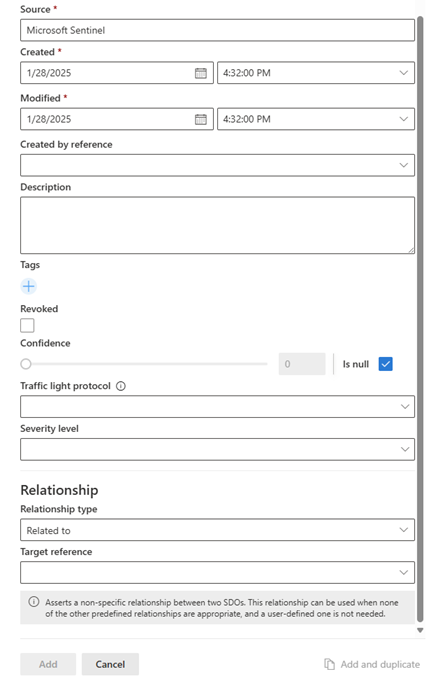

Výběrem pravidel příjmu dat otevřete celou novou stránku pro zobrazení existujících pravidel a vytvoření nové logiky pravidla.

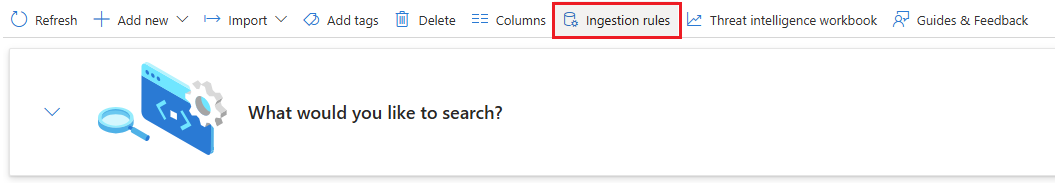

Zadejte popisný název pravidla. Stránka pravidel příjmu dat má pro název řadu pravidel, ale je to jediný textový popis, který je k dispozici k rozlišení pravidel bez jejich úprav.

Vyberte typ objektu. Tento případ použití je založen na rozšíření

Valid fromvlastnosti, která je k dispozici pouze proIndicatortypy objektů.Přidejte podmínku a

SourceEqualsvyberte vysokou hodnotuSource.Přidejte podmínku

ConfidenceaConfidenceGreater than or equalzadejte skóre.Vyberte akci. Vzhledem k tomu, že chceme tento indikátor upravit, vyberte

Edit.Vyberte akci Přidat pro

Valid untilpoložku aExtend byvyberte časové období ve dnech.Zvažte přidání značky, která označuje vysokou hodnotu umístěnou na těchto indikátorech, například

Extended. Datum změny se neaktualizuje pravidly příjmu dat.Vyberte pořadí, ve které má pravidlo běžet. Pravidla se spouštějí z nejnižšího čísla objednávky na nejvyšší. Každé pravidlo vyhodnocuje každý přijatý objekt.

Pokud je pravidlo připravené k povolení, přepněte stav na zapnuto.

Výběrem možnosti Přidat vytvořte pravidlo příjmu dat.

Další informace najdete v tématu Vysvětlení pravidel příjmu analýzy hrozeb.

Kurátorovat analýzu hrozeb pomocí tvůrce vztahů

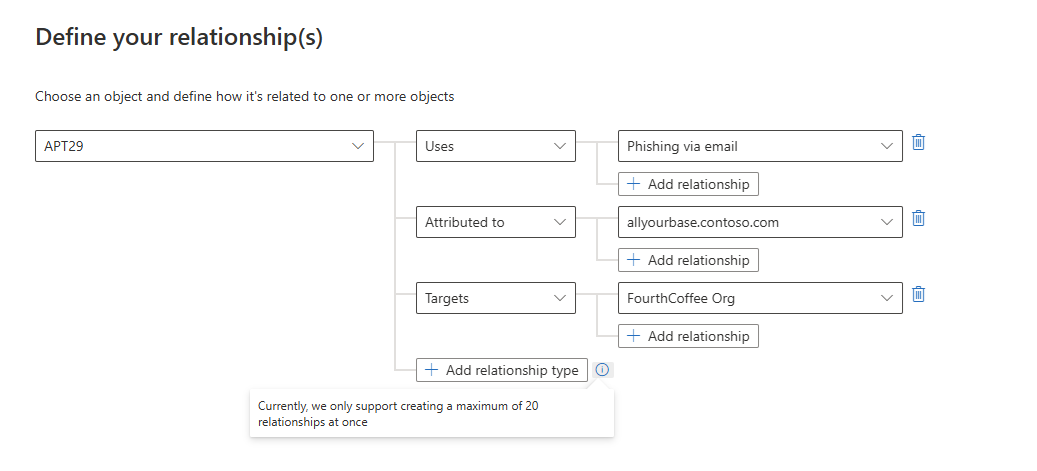

Propojení objektů analýzy hrozeb s tvůrcem relací V tvůrci je maximálně 20 relací, ale více připojení je možné vytvořit prostřednictvím několika iterací a přidáním cílových odkazů relací pro nové objekty.

Začněte objektem, jako je objekt actor hrozby nebo vzor útoku, ve kterém se jeden objekt připojuje k jednomu nebo více objektům, jako jsou indikátory.

Přidejte typ relace podle osvědčených postupů popsaných v následující tabulce a v souhrnné tabulce referenčních relací STIX 2.1:

| Typ vztahu | Popis |

|---|---|

|

Duplikát odvozeného ze souvisejícího |

Běžné relace definované pro libovolný objekt domény STIX (SDO) Další informace naleznete v tématu STIX 2.1 referenční informace o společných relacích. |

| Cíle |

Attack pattern nebo Threat actor cíle Identity |

| Používá |

Threat actor Používá Attack pattern |

| Přiřazeno |

Threat actor Přiřazeno Identity |

| Označuje |

Indicator

Attack pattern Označuje neboThreat actor |

| Zosobňuje |

Threat actor Zosobňuje Identity |

Následující obrázek ukazuje propojení mezi objektem actor hrozby a vzorem útoku, indikátorem a identitou pomocí tabulky typu relace.

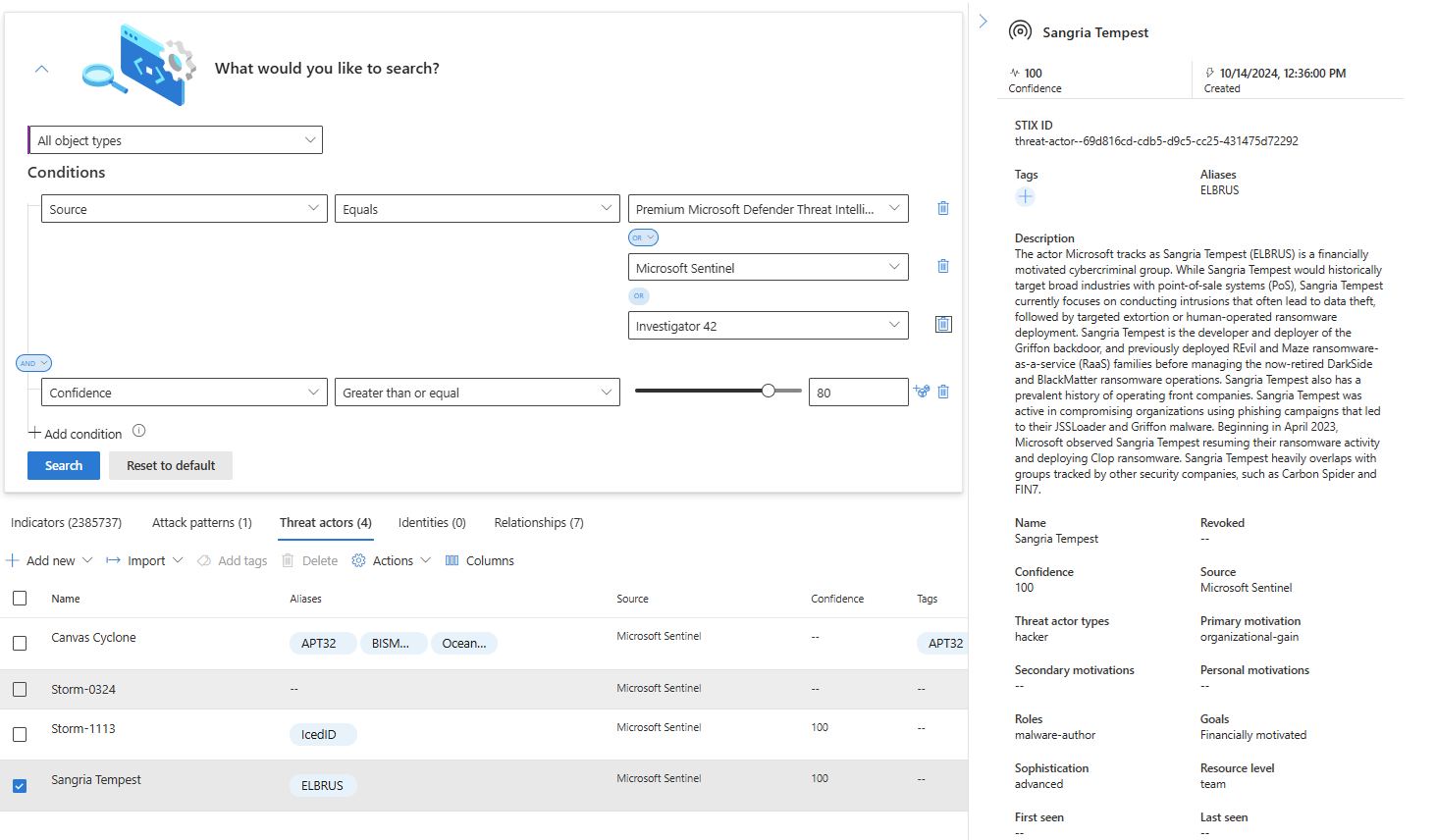

Zobrazení analýzy hrozeb v rozhraní pro správu

Pomocí rozhraní pro správu můžete řadit, filtrovat a prohledávat analýzu hrozeb z libovolného zdroje, ze které byly přijaty, aniž byste museli psát dotaz Log Analytics.

V rozhraní pro správu rozbalte nabídku Co chcete hledat?

Vyberte typ objektu STIX nebo ponechte výchozí všechny typy objektů.

Vyberte podmínky pomocí logických operátorů.

Vyberte objekt, o který chcete zobrazit další informace.

Na následujícím obrázku se k hledání použilo více zdrojů tak, že je umístilo do OR skupiny, zatímco operátor seskupil AND více podmínek.

Microsoft Sentinel zobrazuje v tomto zobrazení jenom nejnovější verzi informací o hrozbách. Další informace o tom, jak se objekty aktualizují, najdete v tématu Vysvětlení analýzy hrozeb.

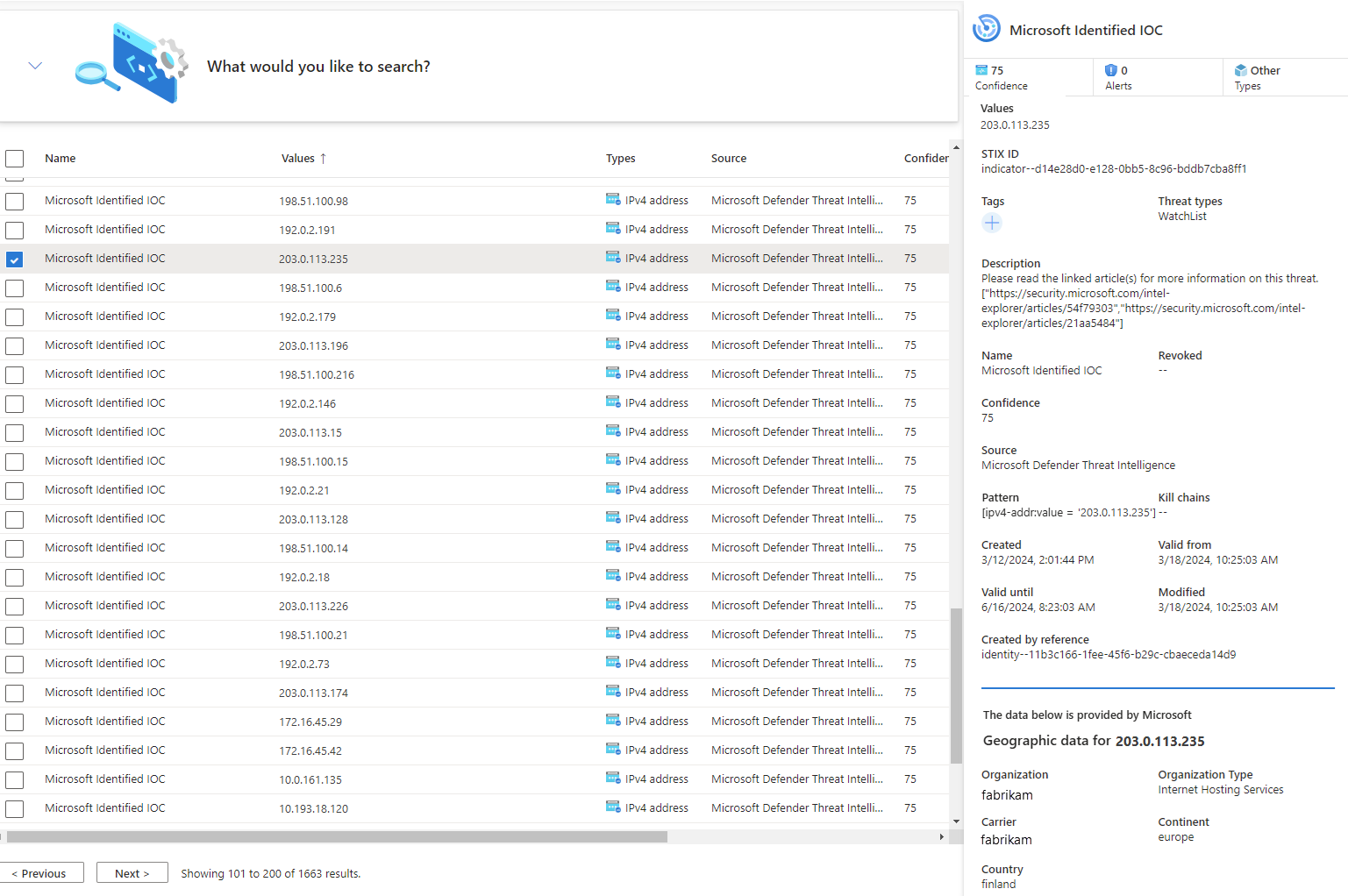

Indikátory IP adres a názvů domén jsou rozšířeny o další GeoLocation data a WhoIs data, abyste mohli poskytnout další kontext pro všechna šetření, ve kterých se nachází indikátor.

Následuje příklad.

Důležité

GeoLocation a WhoIs rozšiřování je aktuálně ve verzi Preview. Doplňkové podmínky Azure Preview obsahují další právní podmínky, které se vztahují na funkce Azure, které jsou v beta verzi, preview nebo které ještě nejsou vydány v obecné dostupnosti.

Označení a úprava analýzy hrozeb

Označování inteligentních hrozeb je rychlý způsob, jak seskupit objekty dohromady, aby bylo snazší je najít. Obvykle můžete použít značky související s konkrétním incidentem. Pokud ale objekt představuje hrozby od určitého známého aktéra nebo dobře známé kampaně útoku, zvažte vytvoření relace místo značky.

- Pomocí rozhraní pro správu můžete řadit, filtrovat a hledat analýzu hrozeb.

- Jakmile najdete objekty, se kterými chcete pracovat, vyberte vícenásobný výběr jednoho nebo více objektů stejného typu.

- Vyberte Přidat značky a označte je všechny najednou pomocí jedné nebo více značek.

- Vzhledem k tomu, že označování je bezplatné, doporučujeme vytvořit standardní zásady vytváření názvů pro značky ve vaší organizaci.

Upravte analýzu hrozeb vždy jeden objekt, ať už je vytvořený přímo ve službě Microsoft Sentinel nebo z partnerských zdrojů, jako jsou servery TIP a TAXII. U informací o hrozbách vytvořených v rozhraní pro správu se dají upravit všechna pole. U informací o hrozbách přijatých z partnerských zdrojů se dají upravovat jenom konkrétní pole, včetně značek, data vypršení platnosti, spolehlivosti a odvolání. V obou směrech se v rozhraní pro správu zobrazí pouze nejnovější verze objektu.

Další informace o tom, jak se aktualizují informace o hrozbách, najdete v tématu Zobrazení analýzy hrozeb.

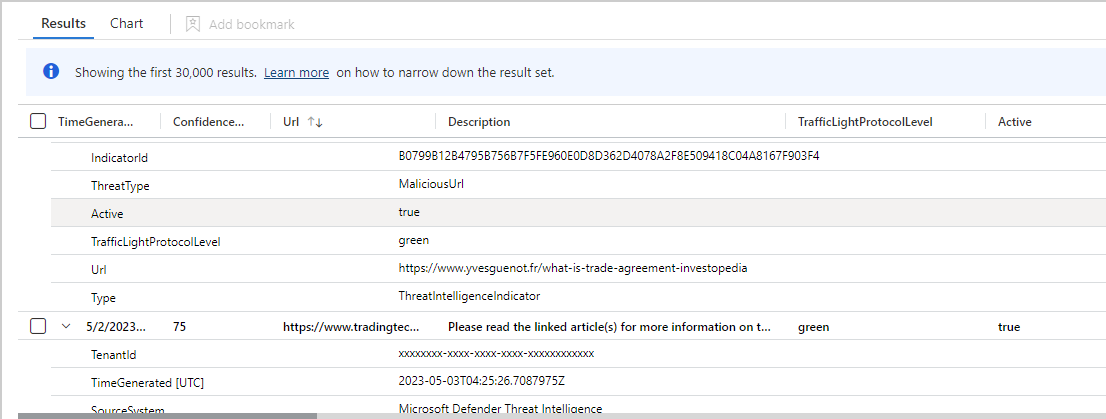

Vyhledání a zobrazení indikátorů pomocí dotazů

Tento postup popisuje, jak zobrazit indikátory hrozeb v Log Analytics společně s dalšími daty událostí Služby Microsoft Sentinel bez ohledu na zdrojový kanál nebo metodu, kterou jste použili k jejich ingestování.

Indikátory hrozeb jsou uvedené v tabulce Microsoft Sentinelu ThreatIntelligenceIndicator . Tato tabulka je základem pro dotazy analýzy hrozeb prováděné jinými funkcemi Microsoft Sentinelu, jako jsou analýzy, proaktivní vyhledávání a sešity.

Zobrazení indikátorů analýzy hrozeb:

Pro Microsoft Sentinel na webu Azure Portal v části Obecné vyberte Protokoly.

Pro Microsoft Sentinel na portálu Defender vyberte Prošetření a proaktivní vyhledávání proaktivního vyhledávání> odpovědí.>

Tabulka

ThreatIntelligenceIndicatorse nachází ve skupině Microsoft Sentinel .Vyberte ikonu Náhled dat (oko) vedle názvu tabulky. Výběrem možnosti Zobrazit v editoru dotazů spustíte dotaz, který zobrazuje záznamy z této tabulky.

Výsledky by měly vypadat podobně jako indikátor ukázkové hrozby zobrazené tady.

Vizualizace analýzy hrozeb pomocí sešitů

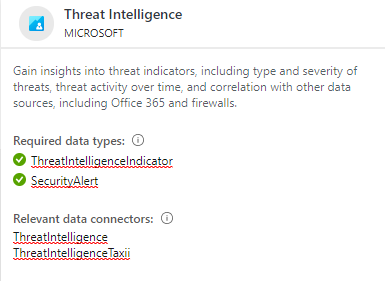

Pomocí účelového sešitu Microsoft Sentinel můžete vizualizovat klíčové informace o vaší analýze hrozeb v Microsoft Sentinelu a přizpůsobit sešit podle vašich obchodních potřeb.

Tady je postup, jak najít sešit analýzy hrozeb poskytovaný v Microsoft Sentinelu a příklad, jak sešit upravit a přizpůsobit ho.

Na webu Azure Portal přejděte na Microsoft Sentinel.

Zvolte pracovní prostor, do kterého jste importovali indikátory hrozeb pomocí datového konektoru analýzy hrozeb.

V části Správa hrozeb v nabídce Microsoft Sentinel vyberte Sešity.

Najděte sešit s názvem Analýza hrozeb. Ověřte, že máte data v

ThreatIntelligenceIndicatortabulce.

Vyberte Uložit a zvolte umístění Azure, do kterého chcete sešit uložit. Tento krok je povinný, pokud chcete sešit upravit jakýmkoli způsobem a uložit změny.

Teď vyberte Zobrazit uložený sešit a otevřete sešit pro zobrazení a úpravy.

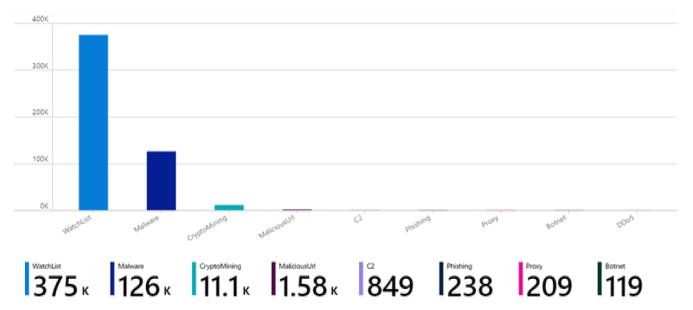

Teď byste měli vidět výchozí grafy, které šablona poskytuje. Pokud chcete upravit graf, vyberte Upravit v horní části stránky a spusťte režim úprav sešitu.

Přidejte nový graf indikátorů hrozeb podle typu hrozby. Posuňte se do dolní části stránky a vyberte Přidat dotaz.

Do textového pole log query pracovního prostoru služby Log Analytics přidejte následující text:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeDalší informace o následujících položkách použitých v předchozím příkladu najdete v dokumentaci Kusto:

V rozevírací nabídce Vizualizace vyberte Pruhový graf.

Vyberte Úpravy dokončené a zobrazte nový graf sešitu.

Sešity poskytují výkonné interaktivní řídicí panely, které poskytují přehled o všech aspektech Služby Microsoft Sentinel. S sešity můžete provádět mnoho úkolů a poskytnuté šablony jsou skvělým výchozím bodem. Přizpůsobte si šablony nebo vytvořte nové řídicí panely kombinováním mnoha zdrojů dat, abyste svá data mohli vizualizovat jedinečnými způsoby.

Sešity Služby Microsoft Sentinel jsou založené na sešitech služby Azure Monitor, takže je k dispozici rozsáhlá dokumentace a mnoho dalších šablon. Další informace najdete v tématu Vytváření interaktivních sestav pomocí sešitů Azure Monitoru.

Existuje také bohatý prostředek pro sešity Azure Monitoru na GitHubu, kde si můžete stáhnout další šablony a přispívat vlastními šablonami.

Související obsah

Další informace najdete v následujících článcích:

- Vysvětlení analýzy hrozeb v Microsoft Sentinelu

- Připojte Microsoft Sentinel k informačním kanálům ANALÝZY hrozeb STIX/TAXII.

- Podívejte se, které TIP, informační kanály TAXII a rozšiřování je možné snadno integrovat se službou Microsoft Sentinel.

Další informace o KQL najdete v přehledu dotazovací jazyk Kusto (KQL).

Další zdroje informací: