Vytváření a správa playbooků Microsoft Sentinelu

Playbooky jsou kolekce postupů, které je možné spustit z Microsoft Sentinelu v reakci na celý incident, na jednotlivá upozornění nebo na konkrétní entitu. Playbook může pomoct automatizovat a orchestrovat odpověď a připojit se k pravidlu automatizace, které se spustí automaticky při generování konkrétních výstrah nebo při vytváření nebo aktualizaci incidentů. Playbooky je také možné spouštět ručně na vyžádání na konkrétní incidenty, výstrahy nebo entity.

Tento článek popisuje, jak vytvářet a spravovat playbooky Microsoft Sentinelu. Později můžete tyto playbooky připojit k analytickým pravidlům nebo pravidlům automatizace nebo je spustit ručně u konkrétních incidentů, výstrah nebo entit.

Poznámka:

Playbooky v Microsoft Sentinelu jsou založené na pracovních postupech integrovaných v Azure Logic Apps, což znamená, že získáte veškerou sílu, přizpůsobitelnost a předdefinované šablony aplikací logiky. Můžou se účtovat další poplatky. Informace o cenách najdete na stránce s cenami Azure Logic Apps.

Důležité

Microsoft Sentinel je obecně dostupný na portálu Microsoft Defenderu na sjednocené platformě operací zabezpečení Microsoftu. Ve verzi Preview je Microsoft Sentinel k dispozici na portálu Defender bez licence XDR v programu Microsoft Defender nebo licence E5. Další informace najdete v tématu Microsoft Sentinel na portálu Microsoft Defender.

Požadavky

Účet a předplatné Azure. Pokud předplatné nemáte, zaregistrujte si bezplatný účet Azure.

K vytváření a správě playbooků potřebujete přístup k Microsoft Sentinelu pomocí jedné z následujících rolí Azure:

Aplikace logiky Role Azure Popis Využití Přispěvatel aplikace logiky Upravte a spravujte aplikace logiky. Využití Operátor aplikace logiky Čtení, povolení a zakázání aplikací logiky Standard Standardní operátor Logic Apps Povolte, znovu odešlete a zakažte pracovní postupy. Standard Standardní vývojář pro Logic Apps Vytváření a úpravy pracovních postupů Standard Standardní přispěvatel Logic Apps Správa všech aspektů pracovního postupu Další informace najdete v následující dokumentaci:

- Přístup k operacím aplikace logiky

- Požadavky playbooku Microsoft Sentinel

Před vytvořením playbooku doporučujeme, abyste si přečetli playbooky Azure Logic Apps pro Microsoft Sentinel.

Vytvoření playbooku

Při vytváření nového playbooku v Microsoft Sentinelu postupujte takto:

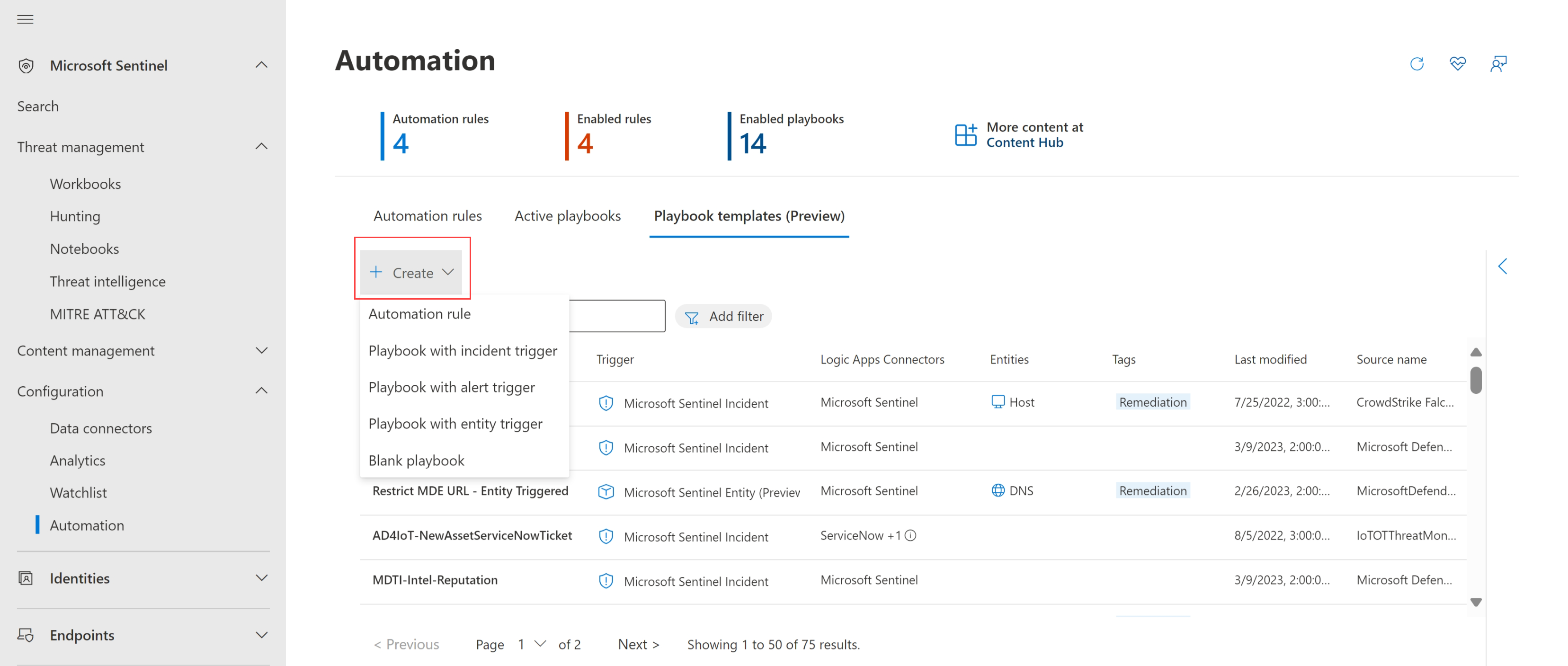

Na webu Azure Portal nebo na portálu Defender přejděte do svého pracovního prostoru Služby Microsoft Sentinel. V nabídce pracovního prostoru v části Konfigurace vyberte Automation.

V horní nabídce vyberte Vytvořit a pak vyberte jednu z následujících možností:

Pokud vytváříte playbook Consumption, vyberte jednu z následujících možností v závislosti na triggeru, který chcete použít, a pak postupujte podle kroků pro aplikaci logiky Consumption:

- Playbook s triggerem incidentu

- Playbook s triggerem upozornění

- Playbook s triggerem entity

Tento průvodce pokračuje v playbooku s triggerem entity.

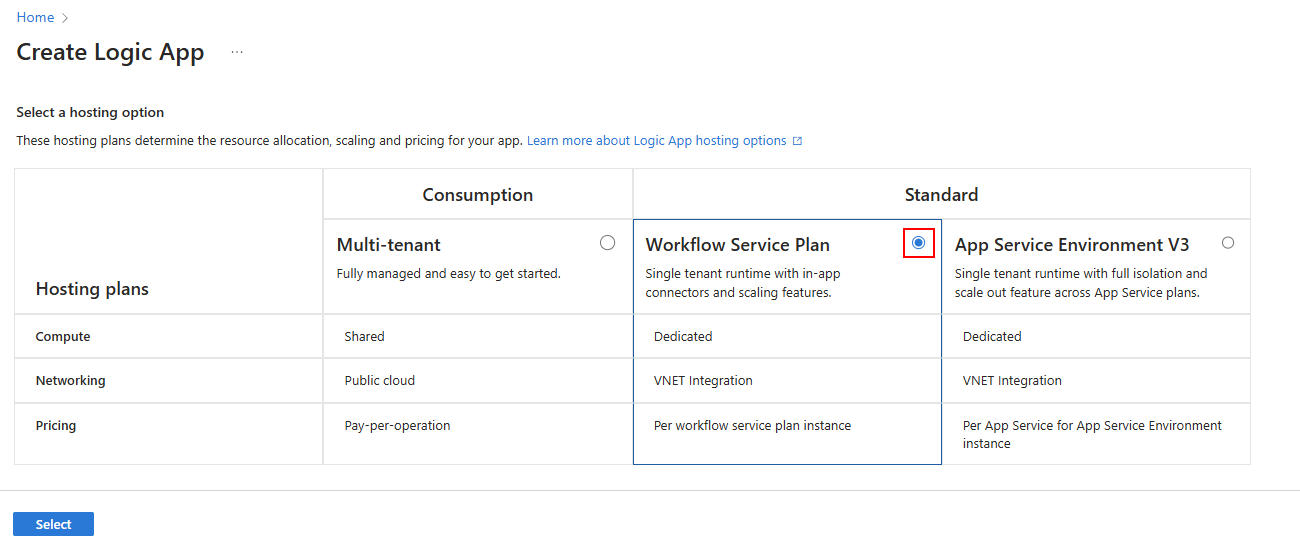

Pokud vytváříte playbook Úrovně Standard, vyberte Prázdný playbook a pak postupujte podle pokynů pro typ standardní aplikace logiky.

Další informace najdete v tématu Podporované typy aplikací logiky a podporované triggery a akce v playbookech Microsoft Sentinelu.

Příprava aplikace logiky playbooku

Vyberte jednu z následujících karet, kde najdete podrobnosti o tom, jak vytvořit aplikaci logiky pro playbook v závislosti na tom, jestli používáte aplikaci logiky Consumption nebo Standard. Další informace najdete v tématu Podporované typy aplikací logiky.

Tip

Pokud playbooky potřebují přístup k chráněným prostředkům, které jsou uvnitř virtuální sítě Azure nebo připojené k virtuální síti Azure, vytvořte pracovní postup standardní aplikace logiky.

Standardní pracovní postupy běží v Azure Logic Apps s jedním tenantem a podporují používání privátních koncových bodů pro příchozí provoz, aby vaše pracovní postupy mohly komunikovat soukromě a bezpečně s virtuálními sítěmi. Standardní pracovní postupy také podporují integraci virtuální sítě pro odchozí provoz. Další informace najdete v tématu Zabezpečení provozu mezi virtuálními sítěmi a Azure Logic Apps s jedním tenantem pomocí privátních koncových bodů.

Po výběru triggeru, který zahrnuje incident, výstrahu nebo trigger entity, se zobrazí průvodce vytvořením playbooku, například:

Playbook vytvoříte takto:

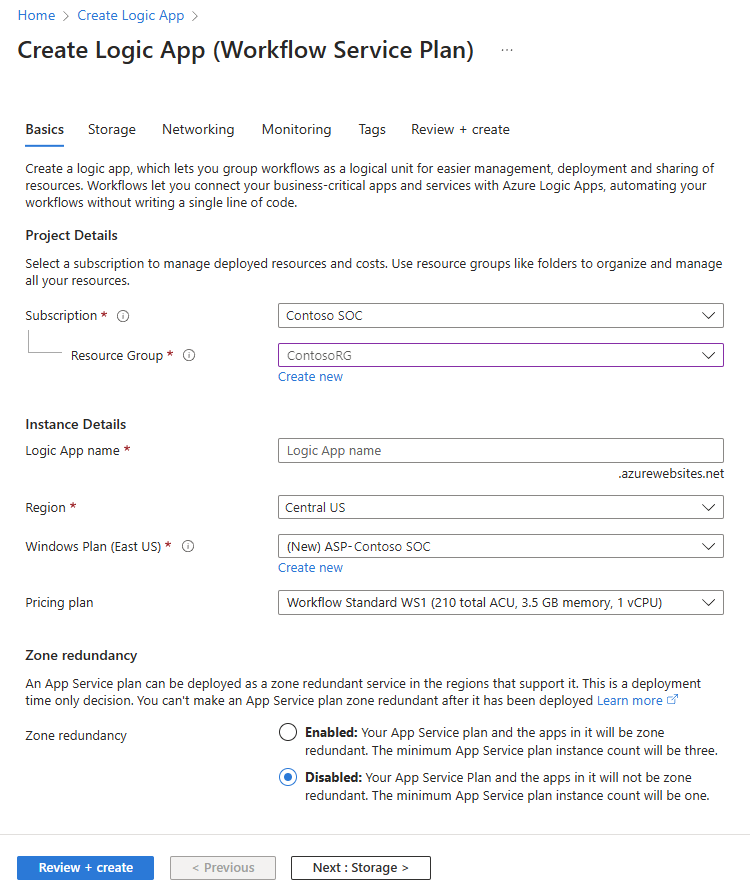

Na kartě Základy zadejte následující informace:

V části Předplatné a skupina prostředků vyberte požadované hodnoty v příslušných seznamech.

Hodnota Oblast je nastavená na stejnou oblast jako přidružený pracovní prostor služby Log Analytics.

Jako název playbooku zadejte název playbooku.

Pokud chcete monitorovat aktivitu playbooku pro účely diagnostiky, vyberte Povolit diagnostické protokoly v Log Analytics a pak vyberte pracovní prostor služby Log Analytics, pokud jste ještě nevybrali pracovní prostor.

Vyberte Další: Připojení >.

Na kartě Připojení doporučujeme ponechat výchozí hodnoty, které nakonfigurují aplikaci logiky pro připojení ke službě Microsoft Sentinel pomocí spravované identity.

Další informace najdete v tématu Ověřování playbooků v Microsoft Sentinelu.

Chcete-li pokračovat, vyberte Další: Zkontrolovat a vytvořit >.

Na kartě Revize a vytvoření zkontrolujte volby konfigurace a vyberte Vytvořit playbook.

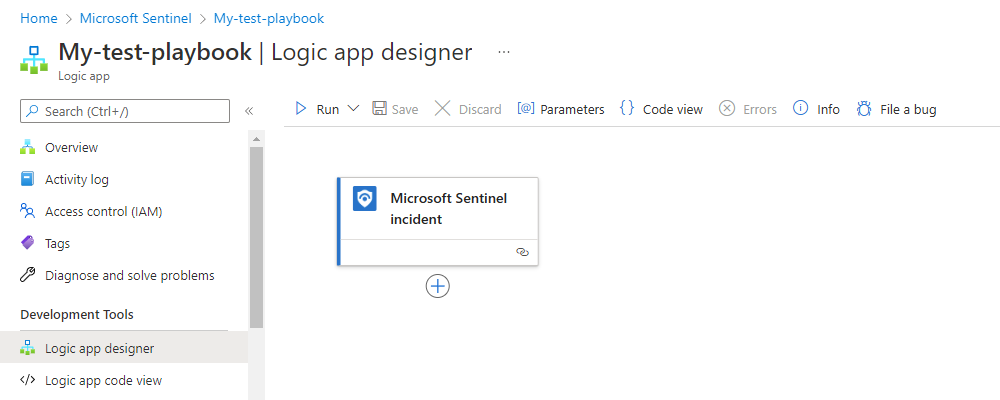

Vytvoření a nasazení playbooku v Azure trvá několik minut. Po dokončení nasazení se váš playbook otevře v návrháři pracovních postupů Consumption pro Azure Logic Apps. Trigger, který jste vybrali dříve, se automaticky zobrazí jako první krok v pracovním postupu, takže teď můžete pokračovat v vytváření pracovního postupu odsud.

V návrháři vyberte trigger Microsoft Sentinelu, pokud ještě není vybraný.

V podokně Vytvořit připojení postupujte podle těchto kroků a zadejte požadované informace pro připojení k Microsoft Sentinelu.

Pro ověřování vyberte z následujících metod, které ovlivňují následující parametry připojení:

metoda Popis OAuth Open Authorization (OAuth) je technologický standard, který umožňuje autorizovat aplikaci nebo službu pro přihlášení k jinému bez zveřejnění soukromých informací, jako jsou hesla. OAuth 2.0 je oborový protokol pro autorizaci a uděluje omezený přístup k chráněným prostředkům. Další informace najdete v následujících zdrojích informací:

- Co je OAuth?

- Autorizace OAuth 2.0 s ID Microsoft EntraInstanční objekt Instanční objekt představuje entitu, která vyžaduje přístup k prostředkům zabezpečeným tenantem Microsoft Entra. Další informace naleznete v tématu Instanční objekt. Spravovaná identita Identita, která se automaticky spravuje v Microsoft Entra ID. Aplikace můžou tuto identitu použít pro přístup k prostředkům, které podporují ověřování Microsoft Entra, a získat tokeny Microsoft Entra bez nutnosti spravovat přihlašovací údaje.

Pro zajištění optimálního zabezpečení microsoft doporučuje používat spravovanou identitu pro ověřování, pokud je to možné. Tato možnost poskytuje vynikající zabezpečení a pomáhá udržovat informace o ověřování v bezpečí, takže tyto citlivé informace nemusíte spravovat. Další informace najdete v následujících zdrojích informací:

- Co jsou spravované identity pro prostředky Azure?

- Ověřování přístupu a připojení k prostředkům Azure pomocí spravovaných identit v Azure Logic AppsDalší informace najdete v tématu Výzvy k ověřování.

Na základě vybrané možnosti ověřování zadejte potřebné hodnoty parametrů pro odpovídající možnost.

Další informace o těchto parametrech najdete v referenčních informacích ke konektoru Microsoft Sentinelu.

Až skončíte, vyberte Přihlásit se.

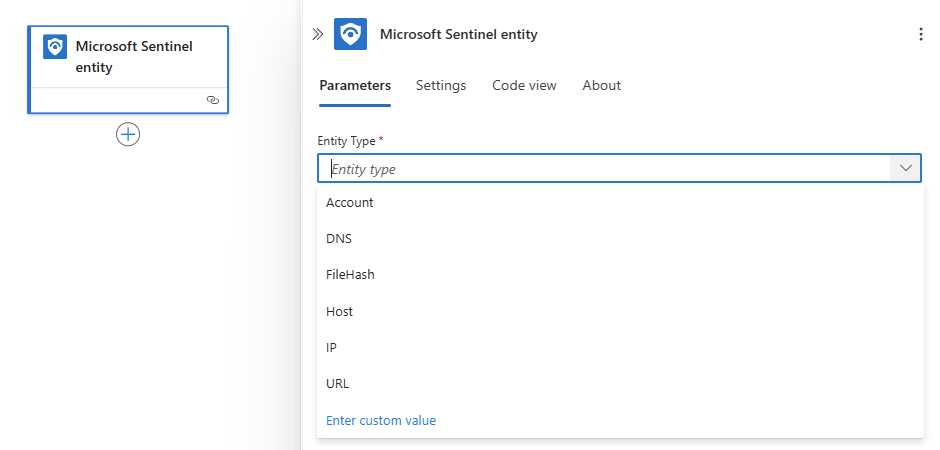

Pokud jste dříve zvolili Playbook s triggerem entity, vyberte typ entity, kterou má tento playbook přijímat jako vstup.

Výzvy k ověření

Když přidáte trigger nebo následnou akci, která vyžaduje ověření, může se zobrazit výzva k výběru z dostupných typů ověřování podporovaných příslušným poskytovatelem prostředků. V tomto příkladu je trigger Služby Microsoft Sentinel první operací, kterou přidáte do pracovního postupu. Poskytovatel prostředků je tedy Microsoft Sentinel, který podporuje několik možností ověřování. Další informace najdete v následující dokumentaci:

- Ověřování playbooků ve službě Microsoft Sentinel

- Podporované triggery a akce v playbookech Microsoft Sentinelu

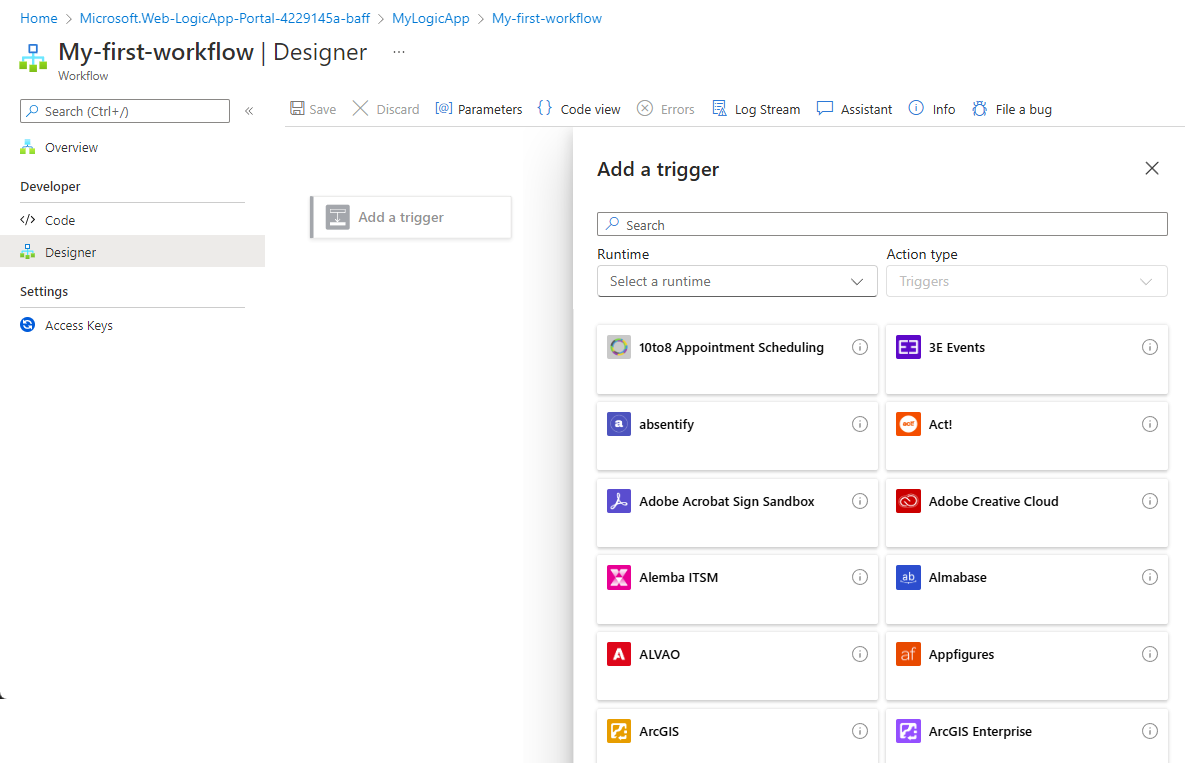

Přidání akcí do playbooku

Teď, když máte pracovní postup pro playbook, definujte, co se stane při volání playbooku. Všechny akce, logické podmínky, smyčky nebo podmínky pro případ přepnutí můžete přidat tak, že v návrháři vyberete znaménko plus (+). Další informace najdete v tématu Vytvoření pracovního postupu s triggerem nebo akcí.

Tento výběr otevře podokno Přidat akci , kde můžete procházet nebo vyhledávat služby, aplikace, systémy, akce toku řízení a další. Po zadání hledaných termínů nebo výběru požadovaného prostředku se v seznamu výsledků zobrazí dostupné akce.

Když v každé akci vyberete uvnitř pole, zobrazí se následující možnosti:

Dynamický obsah (ikona blesku): Vyberte ze seznamu dostupných výstupů z předchozích akcí v pracovním postupu, včetně triggeru Microsoft Sentinelu. Tyto výstupy můžou například zahrnovat atributy výstrahy nebo incidentu předané do playbooku, včetně hodnot a atributů všech mapovaných entit a vlastních podrobností v upozornění nebo incidentu. Výběrem těchto výstupů můžete přidat odkazy na aktuální akci.

Příklady, které ukazují použití dynamického obsahu, najdete v následujících částech:

Editor výrazů (ikona funkce): Zvolte si z velké knihovny funkcí, abyste do pracovního postupu přidali další logiku.

Další informace najdete v tématu Podporované triggery a akce v playbookech Microsoft Sentinelu.

Dynamický obsah: Playbooky entit bez ID incidentu

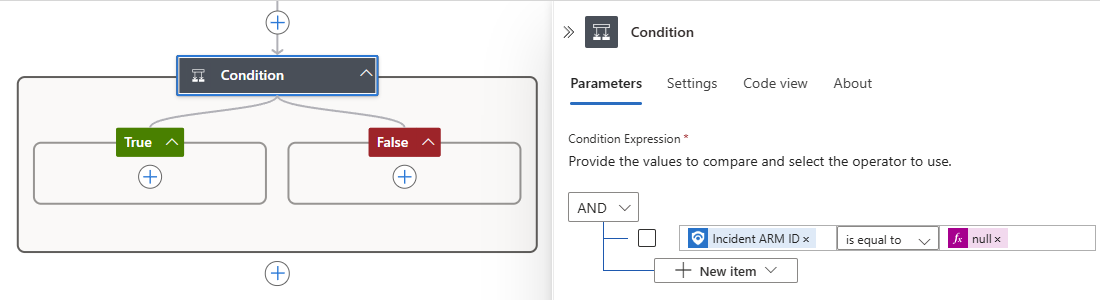

Playbooky vytvořené pomocí triggeru entity Microsoft Sentinel často používají pole ID ARM incidentu, například k aktualizaci incidentu po provedení akce s entitou. Pokud se takový playbook aktivuje ve scénáři, který se nepřipojí k incidentu, například při proaktivním vyhledávání hrozeb, neexistuje žádné ID incidentu pro naplnění tohoto pole. Místo toho se pole naplní hodnotou null. V důsledku toho se playbook nemusí podařit dokončit.

Pokud chcete této chybě zabránit, doporučujeme vytvořit podmínku, která před provedením dalších akcí zkontroluje hodnotu v poli ID incidentu. Můžete předepisovat jinou sadu akcí, které se mají provést, pokud má pole hodnotu null, protože playbook se nespouští z incidentu.

V pracovním postupu před první akcí, která odkazuje na pole ID ARM incidentu, přidejte akci Podmínky podle těchto obecných kroků.

V podokně Podmínka vyberte na řádku podmínky pole Zvolit hodnotu vlevo a pak vyberte možnost dynamického obsahu (ikona blesku).

V seznamu dynamického obsahu v části Incident Microsoft Sentinel vyhledejte a vyberte ID ARM incidentu pomocí vyhledávacího pole.

Tip

Pokud se výstup v seznamu nezobrazí, vedle názvu triggeru vyberte Zobrazit další.

V prostředním poli není výběr ze seznamu operátorů roven.

Na pravé straně Zvolte pole hodnoty a vyberte možnost editoru výrazů (ikona funkce).

V editoru zadejte hodnotu null a vyberte Přidat.

Po dokončení bude vaše podmínka vypadat podobně jako v následujícím příkladu:

Dynamický obsah: Práce s vlastními podrobnostmi

V triggeru incidentu Služby Microsoft Sentinel je výstup s vlastními podrobnostmi výstrahy pole objektů JSON, kde každý z nich představuje vlastní podrobnosti z výstrahy. Vlastní podrobnosti jsou páry klíč-hodnota, které umožňují zobrazit informace z událostí v upozornění, aby je bylo možné reprezentovat, sledovat a analyzovat jako součást incidentu.

Toto pole v upozornění je přizpůsobitelné, takže jeho schéma závisí na typu události, která se zobrazí. Pokud chcete vygenerovat schéma, které určuje, jak analyzovat výstup vlastních podrobností, zadejte data z instance této události:

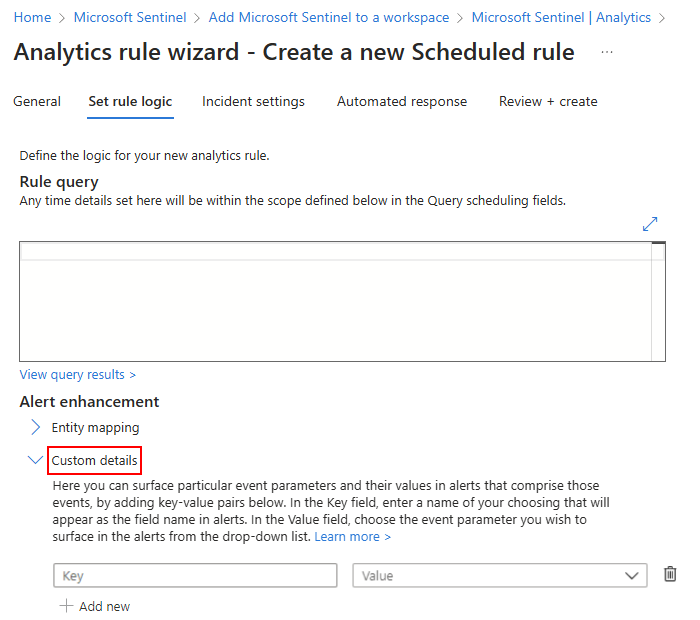

V nabídce pracovního prostoru Microsoft Sentinel v části Konfigurace vyberte Analýza.

Postupujte podle pokynů k vytvoření nebo otevření existujícího pravidla naplánovaného dotazu nebo pravidla dotazu NRT.

Na kartě Nastavit logiku pravidla rozbalte oddíl Vlastní podrobnosti, například:

Následující tabulka obsahuje další informace o těchto párech klíč-hodnota:

Položka Umístění Popis Klíč Levý sloupec Představuje vlastní pole, která vytvoříte. Hodnota Pravý sloupec Představuje pole z dat události, která naplňují vlastní pole. Pokud chcete schéma vygenerovat, zadejte následující ukázkový kód JSON:

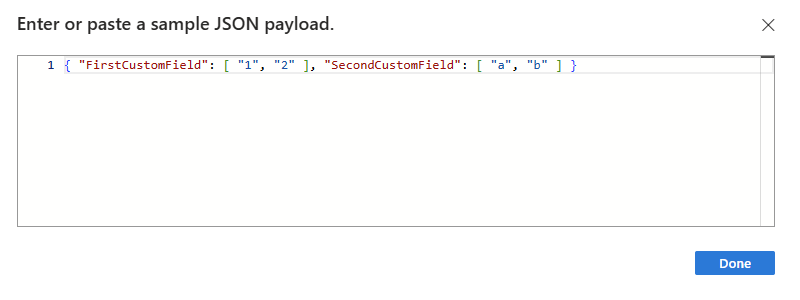

{ "FirstCustomField": [ "1", "2" ], "SecondCustomField": [ "a", "b" ] }Kód zobrazuje názvy klíčů jako pole a hodnoty jako položky v polích. Hodnoty se zobrazují jako skutečné hodnoty, nikoli sloupec obsahující hodnoty.

Pokud chcete pro triggery incidentů použít vlastní pole, postupujte podle těchto kroků pro váš pracovní postup:

V návrháři pracovního postupu pod triggerem incidentu Microsoft Sentinelu přidejte integrovanou akci s názvem Parse JSON.

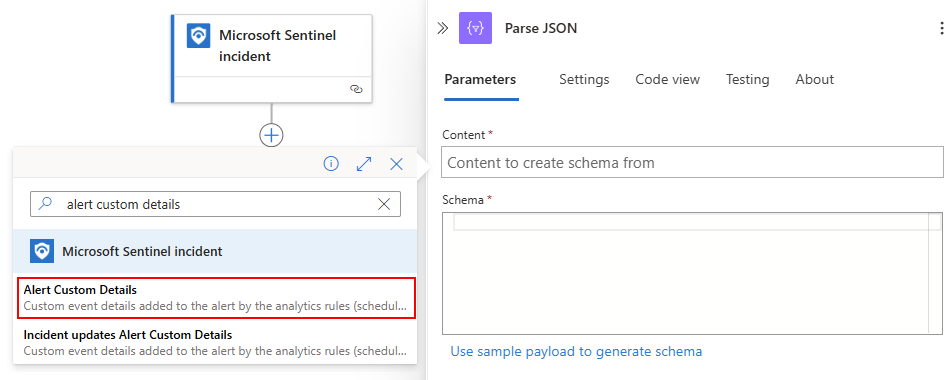

Vyberte uvnitř parametru Obsah akce a vyberte možnost dynamického seznamu obsahu (ikona blesku).

V seznamu v části triggeru incidentu vyhledejte a vyberte Vlastní podrobnosti výstrahy, například:

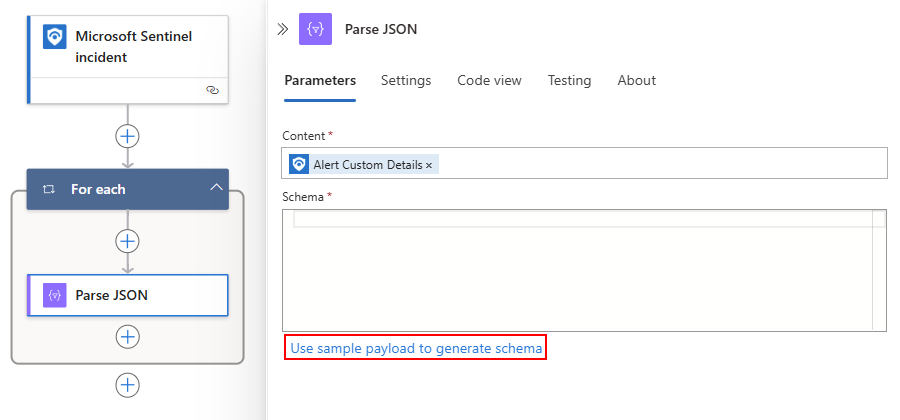

Tento výběr automaticky přidá smyčku Pro každou smyčku kolem parsování JSON , protože incident obsahuje pole výstrah.

V podokně Parsovat informace JSON vyberte K vygenerování schématu použít ukázkovou datovou část, například:

Do pole Zadejte nebo vložte ukázkovou datovou část JSON, zadejte ukázkovou datovou část a vyberte Hotovo.

Ukázkovou datovou část najdete například tak, že v Log Analytics vyhledáte jinou instanci této výstrahy a zkopírujete objekt vlastních podrobností, který najdete v části Rozšířené vlastnosti. Pokud chcete získat přístup k datům Log Analytics, přejděte na stránku Protokoly na webu Azure Portal nebo na stránce rozšířeného proaktivního vyhledávání na portálu Defender.

Následující příklad ukazuje předchozí ukázkový kód JSON:

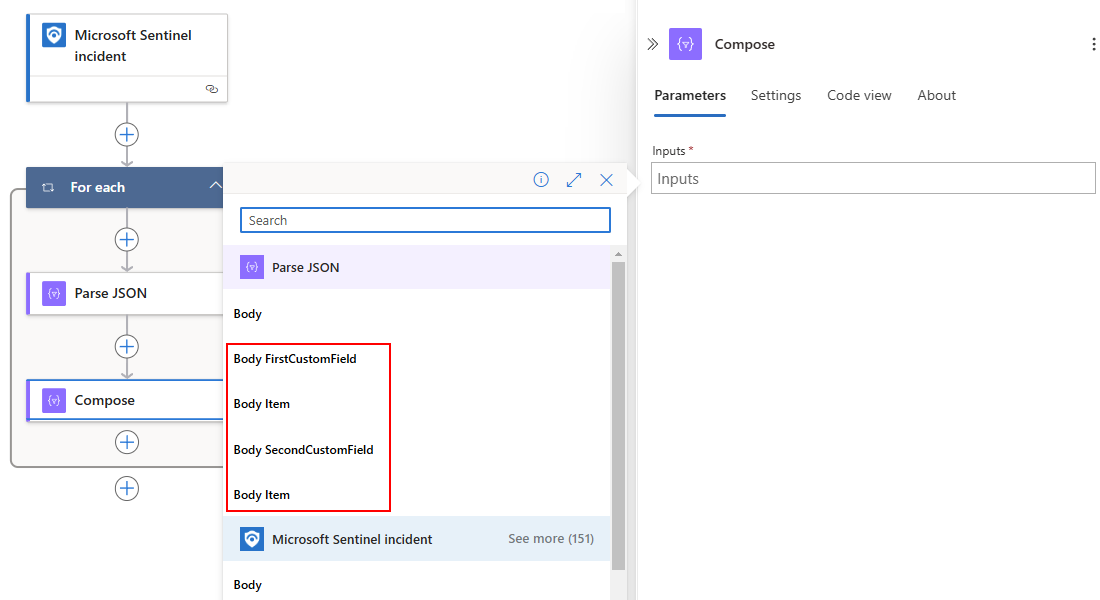

Po dokončení pole Schéma teď obsahuje vygenerované schéma na základě ukázky, kterou jste zadali. Akce Parsovat JSON vytvoří vlastní pole, která teď můžete použít jako dynamická pole s typem pole v následných akcích pracovního postupu.

Následující příklad ukazuje pole a jeho položky, a to jak ve schématu, tak v seznamu dynamického obsahu pro následnou akci s názvem Vytvořit:

Správa playbooků

Výběrem karty Aktivní playbooky automation > zobrazíte všechny playbooky, ke kterým máte přístup, filtrované podle zobrazení předplatného.

Po připojení k portálu Microsoft Defenderu se ve výchozím nastavení na kartě Aktivní playbooky zobrazí předdefinovaný filtr s předdefinovaným předplatným pracovního prostoru. Na webu Azure Portal upravte předplatná, která se zobrazují v nabídce Adresář a předplatné v globální hlavičce stránky Azure.

Zatímco karta Aktivní playbooky zobrazuje všechny aktivní playbooky dostupné napříč všemi vybranými předplatnými, ve výchozím nastavení se playbook dá použít jenom v rámci předplatného, do kterého patří, pokud výslovně neudělíte oprávnění microsoft Sentinelu ke skupině prostředků playbooku.

Karta Aktivní playbooky zobrazuje playbooky s následujícími podrobnostmi:

Výběrem playbooku otevřete stránku Azure Logic Apps, která zobrazuje další podrobnosti o playbooku. Na stránce Azure Logic Apps:

- Zobrazení protokolu všech dob spuštění playbooku

- Zobrazení výsledků spuštění, včetně úspěchů a selhání a dalších podrobností

- Pokud máte příslušná oprávnění, otevřete návrháře pracovního postupu v Azure Logic Apps a upravte playbook přímo.

Související obsah

Po vytvoření playbooku ho připojte k pravidlům, která se mají aktivovat událostmi ve vašem prostředí, nebo playbooky spouštět ručně u konkrétních incidentů, výstrah nebo entit.

Další informace naleznete v tématu: