Použití playbooku Microsoft Sentinel k zastavení potenciálně ohrožených uživatelů

Tento článek popisuje ukázkový scénář použití playbooku a pravidla automatizace k automatizaci reakce na incidenty a nápravu bezpečnostních hrozeb. Pravidla automatizace pomáhají při třídění incidentů v Microsoft Sentinelu a používají se také ke spouštění playbooků v reakci na incidenty nebo výstrahy. Další informace najdete v tématu Automatizace v Microsoft Sentinelu: Orchestrace zabezpečení, automatizace a odezva (SOAR).

Ukázkový scénář popsaný v tomto článku popisuje, jak pomocí pravidla automatizace a playbooku zastavit potenciálně ohroženého uživatele při vytvoření incidentu.

Poznámka:

Vzhledem k tomu, že playbooky využívají Azure Logic Apps, můžou se účtovat další poplatky. Další podrobnosti najdete na stránce s cenami Azure Logic Apps .

Důležité

Microsoft Sentinel je obecně dostupný na portálu Microsoft Defenderu na sjednocené platformě operací zabezpečení Microsoftu. Ve verzi Preview je Microsoft Sentinel k dispozici na portálu Defender bez licence XDR v programu Microsoft Defender nebo licence E5. Další informace najdete v tématu Microsoft Sentinel na portálu Microsoft Defender.

Požadavky

K vytváření a spouštění playbooků v Microsoft Sentinelu jsou potřeba následující role.

| Role | Popis |

|---|---|

| Vlastník | Umožňuje udělit přístup k playbookům ve skupině prostředků. |

| Přispěvatel Microsoft Sentinelu | Umožňuje připojit playbook k analytickému nebo automatizačnímu pravidlu. |

| Microsoft Sentinel Responder | Umožňuje přístup k incidentu, abyste playbook mohli spustit ručně, ale neumožňuje spustit playbook. |

| Operátor playbooku Microsoft Sentinel | Umožňuje ruční spuštění playbooku. |

| Přispěvatel služby Microsoft Sentinel Automation | Umožňuje pravidla automatizace spouštět playbooky. Tato role se nepoužívá pro žádný jiný účel. |

Následující tabulka popisuje požadované role na základě toho, jestli k vytvoření playbooku vyberete aplikaci logiky Consumption nebo Standard:

| Aplikace logiky | Role Azure | Popis |

|---|---|---|

| Využití | Přispěvatel aplikace logiky | Upravte a spravujte aplikace logiky. Spusťte playbooky. Neumožňuje udělit přístup k playbookům. |

| Využití | Operátor aplikace logiky | Čtení, povolení a zakázání aplikací logiky Neumožňuje upravovat nebo aktualizovat aplikace logiky. |

| Standard | Standardní operátor Logic Apps | Povolte, znovu odešlete a zakažte pracovní postupy v aplikaci logiky. |

| Standard | Standardní vývojář pro Logic Apps | Vytváření a úpravy aplikací logiky |

| Standard | Standardní přispěvatel Logic Apps | Správa všech aspektů aplikace logiky |

Karta Aktivní playbooky na stránce Automation zobrazuje všechny aktivní playbooky dostupné napříč všemi vybranými předplatnými. Ve výchozím nastavení je možné playbook používat pouze v rámci předplatného, do kterého patří, pokud výslovně neudělíte oprávnění Microsoft Sentinelu ke skupině prostředků playbooku.

Další oprávnění potřebná ke spouštění playbooků v incidentech

Microsoft Sentinel používá účet služby ke spouštění playbooků na incidentech, k přidání zabezpečení a povolení rozhraní API pravidel automatizace pro podporu případů použití CI/CD. Tento účet služby se používá pro playbooky aktivované incidenty nebo při ručním spuštění playbooku u konkrétního incidentu.

Kromě vlastních rolí a oprávnění musí mít tento účet služby Microsoft Sentinel vlastní sadu oprávnění pro skupinu prostředků, ve které se playbook nachází, ve formě role Přispěvatel služby Microsoft Sentinel Automation. Jakmile má Microsoft Sentinel tuto roli, může spustit libovolný playbook v příslušné skupině prostředků ručně nebo z pravidla automatizace.

Pokud chcete službě Microsoft Sentinel udělit požadovaná oprávnění, musíte mít roli vlastníka nebo správce uživatelských přístupů. Ke spuštění playbooků budete také potřebovat roli Přispěvatel aplikace logiky ve skupině prostředků obsahující playbooky, které chcete spustit.

Zastavení potenciálně ohrožených uživatelů

Týmy SOC chtějí zajistit, aby se potenciálně ohrožení uživatelé nemohli pohybovat po síti a ukrást informace. Doporučujeme vytvořit automatizovanou a vícestrannou reakci na incidenty generované pravidly, která detekují ohrožené uživatele, aby takové scénáře zvládli.

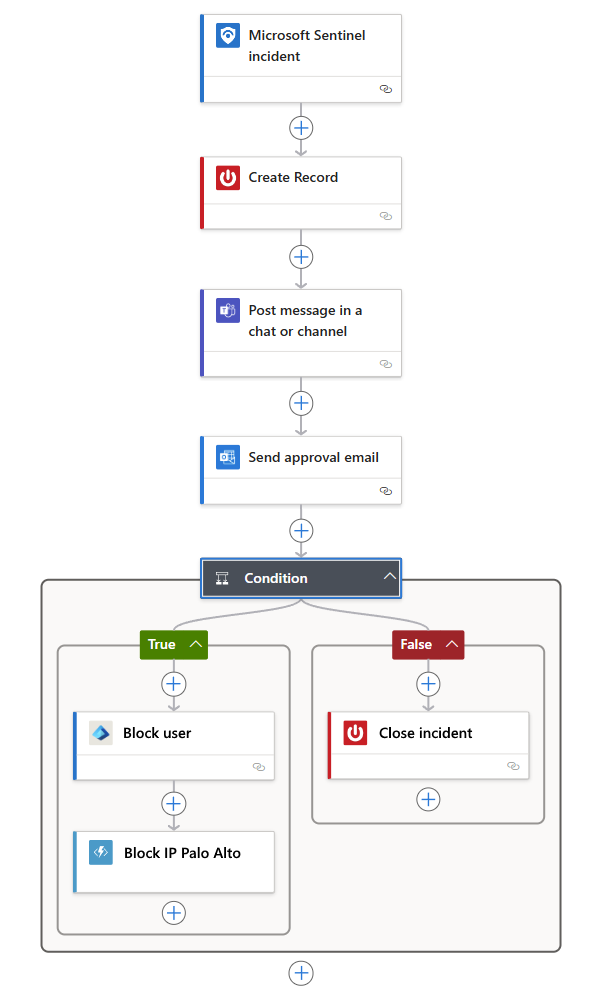

Nakonfigurujte pravidlo automatizace a playbook tak, aby používaly následující tok:

Pro potenciálně ohroženého uživatele se vytvoří incident a aktivuje se pravidlo automatizace pro volání playbooku.

Playbook otevře lístek v systému IT lístků, například ServiceNow.

Playbook také pošle zprávu do kanálu operací zabezpečení v Microsoft Teams nebo Slacku, aby se ujistili, že o incidentu vědí vaši bezpečnostní analytici.

Playbook také odešle všechny informace v incidentu v e-mailové zprávě vedoucímu správci sítě a správci zabezpečení. E-mailová zpráva obsahuje přepínače Blokovat a Ignorovat uživatele.

Playbook čeká na přijetí odpovědi od správců a pak pokračuje dalšími kroky.

Pokud správci vyberou Blokovat, playbook odešle do Microsoft Entra ID příkaz, který zakáže uživatele, a jeden do brány firewall, aby zablokoval IP adresu.

Pokud správci zvolí Ignorovat, playbook incident zavře v Microsoft Sentinelu a lístek ve službě ServiceNow.

Následující snímek obrazovky ukazuje akce a podmínky, které byste přidali při vytváření tohoto ukázkového playbooku: