Přidání vyhledávací služby do hraniční sítě

Důležité

Podpora služby Azure AI Search pro hraniční síť je ve verzi Public Preview v rámci doplňkových podmínek použití. Je k dispozici v oblastech poskytujících tuto funkci. Tato verze Preview se poskytuje bez smlouvy o úrovni služeb a nedoporučuje se pro úlohy v produkčním prostředí. Některé funkce se nemusí podporovat nebo mohou mít omezené možnosti.

Tento článek vysvětluje, jak připojit azure AI Search k hraniční síti zabezpečení sítě a řídit přístup k síti ke službě Search. Připojením k hraniční síti můžete:

- Protokolujte veškerý přístup ke službě Search v kontextu s jinými prostředky Azure ve stejné hraniční síti.

- Zablokujte exfiltraci dat z vyhledávací služby do jiných služeb mimo hraniční síť.

- Povolte přístup ke službě Search pomocí možností příchozího a odchozího přístupu hraniční sítě.

Vyhledávací službu můžete přidat do hraniční sítě na webu Azure Portal, jak je popsáno v tomto článku. Alternativně můžete k připojení k vyhledávací službě použít rozhraní REST API služby Azure Virtual Network Manager a k zobrazení a synchronizaci nastavení konfigurace můžete použít rozhraní REST API správy vyhledávání.

Omezení a důležité informace

Pro vyhledávací služby v rámci hraniční sítě musí indexery používat spravovanou identitu přiřazenou systémem nebo uživatelem a musí mít přiřazení role, které umožňuje přístup pro čtení ke zdrojům dat.

Podporované zdroje dat indexeru jsou aktuálně omezené na Azure Blob Storage, Azure Cosmos DB for NoSQL a Azure SQL Database.

V současné době je v rámci hraniční sítě připojení indexeru k Azure PaaS pro načtení dat primárním případem použití. Pro odchozí volání rozhraní API řízeného dovednostmi do služeb Azure AI, Azure OpenAI nebo katalogu modelů Azure AI Foundry nebo pro příchozí volání ze scénářů Azure AI Foundry pro "chat s vašimi daty" musíte nakonfigurovat příchozí a odchozí pravidla tak, aby umožňovala požadavky přes hraniční síť. Pokud k vytváření bloků a vektorizace s podporou struktury vyžadujete privátní připojení, měli byste vytvořit sdílené privátní propojení a privátní síť.

Požadavky

Stávající obvod zabezpečení sítě. Můžete si ho vytvořit pro přidružení k vyhledávací službě.

Azure AI Search, libovolná fakturovatelná úroveň v libovolné oblasti.

Přiřazení vyhledávací služby k hraniční síti

Hraniční síť Azure Umožňuje správcům definovat hranici izolace logické sítě pro prostředky PaaS (například Azure Storage a Azure SQL Database), které jsou nasazené mimo virtuální sítě. Omezuje komunikaci na prostředky v rámci hraniční sítě a umožňuje neveřejný veřejný provoz prostřednictvím příchozích a odchozích pravidel přístupu.

Službu Azure AI Search můžete přidat do hraniční sítě zabezpečení sítě, aby se všechny požadavky indexování a dotazů vyskytovaly v rámci hranice zabezpečení.

Na webu Azure Portal vyhledejte hraniční službu zabezpečení sítě pro vaše předplatné.

V nabídce vlevo vyberte Prostředky .

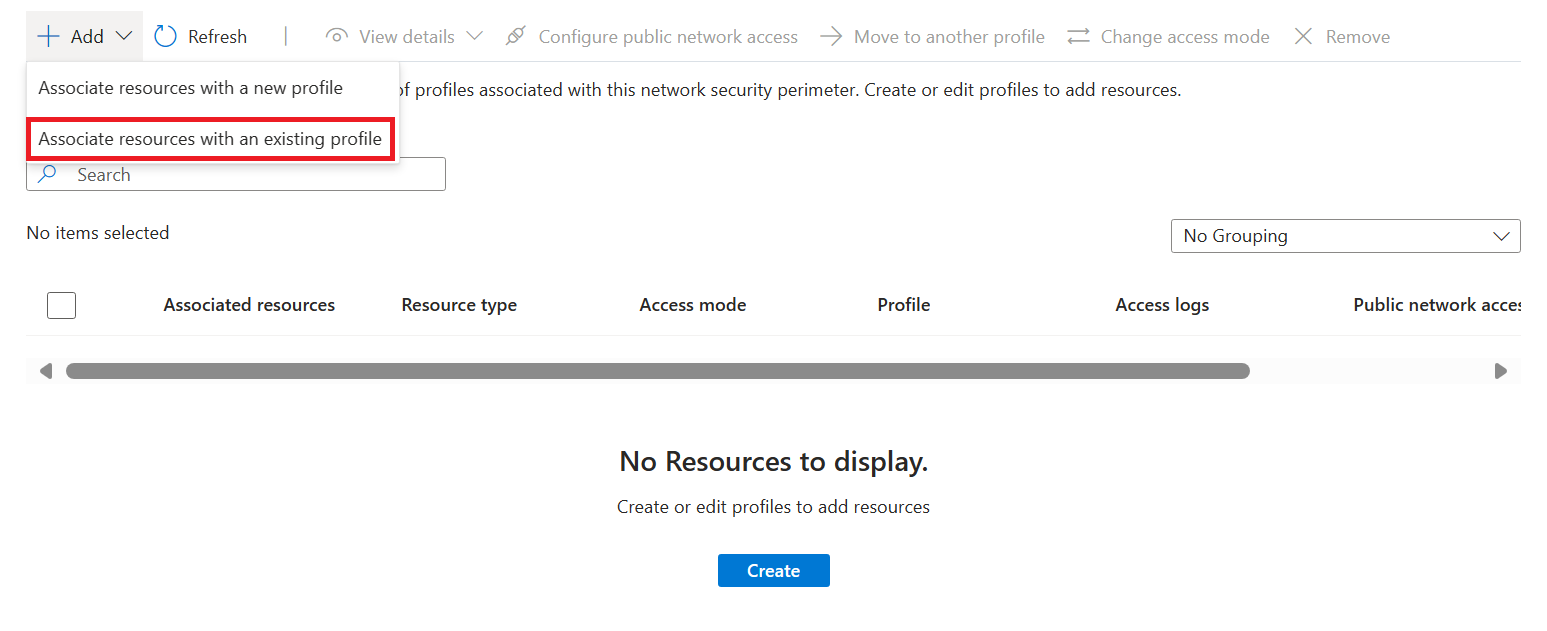

Vyberte Přidat>prostředky Přidružit k existujícímu profilu.

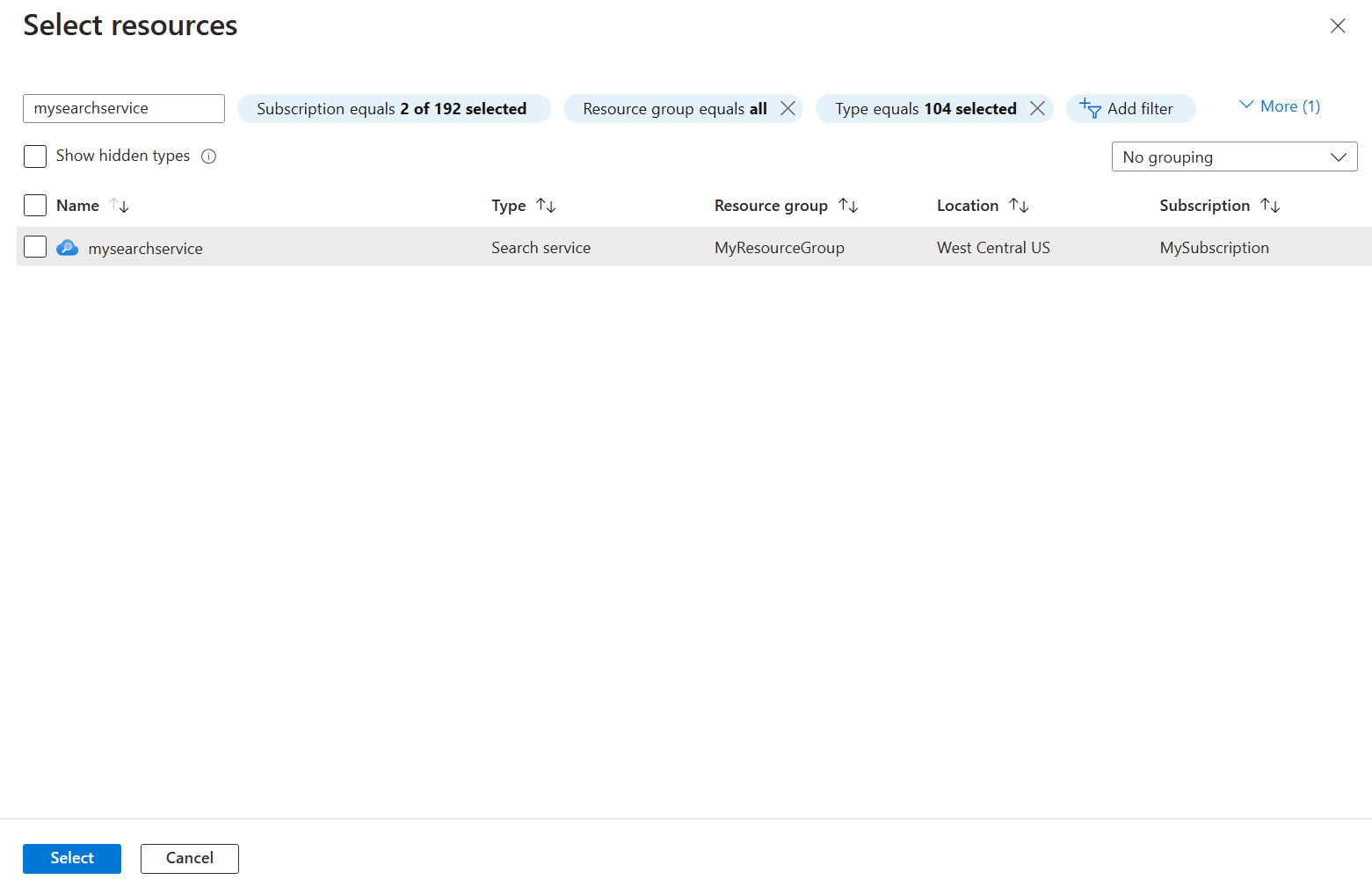

Vyberte profil, který jste vytvořili při vytváření hraniční sítě pro profil.

Vyberte Přidružit a pak vyberte vyhledávací službu, kterou jste vytvořili.

Výběrem možnosti Přidružit v levém dolním rohu obrazovky vytvořte přidružení.

Režimy hraničního přístupu zabezpečení sítě

Hraniční síť podporuje dva různé režimy přístupu pro přidružené prostředky:

| Režim | Popis |

|---|---|

| Režim výuky | Toto je výchozí režim přístupu. V režimu učení protokoluje hraniční síť veškerý provoz do vyhledávací služby, která by byla odepřena, pokud by byla hraniční síť v vynuceném režimu. Správci sítě tak můžou před implementací pravidel přístupu porozumět existujícím vzorům přístupu vyhledávací služby. |

| Vynucený režim | V režimu vynucení protokoly hraniční sítě a zamítnou veškerý provoz, který nejsou explicitně povolená pravidly přístupu. |

Nastavení sítě pro zabezpečení sítě a vyhledávací služby

Nastavení publicNetworkAccess určuje přidružení vyhledávací služby k hraniční síti zabezpečení sítě.

V režimu

publicNetworkAccessučení řídí nastavení veřejný přístup k prostředku.V režimu

publicNetworkAccessvynucení se nastavení přepíše pravidly zabezpečení sítě. Pokud je například vyhledávací služba spublicNetworkAccessnastavenímenabledpřidružená k hraniční síti v vynuceném režimu, bude přístup k vyhledávací službě stále řízen pravidly zabezpečení sítě.

Změna režimu přístupu k hraniční síti

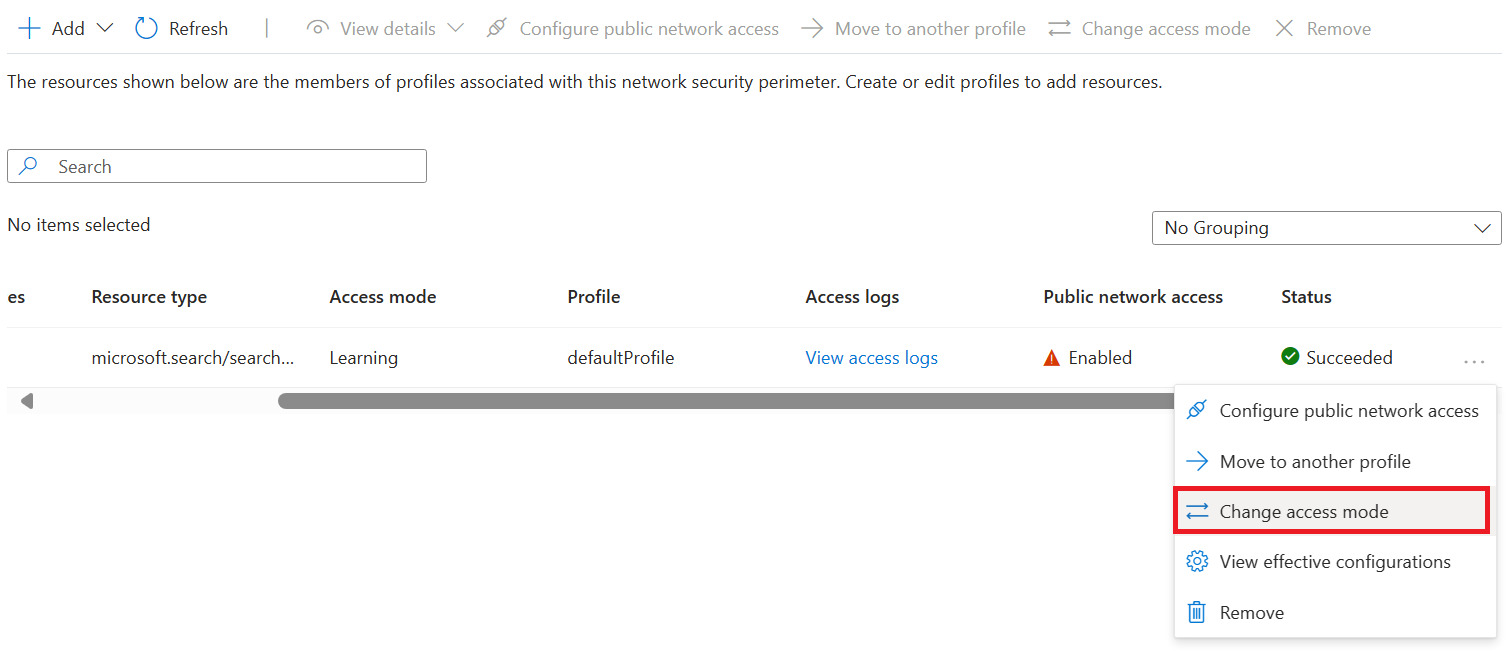

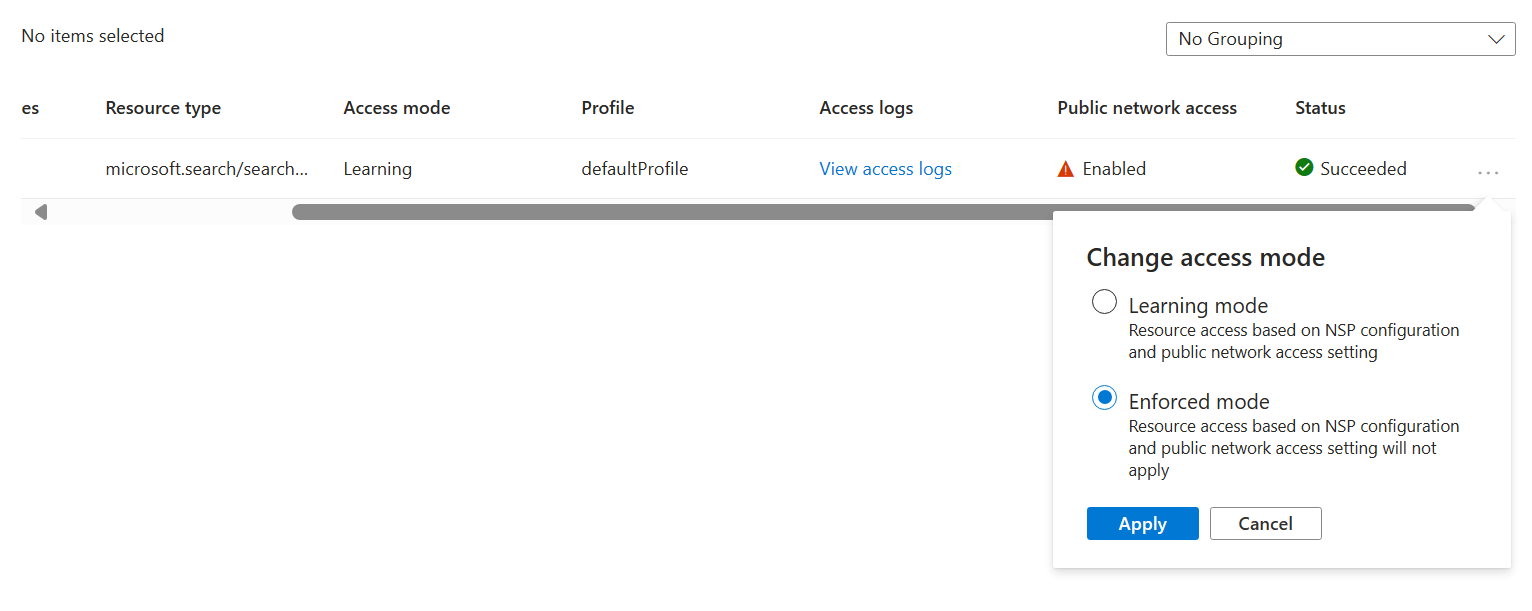

Na webu Azure Portal přejděte k hraničnímu prostředku zabezpečení sítě.

V nabídce vlevo vyberte Prostředky .

Vyhledejte vyhledávací službu v tabulce.

Vyberte tři tečky v pravém rohu řádku vyhledávací služby. V místní nabídce vyberte Změnit režim přístupu.

Vyberte požadovaný režim přístupu a vyberte Použít.

Povolení protokolování síťového přístupu

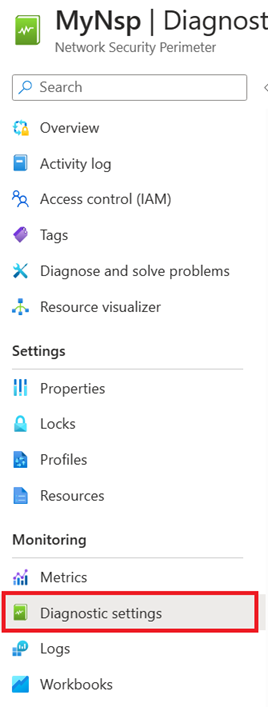

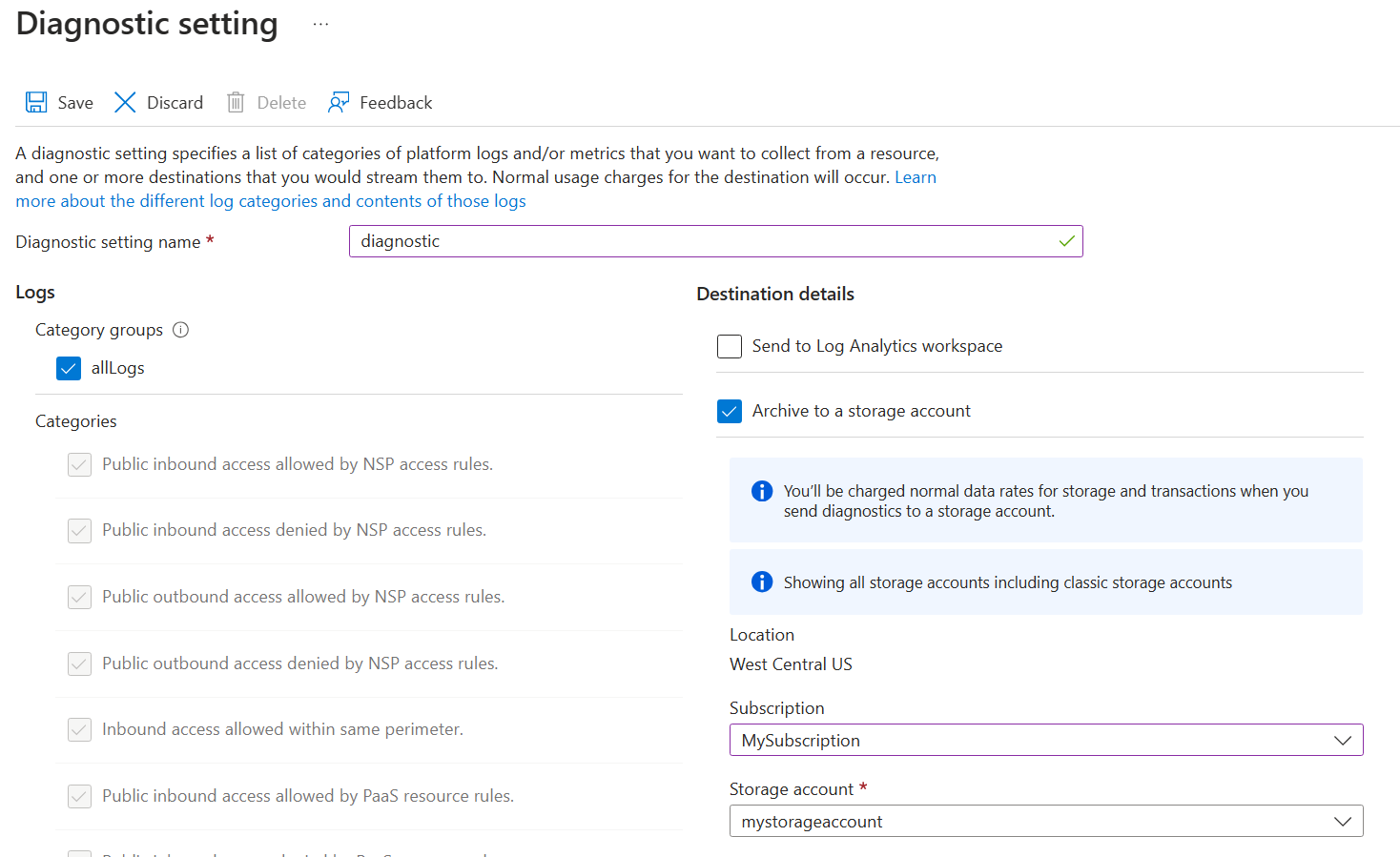

Na webu Azure Portal přejděte k hraničnímu prostředku zabezpečení sítě.

V nabídce vlevo vyberte Nastavení diagnostiky.

Vyberte Přidat nastavení diagnostiky.

Zadejte libovolný název, například "diagnostic" pro název nastavení diagnostiky.

V části Protokoly vyberte všechny protokoly. AllLogs zajišťuje, že se protokoluje veškerý příchozí a odchozí síťový přístup k prostředkům v hraniční síti zabezpečení sítě.

V části Podrobnosti o cíli vyberte Možnost Archivovat do účtu úložiště nebo Odeslat do pracovního prostoru služby Log Analytics. Účet úložiště musí být ve stejné oblasti jako hraniční síť zabezpečení sítě. Můžete použít existující účet úložiště nebo vytvořit nový. Pracovní prostor služby Log Analytics může být v jiné oblasti než pracovní prostor používaný hraniční sítí. Můžete také vybrat kteroukoli z dalších použitelných destinací.

Výběrem možnosti Uložit vytvořte nastavení diagnostiky a spusťte protokolování síťového přístupu.

Čtení protokolů přístupu k síti

Pracovní prostor služby Log Analytics

Tabulka network-security-perimeterAccessLogs obsahuje všechny protokoly pro každou kategorii protokolu (například network-security-perimeterPublicInboundResourceRulesAllowed). Každý protokol obsahuje záznam o přístupu k hraniční síti zabezpečení sítě, který odpovídá kategorii protokolů.

Tady je příklad network-security-perimeterPublicInboundResourceRulesAllowed formátu protokolu:

| Název sloupce | Význam | Příklad hodnoty |

|---|---|---|

| ResultDescription | Název operace síťového přístupu | POST /indexes/my-index/docs/search |

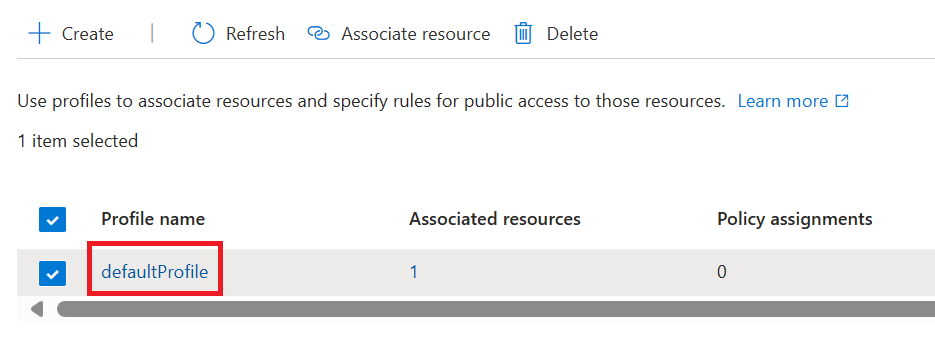

| Profil | Ke které síti byla přidružena hraniční síť, ke které byla vyhledávací služba přidružena | defaultProfile |

| ServiceResourceId | ID prostředku vyhledávací služby | search-service-resource-id |

| Odpovídající pravidlo | Popis json pravidla, které se shodovalo s protokolem | { "accessRule": "IP firewall" } |

| SourceIPAddress | Zdrojová IP adresa příchozího síťového přístupu, pokud je k dispozici | 1.1.1.1 |

| AccessRuleVersion | Verze pravidel přístupu k hraniční síti, která se používají k vynucení pravidel síťového přístupu | 0 |

Účet úložiště

Účet úložiště má kontejnery pro každou kategorii protokolů (například insights-logs-network-security-perimeterpublicinboundperimeterrulesallowed). Struktura složek uvnitř kontejneru odpovídá ID prostředku hraniční sítě a času, kdy byly protokoly pořízeny. Každý řádek v souboru protokolu JSON obsahuje záznam o přístupu k hraniční síti zabezpečení sítě, který odpovídá kategorii protokolu.

Protokol povolených kategorií příchozích hraničních pravidel například používá následující formát:

"properties": {

"ServiceResourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/network-security-perimeter/providers/Microsoft.Search/searchServices/network-security-perimeter-search",

"Profile": "defaultProfile",

"MatchedRule": {

"AccessRule": "myaccessrule"

},

"Source": {

"IpAddress": "255.255.255.255",

}

}

Přidání pravidla přístupu pro vyhledávací službu

Profil hraniční sítě určuje pravidla, která povolují nebo zakazují přístup přes hraniční síť.

V rámci hraniční sítě mají všechny prostředky vzájemný přístup na úrovni sítě. Stále musíte nastavit ověřování a autorizaci, ale na úrovni sítě se přijímají žádosti o připojení z hraniční sítě.

U prostředků mimo hraniční síť je nutné zadat pravidla příchozího a odchozího přístupu. Příchozí pravidla určují, která připojení se mají povolit, a pravidla odchozích přenosů určují, které požadavky jsou povolené.

Vyhledávací služba přijímá příchozí požadavky z aplikací, jako je portál Azure AI Foundry, tok výzvy služby Azure Machine Learning a jakákoli aplikace, která odesílá požadavky indexování nebo dotazů. Vyhledávací služba odesílá odchozí požadavky během indexerového indexování a spouštění sady dovedností. Tato část vysvětluje, jak nastavit pravidla příchozího a odchozího přístupu pro scénáře azure AI Search.

Poznámka:

Každá služba přidružená k hraniční síti implicitně umožňuje příchozí a odchozí přístup ke všem jiným službám přidruženým ke stejné hraniční síti při ověřování přístupu pomocí spravovaných identit a přiřazení rolí. Pravidla přístupu je potřeba vytvořit jenom v případě, že povolíte přístup mimo hraniční síť nebo pro přístup ověřený pomocí klíčů rozhraní API.

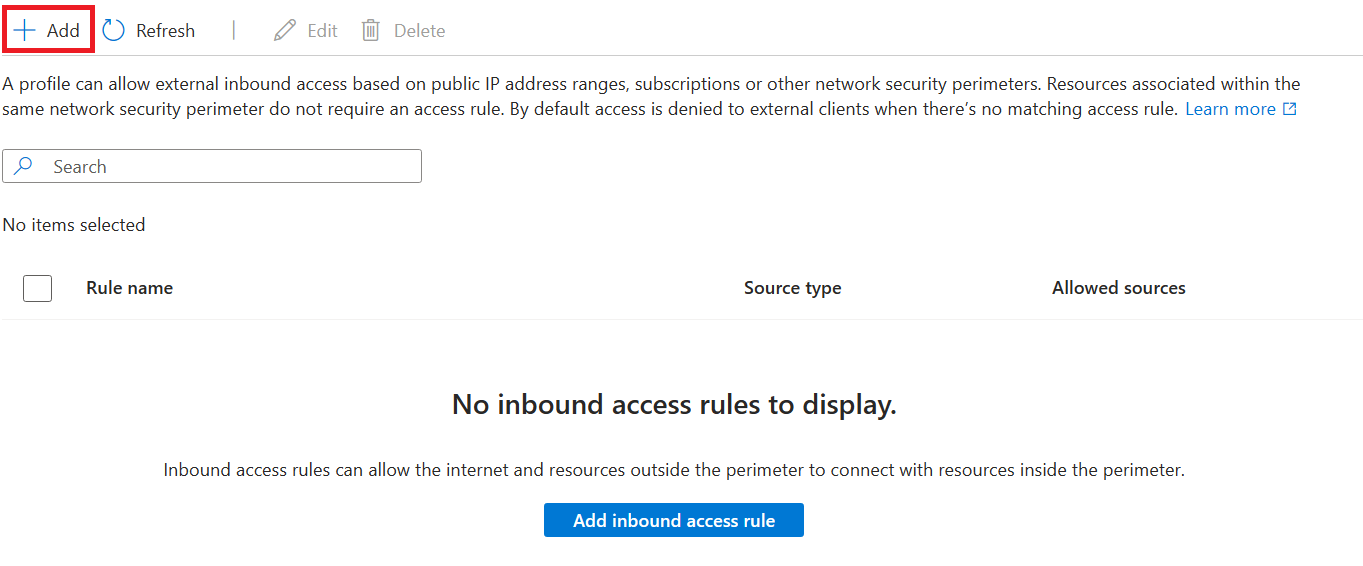

Přidání pravidla příchozího přístupu

Příchozí pravidla přístupu můžou umožňovat připojení k internetu a prostředkům mimo hraniční síť s prostředky uvnitř hraniční sítě.

Hraniční síť podporuje dva typy pravidel příchozího přístupu:

Rozsahy IP adres. IP adresy nebo rozsahy musí být ve formátu CIDR (Classless Inter-Domain Routing). Příkladem zápisu CIDR je 192.0.2.0/24, který představuje IP adresy v rozsahu od 192.0.2.0 do 192.0.2.255. Tento typ pravidla umožňuje příchozí požadavky z libovolné IP adresy v rozsahu.

Předplatná Tento typ pravidla umožňuje příchozí přístup ověřený pomocí jakékoli spravované identity z předplatného.

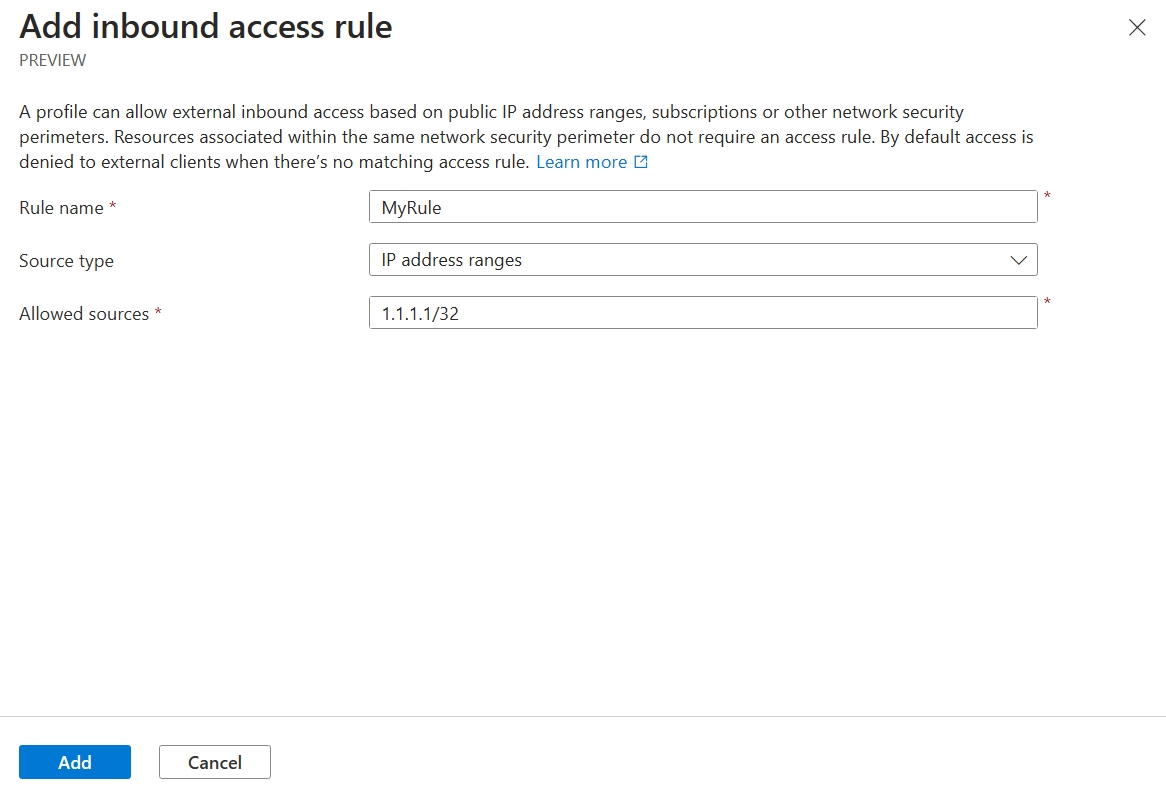

Přidání příchozího pravidla přístupu na webu Azure Portal:

Na webu Azure Portal přejděte k hraničnímu prostředku zabezpečení sítě.

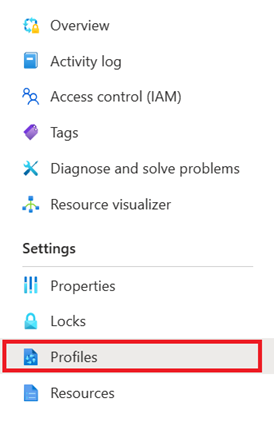

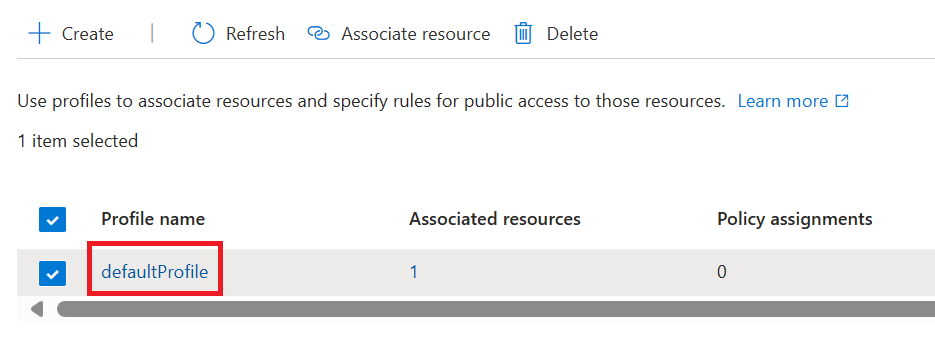

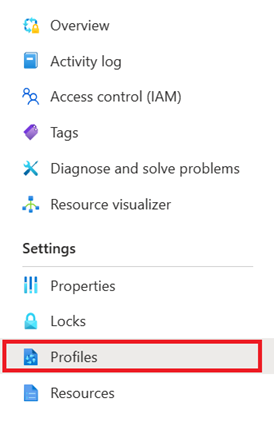

V nabídce vlevo vyberte Profily .

Vyberte profil, který používáte s hraniční sítí zabezpečení sítě.

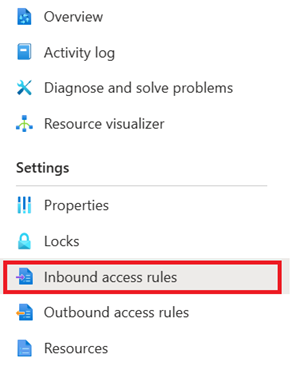

V nabídce vlevo vyberte pravidla příchozího přístupu.

Vyberte Přidat.

Zadejte nebo vyberte následující hodnoty:

Nastavení Hodnota Název pravidla Název pravidla příchozího přístupu (například MyInboundAccessRule). Typ zdroje Platné hodnoty jsou rozsahy IP adres nebo předplatná. Povolené zdroje Pokud jste vybrali rozsahy IP adres, zadejte rozsah IP adres ve formátu CIDR, ze kterého chcete povolit příchozí přístup. Rozsahy IP adres Azure jsou k dispozici na tomto odkazu. Pokud jste vybrali Předplatná, použijte předplatné, ze kterého chcete povolit příchozí přístup. Výběrem možnosti Přidat vytvořte příchozí pravidlo přístupu.

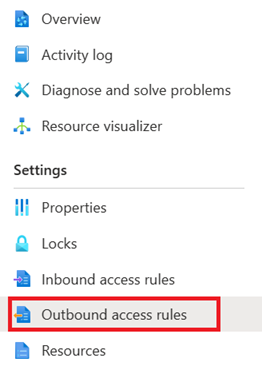

Přidání pravidla odchozího přístupu

Vyhledávací služba provádí odchozí volání během indexerového indexování a spouštění sady dovedností. Pokud jsou zdroje dat indexeru, služby Azure AI nebo logika vlastních dovedností mimo hraniční síť zabezpečení sítě, měli byste vytvořit pravidlo odchozího přístupu, které vaší vyhledávací službě umožní vytvořit připojení.

Vzpomeňte si, že ve verzi Public Preview se Azure AI Search může připojit jenom ke službě Azure Storage nebo Azure Cosmos DB v rámci hraniční sítě zabezpečení. Pokud indexery používají jiné zdroje dat, potřebujete pravidlo odchozího přístupu pro podporu tohoto připojení.

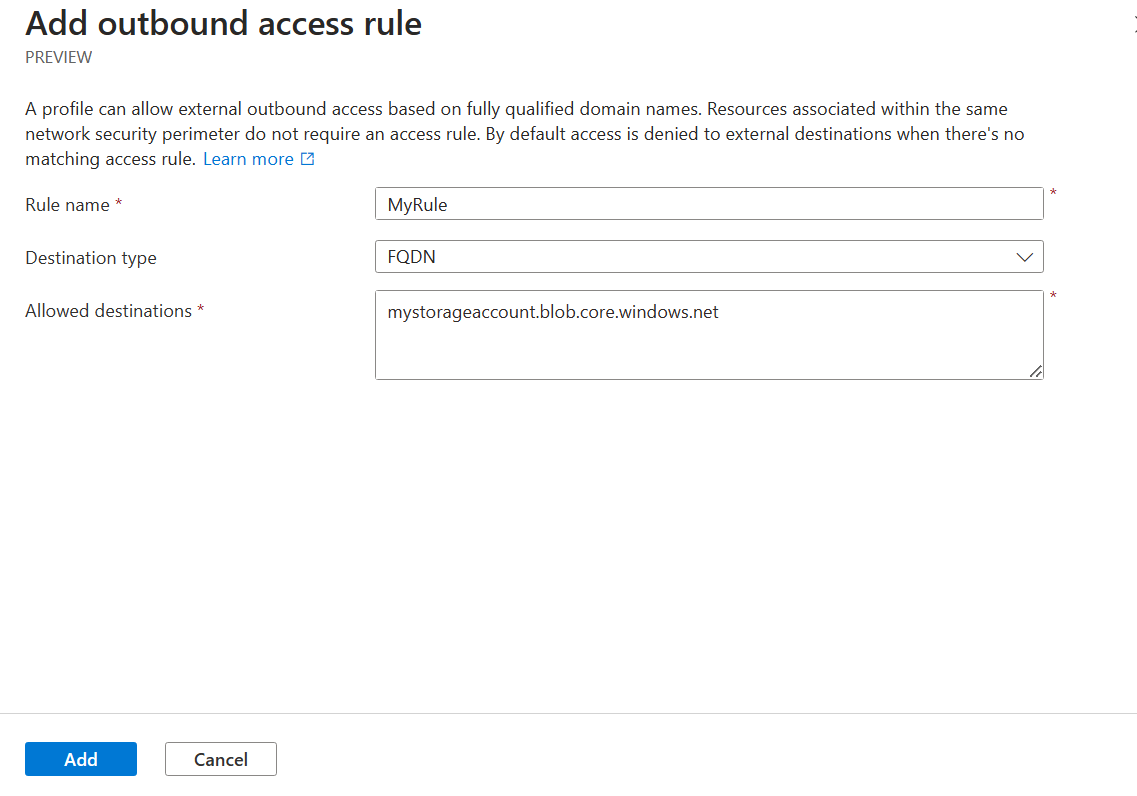

Hraniční síť podporuje pravidla odchozího přístupu na základě plně kvalifikovaného názvu domény (FQDN) cíle. Můžete například povolit odchozí přístup ze všech služeb přidružených k hraniční síti k plně kvalifikovanému názvu domény, například mystorageaccount.blob.core.windows.net.

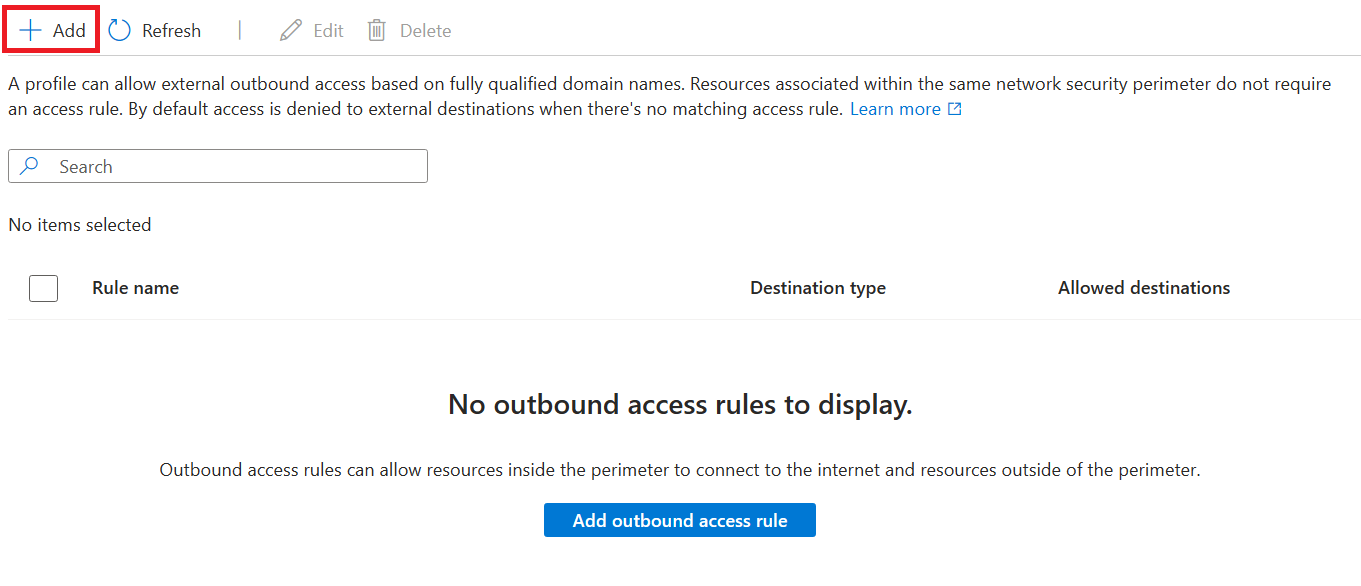

Přidání pravidla odchozího přístupu na webu Azure Portal:

Na webu Azure Portal přejděte k hraničnímu prostředku zabezpečení sítě.

V nabídce vlevo vyberte Profily .

Vyberte profil, který používáte s hraniční sítí zabezpečení sítě.

V nabídce vlevo vyberte pravidla odchozího přístupu.

Vyberte Přidat.

Zadejte nebo vyberte následující hodnoty:

Nastavení Hodnota Název pravidla Název pravidla odchozího přístupu (například MyOutboundAccessRule) Destination Type Ponechat jako plně kvalifikovaný název domény Povolené cíle Zadejte čárkami oddělený seznam plně kvalifikovaných názvů domén, ke které chcete povolit odchozí přístup. Výběrem možnosti Přidat vytvořte pravidlo odchozího přístupu.

Otestování připojení přes hraniční síť

K otestování připojení přes hraniční síť potřebujete přístup k webovému prohlížeči, a to buď na místním počítači s připojením k internetu, nebo k virtuálnímu počítači Azure.

Změňte přidružení hraniční sítě na vynucený režim , abyste mohli začít vynucovat požadavky na zabezpečení sítě pro přístup k vaší vyhledávací službě.

Rozhodněte se, jestli chcete použít místní počítač nebo virtuální počítač Azure.

- Pokud používáte místní počítač, potřebujete znát svou veřejnou IP adresu.

- Pokud používáte virtuální počítač Azure, můžete použít privátní propojení nebo zkontrolovat IP adresu pomocí webu Azure Portal.

Pomocí TÉTO IP adresy můžete vytvořit příchozí pravidlo přístupu pro tuto IP adresu, které povolí přístup. Pokud používáte privátní propojení, můžete tento krok přeskočit.

Nakonec zkuste přejít do vyhledávací služby na webu Azure Portal. Pokud můžete úspěšně zobrazit indexy, je hraniční síť zabezpečení sítě správně nakonfigurovaná.

Zobrazení a správa konfigurace hraniční sítě

K kontrole a odsouhlasení hraničních konfigurací můžete použít rozhraní REST API hraniční konfigurace zabezpečení sítě.

Nezapomeňte použít verzi rozhraní API ve verzi 2024-06-01-previewPreview.

Zjistěte, jak volat rozhraní REST API pro správu.