Plánování segmentace sítě cílové zóny

V této části se seznámíte s klíčovými doporučeními pro zajištění vysoce zabezpečené interní segmentace sítě v cílové zóně pro řízení síťové nulová důvěra (Zero Trust) implementace.

Aspekty návrhu

Model nulová důvěra (Zero Trust) předpokládá porušení stavu a ověřuje každý požadavek, jako by pochází z nekompenzované sítě.

Pokročilá implementace nulová důvěra (Zero Trust) sítě využívá plně distribuovaný příchozí a výchozí cloudový mikrometr a hlubší mikrose segmentaci.

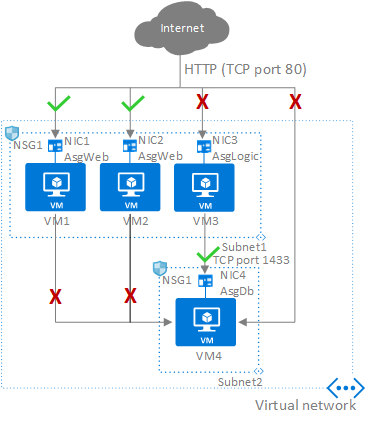

Skupiny zabezpečení sítě (NSG) můžou pomocí značek služeb Azure usnadnit připojení k řešením PaaS (Platforma jako služba).

Skupiny zabezpečení aplikací (ASG) nezasahují ani neposkytují ochranu napříč virtuálními sítěmi.

Protokoly toku NSG slouží ke kontrole provozu, který prochází síťovým bodem s připojeným skupinou zabezpečení sítě.

Protokoly toku virtuální sítě poskytují možnosti, které se podobají protokolům toku NSG, ale pokrývají širší škálu případů použití. Zjednodušují také rozsah monitorování provozu, protože můžete povolit protokolování na úrovni virtuální sítě.

Doporučení k návrhu

Delegujte vytvoření podsítě na vlastníka cílové zóny. To jim umožní definovat, jak segmentovat úlohy napříč podsítěmi (například jedna velká podsíť, vícevrstvá aplikace nebo aplikace vložená do sítě). Tým platformy může pomocí služby Azure Policy zajistit, aby skupina zabezpečení sítě s konkrétními pravidly (například odepřít příchozí SSH nebo RDP z internetu nebo povolit nebo blokovat provoz napříč cílovými zónami) byla vždy přidružená k podsítím, které mají zásady jen pro odepření.

Pomocí skupin zabezpečení sítě můžete chránit provoz mezi podsítěmi a provozem mezi východem a západem napříč platformou (provoz mezi cílovými zónami).

Aplikační tým by měl používat skupiny zabezpečení aplikací na úrovni podsítě, aby pomohl chránit vícevrstvé virtuální počítače v cílové zóně.

Skupiny zabezpečení sítě a skupiny zabezpečení aplikací používejte k mikrosegmentování provozu v cílové zóně a vyhněte se použití centrálního síťového virtuálního zařízení k filtrování toků provozu.

Povolte protokoly toků virtuální sítě a využijte analýzu provozu k získání přehledu o příchozích a výstupních tocích provozu. Povolte protokoly toku ve všech důležitých virtuálních sítích a podsítích ve vašich předplatných, například virtuální sítě a podsítě, které obsahují řadiče domény Windows Server Active Directory nebo důležitá úložiště dat. Kromě toho můžete použít protokoly toku k detekci a zkoumání potenciálních incidentů zabezpečení, dodržování předpisů a monitorování a k optimalizaci využití.

Pomocí skupin zabezpečení sítě můžete selektivně povolit připojení mezi cílovými zónami.

V případě topologií virtual WAN směrujte provoz mezi cílovými zónami přes Azure Firewall, pokud vaše organizace vyžaduje filtrování a protokolování pro přenosy dat napříč cílovými zónami.

Pokud se vaše organizace rozhodne implementovat vynucené tunelování (inzerovat výchozí trasu) do místního prostředí, doporučujeme začlenit následující odchozí pravidla NSG, která zamítnou odchozí provoz z virtuálních sítí přímo do internetu, pokud by relace protokolu BGP klesla.

Poznámka:

Priority pravidel bude potřeba upravit na základě vaší stávající sady pravidel NSG.

| Priorita | Název | Zdroj | Cíl | Služba | Akce | Poznámka |

|---|---|---|---|---|---|---|

| 100 | AllowLocal |

Any |

VirtualNetwork |

Any |

Allow |

Povolte provoz během normálních operací. Při povoleném vynuceném tunelování se považuje za součást VirtualNetwork značky, 0.0.0.0/0 pokud protokol BGP inzeruje službu ExpressRoute nebo vpn Gateway. |

| 110 | DenyInternet |

Any |

Internet |

Any |

Deny |

Zakázat provoz přímo na internet, pokud 0.0.0.0/0 je trasa stažena z inzerovaných tras (například kvůli výpadku nebo chybné konfiguraci). |

Upozornění

Služby Azure PaaS, které je možné vložit do virtuální sítě, možná nejsou kompatibilní s vynuceným tunelováním. Operace řídicí roviny můžou stále vyžadovat přímé připojení ke konkrétním veřejným IP adresům, aby služba fungovala správně. Doporučujeme zkontrolovat konkrétní dokumentaci ke službě pro požadavky na sítě a nakonec vyloučit podsíť služby z výchozího šíření tras. Značky služeb v trasách definované uživatelem je možné použít k obejití výchozí trasy a přesměrování provozu řídicí roviny pouze v případě, že je k dispozici konkrétní značka služby.