Windows 365架構

Windows 365 會代表 Azure 中的客戶裝載雲端電腦,以提供每個使用者的每月授權模型Microsoft。 在此模型中,不需要考慮記憶體、計算基礎結構架構或成本。 Windows 365 架構也可讓您使用現有的 Azure 網路和安全性投資。 每個雲端電腦都是根據您在 Microsoft Intune 系統管理中心的 [Windows 365] 區段中定義的設定來布建。

虛擬網路連線能力

在 Azure 中,每個雲端電腦都有虛擬網路適配器 (NIC) Microsoft。 您有兩個 NIC 管理選項:

- 如果您使用 Microsoft Entra 加入和Microsoft託管網路,則不需要帶入 Azure 訂用帳戶或管理 NIC。

- 如果您自備網路並使用 Azure 網路連線 (ANC) ,則 NIC 是由 Azure 訂用帳戶中的 Windows 365 所建立。

NIC 會根據您的 Azure 網路連線 (ANC) 設定,連結至 Azure 虛擬網路。

許多 Azure 區域都支援 Windows 365。 您可以透過兩種方式來控制使用哪個 Azure 區域:

- 選取Microsoft裝載的網路和 Azure 區域。

- 建立 ANC 時,從您的 Azure 訂用帳戶選取 Azure 虛擬網路。

Azure 虛擬網路的區域會決定雲端電腦的建立和 裝載位置。

使用您自己的虛擬網路時,您可以將目前 Azure 區域之間的存取延伸至 Windows 365 支援的其他 Azure 區域。 若要擴充至其他區域,您可以使用 Azure 虛擬網路對等互連或 Virtual WAN。

使用您自己的 Azure 虛擬網路,Windows 365 可讓您使用 虛擬網路 安全性和路由功能,包括:

- Azure 網路安全性 群組

- 用戶定義路由

- Azure 防火牆

- 網路虛擬設備 (NVA)

提示

針對雲端電腦的 Web 篩選和網路保護,請考慮使用 適用於端點的 Microsoft Defender 的網路保護和 Web 保護功能。 您可以使用 Microsoft Intune 系統管理中心,將這些功能部署到實體和虛擬端點。

Microsoft Intune整合

Microsoft Intune 用來管理所有雲端電腦。 Microsoft Intune 和相關聯的 Windows 元件具有必須透過 虛擬網路 允許的各種網路端點。 如果您不使用 Microsoft Intune 來管理這些裝置類型,則可以放心地忽略 Apple 和 Android 端點。

提示

請務必允許存取 Windows 通知服務 (WNS) 。 如果存取遭到封鎖,您可能不會立即注意到影響。 不過,WNS 可讓 Microsoft Intune 立即在 Windows 端點上觸發動作,而不是在這些裝置上等候一般原則輪詢間隔,或在啟動/登入行為時等候原則輪詢。 WNS 建議 從 Windows 用戶端直接連線到 WNS。

您只需要根據 Microsoft Intune 租使用者位置來授與端點子集的存取權。 若要尋找租使用者位置 (或 Azure 縮放單位 (ASU) ) ,請登入 Microsoft Intune 系統管理中心,選擇 [租使用者管理>租使用者詳細數據]。 在 [租使用者位置] 底下,您會看到類似 “北美洲 0501” 或 “Europe 0202” 的內容。 Microsoft Intune 檔中的數據列會依地理區域區分。 區域會以名稱中的前兩個字母表示, (na = 北美洲、eu = Europe、ap = 亞太地區) 。 由於租使用者可能會在區域內重新放置,因此最好允許存取整個區域,而不是該區域中的特定端點。

如需 Microsoft Intune 服務區域和數據位置資訊的詳細資訊,請參閱 Intune 中的數據儲存和處理。

身分識別服務

Windows 365 同時使用 Microsoft Entra ID 和 內部部署的 Active Directory Domain Services (AD DS) 。 Microsoft Entra ID 提供:

- Windows 365 (的用戶驗證,就像任何其他Microsoft 365 服務) 一樣。

- 透過 Microsoft Entra 混合式加入或 Microsoft Entra 加入 Microsoft Intune 的裝置身分識別服務。

將雲端電腦設定為使用 Microsoft Entra 混合式聯結時,AD DS 會提供:

- 雲端計算機的內部部署網域加入。

- 遠端桌面通訊協定 (RDP) 連線的用戶驗證。

將雲端電腦設定為使用 Microsoft Entra 聯結時,Microsoft Entra ID 提供:

- 雲端電腦的網域加入機制。

- RDP 連線的用戶驗證。

如需身分識別服務如何影響雲端計算機部署、管理和使用方式的詳細資訊,請參閱身分識別 和驗證。

Microsoft Entra ID

Microsoft Entra ID 提供 Windows 365 入口網站和遠端桌面用戶端應用程式的使用者驗證和授權。 兩者都支援新式驗證,這表示 Microsoft Entra 條件式存取可以整合以提供:

- 多重要素驗證

- 以位置為基礎的限制

- 登入風險管理

- 工作階段限制,包括:

- 遠端桌面用戶端和 Windows 365 入口網站的登入頻率

- Windows 365 入口網站的 Cookie 持續性

- 裝置合規性控制

如需如何搭配 Windows 365 使用 Microsoft Entra 條件式存取的詳細資訊,請參閱設定條件式存取原則。

Active Directory 網域服務

Windows 365 雲端電腦可以 Microsoft Entra 混合式加入或 Microsoft Entra 加入。 使用 Microsoft Entra 混合式加入時,雲端計算機必須加入 AD DS 網域的網域。 此網域必須與 Microsoft Entra ID 同步處理。 網域的域控制器可能裝載於 Azure 或內部部署。 如果裝載於內部部署,則必須建立從 Azure 到內部部署環境的連線能力。 連線可以是 Azure Express Route 或 站對站 VPN 的形式。 如需建立混合式網路連線的詳細資訊,請參閱 實作安全的混合式網路。 線上必須允許從雲端電腦到 Active Directory 所需域控制器的通訊。 如需詳細資訊, 請參閱設定AD網域和信任的防火牆。

用戶連線能力

雲端電腦連線能力是由 Azure 虛擬桌面提供。 不會直接從因特網對雲端計算機進行輸入連線。 相反地,連線是從下列專案建立:

- Azure 虛擬桌面端點的雲端電腦。

- Azure 虛擬桌面端點的遠端桌面用戶端。

如需這些埠的詳細資訊,請參閱 Azure 虛擬桌面必要 URL 清單。 若要簡化網路安全性控制的設定,請使用 Azure 虛擬桌面的服務標籤來識別這些端點。 如需 Azure 服務標籤的詳細資訊,請參閱 Azure 服務標籤概觀。

不需要設定雲端計算機來進行這些連線。 Windows 365 將 Azure 虛擬桌面聯機組件順暢地整合到資源庫或自定義映像。

如需 Azure 虛擬桌面網路架構的詳細資訊,請參閱 瞭解 Azure 虛擬桌面網路連線能力。

Windows 365 雲端電腦不支援第三方連線代理人。

「代表代管」架構

「代表託管」架構可讓Microsoft服務,在訂用帳戶擁有者將適當的限定範圍許可權委派給虛擬網路之後,將託管的 Azure 服務附加至客戶訂用帳戶。 此連線模型可讓Microsoft服務提供軟體即服務和使用者授權服務,而不是以標準耗用量為基礎的服務。

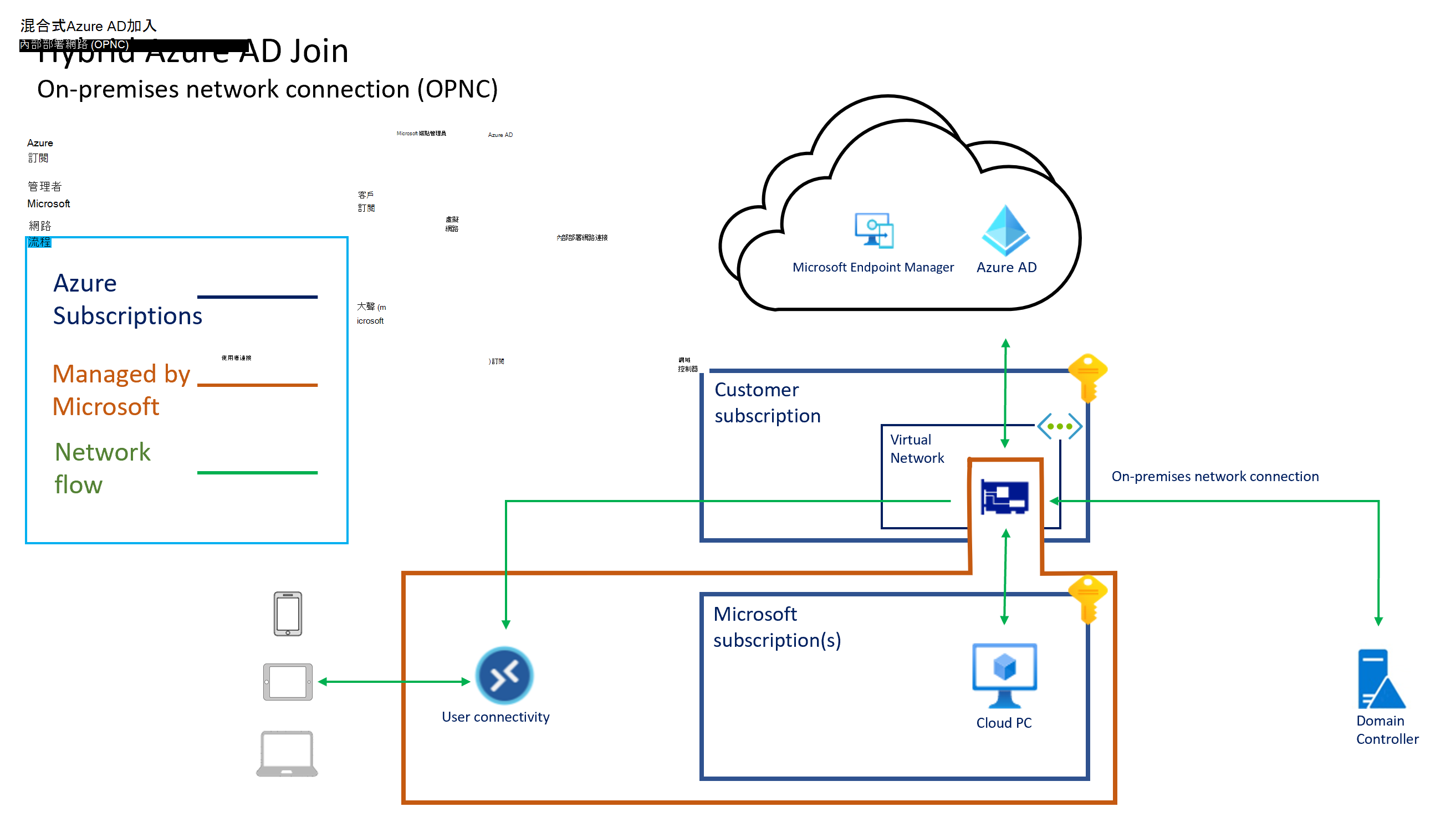

下圖顯示使用Microsoft託管網路的 Microsoft Entra 聯結設定邏輯架構、使用客戶網路連線的 Microsoft Entra 聯結設定 (「攜帶您自己的網路」) ,以及分別使用 ANC 的 Microsoft Entra 混合式聯結設定。

所有雲端電腦連線都由虛擬網路適配器提供。 「代管」架構表示雲端計算機存在於Microsoft擁有的訂用帳戶中。 因此,Microsoft會產生執行和管理此基礎結構的成本。

Windows 365管理 Windows 365 訂用帳戶中的容量和區域內可用性。 Windows 365 會根據您指派給用戶的授權來決定 VM 的大小和類型。 Windows 365 會根據您在建立內部部署網路連線時選取的虛擬網路,決定要裝載雲端電腦的 Azure 區域。

Windows 365 與 Microsoft 365 數據保護原則一致。 Microsoft企業雲端服務內的客戶數據受到各種技術和程序的保護:

- 各種形式的加密。

- 以邏輯方式與其他租用戶隔離。

- 可從特定用戶端存取受限制、受控制且受保護的使用者集合。

- 使用角色型訪問控制來保護存取權。

- 復寫到多部伺服器、記憶體端點和數據中心以進行備援。

- 監視未經授權的存取、過多的資源耗用量和可用性。

如需 Windows 365 雲端電腦 加密的詳細資訊,請參閱 Windows 365 中的數據加密。