識別 Azure Managed Lustre 的需求

在部署 Azure Managed Lustre 檔案系統之前,您需要滿足網路設定的必要條件,以及 blob 整合 (選擇性)。 本單元對服務拓撲進行了高階概觀,並説明了在建立 Azure Managed Lustre 檔案系統之前必須設定的必要條件。

概觀

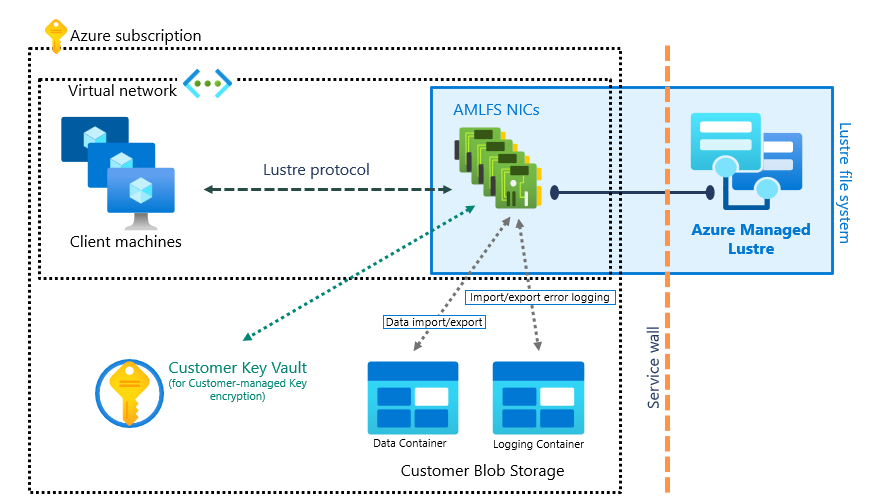

下圖説明 Azure Managed Lustre 檔案系統的基本服務拓撲,顯示了它的排列方式,以及它如何連線至其他 Azure 服務並與之互動:

網路必要條件

Azure Managed Lustre 檔案系統存在於虛擬網路子網路中。 子網路包含 Lustre 管理服務 (MGS),並處理與虛擬 Lustre 叢集的所有用戶端互動。

網路大小需求

您需要的子網路大小取決於您建立的檔案系統之大小。 下表給出了不同大小的 Azure Managed Lustre 檔案系統之最小子網路大小的粗略估計。

| 儲存容量 | 建議的 CIDR 首碼值 |

|---|---|

| 4 TiB 至 16 TiB | /27 或更大 |

| 20 TiB 至 40 TiB | /26 或更大 |

| 44 TiB 至 92 TiB | /25 或更大 |

| 96 TiB 至 196 TiB | /24 或更大 |

| 200 TiB 至 400 TiB | /23 或更大 |

子網路存取和權限

根據預設,無需進行任何特定變更即可啟用 Azure Managed Lustre。 如果您的環境包含限制的網路或安全性原則,則應考慮以下指導:

| 存取類型 | 必要的網路設定 |

|---|---|

| DNS 存取 | 使用預設 Azure 型 DNS 伺服器。 |

| 在主機之間存取 | 允許 Azure Managed Lustre 子網路內主機之間的輸入和輸出存取。 例如,叢集部署需要存取 TCP 通訊埠 22 (SSH)。 |

| Azure 雲端服務存取 | 設定您的網路安全性群組,以允許 Azure Managed Lustre 檔案系統從檔案系統子網路內存取 Azure 雲端服務。 新增具有以下屬性的輸出安全性規則: - 連接埠:任何 - 通訊協定:任何 - 來源:虛擬網路 - 目的地:「AzureCloud」服務標籤 - 動作:允許 注意:設定 Azure 雲端服務還可以啟用 Azure 佇列服務的必要設定。 如需詳細資訊,請參閱虛擬網路服務標籤。 |

| Lustre 網路連接埠存取 | 您的網路安全性群組必須允許在連接埠 988 和連接埠 1019-1023 上進行輸入和輸出存取。 沒有其他服務可以在您的 Lustre 用戶端上保留或使用這些連接埠。 預設規則 65000 AllowVnetInBound 且 65000 AllowVnetOutBound 滿足此需求。 |

如需為 Azure Managed Lustre 檔案系統設定網路安全性群組的詳細指導,請參閱建立和設定網路安全性群組。

其他網路功能考量

在計劃虛擬網路和子網路設定時,請考慮以下因素和限制:

- Azure Kubernetes Service (AKS):如果您將 AKS 叢集與 Azure Managed Lustre 檔案系統一起使用,則可以在與檔案系統相同的子網路中尋找 AKS 叢集。 在這種情況下,除了 Lustre 檔案系統的位址空間外,您還必須為 AKS 節點和 Pod 提供足够的 IP 位址。 如果在虛擬網路中使用多個 AKS 叢集,請確保虛擬網路有足够的容量容納所有叢集中的所有資源。 若要深入了解 Azure Managed Lustre 和 AKS 的網路策略,請參閱 AKS 子網路存取。

- 計算虛擬機器/多個叢集:如果您計劃使用其他資源在與檔案系統相同的虛擬網路中託管您的計算 VM,請在為 Azure Managed Lustre 檔案系統建立虛擬網路和子網路之前檢查該流程的需求。 在同一子網路內規劃多個叢集時,請確保使用足够大的位址空間來滿足所有叢集的總體需求。

- Azure NetApp Files:Azure Managed Lustre 和 Azure NetApp Files 資源不能共用子網路。 如果使用 Azure NetApp Files 服務,則必須在單獨的子網路中建立 Azure Managed Lustre 檔案系統。 如果您嘗試在目前包含或曾經包含 Azure NetApp Files 資源的子網路中建立 Azure Managed Lustre 檔案系統,則部署失敗。

- ypbind:如果您在用戶端上使用

ypbind精靈來維護網路資訊服務 (NIS) 繫結資訊,則必須確保ypbind不保留連接埠 988。 您可以手動調整ypbind保留的連接埠,也可以確保您的系統啟動基礎結構在啟動ypbind之前啟動 Lustre 用戶端掛接。 - 建立檔案系統後,您無法將檔案系統移至另一個虛擬網路或子網路。

- Azure Managed Lustre 只接受 IPv4 位址。 不支援 IPv6。

注意

建立 Azure Managed Lustre 檔案系統後,檔案系統的資源群組中會出現幾個新的網路介面。 其名稱以 amlfs- 開頭,以 -snic 結尾。 請勿變更這些介面上的任何設定。 具體來說,保留加速網路設定的預設值 (enabled)。 停用這些網路介面上的加速網路會降低檔案系統的效能。

Blob 整合必要條件

如果您計劃將 Azure Managed Lustre 檔案系統與 Azure Blob 儲存體整合,請在建立檔案系統之前完成以下必要條件。

若要將 Azure Blob 儲存體與 Azure Managed Lustre 檔案系統整合,您必須在建立檔案系統之前建立或設定以下資源:

若要深入了解 blob 整合,請參閱將 Azure Blob 儲存體與 Azure Managed Lustre 檔案系統一起使用。

儲存體帳戶

建立新儲存體帳戶或使用現有帳戶。 儲存體帳戶必須具有以下設定:

- 帳戶類型 - 相容的儲存體帳戶類型。

- 存取角色 - 允許 Azure Managed Lustre 系統修改資料的角色指派。

- 存取金鑰 - 儲存體帳戶的儲存體帳戶金鑰存取設定必須設定為 [已啟用]。

支援的儲存體帳戶類型

以下儲存體帳戶類型可用於 Azure Managed Lustre 檔案系統:

| Storage account type | 備援 |

|---|---|

| 標準 | 本地備援儲存體 (LRS),異地備援儲存體 (GRS) 區域備援儲存體 (ZRS), 讀取權限異地備援儲存體 (RAGRS), 異地區域備援儲存體 (GZRS), 讀取權限異地區域備援儲存體 (RA-GZRS) |

| 進階 - 區塊 Blob | LRS、ZRS |

如需儲存體帳戶類型的詳細資訊,請參閱儲存體帳戶的類型。

blob 整合的存取角色

blob 整合的存取角色。 使用 Azure 角色型存取控制 (Azure RBAC) 授與檔案系統對 blob 儲存體的存取。

儲存體帳戶擁有者必須在建立檔案系統之前新增以下角色:

若要為服務主體 HPC Cache 資源提供者新增角色,請執行這些步驟:

- 瀏覽您的儲存體帳戶,然後在左側瀏覽窗格中選取存取控制 (IAM)。

- 選取 [新增] > [新增角色指派],開啟 [新增角色指派] 頁面。

- 指派角色。

- 將 HPC Cache 資源提供者新增至該角色。

提示

如果找不到 HPC Cache 資源提供者,請搜尋 storagecache。 storagecache 資源提供者 是產品正式發行前的服務主體名稱。

- 重複步驟 3 和 4 以新增每個角色。

如需詳細步驟,請參閱使用 Azure 入口網站指派 Azure 角色。

Blob 容器

同一儲存體帳戶中必須有兩個單獨的 blob 容器,用於以下目的:

- 資料容器:儲存體帳戶中的 blob 容器,其中包含要在 Azure Managed Lustre 檔案系統中使用的檔案。

- 記錄容器:用於在儲存體帳戶中匯入/匯出記錄的第二個容器。 您必須將記錄儲存在與資料容器不同的容器中。

注意

稍後,您可以從用戶端向檔案系統新增檔案。 但是,除非建立匯入工作,否則在建立檔案系統後新增至原始 blob 容器中的檔案將不會匯入至 Azure Managed Lustre 檔案系統。

私人端點 (選擇性)

如果您在儲存體中使用私人端點,則必須在建立新的私人端點時啟用 [與私人 DNS 區域整合] 設定。 此設定可確保私人端點可以解析儲存體帳戶的 DNS 名稱。