為 Azure Managed Lustre 檔案系統設定網路安全性群組

網路安全組可以設定為篩選 Azure 虛擬網路中 Azure 資源的輸入和輸出網路流量。 網路安全組可以包含安全性規則,依IP位址、埠和通訊協定篩選網路流量。 當網路安全性群組與子網路相關聯時,安全性規則會套用至該子網路中部署的資源。

本文說明如何設定網路安全組規則,以保護 Azure 受控 Lustre 文件系統叢集的存取權,作為 零信任 策略的一部分。

必要條件

- Azure 訂用帳戶。 如果您沒有 Azure 訂用帳戶,請在開始前建立免費帳戶。

- 虛擬網路,其子網已設定為允許 Azure 受控 Lustre 檔案系統支援。 若要深入瞭解,請參閱 網路必要條件。

- 部署在 Azure 訂用帳戶中的 Azure 受控 Lustre 文件系統。 若要深入瞭解,請參閱 建立 Azure 受控 Lustre 文件系統。

建立及設定網路安全性群組

您可以使用 Azure 網路安全性群組,篩選在 Azure 虛擬網路中往返 Azure 資源間的網路流量。 網路安全性群組包含安全性規則,用來允許或拒絕進出多種 Azure 資源類型的輸入和輸出網路流量。 針對每個規則,您可以指定來源與目的地、連接埠和通訊協定。

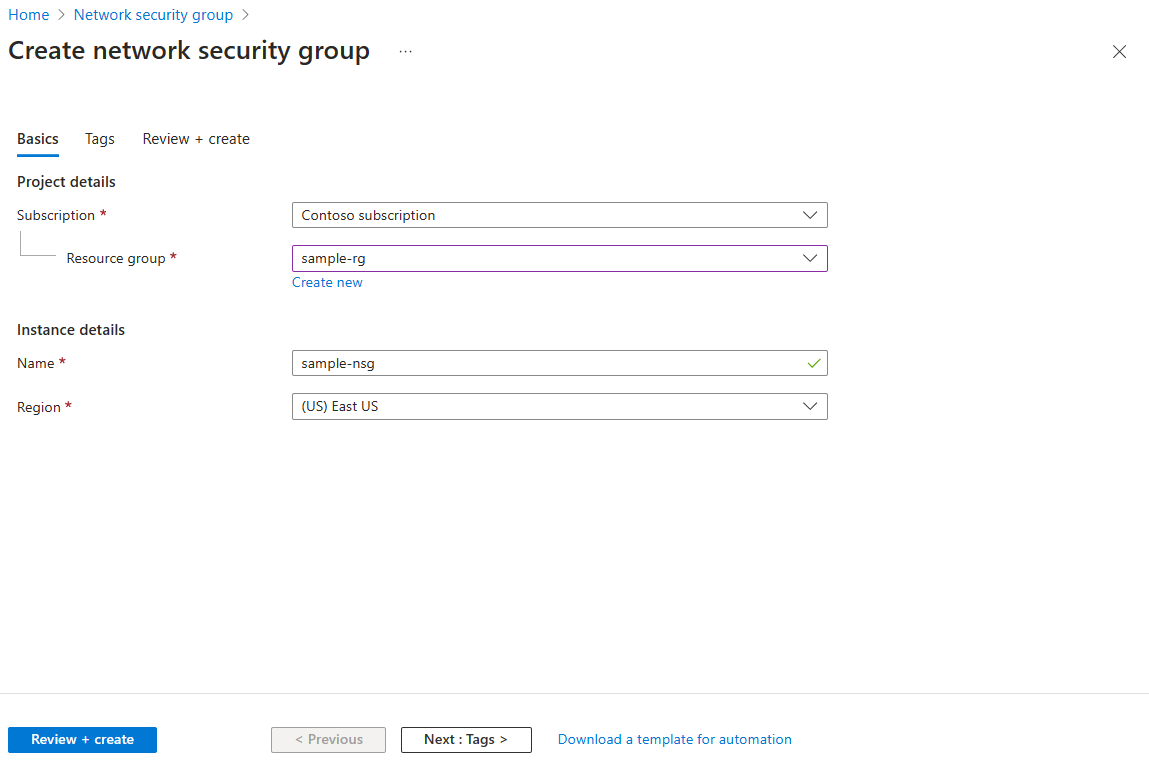

若要在 Azure 入口網站 中建立網路安全組,請遵循下列步驟:

在入口網站頂端的搜尋方塊中,輸入網路安全性群組。 在搜尋結果中選取 [網路安全性群組]。

選取 + 建立。

在 [建立網路安全性群組] 頁面的 [基本] 索引標籤底下,輸入或選取下列值:

設定 動作 專案詳細資料 訂用帳戶 選取 Azure 訂閱。 資源群組 選取現有的資源群組,或選取 [新建] 以建立新的資源群組。 此範例使用 sample-rg 資源群組。 [執行個體詳細資料] 網路安全性群組名稱 輸入您要建立的網路安全性群組的名稱。 區域 選取您想要的區域。 選取 [檢閱 + 建立]。

看到 [驗證成功] 訊息之後,請選取 [建立]。

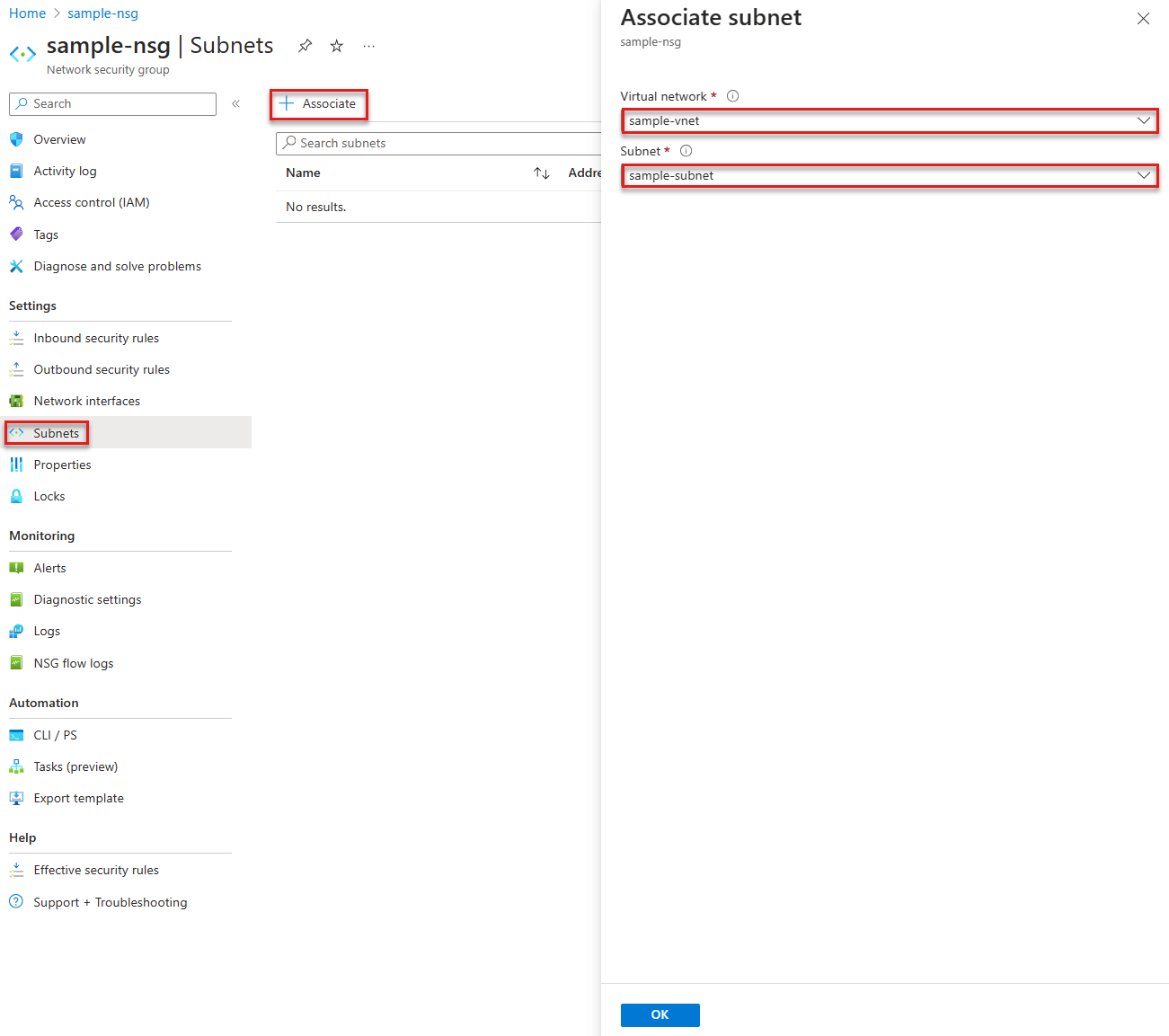

將網路安全性群組與子網路建立關聯

建立網路安全組之後,您可以將它與虛擬網路中存在 Azure 受控 Lustre 檔系統的唯一子網產生關聯。 若要使用 Azure 入口網站 將網路安全組與子網產生關聯,請遵循下列步驟:

在入口網站頂端的搜尋方塊中,輸入網路安全性群組,然後選取搜尋結果中的 [網路安全性群組]。

選取網路安全性群組的名稱,然後選取 [子網路]。

若要將網路安全性群組與子網路產生關聯,請選取 [+ 關聯],然後選取您的虛擬網路和您要與網路安全性群組建立關聯的子網路。 選取 [確定]。

設定網路安全性群組規則

若要設定 Azure 受控 Lustre 檔案系統支援的網路安全組規則,您可以將輸入和輸出安全性規則新增至與 Azure 受控 Lustre 文件系統部署所在子網相關聯的網路安全組。 下列各節說明如何建立和設定允許 Azure 受控 Lustre 檔案系統支援的輸入和輸出安全性規則。

注意

本節中顯示的安全性規則是根據美國東部區域中的 Azure 受控 Lustre 文件系統測試部署來設定,並已啟用 Blob 記憶體整合。 您必須根據部署區域、虛擬網路子網IP位址,以及Azure受控Lustre檔案系統的其他組態設定來調整規則。

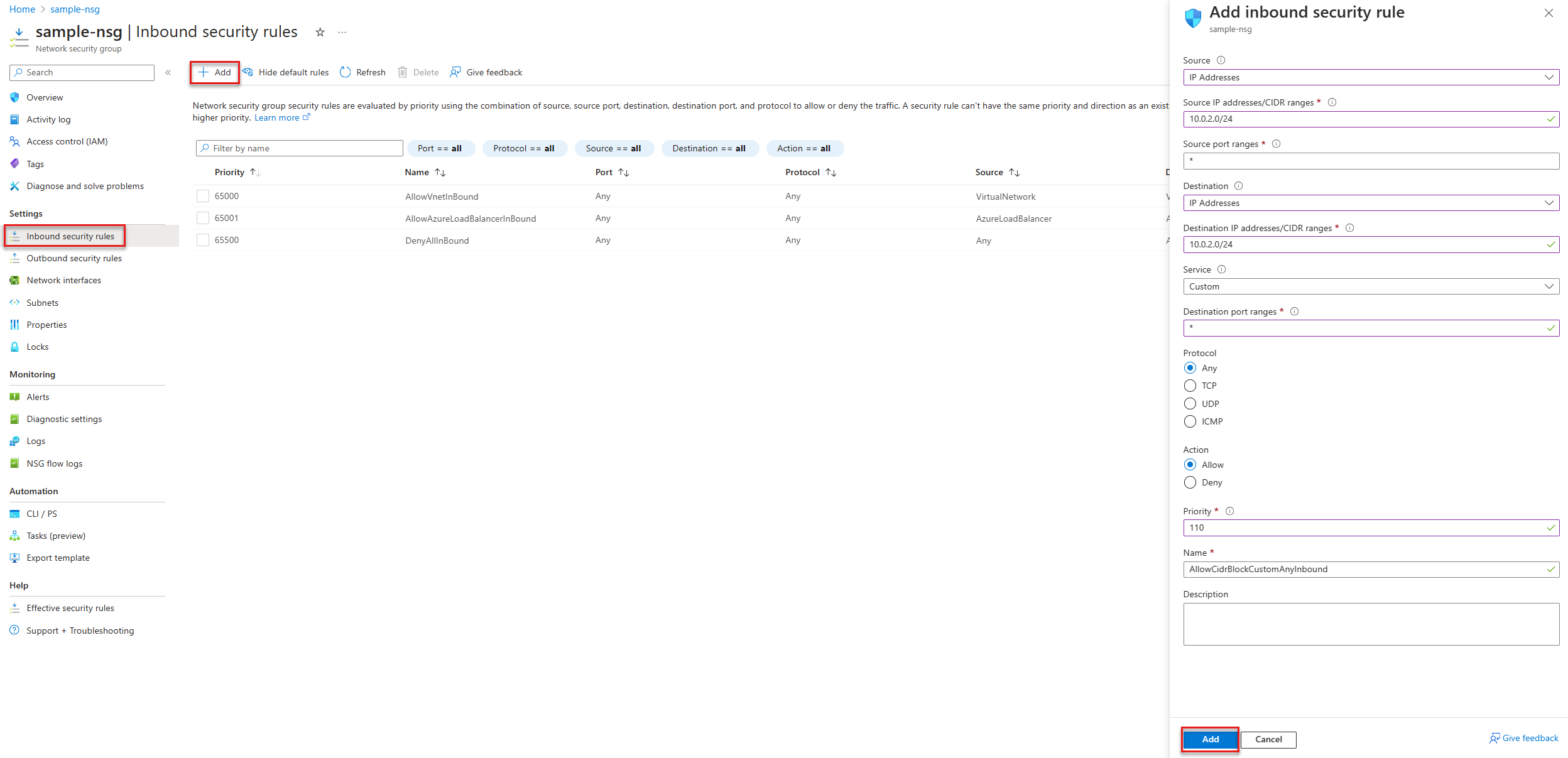

建立輸入安全性規則

您可以在 Azure 入口網站 中建立輸入安全性規則。 下列範例示範如何建立及設定新的輸入安全性規則:

- 在 Azure 入口網站 中,開啟您在上一個步驟中建立的網路安全組資源。

- 選取 [設定] 底下的 [輸入安全性規則]。

- 選取 [+ 新增]。

- 在 [ 新增輸入安全性規則 ] 窗格中,設定規則的設定,然後選取 [ 新增]。

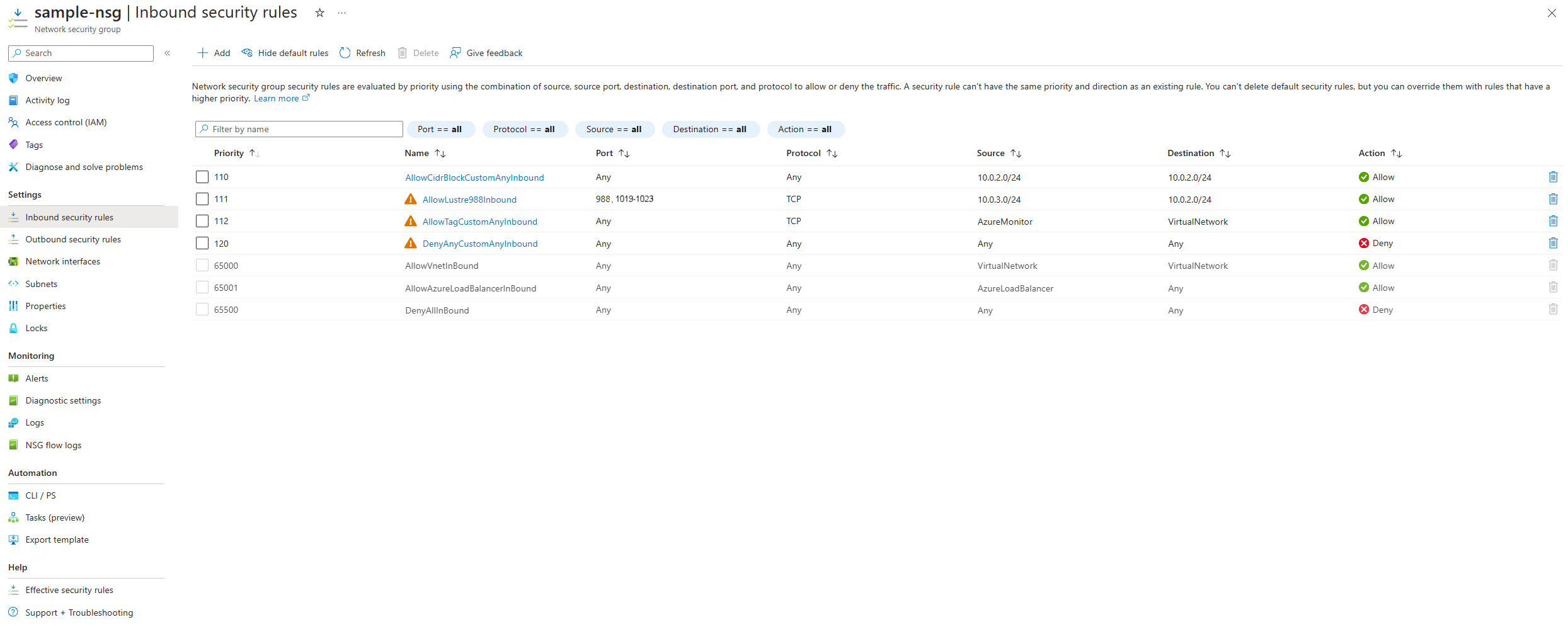

將下列輸入規則新增至網路安全組:

| 優先順序 | 名稱 | 連接埠 | 通訊協定 | 來源 | Destination | 動作 | 描述 |

|---|---|---|---|---|---|---|---|

| 110 | rule-name | 任意 | 任意 | Azure 受控 Lustre 文件系統子網的 IP 位址/CIDR 範圍 | Azure 受控 Lustre 文件系統子網的 IP 位址/CIDR 範圍 | 允許 | 允許 Azure 受控 Lustre 文件系統子網上的主機之間的通訊協定或埠流程。 例如,系統會使用 TCP 連接埠 22 (SSH) 進行初始部署和設定。 |

| 111 | rule-name | 988, 1019-1023 | TCP | Lustre 用戶端子網的IP位址/CIDR 範圍 | Azure 受控 Lustre 文件系統子網的 IP 位址/CIDR 範圍 | 允許 | 允許 Lustre 用戶端子網與 Azure 受控 Lustre 文件系統子網之間的通訊。 只允許來源和目的地上的 TCP 埠 988 和 1019-1023。 |

| 112 | rule-name | 任意 | TCP | AzureMonitor |

VirtualNetwork |

允許 | 允許來自 AzureMonitor 服務標籤的輸入流程。 只允許 TCP 來源埠 443。 |

| 120 | rule-name | 任意 | 任意 | 任意 | 任意 | 拒絕 | 拒絕所有其他輸入流程。 |

Azure 入口網站 中的輸入安全性規則看起來應該類似下列螢幕快照。 螢幕快照會以範例的形式提供;請參閱表格以取得規則的完整清單。 您應該根據您的部署來調整子網 IP 位址/CIDR 範圍和其他設定:

建立輸出安全性規則

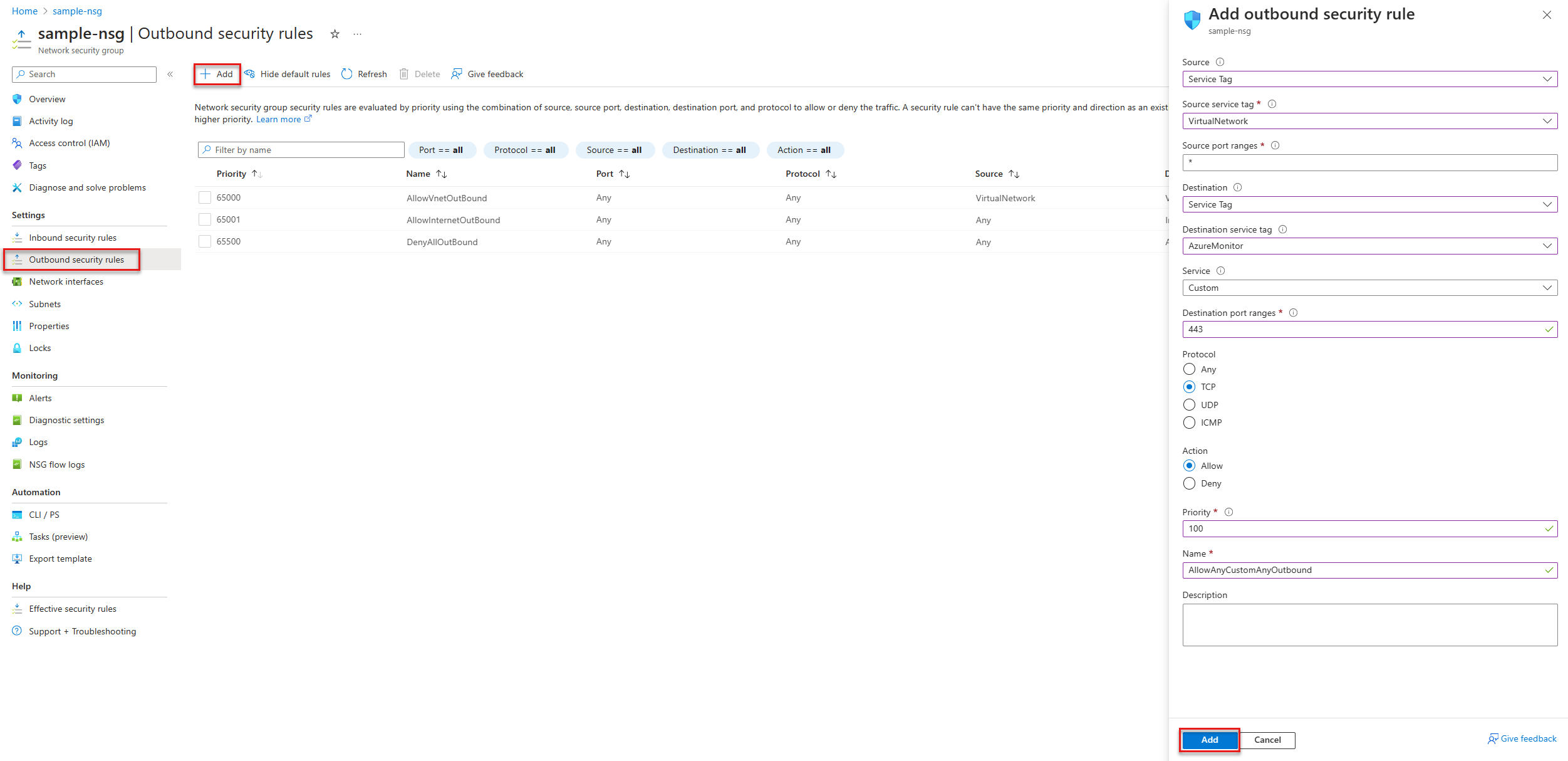

您可以在 Azure 入口網站 中建立輸出安全性規則。 下列範例示範如何建立及設定新的輸出安全性規則:

- 在 Azure 入口網站 中,開啟您在先前步驟中建立的網路安全組資源。

- 選取 [設定] 底下的 [輸出安全性規則]。

- 選取 [+ 新增]。

- 在 [ 新增輸出安全性規則 ] 窗格中,設定規則的設定,然後選取 [ 新增]。

將下列輸出規則新增至網路安全組:

| 優先順序 | 名稱 | 連接埠 | 通訊協定 | 來源 | Destination | 動作 | 描述 |

|---|---|---|---|---|---|---|---|

| 100 | rule-name | 443 | TCP | VirtualNetwork |

AzureMonitor |

允許 | 允許輸出流程流至 AzureMonitor 服務標籤。 僅限 TCP 目的地埠 443。 |

| 101 | rule-name | 443 | TCP | VirtualNetwork |

AzureKeyVault.EastUS |

允許 | 允許輸出流程流至 AzureKeyVault.EastUS 服務標籤。 僅限 TCP 目的地埠 443。 |

| 102 | rule-name | 443 | TCP | VirtualNetwork |

AzureActiveDirectory |

允許 | 允許輸出流程流至 AzureActiveDirectory 服務標籤。 僅限 TCP 目的地埠 443。 |

| 103 | rule-name | 443 | TCP | VirtualNetwork |

Storage.EastUS |

允許 | 允許輸出流程流至 Storage.EastUS 服務標籤。 僅限 TCP 目的地埠 443。 |

| 104 | rule-name | 443 | TCP | VirtualNetwork |

GuestAndHybridManagement |

允許 | 允許輸出流程流向 GuestAndHybridManagement 服務標籤。 僅限 TCP 目的地埠 443。 |

| 105 | rule-name | 443 | TCP | VirtualNetwork |

ApiManagement.EastUS |

允許 | 允許輸出流程流至 ApiManagement.EastUS 服務標籤。 僅限 TCP 目的地埠 443。 |

| 106 | rule-name | 443 | TCP | VirtualNetwork |

AzureDataLake |

允許 | 允許輸出流程流至 AzureDataLake 服務標籤。 僅限 TCP 目的地埠 443。 |

| 107 | rule-name | 443 | TCP | VirtualNetwork |

AzureResourceManager |

允許 | 允許輸出流程流向 AzureResourceManager 服務標籤。 僅限 TCP 目的地埠 443。 |

| 108 | rule-name | 988, 1019-1023 | TCP | Azure 受控 Lustre 文件系統子網的 IP 位址/CIDR 範圍 | Lustre 用戶端子網的IP位址/CIDR 範圍 | 允許 | 允許 Azure 受控 Lustre 檔系統的輸出流程傳送至 Lustre 用戶端。 只允許來源和目的地上的 TCP 埠 988 和 1019-1023。 |

| 109 | rule-name | 123 | UDP | Azure 受控 Lustre 文件系統子網的 IP 位址/CIDR 範圍 | 168.61.215.74/32 | 允許 | 允許輸出流量流向 MS NTP 伺服器 (168.61.215.74)。 僅限 UDP 目的地埠 123。 |

| 110 | rule-name | 443 | TCP | VirtualNetwork |

20.34.120.0/21 | 允許 | 允許輸出流程流向 Azure 受控 Lustre 遙測 (20.45.120.0/21)。 僅限 TCP 目的地埠 443。 |

| 111 | rule-name | 任意 | 任意 | Azure 受控 Lustre 文件系統子網的 IP 位址/CIDR 範圍 | Azure 受控 Lustre 文件系統子網的 IP 位址/CIDR 範圍 | 允許 | 允許 Azure 受控 Lustre 文件系統子網上的主機之間的通訊協定或埠流程。 例如,系統會使用 TCP 連接埠 22 (SSH) 進行初始部署和設定。 |

| 112 | rule-name | 443 | TCP | VirtualNetwork |

EventHub |

允許 | 允許輸出流程流向 EventHub 服務標籤。 僅限 TCP 目的地埠 443。 |

| 1000 | rule-name | 任意 | 任意 | VirtualNetwork |

Internet |

拒絕 | 拒絕流向因特網的輸出流程。 |

| 1010 | rule-name | 任意 | 任意 | 任意 | 任意 | 拒絕 | 拒絕所有其他輸出流程。 |

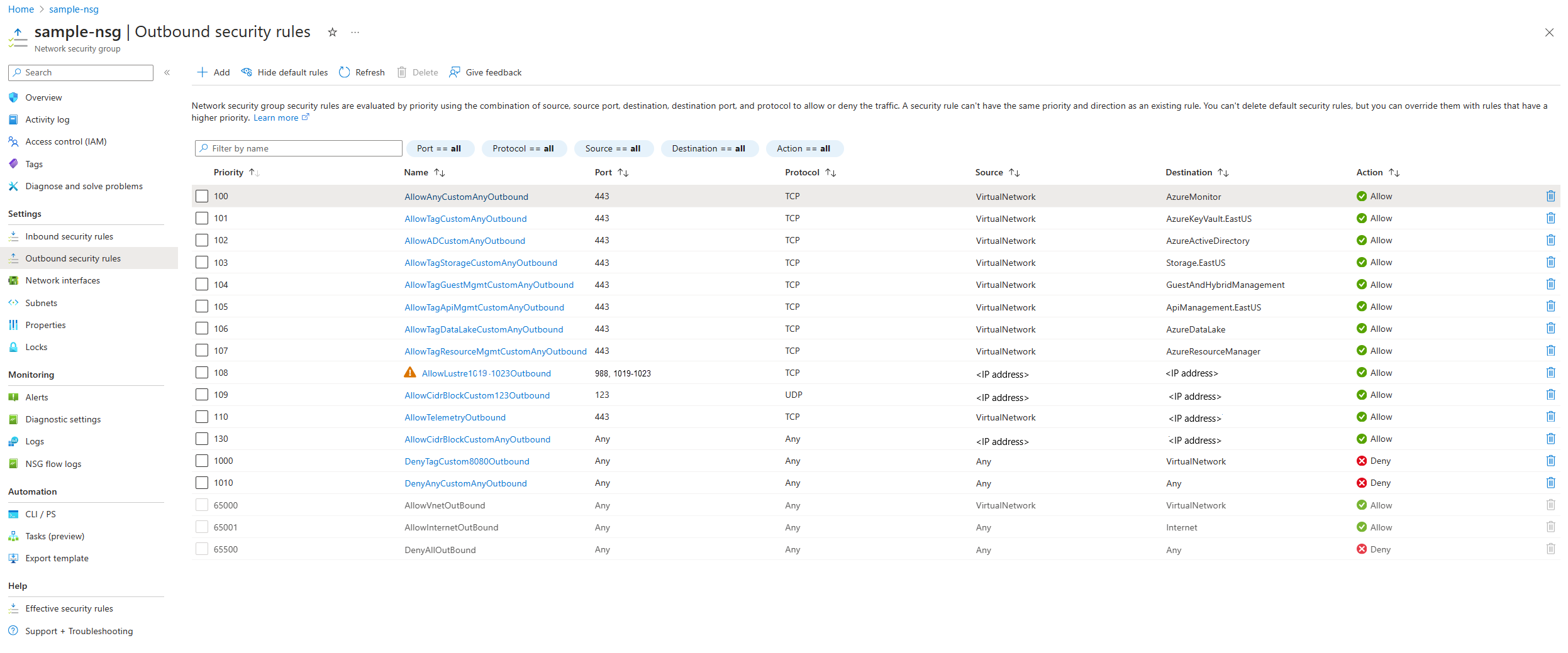

Azure 入口網站 中的輸出安全性規則看起來應該類似下列螢幕快照。 螢幕快照會以範例的形式提供;請參閱表格以取得規則的完整清單。 您應該根據您的部署來調整子網 IP 位址/CIDR 範圍和其他設定:

下一步

若要深入了解 Azure Managed Lustre,請參閱下列文章:

若要深入瞭解 Azure 網路安全組,請參閱下列文章: