Azure Data Lake Storage Gen1 會使用 Microsoft Entra ID 進行驗證。 撰寫配合使用 Data Lake Storage Gen1 或 Azure Data Lake Analytics 的應用程式之前,必須決定如何以 Microsoft Entra ID 驗證應用程式。 兩個主要選項為︰

- 終端使用者身份驗證 (本文)

- 服務對服務驗證 (從上方的下拉式清單選擇這個選項)

無論選擇哪一個選項,您的應用程式都會獲得 OAuth 2.0 權杖,該權杖會附加到每個對 Data Lake Storage Gen1 或 Azure Data Lake Analytics 提出的要求中。

本文說明如何建立 Microsoft Entra 原生應用程式以進行終端使用者驗證。 如需服務對服務驗證之 Microsoft Entra ID 應用程式設定的指示,請參閱使用 Microsoft Entra ID 向 Data Lake Storage Gen1 進行服務對服務驗證。

先決條件

Azure 訂用帳戶。 請參閱取得 Azure 免費試用。

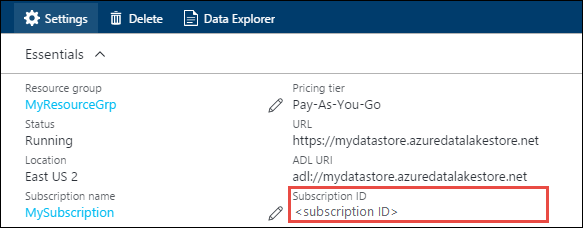

您的訂用帳戶識別碼。 您可以在 Azure 入口網站擷取。 例如,可以從 [Data Lake Storage Gen1] 帳戶面板取得。

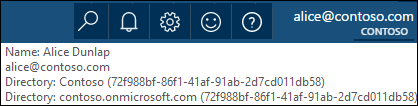

您的 Microsoft Entra 網域名稱。 將滑鼠游標暫留在 Azure 入口右上角,即可找到它。 在以下螢幕擷取畫面中,網域名稱是 contoso.onmicrosoft.com,括號內的 GUID 是租用戶識別碼。

您的 Azure 租用戶識別碼。 如需有關如何擷取租用戶識別碼的指示,請參閱取得租用戶識別碼。

終端使用者驗證

如果您需要讓終端使用者透過 Microsoft Entra ID 登入您的應用程式,建議使用此驗證機制。 您的應用程式接著能夠以與登入的終端使用者相同的存取層級,來存取 Azure 資源。 您的終端使用者必須定期提供其認證,您的應用程式才能繼續存取。

有終端使用者登入的結果是,系統會為您的應用程式授與存取權杖和重新整理權杖。 存取權杖會附加到每個對 Data Lake Storage Gen1 或 Data Lake Analytics 提出的要求,預設狀態下,有效期限為一小時。 重新整理權杖可用來取得新的存取權杖,預設的有效期最多為兩週。 您可以使用兩種不同方法讓終端使用者登入。

使用 OAuth 2.0 彈出視窗

您的應用程式可以觸發 OAuth 2.0 授權快顯視窗,讓終端使用者輸入其認證。 如有必要,這個快顯視窗也適用於 Microsoft Entra 雙重要素驗證 (2FA) 程序。

備註

適用於 Python 或 Java 的 Azure AD 驗證程式庫 (ADAL) 尚未支援這個方法。

直接傳遞使用者認證

您的應用程式可以直接提供對 Microsoft Entra ID 的使用者認證。 這個方法僅適用於有組織識別碼的使用者帳戶;不適用於個人/「Live ID」使用者帳戶 (包括以 @outlook.com 或 @live.com 結尾的帳戶)。 此外,這個方法與需要 Microsoft Entra 雙重要素驗證 (2FA) 的使用者帳戶不相容。

這個方法需要什麼?

- Microsoft Entra 網域名稱。 此需求已列在本文的先決條件中。

- Microsoft Entra 租戶識別碼。 此需求已列在本文的先決條件中。

- Microsoft Entra ID 原生應用程式

- Microsoft Entra 原生應用程式的應用程式識別碼

- Microsoft Entra 原生應用程式的重新導向 URI

- 設定委派權限

步驟 1:建立 Active Directory 原生應用程式

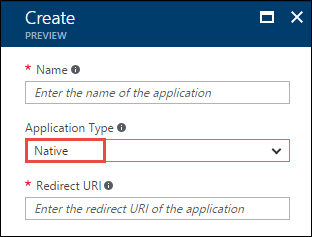

建立和設定 Microsoft Entra 原生應用程式,以便使用 Microsoft Entra ID 向 Data Lake Storage Gen1 進行終端使用者驗證。 如需指示,請參閱建立 Microsoft Entra 應用程式。

遵循連結中的指示進行時,請確定如以下螢幕擷取畫面所示,選取 [原生] 應用程式類型:

步驟 2:取得應用程式識別碼和重新導向 URI

若要擷取應用程式識別碼,請參閱取得應用程式識別碼。

若要擷取重新導向 URI,請進行下列步驟。

在 Azure 入口網站中,依序選取 [Microsoft Entra ID] 和 [應用程式註冊],然後尋找並選取您已建立的 Microsoft Entra 原生應用程式。

在應用程式的 [設定] 面板中,選取 [重新導向 URI]。

複製顯示的值。

步驟 3:設定權限

在 Azure 入口網站中,依序選取 [Microsoft Entra ID] 和 [應用程式註冊],然後尋找並選取您已建立的 Microsoft Entra 原生應用程式。

在應用程式的 [設定] 刀鋒視窗中,選取 [所需的權限],然後選取 [新增]。

![[設定] 刀鋒視窗的螢幕快照,其中已標示 [重新導向 U R I] 選項,以及已標示實際 U R I 的 [重新導向 U R I] 刀鋒視窗。](media/data-lake-store-end-user-authenticate-using-active-directory/aad-end-user-auth-set-permission-1.png)

在 [新增 API 存取權限] 刀鋒視窗中,選取 [選取 API],選擇 [Azure Data Lake],然後選取 [選取]。

![[新增 API 存取] 刀鋒視窗的螢幕快照,其中已呼叫 [選取 API] 選項,以及 [選取具有 Azure Data Lake] 選項的 [選取 API] 刀鋒視窗,以及已呼叫的 [選取] 選項。](media/data-lake-store-end-user-authenticate-using-active-directory/aad-end-user-auth-set-permission-2.png)

在 [新增 API 存取] 面板中,選擇 [選擇權限],勾選提供 [資料湖儲存] 完全存取的核取方塊,然後選擇 [選擇]。

![[新增 API 存取權] 刀鋒視窗的螢幕快照,其中已呼叫 [選取許可權] 選項,以及 [啟用存取權] 刀鋒視窗,其中包含 [具有 Azure Data Lake 服務的完整存取權] 選項,以及已指出的 [選取] 選項。](media/data-lake-store-end-user-authenticate-using-active-directory/aad-end-user-auth-set-permission-3.png)

選擇 完成。

重複最後兩個步驟,以便將權限也授與 Windows Azure 服務管理 API。

後續步驟

在本文中,您已建立 Microsoft Entra 原生應用程式,並收集您使用 .NET SDK、Java SDK、REST API 等工具撰寫之用戶端應用程式中所需的資訊。您現在可以繼續閱讀下列文章,這些文章說明如何使用 Microsoft Entra Web 應用程式,先以 Data Lake Storage Gen1 進行驗證,再於存放區上執行其他作業。