適用於 iOS/iPadOS 的行動應用程式管理Microsoft通道

注意事項

這項功能可做為 Intune 附加元件。 如需詳細資訊,請參閱使用 Intune 套件附加元件功能。

當您將 Microsoft Tunnel for Mobile Application Management (MAM) 新增至租使用者時,您可以使用 Microsoft Tunnel VPN 閘道 搭配未註冊的 iOS 裝置,以支援下列案例的 MAM:

- 使用新式驗證、單一登錄 (SSO) 和條件式存取,為內部部署資源提供安全存取。

- 允許終端使用者使用其個人裝置來存取公司內部部署資源。 不需要 MDM (Mobile 裝置管理) 註冊,且公司數據會受到保護。

- 允許組織採用自備裝置 (BYOD) 計劃。 BYOD 或個人裝置可降低整體擁有成本、確保用戶隱私權和公司數據在這些裝置上受到保護。

適用於:

- iOS/iPadOS

MAM iOS 的通道是功能強大的工具,可讓組織安全地管理和保護其行動應用程式。 此解決方案的 VPN 連線是透過 適用於 MAM 的 Microsoft Tunnel iOS SDK 提供。

除了搭配未註冊的裝置使用 MAM 通道之外,您也可以將它與已註冊的裝置搭配使用。 不過,已註冊的裝置必須使用 MDM 通道組態或 MAM 通道組態,但不能同時使用兩者。 例如,註冊的裝置不能有像是使用 MAM 通道設定的 Microsoft Edge 應用程式,而其他應用程式則使用 MDM 通道設定。

試用互動式示範

適用於 iOS/iPadOS 的行動應用程式管理Microsoft通道互動式示範會示範適用於 MAM 的 Tunnel 如何擴充 Microsoft Tunnel VPN 閘道,以支援未向 Intune 註冊的 iOS 和 iPadOS 裝置。

政府雲端支援

下列主權雲端環境支援 iOS/iPadOS 上的 適用於 MAM 的 Microsoft Tunnel:

- 美國政府社群雲端 (GCC) High

- 美國國防部 (DoD)

iOS/iPadOS 上的 適用於 MAM 的 Microsoft Tunnel 不支持美國聯邦資訊處理標準 (FIPS) 。

如需詳細資訊,請參閱美國政府 GCC 服務描述的 Microsoft Intune。

適用於 iOS 的必要 SDK

若要使用 適用於 MAM 的 Microsoft Tunnel iOS,您必須更新您的企業營運 (LOB) 應用程式,以整合下列三個 SDK。 請參閱本文稍後的整合每個 SDK 的指引:

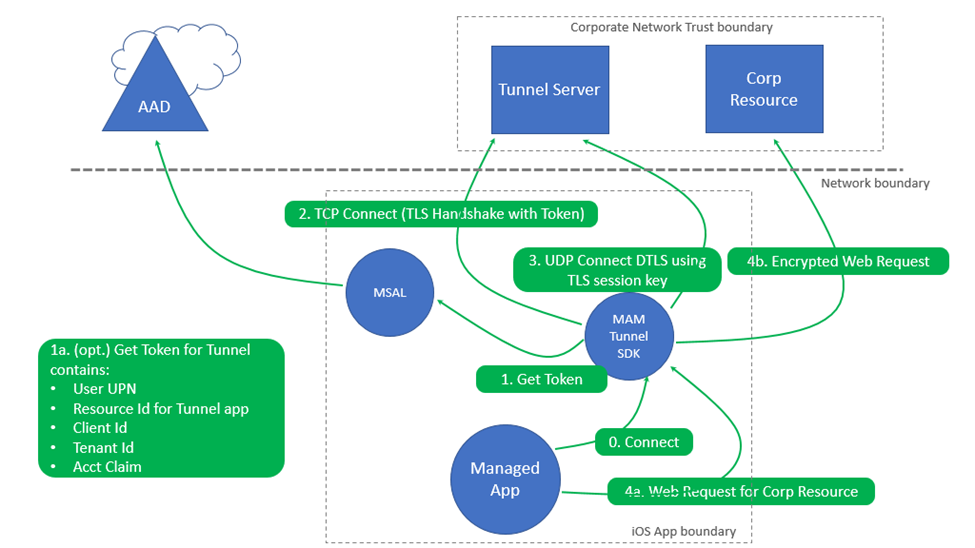

MAM iOS SDK 架構的通道

下圖說明已成功與適用於 iOS 的 MAM SDK 通道整合的受控應用程式流程。

動作

- 應用程式初始啟動時,會透過 MAM SDK 的通道進行連線。

- 驗證需要驗證令牌。

- 裝置可能已經有從先前登入取得的 Microsoft Entra 驗證令牌,該令牌會在裝置上使用另一個已啟用 MAM 的應用程式 (,例如 Outlook、Microsoft Edge,以及Microsoft 365 Office 行動裝置應用程式) 。

- TCP Connect (TLS 交握) 會與通道伺服器的令牌一起發生。

- 如果在Microsoft通道閘道閘道關上啟用 UDP,則會使用 DTLS 建立數據通道連線。 如果停用 UDP,則會使用 TCP 來建立通道閘道閘道的數據通道。 請參閱 Microsoft Tunnel 架構中的 TCP、UDP 附注。

- 當行動應用程式連線到內部部署公司資源時:

- 發生該公司資源的 適用於 MAM 的 Microsoft Tunnel API 連線要求。

- 會對公司資源提出加密的 Web 要求。

注意事項

MAM iOS SDK 的通道提供 VPN 通道。 其範圍限於應用程式內的網路層。 VPN 連線不會顯示在 iOS 設定中。

與 MAM iOS-SDK 通道整合且在前景執行的每個使用中企業營運 (LOB) 應用程式,都代表通道閘道閘道伺服器上的作用中用戶端連線。 mst-cli 命令行工具可用來監視作用中的用戶端連線。 如需 mst-cli 命令行工具的相關信息,請參 閱 Microsoft Tunnel Gateway 的參考。

設定 適用於 MAM 的 Microsoft Tunnel iOS 的 Intune 原則

適用於 MAM 的 Microsoft Tunnel iOS 會使用下列 Intune 原則和設定檔:

- 應用程式設定原則 - 設定 Edge 和 LOB 應用程式的Microsoft通道閘道閘道設定。 您可以新增內部部署資源存取所需的任何信任憑證。

- 應用程式防護 原則 - 設定數據保護設定。 它也會建立部署應用程式設定原則的方式,以設定 Edge 和 LOB 應用程式的Microsoft通道設定。

- 受信任的憑證配置檔 - 適用於連線到內部部署資源,並受到內部部署或私人證書頒發機構單位 (CA) 所簽發之 SSL/TLS 憑證保護的應用程式。

設定LOB應用程式的應用程式設定原則

為使用 Tunnel for MAM 的應用程式建立應用程式設定原則。 此原則會將應用程式設定為針對Edge和企業營運 (LOB) 應用程式使用特定的 Microsoft Tunnel 閘道網站、Proxy 和受信任憑證 () 。 這些資源會在連線到內部部署資源時使用。

登入 Microsoft Intune 系統管理中心,然後移至 [應用程式>應用程式組態 原則>新增>Managed Apps]。

在 [ 基本] 索引標籤上 ,輸入原則的 [名稱 ] 和 [ 描述 ] (選擇性) 。

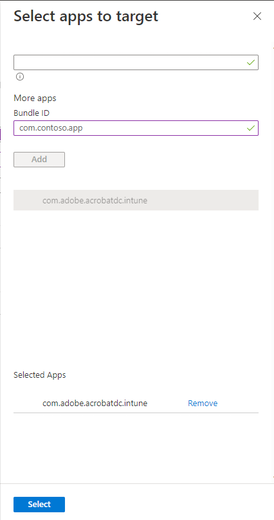

針對 LOB 應用程式,選取 [+ 選取自訂應用程式 ] 以開啟 [ 選取要設定目標的應用程式] 窗 格。 在 [ 選取要設定目標的應用程式] 窗 格上:

- 針對 [套件組合] 或 [套件標識符],指定LOB應用程式套件組合識別碼

- 針對 [平臺],選取 [iOS/iPadOS],然後選取 [ 新增]。

- 選取您剛才新增的應用程式,然後 選取 。

注意事項

LOB 應用程式需要 Intune 適用於 iOS 和 MSAL 的 App SDK 整合。 MSAL 需要 Microsoft Entra 應用程式註冊。 請確定應用程式設定原則中使用的套件組合識別碼與 Microsoft Entra 應用程式註冊和 Xcode 應用程式專案中指定的套件組合識別元相同。 Xcode 是在 macOS 上執行並用來整合 MAM iOS SDK 通道與應用程式的 Apple 整合式開發人員環境。

若要取得新增至 Intune 的應用程式套件組合識別碼,您可以使用 Intune 系統管理中心。

選取應用程式之後,選取 [ 下一步]。

如需將自定義應用程式新增至原則的詳細資訊,請參閱 Intune App SDK 受控應用程式的應用程式設定原則。

在 [ 設定] 索引標籤上 ,展開 [行動應用程式管理] 設定的 [Microsoft 通道],然後設定下列選項:

注意事項

設定 Proxy 與分割通道時:

- PAC) 檔案 (Proxy 自動設定文稿可讓您啟用分割通道和 Proxy。

- 使用 Proxy 位址或埠號碼時,不支援同時啟用分割通道和 Proxy。 如果包含的路由已設定 Proxy 伺服器,則所有流量都會通過 Proxy。 如果包含的路由未設定 Proxy 伺服器,則會排除使用通道的所有流量。

- 將 [使用 適用於 MAM 的 Microsoft Tunnel] 設定為 [是]。

- 針對 [連線名稱],指定此連線的使用者面向名稱,例如 mam-tunnel-vpn。

- 接下來, 選取 [選取網站],然後選擇其中一個Microsoft通道閘道閘道網站。 如果您尚未設定通道閘道閘道網站,請參閱設定通道Microsoft。

- 如果您的應用程式需要受信任的憑證,請選取 [跟證書],然後選取要使用的受信任憑證配置檔。 如需詳細資訊,請參閱本文稍後的設定 受信任的憑證配置檔 。

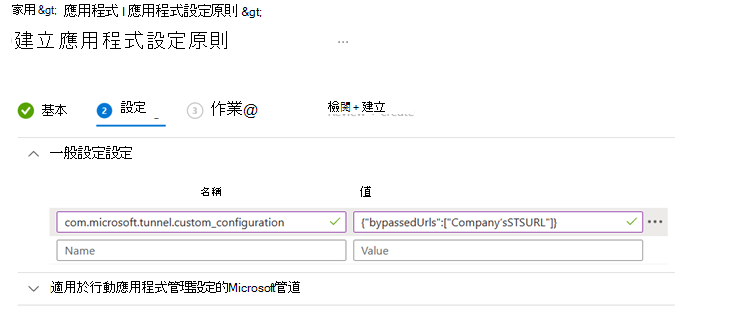

對於同盟 Microsoft Entra 租使用者,需要下列設定,以確保您的應用程式可以驗證和存取所需的資源。 此設定會略過公開可用安全令牌服務的 URL:

在 [ 設定] 索引標籤 上,展開 [ 一般組態設定 ],然後設定 [名稱 ] 和 [ 值 ] 配對,如下所示,以設定 Tunnel 的 Edge 配置檔:

-

名字 =

com.microsoft.tunnel.custom_configuration -

價值 =

{"bypassedUrls":["Company'sSTSURL"]}

-

名字 =

注意事項

bypassedUrl 應該包含同盟 STS 端點。

例如, 值 可能會顯示為 {“bypassedUrls”:[“ipcustomer.com”, “whatsmyip.org”]}。

設定 Tunnel MAM 設定之後,選取 [下一步 ] 以開啟 [ 指派] 索引卷 標。

在 [指派] 索引標籤上,選取 [新增 群組],然後選取一或多個將接收此原則的 Microsoft Entra 使用者群組。 設定群組之後,選取 [ 下一步]。

在 [ 檢閱 + 建立] 索引標籤上,選取 [ 建立 ] 以完成原則的建立,並將原則部署至指派的群組。

新的原則會出現在應用程式設定原則清單中。

設定 Microsoft Edge 的應用程式設定原則

建立適用於 Microsoft Edge 的應用程式設定原則。 此原則會在裝置上設定Edge以連線到 Microsoft Tunnel。

注意事項

如果您已經為 LOB 應用程式建立應用程式設定原則,您可以編輯該原則,以包含 Edge 和必要的 索引鍵/值組 設定。

在 Microsoft Intune 系統管理中心,移至 [應用程式>應用程式組態 原則>][新增>Managed Apps]。

在 [ 基本] 索引標籤上 :

- 輸入 原則的 [名稱 ] 和 [ 描述 ] (選擇性) 。

- 按兩下 [選取公用應用程式],選 取 [Microsoft Edge for iOS/iPadOS],然後按兩下 [ 選取]。

- 針對 [Microsoft Edge] 列示為 [公用應用程式] 之後,請選取 [下一步]。

在 [ 設定] 索引標籤 上,展開 [ 一般組態設定 ],然後設定 [名稱 ] 和 [ 值 ] 配對,如下所示,以設定 Tunnel 的 Edge 配置檔:

名稱 描述 com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

值:True當設定為 True時,它會提供Edge 的 Strict Tunnel Mode 支援。 當使用者使用組織帳戶登入Edge時,如果 VPN 未連線,則 Strict Tunnel 模式 會封鎖因特網流量。

當 VPN 重新連線時,會再次提供因特網流覽。com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

值:True當設定為 True時,它會提供 Edge的身分識別交換器 支援。

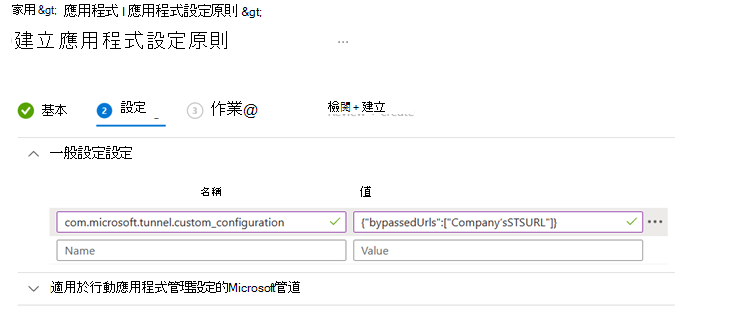

當使用者使用 公司帳戶或學校帳戶登入時,Edge 會自動連線到 VPN。 當使用者啟用私人瀏覽時,Edge 會切換至 個人帳戶 ,並中斷 VPN 的連線。僅限同盟 Microsoft Entra 租使用者 com.microsoft.tunnel.custom_configuration

值:{"bypassedUrls":["Company'sSTSURL"]}由同盟 Microsoft Entra 租使用者使用。 若要確定Edge可以驗證和存取所需的資源,需要此設定。 它會略過公開可用安全令牌服務的URL。

此bypassedUrl值應包含同盟 STS 端點。 例如,值可能類似{"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}。下圖顯示

bypassedUrlMicrosoft Edge 應用程式設定原則中的設定:

注意事項

確定 [一般] 組態設定結尾沒有尾端空格。

您可以使用此相同的原則,在 Microsoft Edge 組態設定類別中設定其他 Microsoft Edge 組態 。 在Microsoft Edge 的任何其他設定準備就緒之後,請選取 [ 下一步]。

在 [指派] 索引標籤上,選取 [新增 群組],然後選取將接收此原則的一或多個 Microsoft Entra 群組。 設定群組之後,選取 [ 下一步]。

在 [ 檢閱 + 建立] 索引標籤上,選取 [ 建立 ] 以完成原則的建立,並將原則部署至指派的群組。

設定應用程式保護原則

需要 應用程式防護 原則,才能為使用 適用於 MAM 的 Microsoft Tunnel iOS 的應用程式設定 Microsoft Tunnel。

此原則提供必要的數據保護,並建立將應用程式設定原則傳遞給應用程式的方法。 若要建立應用程式保護原則,請使用下列步驟:

登入 Microsoft Intune 系統管理中心,然後移至 [應用程式>應用程式防護> 原則+ 建立原則>],然後選取 [iOS/iPadOS]。

在 [ 基本] 索引標籤上 ,輸入原則的 [名稱 ],然後輸入 [ 描述 ] (選擇性) ,然後選取 [ 下一步]。

在 [ 應用程式] 索引標籤 上:

- 將 所有裝置類型的目標應用程式 設定為 [否]。

- 針對 [裝置類型],選取 [ Unmanaged]。

針對 LOB 應用程式,選取 [ + 選取自訂應用程式 ] 以開啟 [ 選取要設定目標的應用程式] 窗 格。 接下來,在 [ 選取要設定目標的應用程式 ] 窗格上:

- 針對 [套件組合標識符],指定 LOB 應用程式套件組合標識碼,然後選取 [ 新增]。

- 選取您剛才新增的應用程式,然後 選取 。

注意事項

LOB 應用程式需要 Intune 適用於 iOS 和 MSAL 的應用程式 SDK 整合。 MSAL 需要 Microsoft Entra 應用程式註冊。 請確定應用程式設定原則中使用的套件組合識別碼與 Microsoft Entra 應用程式註冊和 Xcode 應用程式專案中指定的套件組合識別元相同。

若要取得新增至 Intune 的應用程式套件組合識別碼,您可以使用 Intune 系統管理中心。

在 [ 數據保護]、[ 存取需求] 和 [ 條件式啟動 ] 索引標籤中,根據您的部署和數據保護需求,設定任何剩餘的應用程式保護原則設定。

在 [指派] 索引標籤上,選取 [新增 群組],然後選取一或多個將接收此原則的 Microsoft Entra 使用者群組。 設定群組之後,選取 [ 下一步]。

新原則會出現在 應用程式防護 原則清單中。

設定受信任的憑證配置檔

使用 MAM 通道連線到內部部署資源的應用程式,其受內部部署或私人證書頒發機構單位所簽發的 SSL/TLS 憑證保護, (CA) 需要 受信任的憑證配置檔。 如果您的應用程式不需要這種類型的連線,則可以略過本節。 信任的憑證配置檔不會新增至應用程式設定原則。

必須要有受信任的憑證配置檔,才能與內部部署基礎結構建立信任鏈結。 配置檔可讓裝置信任內部部署 Web 或應用程式伺服器所使用的憑證,以確保應用程式與伺服器之間的通訊安全。

MAM 的通道會使用包含在 Intune 受信任憑證配置檔中的公鑰憑證承載,但不需要將配置檔指派給任何 Microsoft Entra 使用者或裝置群組。 因此,可以使用任何平臺的信任憑證配置檔。 因此,iOS 裝置可以使用 Android、iOS 或 Windows 的信任憑證配置檔來符合這項需求。

重要事項

MAM iOS SDK 的通道需要信任的憑證使用 DER 編碼的二進位 X.509 或 PEM 憑證格式。

針對將使用 Tunnel for MAM 的應用程式設定應用程式組態設定檔期間,您會選取所使用的憑證設定檔。 如需設定這些配置檔的詳細資訊,請參閱適用於 Microsoft Intune的信任跟證書配置檔。

在 Microsoft Entra 系統管理中心 中設定企業營運應用程式

使用 iOS 適用於 MAM 的 Microsoft Tunnel 企業營運應用程式需要:

- Microsoft通道閘道閘道閘道服務主體雲端應用程式

- Microsoft Entra 應用程式註冊

Microsoft通道閘道閘道服務主體

如果尚未針對 Microsoft Tunnel MDM 條件式存取建立,請布建Microsoft通道閘道閘道服務主體雲端應用程式。 如需指引,請 參閱使用Microsoft通道 VPN 閘道 VPN 閘道,網關搭配條件式存取原則。

Microsoft Entra 應用程式註冊

當您將 MAM iOS SDK 通道整合到企業營運應用程式時,下列應用程式註冊設定必須符合您的 Xcode 應用程式專案:

- 應用程式識別碼

- 租用戶識別碼

根據您的需求,選擇下列其中一個選項:

建立新的應用程式註冊

如果您有先前尚未與適用於 iOS 的 Intune App SDK 整合的 iOS 應用程式,或 Microsoft 驗證連結庫 (MSAL) ,則您必須建立新的應用程式註冊。 建立新應用程式註冊的步驟包括:- 應用程式註冊

- 驗證組態

- 新增 API 許可權

- 令牌設定

- 使用整合 助理

更新現有的應用程式註冊

如果您有先前與適用於 iOS 的 Intune App SDK 整合的 iOS 應用程式,則需要檢閱並更新現有的應用程式註冊。

建立新的應用程式註冊

Microsoft Entra 在線檔提供有關如何建立應用程式註冊的詳細指示和指引。

下列指引適用於 MAM iOS SDK 整合的通道需求。

在租使用者的 Microsoft Entra 系統管理中心 中,展開 [應用程式],然後選取 [應用程式註冊>+ 新增註冊]。

在 [ 註冊應用程式] 頁面上:

- 指定應用程式註冊的 **Name

- 在這裡 組織目錄中選取 [僅限 (YOUR_TENANT_NAME - 單一租 使用者) 。

- 此時不需要提供 重新導向 URI 。 一個會在稍後的步驟中自動建立。

選取 [註冊 ] 按鈕以完成註冊,並開啟應用程式註冊的 [ 概觀 ] 頁面。

在 [ 概觀] 窗格中,記下 [應用程式 (用戶端) 標識符 ] 和 [ 目錄 (租使用者) 標識符的值。 應用程式註冊 Xcode 專案需要這些值。 錄製這兩個值之後,選取 [ 管理] 底下的 [ 驗證]。

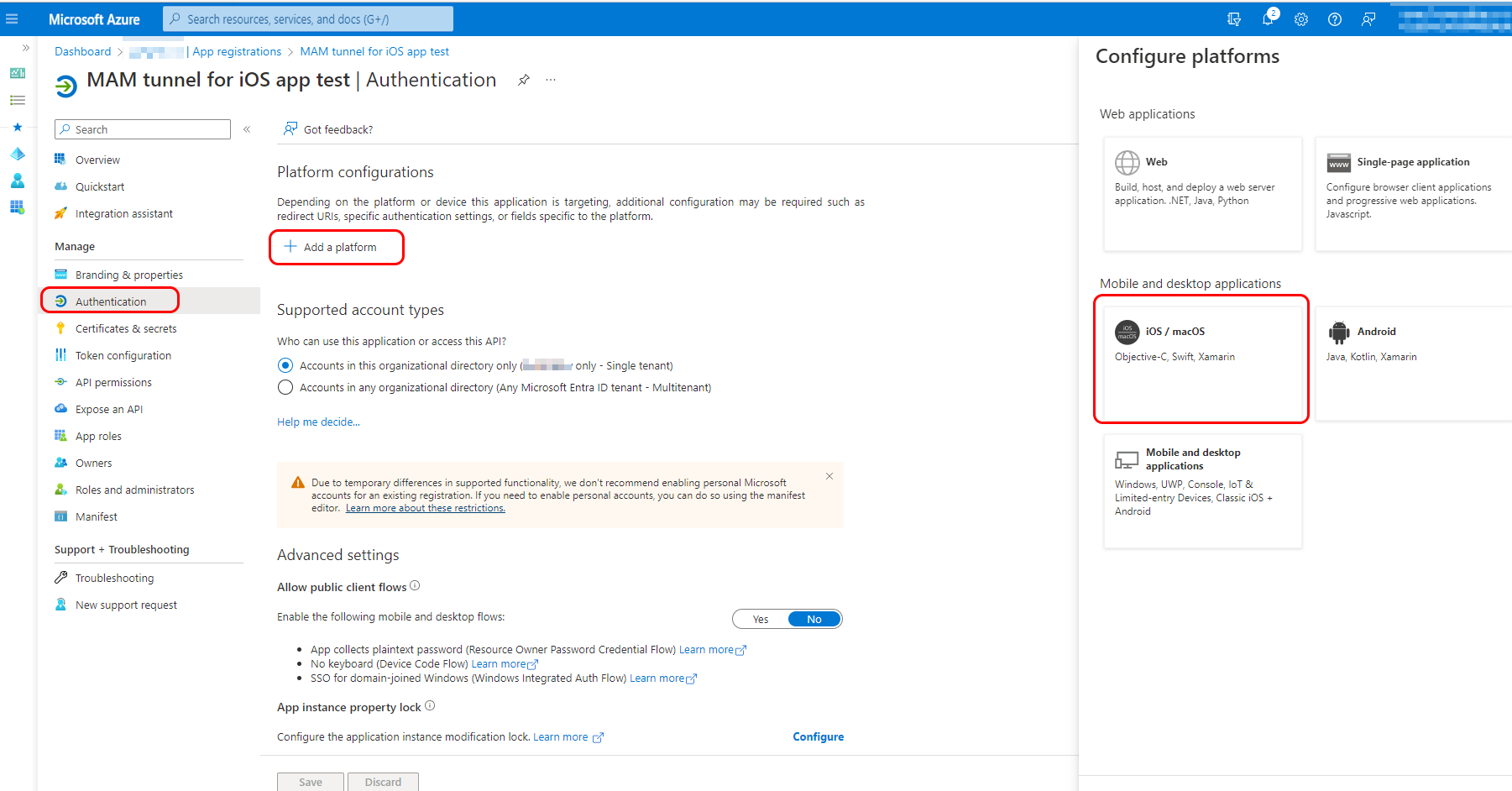

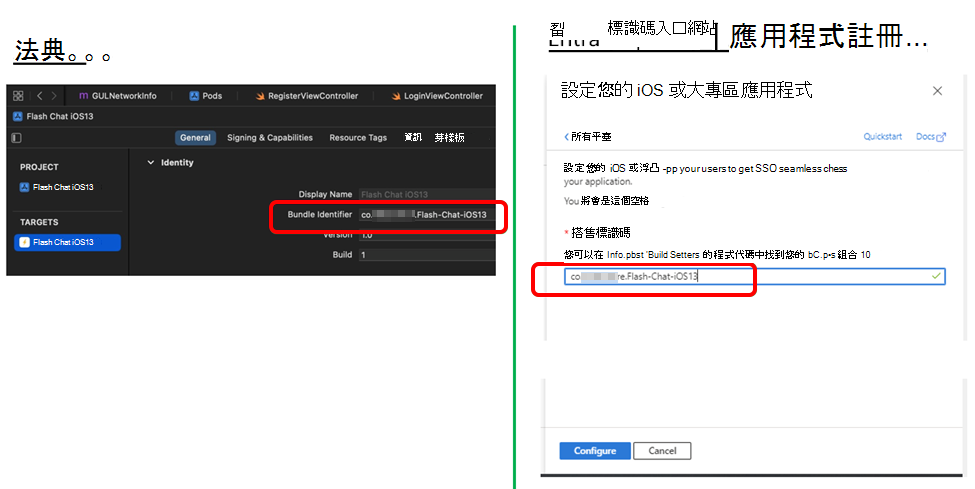

在應用程式註冊的 [ 驗證 ] 窗格上,選取 [ + 新增平臺],然後選取 iOS/macOS 的圖格。 [ 設定您的 iOS 或 macOS 應用程式 ] 窗格隨即開啟。

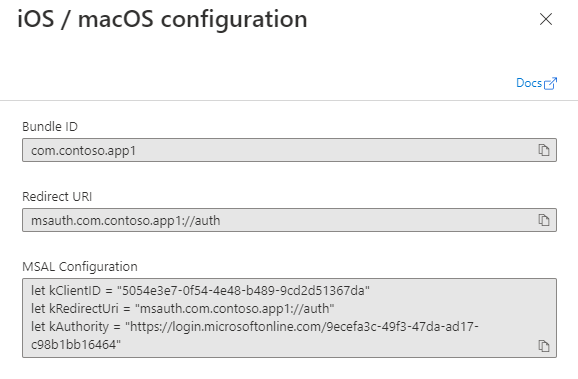

在 [ 設定 iOS 或 macOS 應用程式 ] 窗格上,輸入要與 MAM iOS SDK 通道整合之 Xcode 應用程式的套件組合 識別 符,然後選取 [ 設定]。 iOS/macOS 組態窗格隨即開啟。

此檢視中的套件組合 標識 碼必須完全符合 Xcode 中的套件組合 識別 碼。 您可以在 Xcode 專案的下列位置找到此詳細資料:

- info.plist > IntuneMAMSettings:ADALRedirectUri

- 專案 > 一般身分 > 識別:套件組合標識符

系統會自動產生 重新導向 URI 和 MSAL 組態 。 選 取 對話框視窗底部的 [完成] 以完成。 驗證不需要其他 設定。

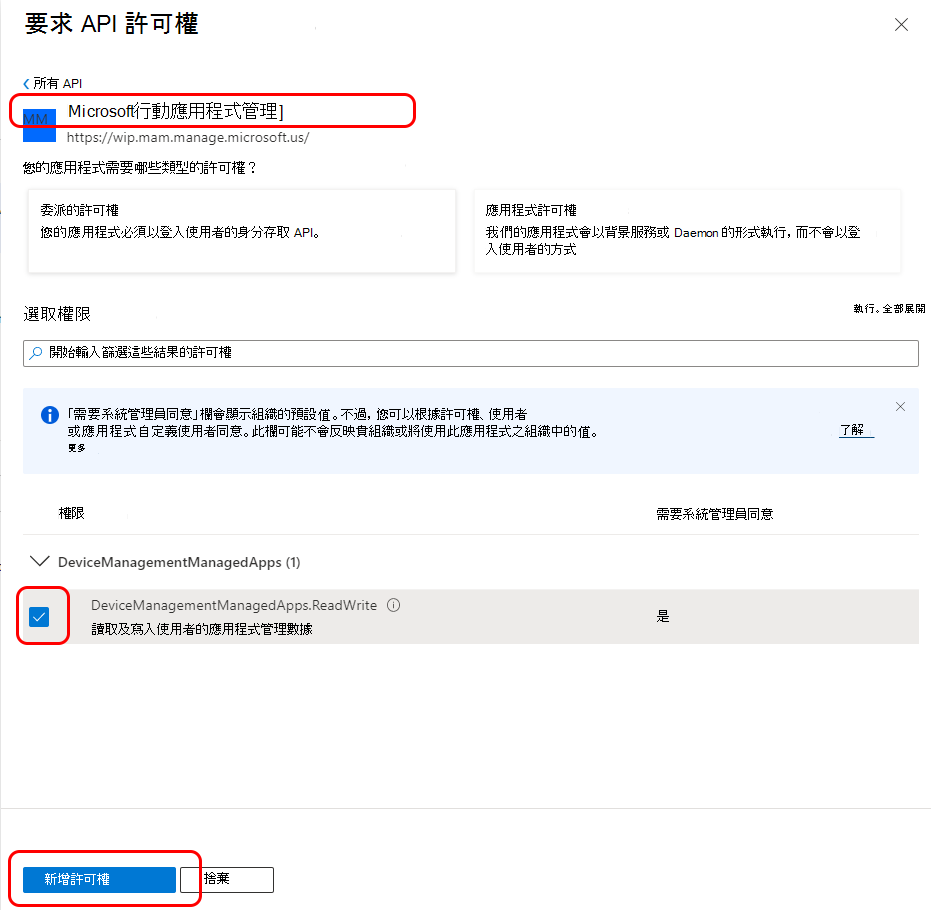

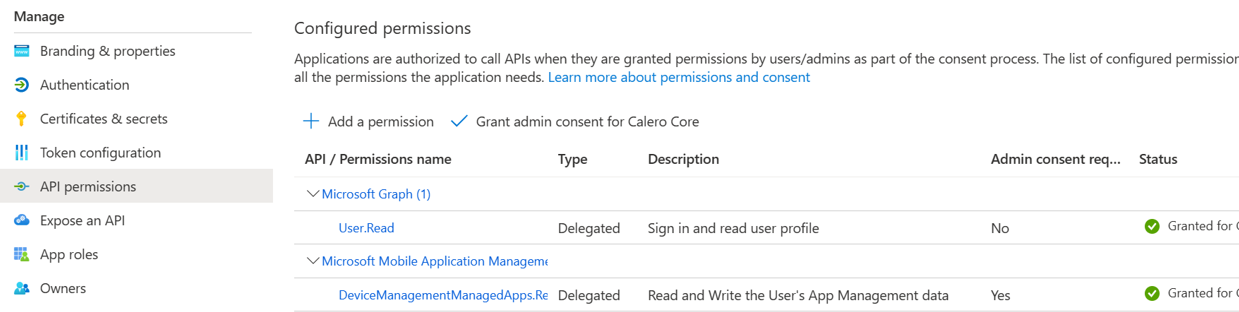

接下來,檢視應用程式註冊時,選取 [API 許可權] ,然後選取 [+ 新增許可權]。 新增 Microsoft Mobile Application Management and Microsoft Tunnel Gateway 的 API 許可權:

- 在 [ 要求 API 許可權 ] 頁面上,選取 組織所使用 API 的索引標籤。

- 搜尋 Microsoft行動應用程式管理],選取結果,然後選取複選框。

- 選取 [新增許可權]。

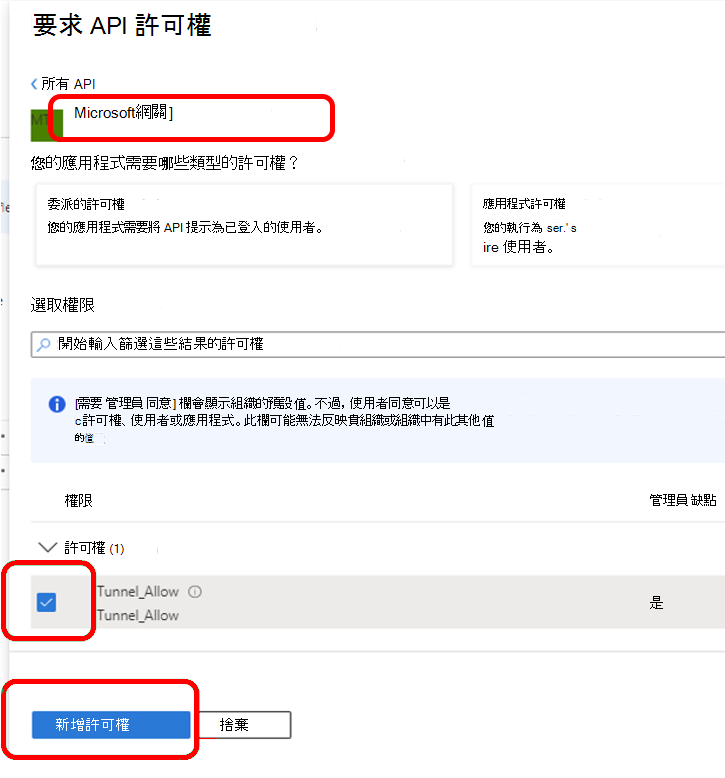

接下來,針對第二個許可權重複此程式:

- 選 取 [+ 新增許可權 ],然後移至 [我的組織使用的 API] 索 引標籤。

- 搜尋 Microsoft通道閘道閘道,選取結果,然後選取 [ 信道允許] 的複選框。

- 選取 [新增許可權]。

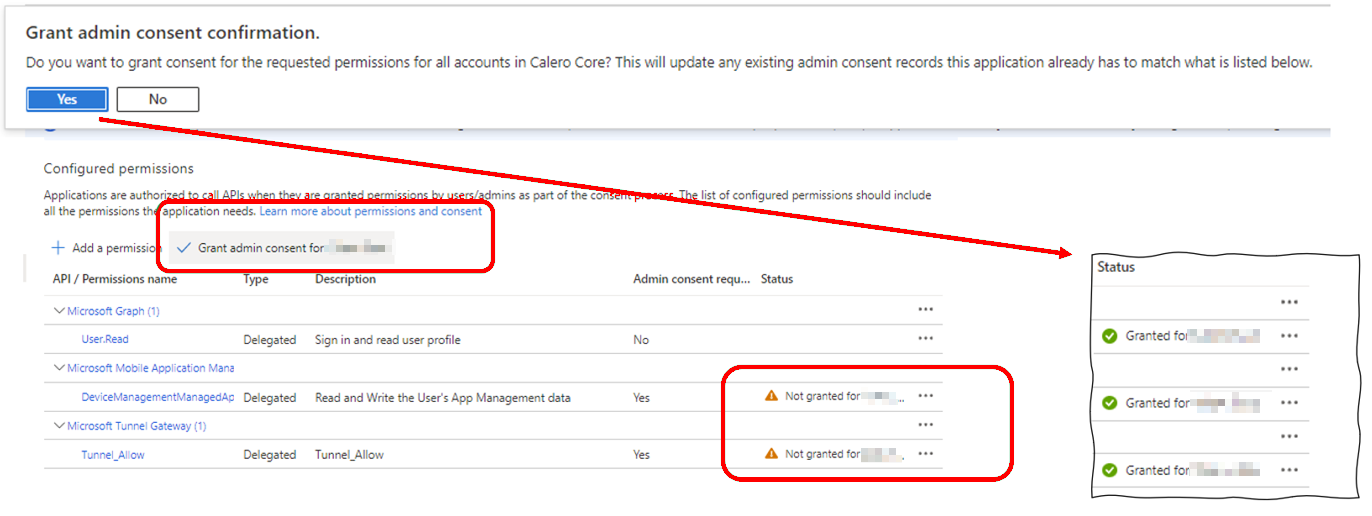

若要完成設定,請返回 [API 許可權 ] 窗格,然後選取 [ 授與系統管理員同意YOUR_TENANT,然後選取 [ 是]。

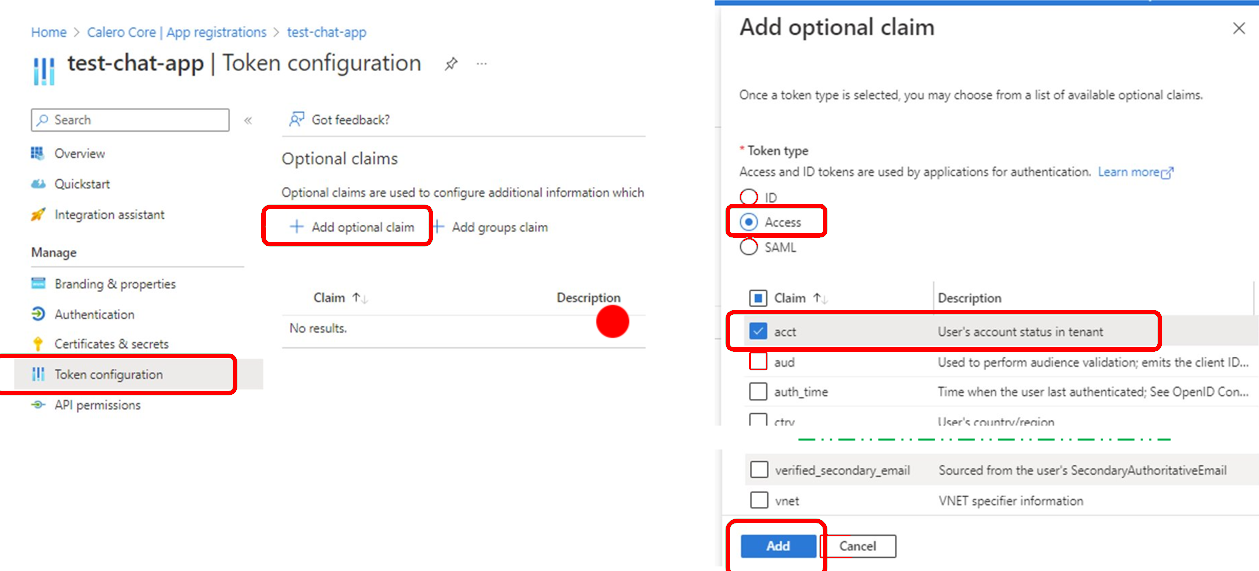

接下來,檢視應用程式註冊時,選取 [ 令牌設定],然後選取 [ + 新增選擇性宣告]。 在 [ 新增選擇性宣告 ] 頁面上,針對 [ 令牌類型] 選 取 [存取],然後針對 [ 宣告] 選取 [acct] 複選框。 MAM 的通道需要此驗證令牌,才能向 Microsoft Entra ID 驗證使用者。 選 取 [新增 ] 以完成令牌的設定。

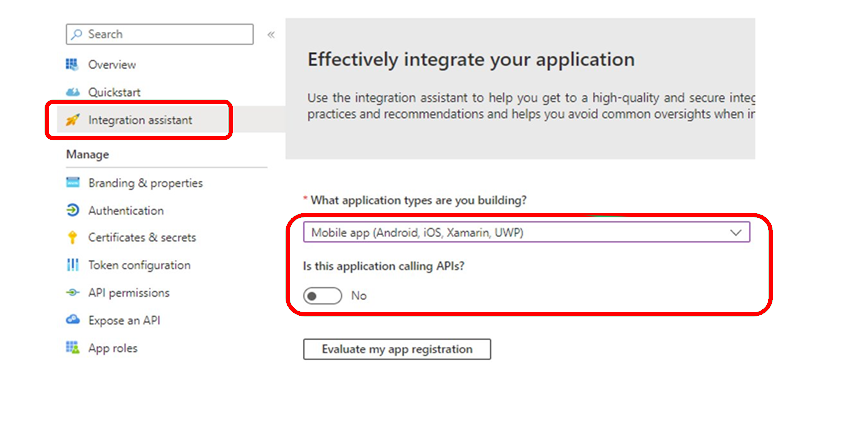

若要確認已成功套用所有設定,請選取 [整合 助理:

- 針對 您要建置哪些應用程式類型? 請選擇 [行動應用程式 (Android、iOS、Xamarin、UWP) 。

- 將 [此應用程式是否呼叫 API?] 設定為 [否],然後選取 [評估我的應用程式註冊]。

結果應該會針對建議的設定和不建議的組態顯示 [完成] 狀態。

更新現有的應用程式註冊

當您已經有應用程式註冊時,可以選擇更新它,而不是建立新的註冊。 檢視下列設定,並視需要進行變更。

- 應用程式識別碼 和 租用戶標識碼

- 驗證組態

- API 使用權限

- 令牌設定

- 整合 助理

在 [Microsoft Entra 系統管理中心 中,展開 [應用程式],然後選取 [應用程式註冊]。 接下來,選取您想要檢閱並更新的應用程式註冊,以開啟其 [ 概觀 ] 窗格。 記錄應用程式 (用戶端) 識別碼 和 目錄 (租使用者) 識別碼的值。

這些值必須完全符合 Xcode 應用程式專案中的下列值:

- info.plist > IntuneMAMSettings

- 應用程式 (用戶端) 識別碼 = ADALClientId

- 目錄 (租使用者) 標識符 = ADALAuthority

- info.plist > IntuneMAMSettings

選 取 [驗證 ] 並檢閱應用程式平台類型。 它必須是 iOS/macOS ,且具有套件 組合識別碼 和 重新導向 URI。 重新導向 URI 必須形成為

msauth.Your_Bundle_ID://auth。接下來,選 取 [檢視 ] 以檢視套件組合 識別碼 和 重新導向 URI 的詳細數據。 確定 MSAL 組態 存在。 如果不是,請參閱建立可存取資源的 Microsoft Entra 應用程式和服務主體以取得指引。

如同上一個步驟,將套件組合 識別 碼和 重新導向 URI 值與 Xcode 應用程式項目的這些值進行比較:

- 專案 > 一般身分 > 識別:套件組合標識符

- info.plist > IntuneMAMSettings:ADALRedirectUri

也請確定應用程式專案中的 Xcode 套件組合識別碼符合應用程式註冊套件組合識別碼:

確認並更新 API 許可權。 請確定您已 Microsoft Graph,且Microsoft已設定 行動應用程式管理 許可權。

接下來,新增 Microsoft Tunnel 閘道 服務主體的許可權:

選 取 [+ 新增許可權]。

選取 [我的組織使用的 API] 索引 標籤

搜尋 Microsoft通道閘道閘道,然後選取它以 要求 API 許可權。

如果 Microsoft通道閘道閘道 未出現在清單中,則尚未布建。 若要布建,請 參閱使用 Microsoft 通道 VPN 閘道 VPN 閘道的網關搭配條件式存取原則。

選 取Tunnel_Allow 許可權,然後選取 [ 新增許可權 ] 以繼續。

接下來,授與 系統管理員 同意新許可權:

- 選 取 [授與系統管理員同意YOUR_TENANT_NAME。

- 在 [ 授與管理員同意確認 ] 對話框中,選取 [ 是]。

更新之後,您應該會看到下列三個 API 許可權,其狀態 為 Granted for YOUR_TENANT_NAME:

- Microsoft Graph

- Microsoft行動管理

- Microsoft通道閘道閘道

選 取 [令牌組態 ] 以確認設定。 針對宣告,您應該會看到具有 Access 令牌類型的acct值。

如果 acct 不存在,請選取 [+新增選擇性宣告 ] 以新增宣告:

- 針對 [令牌類型],選 取 [存取]。

- 選取 acct 的複選框。

- 選 取 [新增 ] 以完成設定。

選取[整合助理],以驗證應用程式註冊:

- 針對 您要建置哪些應用程式類型? 請選擇 [行動應用程式 (Android、iOS、Xamarin、UWP)

- 將 [此應用程式是否呼叫 API?] 設定為 [否],然後選取 [評估我的應用程式註冊]。

結果應該會針對建議的設定和不建議的組態顯示 [完成] 狀態。

Xcode 企業營運應用程式整合

Xcode 是在 macOS 上執行並用來整合 MAM iOS SDK 通道與應用程式的 Apple 整合式開發人員環境。

以下是使用 Xcode 成功整合 iOS 應用程式以使用 適用於 MAM 的 Microsoft Tunnel iOS 的需求:

- macOS - 執行 Xcode

- Xcode 14.0 或更新版本

- MAM-SDK – 最小版本:16.1.1

- MSAL-SDK – 最小版本:1.2.3

- 適用於 MAM iOS SDK 的通道,可在 GitHub 上取得

如需整合 SDK 的指引,請參閱 MAM iOS SDK 開發人員通道指南。

已知問題

以下是 iOS 上 MAM 通道的已知問題或限制。 如需 適用於 MAM 的 Microsoft Tunnel iOS SDK 的已知問題,請移至 MAM iOS SDK 開發人員通道指南。

使用 MDM 通道時不支援 MAM 通道

您可以選擇搭配已註冊的裝置使用 MAM 通道,而不是使用 MDM 通道設定。 不過,不支援將包含 Microsoft Tunnel 設定的 MAM 和 MDM Tunnel 應用程式設定原則部署到相同的裝置,並導致用戶端網路失敗。

例如,當其他應用程式使用 MDM 通道設定時,已註冊的裝置不能有像是 Microsoft Edge 的應用程式,而使用 MAM 通道應用程式設定原則設定。

因應措施:若要搭配已註冊的裝置使用 MAM 通道,請確定適用於端點的 Defender iOS 應用程式沒有已設定 Microsoft Tunnel 設定的應用程式設定原則。

Firebase 與 MAM iOS 通道整合

使用 Microsoft Tunnel for iOS 與整合 Firebase 的應用程式時,如果應用程式在初始化 Firebase 之前未建立與 Tunnel 的連線,則會發生初始化問題和非預期的行為。

因應措施:若要避免此問題,請確定應用程式邏輯會優先建立通道的成功連線,再初始化 Firebase。

若要深入瞭解 Firebase,請參閱 https://firebase.google.com/。

新建立的自定義應用程式未顯示在UX中

當您建立自定義應用程式設定原則時,新增的應用程式可能不會出現在目標應用程式清單或可用的自定義應用程式清單中。

因應措施:重新整理 Intune 系統管理中心並再次存取原則,即可解決此問題:

- 在 Intune 系統管理中心,移至 [應用程式>應用程式組態新增原則>]。

- 選取自定義應用程式、新增 iOS 的套件組合或套件識別碼、完成流程,以及建立應用程式設定原則。

- 編輯基本設定。 新新增的套件組合標識碼應該會出現在目標自定義應用程式清單中。

Microsoft Azure Authenticator 應用程式不適用於 MAM iOS 條件式存取的通道

因應措施:如果您有需要多重要素驗證作為授與訪問控制的 Microsoft Tunnel 網關的條件式存取原則,則必須在企業營運應用程式內的 Microsoft Tunnel 委派類別中實作 “onTokenRequiredWithCallback” 方法。

同盟 Microsoft Entra 租使用者

在應用程式組態中建立一般組態設定,以排除客戶 STS (同盟伺服器 URL) ,以解決 MAM-Tunnel 連線登入問題:

當使用者使用工作帳戶登入時,在Edge瀏覽器中體驗過。 使用者第一次登入LOB應用程式時也會遇到此問題。

因應措施:建立「一般組態設定」:

索引鍵:com.microsoft.tunnel.custom_configuration

value: {“bypassedUrls”:[“ipchicken.com”, “whatsmyip.org”]}

注意事項

bypassedUrl 應該包含同盟 STS 端點。

在 iOS/iPadOS 上使用 Edge 時的限制

MAM 的通道不支援:

- 使用 Kerberos 的內部部署網站。

- 使用 Edge 之網站的憑證式驗證

因應措施:無。

提示

iOS 上的 MAM 通道支援使用 Microsoft Edge 的 NTLM 整合式驗證 Web 伺服器登入,但不支援企業營運 (LOB) 應用程式。 如需詳細資訊,請參閱使用 Intune 管理 iOS 和 Android 上的 Microsoft Edge 中管理NTLM 單一登錄網站。