設定 Intune 的 Microsoft 通道

Microsoft通道閘道閘道閘道安裝到在內部部署或雲端中執行之 Linux 伺服器上的容器。 視您的環境和基礎結構而定,可能需要 Azure ExpressRoute 等其他設定和軟體。

開始安裝之前,請務必完成下列工作:

- 檢閱和 設定 Microsoft Tunnel 的必要條件。

- 執行 Microsoft 通道 整備工具 ,以確認您的環境已準備好支援使用通道。

準備必要條件之後,請返回本文以開始安裝和設定通道。

建立伺服器組態

使用 伺服器組態 可讓您單次建立設定,並讓多部伺服器使用該組態。 設定包括IP位址範圍、DNS 伺服器和分割通道規則。 稍後,您會將伺服器組態指派給月臺,這會自動將該伺服器組態套用至加入該月臺的每部伺服器。

建立伺服器組態

登入 Microsoft Intune 系統管理中心>租用戶系統管理>Microsoft通道閘道閘道閘道> [伺服器組態] 索引標籤>[新建]。

在 [ 基本] 索引標籤上 ,輸入 [ 名稱 ] 和 [ 描述 (選擇性) ,然後選取 [ 下一步]。

在 [ 設定] 索引標籤 上,設定下列專案:

IP 位址範圍:此範圍內的 IP 位址會在裝置連線到通道閘道閘道時租用到裝置。 指定的通道用戶端 IP 位址範圍不得與內部部署網路範圍衝突。

- 請考慮使用自動私人IP位址 (APIPA) 範圍169.254.0.0/16,因為此範圍可避免與其他公司網路發生衝突。

- 如果用戶端IP位址範圍與目的地衝突,則會使用回送位址,且無法與公司網路通訊。

- 如果用戶端 IP 位址範圍與您的公司網路 IP 位址範圍沒有衝突,您可以選取您想要使用的任何用戶端 IP 位址範圍。

伺服器埠:輸入伺服器接聽連線的埠。

DNS 伺服器:當 DNS 要求來自連線到通道閘道閘道關的裝置時,會使用這些伺服器。

DNS 後綴搜尋 (選擇性) :當用戶端連線到通道閘道閘道時,會將此網域作為預設網域提供給用戶端。

停用 UDP Connections (選用) :選取時,用戶端只會使用 TCP 連線連線連線到 VPN 伺服器。 因為獨立通道用戶端需要使用 UDP,所以只有在您將裝置設定為使用 適用於端點的 Microsoft Defender 作為通道用戶端應用程式之後,才選取複選框來停用 UDP 連線。

此外,在 [ 設定] 索引標籤 上,設定 分割通道規則,這是選擇性的規則。

您可以包含或排除位址。 包含的位址會路由傳送至通道閘道。 排除的位址不會路由傳送至通道閘道。 例如,您可以設定 255.255.0.0 或 192.168.0.0/16 的 Include 規則。

使用下列選項來包含或排除位址:

- 要包含的IP範圍

- 要排除的IP範圍

注意事項

請勿在任何包含或排除位址中使用指定 0.0.0.0 的 IP 範圍。 使用此範圍時,通道閘道閘道無法路由傳送流量。

在 [ 檢閱 + 建立] 索引標籤上,檢閱設定,然後選取 [ 建立 ] 以儲存它。

注意事項

根據預設,如果用戶端設定為使用 Always On VPN) ,則每個 VPN 會話在中斷連線 (中斷連線之前, (一小時) 只會保持作用中 3,600 秒。

不過,您可以使用 microsoftTunnelConfiguration (圖形呼叫來 修改會話逾時值和其他伺服器組態設定) 如需詳細資訊,請參閱本文稍後 的變更 Tunnel Servers VPN 會話逾時 。

建立網站

月臺是裝載通道Microsoft伺服器的邏輯群組。 您會將伺服器組態指派給您所建立的每個月臺。 該設定會套用至加入月臺的每部伺服器。

若要建立月臺設定

登入 Microsoft Intune 系統管理中心租用戶系統>管理>Microsoft通道閘道閘道>閘道 [網站] 索引標籤 [>建立]。

在 [ 建立網站 ] 窗格中,指定下列屬性:

名稱:輸入此網站的名稱。

描述:您可以選擇性地指定網站的易記描述。

公用IP位址或 FQDN:指定公用IP位址或 FQDN,這是使用通道之裝置的連接點。 此IP位址或 FQDN 可以識別個別伺服器或負載平衡伺服器。 IP 位址或 FQDN 必須在公用 DNS 中解析,且解析的 IP 位址必須可公開路由傳送。

伺服器組態:若要選取要與此月台相關聯的伺服器組態,請使用下拉式清單。

內部網路存取檢查的 URL:指定內部網路上某個位置的 HTTP 或 HTTPS URL。 每隔五分鐘,指派給此網站的每部伺服器都會嘗試存取URL,以確認它可以存取您的內部網路。 伺服器會將這項檢查的狀態回報為 [伺服器健康情況檢查] 索引標籤上的 [內部網路輔助功能]。

自動升級此月臺的伺服器:如果 是,伺服器會在升級可用時自動升級。 如果 為 [否],則會手動升級,且系統管理員必須先核准升級才能開始。

如需詳細資訊,請 參閱升級Microsoft通道。

將伺服器升級限制為維護期間:如果是,此月臺的伺服器升級只能從指定的開始時間和結束時間開始。 開始時間與結束時間之間至少必須有一小時。 設定為 [否] 時,不會有維護期間,而且會根據 此月臺的自動升級伺服器 設定方式,儘快開始升級。

當設定為 [是] 時,請設定下列選項:

- 時區 – 您選取的時區會決定站台中所有伺服器上的維護期間何時開始和結束,而不論個別伺服器的時區為何。

- 開始時間 – 根據您選取的時區,指定升級週期可以啟動的最早時間。

- 結束時間 - 根據您選取的時區,指定升級週期可以啟動的最新時間。 在此時間之前啟動的升級週期會繼續執行,且可在此時間之後完成。

如需詳細資訊,請 參閱升級Microsoft通道。

選 取 [建立 ] 以儲存網站。

安裝 Microsoft 通道閘道閘道關

在 Linux 伺服器上安裝 Microsoft Tunnel 閘道之前,請使用至少一個 伺服器組態來設定您的租使用者,然後建立 月臺。 稍後,當您在該伺服器上安裝通道時,您將指定伺服器加入的月臺。

透過伺服器組態和月臺,您可以接著使用 下列程式 來安裝Microsoft通道閘道。

不過,如果您打算將Microsoft通道閘道安裝到無根 Podman 容器, 請參閱開始安裝之前 使用無根 Podman 容器 。 連結的區段會詳細說明安裝腳本的其他必要條件需求和修改過的命令行。 設定額外的必要條件之後,您可以返回這裡繼續進行下列安裝程式。

使用腳本安裝通道Microsoft

使用下列其中一種方法下載 Microsoft Tunnel 安裝文稿:

使用網頁瀏覽器直接下載工具。 移至 https://aka.ms/microsofttunneldownload 以下載 mstunnel-setup 檔案。

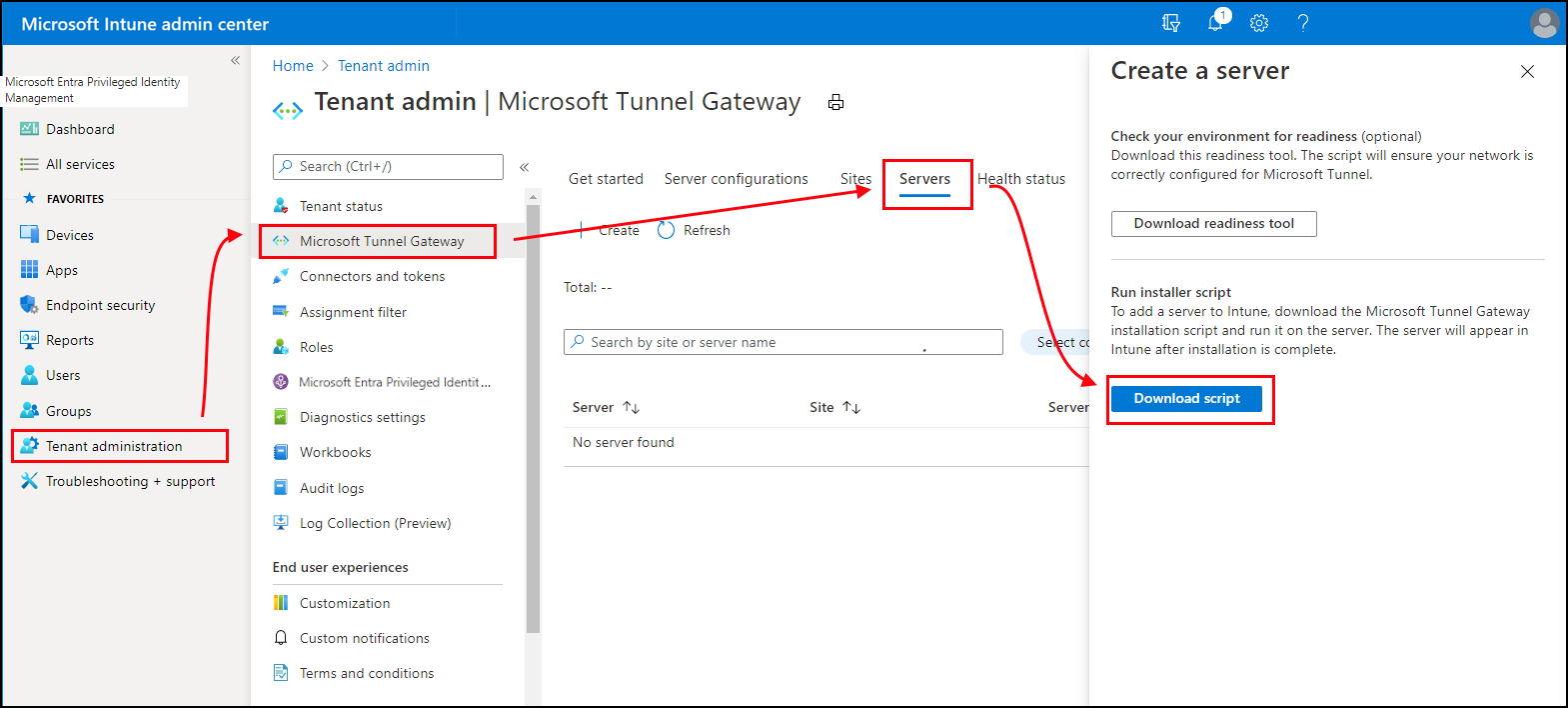

登入 Microsoft Intune 系統管理中心>租用戶系統管理>Microsoft通道閘道閘道,選取 [伺服器] 索引標籤,選取 [建立] 以開啟 [建立伺服器] 窗格,然後選取 [下載腳本]。

使用Linux命令直接下載通道軟體。 例如,在您要安裝通道的伺服器上,您可以使用 wget 或 curl 來開啟連結 https://aka.ms/microsofttunneldownload。

例如,若要在下載期間使用 wget 並將詳細數據記錄到 mstunnel-setup ,請執行

wget --output-document=mstunnel-setup https://aka.ms/microsofttunneldownload

若要啟動伺服器安裝,請以root身 分執行腳本。 例如,您可以使用下列命令行:

sudo ./mstunnel-setup。 腳本一律會安裝 最新版 的 Microsoft Tunnel。重要事項

如果您要將 Tunnel 安裝到 無根 Podman 容器,請使用下列修改過的命令行來啟動腳本:

mst_rootless_mode=1 ./mstunnel-setup若要查看通道和安裝代理程式註冊程式程式期間的詳細主控台輸出:

執行

export mst_verbose_log="true"./mstunnel-setup 腳本之前執行。 若要確認已啟用詳細資訊記錄,請執行export。安裝程式完成之後,請編輯環境檔案 /etc/mstunnel/env.sh 以新增一行:

mst_verbose_log="true"。 新增行之後,請執行mst-cli server restart以重新啟動伺服器。

重要事項

針對美國政府雲端,命令行必須參考政府雲端環境。 若要這樣做,請執行下列命令,將 intune_env=FXP 新增至命令行:

- 執行

sudo ./mstunnel-setup - 執行

sudo intune_env=FXP ./mstunnel-setup

提示

如果您停止安裝和文稿,可以再次執行命令行來重新啟動它。 從您離開的位置繼續安裝。

當您啟動文本時,它會從 Intune 服務的 Microsoft Tunnel 閘道容器映射下載容器映像,並在伺服器上建立必要的資料夾和檔案。

在安裝期間,腳本會提示您完成數個系統管理工作。

當腳本出現提示時,請接受許可協定 (EULA) 。

檢閱並設定下列檔案中的變數,以支援您的環境。

- 環境檔案: /etc/mstunnel/env.sh。如需這些變數的詳細資訊,請參閱 Microsoft Tunnel 參考一文中 的環境變數 。

出現提示時,請將傳輸層安全性 (TLS) 憑證檔案的完整鏈結複製到 Linux 伺服器。 文本會顯示要在Linux伺服器上使用的正確位置。

TLS 憑證可保護使用通道的裝置與通道閘道之間的連線。 憑證的 SAN 中必須有 Tunnel 閘道伺服器的 IP 位址或 FQDN。

私鑰仍可在您為 TLS 憑證建立憑證簽署要求的電腦上使用。 此檔案必須以 名稱匯出site.key。

安裝 TLS 憑證和私鑰。 使用符合您檔案格式的下列指引:

PFX:

- 憑證檔名必須是 site.pfx。 將憑證檔案複製到 /etc/mstunnel/private/site.pfx。

PEM:

根、中繼、端實體) (完整鏈結必須位於名為 site.crt的單一檔案中。 如果您使用 Digicert 等公用提供者所簽發的憑證,您可以選擇將完整鏈結下載為單一 .pem 檔案。

憑證檔名必須是 *site.crt。 將完整鏈結憑證複製到 /etc/mstunnel/certs/site.crt。 例如:

cp [full path to cert] /etc/mstunnel/certs/site.crt或者,在 /etc/mstunnel/certs/site.crt 中建立完整鏈結憑證的連結。 例如:

ln -s [full path to cert] /etc/mstunnel/certs/site.crt將私鑰檔案複製到 /etc/mstunnel/private/site.key。 例如:

cp [full path to key] /etc/mstunnel/private/site.key或者,在 /etc/mstunnel/private/site.key 中建立私鑰檔案的連結。 例如:

ln -s [full path to key file] /etc/mstunnel/private/site.key此金鑰不應該以密碼加密。 私鑰檔名必須 site.key。

安裝程式安裝憑證並建立通道閘道閘道服務之後,系統會提示您登入並使用 Intune 進行驗證。 用戶帳戶必須被指派相當於 Intune 系統管理員的許可權。 您用來完成驗證的帳戶必須具有 Intune 授權。 此帳戶的認證不會儲存,且僅用於初始登入以 Microsoft Entra ID。 成功驗證之後,Azure 應用程式識別碼/秘密金鑰會用於通道閘道閘道與 Microsoft Entra之間的驗證。

此驗證會向 Microsoft Intune和您的 Intune 租用戶註冊通道閘道閘道。

開啟 網頁瀏覽器並https://Microsoft.com/devicelogin輸入安裝腳本所提供的裝置程式代碼,然後使用您的 Intune 系統管理員認證登入。

Microsoft通道閘道閘道閘道閘道 Intune 註冊之後,腳本會從 Intune 取得月臺和伺服器組態的相關信息。 接著,腳本會提示您輸入您要此伺服器加入的通道月臺 GUID。 此文稿會向您顯示可用網站的清單。

選取 [月臺] 之後,安裝程式會從 Intune 提取該月臺的伺服器組態,並將它套用至您的新伺服器,以完成 Microsoft Tunnel 安裝。

安裝腳本完成之後,您可以在系統管理中心 Microsoft Intune 流覽至 [Microsoft 通道閘道閘道] 索引標籤,以檢視通道的高階狀態。 您也可以開啟 [ 健康情況狀態 ] 索引標籤,確認伺服器已上線。

如果您使用 RHEL 8.4 或更新版本,請務必先輸入

mst-cli server restart重新啟動 Tunnel 閘道伺服器,再嘗試將用戶端連線到該伺服器。

設定 Podman 以使用 Proxy 下載映像更新

安裝 Tunnel 閘道伺服器之後,您可以將 Podman 設定為使用 Proxy 來下載 Podman 的 (提取) 更新的映像。 此設定對於啟用未來的升級非常重要:

在通道伺服器上,使用命令提示字元執行下列命令,開啟 Microsoft Tunnel 服務覆寫檔案的編輯器:

systemctl edit --force mstunnel_monitor將下列三行新增至檔案。 將 位址的每個 實例取代為您的 Proxy DN 或地址,然後儲存盤案。 例如,如果您的 Proxy 位址 是

10.10.10.1且可在埠3128上使用,則 [Service] 之後的第一行可能會顯示為Environment=”http_proxy=http//10.10.10.1:3128”,而下列這一行會顯示為Environment=”https_proxy=http//10.10.10.1:3128”[Service] Environment="http_proxy=address" Environment="https_proxy=address"接下來,在命令提示字元中執行下列命令:

systemctl restart mstunnel_monitor最後,在命令提示字元中執行下列命令,以確認設定成功:

systemctl show mstunnel_monitor | grep http_proxy如果設定成功,結果會類似下列資訊:

Environment="http_proxy=address:port" Environment="https_proxy=address:port"

更新通道伺服器所使用的 Proxy 伺服器

若要變更通道伺服器的 Linux 主機正在使用的 Proxy 伺服器組態,請使用下列程式:

在通道伺服器上,編輯 /etc/mstunnel/env.sh 並指定新的 Proxy 伺服器。

執行

mst-cli install。此命令會使用新的 Proxy 伺服器詳細數據來重建容器。 在此程式期間,系統會要求您確認 /etc/mstunnel/env.sh 的內容,並確定已安裝憑證。 憑證應該已經存在先前的 Proxy 伺服器組態中。

若要確認並完成設定,請輸入 yes。

將受信任的跟證書新增至 Tunnel 容器

當下列狀況下,必須將受信任的跟證書新增至 Tunnel 容器:

- 傳出的伺服器流量需要 SSL Proxy 檢查。

- Tunnel 容器所存取的端點不免於 Proxy 檢查。

步驟:

- 將具有 .crt 擴展名的受信任跟證書複製到

/etc/mstunnel/ca-trust - 使用 「mst-cli server restart」 和 “mst-cli agent restart” 重新啟動 Tunnel 容器

變更 Tunnel Servers VPN 工作階段逾時

您可以使用 Microsoft Graph Beta 和 PowerShell 來變更 Tunnel Server VPN 會話逾時。 根據預設,Tunnel Server VPN 工作階段會持續一小時。 您可以使用 Windows 計算機和 PowerShell 來變更會話逾時,以設定較短的會話逾時。

根據預設,Tunnel Server VPN 工作階段會持續一小時。 您可以使用 Microsoft Graph Beta 和 PowerShell 來設定您選擇的較短會話逾時,例如 5 或 10 分鐘。

必要條件

在 Windows 電腦上安裝名為 Microsoft.Graph.Beta 的 Microsoft Graph Beta PowerShell 模組。 如需此必要條件的詳細資訊,請參 閱 PowerShell 檔中的安裝 Microsoft Graph PowerShell SDK 。

變更 VPN 工作階段逾時的 PowerShell 命令

在您已匯入 Graph 模組的 Windows 電腦上,使用系統管理員帳戶來執行下列 PowerShell 命令。

在下列 PowerShell 命令中,以雙引弧括住的預期值取代類似 <id>的變數。 例如,如果步驟 2 的 標識 碼等於 12345-abcde-67890-fghij,則步驟 3 的命令行會顯示為 Get-MgBetaDeviceManagementMicrosoftTunnelConfiguration -MicrosoftTunnelConfigurationId "12345-abcde-67890-fghij" | Format-List

使用具有系統管理員權限的帳戶連線到圖形:

Connect-MgGraph -Scopes "DeviceManagementConfiguration.ReadWrite.All"列出通道組態,然後複製您要變更之組態的識別碼:

Get-MgBetaDeviceManagementMicrosoftTunnelConfiguration取得設定的詳細數據 (AdvancedSettings 字段應該是空的) :

Get-MgBetaDeviceManagementMicrosoftTunnelConfiguration -MicrosoftTunnelConfigurationId <id> | Format-List使用所需的值建立新的設定:

$setting = New-Object -TypeName Microsoft.Graph.Beta.PowerShell.Models.MicrosoftGraphKeyValuePair; $setting.Name = “session-timeout"; $setting.Value = <integer-in-seconds>更新組態的 AdvancedSettings:

Update-MgBetaDeviceManagementMicrosoftTunnelConfiguration -MicrosoftTunnelConfigurationId <id> -AdvancedSettings @($setting)確認 AdvancedSettings 已更新:

Get-MgBetaDeviceManagementMicrosoftTunnelConfiguration -MicrosoftTunnelConfigurationId <id> | Format-List

所有伺服器都應該在變更后五分鐘內收到新的設定。 若要確認伺服器上的設定,請檢查 /etc/mstunnel/ocserv.conf 更新的值。

部署 Microsoft Tunnel 用戶端應用程式

若要使用 Microsoft 通道,裝置需要存取 Microsoft Tunnel 用戶端應用程式。 Microsoft通道會使用 適用於端點的 Microsoft Defender 作為 Tunnel 用戶端應用程式:

Android:從Google Play 商店下載 適用於端點的 Microsoft Defender 作為 Microsoft Tunnel 用戶端應用程式。 請參閱將Android市集應用程式新增至 Microsoft Intune。

當您使用 適用於端點的 Microsoft Defender 作為通道用戶端應用程式,以及作為行動威脅防護 (MTD) 應用程式時,請參閱使用 適用於端點的 Microsoft Defender 作為 MTD 和 Microsoft Tunnel 用戶端應用程式,以取得重要的設定指引。

iOS/iPadOS:從 Apple App Store 下載 適用於端點的 Microsoft Defender 作為 Microsoft Tunnel 用戶端應用程式。 請參閱將 iOS 市集應用程式新增至 Microsoft Intune。

如需使用 Intune 部署應用程式的詳細資訊,請參閱將應用程式新增至 Microsoft Intune。

建立 VPN 設定檔

在 Microsoft Tunnel 安裝和裝置安裝 適用於端點的 Microsoft Defender 之後,您可以將 VPN 設定檔部署到指示裝置使用通道。 若要這樣做,請建立連線類型為 Microsoft Tunnel 的 VPN 配置檔:

Android:Android 平臺支援透過個別應用程式 VPN 路由傳送流量,並獨立或同時分割通道規則。

iOS/iPadOS iOS 平台支援依個別應用程式 VPN 或分割通道規則路由傳送流量,但不支援同時路由傳送流量。 如果您啟用適用於 iOS 的個別應用程式 VPN,則會忽略分割通道規則。

Android

在 [原則] 索引標籤上登入 Microsoft Intune系統管理中心>裝置>管理裝置>>設定],然後選取 [建立]。

針對 [平臺],選取 [Android Enterprise]。 針對 [配置檔],選取 [公司擁有的工作配置檔] 或 [個人擁有的工作配置檔] 的[VPN],然後選取 [建立]。

注意事項

Microsoft Tunnel 不支援 Android Enterprise 專用 裝置。

在 [ 基本] 索引標籤上 ,輸入 [ 名稱 ] 和 [ 描述 (選擇性) ,然後選取 [ 下一步]。

針對 [連線類型],選取 [Microsoft通道],然後設定下列詳細數據:

基底 VPN:

- 針對 [連線名稱],指定要向用戶顯示的名稱。

- 針對 [Microsoft 信道網站],選取此 VPN 配置檔所使用的 [通道] 月臺。

個別應用程式 VPN:

- 在個別應用程式 VPN 設定檔中指派的應用程式會將應用程式流量傳送至通道。

- 在 Android 上,啟動應用程式並不會啟動個別應用程式 VPN。 不過,當 VPN 將 Always-on VPN 設定為 [啟用] 時,VPN 已連線,且應用程式流量會使用作用中的 VPN。 如果 VPN 未設定為 [永遠開啟],用戶必須先手動啟動 VPN,才能使用它。

- 如果您使用適用於端點的 Defender 應用程式連線到通道、已啟用 Web 保護,且使用個別應用程式 VPN,則 Web 保護僅適用於每個應用程式 VPN 清單中的應用程式。 在具有工作配置檔的裝置上,在此案例中,建議您將工作配置檔中的所有網頁瀏覽器新增至個別應用程式 VPN 清單,以確保所有工作配置檔 Web 流量都受到保護。

- 若要啟用個別應用程式 VPN,請選取 [新增],然後流覽至已匯入至 Intune 的自定義或公用應用程式。

Always-on VPN:

- 針對 [Always-on VPN],選取 [ 啟用 ] 以設定 VPN 用戶端自動連線並重新連線至 VPN。 Always-On VPN 連線保持連線。 如果 [個別應用程式 VPN] 設定為 [ 啟用],則只有來自您所選應用程式的流量會通過通道。

Proxy:

為您的環境設定 Proxy 伺服器詳細數據。

注意事項

Android 10 版之前的版本不支援 Proxy 伺服器設定。 如需詳細資訊,請參閱該 Android 開發人員檔中的 VpnService.Builder 。

如需 VPN 設定的詳細資訊,請參閱 設定 VPN 的 Android Enterprise 裝置設定

在 [ 指派] 索引標籤 上,設定將接收此設定檔的群組。

在 [ 檢閱 + 建立] 索引標籤上,檢閱設定,然後選取 [ 建立 ] 以儲存它。

iOS

登入 Microsoft Intune 系統管理中心>裝置>管理裝置>組態>建立。

針對 [平臺],選取 [iOS/iPadOS],然後針對 [ 配置檔 ] 選取 [VPN],然後選取 [ 建立]。

在 [ 基本] 索引標籤上 ,輸入 [ 名稱 ] 和 [ 描述 (選擇性) ,然後選取 [ 下一步]。

針對 [連線類型],選 取 [Microsoft通道 ],然後設定下列專案:

基底 VPN:

- 針對 [連線名稱],指定要向用戶顯示的名稱。

- 針對 [Microsoft 信道月臺],選取此 VPN 配置檔所使用的通道月臺。

注意事項

在 iOS 裝置上以合併模式使用 Microsoft Tunnel VPN 連線和 Defender Web Protection 時,請務必設定「隨選」規則,以有效地啟用「睡眠中斷連線」設定。 若未這麼做,會導致 iOS 裝置進入睡眠模式時,通道 VPN 和 Defender VPN 都會中斷連線,而 VPN 則會開啟。

個別應用程式 VPN:

若要啟用個別應用程式 VPN,請選取 [ 啟用]。 iOS 個別應用程式 VPN 需要額外的設定步驟。 設定個別應用程式 VPN 時,iOS 會忽略您的分割通道規則。如需詳細資訊,請參閱 適用於 iOS/iPadOS 的個別應用程式 VPN。

隨選 VPN 規則:

定義隨選規則,以便在符合特定 FQDN 或 IP 位址的條件時使用 VPN。如需詳細資訊,請參閱 自動 VPN 設定。

Proxy:

為您的環境設定 Proxy 伺服器詳細數據。

注意事項

在 iOS 裝置上以合併模式使用 Microsoft Tunnel VPN 連線和 Defender Web Protection 時,請務必設定「隨選」規則,以有效地啟用「睡眠中斷連線」設定。 若要在設定 Tunnel VPN 設定檔時設定隨選規則:

- 在 [組態設定] 頁面上,展開 [ 隨選 VPN 規則] 區 段。

- 針對 [隨選規則],選取 [ 新增 ] 以開啟 [ 新增數據列 ] 窗格。

- 在 [ 新增數據列 ] 窗格中,將 [我想要執行下列 動作] 設定為 [連線 VPN],然後針對 [我想要限制 ] 選取限制,例如 [所有網域]。

- 您可以選擇性地將 URL 新增至 [但只有在此 URL 探查成功 時] 字段。

- 選取 [儲存]。

![[新增數據列] 窗格的螢幕快照,您可以在其中設定隨選規則。](media/microsoft-tunnel-configure/on-demand-vpn-rule.png)

使用 Android Enterprise 的 Proxy 排除清單

當您在環境中使用單一直接 Proxy 伺服器時,可以在適用於 Android Enterprise 的 Microsoft Tunnel VPN 配置檔中使用 Proxy 排除清單。 Microsoft Tunnel 和 適用於 MAM 的 Microsoft Tunnel 支援 Proxy 排除清單。

重要事項

只有當您使用單一 Proxy 直接 Proxy 伺服器時,才支援 Proxy 排除清單。 在使用多部 Proxy 伺服器的環境中不支援這些伺服器。

VPN 設定檔中的 Proxy 排除清單支援特定網域的專案,以針對接收和使用配置檔的裝置,從您的直接 Proxy 設定中排除。

以下是排除清單項目的支援格式:

- 完全符合子域的完整 URL。 例如,

sub.contoso.com - URL 中的開頭通配符。 例如,使用完整 URL 範例,我們可以使用星號取代子) 域 (子域 (,以擴充支援以包含 contso.com 的所有子域:

*.contoso.com - IPv4 和 IPv6 位址

不支援的格式包括:

- 內部通配符。 例如:

con*oso.com、contos*.com和contoso.*

設定 Proxy 排除清單

您可以在編輯或建立 Android Enterprise 平臺的 Microsoft Tunnel VPN 設定檔 時,設定排除清單。

在 [組態設定] 頁面上,將 [連線類型] 設定為 [Microsoft 通道] 之後:

展開 [Proxy],然後針對 [ Proxy 排除清單] 選取 [ 管理 Proxy 排除專案]。

在 [ Proxy 排除清單] 窗格中:

- 在文本輸入方塊中,指定單一 URL 或 IP 位址。 每次新增專案時,都會為更多專案提供新的文字輸入方塊。

- 選 取 [匯入 ] 以開啟 [ 匯入 Proxy 排除 專案] 窗格,然後您可以在其中匯入 CSV 檔案格式的清單。

- 選取 [匯 出],以 CSV 檔案格式從此設定檔匯出目前的排除清單。

選取 [確定 ] 以儲存您的 Proxy 排除清單組態,並繼續編輯 VPN 配置檔。

![Intune 系統管理中心中 [Proxy 排除清單] 窗格的螢幕快照。](media/microsoft-tunnel-configure/proxy-exclusions.png)

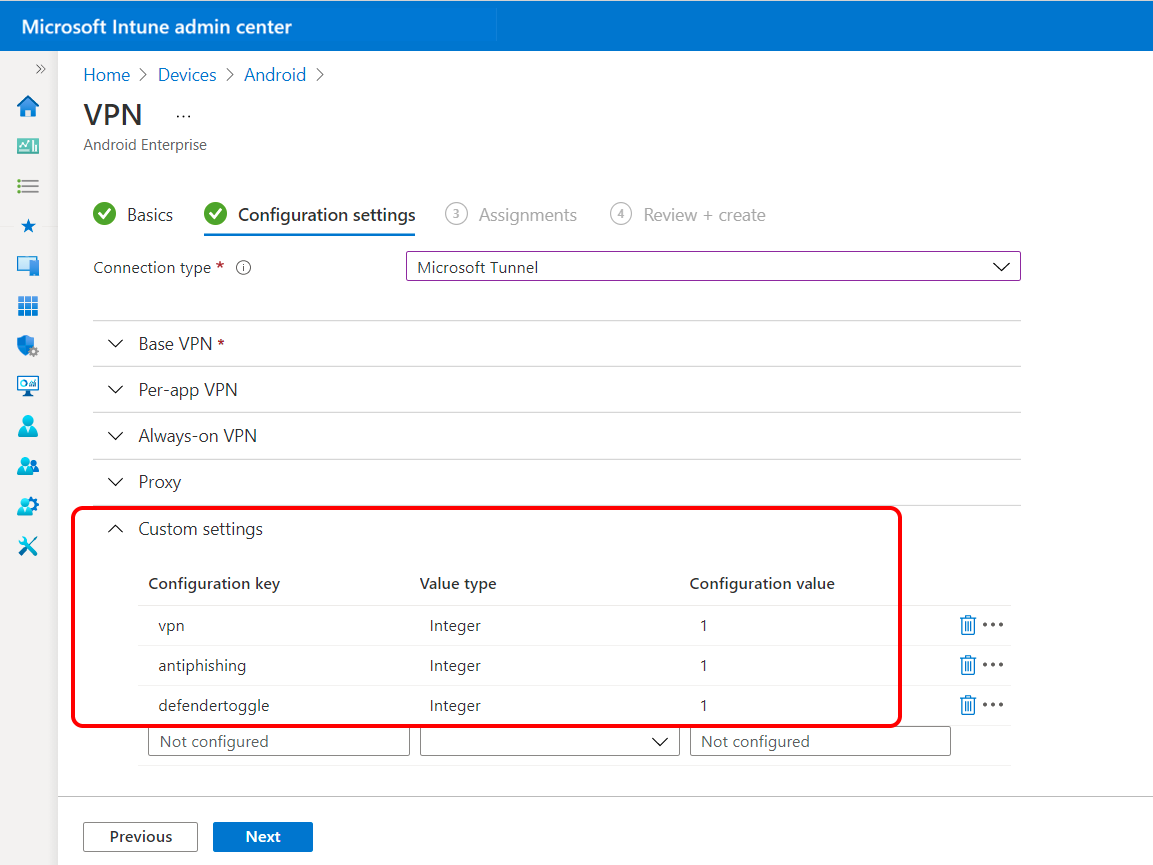

使用自訂設定進行 適用於端點的 Microsoft Defender

Intune 支援 適用於端點的 Microsoft Defender 作為 MTD 應用程式和 Android Enterprise 裝置上的 Microsoft Tunnel 用戶端應用程式。 如果您針對 Microsoft Tunnel 用戶端應用程式和 MTD 應用程式使用適用於端點的 Defender,您可以使用 VPN 設定檔中的 自定義設定 來Microsoft通道來簡化您的設定。 在 VPN 設定檔中使用自訂設定會取代使用個別應用程式組態配置檔的需求。

針對 註冊 為 Android Enterprise 個人擁有工作設定檔 的裝置,針對這兩個用途使用適用於端點的 Defender,您必須使用自定義設定,而不是應用程式組態配置檔。 在這些裝置上,適用於端點的Defender的應用程式組態配置檔會與 Microsoft Tunnel 衝突,並可防止裝置連線到 Microsoft Tunnel。

如果您針對 Microsoft Tunnel 而非 MTD 使用 適用於端點的 Microsoft Defender,則會繼續使用應用程式通道組態配置檔將 適用於端點的 Microsoft Defender 設定為通道用戶端。

將 適用於端點的 Microsoft Defender的應用程式組態支援新增至 Microsoft Tunnel 的 VPN 設定檔

使用下列資訊來設定 VPN 設定檔中的自訂設定,以設定 適用於端點的 Microsoft Defender 取代個別的應用程式組態設定檔。 可用的設定會因平臺而異。

針對 Android Enterprise 裝置:

| 組態金鑰 | 值類型 | 組態值 | 描述 |

|---|---|---|---|

| vpn | 整數 | 選項: 1 - 啟用 (預設) 0 - 停用 |

設定為 [啟用] 可讓 適用於端點的 Microsoft Defender 防網络釣魚功能使用本機 VPN。 |

| 防網路釣魚 | 整數 | 選項: 1 - 啟用 (預設) 0 - 停用 |

設定為 [啟用] 以開啟 適用於端點的 Microsoft Defender 防網络釣魚。 停用時,會關閉防網路釣魚功能。 |

| defendertoggle | 整數 | 選項: 1 - 啟用 (預設) 0 - 停用 |

設定為 [啟用] 以使用 適用於端點的 Microsoft Defender。 停用時,無法使用 適用於端點的 Microsoft Defender 功能。 |

針對 iOS/iPad 裝置:

| 組態金鑰 | 值 | 描述 |

|---|---|---|

| TunnelOnly |

True – 已停用適用於端點的所有 Defender 功能。 如果您只針對 Tunnel 功能使用應用程式,則應該使用此設定。

False (預設) - 已啟用適用於端點的 Defender 功能。 |

判斷 Defender 應用程式是否僅限Microsoft通道,或應用程式是否也支援一組完整的適用於端點的 Defender 功能。 |

| WebProtection |

True (預設) - Web 保護已啟用,且使用者可以在適用於端點的 Defender 應用程式中看到 Web 保護索引卷標。

False – 已停用 Web 保護。 如果已部署 Tunnel VPN 配置檔,使用者只能在適用於端點的 Defender 應用程式中看到 [儀錶板] 和 [通道] 索引卷標。 |

判斷是否啟用適用於端點的Defender Web Protection (應用程式的防網路釣魚功能) 。 此功能預設為開啟。 |

| AutoOnboard |

True – 如果已啟用 Web 保護,適用於端點的 Defender 應用程式會自動獲得新增 VPN 連線的許可權,而不會提示使用者。 需要「連線 VPN」隨選規則。 如需隨選規則的詳細資訊,請參閱自動 VPN 設定。

False (預設) – 如果已啟用 Web 保護,系統會提示使用者允許適用於端點的 Defender 應用程式新增 VPN 設定。 |

判斷是否啟用適用於端點的 Defender Web Protection,而不提示使用者新增 VPN 連線 (,因為 Web 保護功能需要本機 VPN) 。 只有當 WebProtection 設定為 True 時,才會套用此設定。 |

設定 TunnelOnly 模式以符合歐盟數據界限

在 2022 年日曆年度結束時,所有個人資料,包括客戶內容 (CC) 、EUII、EUPI 和支持數據,都必須儲存並處理在歐盟租使用者的歐盟 (歐盟) 中。

適用於端點的Defender中的Microsoft通道 VPN 功能符合歐盟數據界限 (EUDB) 規範。 不過,雖然與記錄相關的適用於端點的 Defender 威脅防護元件尚未符合 EUDB 規範,但適用於端點的 Defender 是 數據保護增補 (DPA) 的一部分,且符合 GDPR) 一般數據保護規定 (規範。

在此同時,Microsoft具有歐盟租使用者的通道客戶可以在適用於端點的 Defender 用戶端應用程式中啟用 TunnelOnly 模式。 若要進行此設定,請使用下列步驟:

請遵循安裝和設定適用於 Microsoft Intune 的 Microsoft Tunnel VPN 解決方案 |Microsoft瞭解如何建立應用程式設定原則,以停用適用於端點的 Defender 功能。

建立名為 TunnelOnly 的金鑰,並將值設定為 True。

藉由設定 TunnelOnly 模式,所有適用於端點的 Defender 功能都會停用,而 Tunnel 功能仍可在應用程式中使用。

不支援使用 Microsoft Tunnel VPN 進行跨租使用者存取的來賓帳戶和Microsoft帳戶 (MSA) 。 這表示這些類型的帳戶無法透過 VPN 安全地存取內部資源。 使用 Microsoft Tunnel VPN 設定內部資源的安全存取時,請務必記住這項限制。

如需歐盟數據界限的詳細資訊,請參閱 Microsoft雲端的歐盟數據界限 | Microsoft安全性與合規性部落格的常見問題。

升級 Microsoft Tunnel

Intune 定期發行 Microsoft Tunnel 伺服器的更新。 若要保持支援,通道伺服器必須執行最新版本,或最多是一個版本後置版本。

根據預設,有新的升級可供使用之後,Intune 會儘快在每個通道月臺自動開始升級通道伺服器。 為了協助您管理升級,您可以設定管理升級程序的選項:

您可以允許在月臺自動升級伺服器,或在升級開始之前要求系統管理員核准。

您可以設定維護時段,以限制月臺的升級何時可以啟動。

如需Microsoft通道升級的詳細資訊,包括如何檢視通道狀態和設定升級選項,請參閱 升級Microsoft通道。

更新 Linux 伺服器上的 TLS 憑證

您可以使用 ./mst-cli 命令列工具來更新伺服器上的 TLS 憑證:

PFX:

- 將憑證檔案複製到 /etc/mstunnel/private/site.pfx

- 跑:

mst-cli import_cert - 跑:

mst-cli server restart

PEM:

- 將新憑證複製到 /etc/mstunnel/certs/site.crt

- 將私鑰複製到 /etc/mstunnel/private/site.key

- 跑:

mst-cli import_cert - 跑:

mst-cli server restart

注意事項

“import-cert” 命令,其中包含名為 “delay” 的其他參數。此參數可讓您在使用匯入的憑證之前,於幾分鐘內指定延遲時間。 範例:mst-cli import_cert延遲 10080

如需 mst-cli 的詳細資訊,請 參閱 Microsoft Tunnel 的參考。

使用無根 Podman 容器

當您搭配 Podman 容器使用 Red Hat Linux 來裝載Microsoft通道時,您可以將容器設定為無根容器。

使用無根容器有助於限制來自容器逸出的影響,因為伺服器上 /etc/mstunnel 資料夾中的所有檔案都是由非特殊許可權的使用者服務帳戶所擁有。 執行 Tunnel 之 Linux 伺服器上的帳戶名稱與標準安裝不同,但建立時沒有根用戶權力。

若要成功使用無根 Podman 容器,您必須:

在備妥必要條件之後,您可以使用 安裝腳本程式 先下載安裝腳本,然後使用修改過的腳本命令行來執行安裝。

無根 Podman 容器的其他必要條件

使用無根 Podman 容器需要您的環境符合下列必要條件,除了預設Microsoft通道必要條件:

支援的平臺:

Linux 伺服器必須執行 Red Hat (RHEL) 8.8 或更新版本。

容器必須執行 Podman 4.6.1 或更新版本。 Docker 不支援無根容器。

無根容器必須安裝在 /home 檔案 夾下。

/home 檔夾至少必須有 10 GB 的可用空間。

輸送量:

- 尖峰輸送量不應超過 230Mbps

網路:

下列網路設定無法在無根命名空間中使用,必須在 /etc/sysctl.conf 中設定:

net.core.somaxconn=8192net.netfilter.nf_conntrack_acct=1net.netfilter.nf_conntrack_timestamp=1

此外,如果您將無根通道網關係結至小於 1024 的埠,您也必須在 /etc/sysctl.conf 中新增下列設定,並將其設定為等於您使用的埠:

net.ipv4.ip_unprivileged_port_start

例如,若要指定埠 443,請使用下列專案: net.ipv4.ip_unprivileged_port_start=443

編輯 sysctl.conf 之後,您必須先重新啟動 Linux 伺服器,新的設定才會生效。

無根使用者的輸出 Proxy:

若要支援無根用戶的輸出 Proxy,請編輯 /etc/profile.d/http_proxy.sh 並新增下列兩行。 在下列幾行中, 10.10.10.1:3128 是 address:port 專案範例。 當您新增這些行時,請將 10.10.10.1:3128 取代為 Proxy IP 位址和埠的值:

export http_proxy=http://10.10.10.1:3128export https_proxy=http://10.10.10.1:3128

已修改無根 Podman 容器的安裝命令行

若要將 Microsoft Tunnel 安裝到無根 Podman 容器,請使用下列命令行開始安裝腳本。 此命令列會將mst_rootless_mode設定為環境變數,並取代在安裝程式步驟 2 期間使用預設安裝命令列:

mst_rootless_mode=1 ./mstunnel-setup

卸載Microsoft通道

若要卸載產品,請從Linux伺服器以root身分執行 mst-cli 卸載 。 這也會從 Intune 系統管理中心移除伺服器。