教學課程:將 Okta 登入原則移轉至 Microsoft Entra 條件式存取

在本教學課程中,學習如何從 Microsoft Entra ID 中的 Okta 條件存取中的全域或應用程式層級登入原則移轉組織。 條件式存取原則會保護 Microsoft Entra ID 和連接應用程式中的使用者存取。

深入瞭解:什麼是條件式存取?

本教學課程假設您有:

- Office 365 租用戶同盟至 Okta,以進行登入和多重要素驗證

- Microsoft Entra Connect 伺服器或 Microsoft Entra Connect 雲端佈建代理程式,設定為使用者佈建至 Microsoft Entra ID

必要條件

如需授權和認證必要條件,請參閱以下兩節。

授權

如果您從 Okta 登入切換至條件式存取,則會有授權需求。 此程式需要 Microsoft Entra ID P1 授權,才能啟用 Microsoft Entra 多重要素驗證的註冊。

深入瞭解: 在 Microsoft Entra 系統管理中心指派或移除授權

企業系統管理員認證

若要設定服務連接點 (SCP) 記錄,請確定您在內部部署樹系中有企業系統管理員認證。

評估 Okta 登入原則以進行轉換

找出並評估 Okta 登入原則,以判斷哪些項目將轉換為 Microsoft Entra ID。

在 Okta 中,移至 [安全性]>[驗證]>[登入]。

![[驗證] 頁面上全域 MFA 登入原則項目的螢幕擷取畫面。](media/migrate-okta-sign-on-policies-conditional-access/global-sign-on-policies.png)

移至 [應用程式]。

從子功能表選取 [應用程式]

從 [Active App 清單] 中,選取 Microsoft Office 365 連線執行個體。

![[登入] 底下的 [Microsoft Office 365] 設定螢幕擷取畫面。](media/migrate-okta-sign-on-policies-conditional-access/global-sign-on-policies-enforce-mfa.png)

選取 [登入]。

向下捲動到分頁底部。

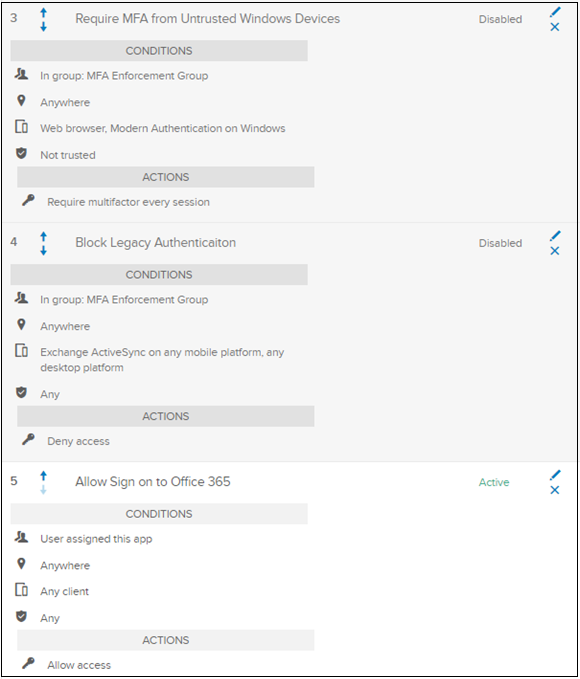

Microsoft Office 365 應用程式登入原則有四個規則:

- 針對行動工作階段強制執行 MFA - iOS 或 Android 的新式驗證或瀏覽器工作階段皆需要 MFA

- 允許信任的 Windows 裝置 - 防止不必要驗證或因素提示信任的 Okta 裝置

- 要求從未受信任的 Windows 裝置執行 MFA:要求在未受信任的 Windows 裝置上的新式驗證或瀏覽器工作階段中執行 MFA

- 封鎖舊版驗證 - 防止舊版驗證用戶端連線至服務

下列螢幕擷取畫面是 [登入原則] 畫面上四個規則的條件和動作。

![[登入原則] 畫面上四個規則的條件和動作螢幕擷取畫面。](media/migrate-okta-sign-on-policies-conditional-access/sign-on-rules.png)

設定條件式存取原則

設定條件式存取原則以符合 Okta 條件。 不過,在某些情況下,您可能需要進行更多設定:

- Okta 網路位置至 Microsoft Entra 識別碼中的具名位置

- 使用條件式存取原則中的位置條件 (機器翻譯)

- Okta 裝置對裝置型條件式存取的信任 (兩個選項可評估使用者裝置):

- 請參閱下一節,Microsoft Entra 混合式聯結組態同步處理 Windows 裝置,例如 Windows 10、Windows Server 2016 和 2019,至 Microsoft Entra ID

- 請參閱下一節,設定裝置合規性

- 請參閱 使用 Microsoft Entra 混合式聯結,這是 Microsoft Entra Connect 伺服器中同步處理 Windows 裝置的功能,例如 Windows 10、Windows Server 2016 和 Windows Server 2019,至 Microsoft Entra ID

- 請參閱在 Intune Microsoft 註冊裝置並指派合規性政策

Microsoft Entra 混合式聯結設定

若要在 Microsoft Entra Connect 伺服器上啟用 Microsoft Entra 混合式聯結,請執行設定精靈。 設定之後,請註冊裝置。

注意

Microsoft Entra Connect 雲端佈建代理程式不支援 Microsoft Entra Connect 混合式聯結。

在 [SCP 設定] 頁面中,選取 [驗證服務] 下拉式清單。

![[Microsoft Entra Connect] 對話方塊上 [驗證服務] 下拉式清單的螢幕擷取畫面。](media/migrate-okta-sign-on-policies-conditional-access/scp-configuration.png)

選取 Okta 同盟提供者 URL。

選取 [新增]。

輸入您的內部部署企業管理員認證

選取 [下一步]。

提示

如果您在全域或應用層級登入原則中封鎖 Windows 用戶端上的舊版驗證,請建立一個規則,讓 Microsoft Entra 混合式加入流程完成。 允許 Windows 用戶端的舊版驗證堆疊。

若要在應用程式原則上啟用自訂用戶端字串,請連絡 Okta Help Center。

設定裝置合規性

Microsoft Entra 混合式聯結可取代 Windows 上的 Okta 裝置信任。 條件式存取原則可辨識 Microsoft Intune 中註冊之裝置的合規性。

裝置相容性原則

Windows 10/11、iOS、iPadOS 及 Android 註冊

如果您已部署 Microsoft Entra 混合式聯結,則可以部署另一個群組策略,以在 Intune 中完成這些裝置的自動註冊。

設定 Microsoft Entra 多重要素驗證租用戶設定

在轉換成條件式存取之前,請確認貴組織的基本 MFA 租使用者設定。

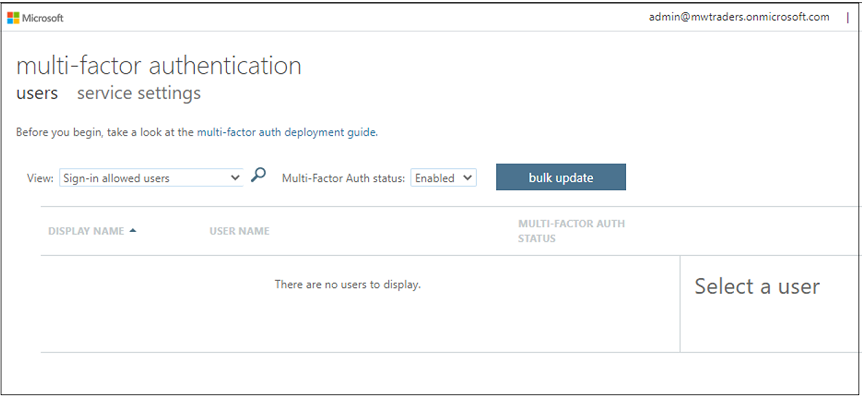

至少以混合式身分識別系統管理員的身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [身分識別]>[使用者]>[所有使用者]。

選取 [使用者] 窗格頂端功能表上的 [每一使用者 MFA]。

舊版 Microsoft Entra 多重要素驗證入口網站隨即出現。 或選取 Microsoft Entra 多重要素驗證入口網站。

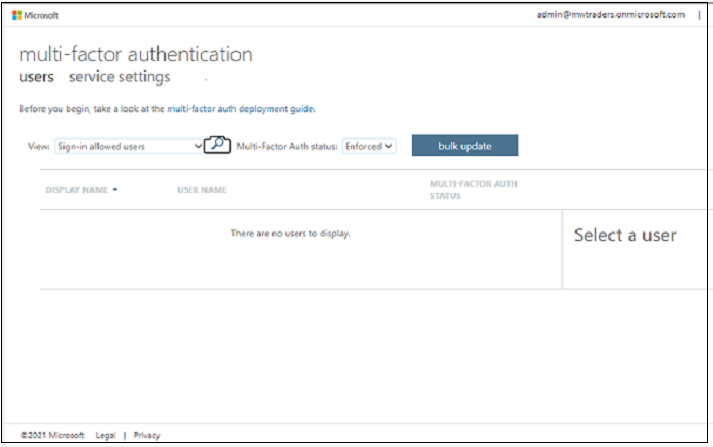

確認沒有啟用舊版 MFA 的使用者:在 [多重要素驗證] 功能表上,在 [多重要素驗證狀態]上,選取 [已啟用],然後選取 [強制執行]。 如果租用戶具有下列檢視中的使用者,請在舊版功能表中停用這些使用者。

確定 [強制] 欄位是空的。

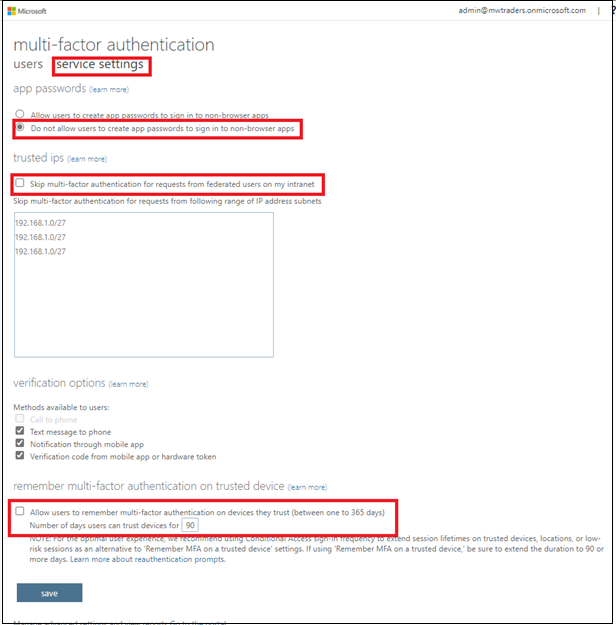

選取 [服務設定] 選項。

將 [應用程式密碼] 選取項目變更為 [不允許使用者建立應用程式密碼登入非瀏覽器應用程式]。

清除 [對於來自內部網路之同盟使用者的要求跳過多重要素驗證] 和 [允許使用者在其信任的裝置記住多重要素驗證 (介於 1 至 365 天之間)] 核取方塊。

選取 [儲存]。

![[需要受信任的裝置存取] 畫面上已清除核取方塊的螢幕擷取畫面。](media/migrate-okta-sign-on-policies-conditional-access/uncheck-fields-legacy-portal.png)

組建條件式存取原則

若要設定條件式存取原則,請參閱部署和設計條件式存取的最佳做法。

設定必要條件和建立的基底設定之後,您可以建置條件式存取原則。 原則可以設為應用程式、測試使用者群組或兩者。

開始之前:

瀏覽至 [身分識別]。

若要了解如何在 Microsoft Entra ID 中建立原則。 請參閱,一般條件式存取原則:所有使用者都需要 MFA。

建立裝置以信任為基礎的條件式存取規則。

![[條件式存取] 底下 [需要信任裝置進行存取] 的項目螢幕擷取畫面。](media/migrate-okta-sign-on-policies-conditional-access/test-user.png)

![[保持帳戶安全] 對話方塊與成功訊息的螢幕擷取畫面。](media/migrate-okta-sign-on-policies-conditional-access/success-test-user.png)

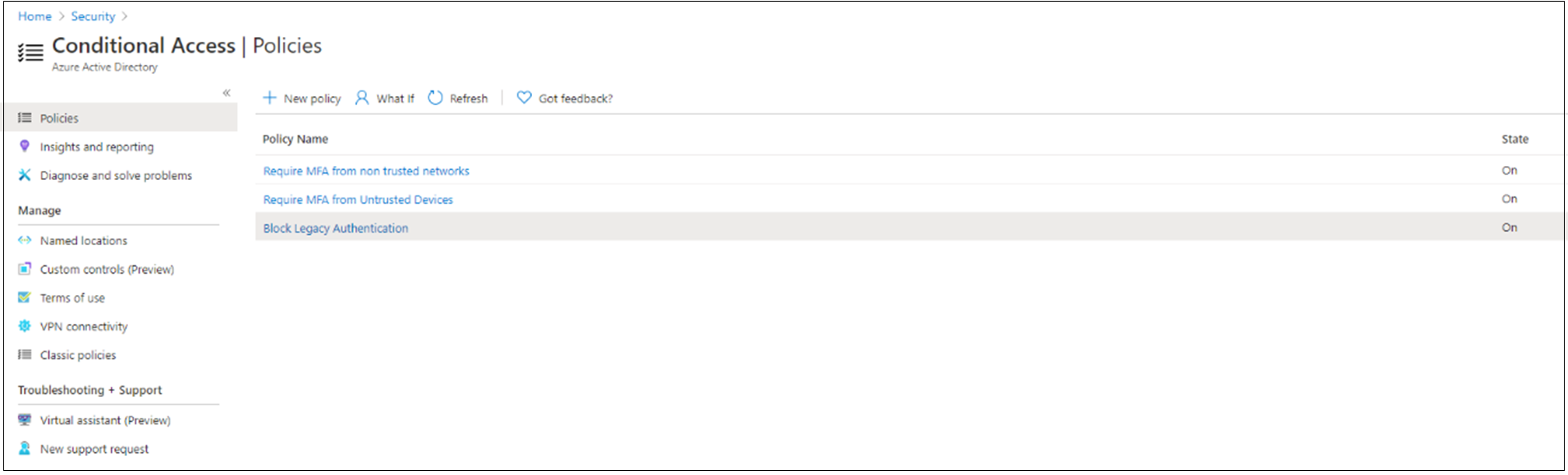

設定位置型原則和裝置信任原則之後,使用條件式存取進行封鎖具有 Microsoft Entra ID 的舊版驗證。

有了這三個條件式存取原則,便可在 Microsoft Entra ID 中複製出原始的 Okta 登入原則體驗。

在 MFA 中註冊試驗成員

使用者註冊 MFA 方法。

針對個別註冊,使用者請移至 Microsoft 登入窗格。

若要管理註冊,使用者請移至 [Microsoft My Sign-Ins | Security Info]。

深入瞭解:在 Microsoft Entra ID 中啟用合併的安全性資訊註冊。

注意

如果使用者已註冊,則會在用戶滿足 MFA 之後,重新導向至 [My Security] 頁面。

啟用條件式存取原則

若要測試,請將建立的原則變更為已啟用的測試使用者登入。

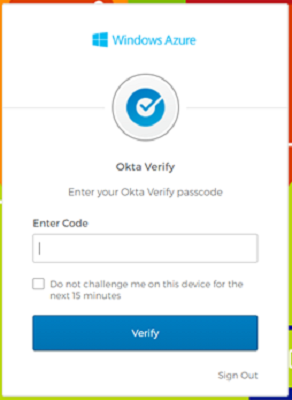

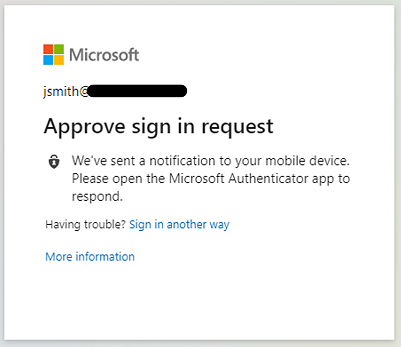

在 Office 365 [登入] 窗格中,系統會提示測試使用者 John Smith,透過 Okta MFA 和 Microsoft Entra Multi-Factor Authentication 登入。

透過 Okta 完成 MFA 驗證。

系統會提示使用者輸入條件式存取。

確定原則已設定為要針對 MFA 觸發。

將組織成員新增至條件式存取原則

在您對試驗成員進行測試之後,請在註冊之後,將其餘的組織成員新增至條件式存取原則。

若要避免在 Microsoft Entra 多重要素驗證和 Okta MFA 之間進行雙向提示,請退出 Okta MFA:修改登入原則。

移至 Okta 管理主控台

選取 [安全性]>[驗證]

移至登入原則。

注意

當 Okta 中的所有應用程式都受到應用程式登入原則保護時,才會將全域原則設為 [非作用中]。

將 [強制執行 MFA] 原則設為 [非作用中]。 您可以將原則指派至未包含 Microsoft Entra 使用者的新群組。

![全域 MFA 登入原則為 [非作用中] 的螢幕擷取畫面。](media/migrate-okta-sign-on-policies-conditional-access/mfa-policy-inactive.png)

在應用層級登入原則窗格中,選取 [停用規則] 選項。

選取 [非使用中]。 您可以將原則指派至未包含 Microsoft Entra 使用者的新群組。

請確保至少有一個應用程式層級登入原則,已針對允許存取而不需要 MFA 的應用程式啟用。

下次登入時,系統會提示使用者輸入條件式存取。