何謂條件式存取?

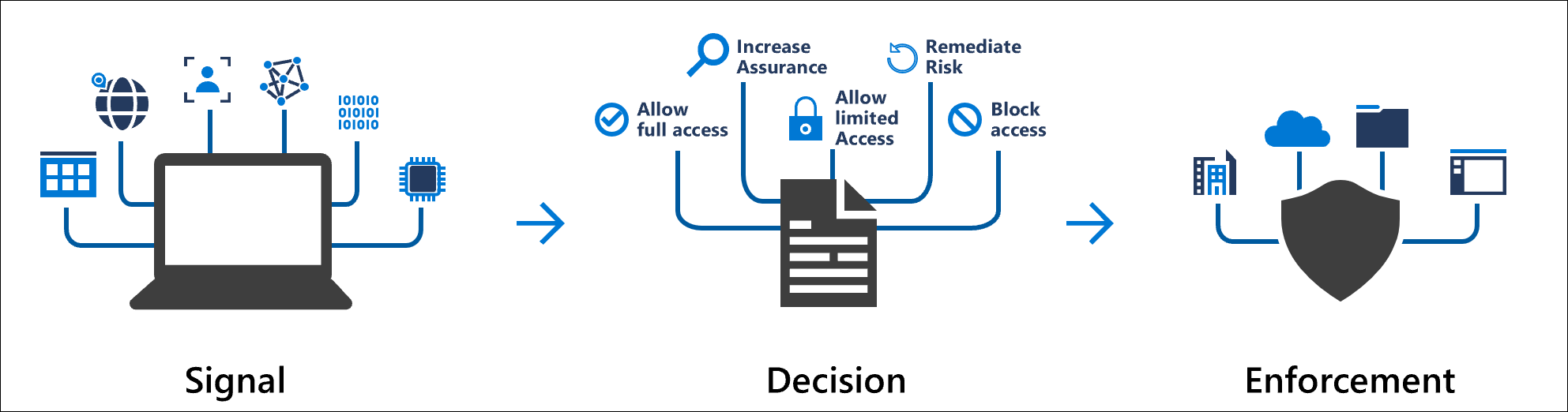

新式安全界限已延伸到組織的網路界限之外,可包含使用者和裝置身分識別。 組織可以使用這些身分識別驅動訊號作為其存取控制決策的一部分。 Microsoft Entra 條件式存取會將訊號整合在一起,以制定決策及施行組織原則。 條件式存取是 Microsoft 的零信任原則引擎,會在強制執行原則決策時,將各種來源的訊號納入考慮。

最簡單的條件式存取原則就是 if-then 陳述式,若使用者想要存取資源,則必須完成某個動作。 例如:如果使用者想要存取 Microsoft 365 之類的應用程式或服務,則必須執行多重要素驗證以取得存取權。

系統管理員面臨兩個主要目標:

- 讓使用者隨時隨地都具有生產力

- 保護組織的資產

使用條件式存取原則以在需要時套用正確的存取控制,以保護您組織的安全。

重要

完成第一個要素驗證之後,即會施行條件式存取原則。 條件式存取不適合作為組織面對拒絕服務 (DoS) 攻擊之類情節的第一道防線,但是可以利用來自這些事件的訊號來決定存取權。

常見訊號

條件式存取會在制定存取決策時,將來自各種來源的訊號納入考慮。

這些訊號包括:

- 使用者或群組成員資格

- 原則可以針對特定使用者和群組,讓系統管理員可以更精細地控制存取權。

- IP 位置資訊

- 組織可以建立受信任的 IP 位址範圍,以便在做出原則決策時使用。

- 系統管理員可以指定整個國家或地區的IP範圍,以封鎖或允許來自的流量。

- 裝置

- 強制執行條件式存取原則時,可以使用具有特定平台裝置或標示特定狀態的使用者。

- 針對裝置使用篩選,將原則目標設為特定裝置,例如特殊權限存取工作站。

- 應用程式

- 嘗試存取特定應用程式的使用者可以觸發不同的條件式存取原則。

- 即時和計算的風險偵測

- 訊號與 Microsoft Entra ID Protection 整合,可讓條件式存取原則識別並補救有風險的使用者和登入行為。

-

適用於雲端應用程式的 Microsoft Defender

- 可即時監視及控制使用者應用程式存取和會話。 這項整合可提升對您雲端環境中存取和活動的可視性和控制能力。

常見的決策

- 封鎖存取

- 最嚴格的決策

- 授與存取權

- 限制較不嚴格的決策可能需要下列一或多個選項:- 需多重要素驗證 - 需驗證強度 - 需將裝置標示為相容 - 需 Microsoft Entra 混合加入裝置 - 需核准的用戶端應用程式 - 需應用程式保護原則 - 需變更密碼 - 需同意使用條款

通常會套用的原則

許多組織都有 常見的存取關注,而條件式存取原則可協助,例如:

- 要求對具有系統管理角色的使用者進行多重要素驗證

- 執行 Azure 管理任務時需要多重因素驗證

- 封鎖嘗試使用舊版驗證通訊協定的使用者登入

- 要求可信位置進行安全資訊註冊

- 封鎖或授與來自特定位置的存取

- 封鎖風險性登入行為

- 要求針對特定應用程式使用由組織管理的這些裝置

系統管理員可以從頭建立原則,或從入口網站中的範本原則開始,或使用 Microsoft Graph API。

管理員體驗

具有條件式存取系統管理員角色的系統管理員可以管理原則。

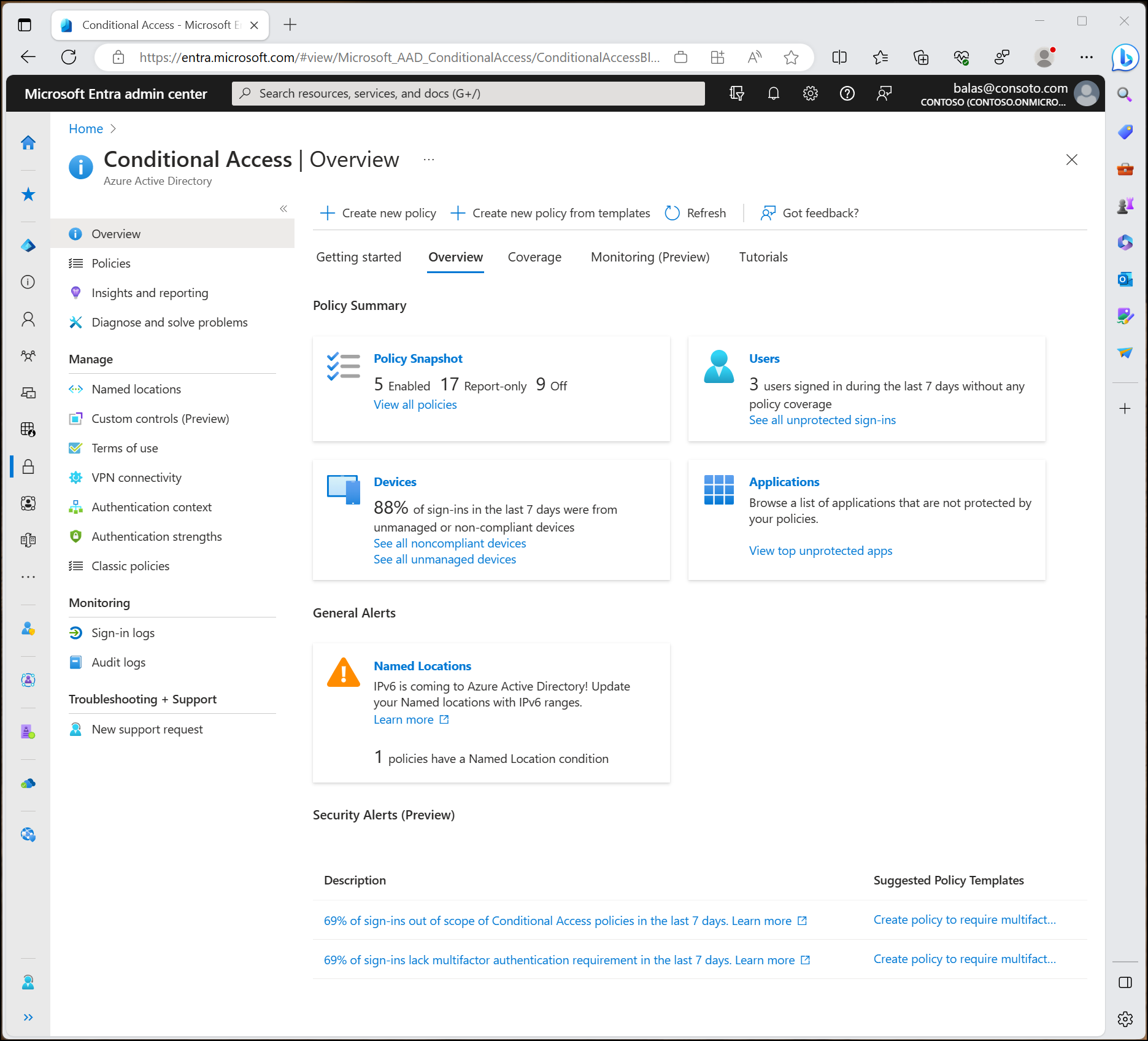

從 [保護] [條件式存取]> 底下的 [Microsoft Entra 系統管理中心] 即可找到條件式存取。

- 概觀 頁面提供政策狀態、使用者、裝置和應用程式的摘要,還有含建議的一般警示和安全警示。

- [涵蓋範圍] 頁面提供過去七天內具有或不具有條件式存取原則涵蓋範圍的應用程式概要。

- [監視] 頁面可讓系統管理員查看可篩選的登入圖表,以查看原則涵蓋範圍的潛在差距。

[原則] 頁面上的條件式存取原則可由系統管理員根據項目進行篩選,包括動作項目、目標資源、條件、已套用控制項、狀態或日期等。 此篩選功能可讓系統管理員根據其設定快速尋找特定原則。

授權需求

使用此功能需要 Microsoft Entra ID P1 授權。 若要尋找適合您需求的授權,請參閱比較 Microsoft Entra ID 正式推出的功能。

擁有 Microsoft 365 商務進階版授權的客戶也有條件式存取功能的存取權。

風險型政策需要存取 Microsoft Entra ID Protection,這需要 P2 授權。

其他可能會與條件式存取原則互動的產品和功能,需要這些產品和功能的適當授權。

條件式存取所需的授權到期時,不會自動停用或刪除原則。 這可讓客戶移出條件式存取原則,而不會突然變更其安全性狀態。 剩餘的原則可加以檢視和刪除,但不再更新。

安全性預設值可協助防禦身分識別相關攻擊並適用於所有客戶。

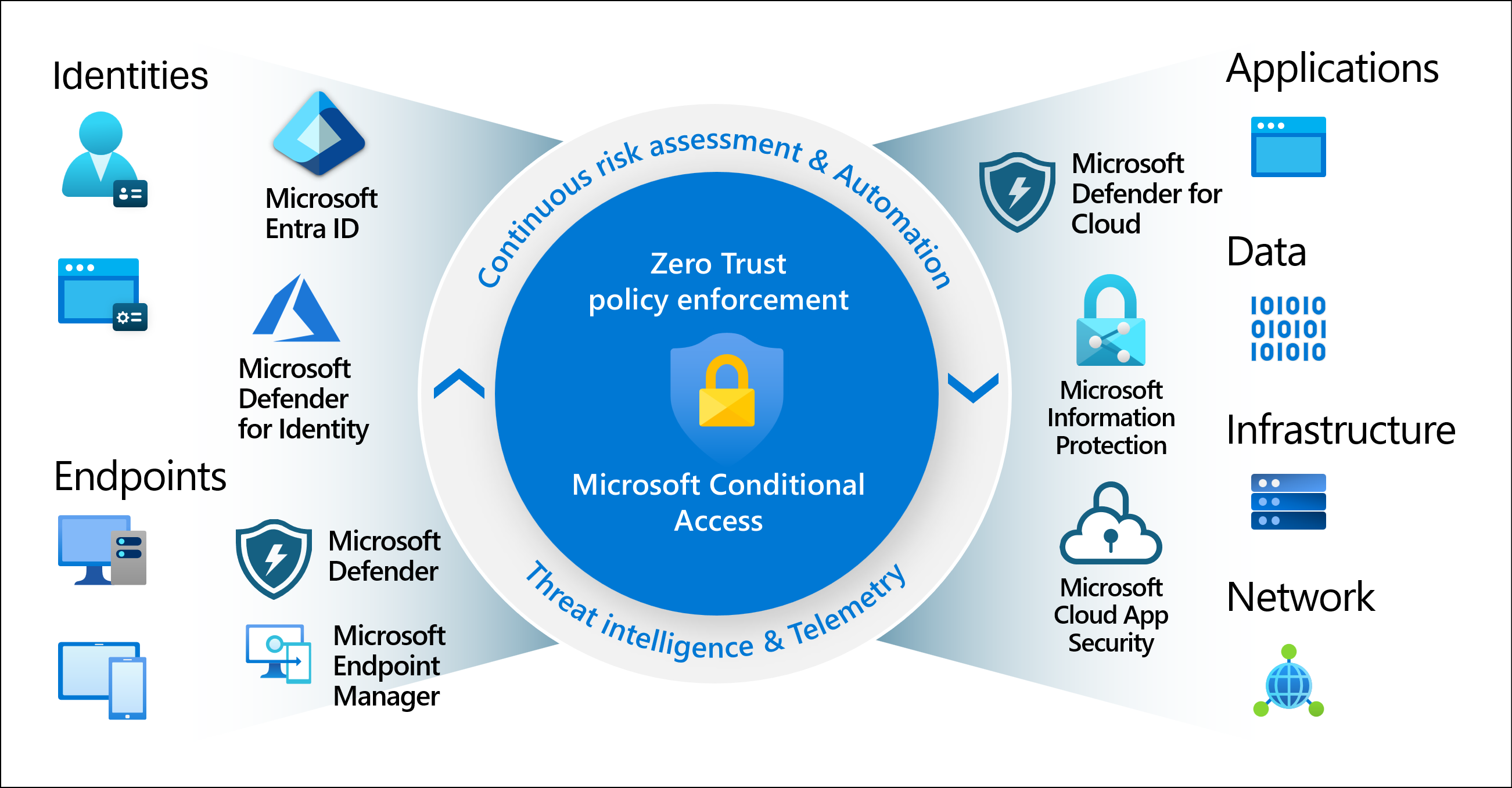

零信任

這項功能可協助組織將其身分識別與零信任架構的三個指導原則保持一致:

- 明確驗證

- 使用最低權限

- 假設入侵

若要深入了解零信任和其他讓組織與指導原則保持一致的方式,請參閱零信任指導中心。