將Okta同盟遷移至 Microsoft Entra 驗證

在本教學課程中,瞭解如何將 Office 365 租用戶與 Okta 同盟以進行單一登入 (SSO)。

您可以透過階段方式,將同盟遷移至 Microsoft Entra ID,以確保使用者有良好的驗證體驗。 在階段遷移中,您可以測試反向同盟存取權至剩餘的 Okta SSO 應用程式。

注意

本教學課程中所述的案例只是實作移轉的可能方式之一。 您應該嘗試將資訊調整為特定的設定。

必要條件

- 同盟至 Okta 以進行 SSO 的 Office 365 租用戶

- Microsoft Entra Connect 伺服器或 Microsoft Entra Connect 雲端佈建代理程式,設定為使用者佈建至 Microsoft Entra ID

- 下列其中一個角色:應用程式管理員、雲端應用程式管理員或混合式身分識別管理員。

設定 Microsoft Entra Connect 以進行驗證

將 Office 365 網域與 Okta 同盟的客戶,在 Microsoft Entra ID 中可能沒有有效的驗證方法。 在您遷移至受控驗證之前,請先驗證 Microsoft Entra Connect,並設定使用者登入。

設定登入方法:

-

密碼雜湊同步 - Microsoft Entra Connect 伺服器或雲端佈建代理程式所實作的目錄同步處理功能的擴充

- 使用這項功能來登入 Microsoft 365 之類的 Microsoft Entra 服務

- 使用密碼登入服務以登入內部部署 Active Directory 執行個體

- 請參閱 使用 Microsoft Entra ID 進行什麼是密碼雜湊同步?

-

傳遞驗證 - 使用相同的密碼登入內部部署和雲端應用程式

- 當使用者透過 Microsoft Entra ID 登入時,傳遞驗證代理程式會驗證內部部署 AD 的密碼

- 請參閱,使用 Microsoft Entra 傳遞驗證使用者登入

-

無縫 SSO - 在連線到公司網路的公司桌面桌上型電腦上登入使用者

- 使用者不需要其他內部部署元件即可存取雲端應用程式

- 請參閱,Microsoft Entra 無縫 SSO

若要在 Microsoft Entra ID 中建立無縫驗證使用者體驗,請將無縫 SSO 部署至密碼雜湊同步或傳遞驗證。

如需無縫 SSO 的必要條件,請參閱快速入門:Microsoft Entra 無縫單一登入。

在此教學課程中,您將設定密碼雜湊同步與無縫 SSO。

為密碼雜湊同步與無縫 SSO 設定 Microsoft Entra Connect

- 在 Microsoft Entra Connect 伺服器上,開啟 Microsoft Entra Connect 應用程式。

- 選取設定。

- 選取 [變更使用者登入]。

- 選取 [下一步]。

- 輸入 Microsoft Entra Connect 伺服器的混合式身分識別系統管理員認證。

- 伺服器已設定為與 Okta 同盟。 將選取範圍變更為 [密碼雜湊同步]。

- 選取 [啟用單一登入]。

- 選取 [下一步]。

- 針對本機內部部署系統,輸入網域系統管理員認證。

- 選取 [下一步]。

- 在最後一個頁面上,選取 [設定]。

- 忽略 Microsoft Entra 混合式聯結的警告。

設定分段推出功能

在測試解構網域之前,在 Microsoft Entra ID 中使用雲端驗證分段推出來測試 defederating 的使用者。

深入瞭解:使用分段推出移轉至雲端驗證

在 Microsoft Entra Connect 伺服器上啟用密碼雜湊同步與無縫 SSO 後,設定分段推出:

至少以混合式身分識別管理員身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [身分識別]>[混合式管理]>[Microsoft Entra Connect]>[Connect 同步處理]。

確認已在租用戶中啟用 [密碼雜湊同步]。

選取 [啟用受控使用者登入的分段推出]。

在伺服器設定之後,密碼雜湊同步設定可以變更為 On。

啟用設定。

無縫單一登入為Off。 如果您啟用它,就會顯示錯誤,因為您在租使用者中已啟用它。

選取 [管理群組]。

![Microsoft Entra 系統管理中心中 [啟用分段推出功能] 頁面的螢幕擷取畫面。[管理群組] 按鈕隨即出現。](media/migrate-okta-federation/password-hash-sync.png)

將群組新增至密碼雜湊同步推出。

等候大約 30 分鐘,功能才會在您的租用戶中生效。

當功能生效時,使用者不會在嘗試存取 Office 365 服務時重新導向至 Okta。

分段推出功能有一些不支援的案例:

- 不支援舊版驗證通訊協定,例如 Post Office 通訊協定 3 (POP3) 和簡易郵件傳輸通訊協定 (SMTP)。

- 如果您為 Okta 設定 Microsoft Entra 混合式聯結,Microsoft Entra 混合式聯結流程會移至 Okta,直到網域解除同盟。

- 登入原則會保留在 Okta 中,以進行 Microsoft Entra 混合式加入 Windows 用戶端的舊版驗證。

在 Microsoft Entra ID 中建立 Okta 應用程式

轉換成受控驗證的使用者可能需要存取 Okta 中的應用程式。 若要讓使用者存取這些應用程式,請註冊連結至 Okta 首頁的 Microsoft Entra 應用程式。

設定 Okta 的企業應用程式註冊。

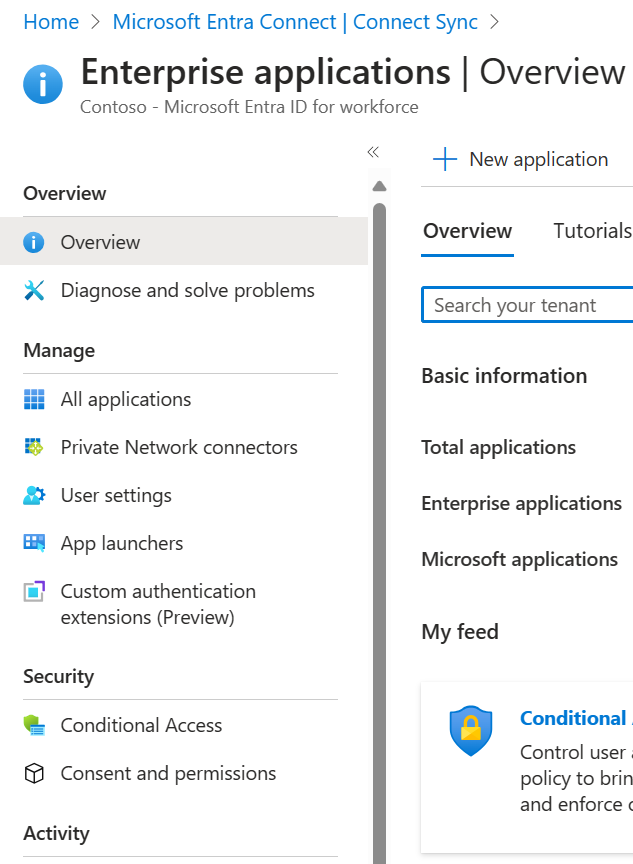

以至少 雲端應用程式系統管理員 的身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [身分識別]>[應用程式]>[企業應用程式]>[所有應用程式]。

選取 [新增應用程式]。

![顯示 Microsoft Entra 系統管理中心中 [所有應用程式] 頁面的螢幕擷取畫面。可以看到新的應用程式。](media/migrate-okta-federation/new-application.png)

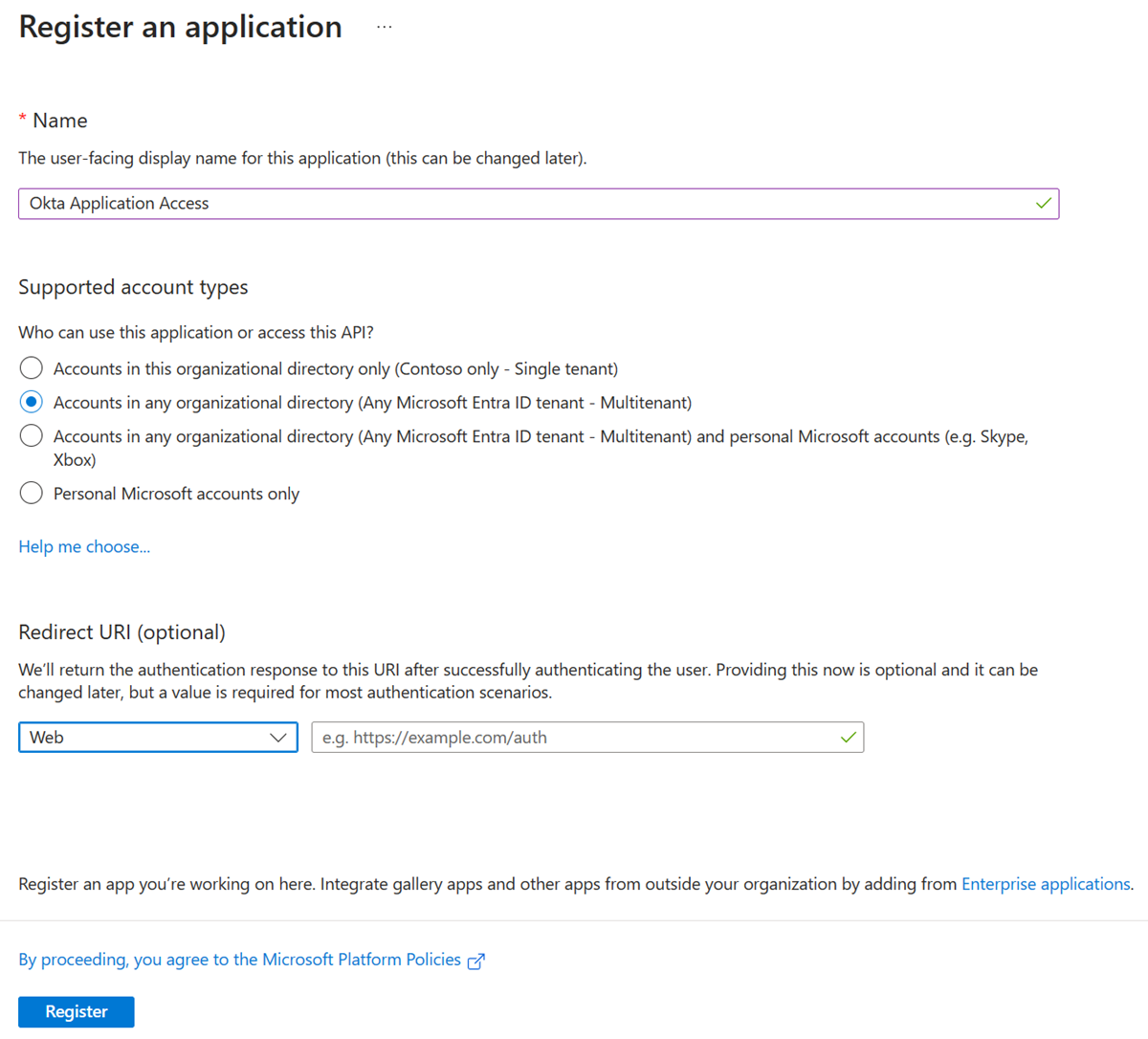

選取 [建立您自己的應用程式]。

在功能表上,將 Okta 應用程式命名。

選取 [註冊您正在處理的應用程式,以與 Microsoft Entra ID 整合]。

選取 建立。

選取 [任何組織目錄中的帳戶 (任何 Microsoft Entra 目錄 - 多租用戶)]。

選取註冊。

在 Microsoft Entra ID 的功能表中,選取 [應用程式註冊]。

開啟已建立的註冊。

![Microsoft Entra 系統管理中心中 [應用程式註冊] 頁面的螢幕擷取畫面。新的應用程式註冊隨即出現。](media/migrate-okta-federation/app-registration.png)

- 記錄租用戶識別碼和應用程式識別碼。

注意

您需要租用戶識別碼和應用程式識別碼,才能在 Okta 中設定身分識別提供者。

![Microsoft Entra 系統管理中心中 [Okta 應用程式存取] 頁面的螢幕擷取畫面。租用戶識別碼和應用程式識別碼隨即出現。](media/migrate-okta-federation/record-ids.png)

- 在左冊選單中,選取 [憑證與祕密]。

- 選取 [新用戶端密碼]。

- 輸入秘密名稱。

- 輸入其到期日。

- 記錄秘密值和識別碼。

注意

稍後值和識別碼不會顯示。 如果您未記錄資訊,則必須重新產生秘密。

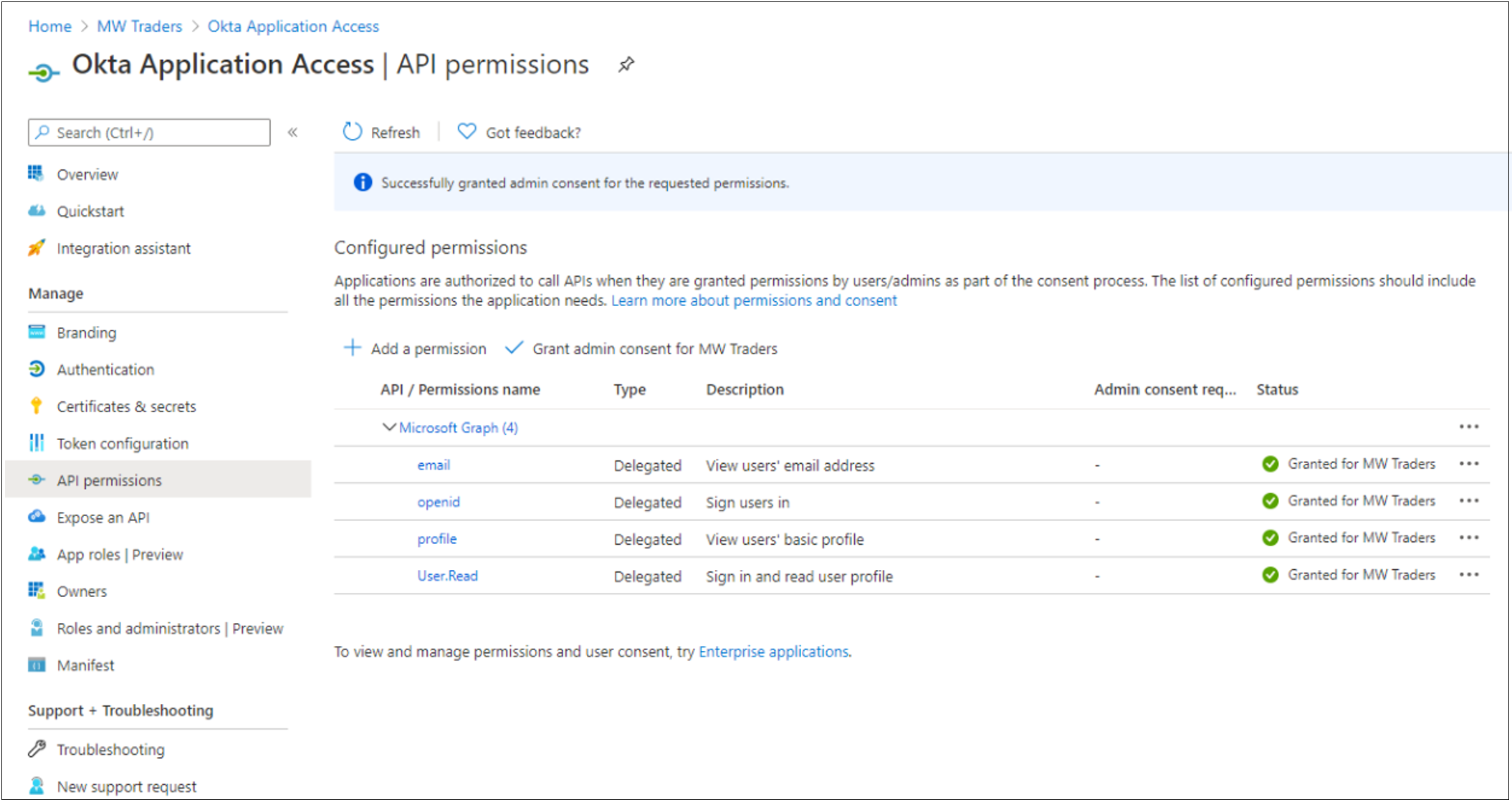

從左側選單中選取 [API 權限]。

將 OpenID Connect (OIDC) 堆疊的存取權授與應用程式。

選取新增權限。

選取 [Microsoft Graph]

選取委派的權限。

在 [OpenID 權限] 區段中,選取 [電子郵件]、[openid] 及 [設定檔]。

選取新增權限。

選取 [授與<租用戶網域名稱>的管理員同意]。

等待 [已授與] 狀態出現。

在左側功能表上,選取 [商標]。

在 [首頁 URL] 中,新增使用者應用程式首頁。

在 Okta 系統管理入口網站中,若要新增識別提供者,請選取 [安全性],然後 [識別提供者]。

選取 [新增 Microsoft]。

![Okta 系統管理入口網站的螢幕擷取畫面。[新增 Microsoft] 會出現在 [新增識別提供者] 清單中。](media/migrate-okta-federation/configure-idp.png)

在 [識別提供者] 頁面上,輸入 [用戶端識別碼] 欄位中的應用程式識別碼。

在 [客戶端密碼] 欄位中輸入客戶端密碼。

選取 [顯示進階設定]。 根據預設,此設定會將 Okta 中的使用者主體名稱 (UPN) 與 Microsoft Entra ID 中的 UPN 結合,以進行反向同盟存取。

重要

如果 Okta 和 Microsoft Entra ID 中的 UPN 不相符,請選取在使用者之間通用的屬性。

完成自動佈建選取專案。

根據預設,如果 Okta 使用者沒有相符項目,系統會嘗試在 Microsoft entra ID 中佈建使用者。 如果您從 Okta 遷移佈建,請選取 [重新導向至 Okta 登入] 頁面。

![Okta 管理入口網站中 [一般設定] 頁面的螢幕擷取畫面。重新導向至 Okta 登入頁面的選項隨即出現。](media/migrate-okta-federation/redirect-okta.png)

您已建立識別提供者 (IDP)。 將使用者傳送至正確的 IDP。

在 [識別提供者] 功能表上,選取 [路由規則],然後 [新增路由規則]。

使用 Okta 設定檔中其中之一個可用的屬性。

若要將登入從裝置和 IP 導向至 Microsoft Entra ID,請設定下圖所示的原則。 在此範例中,除號屬性在所有 Okta 設定檔上皆未使。 這是 IDP 路由的絕佳選擇。

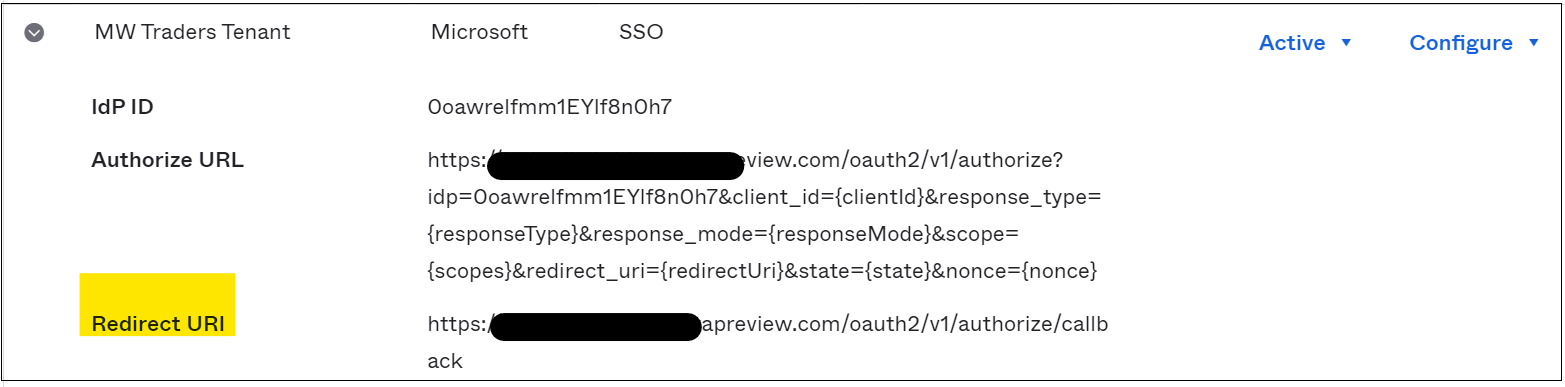

記錄重新導向 URI 以將它新增至應用程式註冊。

在應用程式註冊中,選取左側功能表上的 [驗證]。

選取 [新增平台]

選取 Web。

在 Okta 中新增您於 IDP 中記錄的重新導向 URI。

選取 [存取權杖] 和 [識別碼權杖]。

在管理主控台中,選取 [目錄]。

選取 [人員]。

若要編輯配置檔,請選取測試使用者。

在設定檔中,新增 ToAzureAD。 請見下圖。

選取 [儲存]。

![Okta 系統管理員入口網站的螢幕擷取畫面。[設定檔設定] 隨即出現,而 [除法] 方塊具有 ToAzureAD。](media/migrate-okta-federation/profile-editing.png)

嘗試以修改過的使用者登入 Microsoft 356 入口網站。 如果您的使用者不在受控驗證試驗中,您的動作會進入迴圈。 若要結束迴圈,請將使用者新增至受控驗證體驗。

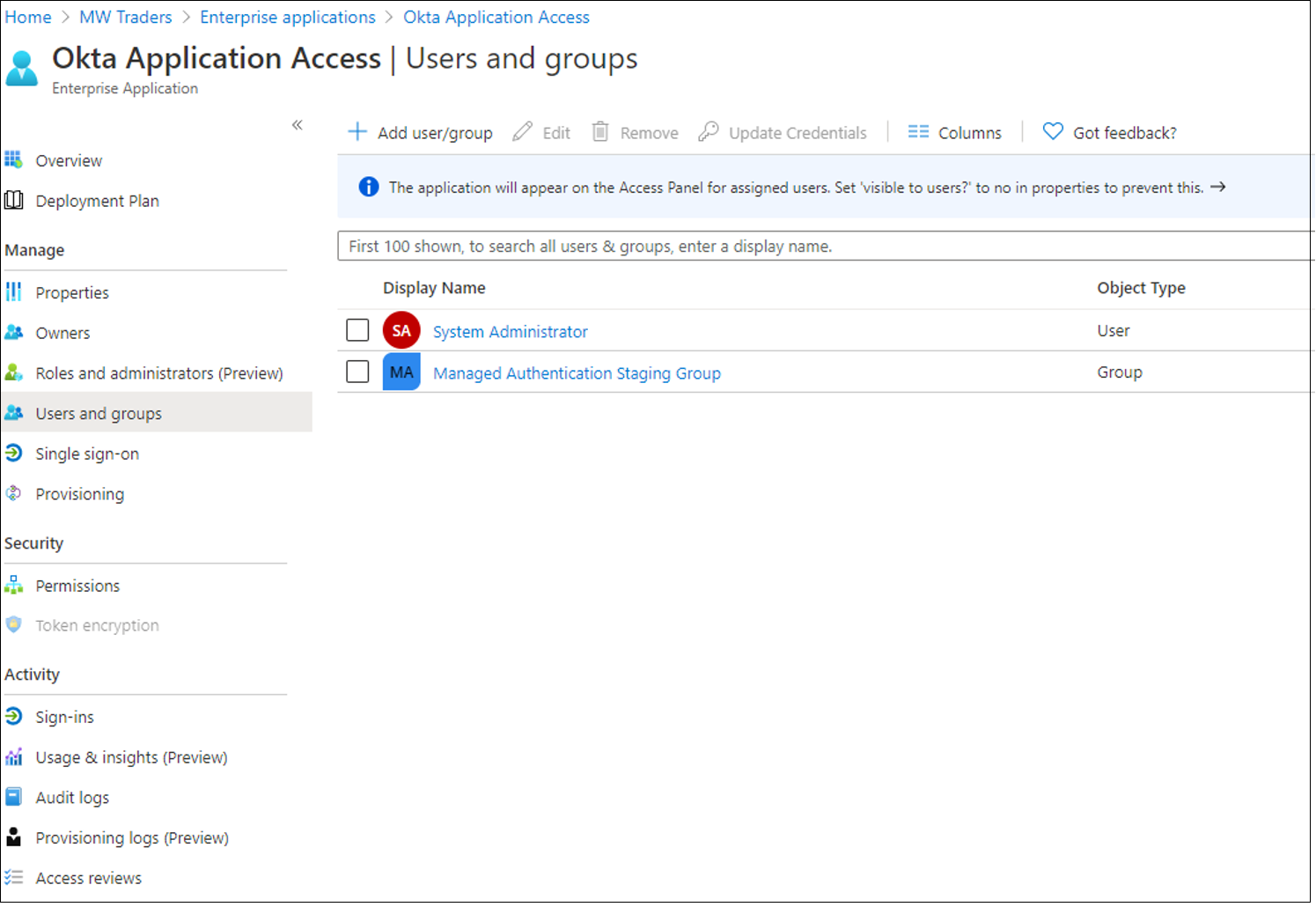

測試試驗成員上的 Okta 應用程式存取

在您於 Microsoft Entra ID 中設定 Okta 應用程式,並於 Okta 入口網站中設定 IDP 之後,請將應用程式指派給使用者。

在 Microsoft Entra 系統管理中心內,瀏覽至 [身分識別]>[應用程式]>[企業應用程式]。

選取您建立的應用程式註冊。

移至 [使用者和群組]。

新增與受控驗證試驗相關聯的群組。

注意

您可以從 [企業應用程式] 頁面新增使用者和群組。 您無法從 [應用程式註冊] 功能表新增使用者。

等候約 15 分鐘。

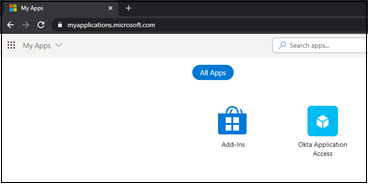

以受控驗證試驗使用者身分登入。

-

若要返回 Okta 首頁,請選取 [Okta 應用程式存取] 圖格。

試驗成員上的測試管理驗證

設定 Okta 反向同盟應用程式之後,請讓您的使用者對受控驗證體驗進行測試。 建議您設定公司商標,以協助使用者辨識租用戶。

深入瞭解:設定您的公司商標。

重要

在您從 Okta 解除同盟網域之前,請先識別所需的條件式存取原則。 您可以在截斷之前保護環境。 請參閱,教學課程:將 Okta 登入原則移轉至 Microsoft Entra 條件式存取。

Defederate Office 365 網域

當您的組織熟悉受控驗證體驗時,您可以從 Okta 對您的網域解除同盟。 若要開始,請使用下列命令連線至 Microsoft Graph PowerShell。 如果您沒有 Microsoft Graph PowerShell 模組,請輸入 Install-Module Microsoft.Graph 以下載。

在 PowerShell 中,使用混合式身分識別管理員帳戶登入 Microsoft Entra ID。

Connect-MgGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"若要轉換網域,請執行下列命令:

Update-MgDomain -DomainId yourdomain.com -AuthenticationType "Managed"執行下列命令,確認網域已轉換為Managed。 驗證類型應設定為受控。

Get-MgDomain -DomainId yourdomain.com

將網域設定為受控驗證後,您會取消Okta上Office 365租戶的聯邦權限,同時維持使用者對Okta首頁的存取權。