設定及啟用風險原則

您可以在 Microsoft Entra 條件式存取中設定兩種類型的風險原則。 您可以使用這些原則將風險的回應自動化,讓使用者在偵測到風險時進行自我補救:

選擇可接受的風險層級

組織必須決定需求的存取控制風險層級,並在使用者體驗和安全性態勢之間取得平衡。

選擇在存取控制上套用 [高] 風險層級可減少觸發原則的次數,並將對使用者的阻礙降至最低。 然而,該政策排除低和中度風險,這可能無法阻止攻擊者利用遭到盜用的身份識別。 選擇低風險層級需要存取管理,可能會導致更多使用者中斷。

某些風險偵測中的 Microsoft Entra ID Protection 會使用設定的受信任網路位置,以減少誤判為真。

接下來的原則設定包括登入頻率會話控制,需要對風險性使用者和風險性登入進行重新驗證。

Microsoft 建議

Microsoft 建議使用下列風險原則設定來保護貴組織:

- 使用者風險原則

- 使用者風險層級為 [高] 時,需要變更安全密碼。 需要使用 Microsoft Entra 多重要素驗證,使用者才能透過密碼回寫建立新密碼以補救其風險。

- 使用自助式密碼重設進行安全密碼變更是自我補救用戶風險的唯一方法,不論風險層級為何。

- 登入風險原則

- 登入風險層級為 [中] 或 [高] 時需要 Microsoft Entra 多重要素驗證,讓使用者能夠使用其中一種已註冊的驗證方法來證明其身分,並補救登入風險。

- 成功的多重要素驗證是自我補救登入風險的唯一方法,不論風險層級為何。

相較於中或高風險層級,在風險層級為低時要求存取控制會產生更多的阻礙和使用者中斷。 選擇封鎖存取而不允許自我補救選項 (例如變更安全密碼和多重要素驗證),對使用者和系統管理員的影響更大。 設定原則時,請權衡上述選擇。

風險補救

組織可以選擇在偵測到風險時封鎖存取。 封鎖有時會阻止合法的使用者執行所需的工作。 更好的解決方案是設定使用者和登入風險型條件式存取原則,以允許使用者進行自我補救。

警告

使用者必須在面臨需要補救的情況之前,先註冊 Microsoft Entra 多重要素驗證。 若為從內部部署同步的混合式使用者,則必須啟用密碼回寫。 未註冊的使用者會遭到封鎖,且需要管理員介入。

風險性使用者原則補救流程之外的密碼變更 (我知道我的密碼,而且想要將其變更為新密碼) 不符合安全密碼變更的需求。

啟用政策

組織可以選擇使用下列步驟來部署條件式存取中的風險型原則,或使用條件式存取範本。

在組織啟用這些原則之前,應採取行動來調查並補救任何作用中的風險。

保單排除條款

條件式存取原則是功能強大的工具,建議您從原則中排除下列帳戶:

-

緊急存取 或 緊急破解 帳戶,以防止因政策設定錯誤而導致鎖定。 在不太可能的情況下,所有系統管理員都遭到鎖定,您的緊急存取系統管理帳戶可用來登入並採取復原存取的步驟。

- 如需詳細資訊,請參閱在 Microsoft Entra ID 中管理緊急存取帳戶一文。

-

服務帳號和服務主體帳號,例如 Microsoft Entra Connect 的同步帳戶。 服務帳戶是未與任何特定使用者繫結的非互動式帳戶。 後端服務通常使用這些來以程式設計方式存取應用程式,但也可用於登入系統以進行管理。 服務主體的呼叫不會被針對使用者設置的條件式存取原則封鎖。 使用適用於工作負載身分識別的條件式存取,來定義以服務主體為目標的原則。

- 如果您的組織在指令碼或程式碼中使用這些帳戶,請考慮將它們取代為受管理的身分識別。

條件式存取中的使用者風險政策

- 至少以條件式存取系統管理員身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [保護]>[條件式存取]。

- 選取 新增政策。

- 為您的原則命名。 建議組織針對其原則的名稱建立有意義的標準。

- 在 [指派] 底下,選取 [使用者] 或 [工作負載識別]。

- 在 [包含] 中,選取 [所有使用者]。

- 在 排除 下,選取 使用者和群組,然後選擇您組織的緊急存取或急用帳號。

- 選取完成。

- 在

雲端應用程式或動作 包括 下,選取所有資源(先前稱為『所有雲端應用程式』) 。 - 在 [條件]> [使用者風險] 底下,將 [設定] 設為 [是]。

- 在 [設定原則強制執行所需的使用者風險等級] 下,選取 [高]。 本指引是以 Microsoft 建議為基礎,且各組織適用狀況可能有所不同

- 選取完成。

- 在 [存取控制]>[授權] 下,選取 [授權存取]。

- 選取 [需要驗證強度],然後從清單中選取內 建的多重要素驗證 驗證強度。

- 選取 需要變更密碼。

- 選擇選擇。

- 在 [工作階段] 下。

- 選取 [登入頻率]。

- 確定已選取 [每次]。

- 選取選取。

- 確認您的設定,並將 [啟用原則] 設為 [報告專用]。

- 選取建立以建立並啟用您的原則。

管理員使用報告專用模式確認設定之後,即可以將 [啟用原則] 從 [報告專用] 切換至 [開啟]。

無密碼案例

對於採用 無密碼驗證方法 的組織,請進行下列變更:

更新無密碼用戶風險原則

- 在 [使用者] 底下:

- 包括,選取 [ 使用者和群組 ],並鎖定無密碼用戶。

- 在 [存取控制]>封鎖 無密碼使用者的存取。

提示

在部署無密碼方法時,您可能會需要同時具有兩個政策一段時間。

- 允許不使用無密碼方法的人自行修正的選項。

- 另一個封鎖高風險無密碼使用者。

補救和解除封鎖無密碼的用戶風險

- 需要系統管理員 調查和補救 任何風險。

- 解除封鎖使用者。

條件式存取中的登入風險原則

- 至少以條件式存取系統管理員身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [保護]>[條件式存取]。

- 選取「新增政策」。

- 為您的原則命名。 建議組織針對其原則的名稱建立有意義的標準。

- 在 [指派] 底下,選取 [使用者] 或 [工作負載識別]。

- 在 [包含] 下,選取 [所有使用者]。

- 在 [排除] 下,選取 [使用者和群組],然後選擇您組織的緊急存取或急用帳戶。

- 選取完成。

- 在 雲端應用程式或動作>包含 下,選取 [所有資源] (先前稱為「所有雲端應用程式」)。

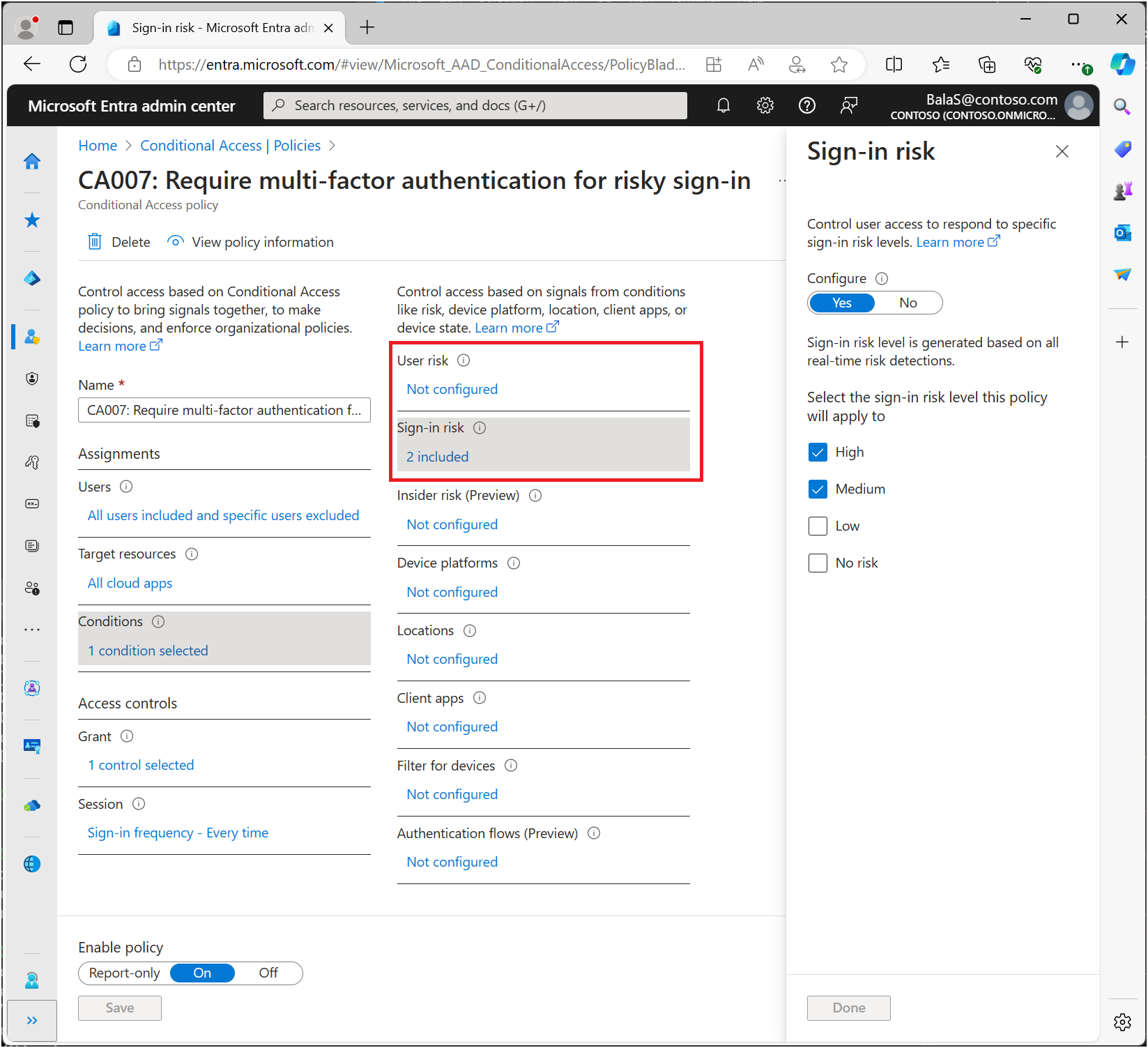

- 在 [條件]> [登入風險] 底下,將 [設定] 設為 [是]。

- 在 [選取此原則將套用的登入風險層級] 下方,選取 [高] 和 [中]。 本指引是以 Microsoft 建議為基礎,且各組織適用狀況可能有所不同

- 選取完成。

- 在 [存取控制項]>[授權] 下,選取 [授與存取權]。

- 選取 [需要驗證強度],然後從清單中選取內 建的多重要素驗證 驗證強度。

- 選擇選取。

- 在 [工作階段] 下。

- 選取 [登入頻率]。

- 確定已選取 [每次]。

- 選取選取。

- 確認您的設定,並將 [啟用原則] 設為 [報告專用]。

- 選取 [建立] 以建立並啟用您的原則。

管理員使用報告專用模式確認設定之後,即可以將 [啟用原則] 從 [報告專用] 切換至 [開啟]。

無密碼案例

對於採用 無密碼驗證方法 的組織,請進行下列變更:

更新無密碼登入風險原則

- 在 [使用者] 底下:

- 包括,選取 [ 使用者和群組 ],並以您的無密碼用戶為目標。

- 在 [排除] 下,選取 [使用者和群組],然後選擇您組織的緊急存取或破窗帳戶。

- 選取完成。

- 在 [雲端應用程式或動作>包含] 中,選取 [所有資源](先前稱為「所有雲端應用程式」)。

- 在 [條件]> [登入風險] 底下,將 [設定] 設為 [是]。

- 在 [選取此原則將套用的登入風險層級] 下方,選取 [高] 和 [中]。 如需風險層級的詳細資訊,請參閱 選擇可接受的風險層級。

- 選取完成。

- 在 [存取控制]>[授予] 下,選取 [授予存取權]。

- 選取 驗證強度,然後根據目標使用者擁有的方法,選取內建的 無密碼 MFA 或 防詐騙 MFA。

- 選取選取。

- 在 會話下:

- 選取 [登入頻率]。

- 確定選取了[每次]。

- 選擇選擇。

將風險原則移轉至條件式存取

如果您在 Microsoft Entra ID Protection 中啟用了舊版風險原則,則應計劃將其移轉至條件式存取:

警告

Microsoft Entra ID Protection 中設定的舊版風險原則將於 2026 年 10 月 1 日淘汰。

移轉至條件式存取

- 在報告專用模式的條件式存取中,建立等效的使用者風險為基礎和登入風險為基礎的原則。 您可以根據 Microsoft 的建議和組織需求,透過前述步驟或使用條件式存取範本來建立原則。

- 管理員使用報告專用模式確認設定之後,即可以將 [啟用原則] 從 [報告專用] 切換至 [開啟]。

- [停用] ID Protection 中的舊風險原則。

- 瀏覽至 [保護]> [Identity Protection]> 選取 [使用者風險] 或 [登入風險] 原則。

- 將 [強制執行原則] 設為 [已停用]。

- 如有需要,請在條件式存取中建立其他風險原則。