條件式存取自適性工作階段存留期

在複雜的部署中,組織可能需要限制驗證工作階段。 其中一些案例可能包括:

- 從非受控或共用裝置存取資源

- 從外部網路存取敏感性資訊

- 高影響度的使用者

- 重大商務應用程式

條件式存取提供自適性工作階段存留期原則控制項,可讓您建立以組織內特定使用案例為目標的原則,而不會影響所有使用者。

在深入探討有關如何設定原則的詳細資料之前,讓我們先來看預設設定。

使用者登入頻率

登入頻率定義使用者嘗試存取資源時,收到重新登入要求之前的時間週期。

Microsoft Entra ID 的預設使用者登入頻率設定是每隔 90 天。 要求使用者提供認證通常是很好的事,但可以會適得其反:已受過訓練不需思考即輸入認證的使用者,可能會不慎將認證提供給惡意認證提示。

不要求使用者重新登入聽起來可能很令人擔憂;但事實上,任何違反 IT 原則的情況都會撤銷工作階段。 部分範例包括 (但不限於) 密碼變更、不合規裝置或帳戶停用。 您也可以使用 Microsoft Graph PowerShell 明確撤銷使用者的工作階段。 Microsoft Entra ID 預設設定會出現「不要求使用者提供其認證 (如果其工作階段的安全性態勢尚未變更)」。

登入頻率設定適用於已根據標準實作 OAuth2 或 OIDC 通訊協定的應用程式。 大部分適用於 Windows、Mac 和行動裝置的 Microsoft 原生應用程式 (包括下列 Web 應用程式) 都會遵循該設定。

- Word、Excel、PowerPoint Online

- OneNote Online

- Office.com

- Microsoft 365 管理入口網站

- Exchange Online

- SharePoint 和 OneDrive

- Teams 網頁用戶端

- Dynamics CRM Online

- Azure 入口網站

登入頻率 (SIF) 適用於第三方 SAML 應用程式和已實作 OAuth2 或 OIDC 通訊協定的應用程式,只要它們不卸除自己的 Cookie,並定期重新導向回到 Microsoft Entra ID 進行驗證。

使用者登入頻率和多重要素驗證

登入頻率先前只套用至已加入 Microsoft Entra、已加入 Microsoft Entra 混合式,以及已註冊 Microsoft Entra 之裝置上的第一個要素驗證。 客戶無法輕鬆地在那些裝置上重新強制執行多重要素驗證。 根據客戶意見反應,登入頻率也適用於 MFA。

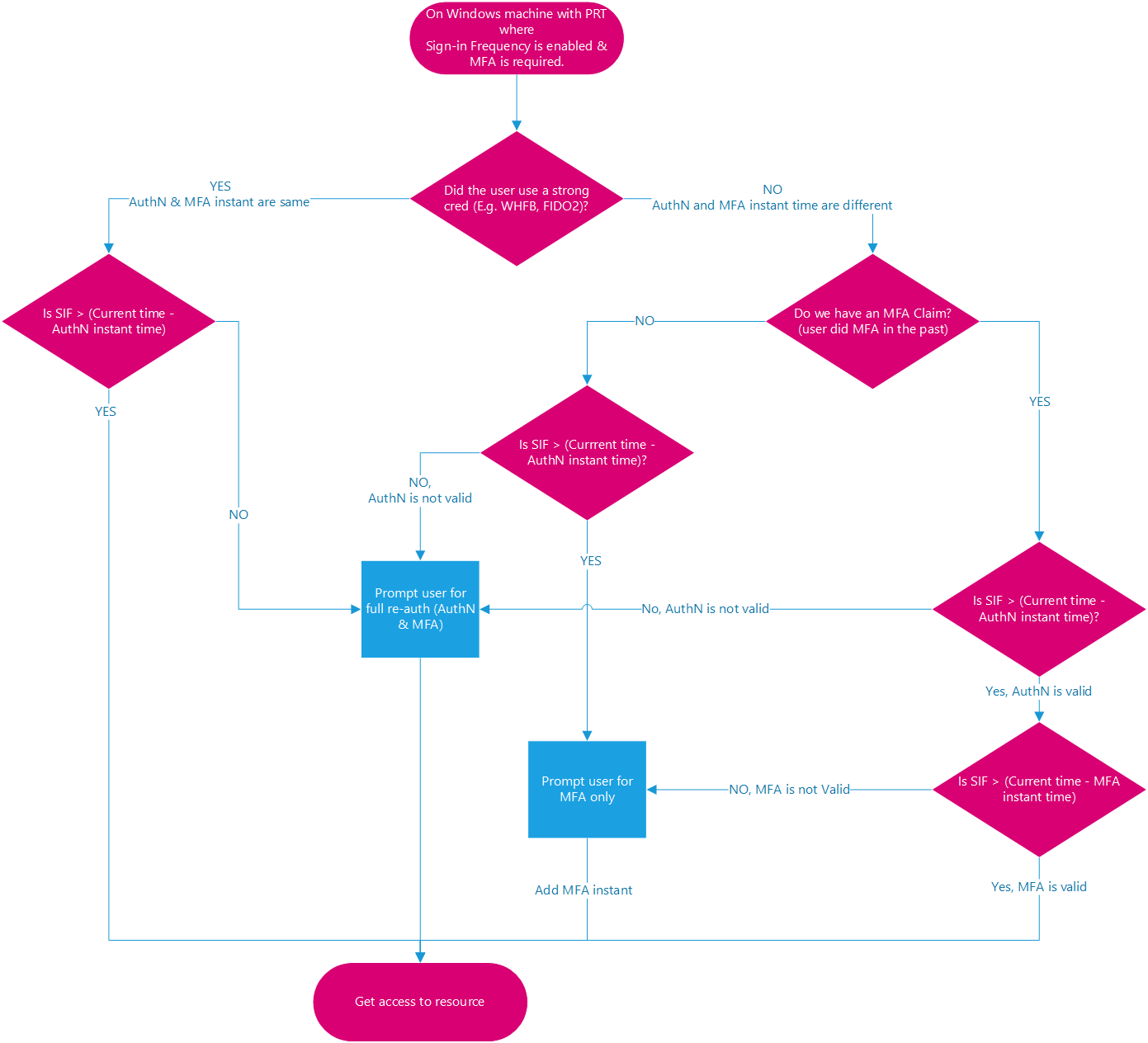

使用者登入頻率和裝置身分識別

在已加入 Microsoft Entra 和 Microsoft Entra 混合式已加入裝置上,解除鎖定裝置或以互動方式登入,每隔 4 小時重新整理主要重新整理權杖 (PRT)。 相較於目前時間戳記,針對 PRT 所記錄的最後一個重新整理時間戳記必須處於 SIF 原則中分配的時間內,以便 PRT 滿足 SIF,並向具有現有 MFA 宣告的 PRT 授與存取權。 在已註冊 Microsoft Entra 的裝置上,解除鎖定/登入無法滿足 SIF 原則,因為使用者無法透過 Microsoft Entra 帳戶存取已註冊 Microsoft Entra 的裝置。 不過,Microsoft Entra WAM 外掛程式可以在使用 WAM 的原生應用程式驗證期間重新整理 PRT。

注意

由於 4 小時重新整理週期,從使用者登入擷取的時間戳記不一定與 PRT 重新整理的最後一個記錄時間戳記相同。 當 PRT 過期且使用者登入重新整理 4 小時時,情況相同。 在下列範例中,假設 SIF 原則設定為 1 小時,且 PRT 會在 00:00 重新整理。

範例 1:當您在 SPO 中繼續處理相同文件一個小時時

- 於 00:00,使用者登入其已加入 Microsoft Entra 的 Windows 11 裝置,並開始處理儲存在 SharePoint Online 上的文件。

- 使用者在其裝置上持續使用相同的文件一小時。

- 於 01:00,系統會提示使用者再次登入。 此提示是以其系統管理員所設定的條件式存取原則中的登入頻率要求為基礎。

範例 2:當您暫停使用瀏覽器中執行的背景工作時,然後在經過 SIF 原則時間之後再次互動

- 於 00:00,使用者登入其已加入 Microsoft Entra 的 Windows 11 裝置,並開始將文件上傳至 SharePoint Online。

- 於 00:10,使用者起身休息,並鎖定其裝置。 背景會繼續上傳至 SharePoint Online。

- 於 02:45,使用者結束休息並解除鎖定裝置。 背景上傳會顯示完成。

- 於 02:45,當使用者再次互動時,系統會提示使用者登入。 此提示是以其系統管理員所設定的條件式存取原則中的登入頻率要求為基礎 (由於上次登入發生於 00:00)。

如果用戶端應用程式 (在活動詳細資料下) 是瀏覽器,我們會延遲在背景服務上強制執行事件/原則的頻率,直到下一次使用者互動為止。 在機密用戶端上,非互動式登入的登入頻率強制執行會延遲到下一次互動式登入為止。

範例 3:主要重新整理權杖解除鎖定的重新整理週期為四小時

案例 1 - 使用者在週期內返回

- 於 00:00,使用者登入其已加入 Microsoft Entra 的 Windows 11 裝置,並開始處理儲存在 SharePoint Online 上的文件。

- 在 00:30,使用者起身休息,並鎖定其裝置。

- 在 00:45,使用者結束休息回到工作,並解除鎖定裝置。

- 於 01:00,系統會提示使用者再次登入。 此提示是以系統管理員設定的條件式存取原則中的登入頻率要求為基礎 (首次登入後 1 小時)。

案例 2 - 使用者超出週期返回

- 於 00:00,使用者登入其已加入 Microsoft Entra 的 Windows 11 裝置,並開始處理儲存在 SharePoint Online 上的文件。

- 在 00:30,使用者起身休息,並鎖定其裝置。

- 於 04:45,使用者結束休息並解除鎖定裝置。

- 於 05:45,系統會提示使用者再次登入。 此提示是以其系統管理員所設定的條件式存取原則中的登入頻率要求為基礎。 現在距離 PRT 於 04:45 重新整理已經過 1 小時,距離 00:00 首次登入已經過 4 小時以上。

每次都需要重新驗證

在某些情況下,客戶可能希望在每次使用者執行特定動作時要求重新驗證,例如:

- 存取敏感性應用程式。

- 保護 VPN 或網路即服務 (NaaS) 提供者背後的資源。

- 保護 PIM 中的特殊權限角色提升。

- 保護使用者登入 Azure 虛擬桌面機器。

- 保護 Microsoft Entra ID Protection 識別之具風險的使用者和具風險的的登入。

- 保護敏感性使用者動作,例如 Microsoft Intune 註冊。

當資源具有何時用戶端應該取得新權杖的邏輯時,將登入頻率設定為「每次」效果最佳。 僅在工作階段到期後,這些資源才會將使用者重新導向回 Microsoft Entra。

系統管理員應限制其強制執行原則 (要求使用者每次重新驗證) 的應用程式數目。 每次在原則中選擇時間時,我們都會考慮五分鐘的時鐘誤差,因此不會以超過每隔五分鐘一次的頻率提示使用者。 過於頻繁地觸發重新驗證可能會增加安全性摩擦,導致使用者體驗 MFA 疲勞,並為網路釣魚嘗試開啟了大門。 當每次啟用都需要重新驗證時,Web 應用程式通常比桌面應用程式提供更少的破壞性體驗。

- 針對 Microsoft 365 堆疊中的應用程式,我們建議使用時間型使用者登入頻率,以提供更好的使用者體驗。

- 針對 Azure 入口網站和 Microsoft Entra 系統管理中心,我們建議使用時間型使用者登入頻率,或要求使用驗證情境在 PIM 啟動時重新驗證,以獲得更好的使用者體驗。

正式推出的支援案例:

- 在 Intune 裝置註冊期間,不論使用者目前的 MFA 狀態為何,均要求重新驗證。

- 必須針對風險性使用者以需要密碼變更授與控制來進行使用者重新驗證。

- 必須針對風險性登入以需要多重要素驗證授與控制來進行使用者重新驗證。

2024 年 2 月公開預覽功能允許系統管理員透過以下方式進行驗證:

當管理員選取 [每次] 時,系統均會在評估工作階段時要求完整重新驗證。

瀏覽工作階段的持續性

持續性瀏覽器工作階段可讓使用者在關閉其瀏覽器視窗後重新開啟時,保持登入狀態。

Microsoft Entra ID 的瀏覽器工作階段持續性預設值,透過在成功驗證之後顯示「保持登入嗎?」,讓個人裝置上的使用者選擇是否要保存該工作階段。 如果瀏覽器持續性是在 AD FS 中使用 AD FS 單一登入設定一文中的指引來設定,我們將遵守該原則,並同時保存 Microsoft Entra 工作階段。 您也可以在公司商標窗格中變更適當的設定,來設定租用戶中的使用者是否看到「保持登入嗎?」提示。

在持續性瀏覽器中,即使使用者關閉瀏覽器之後,Cookie 仍會保留在使用者的裝置中。 這些 Cookie 可以存取 Microsoft Entra 構件,而且這些構件在權杖到期之前都可以使用,無論資源環境上設定的條件式存取原則為何。 因此,權杖快取可能會直接違反驗證所需的安全性原則。 雖然將權杖儲存在目前工作階段之外似乎很方便,但這樣做可能會允許未經授權存取 Microsoft Entra 構件,從而產生安全性漏洞。

設定驗證工作階段控制項

條件式存取是 Microsoft Entra ID P1 或 P2 功能,且需要 Premium 授權。 如果您想要深入瞭解條件式存取,請參閱什麼是 Microsoft Entra ID 中的條件式存取?

警告

如果您使用目前處於公開預覽狀態的可設定權杖存留期功能,請注意,我們不支援針對相同的使用者或應用程式組合建立兩個不同的原則:一種是具有此功能,另一種則是具有可設定權杖存留期功能。 Microsoft 已在 2021 年 1 月 30 日淘汰重新整理和工作階段權杖存留期的可設定權杖存留期功能,並將其取代為 條件式存取驗證工作階段管理功能。

在啟用登入頻率之前,請確定您的租用戶中已停用其他重新驗證設定。 如果已啟用 [記住受信任裝置上的 MFA],請務必在使用登入頻率之前將其停用,因為這兩個設定一起使用時,可能會導致使用者收到非預期的提示。 若要深入瞭解重新驗證提示和工作階段存留期,請參閱最佳化重新驗證提示,並瞭解 Microsoft Entra 多重要素驗證的工作階段存留期一文。

下一步

- 在條件式存取原則中設定工作階段存留期

- 如果您已準備好設定環境的條件式存取原則,請參閱規劃條件式存取部署一文。