Defender for Cloud Apps 如何協助保護您的 Azure 環境

Azure 是 IaaS 提供者,可讓您的組織在雲端中裝載和管理其整個工作負載。 除了利用雲端基礎結構的優點,貴組織最重要的資產可能會暴露在威脅中。 公開的資產包括具有潛在敏感性資訊的記憶體實例、可操作一些最重要應用程式的計算資源、埠,以及可讓您存取組織的虛擬專用網。

將 Azure 連線至 Defender for Cloud Apps 可協助您保護資產並偵測潛在威脅,方法是監視系統管理和登入活動、通知可能的暴力密碼破解攻擊、惡意使用具特殊許可權的用戶帳戶,以及異常刪除 VM。

主要威脅

- 濫用雲端資源

- 遭入侵的帳戶和內部威脅

- 數據外洩

- 資源設定錯誤和訪問控制不足

Defender for Cloud Apps 如何協助保護您的環境

使用內建原則和原則範本控制 Azure

您可以使用下列內建原則範本來偵測潛在威脅並通知您:

| 類型 | 姓名 |

|---|---|

| 內建異常偵測原則 |

來自匿名 IP 位址的活動 來自不常使用國家/地區的活動。 來自可疑IP位址的活動 由已終止的使用者 (執行的活動需要 Microsoft Entra ID 為 IdP) 多次失敗的登入嘗試 不尋常的系統管理活動 預覽) (異常的多個記憶體刪除活動 多次刪除 VM 活動 預覽 (異常的多個 VM 建立活動) |

如需建立原則的詳細資訊,請參閱 建立原則。

自動化控管控件

除了監視潛在威脅之外,您還可以套用並自動化下列 Azure 治理動作,以補救偵測到的威脅:

| 類型 | 動作 |

|---|---|

| 使用者控管 | - 透過 Microsoft Entra ID) 通知使用者警示 ( - 要求使用者透過 Microsoft Entra ID) 再次登入 ( - 透過 Microsoft Entra ID) 暫停使用者 ( |

如需從應用程式補救威脅的詳細資訊,請參閱 治理連線的應用程式。

實時保護 Azure

檢閱我們與 外部用戶保護及共同 作業,以及 封鎖和保護將敏感數據下載到非受控或具風險裝置的最佳做法。

將 Azure 連線至 Microsoft Defender for Cloud Apps

本節提供使用應用程式連接器 API 將 Microsoft Defender for Cloud Apps 連線到現有 Azure 帳戶的指示。 此連線可讓您瞭解及控制 Azure 使用。 如需 Defender for Cloud Apps 如何保護 Azure 的相關信息,請參閱保護 Azure。

注意事項

- 用戶必須至少是 Azure AD 中的安全性系統管理員,才能將 Azure 連線到 Microsoft Defender for Cloud Apps。

- Defender for Cloud Apps 會顯示來自所有訂用帳戶的活動。

- 用戶帳戶資訊會在 Defender for Cloud Apps 中填入,因為使用者會在 Azure 中執行活動。

- 目前,Defender for Cloud Apps 只會監視ARM活動。

若要將 Azure 連線到 Defender for Cloud Apps:

在 Microsoft Defender 入口網站中,選取 [設定]。 然後選擇 [雲端應用程式]。 在 [ 已連線的應用程式] 底下,選取 [應用程式連接器]。

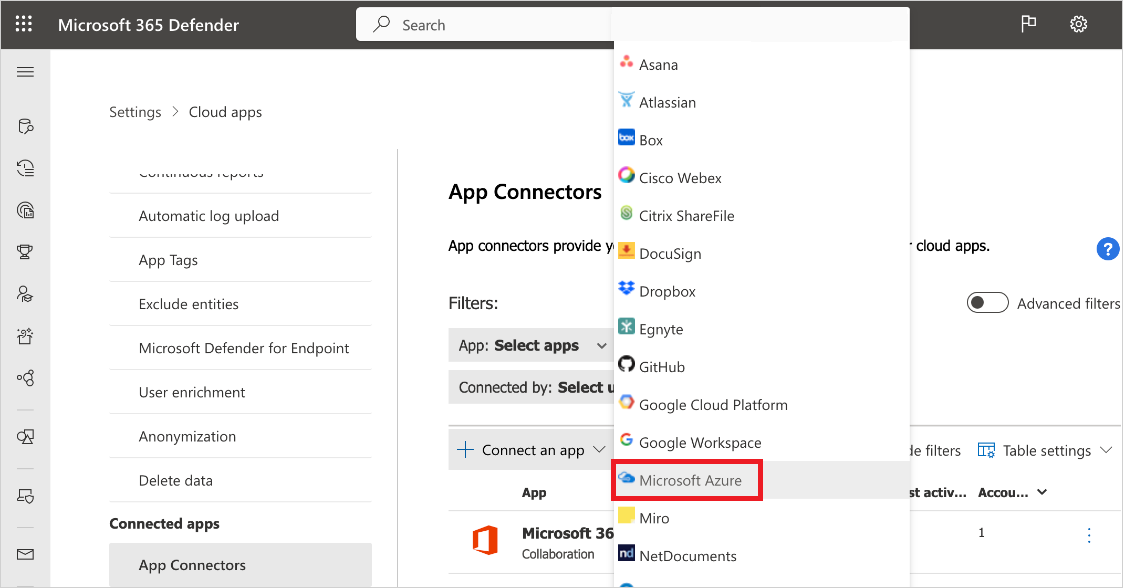

在 [ 應用程式連接器 ] 頁面中,選取 [+連線應用程式],然後 選取 [Microsoft Azure]。

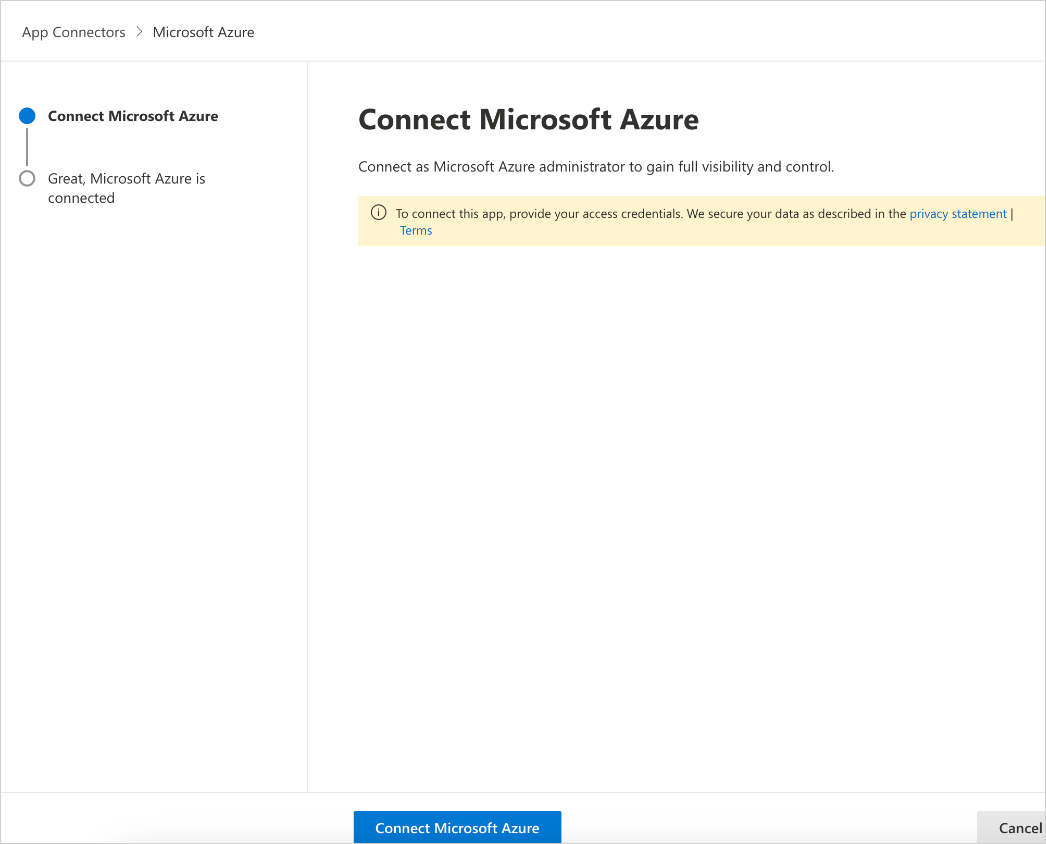

在 [ 連線Microsoft Azure ] 頁面中,選 取 [連線Microsoft Azure]。

在 Microsoft Defender 入口網站中,選取 [設定]。 然後選擇 [雲端應用程式]。 在 [ 已連線的應用程式] 底下,選取 [應用程式連接器]。 確定已連線應用程式連接器的狀態為 [已連線]。

注意事項

連線到 Azure 之後,將會提取數據。 您會看到之後的數據。

如果您在連線應用程式時遇到任何問題,請參閱 針對應用程式連接器進行疑難解答。

後續步驟

如果您遇到任何問題,我們在這裡提供協助。 若要取得產品問題的協助或支援,請 開啟支援票證。