從 CSV 或 JSON 檔案將威脅情報大量新增至 sentinel Microsoft

本文示範如何將來自 JSON 檔案的 CSV 或 STIX 物件的指標新增至 sentinel 威脅情報Microsoft。 由於持續調查期間,威脅情報共用仍會跨電子郵件和其他非正式通道進行,因此能夠快速將該資訊匯入Microsoft Sentinel 對於將新興威脅轉送給小組很重要。 然後,這些識別的威脅可用來提供其他分析功能,例如產生安全性警示、事件和自動化回應。

重要

此功能目前為預覽功能。 請參閱 Microsoft Azure 預覽版增補使用規定,以了解適用於 Azure 功能 (搶鮮版 (Beta)、預覽版,或尚未正式發行的版本) 的更多法律條款。

Microsoft Sentinel 在 Microsoft Defender 入口網站中,Microsoft的統一安全性作業平臺中正式推出。 如需預覽,Microsoft Sentinel 可在 Defender 入口網站中取得,而不需要 Microsoft Defender 全面偵測回應 或 E5 授權。 如需詳細資訊,請參閱 Microsoft Defender 入口網站中的 Microsoft Sentinel。

必要條件

您必須具有Microsoft Sentinel 工作區的讀取和寫入許可權,才能儲存威脅情報。

選取威脅情報的匯入範本

使用特製的 CSV 或 JSON 檔案新增多個威脅情報物件。 下載檔案範本以熟悉欄位,並了解這些欄位如何對應至您擁有的資料。 檢閱每個範本類型的必要欄位,以便在將其匯入之前驗證您的資料。

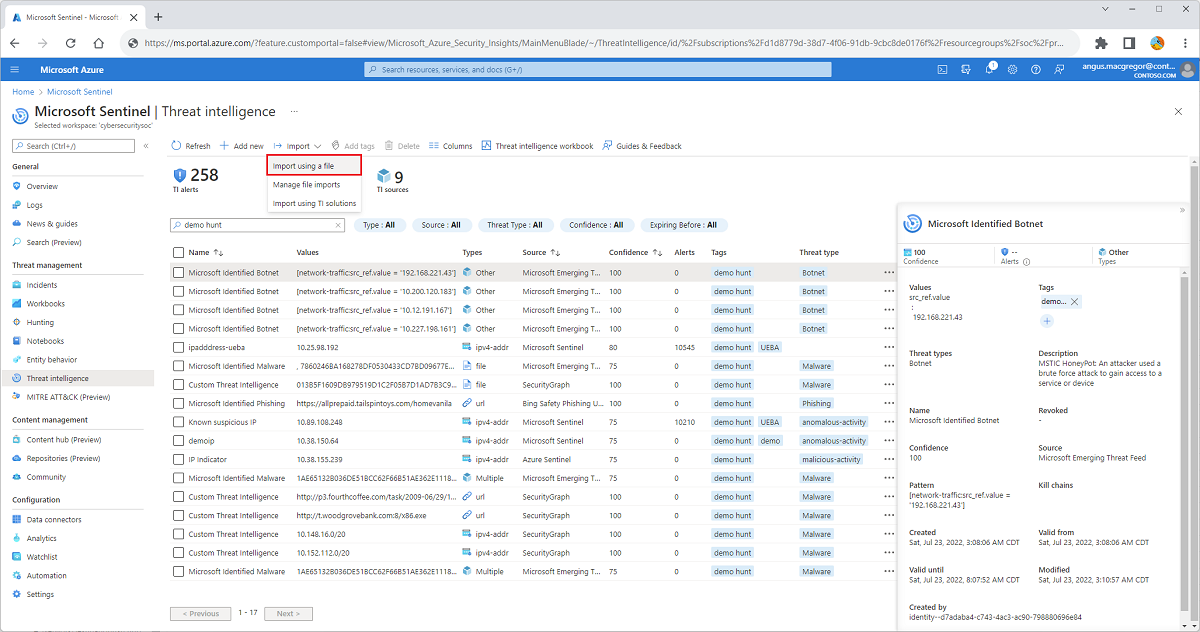

針對 Azure 入口網站中的 Microsoft Sentinel,於 [威脅管理] 底下,選取 [威脅情報]。

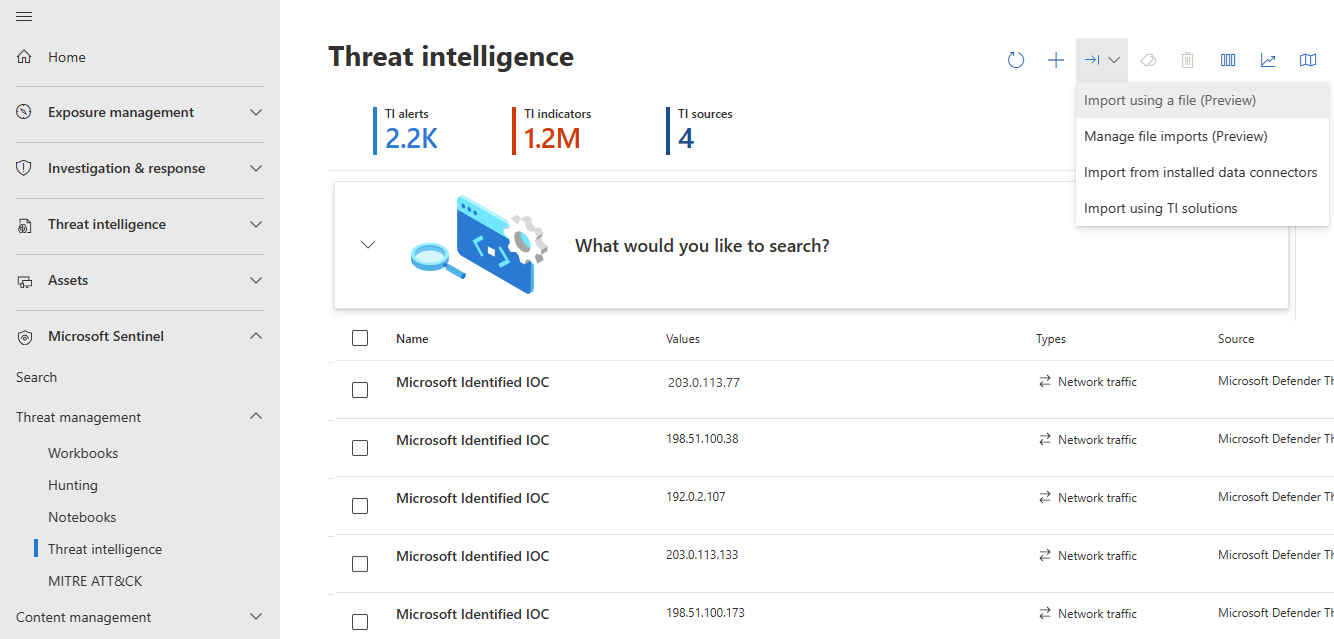

針對 Defender 入口網站中的 Microsoft Sentinel,選取 [Microsoft Sentinel]>[威脅管理]>[威脅情報]。

選取 [匯入]> [使用檔案匯入]。

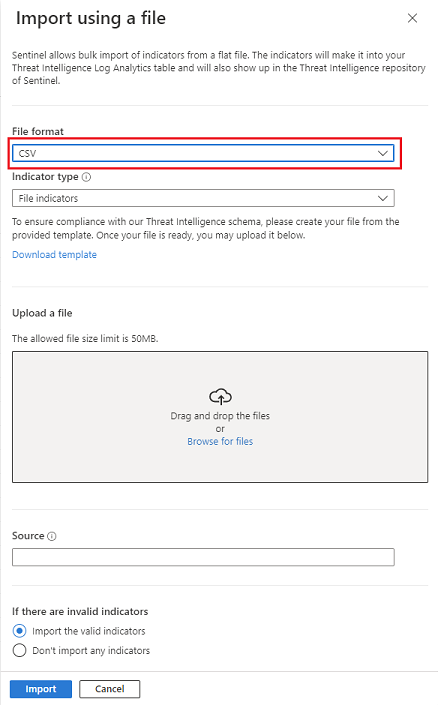

在 [檔案格式] 下拉式功能表上,選取 [CSV] 或 [JSON]。

注意

CSV 範本僅支援指標。 JSON 範本支援指標和其他 STIX 物件,例如威脅執行者、攻擊模式、身分識別和關聯性。 如需在 JSON 中製作支援的 STIX 對象的詳細資訊,請參閱 上傳 API 參考。

選擇大量上傳範本之後,請選取 [下載範本] 連結。

請考慮依來源將威脅情報分組,因為每個檔案上傳都需要一個檔案。

該範本提供了建立單一有效指標所需的所有欄位,包括必要的欄位和驗證參數。 復寫該結構以在一個檔案中填入更多指標,或將 STIX 物件新增至 JSON 檔案。 如需範本的詳細資訊,請參閱了解匯入範本。

上傳威脅情報檔案

從範本預設值變更檔案名稱,但請將副檔名保留為 .csv 或 .json。 您建立唯一的檔案名稱時,從 [管理檔案] 窗格會比較容易監視匯入的項目。

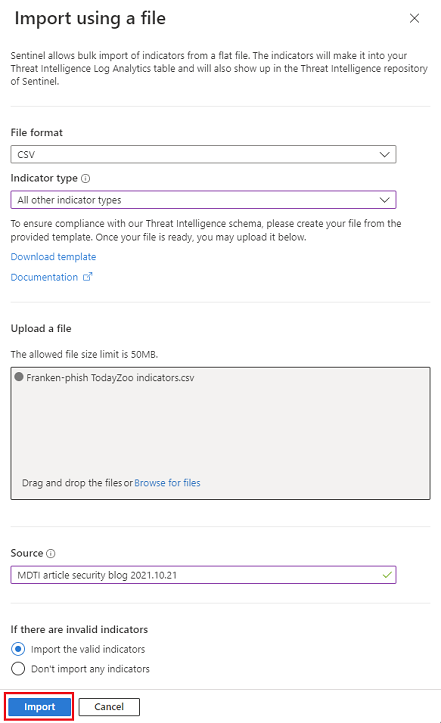

將大量威脅情報檔案拖曳至 [上傳檔案 ] 區段,或使用鏈接瀏覽檔案。

在 [來源 ] 文本框中輸入威脅情報的來源。 此值會為該檔案包含的全部指標加上戳記。 將此屬性視為 [

SourceSystem] 欄位。 來源也會顯示在 [管理檔案匯入] 窗格中。 如需詳細資訊,請參閱使用威脅指標。選擇您希望Microsoft Sentinel 如何處理無效的專案,方法是選取 [使用檔案] 窗格在 [匯入] 底部的其中一個按鈕:

- 只匯入有效的專案,並保留檔案中任何無效的專案。

- 如果檔案中的單一物件無效,請勿匯入任何專案。

選取匯入。

管理檔案匯入

監視您的匯入,並檢視部分匯入或匯入失敗的錯誤報告。

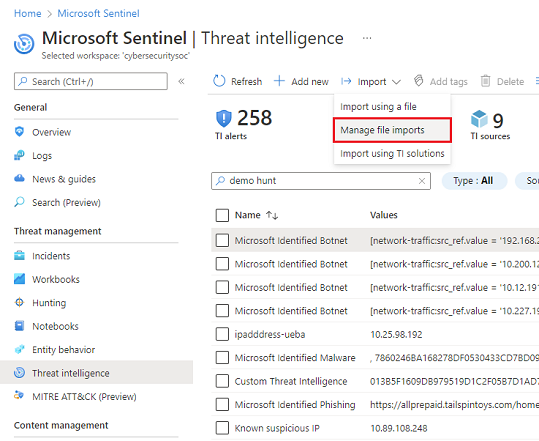

選取 [匯入]> [管理檔案匯入]。

檢閱匯入檔案的狀態和無效項目的數目。 處理檔案之後,會更新有效的項目計數。 等候匯入完成,以取得有效專案的更新計數。

![顯示 [管理檔案匯入] 窗格的螢幕擷取畫面,其中包含範例擷取資料。資料行會顯示依具有各種來源的匯入數字排序。](media/indicators-bulk-file-import/manage-file-imports-pane.png)

選取 [來源]、[威脅情報檔名稱]、[已匯入的數目]、[每個檔案中的項目總數] 或 [建立日期] 來檢視和排序匯入。

選取錯誤檔案的預覽,或下載包含無效項目錯誤的錯誤檔案。

Microsoft Sentinel 會維護檔案匯入的狀態 30 天。 實際檔案和相關聯的錯誤檔案會在系統中受到 24 小時的維護。 24 小時後,系統即會刪除該檔案和錯誤檔案,但任何內嵌的指標則會繼續在 [威脅情報] 中顯示。

了解匯入範本

檢閱每個範本,以確保已成功匯入威脅情報。 務必參考範本檔案中的指示,並遵循補充指引。

CSV 範本結構

在 [指標類型] 下拉式功能表中,選取 [CSV]。 然後選擇 [檔案指標 或 [所有其他指標類型] 選項。

CSV 範本需要多個資料行來容納檔案指標類型,因為檔案指標可以具有多個雜湊類型,例如 MD5 和 SHA256。 所有其他指標類型 (例如 IP 位址) 只需要可觀察的類型和可觀察的值。

CSV 「所有其他指標類型」範本的資料行標題包含了

threatTypes、單一或多個tags、confidence和tlpLevel等欄位。 流量燈通訊協定 (TLP) 是一項敏感度指定,可協助決定威脅情報的共享。只需要

validFrom、observableType和observableValue欄位。從範本中完全刪除第一個資料列,以便在上傳之前移除註解。

CSV 檔案匯入的檔案大小上限為 50 MB。

以下是使用 CSV 範本的 domain-name 指標範例:

threatTypes,tags,name,description,confidence,revoked,validFrom,validUntil,tlpLevel,severity,observableType,observableValue

Phishing,"demo, csv",MDTI article - Franken-Phish domainname,Entity appears in MDTI article Franken-phish,100,,2022-07-18T12:00:00.000Z,,white,5,domain-name,1776769042.tailspintoys.com

JSON 範本結構

所有 STIX 物件類型只有一個 JSON 範本。 JSON 範本是以 STIX 2.1 格式為基礎。

項目

type支援indicator、attack-pattern、identity、threat-actor和relationship。針對指標,元素

pattern支援 、ipv4-addr、ipv6-addr、、domain-name、、url、user-accountemail-addr和的windows-registry-key指標類型file。在上傳之前移除範本註解。

使用

}不含逗號的 ,關閉陣列中的最後一個物件。JSON 檔案匯入的檔案大小上限為 250 MB。

以下是範例 ipv4-addr 指標,並使用 attack-pattern JSON 檔案格式:

[

{

"type": "indicator",

"id": "indicator--dbc48d87-b5e9-4380-85ae-e1184abf5ff4",

"spec_version": "2.1",

"pattern": "[ipv4-addr:value = '198.168.100.5']",

"pattern_type": "stix",

"created": "2022-07-27T12:00:00.000Z",

"modified": "2022-07-27T12:00:00.000Z",

"valid_from": "2016-07-20T12:00:00.000Z",

"name": "Sample IPv4 indicator",

"description": "This indicator implements an observation expression.",

"indicator_types": [

"anonymization",

"malicious-activity"

],

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "establish-foothold"

}

],

"labels": ["proxy","demo"],

"confidence": "95",

"lang": "",

"external_references": [],

"object_marking_refs": [],

"granular_markings": []

},

{

"type": "attack-pattern",

"spec_version": "2.1",

"id": "attack-pattern--fb6aa549-c94a-4e45-b4fd-7e32602dad85",

"created": "2015-05-15T09:12:16.432Z",

"modified": "2015-05-20T09:12:16.432Z",

"created_by_ref": "identity--f431f809-377b-45e0-aa1c-6a4751cae5ff",

"revoked": false,

"labels": [

"heartbleed",

"has-logo"

],

"confidence": 55,

"lang": "en",

"object_marking_refs": [

"marking-definition--34098fce-860f-48ae-8e50-ebd3cc5e41da"

],

"granular_markings": [

{

"marking_ref": "marking-definition--089a6ecb-cc15-43cc-9494-767639779123",

"selectors": [

"description",

"labels"

],

"lang": "en"

}

],

"extensions": {

"extension-definition--d83fce45-ef58-4c6c-a3f4-1fbc32e98c6e": {

"extension_type": "property-extension",

"rank": 5,

"toxicity": 8

}

},

"external_references": [

{

"source_name": "capec",

"description": "spear phishing",

"external_id": "CAPEC-163"

}

],

"name": "Attack Pattern 2.1",

"description": "menuPass appears to favor spear phishing to deliver payloads to the intended targets. While the attackers behind menuPass have used other RATs in their campaign, it appears that they use PIVY as their primary persistence mechanism.",

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "initial-compromise"

}

],

"aliases": [

"alias_1",

"alias_2"

]

}

]

相關內容

在本文中,您已瞭解如何匯入收集在一般檔案中的指標和其他 STIX 物件,以手動加強威脅情報。 若要深入了解威脅情報如何在 Microsoft Sentinel 中提供其他分析功能,請參閱下列文章: