使用Microsoft Sentinel 威脅情報

透過簡化威脅情報的建立和管理,加速威脅偵測和補救。 本文示範如何在管理介面中充分利用威脅情報整合,不論您要從 Azure 入口網站 或 Defender 入口網站中的 sentinel Microsoft Sentinel 存取它。

- 使用結構化威脅資訊表示式建立威脅情報物件 (STIX)

- 藉由檢視、策劃及可視化來管理威脅情報

重要

Microsoft Sentinel 在 Microsoft Defender 入口網站中,Microsoft的統一安全性作業平臺中正式推出。 如需預覽,Microsoft Sentinel 可在 Defender 入口網站中取得,而不需要 Microsoft Defender 全面偵測回應 或 E5 授權。 如需詳細資訊,請參閱 Microsoft Defender 入口網站中的 Microsoft Sentinel。

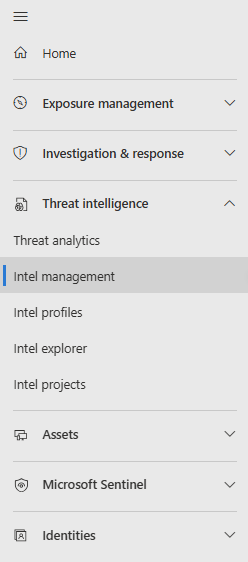

存取管理介面

根據您想要使用威脅情報的位置,參考下列其中一個索引標籤。 雖然管理介面會根據您使用的入口網站而有不同的存取方式,但建立和管理工作在您到達該處后,仍具有相同的步驟。

在 Defender 入口網站中,流覽至威脅情報>Intel 管理。

建立威脅情報

使用管理介面來建立 STIX 物件,並執行其他常見的威脅情報工作,例如指標標記和建立對象之間的連線。

- 在您建立新的 STIX 物件時定義關聯性。

- 使用重複功能從新的或現有的 TI 物件複製元數據,以快速建立多個物件。

如需所支援 STIX 對象的詳細資訊,請參閱 瞭解威脅情報。

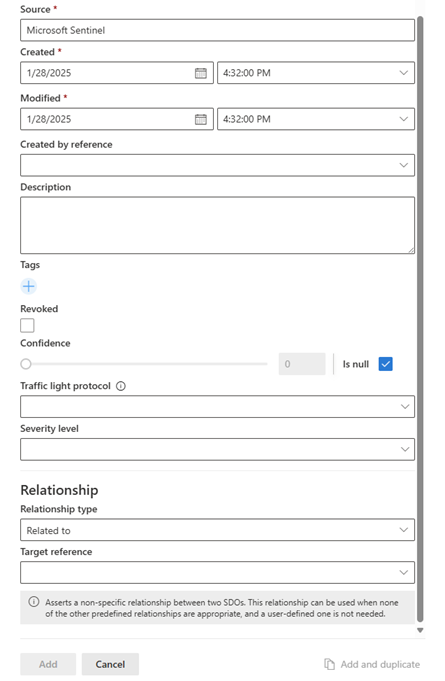

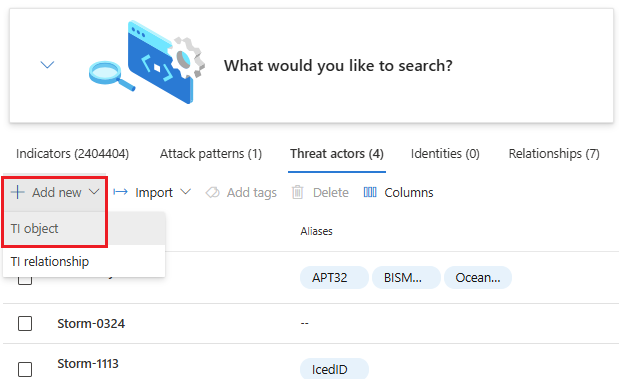

建立新的 STIX 物件

選取 [ 新增>TI 物件]。

選擇 [物件類型],然後在 [新增 TI 物件] 頁面上填入表單。 必要欄位會以紅色星號 \.

請考慮將敏感度值或 交通燈通訊協定 (TLP) 評等指定給 TI 物件。 如需值代表之內容的詳細資訊,請參閱 策展威脅情報。

如果您知道此物件與另一個威脅情報對象的關係,請指出與 Relationship 類型和 Target 參考的 連線。

針對個別物件選取 [新增 ],如果您想要使用相同的元數據建立更多專案, 請選取 [新增] 和 [重複 ]。 下圖顯示每個 STIX 物件的元資料重複的通用區段。

管理威脅情報

使用擷取規則優化來源的TI。 使用關聯性產生器策劃現有的 TI。 使用管理介面來搜尋、篩選和排序,然後將標籤新增至威脅情報。

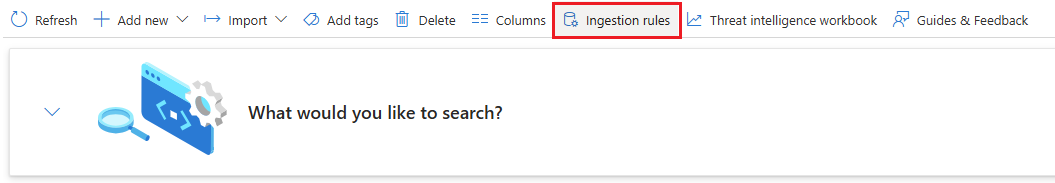

使用擷取規則優化威脅情報摘要

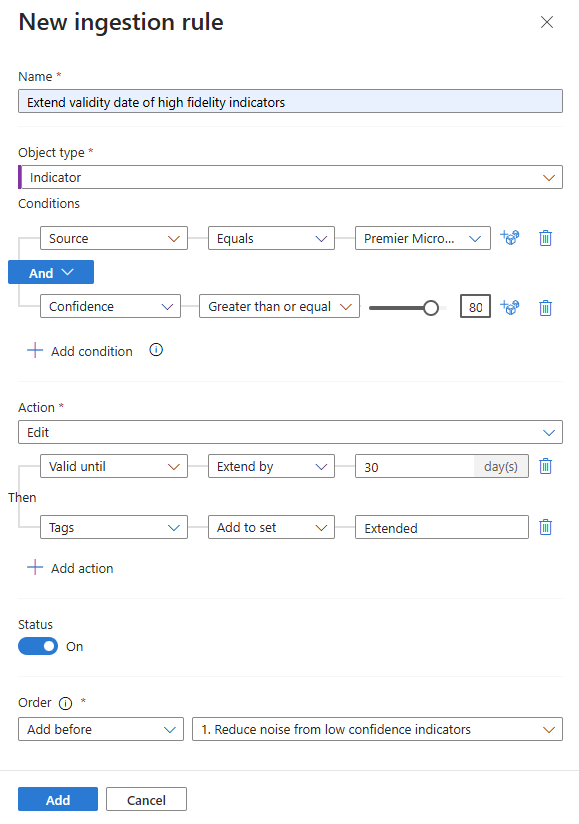

減少 TI 摘要的雜訊、擴充高價值指標的有效性,並將有意義的標籤新增至傳入物件。 這些只是擷取規則的一些使用案例。 以下是在高價值指標上擴充有效日期的步驟。

選取 [擷取規則 ] 以開啟全新的頁面,以檢視現有的規則並建構新的規則邏輯。

輸入規則的描述性名稱。 擷取規則頁面具有充足的名稱規則,但它是唯一可用來區分規則而不編輯規則的文字描述。

選取 [ 物件類型]。 此使用案例是以擴充屬性為基礎,

Valid from該屬性僅適用於Indicator物件類型。為 新增 條件

SourceEquals,然後選取您的高值 。Source為 新增條件

ConfidenceGreater than or equal並輸入Confidence分數。選取 [ 動作]。 由於我們想要修改此指標,請選取

Edit。選取 、

Extend by的Valid until[新增動作],然後選取天數的時間範圍。請考慮新增標記,以指出這些指標上放置的高值,例如

Extended。 擷取規則不會更新修改的日期。選取您想要執行規則的 [訂單]。 規則會從最低順序編號執行到最高。 每個規則都會評估擷取的每個物件。

如果規則已準備好啟用,請將 [狀態] 切換為 [開啟]。

選取 [ 新增 ] 以建立擷取規則。

如需詳細資訊,請參閱 瞭解威脅情報擷取規則。

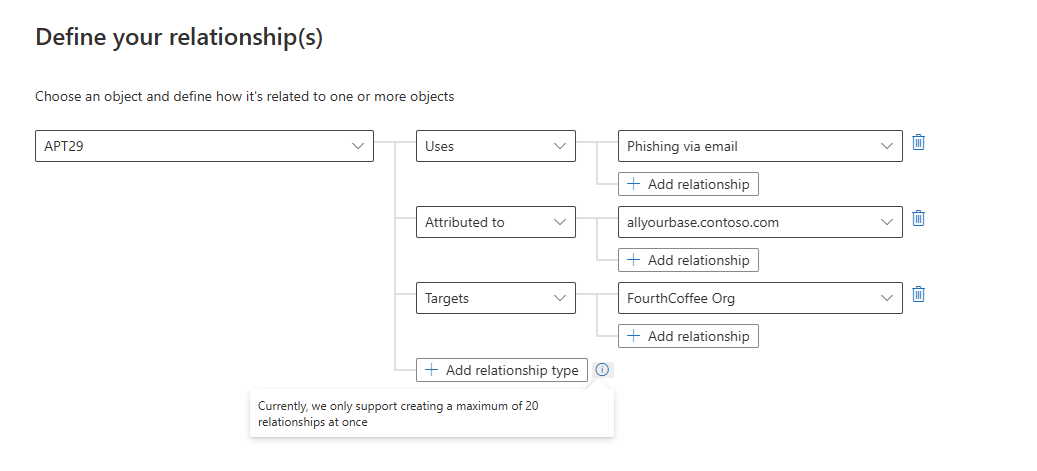

使用關聯性產生器策劃威脅情報

將威脅情報對象與關聯性產生器連接。 產生器中最多一次有 20 個關聯性,但是可以透過多個反覆專案建立更多連接,並新增新對象的關聯性目標參考。

從威脅執行者或攻擊模式之類的對象開始,其中單一物件會連接到一或多個物件,例如指標。

根據下表 和 STIX 2.1 參考關聯性摘要數據表中所述的最佳做法,新增關聯性類型:

| 關聯性類型 | 描述 |

|---|---|

|

衍生自 的複本與 |

針對任何 STIX 網域物件定義的常見關聯性 (SDO) 如需詳細資訊,請參閱 常見關聯性的 STIX 2.1 參考 |

| 目標 |

Attack pattern 或 Threat actor 目標 Identity |

| 使用 |

Threat actor 使用 Attack pattern |

| 屬性為 |

Threat actor 屬性為 Identity |

| 表明 |

Indicator 指出 Attack pattern 或 Threat actor |

| 模擬 |

Threat actor 模擬 Identity |

下圖示範使用關聯性類型數據表,在威脅執行者與攻擊模式、指標和身分識別之間建立的連接。

在管理介面中檢視您的威脅情報

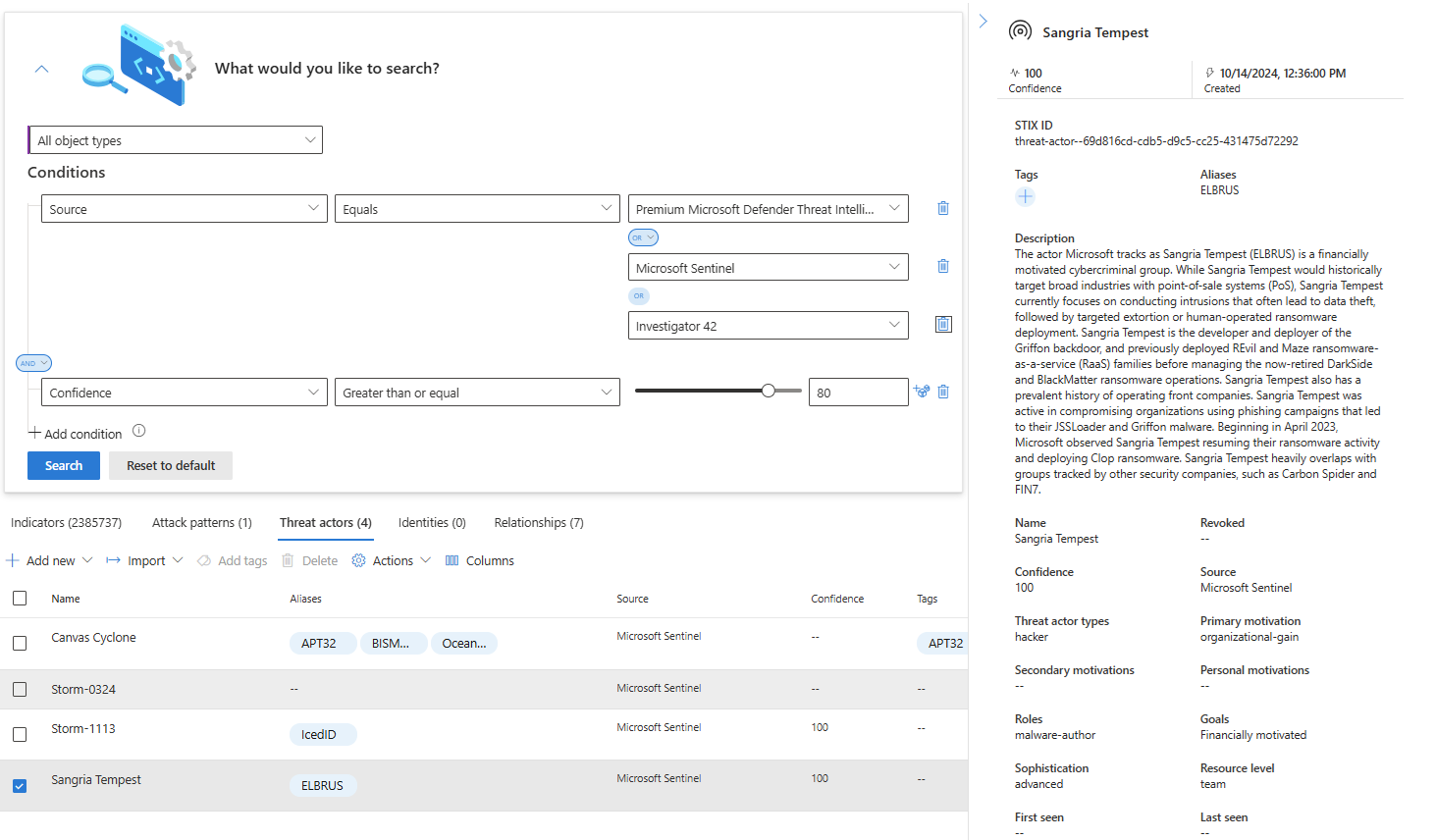

使用管理介面,從任何從中擷取的來源排序、篩選及搜尋威脅情報,而不需撰寫Log Analytics查詢。

從管理介面,展開 [您要搜尋什麼? ] 功能表。

選取 STIX 物件類型,或保留預設 的 [所有物件類型]。

使用邏輯運算符選取條件。

選取您想要查看詳細信息的物件。

在下圖中,多個來源是用來搜尋,方法是將它們放在群組 OR 中,而多個條件則與 AND 運算符分組。

Microsoft Sentinel 只會在此檢視中顯示最新版的威脅 Intel。 如需物件更新方式的詳細資訊,請參閱 瞭解威脅情報。

IP 和功能變數名稱指標會以額外 GeoLocation 數據 WhoIs 擴充,因此您可以針對找到指標的任何調查提供更多內容。

以下是範例。

重要

GeoLocation 和 WhoIs 擴充目前為預覽狀態。

Azure 預覽補充條款包含適用於搶鮮版 (Beta)、預覽版,或尚未正式發行的版本 Azure 功能的其他法律條款。

標記和編輯威脅情報

標記威脅情報是將物件分組在一起,使其更容易找到的快速方式。 一般而言,您可能會套用與特定事件相關的標籤。 但是,如果物件代表來自特定已知動作專案或已知攻擊活動的威脅,請考慮建立關聯性,而不是標記。

- 使用管理介面來排序、篩選及搜尋您的威脅情報。

- 找到想要使用的物件之後,請多選它們,選擇相同類型的一或多個物件。

- 選取 [新增標籤 ],並以一或多個標籤一次標記全部標記。

- 因為標記是自由格式的,因此建議您為組織中的標籤建立標準命名慣例。

一次編輯一個對象的威脅情報,無論是直接在 sentinel 中建立 Microsoft,還是從合作夥伴來源建立,例如 TIP 和 TAXII 伺服器。 對於在管理介面中建立的威脅 Intel,所有欄位都可以編輯。 對於從合作夥伴來源擷取的威脅,只有特定欄位可以編輯,包括標籤、 到期日、 信賴度和 撤銷。 無論哪種方式,只有最新版本的物件會出現在管理介面中。

如需如何更新威脅 Intel 的詳細資訊,請參閱 檢視您的威脅情報。

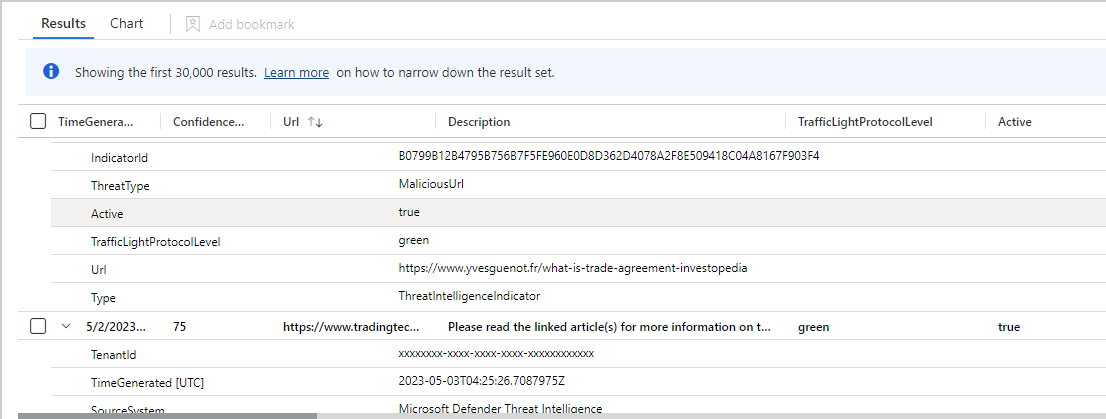

使用查詢尋找和檢視指標

此程序說明如何在Log Analytics中檢視威脅指標,以及其他Microsoft Sentinel事件數據,不論您用來內嵌來源摘要或方法為何。

威脅指標會列在 Microsoft Sentinel ThreatIntelligenceIndicator 數據表中。 下表是其他Microsoft Sentinel 功能所執行威脅情報查詢的基礎,例如 分析、 搜捕和 活頁簿。

若要檢視威脅情報指標:

針對 Azure 入口網站中的 Microsoft Sentinel,在 [一般] 下,選取 [記錄]。

針對 Defender 入口網站中的 Microsoft Sentinel,選取 [調查與回應]>[搜捕]>[進階搜捕]。

ThreatIntelligenceIndicator資料表位於 Microsoft Sentinel 群組底下。選取資料表名稱旁的 [預覽資料] 圖示 (眼睛)。 選取 [在查詢編輯器中查看],以執行顯示此資料表記錄的查詢。

您的結果看起來應該會類似這裡所顯示的範例威脅指標。

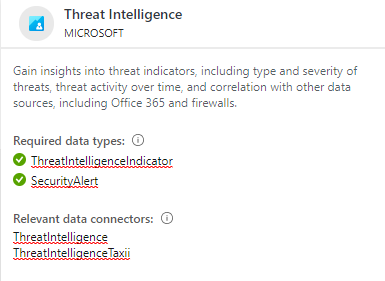

使用活頁簿將威脅情報可視化

請使用按用途建置的 Microsoft Sentinel 活頁簿,將 Microsoft Sentinel 中有關於威脅情報的重要資訊視覺化,並根據您的業務需求自訂活頁簿。

以下說明如何尋找 Microsoft Sentinel 中提供的威脅情報活頁簿,並以範例說明如何編輯活頁簿而加以自訂。

從 Azure 入口網站移至 Microsoft Sentinel。

選擇您使用任一威脅情報資料連接器匯入威脅指標的工作區。

從 Microsoft Sentinel 功能表的 [威脅管理] 區段中,選取 [活頁簿]。

尋找標題為 [威脅情報] 的活頁簿。 確認您在

ThreatIntelligenceIndicator資料表中有資料。

選取 [儲存],然後選擇用來儲存活頁簿的 Azure 位置。 如果您意圖以任何方式修改活頁簿,並儲存您的變更,則需進行此步驟。

現在,選取 [檢視已儲存的活頁簿] 以開啟活頁簿以供檢視和編輯。

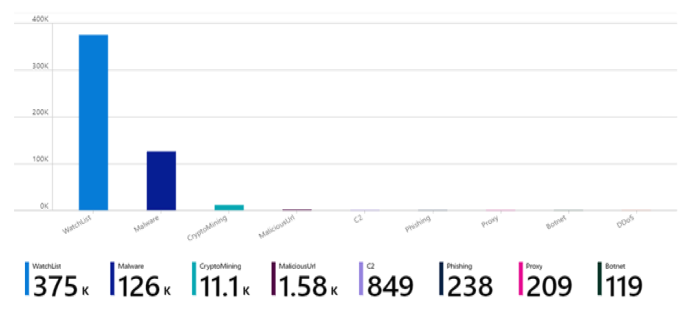

您現在應該會看到範本提供的預設圖表。 若要修改圖表,請選取頁面頂端的 [編輯] 以開始活頁簿的編輯模式。

依威脅類型新增威脅指標的圖表。 將頁面往下捲動,並選取 [新增查詢]。

將下列文字新增至 [Log Analytics 工作區記錄查詢] 文字方塊:

ThreatIntelligenceIndicator | summarize count() by ThreatType如需上述範例中使用的下列專案詳細資訊,請參閱 Kusto 檔:

從 [視覺效果] 下拉式功能表中,選取 [橫條圖]。

選取 [完成編輯],然後檢視活頁簿的新圖表。

活頁簿提供了功能強大的互動式儀表板,可讓您深入了解 Microsoft Sentinel 的各個層面。 您可以使用活頁簿執行許多工作,而提供的範本是絕佳的起點。 藉由結合許多資料來源來自訂範本或建立新的儀表板,您可以用獨特的方式將資料視覺化。

Microsoft Sentinel 活頁簿以 Azure 監視器活頁簿為基礎,因此有各式各樣的文件和更多範本可供您使用。 如需詳細資訊,請參閱使用 Azure 監視器活頁簿建立互動式報表。

GitHub 上也有豐富的 Azure 監視器活頁簿資源,您可以從中下載更多範本,和貢獻您自己的範本。

相關內容

如需詳細資訊,請參閱下列文章:

- 了解 Microsoft Sentinel 中的威脅情報。

- 將 Microsoft Sentinel 連線至 STIX/TAXII 威脅情報摘要。

- 查看哪些 TIP、TAXII 摘要和擴充可立即與 Microsoft Sentinel 整合。

如需 KQL 的詳細資訊,請參閱 Kusto 查詢語言 (KQL) 概觀。

其他資源:

![[威脅情報] 頁面的螢幕擷取畫面,其中含有顯示 GeoLocation 和 WhoIs 資料的指標。](media/work-with-threat-indicators/geolocation-whois-unified.png)