已啟用 Azure Arc 的治理和安全性SQL 受管理執行個體

本文提供治理、安全性和合規性的重要設計考慮和最佳做法,以協助您規劃和實作已啟用 Azure Arc 的SQL 受管理執行個體部署。 雖然企業級登陸區域檔涵蓋 治理 和安全性 為個別主題,但這些重要的設計區域會合並為已啟用 Arc SQL 受管理執行個體的單一主題。

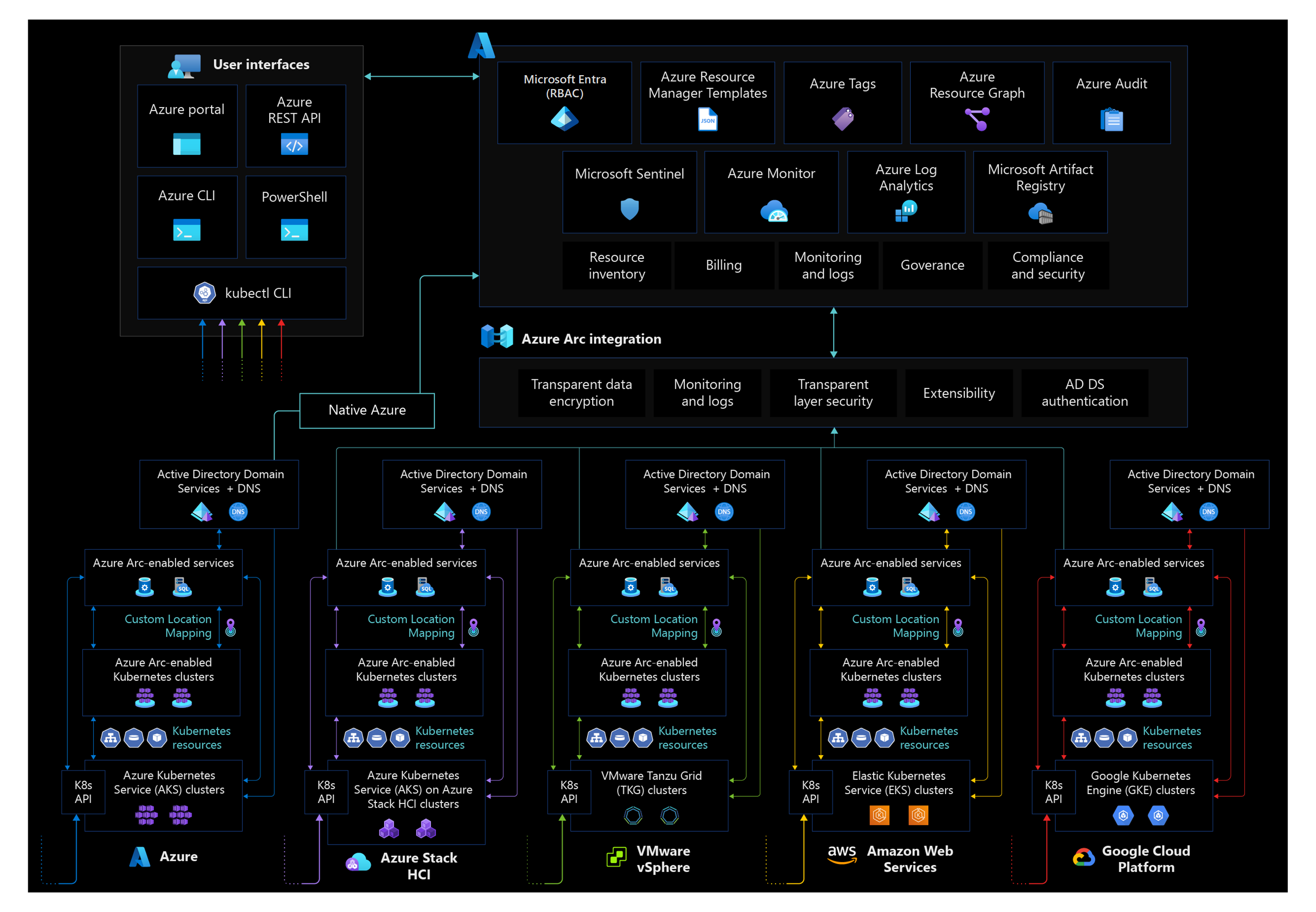

架構

下圖顯示概念參考架構,描述已啟用 Arc SQL 受管理執行個體的安全性、合規性和治理設計區域:

設計考量

本節包含您應該牢記的設計考慮,同時規劃已啟用 Arc SQL 受管理執行個體的安全性與控管。

檢閱 Azure 登陸區域的安全性 與 治理 設計區域,以評估已啟用 Arc SQL 受管理執行個體對整體治理和安全性模型的影響。

治理專業領域

- 檢閱 資源組織關鍵設計區域 ,以取得在登陸區域中強制執行治理的最佳做法。

- 檢閱並強制執行您組織混合式資源的命名慣例,例如已啟用 Arc 的SQL 受管理執行個體、資料控制器和自訂位置。

- 檢閱間接連線 模式的內建組態設定檔 ,並根據您的 Kubernetes 基礎結構決定是否需要任何 自訂設定檔 。

資料隱私權和落地

- 請考慮您打算根據安全性和合規性需求,在 內部署已啟用 Arc 的SQL 受管理執行個體和資料控制器的 Azure 區域,並考慮任何資料主權需求。 瞭解 在直接或間接 連線 模式中從您的資源 收集的資料,並根據貴組織的資料落地需求進行相應規劃。

注意

不會將資料庫資料傳送給 Microsoft,只有作業資料、帳單和清查資料、診斷和 客戶經驗改進計畫 (CEIP) 資料 。

叢集安全性

- 已啟用 Arc 的SQL 受管理執行個體可以位於混合式或多重雲端 Kubernetes 叢集上。 檢閱所選雲端提供者和 Kubernetes 散發的安全性與治理考慮。

- 檢閱已啟用 Azure Arc 的 Kubernetes 治理和安全性專業領域設計區域中 的設計考慮。

網路安全性

- 如需最佳做法和指引,請檢閱網路連線關鍵設計區域 。

- 根據貴組織的安全性和合規性需求,決定要用於已啟用 Arc SQL 受管理執行個體的連線模式 。

- 根據您的叢集部署位置,請考慮 使用 Grafana 和 Kibana 監視已啟用 Arc SQL 受管理執行個體所需的網路埠和端點 。

- 建立資料控制器時,決定您將在 Kubernetes LoadBalancer 或 NodePort 之間使用的服務類型。

身分識別與存取管理

- 如需最佳做法和指引,請檢閱已啟用 Arc 的身分識別和存取管理SQL 受管理執行個體 。

- 在考慮貴組織的職責和最低特殊許可權存取需求的區隔時,請定義您組織內的叢集管理、作業、資料庫管理和開發人員角色。 根據所使用的連線模式,將每個小組對應至動作和責任,決定 Azure 角色型存取控制 (RBAC) 角色或 Kubernetes ClusterRoleBinding 和 RoleBinding 。

- 請考慮使用 負責任的、負責、諮詢和知情的(RACI)各方 矩陣來支援這項工作。 根據資源一致性 和 清查管理指引,將控制項建置到您定義的 管理 範圍階層中。

- 部署 Azure Arc 資料控制器需要一些可視為高許可權的許可權,例如建立 Kubernetes 命名空間或建立叢集角色。 瞭解防止過度許可權所需的許可權 。

- 決定要在已啟用 Arc 的SQL 受管理執行個體內使用的驗證模型,無論是 Microsoft Entra 驗證還是 SQL 驗證。 檢閱身 分識別和存取管理設計區域 ,以取得設計考慮和建議,以選擇正確的驗證模式。

- 請考慮系統管理的 keytab 和 客戶自控 keytab 之間的差異 ,以部署 Azure Arc AD 連接器,以支援已啟用 Arc 的 Microsoft Entra 驗證SQL 受管理執行個體。 這兩種方法都有簡化作業的優點,而相較于完全客戶控制管理服務帳戶,以及 Microsoft Entra 驗證支援的 keytab。

已啟用 Azure Arc 的SQL 受管理執行個體安全性

- 決定連線 模式 ,考慮擁有與未直接連線至 Azure 之間的取捨,以及其如何影響您的混合式和多重雲端實例,以使用 Azure 啟用的目前和未來安全性功能。

- 檢閱 已啟用 Arc SQL 受管理執行個體的資料工作負載中可用的安全性功能 。

- 定義要用於 Kubernetes 叢集內永續性磁片區的儲存體平臺,並瞭解可用來保護永續性磁片區上資料的安全性功能。 當您設計登陸區域時, 請檢閱儲存體專業領域的重要設計區域 。

- 請先檢閱透明資料加密 的需求和架構 ,再在您的已啟用 Arc 的SQL 受管理執行個體上加以啟用。

- 請考慮根據組織的密碼編譯金鑰管理原則和程式來儲存透明資料加密認證的不同位置 。

- 在間接連線 模式中 部署已啟用 Arc 的SQL 受管理執行個體時,請根據貴組織的安全性和合規性需求,決定將用來提供使用者管理的憑證的憑證授權單位單位。

- 在直接連線 模式中 部署已啟用 Arc 的SQL 受管理執行個體,可提供具有自動輪替功能的系統管理憑證。 在間接連線模式中,需要手動介入才能輪替使用者管理的憑證。 選擇要部署的連線模式時,請考慮手動作業和安全性需求。

- 請考慮使用最新版本,讓已啟用 Arc 的SQL 受管理執行個體保持在最新狀態的需求,無論它們是以直接或間接連線模式部署。 如需更多指引,請檢閱 可升級性專業領域的重要設計區域 。

監視策略

- 檢閱 管理專業領域的重要設計區域設計 ,並規劃從混合式資源收集計量和記錄到 Log Analytics 工作區,以進一步分析、稽核和警示

- 瞭解服務主體將記錄和計量上傳至 Azure 監視器所需的最低許可權許可權 。

設計建議

網路安全性

- 使用 SSL/TLS 憑證 保護您的 Grafana 和 Kibana 監視儀表板,以確保傳輸層安全性。

- 在部署已啟用 Arc 的SQL 受管理執行個體以取得更佳可用性時,請使用 Kubernetes LoadBalancer 作為服務類型。

身分識別與存取管理

- 偏好使用 Microsoft Entra 驗證將使用者生命週期管理卸載至目錄服務,並使用 Microsoft Entra 識別碼中的安全性群組來管理使用者存取 SQL 資料庫的許可權。

- 針對 Microsoft Entra 驗證支援使用系統管理的 Keytab 模式來卸載網域帳戶和 Keytab 管理額外負荷,以簡化作業。

- 如果使用 SQL 驗證,請採用強式密碼原則,並啟用稽核,以監視授與存取資料庫伺服器和資料庫的 SQL 使用者身分識別和許可權。

- 為 Azure Arc 資料控制器部署指定 Kubernetes 命名空間,並指派部署和管理的最低許可權。

- 為 Grafana 和 Kibana 儀表板建立 強式密碼,並確保定期稽核和輪替。

- 監視已啟用 Arc SQL 受管理執行個體 和資料控制器的活動記錄 ,以稽核混合式資源上發生的不同作業。 建立相關事件的警示,並與安全性資訊和事件管理 (SIEM) 工具整合,例如 Microsoft Sentinel ,用於安全性監視和事件回應。

已啟用 Azure Arc 的SQL 受管理執行個體安全性

- 盡可能選擇 [直接連線模式],透過間接連線模式部署已啟用 Azure Arc 的資料服務和已啟用 Arc 的SQL 受管理執行個體,以確保您取得與直接連線模式相關聯的目前和未來所有安全性 功能優點 。

- 盡可能啟用 透明資料加密 以加密待用資料。

- 將透明資料加密認證儲存在永續性磁片區 上 ,以提升復原能力。

- 根據您的組織安全性和合規性需求,使用您的儲存體平臺功能來加密永續性磁片區。

- 請務必根據您的需求來備妥備份原則,以從資料遺失中復原。 如需更多指引,請檢閱 商務持續性和災害復原關鍵設計區域 。

- 在間接連線模式中部署時,請建立程式來 輪替使用者管理的憑證 。

- 請務必有一個程式,讓您的已啟用 Arc 的SQL 受管理執行個體更新為最新版本,而不受連線模式限制。

監視策略

- 監視認證到期或用來將計量和記錄上傳至 Azure 的服務主體變更。

- 根據組織的安全性和合規性需求,建立輪替服務主體認證的程式。

下一步

如需混合式和多重雲端雲端旅程的詳細資訊,請參閱下列文章:

- 檢閱已啟用 Azure Arc 的資料服務 功能 。

- 檢閱 已啟用 Azure Arc 之資料服務的已驗證 Kubernetes 散發 套件。

- 檢閱 管理混合式和多重雲端環境 。

- 深入瞭解以最低許可權 操作 已啟用 Arc 的SQL 受管理執行個體。

- 使用 Azure Arc Jumpstart 體驗已啟用 Arc 的自動化案例SQL 受管理執行個體。

- 若要深入瞭解 Azure Arc,請檢閱 Microsoft Learn 上的 Azure Arc 學習路徑。